Как подделать адрес электронной почты

Как подделать адрес электронной почты ?

Как подделать адрес вашей почты ?

Приветствую вас на страницах Компьютер76 , сегодня поднимем вопрос о том, как можно подделать адрес почты . Той, что электронная.

НАПОМИНАЮ . В мире, где мы живём, существует непреложный закон:

Делаете зло – оно к вам возвращается. Иногда многократно и в неподходящий момент. Помните об этом.

Я постараюсь разобрать сразу несколько способов, от самых древних до более результативных. Думаю, что вы скоро лично убедитесь, что подделать адрес почты на просторах столь уязвимого интернета не столь трудно. Описание буду строить по принципу «немного теории + практические советы». Внизу статьи вас ждут специальные он-лайн сервисы для того, чтобы подделать адрес почты можно было быстро и легко без последствий.

Постараюсь быть кратким в изложении. А это не может не сказаться на понятийном аппарате. Так как тема о том, как правильно подделать адрес электронной почты почти необъятна, статья будет заполняться постепенно. Извините, если появится вторая часть.

Как работают программы-спамеры, рассказывать здесь не буду. Этой требухи по сети полно, есть средь них очень серьёзные вещи. Но на страницах своего сайта этот вопрос я буду разбирать отдельно позже.

Зачем это делать? Вы должны знать, каким оружием против вас воюют. Будьте, пожалуйста, настороже.

Словарик

Спуффинг (розыгрыш – англ.) – общее название известнейших вариантов, как подделать адрес почты . Его принцип основан на том, что хакер подделывает заголовок письма так, чтобы обратный адрес для получателя оказался вне подозрений. Спуффинг – первейший инструмент спамера или хакера для того, чтобы получатель открыл, а, если повезёт, и «ответил» на письмо, откликнувшись на его содержимое. Впрочем, это конечная цель любого из способов.

Сразу рассмотрим один из старейших и, пожалуй, самых трудоёмких способов как подделать адрес почты через специальный открытый почтовый сервер. Open Relay Server – это SMTP-сервер, сконфигурированный так, что позволяет пропускать через себя электронные письма, причём прописывать в разделах «От кого» и «Кому» всё, что угодно. Чтобы отослать такое письмо, некоторые с вас даже пароля не потребуют. Но это идеальный вариант. Таких серверов всё меньше…

Можно подключаться через Telnet (в windows xp он включён, в windows 7 нужно включить так:

Пуск–Панель управления–Программы и компоненты–Включение или отключение компонентов Windows. Далее, в окне Компоненты Windows поставьте галочки у Telnet-сервер , а также Клиент Telnet. Подтвердите изменения и подождите. В папке WindowsSystem32 должен появиться исполнительный файл telnet.exe ) и с помощью своих же настроек указать серверу, как письмо «правильно» оформить.

Повторюсь, таких серверов всё меньше. Вот самый полный список:

из первых в поисковой выдаче. Не все из них уже работоспособны. И абсолютное большинство потребует удостовериться в вашей личности. В России таких серверов тоже немало. Так что самые популярные, типа gmail, даже пробовать, чтобы подделать адрес электронной почты , не стоит – зря время потратите.

Следующий минус способа подделать адрес с помощью команды telnet и SMTP-сервера состоит в том, что вас очень даже легко отследить. Ваш реальный IP уже отражается прямо в окне диалога с сервером. Серверов без привязки к IP почти не осталось.

Но ладно, попробуем. Перед тем, как подделать адрес , убедитесь, что telnet канал доступен. Если вы проделали всё из абзаца повыше, запустите консоль и прямо в ней введите telnet . Должна появиться запись приветствия на манер:

Приступаем к работе с SMTP-портами. CMD в строке поиска – и в консоли напишите команду в таком виде:

telnet smtp.сервер номер_порта

По умолчанию telnet использует порт 25. Например:

Если вылезает ошибка типа:

…то копайте в сторону другого сервера.

Если сервер принял запрос, появится пустое окно telnet . Поздоровайтесь и представьтесь командой:

где [email protected] – имя почты, которое и будет отображаться в заголовке отосланного письма. Вы можете сочинить своё.

Сервер должен дать “отзыв”. Он тоже поздоровается с вами через HELLOW . Теперь пишите команду:

Эта команда и начнёт процедуру создания письма. Теперь введите:

RCPT TO:адрес-почты-получателя @server.ru

Если вас до сих пор не попросили авторизоваться, введите команду

и нажмите Enter. Следующий этап – создание заголовка и тела письма.

Введите Date : дд месяц гг XX:XX:XX и нажмите Enter. Как вы поняли, нужно заменить дд месяц гг

XX:XX:XX на ту дату, которая нужна. Например, формат такой: 11 Июнь 07 11:44:15

Введите From : [email protected] и нажмите Enter. Адрес должен быть схож с тем, когда вы здоровались с сервером.

Введите To : адрес-получателя@server.com и снова нажмите Enter. Не ошибитесь.

Введите Subject : тема письма и нажать Enter. Тема в своём содержании должна быть не длинной. Нажмите Enter. После этого всё написанное будет восприниматься сервером как тело письма. Закончите ввод тела клавишей Enter. Перейдите на новую строку и поставьте обычную точку “ . “. Почта отправлена. Если всё прошло удачно, сервер должен ответить вам что-то типа:

Как подделать адрес электронной почты ? Онлайн сервисы.

- Первый из сервисов он-лайн, какие приходят на ум, это Anonymailer.net . Сервис позиционирует себя как шуточный, однако, судя по количеству им пользующихся, подделать адрес почты с его помощью вполне реально. Попробуйте прямо сейчас на своём ящике. После заполнения всех полей спуститесь пониже и заполните капчу.

Не стоит пробовать подделать адрес почты в противозаконных целях. Имеется ввиду, со своего IP-адреса. Сервис отслеживает ваш IP, версию ОС и браузер, и в случае чего немедля сообщит куда следует. Так что не расслабляйтесь.

- Сервис не поддерживает прикрепление файлов с компьютера, может указывать только на конкретные изображения в сети с определённым URL. О массовой рассылке речь здесь не идёт.

- Незарегистрированному пользователю даётся 1 попытка в 30 минут: особенно не разбежаться… Но для удачно оформленной шутки действительно хватит.

- Сайт работает ни шалко ни валко. Отправленного письма пришлось ждать долго.

Подобный ему сервис DEAD FAKE:

Практически полностью идентичен первому: адрес назначения, обратный адрес и поле с письмом. Достоинства и минусы те же.

- Немного другой сервис FAKE MAIL GENERATOR (http://www.fakemailgenerator.com/#/) . Но, в отличие от предыдущих, он предназначен для тех, кто не собирается «светить» свой реально существующий адрес электронной почты при регистрации на сайтах. Услужливо предлагает готовые варианты поддельного обратного адреса сразу по перемещению на страницу сайта.

Здесь можно подделать адрес почты в режиме он-лайн.

Порядок работы прост: нажмите на кнопку COPY и введите его в поле сайта, требующего подтверждения реальной почты. Введите, подождите обратного письма, подтвердите и закройте окно сайта. Всё, почтовый ящик уже не существует. Просто очень удобно.

Минусы. Подделать под конкретный почтовый ящик не получится. Названия серверов для анонимки ограничено десятком почтовых серверов, и ни одного с просторов рунета. Максимум, на что может рассчитывать пранкер или хакер, это подделать имя до значка “собачки” и надеяться на невнимательность получателя, который ждёт конкретное письмо от конкретного человека.

- А вот следующий сайт уже не содержит предыдущих минусов. С его помощью:

- легко подделать адрес электронной почты ПОЛНОСТЬЮ, включая даже имя сервера: от первого до последнего символа.

- нет ограничений по количеству рабочих сеансов на сайте: послали одно письмо, сразу отошлите другое.

- есть возможность прикрепить файл, что может усложнить жертве жизнь. Во что это может вылиться? Читайте здесь Как спрятать нужный файл в рисунок или фотографию и Прячем файл внутри изображения. Если хотите пойти дальше, прочтите статью Как спрятать исполнение bat-файла от глаз жертвы.

Если у вас несколько постоянных почтовых адресов, попробуйте прямо сейчас. Итак, сервис anonymousemail.me (https://anonymousemail.me/).

Как видите, всё просто. Ресурс на английском, но всё по-прежнему интуитивно понятно. Тренируйтесь на своих ящиках, и вы не увидите разницы!

Почему электронные письма легко подделать

Поддельные электронные письма постоянно используют для фишинга и компрометации корпоративной почты. Почему так просто сделать их столь убедительными?

![]()

Иногда для того чтобы понять, что перед вами фишинговое письмо, достаточно проверить поле «От кого». Но мошенники способны сфабриковать сообщение, которое невозможно отличить от подлинного. Преступник, владеющий такой техникой, может создать организации серьезные проблемы: большинство людей без раздумий перейдет по ссылке (которая оказывается вредоносной) и откроет вложенный файл в письме, которое, казалось бы, пришло от начальника или важного клиента. Их трудно упрекнуть в невнимательности, ведь нет никаких признаков того, что письмо фальшивое.

Как мошенникам удается создавать «идеальные» подделки? Андрей Константинов отвечает на этот вопрос в своем докладе об идентификации электронных писем на 36-й хакерской конференции Chaos Communication Congress. Он также рассказывает о том, насколько эффективна защита от фальшивых сообщений.

Проблема № 1. Почта должна работать бесперебойно

В современном мире все взаимодействуют с помощью электронной почты, и деятельность любой организации зависит от этого способа связи. Как правило, пока технология не дает сбоев, никто не задумывается о тонкостях ее работы. Но если, например, в какой-то момент электронные сообщения начнут пропадать, все это быстро заметят. Именно поэтому любой администратор почтового сервера больше всего ценит надежность: письма должны дойти до адресатов во что бы то ни стало.

Дело осложняется тем, что почтовый сервер должен быть максимально совместим со всевозможными почтовыми технологиями, применяемыми по всему миру. В этом-то и кроется проблема: стандарты электронной почты безнадежно устарели.

Проблема № 2. Протокол электронной почты без аутентификации

Основной протокол для взаимодействия «клиент-сервер» и «сервер-сервер» — SMTP. Он был предложен в 1982 году и последний раз обновлялся больше 10 лет назад, в 2008-м. С точки зрения безопасности SMTP, как и многие другие архаичные стандарты, — сущий кошмар.

Вот из чего состоит сообщение электронной почты:

- SMTP-конверт. Этот элемент используется в моделях «сервер-сервер» и никогда не отображается в почтовых клиентах. В нем прописаны адреса отправителя и получателя.

- Заголовки. Они отображаются в почтовых клиентах. Именно там находятся хорошо знакомые пользователям поля «От кого», «Кому», «Дата» и «Тема», которые есть в каждом электронном письме.

- Тело письма. Собственно текст сообщения и другое содержимое.

Из чего состоит сообщение электронной почты. Источник

Основная проблема в том, что стандарт не предоставляет возможностей для аутентификации. Ответственность за достоверность адреса, прописанного в поле отправителя (как в SMTP-конверте, так и в заголовке), лежит исключительно на сервере отправителя. Что еще хуже, адрес отправителя в SMTP-конверте не обязательно должен совпадать с адресом, прописанным в заголовке (а именно его в итоге увидит получатель письма).

Кроме того, хотя согласно спецификации стандарта в каждом сообщении должен быть только один заголовок, протокол SMTP никак этого не проверяет. Если письмо содержит более одного заголовка, почтовый клиент сам выбирает из них тот, который будет показан пользователю.

Не нужно быть профессиональным хакером, чтобы понимать, что с этим могут возникнуть проблемы.

Протокол электронной почты не позволяет понять, что сообщение действительно отправлено тем, кто указан в поле «От кого».

Проблема № 3. Ложные исходящие и входящие

Поскольку любая переписка подразумевает общение двух сторон, эта проблема с отсутствием механизма аутентификации разделяется на две подпроблемы.

С одной стороны, вы хотите быть уверены, что полученное вами письмо действительно отправлено тем, кто указан в поле «от». С другой стороны, вам не хотелось бы, чтобы кто-либо еще мог отправлять корреспонденцию, которая выглядела бы, как отправленная с вашего адреса. К сожалению, текущий стандарт этого гарантировать не может.

Неудивительно, что уязвимости SMTP так часто использовались преступниками, что люди начали изобретать новые технологии в попытке исправить недочеты протокола.

Попытка исправления № 1. Технология Sender Policy Framework, SPF

В основе SPF лежит довольно простая идея: сервер-получатель должен иметь возможность проверить, совпадает ли адрес сервера, с которого фактически было отправлено сообщение, с адресом подлинного почтового сервера, ассоциированного с доменом отправителя.

В реальности все оказалось не так просто. Стандарт SMTP не позволяет проводить такую проверку, поэтому любой метод аутентификации должен быть добавлен «поверх». Доработка этой технологии до статуса «предлагаемого стандарта» заняла десятилетие. Сегодня из миллиона топовых почтовых серверов крупных компаний только чуть больше половины использует SPF, причем в большинстве случаев применяются нестрогие политики.

У SPF есть и другие проблемы. Например, запутанная архитектура, оставляющая простор для ошибок конфигурации, а также возможность обойти проверку при помощи других серверов, хостящихся по тому же адресу. Но главный недостаток SPF в том, что эта технология проверяет только адрес, указанный в SMTP-конверте, полностью игнорируя поле «От кого» (то, что видит пользователь).

Итог:

- SPFпомогает проверить, действительно ли сообщение пришло с указанного сервера.

- Адрес, который видит пользователь, по-прежнему можно подделать.

Попытка исправления № 2. Технология DomainKeys Identified Mail (DKIM)

Разработчики DKIM подошли к проблеме иначе: эта технология создает криптографическую подпись заголовка и части тела сообщения при помощи закрытого ключа. Впоследствии подпись может быть проверена с помощью открытого ключа, опубликованного в системе доменных имен (DNS).

Стоит отметить, что DKIM не предназначена для шифрования всего письма, она просто добавляет к нему криптографическую подпись. В этом и заключается проблема: изменить зашифрованную часть трудно, но удалить подпись целиком и сделать поддельное сообщение довольно просто. И получатель никак не сможет узнать, что там должна быть криптографическая подпись.

DKIM достаточно сложно внедрить, поскольку в ней используется генерация криптографических ключей и управление ими. Кроме того, при неправильном конфигурировании DKIM может позволить атакующему сохранить подлинную DKIM-подпись сообщения, при этом произвольно меняя заголовок и тело письма.

Итог:

- DKIMпозволяет включать в сообщения цифровую подпись, что помогает серверу-получателю удостовериться, что сообщение действительно отправлено вами.

- Внедрить ее непросто, поскольку система подразумевает управление криптографическими ключами.

- Злоумышленники могут просто удалить подпись и отправить поддельное письмо от вашего имени.

- Определенные ошибки конфигурирования могут позволить злоумышленникам создавать поддельные сообщения с подлинными DKIM-подписями.

Попытка исправления № 3. Технология Domain-based Message Authentication, Reporting and Conformance (DMARC)

Несмотря на довольно длинное название, протокол DMARC проще для понимания, чем SPF или DKIM. По сути это их логическое продолжение, пытающееся устранить наиболее очевидные недочеты.

Во-первых, DMARC позволяет администратору домена выбрать, какой механизм защиты будет использоваться на сервере — SPF, DKIM или оба. Это позволяет закрыть очевидную проблему с DKIM. Во-вторых, решается и проблема с SPF, поскольку проверяются и адрес в поле «От кого», и адрес сервера в SMTP-конверте.

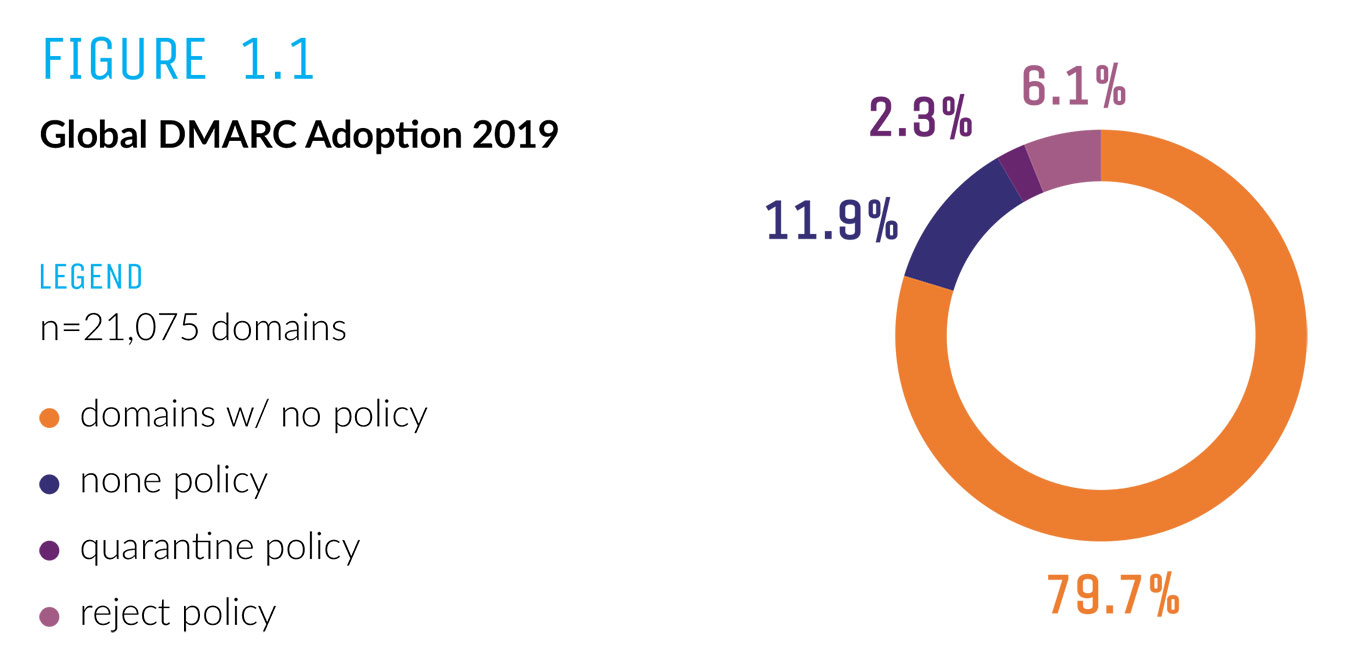

Из минусов: протокол DMARC достаточно новый и еще не стал стандартом: RFC 7489 даже не определяет его как «предложенный стандарт», а всего лишь присваивает статус Informational («Информационный»). В результате он используется далеко не так широко, как следовало бы. Согласно исследованию, из 20 000 доменов только на 20% вообще использовалась технология DMARC, и только 8,4% применяли строгие политики.

К сожалению, протокол DMARC пока еще не распространен, а во многих случаях используются политики без дополнительных проверок. Источник

Итоги:

- Технология исправляет наиболее критичные недочеты как SPF, так и DKIM.

- Она пока еще не получила широкого распространения (соответственно, потенциал реализован не полностью).

Как защититься от поддельных электронных писем

Подведем итоги. Подделка электронных писем возможна, поскольку протокол SMTP создавался без учета необходимых мер безопасности, так что злоумышленники могут подставить в сфабрикованное сообщение любой адрес отправителя. В последние десятилетия были созданы механизмы защиты, а именно SPF, DKIM и DMARC. Однако для того, чтобы эти технологии действительно были эффективны, они должны работать и у отправителя, и у получающего. В идеале — вообще быть внедрены повсеместно.

Кроме того, важно учитывать, что какой-нибудь промежуточный сервер может из-за ошибок в конфигурации начать добавлять что-то в пересылаемые письма, а это автоматически провалит проверку DKIM. Также нельзя забывать, что эти технологии хороши в борьбе с массовыми угрозами, а для изощренных атак при помощи электронной почты все равно следует использовать дополнительные защитные продукты как на рабочих станциях, так и на почтовом сервере.

Вот несколько рекомендаций по защите электронной почты:

- Задействуйте хотя бы SPFи правильно сконфигурируйте его. При этом имейте в виду, что изобретательные злоумышленники могут обойти SPF-защиту (подробнее об этом в докладе).

- Реализуйте DKIMдля усиления защиты. Это технологически сложнее, но стоит того. Опять-таки, обеспечьте правильное конфигурирование (здесь рассказано, на что в первую очередь обращают внимание злоумышленники).

- Лучше всего использовать DMARC, поскольку эта технология устраняет самые очевидные недостатки SPF и DKIM.

- Также проверьте настройки почтового сервера для обработки входящих сообщений.

- Используйте защитные решения, поддерживающие работу с современными механизмами аутентификации. Например, Kaspersky Security для почтовых серверов и Kaspersky Security для Microsoft Office 365.

4 признака письма, которое вас ограбит

Если вы где-то засветили свою почту, например на электронной доске объявлений, — ждите не только безобидного рекламного спама, но и писем от мошенников.

Они отправляют письма от имени госорганов, сообщают о выигрыше в лотерею, а еще предлагают простую работу с высоким доходом, но итог один: мошенники крадут деньги и личные данные. Рассказываем, по каким признакам понять, что письмо от злоумышленников.

Сложность: /

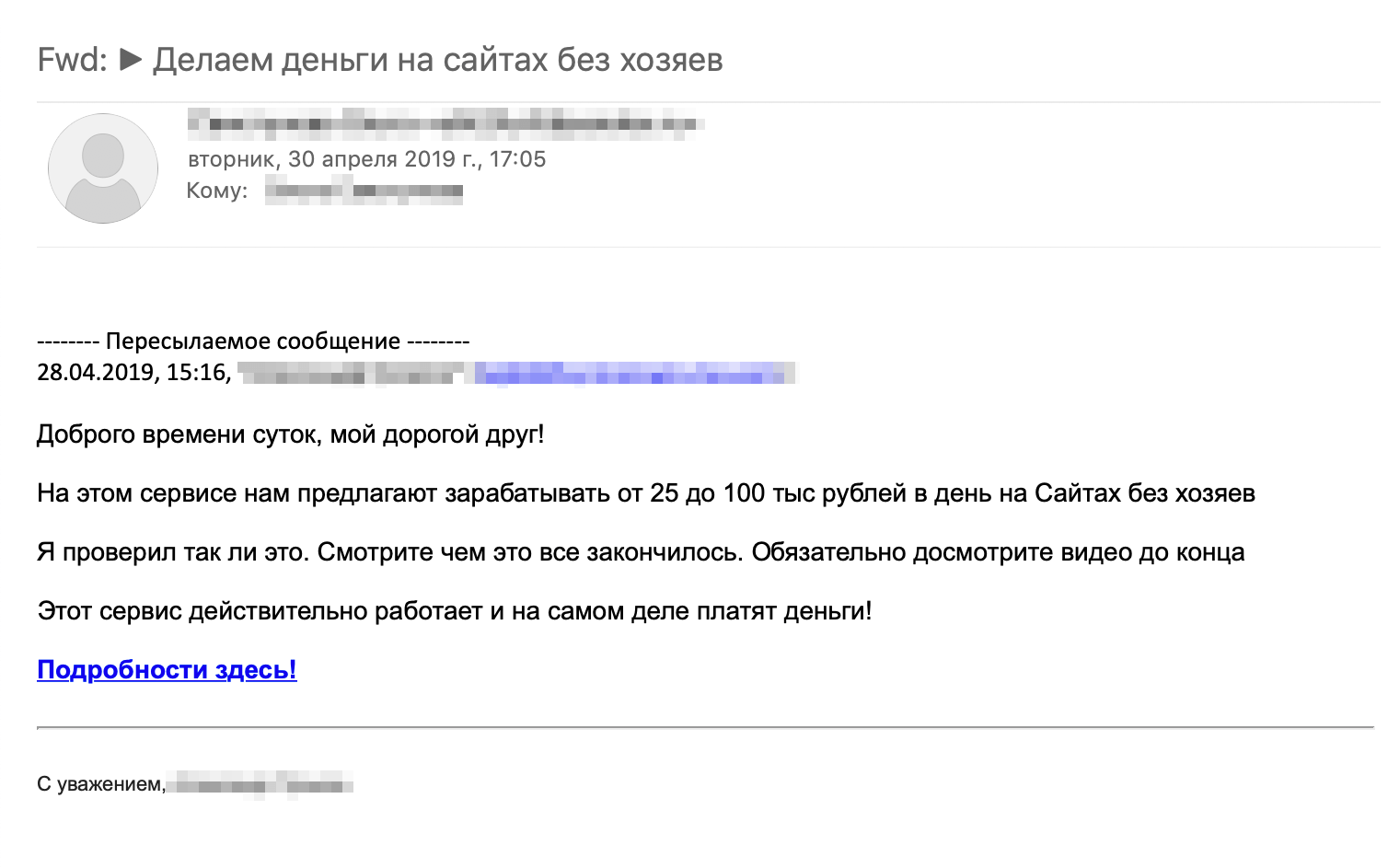

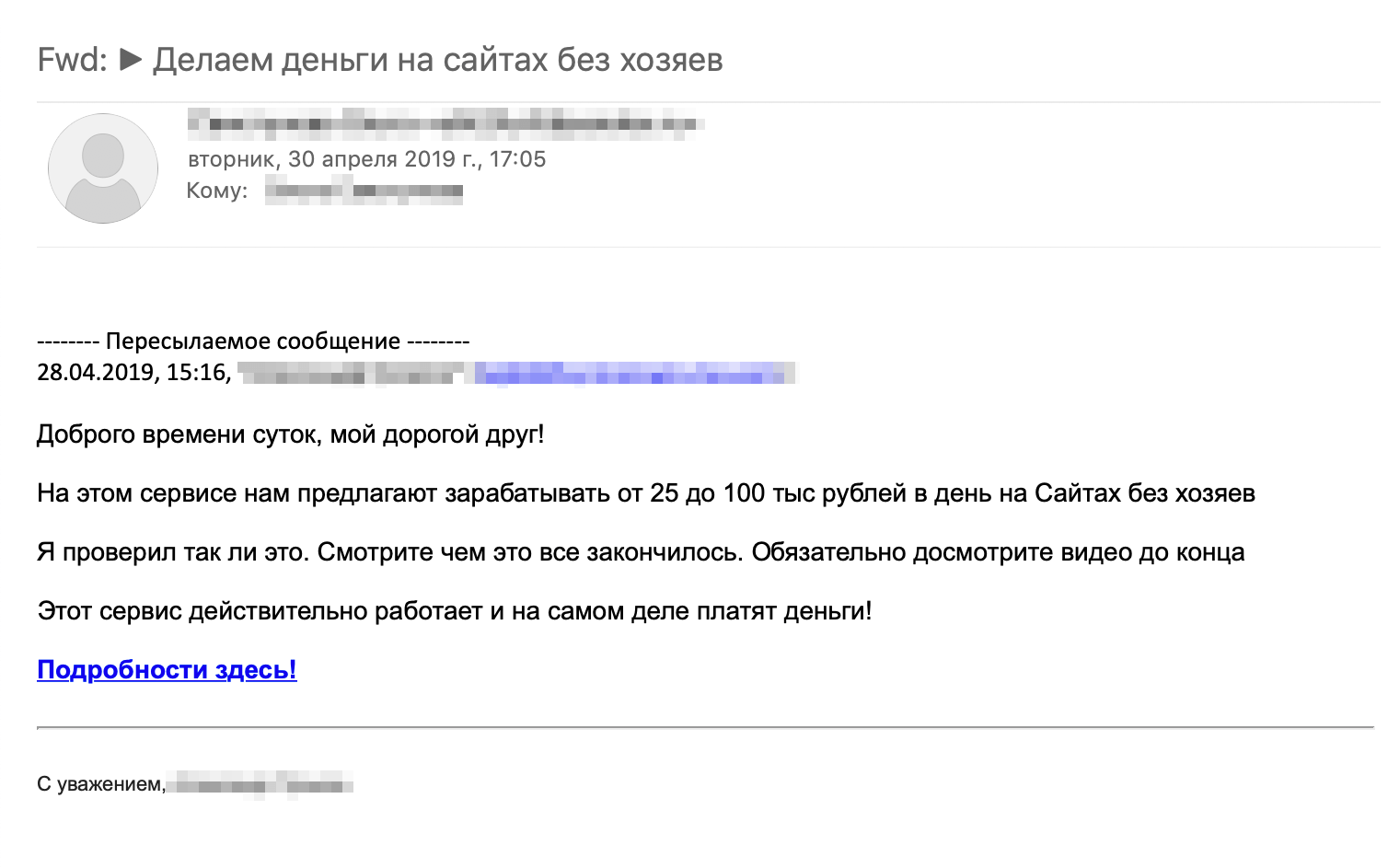

Неизвестный отправитель в сочетании с темой письма, которая вам не очень понятна, — повод настрожиться. Стоит с подозрением относиться к письмам от отправителей с иностранными или очень редкими именами — например, от Добрыни Пантелеймонова.

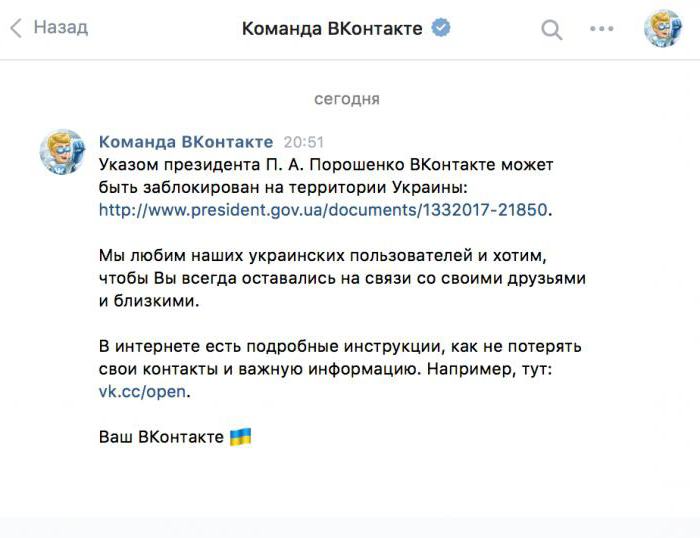

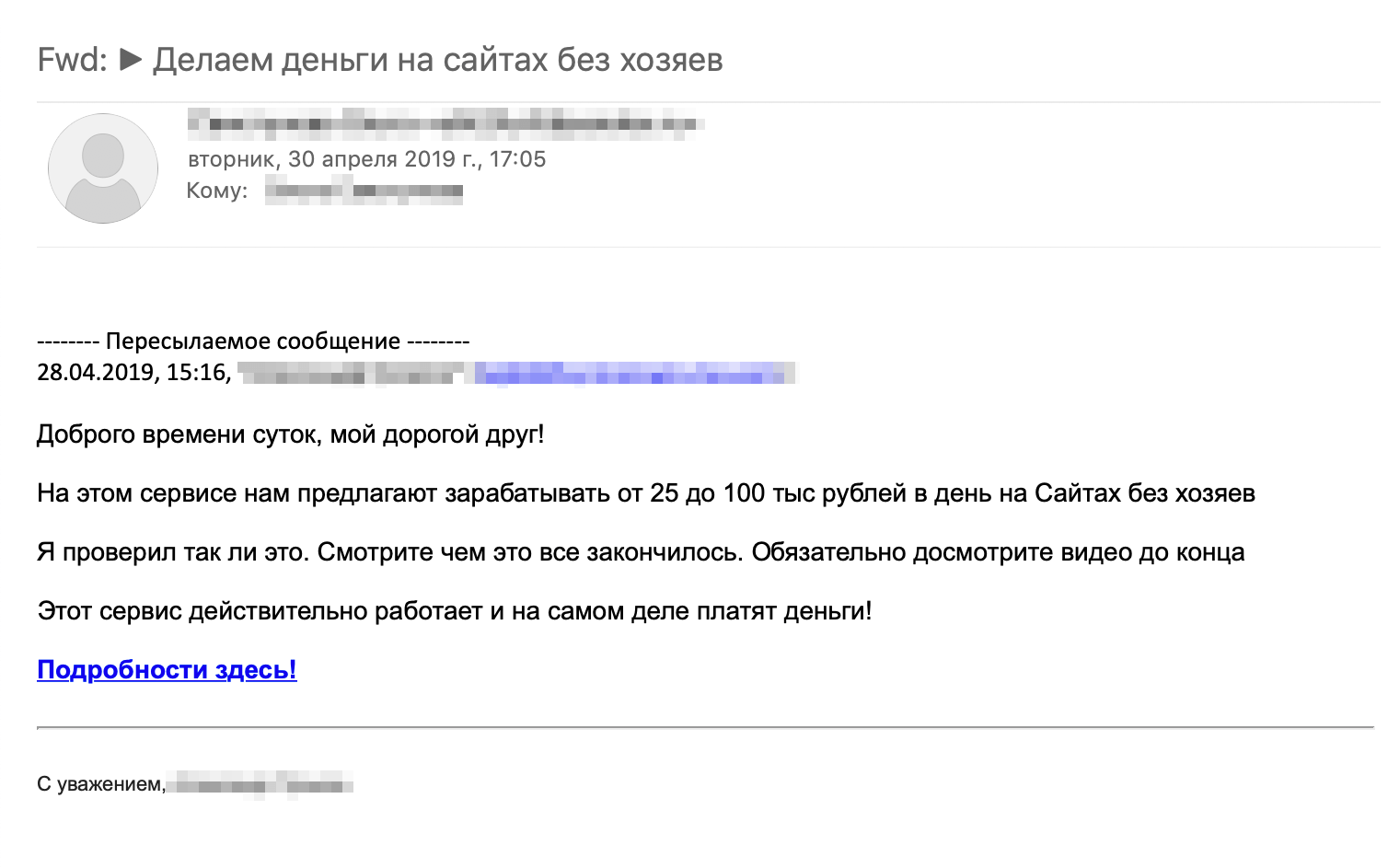

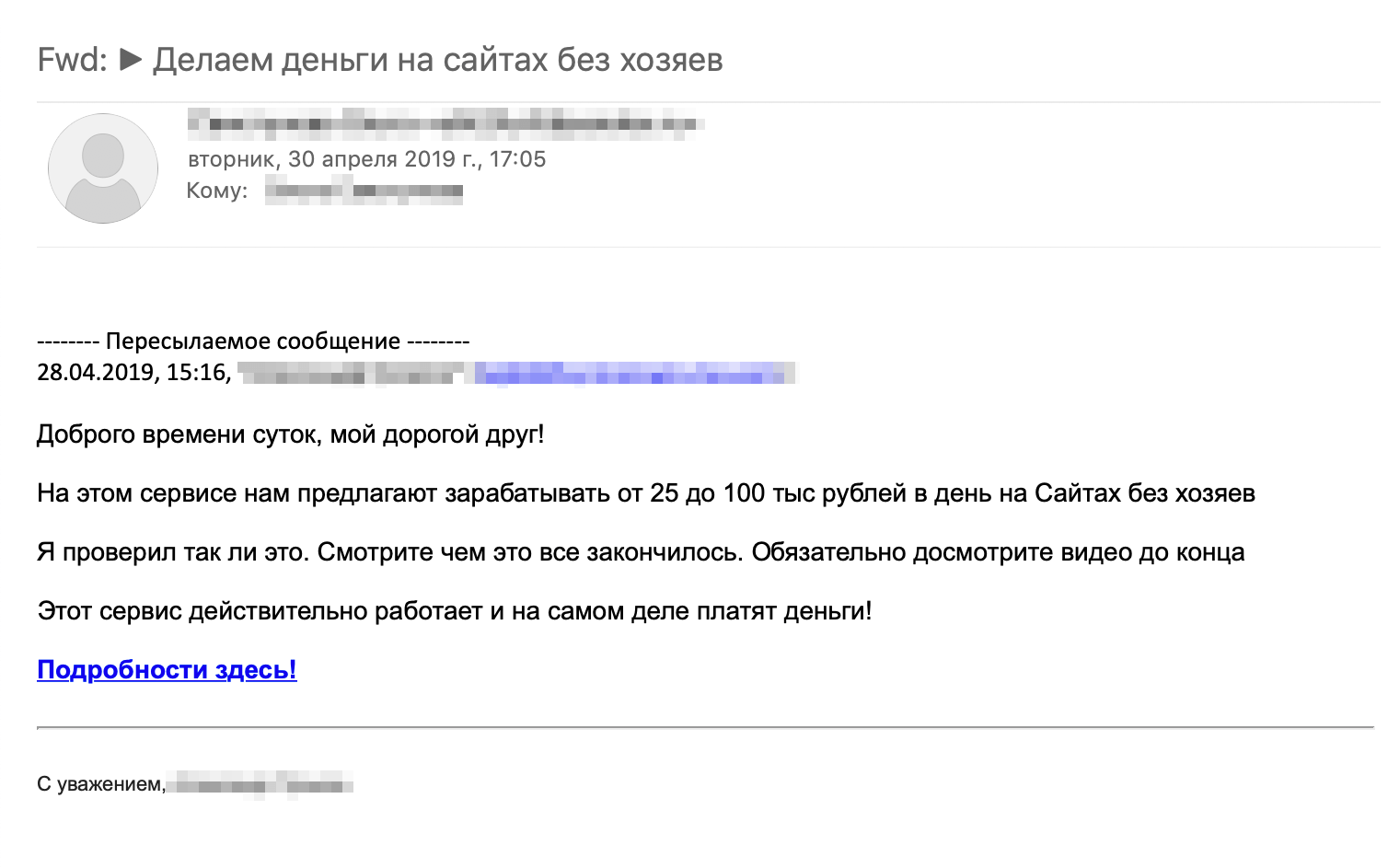

Если отправитель обращается к вам не по имени, а называет «дорогим другом», письмо лучше проигнорировать, и тем более не скачивать вложения из него.

Отнеситесь с сомнением к письму от знакомого человека, если текст не похож на вашу обычную переписку: например, если собеседник пишет, что попал в беду и срочно просит денег или предлагает перейти по ссылке, чтобы скачать что-то интересное. Сначала лучше позвонить знакомому: возможно, его аккаунт взломали.

«Мой дорогой друг» — обезличенное обращение

«От 25 до 100 тыс» — подозрительно большая сумма

«Подробности здесь» — ссылка может быть вредоносной

Сложность: 🤔/🤔🤔🤔

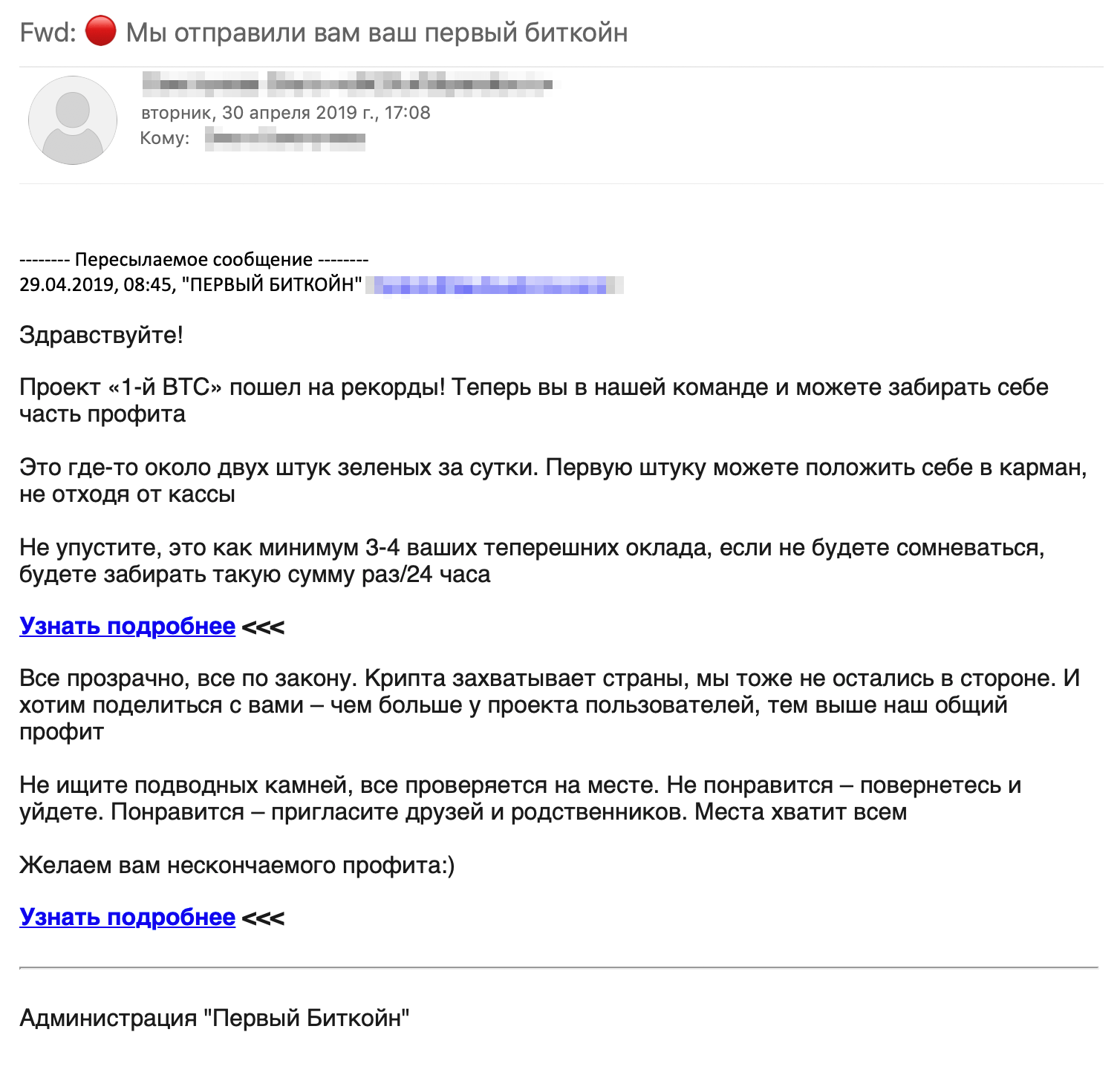

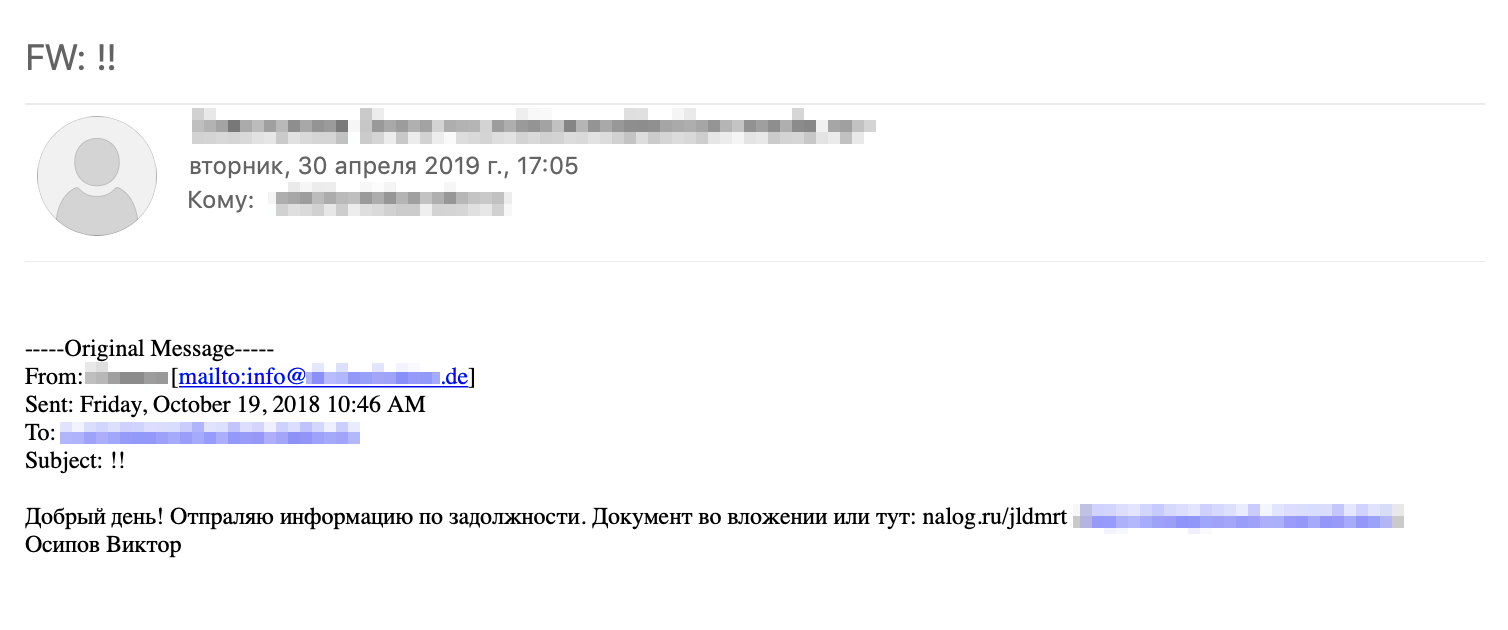

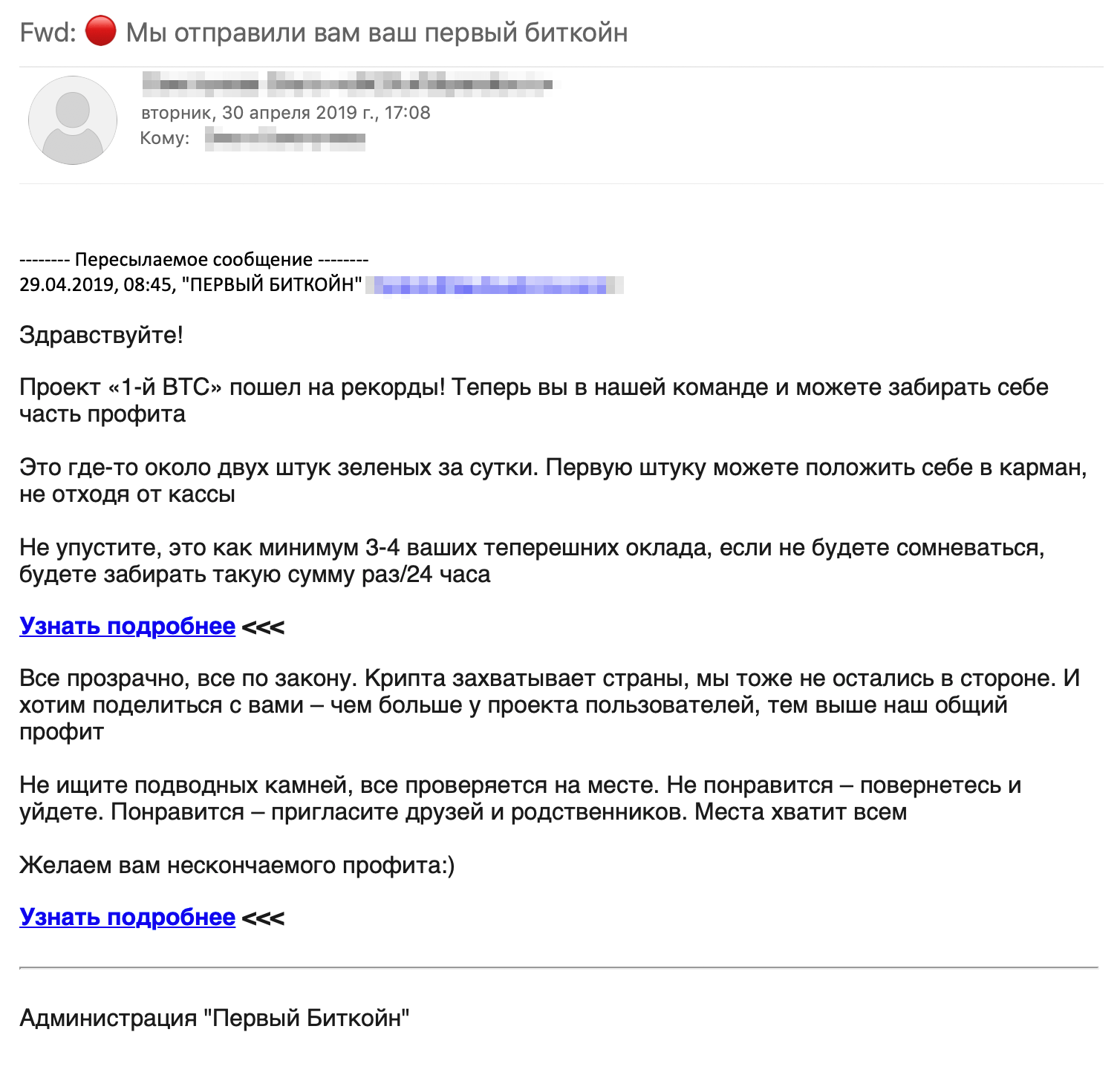

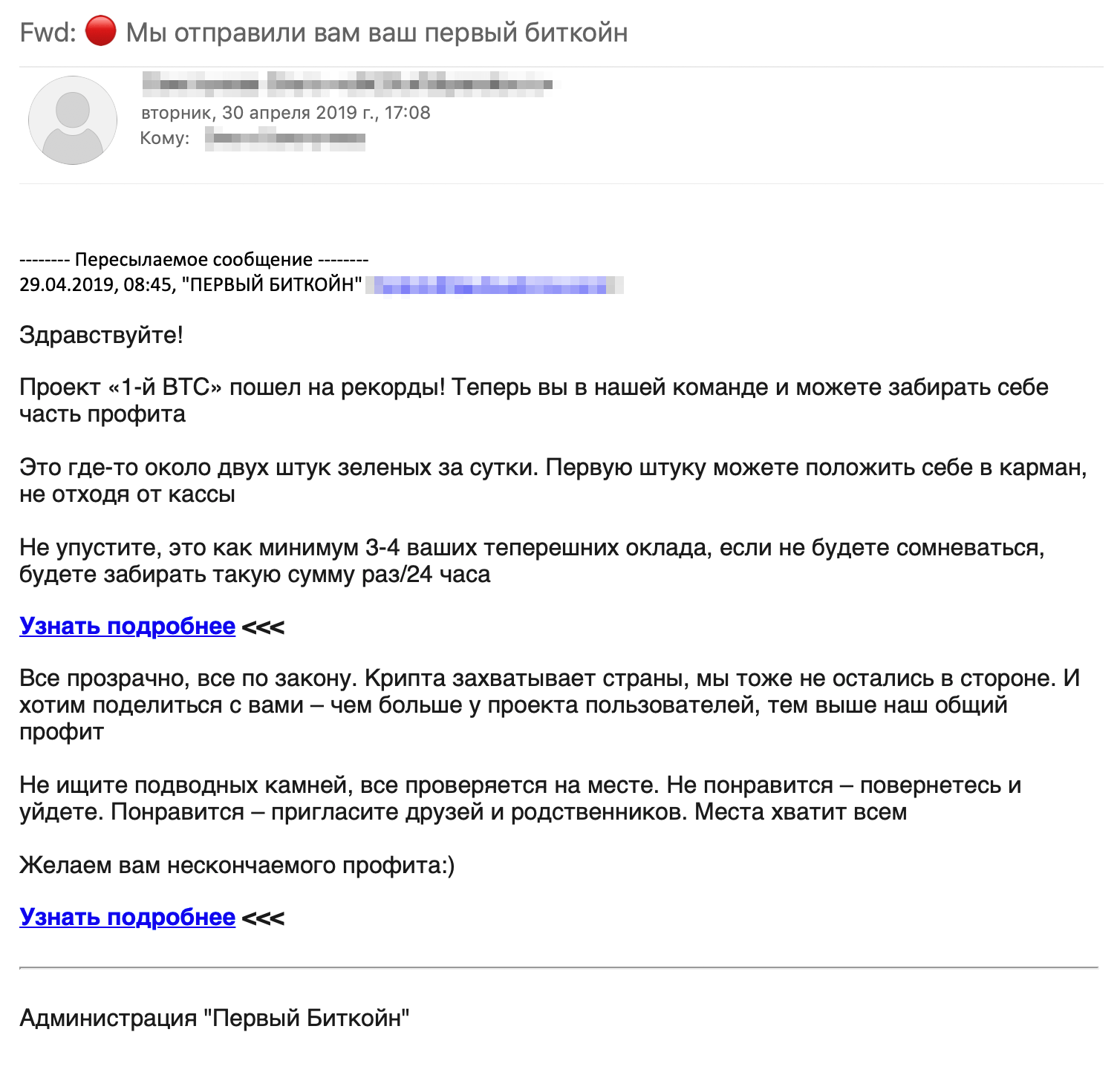

Чтобы вынудить человека перейти по ссылке на сайт мошенников, в письме обещают золотые горы: дорогой приз за прохождение опроса, высокооплачиваемую работу, для которой не нужен опыт, или другой способ быстрого заработка по принципу «миллион за неделю — легко».

«Теперь вы в нашей команде» — интересно, по какому принципу отбирают в «команду»?

«Около двух штук зеленых за сутки» — мошенники завлекают обещаниями большого заработка, чтобы я прошел по ссылке

После перехода по ссылке компьютер или телефон заражается вирусом, который крадет пароли или повреждает файлы. Ссылка может вести на фишинговый сайт для кражи паролей или на сайт, где попросят оплатить комиссию перед получением приза.

Что делать. Не переходить по ссылкам, если предложение выглядит чересчур заманчивым. Проверить «акцию» в интернете: возможно, кто-то уже попался на удочку и написал гневный отзыв. С работой тоже нужно быть осторожнее: вряд ли компания будет рассылать предложения всем подряд: для вакансий есть специальные сайты.

Если все-таки решили скачать сомнительный файл, сначала проверьте его антивирусом, и только потом открывайте. Не отключайте антивирус по просьбе сайтов или программ.

Сложность: 🤔🤔/🤔🤔🤔

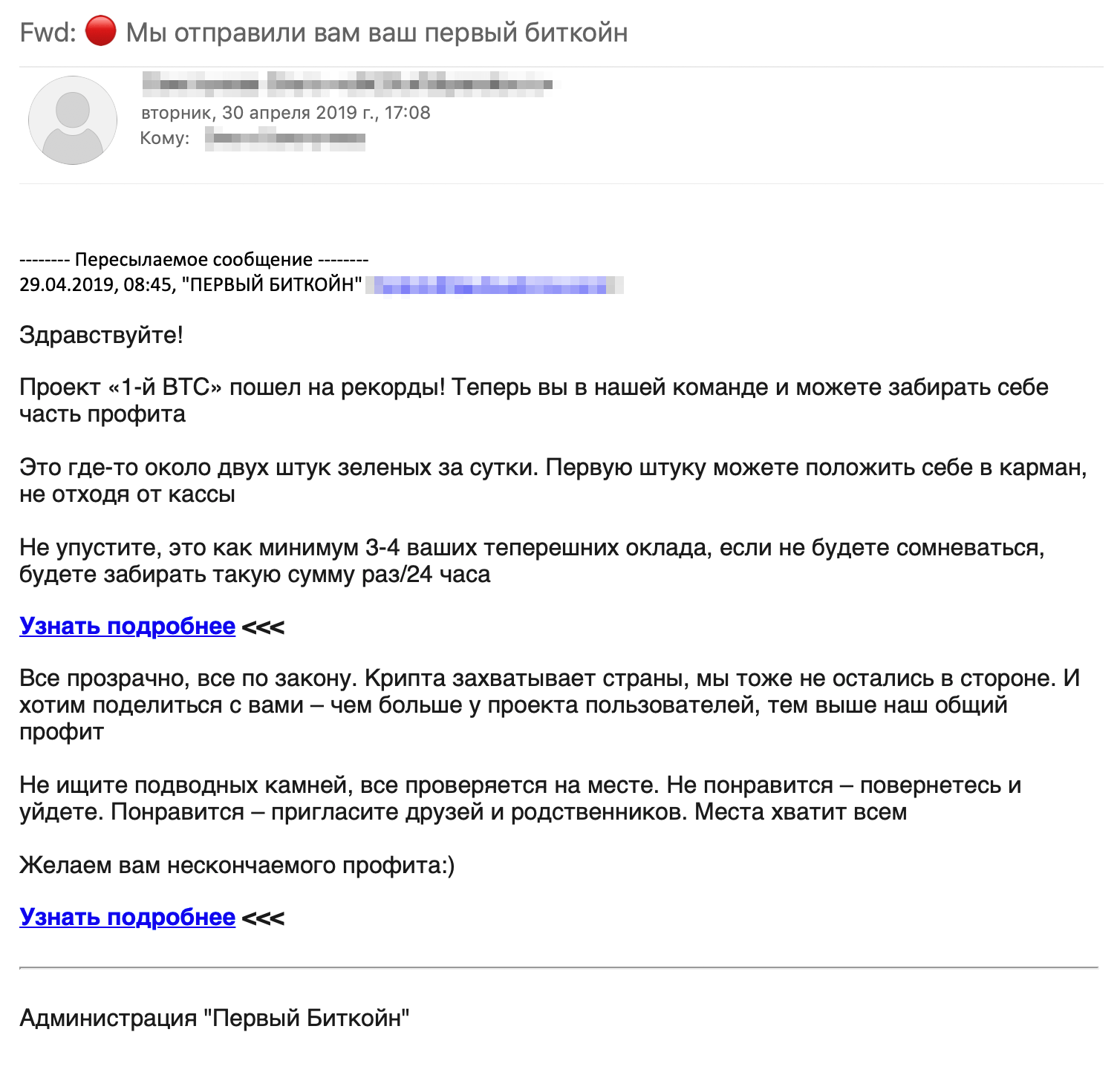

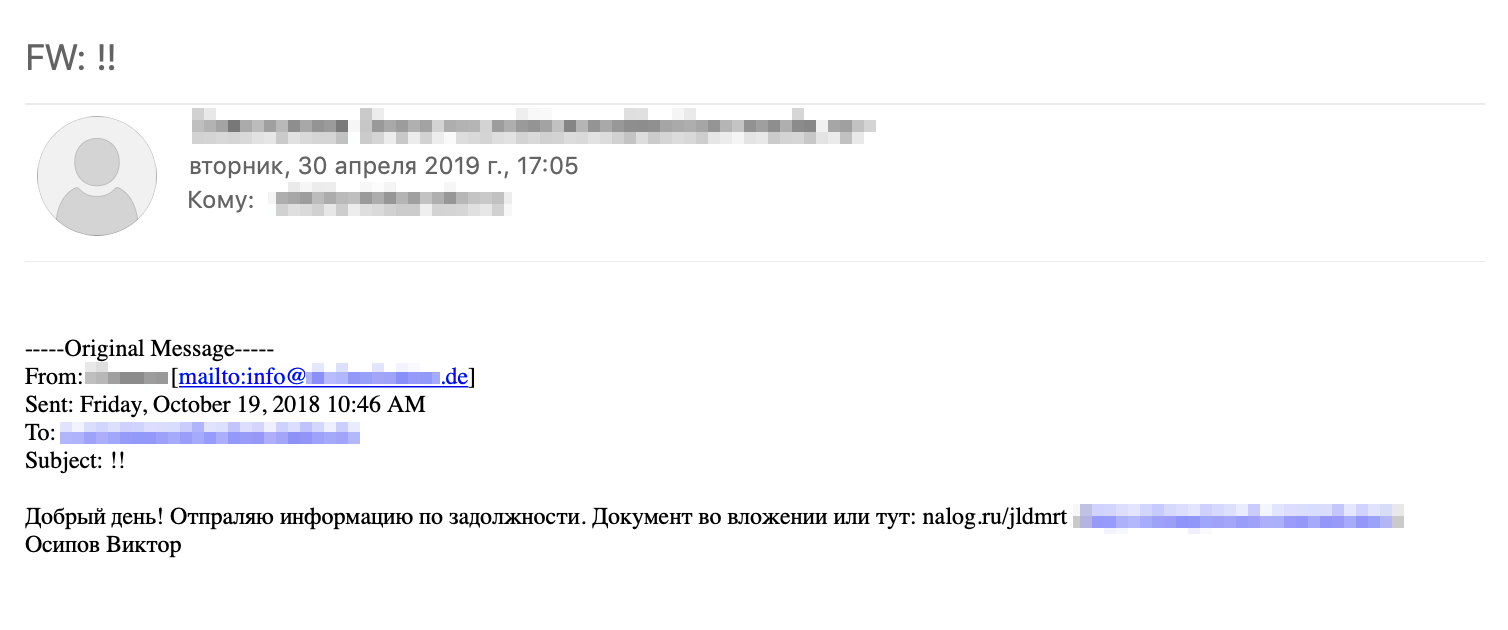

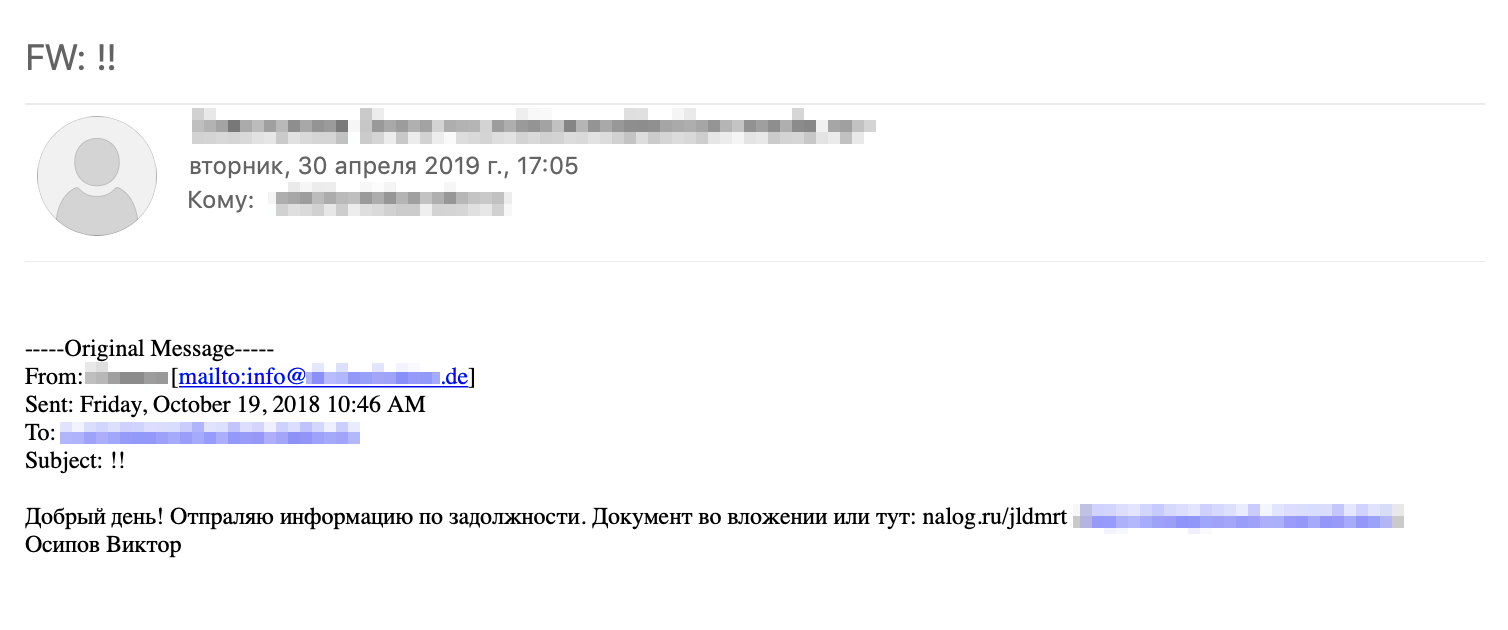

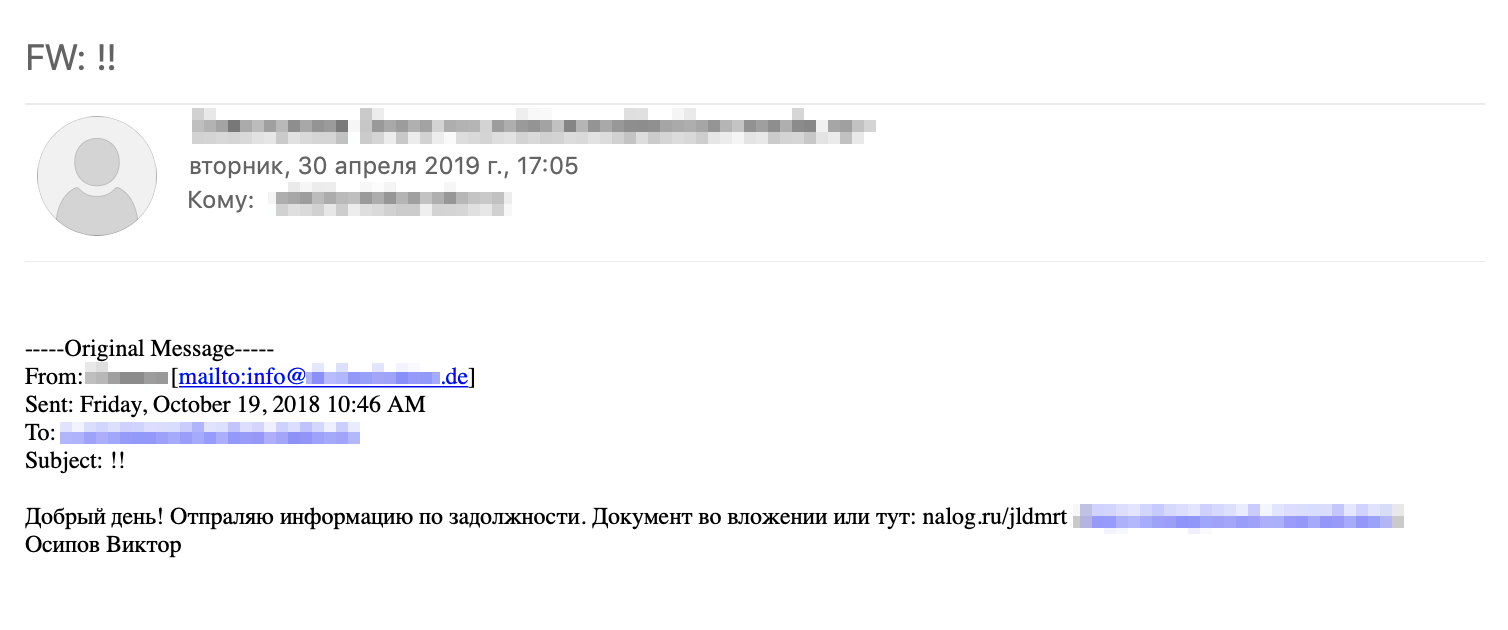

Часто обман можно определить по теме письма: «получите в подарок автомобиль», «заработайте миллион без вложений». Иногда мошенники специально запугивают получателя, чтобы он открыл письмо: «у вас задолженность по договору», «подтвердите вашу учетную запись, иначе аккаунт будет удален».

«Осипов Виктор» — я не знаю человека с таким именем

«nalog.ru» — кажется, что ссылка ведет на знакомый сервис, но nalog.ru — это простой текст, ссылка начинается дальше

«info@ah-fussleisten.de» — домен с окончанием de — немецкий, вряд ли это российские налоговики

«Добрый день!» — нет обращения по имени. Госорганы обычно знают, кому пишут

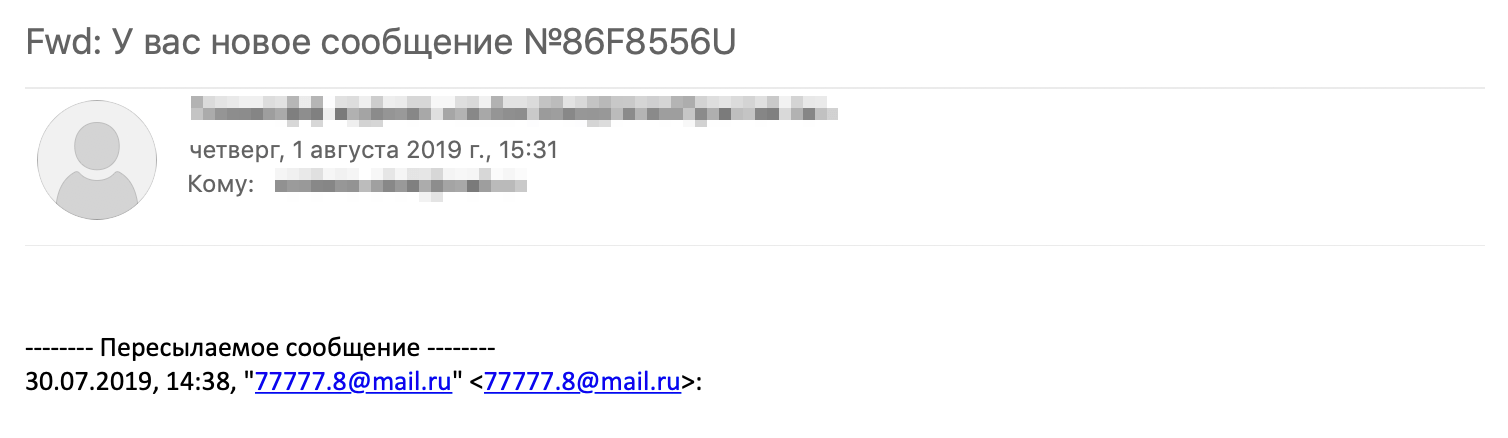

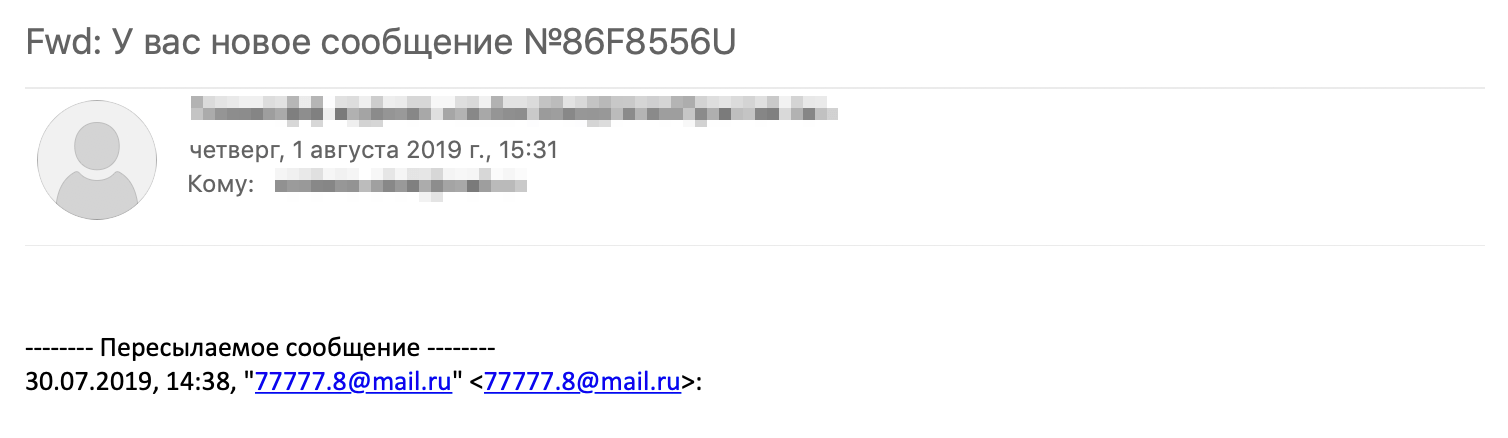

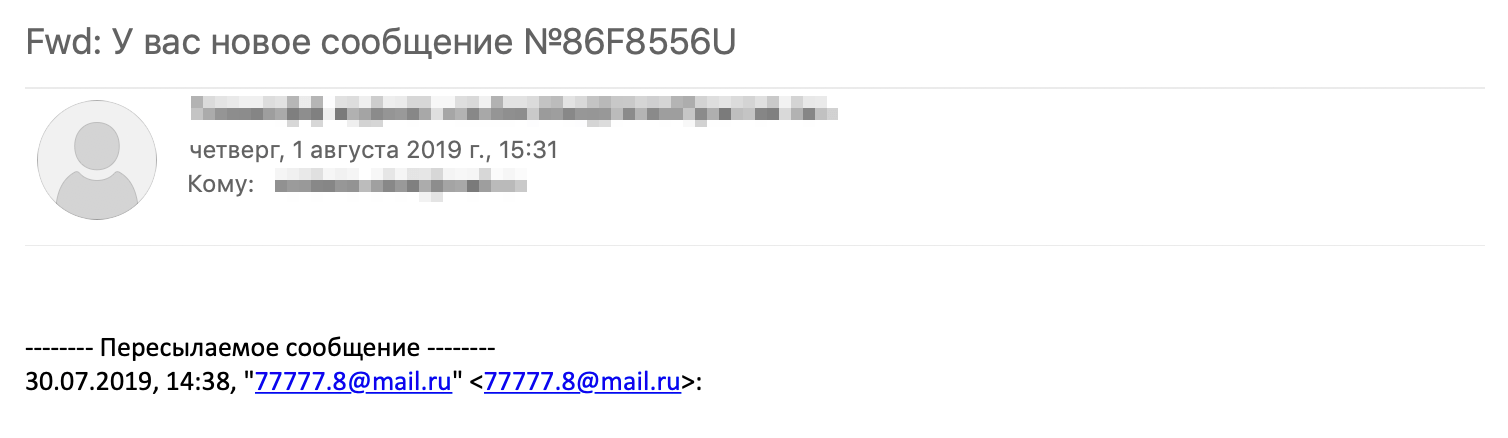

Перед названием темы могут поставить «Re»: так кажется, что вы уже переписывались с отправителем

У вас новое сообщение — это привычная формулировка в письмах от соцсетей

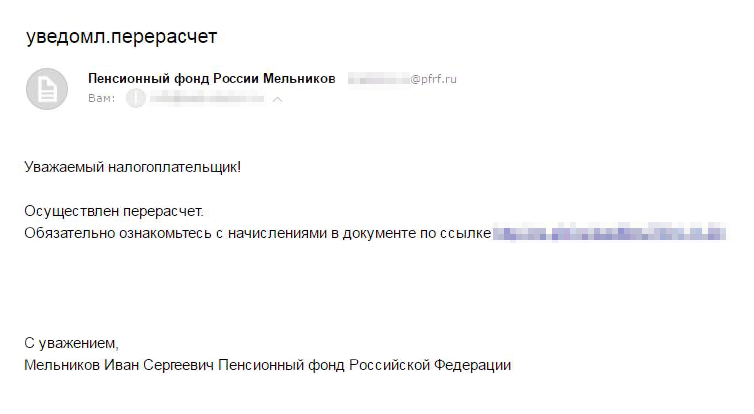

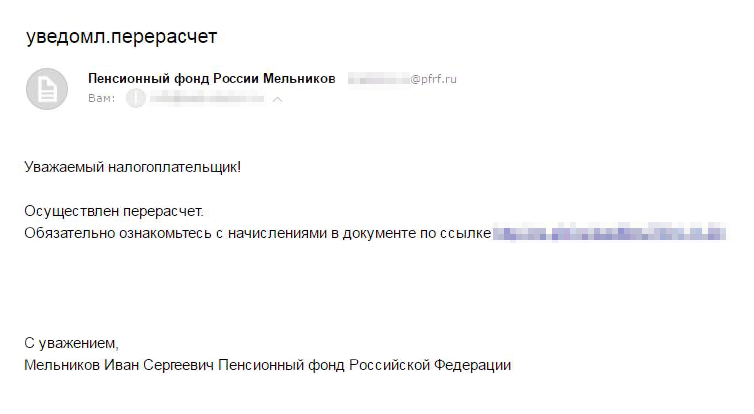

77777.8@mail.ru — но адрес не похож на знакомый домен

Что делать. Не открывать письма со странными темами и от неизвестных отправителей. Если все же открыли письмо, не паникуйте: за «просто посмотреть» никто не снимет деньги с карты и не оформит кредит по вашему паспорту.

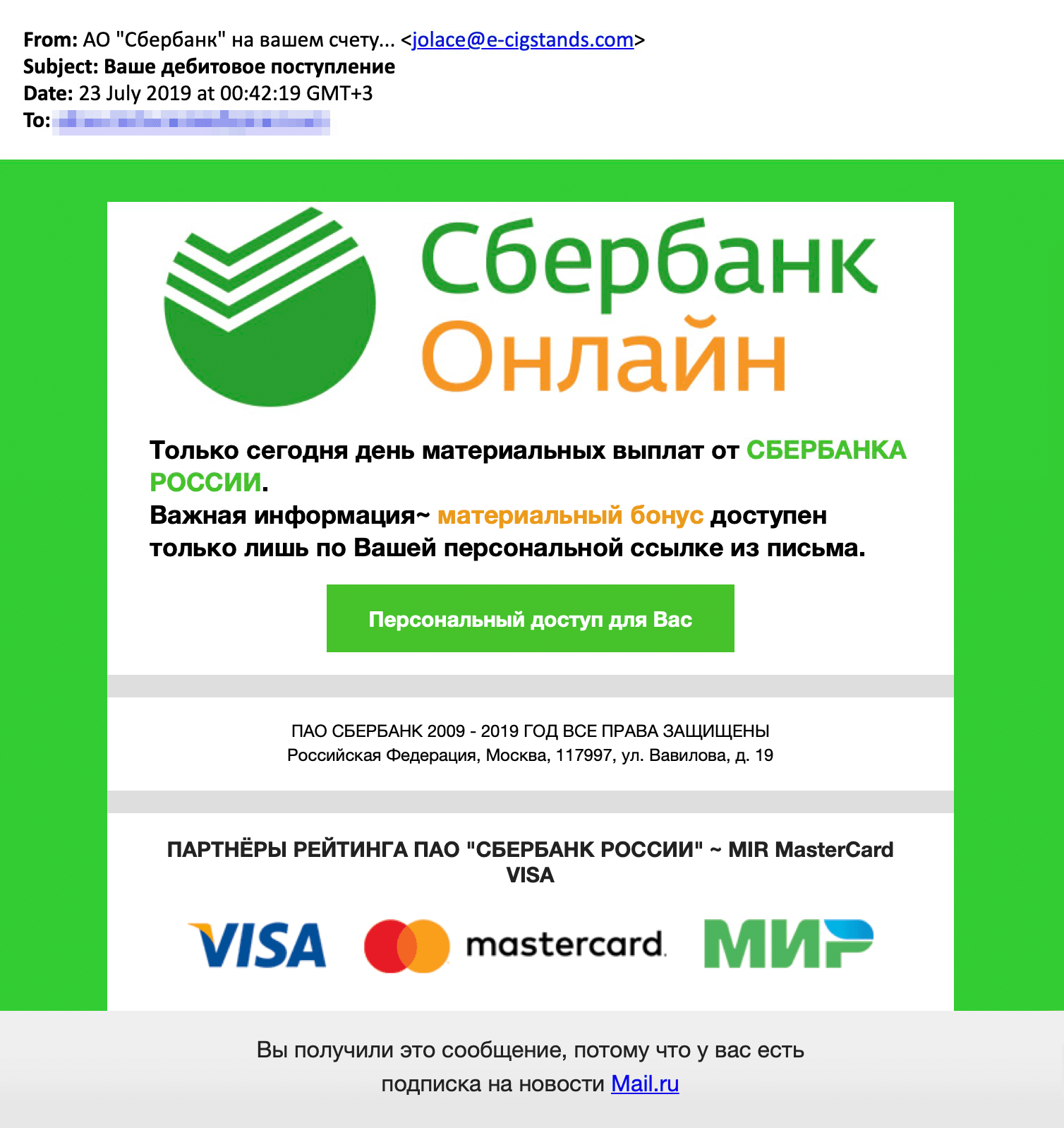

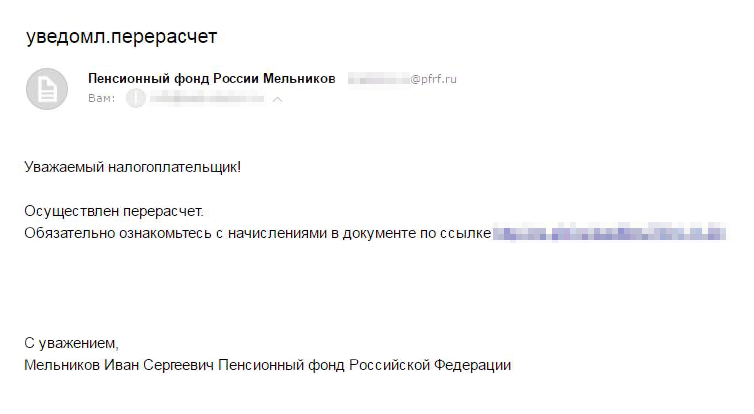

Мошенники пишут от имени госорганов: якобы пенсионный фонд расщедрился на прибавку к пенсии, а отдел соцзащиты готов выплатить компенсацию по СНИЛС. Письмо может быть и от имени банка — тогда преступники сообщают о сбое в системе или необходимости обновить персональные данные.

Цель таких писем — выудить информацию о банковской карте. Мошенники просят ее номер, срок действия, пин и трехзначный код с обратной стороны карты, чтобы перевести деньги из «пенсионного фонда» или занести данные в систему «банка».

Сам факт, что вам неожиданно пришло письмо от госструктуры, уже должен насторожить. Пенсионный фонд предупреждает, что рассылкой не занимается, и просит пользователей не переходить по сомнительным ссылкам на сайт, похожий на ПФР. О том же пишут налоговики.

Как определить фальшивку. Внимательно посмотрите на окончание электронного адреса. Слово после символа «@» — это домен: он должен совпадать с адресом официального сайта организации. Например, адрес письма от налоговой должен оканчиваться на @nalog.ru , от Сбербанка — на @sberbank.ru .

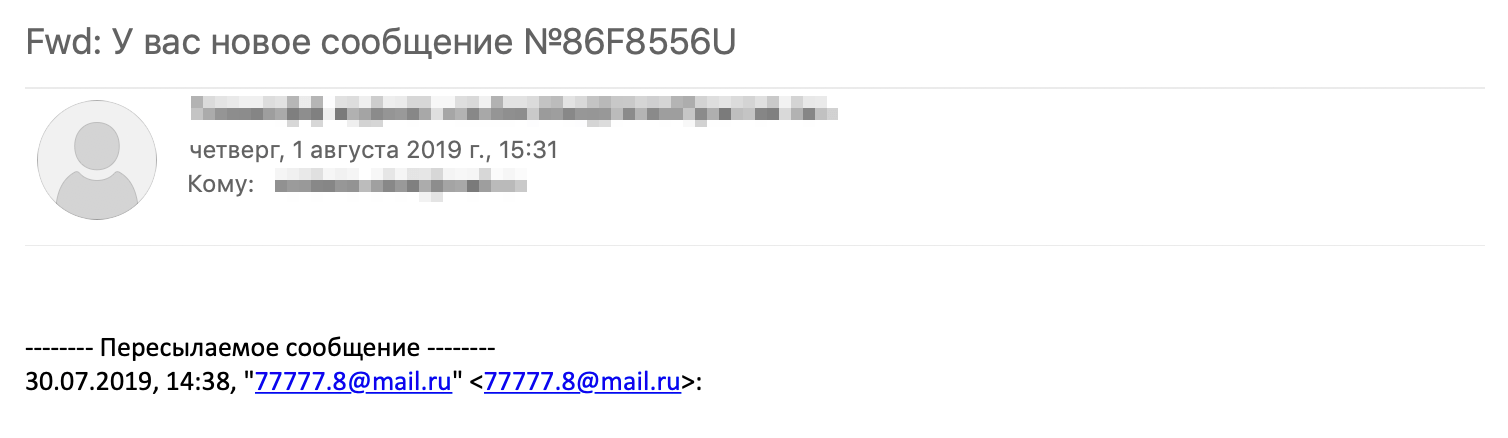

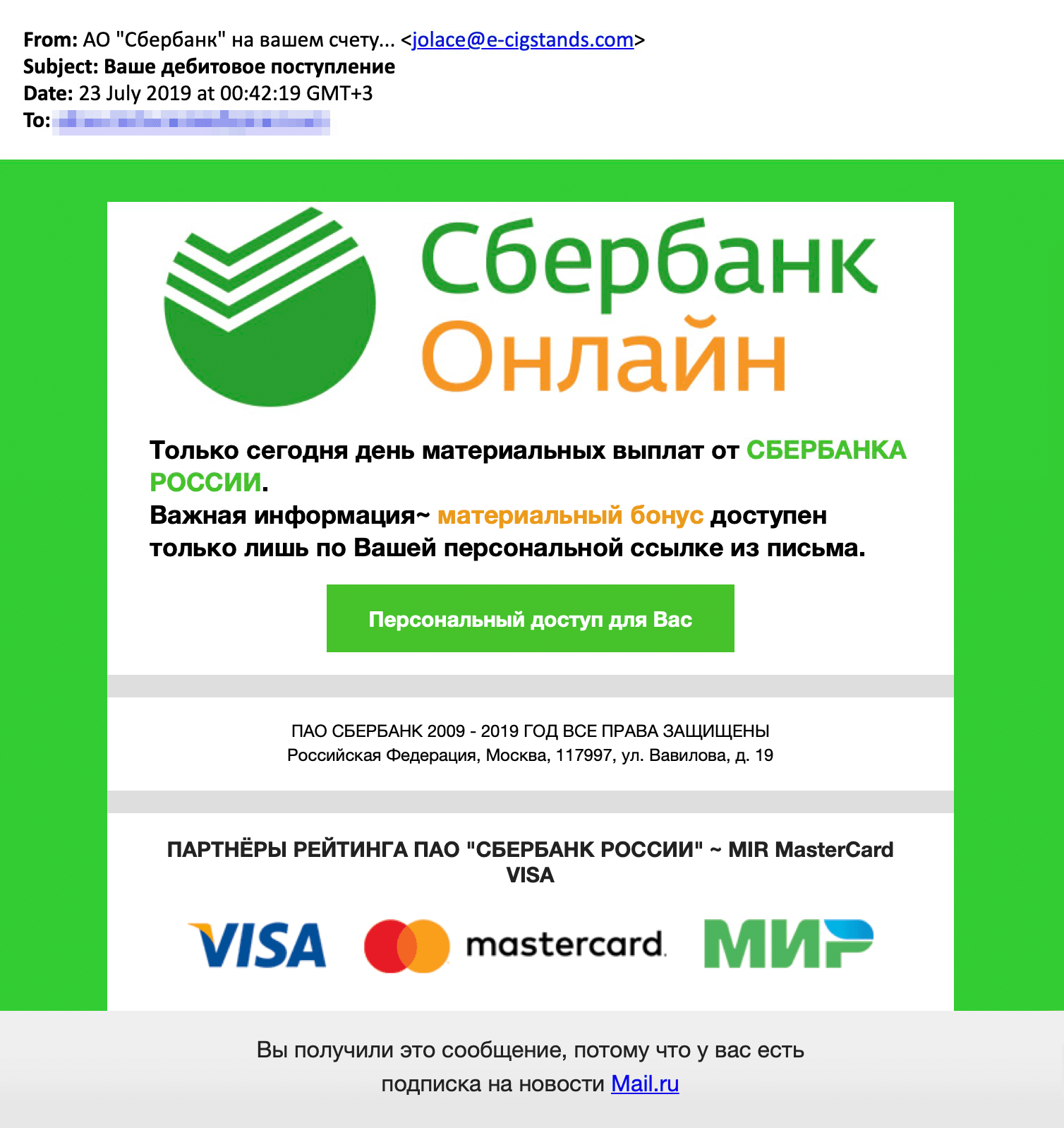

Отправитель попытался замаскировать письмо под рассылку от Сбербанка, но адрес и ошибка в теме выдают его с потрохами

Отправитель попытался замаскировать письмо под рассылку от Сбербанка, но адрес и ошибка в теме выдают его с потрохами

Исключения могут быть, если вы действительно ждете от организации ответ: например, мне приходило письмо от специалиста поддержки госуслуг, чтобы я выслал сканы через почту, так как в системе был сбой. Другой вариант: вы сами когда-то подписались на рассылку — например, я регулярно получаю новости от госстройнадзора области.

Письмо заканчивается настоящим доменом Пенсионного Фонда pfrf.ru, но ссылка внутри письма ведет на сайт мошенников: преступники научились подделывать адреса. И еще обычно настоящие госслужащие оставляют в подписи должность и контактный номер телефона:

Что делать. При любых сомнениях позвоните в организацию, откуда якобы прислали сообщение, и поинтересуйтесь, действительно ли они рассылали письма. Только номер телефона берите не из письма, а на официальном сайте отправителя. Телефоны банков указаны на банковских картах.

Как проверить, не от мошенника ли письмо

Поскольку мошенники научились подделывать домены так, что на первый взгляд кажется, что письмо от госоргана, нужно анализировать техническую часть письма.

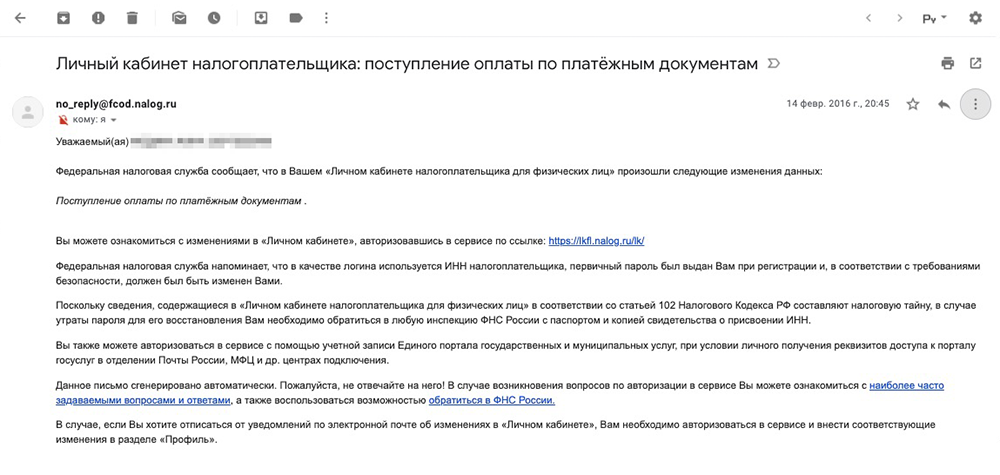

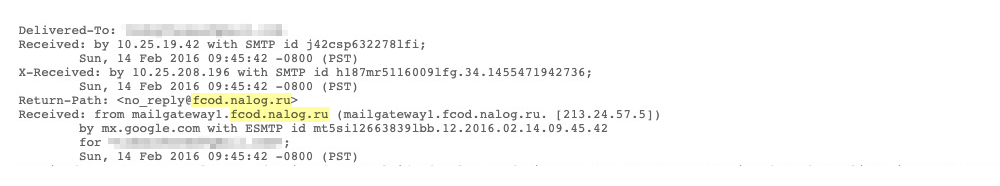

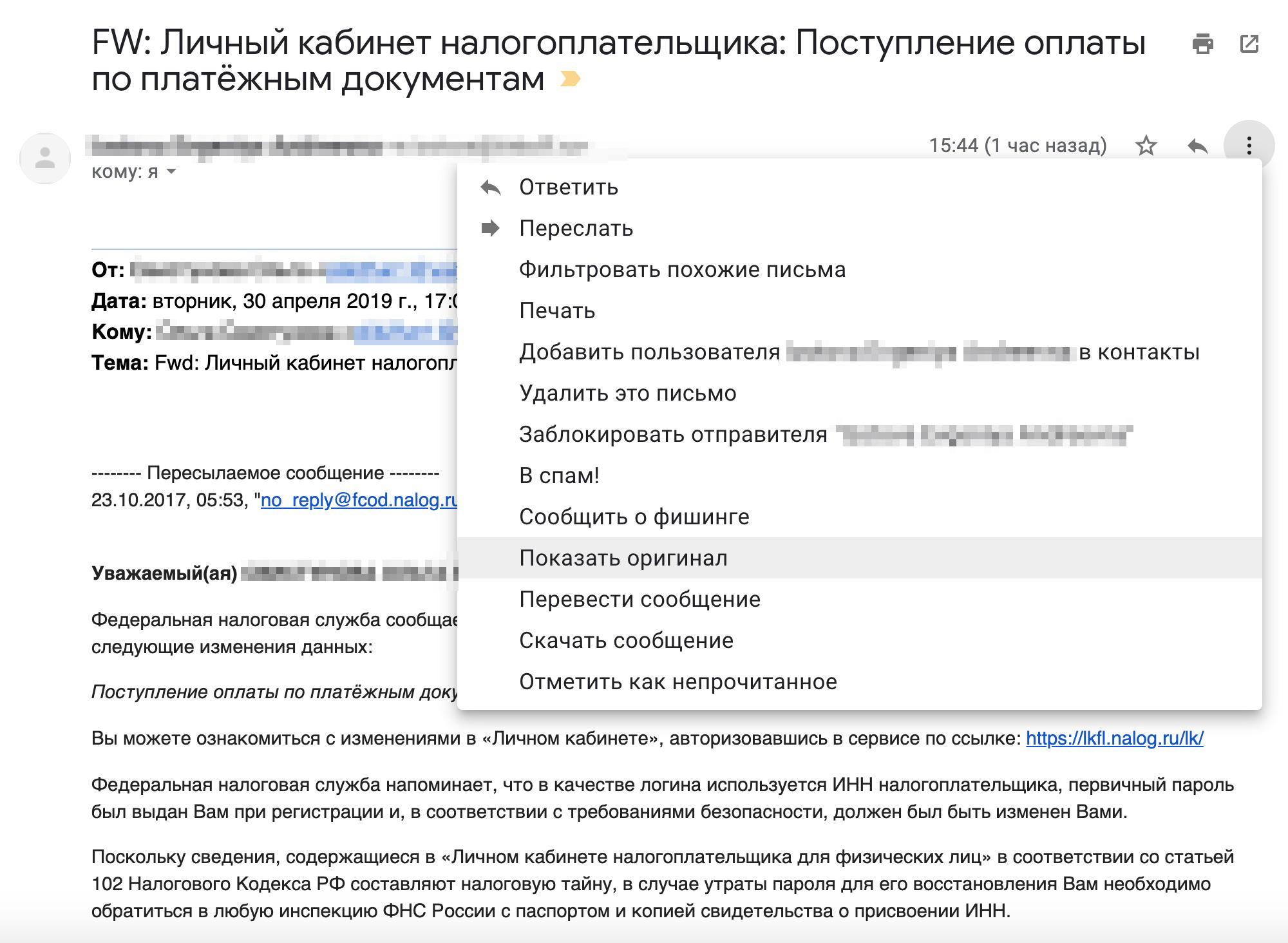

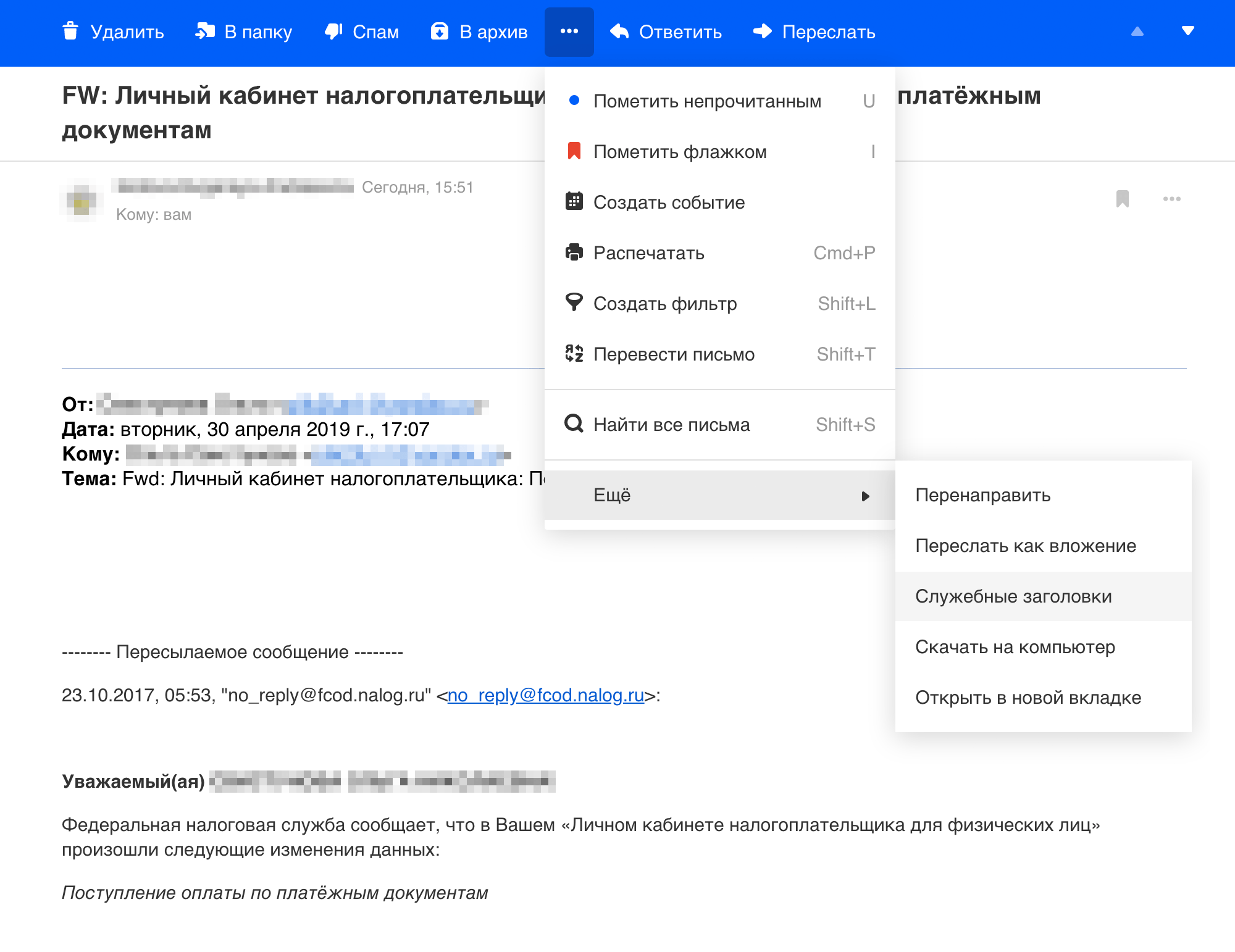

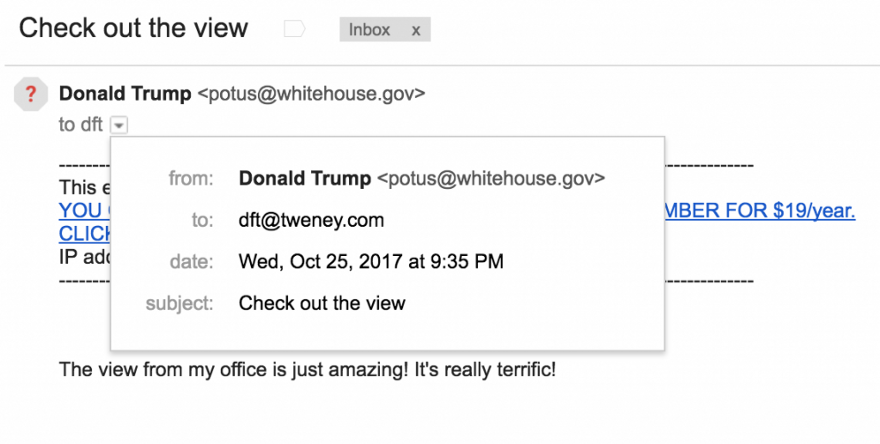

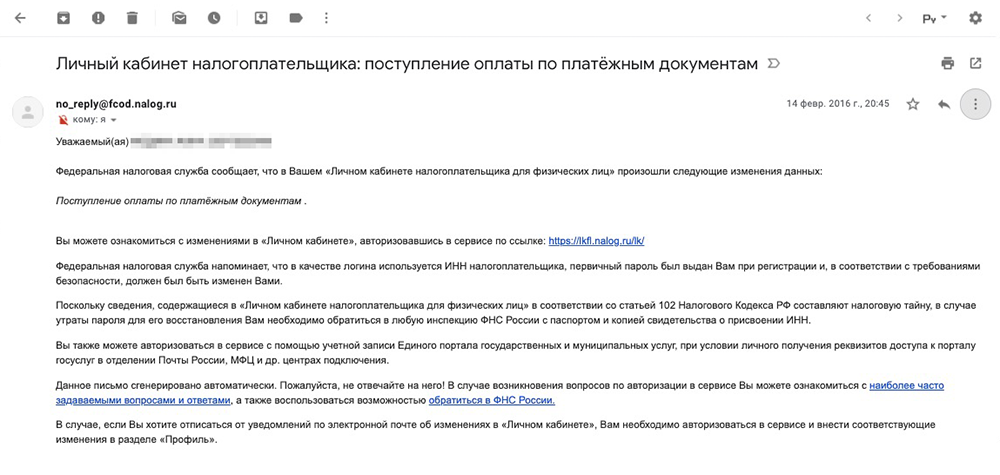

Мне пришло письмо от @fcod.nalog.ru: выглядит как домен налоговой службы, но лучше в этом убедиться

Мне пришло письмо от @fcod.nalog.ru: выглядит как домен налоговой службы, но лучше в этом убедиться

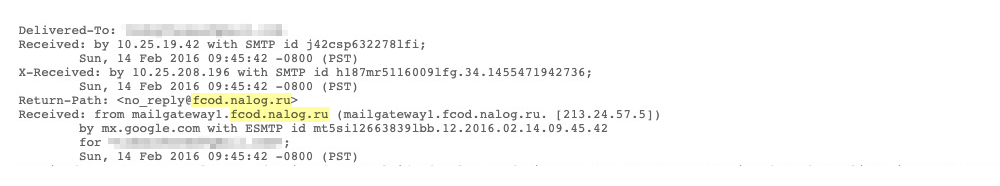

Техническая часть письма — это окно с подробной служебной информацией: много непонятных слов и цифр. Нужно смотреть на поля Received и Return-Path : информация об отправителе должна совпадать с доменом письма.

Везде указан один и тот же отправитель: fcod.nalog.ru. Значит, это действительно письмо от налоговиков

Везде указан один и тот же отправитель: fcod.nalog.ru. Значит, это действительно письмо от налоговиков

Вот как найти эту техническую часть в разных почтовых сервисах.

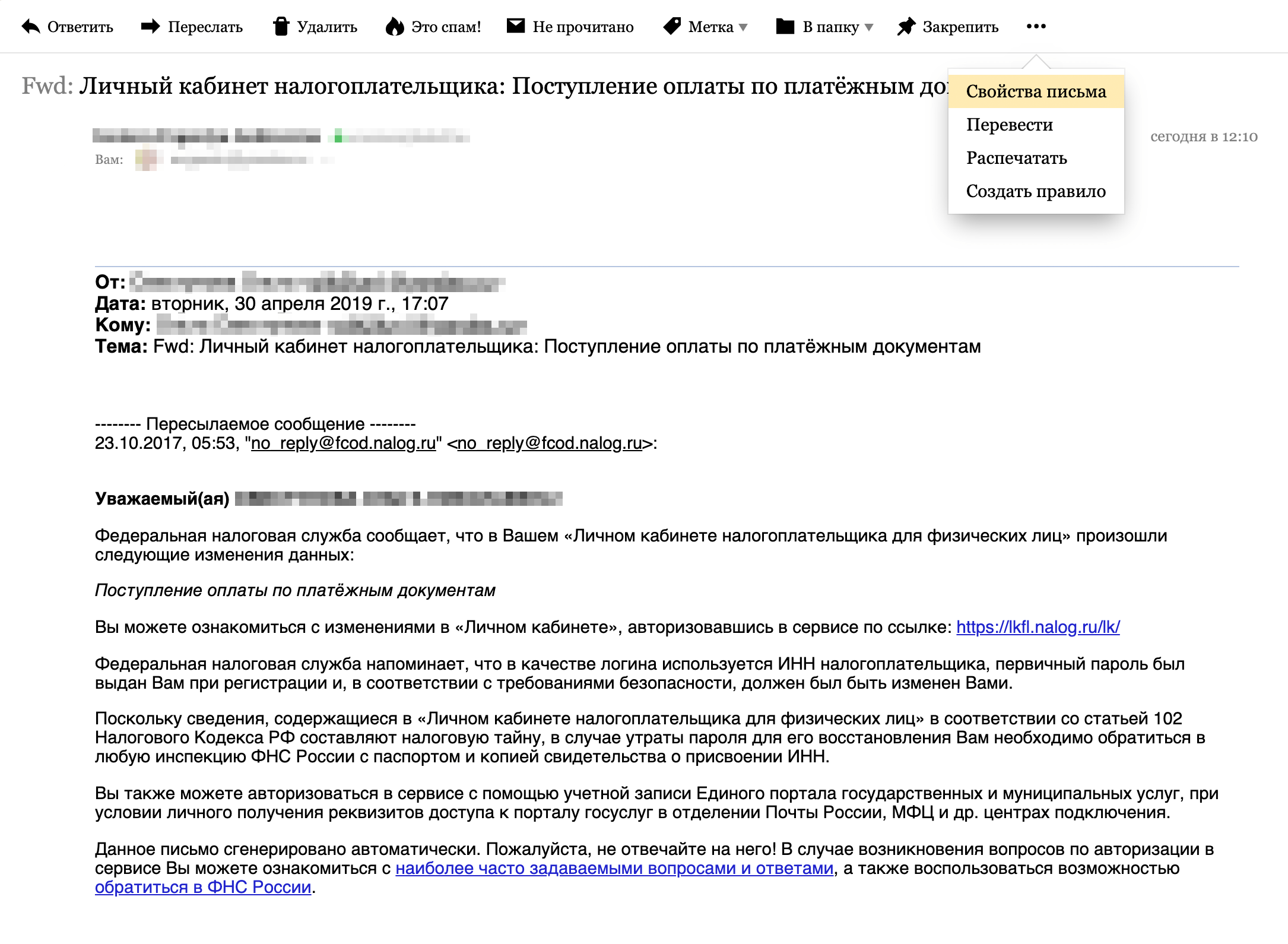

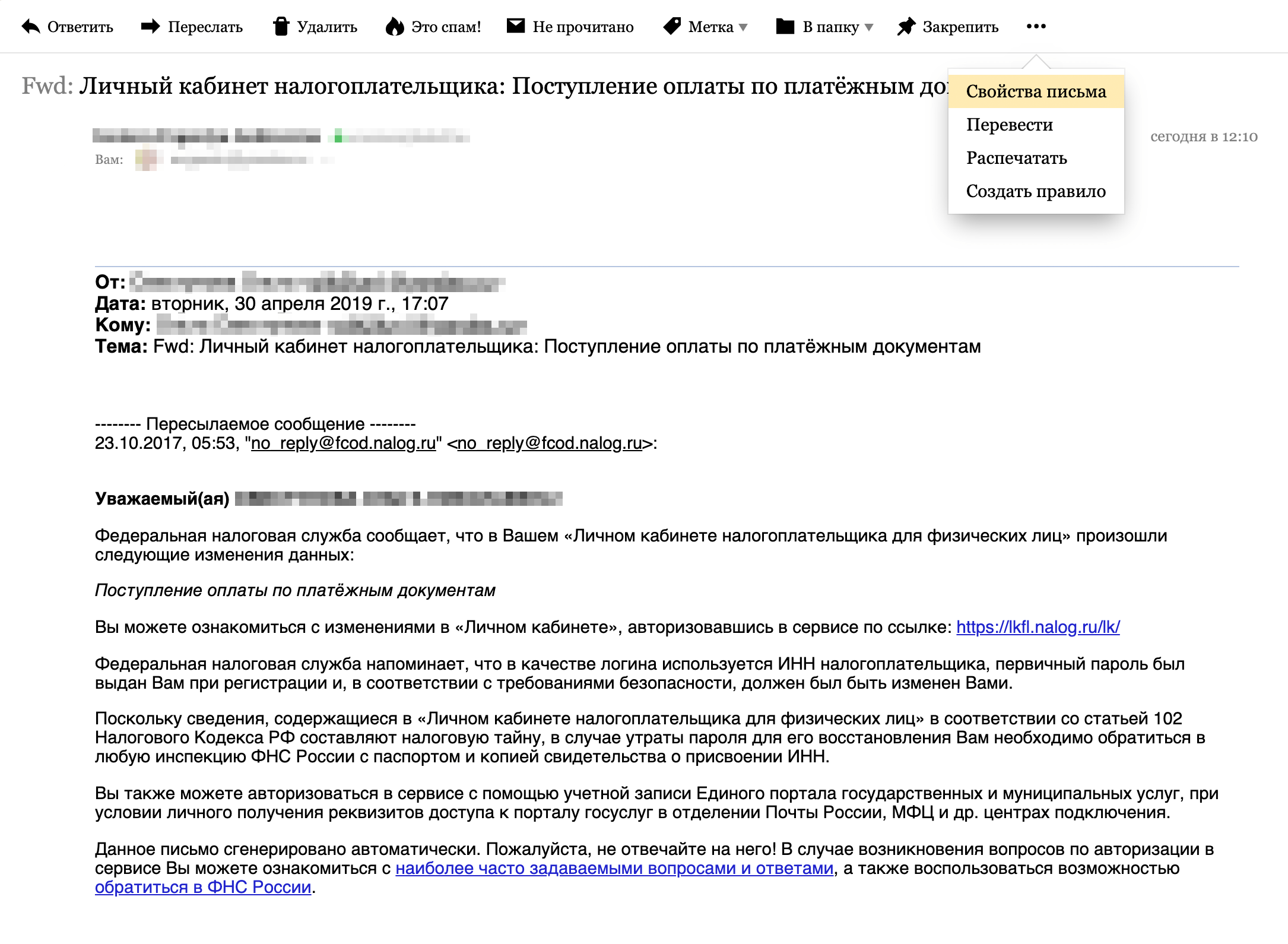

«Яндекс-почта». В панели инструментов найти кнопку с тремя точками, в выпадающем меню нажать на «Свойства письма».

Насторожитесь, если ссылка на личный кабинет налогоплательщика ведёт куда-то кроме lkfl.nalog.ru

Насторожитесь, если ссылка на личный кабинет налогоплательщика ведёт куда-то кроме lkfl.nalog.ru

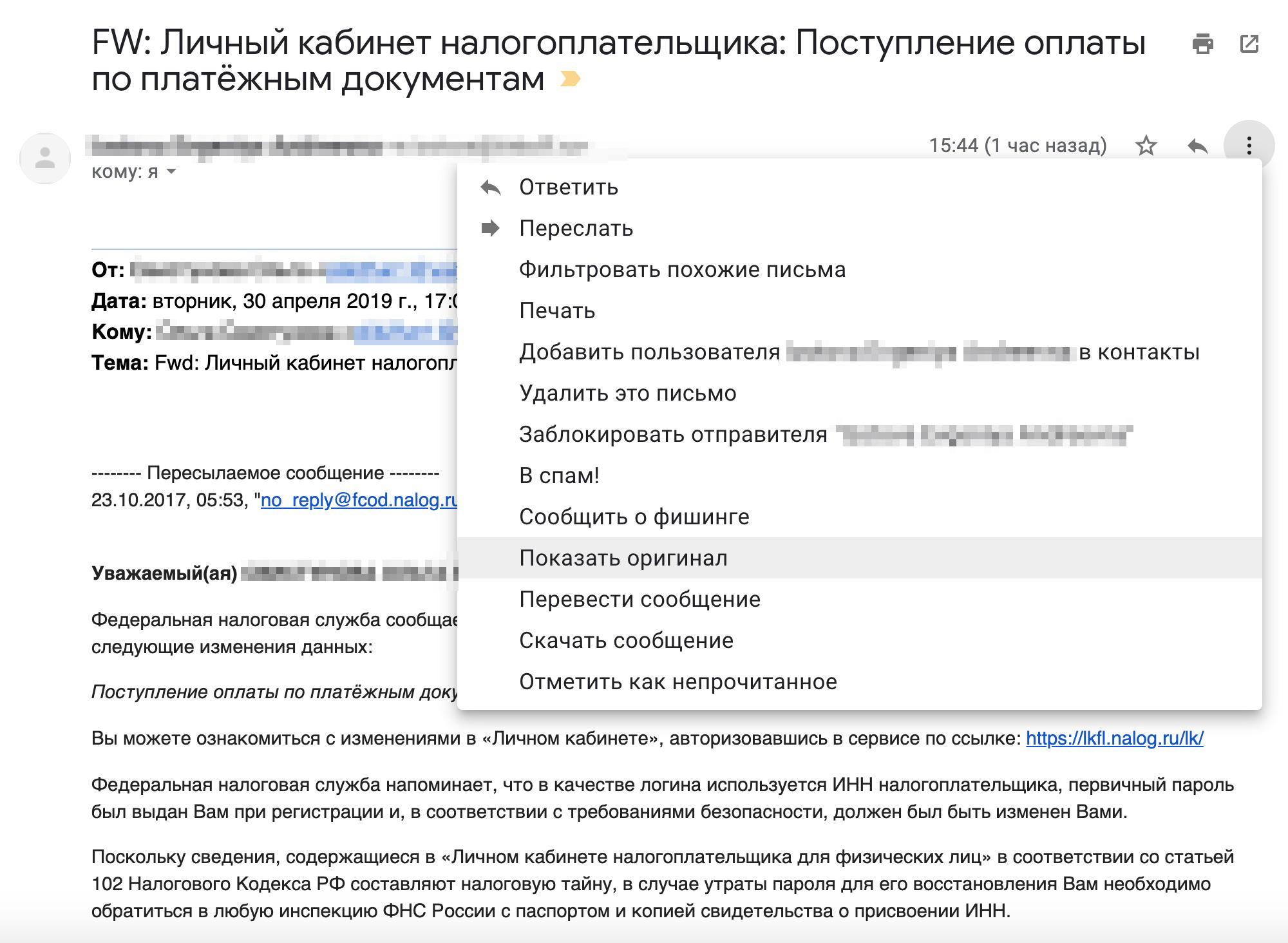

«Гугл-почта». Рядом со стрелкой «Ответить» есть точки «Еще»: после нажатия на них появится выпадающее меню. Нужно выбрать «Показать оригинал».

Необязательно проверять все письма от учреждений: анализируйте только те, в которых предлагают перейти по ссылке или что-то скачать

Необязательно проверять все письма от учреждений: анализируйте только те, в которых предлагают перейти по ссылке или что-то скачать

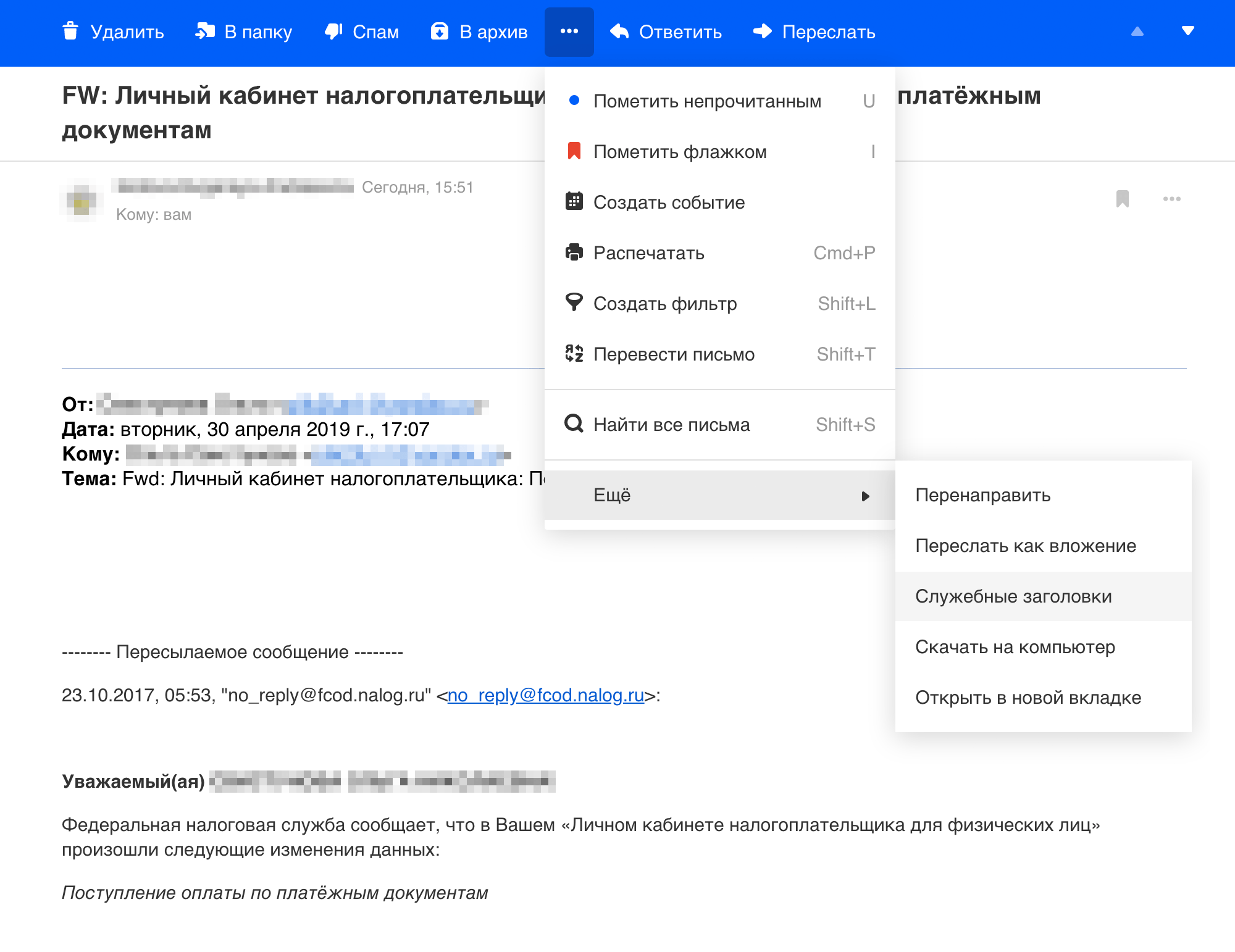

«Мэйл-ру». Необходимо нажать «Еще» и в выпадающем списке выбрать «Служебные заголовки».

Откроется окно со служебной информацией

Откроется окно со служебной информацией

Информационный портал по безопасности

Информационный портал по безопасности » Информационная безопасность » Подделка письма электронной почты почти от любого человека менее чем за 5 минут и способы защиты

Подделка письма электронной почты почти от любого человека менее чем за 5 минут и способы защиты

Что такое аутентификация электронной почты?

На протяжении большей части последних 40 лет пользователям приходилось совершать прыжок веры каждый раз, когда они открывали электронную почту. Считаете ли вы, что письмо действительно приходит от того, кто указан в графе отправителя? Большинство легко ответит «да» и на самом деле очень удивится, узнав как легко подделать электронную почту почти от любого отправителя.

При создании Интернета изначально не было разработано никакой возможности проверить личность отправителя. Во время разработки основных протоколов электронной почты, затраты на вычислительную мощность, реализацию и простоту использования были уравновешены с риском мошенничества. Тяжело было предположить, что 84% всей электронной почты в будущем будут иметь вредоносную нагрузку и являться фишингом или спамом.

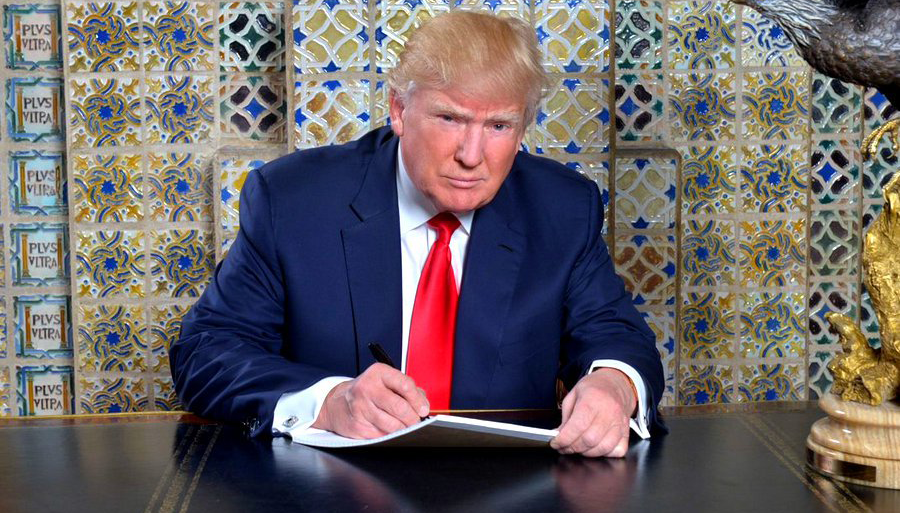

Результатом является то, что заголовки писем, включая поля «From: » и «Reply-to: », очень легко подделать. В некоторых случаях это так же просто, как набрать «[email protected]» в поле «From: ». Объединив это с неподозрительным содержанием, убедительной графикой и форматированием, вполне возможно обмануть людей, подумавших, что сообщение в их почтовом ящике действительно пришло от банка, ФНС, руководителя или президента США.

Приняв во внимание повсеместное распространение электронной почты, вы осознаете основу нашего нынешнего кризиса информационной безопасности. Слабость в электронной почте привела к массе фишинговых атак, направленных на то, чтобы заставить людей нажимать на вредоносные ссылки, загружать и открывать вредоносные файлы, отправлять форму W-2 (аналог 2-НДФЛ в США) или переводить средства на счета преступников.

Совсем недавно Coupa, компания из Кремниевой долины, была в центре внимания после отправки данных о заработной плате всех 625 сотрудников мошеннику. В прошлом году одна из крупнейших компаний Европы Leoni AG потеряла 45 миллионов долларов, когда сотрудник ошибочно перечислил деньги на учетную запись мошенника по причине фальшивой электронной почты. По оценкам ФБР, фишинговые атаки типа «компрометация деловой переписки» (BEC — Business Email Compromise), обходятся компаниям США в 3 миллиарда долларов в год.

На databreaches.net был составлен список фактов фишинга формы W-2. Работа над списком в этом году указывает на то, что количество случаев с 2016 года растет и на данный момент он состоит из 204 отчетов. По списку можно понять, что известны случаи кражи данных тысяч сотрудников и такой вид мошенничества является очень распространенным.

Как злоумышленник может подделать незащищенную электронную почту от почти любого человека менее чем за 5 минут

На самом деле, поддельный адрес в поле «от» — это основа и начальная стадия большинства атак. Почему стоит беспокоиться о фальсификации электронной почты с условного «company.com», когда возможно просто зарегистрировать похожий поддельный домен (например, c0mpany.com) и использовать его? Или создать учетную запись Gmail ([email protected]), присвоить ей дружеское имя, которое выглядит как имя генерального директора компании? Потому что, на самом деле, подделать отправку письма с адреса реального человека даже проще, чем регистрировать поддельный домен или создать учетную запись Gmail.

Три простых способа

В интернете без труда можно найдите сайты, которые позволяют отправлять фейковые письма. Их десятки, вот лишь пара примеров: spoofbox.com и anonymailer.net. Многие из них бесплатны, некоторые стоят денег, позиционируются эти сервисы как законные, а основной целью использования предполагается розыгрыш друзей.

Алгоритм использования прост. Требуется лишь ввести адрес электронной почты получателя в поле «Кому:», поместить любой желаемый адрес электронной почты в поле «От:» и после создания сообщения подтвердить отправку. По условия пользовательского соглашения ответственность за ущерб полностью лежит на клиентах сервиса.

Следующий способ — это отправка с помощью командной строки UNIX. Если у вас есть компьютер с настроенной почтовой службой, достаточно ввести эту команду:

В итоге получается сообщение, в котором в поле «От» будет содержаться «[email protected]». Введя строку темы и остальную часть сообщения, после нажатия Ctrl+D сообщение отправится получателю. Работостпособность этой идеи зависит от того, как настроена ваша система. Тем не менее, она работает во многих случаях.

Используя PHP, вы можете создать электронное письмо с помощью нескольких строчек очень простого кода:

Фактически, это строки кода, используемые в качестве примера в онлайн-руководстве для функции отправки почты mail() с дополнительными шапками/header.

Эти инструменты спуфинга сильно упрощены. Чтобы сделать сообщения более реалистичными, потребуется немного больше работы и, конечно, навыки социальной инженерии. Но основная техническая составляющая очень проста. Единственное, что действительно предотвращает спуфинг — аутентификация электронной почты с помощью совместного использования SPF-записи, DKIM-подписи и DMARC. Далее мы расскажем, как работают и чем отличаются эти технологии. Они не являются чем-то новым, однако, к счастью для мошенников, большинство доменов в Интернете еще не защищены. Например, только около 4% доменов .gov используют аутентификацию. Что касательно других 96%? Злоумышленники могут отправлять электронные письма под видом исходящих с почтовых ящиков этих доменов в любой момент.

Согласно источнику, одно из четырех писем с доменов .gov является мошенническим. Домены justice.gov, House.gov, Senate.gov, Whitehouse.gov, а также democrats.org, dnc.org, gop.com, rnc.org. и DonaldJTrump.com — все они могут быть легко использованы для спуфинга почтовыми мошенниками.

Способы защиты от спуфинга

Описанная выше простота использования уязвимости электронной почты без аутентификации и широкое использование этих методов как начальная стадия для крупнейших кибер-атак, акцентирует внимание IT-сообщества на необходимости использования технологий проверки подлинности почты. Внедряя аутентификацию электронной почты, вы можете гарантировать, что любой пользователь — сотрудник, клиент или партнер, получающий электронное письмо, сможет определить отправлено ли электронное письмо легитимным представителем компании. Кроме того, вы можете получить прозрачность и контроль того, кто отправляет электронную почту от вашего имени.

Важность этого резко возросла благодаря быстрому росту облачных сервисов (SaaS), более 10 000 из которых отправляют электронную почту от имени своих клиентов по теме продаж, маркетинга, поддержки клиентов, HR, бухгалтерского учета, юридических и прочих услуг. Благодаря принудительной аутентификации, вы можете заблокировать всех, кто пытается отправить письмо от вашего имени, — спамеров, фишеров и даже «серых» отправителей, которые могут быть легитимными, но не указаны вами в списке разрешенных.

Стандарты аутентефикации электронной почты позволяют почтовому серверу проверять, что электронное письмо с вашим доменом в поле «От:» было разрешено отправлять от вашего имени. До попадания сообщения в папку «Входящие» получателя, почтовый сервер может проверить:

- Используя SPF-запись, имеет ли отправляющий сервер право использовать доменное имя (или имена), указанное в заголовках сообщения?

- Если к сообщению прикреплена криптографическая DKIM-подпись, с помощью открытой версии ключа в записи DNS домена можно расшифровать заголовки входящих сообщений и узнать, действительно ли сообщение исходит от заявленного отправителя.

- Благодаря настройке DMARC владельцы доменов могут создавать правила обработки писем, которые поступили с доменов, не прошедших авторизацию и проверять совпадают ли заголовки друг с другом (например, поля From: и Reply-to:). Правила включают инструкции о том, что должен сделать принимающий сервер с сообщениями, не прошедшими проверку подлинности, например, не пропускать их, помещать в папку со спамом или помечать их как потенциально опасные. Проверка подлинности по электронной почте дает владельцу домена глобальный контроль над тем, что происходит с сообщениями, отправленными от их имени кем угодно и кому угодно. Например, если вы представляете домен-отправитель почты и публикуете DMARC-запись с запросом информации, то вы будете получать от всех доменов-получателей, которые тоже поддерживают DMARC, статистику обо всех почтовых письмах, которые приходят с обратным адресом от вашего домена. Статистика приходит в XML и содержит IP-адрес каждого отправителя, который подписывается вашим доменом, количество сообщений с каждого IP-адреса, результат обработки этих сообщений в соответствии с правилами DMARC, результаты SPF и результаты DKIM

Почему необходимо совместное использование этих технологий?

В упрощенном смысле SPF позволяет создавать белый список для IP-адресов. Если почтовый сервер с IP-адресом, который отсутствует в вашем списке, пытается отправить электронное письмо с использованием вашего домена, тест проверки подлинности SPF не будет пройден. Однако, большая проблема с SPF заключается в том, что используется домен, указанный в поле Return-Path для проверки подлинности, а не поле From, который люди действительно читают.

Хуже того, злоумышленники, занимающиеся фишингом, могут настроить SPF-запись для своих собственных доменов. Затем они могут отправлять электронные письма, которые, как будет казаться, поступают от компании или бренда, которым доверяют, но домен этой компании будет отображаться в поле «От», а домен мошенника в Return-Path. Такие письма пройдут проверку подлинности SPF. Дополнительное использование DMARC, решает эту проблему, позволяя владельцу домена требовать «выравнивания», что означает, что обратные и исходящие адреса должны быть одинаковыми.

SPF-записи представляют собой текст, но синтаксис довольно сложный. Легко можно сделать опечатки, которые трудно обнаружить. При этом, они сделают SPF-запись бесполезной. Анализ SPF-записей всех 62 спонсоров конференции RSA 2017 года показал, что только 58 опубликовали SPF, при этом у 17 спонсоров конференции по кибербезопасности были ошибки в записи. Компании, которые не имеют большого опыта в IT-области, часто находят SPF еще более сложным.

Также и DKIM не особенно эффективен против мошенничества без использования DMARC. Чтобы остановить фишинг, самым важным адресом является домен в поле «От». Однако, проверка только DKIM-подписи нечего не говорит по поводу домена в этом поле. Используемый для подписи сообщения домен может полностью отличаться от домена, указанного в поле «От». Другими словами, хакеры могут создавать сообщения, которые подписываются через DKIM, используя контролируемый ими домен, но в поле «От» будет находится email вашего банка. Большинство людей не собираются копаться в заголовках всех входящих сообщений, чтобы убедиться, что данные DKIM-подписи являются легитимными. Также стоит учитывать большое количество законных почтовых служб, которые могут делать рассылки от имени отправителя и проблему сохранения секретности закрытого ключа, используемого для подписи сообщений.

Эти два ранних стандарта, хотя и важны, содержат важные пробелы. DMARC основывается на них и дополняет. DMARC значительно увеличивает доверие к электронной почте, которую вы отправляете, независимо от того, поступают ли письма от ваших собственных почтовых серверов или облачных сервисов, которым вы разрешаете отправлять электронную почту.

Основными вкладами DMARC являются:

Наличие политики и механизма обратной связи — вот что заставляет всё это работать.

Проверить, что DMARC настроен можно с помощью сервисов

Статья составлена на основе перевода из источников:

4 признака письма, которое вас ограбит

Если вы где-то засветили свою почту, например на электронной доске объявлений, — ждите не только безобидного рекламного спама, но и писем от мошенников.

Они отправляют письма от имени госорганов, сообщают о выигрыше в лотерею, а еще предлагают простую работу с высоким доходом, но итог один: мошенники крадут деньги и личные данные. Рассказываем, по каким признакам понять, что письмо от злоумышленников.

Сложность: /

Неизвестный отправитель в сочетании с темой письма, которая вам не очень понятна, — повод настрожиться. Стоит с подозрением относиться к письмам от отправителей с иностранными или очень редкими именами — например, от Добрыни Пантелеймонова.

Если отправитель обращается к вам не по имени, а называет «дорогим другом», письмо лучше проигнорировать, и тем более не скачивать вложения из него.

Отнеситесь с сомнением к письму от знакомого человека, если текст не похож на вашу обычную переписку: например, если собеседник пишет, что попал в беду и срочно просит денег или предлагает перейти по ссылке, чтобы скачать что-то интересное. Сначала лучше позвонить знакомому: возможно, его аккаунт взломали.

«Мой дорогой друг» — обезличенное обращение

«От 25 до 100 тыс» — подозрительно большая сумма

«Подробности здесь» — ссылка может быть вредоносной

Сложность: 🤔/🤔🤔🤔

Чтобы вынудить человека перейти по ссылке на сайт мошенников, в письме обещают золотые горы: дорогой приз за прохождение опроса, высокооплачиваемую работу, для которой не нужен опыт, или другой способ быстрого заработка по принципу «миллион за неделю — легко».

«Теперь вы в нашей команде» — интересно, по какому принципу отбирают в «команду»?

«Около двух штук зеленых за сутки» — мошенники завлекают обещаниями большого заработка, чтобы я прошел по ссылке

После перехода по ссылке компьютер или телефон заражается вирусом, который крадет пароли или повреждает файлы. Ссылка может вести на фишинговый сайт для кражи паролей или на сайт, где попросят оплатить комиссию перед получением приза.

Что делать. Не переходить по ссылкам, если предложение выглядит чересчур заманчивым. Проверить «акцию» в интернете: возможно, кто-то уже попался на удочку и написал гневный отзыв. С работой тоже нужно быть осторожнее: вряд ли компания будет рассылать предложения всем подряд: для вакансий есть специальные сайты.

Если все-таки решили скачать сомнительный файл, сначала проверьте его антивирусом, и только потом открывайте. Не отключайте антивирус по просьбе сайтов или программ.

Сложность: 🤔🤔/🤔🤔🤔

Часто обман можно определить по теме письма: «получите в подарок автомобиль», «заработайте миллион без вложений». Иногда мошенники специально запугивают получателя, чтобы он открыл письмо: «у вас задолженность по договору», «подтвердите вашу учетную запись, иначе аккаунт будет удален».

«Осипов Виктор» — я не знаю человека с таким именем

«nalog.ru» — кажется, что ссылка ведет на знакомый сервис, но nalog.ru — это простой текст, ссылка начинается дальше

«info@ah-fussleisten.de» — домен с окончанием de — немецкий, вряд ли это российские налоговики

«Добрый день!» — нет обращения по имени. Госорганы обычно знают, кому пишут

Перед названием темы могут поставить «Re»: так кажется, что вы уже переписывались с отправителем

У вас новое сообщение — это привычная формулировка в письмах от соцсетей

77777.8@mail.ru — но адрес не похож на знакомый домен

Что делать. Не открывать письма со странными темами и от неизвестных отправителей. Если все же открыли письмо, не паникуйте: за «просто посмотреть» никто не снимет деньги с карты и не оформит кредит по вашему паспорту.

Мошенники пишут от имени госорганов: якобы пенсионный фонд расщедрился на прибавку к пенсии, а отдел соцзащиты готов выплатить компенсацию по СНИЛС. Письмо может быть и от имени банка — тогда преступники сообщают о сбое в системе или необходимости обновить персональные данные.

Цель таких писем — выудить информацию о банковской карте. Мошенники просят ее номер, срок действия, пин и трехзначный код с обратной стороны карты, чтобы перевести деньги из «пенсионного фонда» или занести данные в систему «банка».

Сам факт, что вам неожиданно пришло письмо от госструктуры, уже должен насторожить. Пенсионный фонд предупреждает, что рассылкой не занимается, и просит пользователей не переходить по сомнительным ссылкам на сайт, похожий на ПФР. О том же пишут налоговики.

Как определить фальшивку. Внимательно посмотрите на окончание электронного адреса. Слово после символа «@» — это домен: он должен совпадать с адресом официального сайта организации. Например, адрес письма от налоговой должен оканчиваться на @nalog.ru , от Сбербанка — на @sberbank.ru .

Отправитель попытался замаскировать письмо под рассылку от Сбербанка, но адрес и ошибка в теме выдают его с потрохами

Отправитель попытался замаскировать письмо под рассылку от Сбербанка, но адрес и ошибка в теме выдают его с потрохами

Исключения могут быть, если вы действительно ждете от организации ответ: например, мне приходило письмо от специалиста поддержки госуслуг, чтобы я выслал сканы через почту, так как в системе был сбой. Другой вариант: вы сами когда-то подписались на рассылку — например, я регулярно получаю новости от госстройнадзора области.

Письмо заканчивается настоящим доменом Пенсионного Фонда pfrf.ru, но ссылка внутри письма ведет на сайт мошенников: преступники научились подделывать адреса. И еще обычно настоящие госслужащие оставляют в подписи должность и контактный номер телефона:

Что делать. При любых сомнениях позвоните в организацию, откуда якобы прислали сообщение, и поинтересуйтесь, действительно ли они рассылали письма. Только номер телефона берите не из письма, а на официальном сайте отправителя. Телефоны банков указаны на банковских картах.

Как проверить, не от мошенника ли письмо

Поскольку мошенники научились подделывать домены так, что на первый взгляд кажется, что письмо от госоргана, нужно анализировать техническую часть письма.

Мне пришло письмо от @fcod.nalog.ru: выглядит как домен налоговой службы, но лучше в этом убедиться

Мне пришло письмо от @fcod.nalog.ru: выглядит как домен налоговой службы, но лучше в этом убедиться

Техническая часть письма — это окно с подробной служебной информацией: много непонятных слов и цифр. Нужно смотреть на поля Received и Return-Path : информация об отправителе должна совпадать с доменом письма.

Везде указан один и тот же отправитель: fcod.nalog.ru. Значит, это действительно письмо от налоговиков

Везде указан один и тот же отправитель: fcod.nalog.ru. Значит, это действительно письмо от налоговиков

Вот как найти эту техническую часть в разных почтовых сервисах.

«Яндекс-почта». В панели инструментов найти кнопку с тремя точками, в выпадающем меню нажать на «Свойства письма».

Насторожитесь, если ссылка на личный кабинет налогоплательщика ведёт куда-то кроме lkfl.nalog.ru

Насторожитесь, если ссылка на личный кабинет налогоплательщика ведёт куда-то кроме lkfl.nalog.ru

«Гугл-почта». Рядом со стрелкой «Ответить» есть точки «Еще»: после нажатия на них появится выпадающее меню. Нужно выбрать «Показать оригинал».

Необязательно проверять все письма от учреждений: анализируйте только те, в которых предлагают перейти по ссылке или что-то скачать

Необязательно проверять все письма от учреждений: анализируйте только те, в которых предлагают перейти по ссылке или что-то скачать

«Мэйл-ру». Необходимо нажать «Еще» и в выпадающем списке выбрать «Служебные заголовки».

Откроется окно со служебной информацией

Откроется окно со служебной информацией

Поддельные электронные письма: проблема, которая может коснуться каждого

Электронная почта появилась так давно, что в сознании закрепилась как неотрывная часть интернета. Появление других способов общения — мессенджеров, социальных сетей — не сильно снизило востребованность старой доброй собачки @. Но задумывались ли вы, что электронная почта — далеко не такой надёжный способ общения, каким кажется? Ведь подделать отправителя — дело довольно простое, об этом регулярно, раз в пару лет, выходят статьи и инструкции.

Отправителя письма можно подделать

Вот эти две свежие статьи на Geektimes сподвигнули меня высказаться о наболевшей проблеме. С неё сталкивался и я, когда настраивал VPS с почтовым сервером Exim:

- Проблемы безопасности почты Mail.ru:https://geektimes.ru/post/291929/

- Проблемы безопасности Яндекс.Почты (а еще ПДД и Коннект):https://geektimes.ru/post/291939/

Автор первой статьи истерично реагирует на обнаруженную «особенность» отправки писем и демонстрирует незнание почтовых протоколов, вторая содержит больше технических подробностей и даёт пищу для размышлений. Вдогонку ранняя статья:

- Подделываем письма от крупнейших российских банков:https://habrahabr.ru/post/326382/

Суть в том, что можно подделать отправителя имейла и получивший письмо может ничего не заподозрить. В поле «от:» письма можно вписать что угодно, как и в случае с настоящей почтой. Прокатывает только при некоторых условиях, но их достаточно, чтобы получить, например, письмо от известного зелёного банка с просьбой ввести свои данные на постороннем сайте.

Photo credit: mattwi1s0n / CC BY

Почему же нельзя проверять подлинность отправителя до того, как письмо увидит пользователь? Вот комментарий с Гиктаймса, проливающий свет на проблему:

… Защита от подделки писем должна происходить с двух сторон: владельца сервиса и получателя письма (в большинстве случаев это почтовый провайдер, например Mail.ru).

К сожалению, владельцы сервисов не очень хотят защищать пользователей от отправки поддельных писем от имени этого сервиса, что и описывалось в статье по ссылке.

Отдельная проблема — почтовые сервисы. Они должны проверять письма на подделку, но не всегда это делают (по разным причинам) или делают неправильно. Например, есть забавная уязвимость в Yahoo, которая позволяет обойти проверку DMARC и SPF и подделать письмо от абсолютно правильно настроенного сервиса. …

И дальше ведётся обсуждение: https://geektimes.ru/post/291929/#comment_10250927. Из него становится ясен масштаб беды. Дело неприятное и парадоксальное. Либо почтовые службы начнут проверять подлинность писем и отбрасывать с поддельным полем «от», но тогда перестанут приходить всякие рассылки и оповещения с некорректно настроенных серверов, либо пропускать письма с несоответствиями в заголовках и обрабатывать их различными антиспам-фильтрами в надежде, что в ящик пользователю попадёт только «правильная» корреспонденция.

Знающие люди могут поправить меня: получатель всегда может посмотреть исходник письма, по ним подлинность определяется на раз-два.

Вот только когда вы последний раз смотрели на хедеры письма? В веб-интерфейсах почты это сделать можно, но нужно понимать, что это вообще такое и зачем нужно. В школе на уроках информатики об этом не расскажут, в ВУЗах на не программно-инженерных специальностях — тоже. Так с чего бы среднеокруглённому сотруднику офиса знать, как проверять имейлы на подлинность отправителя?

Проверяем подлинность сами

Так как почтовые серверы никто настраивать не хочет, придётся научиться самим проверять подлинность особо важных писем. Расскажу, как это делать в трёх популярных почтовых сервисах. Способ не гарантирует 100% точность, зато относительно прост.

Для начала откройте само письмо, в подлинности отправителя которого вы не уверены. Затем нужно открыть исходный текст письма.

Почта от Гугла GMail: меню письма — «Показать оригинал».

Yandex: кнопка меню с тремя точками — «Свойства письма».

Mail.ru: кнопка меню справа от заголовка письма — пункт «Служебные заголовки».

Откроется простыня (ПРОСТЫНИЩЕ!) текста, в котором нужно найти три строчки (можно поиском по странице, нажав Ctrl+F, они будут в начале текста):

- From: «Имя» (то, что видно в поле «От:», когда мы открываем письма).

- Return-Path: (скорее всего настоящий адрес отправителя).

- Reply-To: (это адрес, который подставится в поле «Кому:» при ответе на письмо, поле не всегда имеется).

Если адреса первых двух полей совпадают, скорее всего, письмо не подделка.

Третий служебный заголовок письма «Reply-To» вставляется не всегда. Мошенниками он применяется для более хитрой схемы. Допустим, приходит такое письмо начальника подчинённому:

Чтобы ответ одураченного сотрудника ушёл не к настоящему боссу на boss@company.com, а на поддельный boss-company.com@drzlo.com, пригодится поле «Reply-To». Нажав на «Ответить», в окне ответа подставится адрес, для усыпления бдительности похожий на настоящий.

Это, конечно, очень примитивный пример и теоретически можно другими способами подделать имейлы. Сличая пару служебных заголовков можно защититься от самых распространённых методов, если нужно больше знаний — читайте стандарт RFC 5321 — Протокол SMTP.

Когда всё починят?

Боюсь, не в ближайшее время. Парочка статей, вышедших на популярном ресурсе, да моя скромная заметка — капля в информационное море. Как ни парадоксально, но Яндекс, Майл.ру и прочие сервисы не могут просто так взять и включить строгую проверку отправителя письма, потому что тогда перестанут приниматься письма с некорректно настроенных серверов.

Хотя есть один простой способ и принять, и пометить подозрительные письма — просто в начало темы ставить метку [UNTRUSTED] или [ОТПРАВИТЕЛЬ НЕ ПОДТВЕРЖДЁН]. Письмо пришло? Да! Почему пометка появилась? Да потому то отправляющие письма сервера не работают по стандартам. Неважно, открыто ли письмо в веб-интерфейсе почты или в Outlook/The Bat/прочей программе, пометка о не удостоверенном отправителе будет видна. Вот почему этого не сделали давно — мне сие не ведомо.