Настройка Dark Comet для запуска на компьютере жертвы

Настройка Dark Comet для запуска на компьютере жертвы

- Страница 1 из 1

- 1

![]()

[graytable] DarkComet RAT (троян удаленного доступа) для взлома Windows | Шпионим за Windows

Вечером решил написать небольшой мануал по настройке такого софта ка DarkComet RAT, для тех кто не знаком с данным софтом я объясню в кратце что это программа(троян) для удаленного управления чужим компьютером

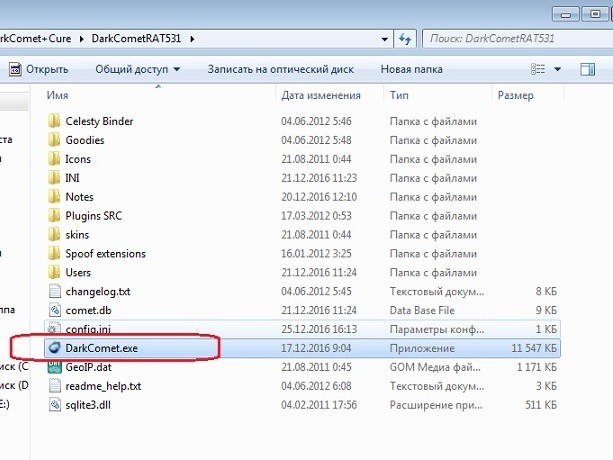

Это темная материя, ну это троян или, можно сказать, RAT. Которые могут быть использованы для многих целей вашей целевой системы, таких как ключи входа в систему, отправка сообщений жертве, выключение его системы, создание невидимых значков и многое другое. Во-первых, нам нужно скачать это. Вы получите эту папку и внутри нее у вас есть файл точка EXE. Поэтому, когда я запускаю эту программу, я получаю интерфейс этого плохого инструмента для создания вируса или RAT. Как бы ты это ни назвал? Нам нужно перейти сюда в разделе DarkComet Rat и сказать серверный модуль, и здесь мы выберем полный редактор. Он попросит вас ввести пароль безопасности, который вы не хотели бы изменять, и здесь он говорит, что обрабатывает мьютекс и оставляет его. , Процесс, где он будет активирован, но все, что мы можем сказать, обойти брандмауэр. Так что это будет немного шуметь, поэтому я просто не буду проверять это здесь.

Далее вы получите настройки сети, под этим укажите свой IP-адрес. Поэтому я хочу проверить свой IP-адрес, поэтому я просто открою командную строку и произнесу IP-конфигурацию. Мой IP-адрес, где он говорит порт по умолчанию. Я просто пойду с этим портом, только вы можете выбрать любой порт здесь. если вы делаете это, когда вам нужно перенести порт, и вы должны ввести свой публичный IP-адрес здесь. Здесь установите сообщение, поэтому здесь я поставлю галочку и название будет вас взломали. В текстовом сообщении вы можете сказать, что вы хотите, вы можете выбрать значок. у нас есть модуль щита, это некоторые расширенные настройки в этом инструменте, которые будут придерживаться основных вещей здесь. В нем говорится о ключевых уровнях, поэтому он будет активирован, если цель находится в автономном режиме, получит нажатия клавиш, и есть еще пара опций, и вы можете настроить их.

Как использовать darkcomet?

Я создам точечный файл EXE. Каким будет торсион и его нужно отправить к цели. Давайте сохраним его на рабочем столе, и я назову имя. То, что вы хотите сделать, это отправить этот файл точка EXE в вашей целевой системе или целевого пользователя. Здесь вы будете использовать навыки социальной инженерии, которые вы можете отправить ему по почте и сказать, что у вас есть новое программное обеспечение. Вы хотите использовать это. Он мог скачать это и запустить это. Ему просто нужно щелкнуть по нему, чтобы начать установку или что-то в этом роде, вы можете загрузить его на медиа-файр или аналогичные веб-сайты и отправить ему ссылки в систему. Вы можете поделиться им в социальных сетях, все зависит от того, как вы выполняете свои планы.

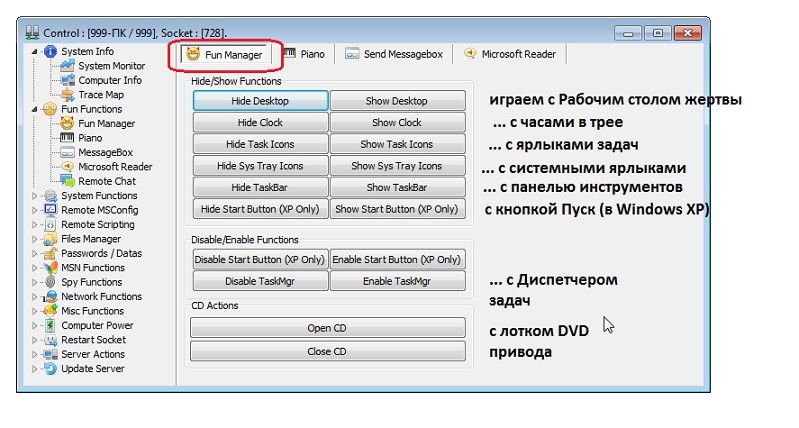

У вас есть шанс скачать DarkComet Rat, давайте обсудим это ниже. Здесь я использую эти машины и просто скопирую это. Я просто отрежу его, не запускаю. На вашем компьютере. Мы получим двух хостов, потому что один хост – это я. Я просто удаляю это. Этот IP-адрес здесь говорит, что V и это целевая система. Еще много вариантов мы увидим один за другим, поэтому сначала я скажу скрыть рабочий стол. Он будет скрывать значки на рабочем столе в целевой системе, и вы можете снова показать их, нажав на эту опцию. Многие другие опции, такие как скрытие значков задач. Вы скрываете значки задач, скрываете панель задач, она скрывает панель задач, я просто скажу, вы также можете отключить диспетчер задач, и всякий раз, когда пользователь будет пользователем Windows, он столкнется с некоторыми проблемы. Он пойдет к менеджеру задач, чтобы закончить его. Так что, если вы отключите это, то у него не будет выбора, а только перезагрузка компьютера. Здесь говорится о действиях на компакт-диске, вы можете открыть компакт-диск или закрыть его и многое другое. Вы можете напечатать сообщения здесь. “Я скажу привет, как ты?„

Darkcomet rat процесс.

Вы знаете одну вещь? Средство для удаления rat Darkcomet – это инструмент, который поможет вам удалить dorkcoment. Когда вы отправите это, целевой компьютер получит сообщение с полным правом, и снова вы можете изменить тип значка здесь. это говорит о системной функции. Он покажет вам системный менеджер. Диспетчер процессов, удаленный реестр, удаленная оболочка. Если вы хотите настроить IP, тогда он будет отображать IP-адрес целевой системы. Таким образом, вы можете делать с этим все, что захотите, вы можете удалять файлы или добавлять скрипты там, где вы можете делать процессы эксплуатации, размещать файлы здесь. Шпионаж функции, где вы можете захватить видео файлы веб-камеры, звукозахват вы также можете сделать это на более рабочем столе. Вы можете начать захват, чтобы увидеть, если я просто скажу что-то вроде переподготовки, он покажет вам опцию Обновить. Откройте любой браузер в зависимости от вашего роутера, вы можете просто перейти к расширенным настройкам. Вы найдете открытые порты, тогда вам просто нужно ввести порт, который вы слушаете. Для сканеров открытых портов онлайн, он покажет ваши порты открыты или нет.

Следуйте шаг за шагом:

Шаг 1: Скачайте и установите darkcomet здесь: ttps://softfamous.com/darkcomet-rat-remover/

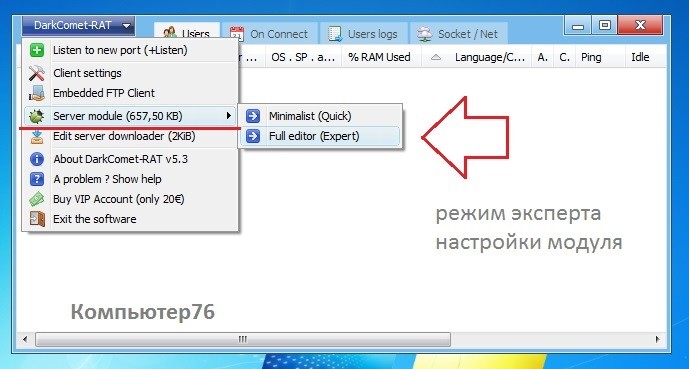

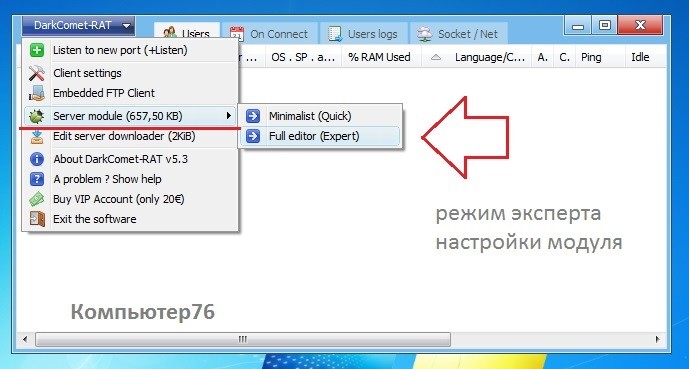

Шаг 2: Перейдите в users –> server module–> select full editor.

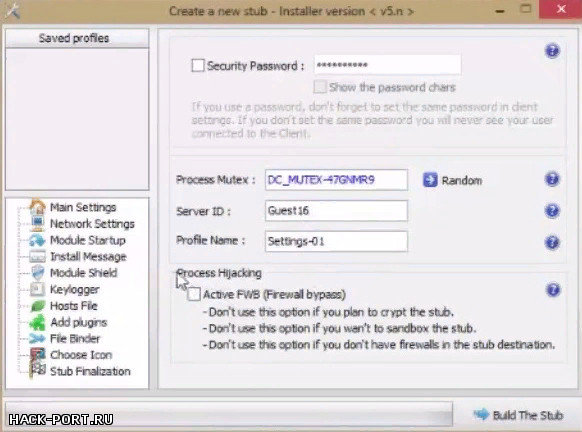

Когда вы выберете full editor, он автоматически откроет эту вкладку.

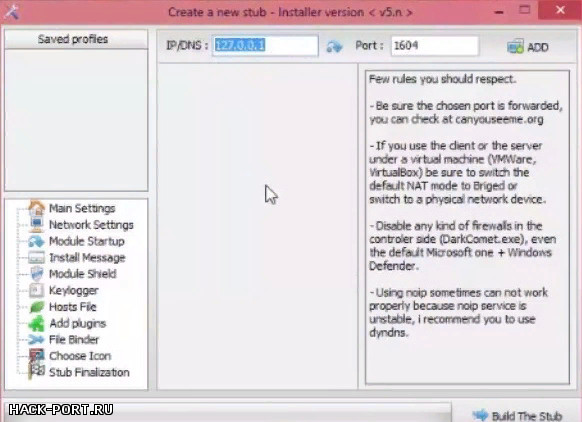

Шаг 3: Здесь выберите настройки сети. Измените IP-адрес и укажите номер порта.

IP/DNS: укажите ваш IP-адрес, 1604 – номер порта по умолчанию.

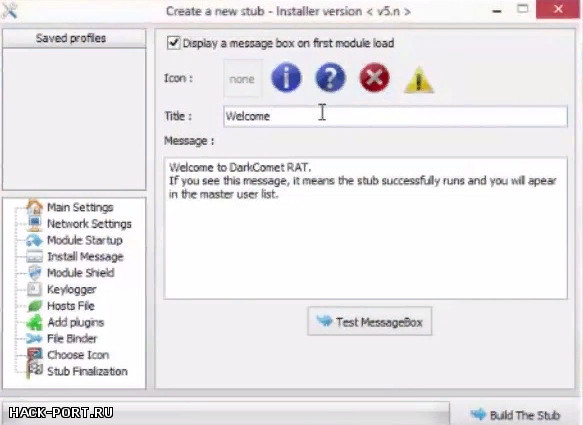

Шаг 4: Теперь перейдите к установке сообщения, если вы хотите отправить какое-либо сообщение своей жертве, введите здесь.

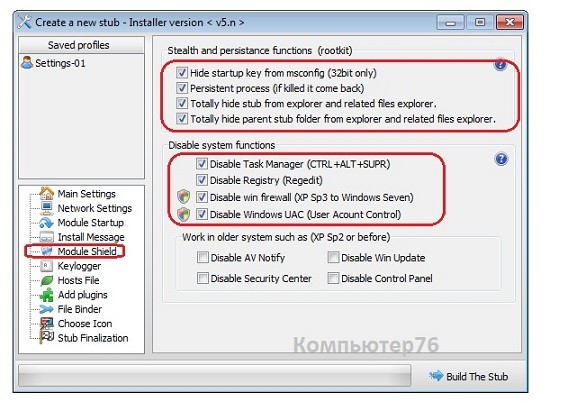

Шаг 5: Перейдите к экрану модуля, это очень продвинутые настройки. Вы хотите отключить любые функции, выберите здесь.

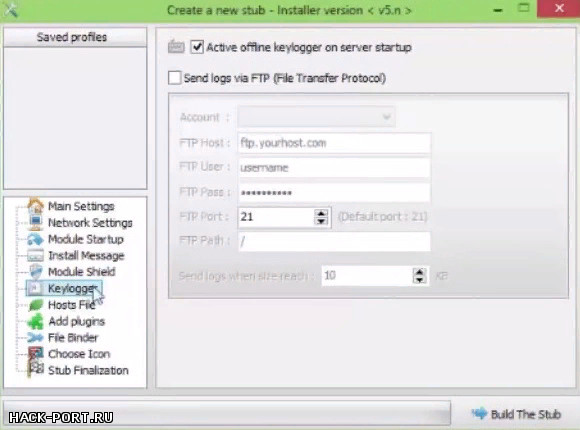

Шаг 6: Теперь выберите keylogger, здесь выберите автономный keylogger.

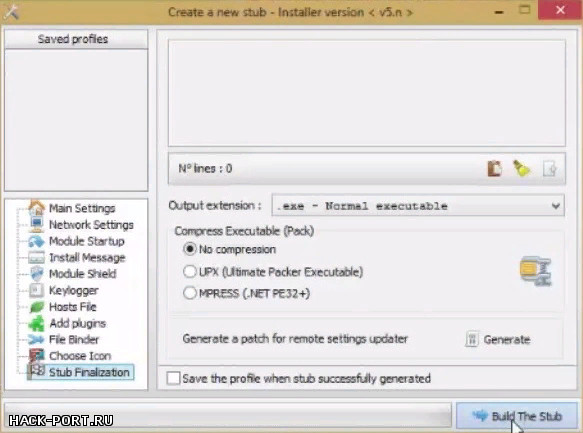

Шаг 7: Выберите завершение заглушки и создайте заглушку.

Автоматически скачивать .exe файл с указанием имени techshra.

Так что имя файла techshra.exe.

Шаг 8: Отправьте techshra.exe своей жертве.

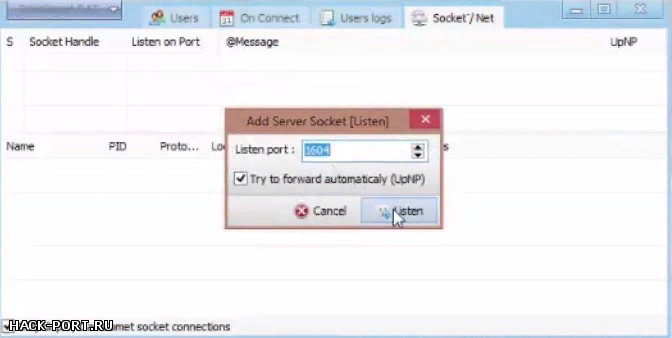

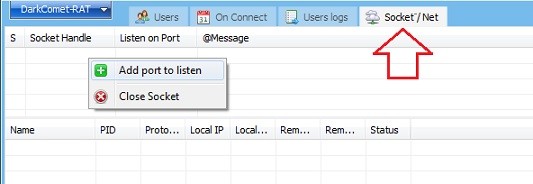

Шаг 9: Перед тем, как перейти к установке в darkcomet, выберите socket/ net, измените номер порта прослушивания на 1604.

Шаг 10: Теперь установите .exe файл на компьютере жертвы. Следуйте рисунку ниже.

Немного о RAT вирусах и о том, Как работать с DarkComet-RAT?

RAT – это у нас Крыса.. но в данном случае это аббревиатура троянского вируса, при помощи которого злоумышленник получает удалённый доступ к ПК какого-либо пользователя.

Википедия например пишет, точнее переводит такую аббревиатуру, как Remote Administration Tool, то есть инструмент для удалённого управления.. на самом же деле RAT расшифровывается как Remote access trojan, то бишь Троян-программа для удалённого доступа.

Программа DarkComet RAT (или же просто “Комета”). Эта программа и её функционал (в отличие от той же RMS – это не сколько вирус, сколько лицензионное ПО, которая является именно Remote Administration Tool) выступает самым настоящим трояном. RMS же был популярным так как он какое то время не определялся антивирусом, а также для него не нужно открывать порты.

RAT состоит из двух частей, из клиентской части и серверной. На ПК злоумышленника устанавливается именно клиентская часть, при помощи которой уже создаётся серверная часть. И вот эту серверную часть необходимо установить на ПК жертвы.

После установки происходит сопряжение после которого получается удалённый доступ.

У этого удалённого доступа нет никаких границ, однако в 2012 году проект DarkComet RAT был закрыт так как автор не стал нести ответственность за незаконное использование его программы. По его же словам эта программа должна выступать как Утилита, а не как Malware.

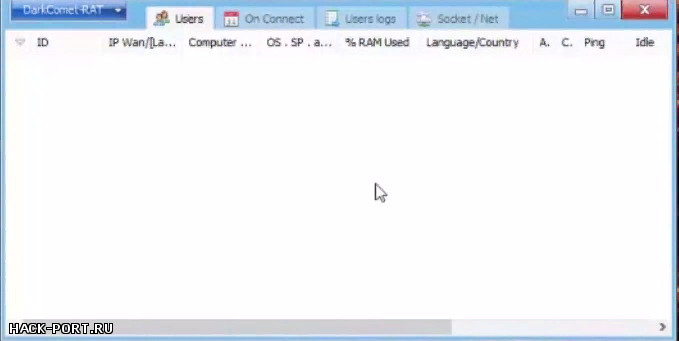

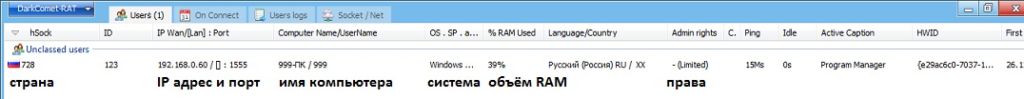

Вот таким образом выглядит интерфейс DarkComet-RAT:

Вкладка Users – это список жертв.

On connect – менеджер заданий.

Users log – собственно лог записей.

Socket / Net – прослушиваемые порты.

В ознакомительных целях.. Жертвой в данном случае будет выступать моя вторая виртуальная машина. Таким образом мы попробуем на практике сделать некоторые вещи.

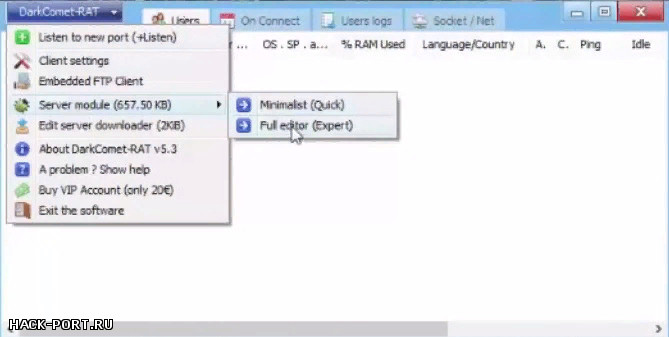

Нажав на главную кнопку данной программы мы видим основное меню:

Listen to new port – Прослушиваемый Порт.

Client Settings – Настройки клиента. (Здесь мы можем найти всю основную информацию..)

– Выбрать функции, которые Вы хотите включить или выключить.

– Подключить FTP менеджер.

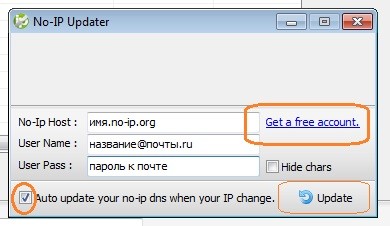

– Подключить no-ip аккаунт. (так как для программы нужен статический ip)

– Pushme уведомления.

– Есть Менеджер Групп.

– Блокнот с заданиями.

– Менеджер Базы Данных. (для просмотра паролей которые здесь вводились + keylogger)

– И далее идёт Отказ от ответственности и лицензионное соглашение.

– Поиск обновлений.

– Об авторе данного приложения. (где кстати сказано, что программа была написана на Delphi и Assembler).

Теперь посмотрим как же создаётся серверная часть, которая распространяется жертвам..

Server module -> Minimalist (Quick)

В основном меню серверной части отображается:

– Пароль для запуска.

– Настройка IP адреса и прослушиваемого порта.

– Добавление кометы в Автозапуск. (хотя галочку в данном случае лучше не ставить, злоумышленники обычное ставят, так как это слегка может выдать..)

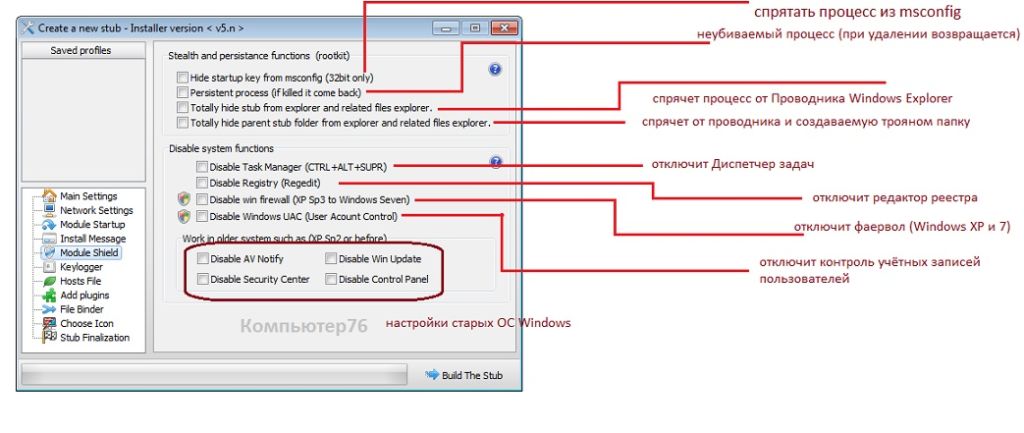

– Модуль защиты

— Например можно скрыть в меню msconfig в разделе Автозагрузка данное приложение.

— Также есть стойкость процесса, чтобы через диспетчер задач его нельзя было убить / удалить. — Ну и конечно скрыть серверную часть под видом “explorer”.

! Выставим эти 4 галочки чтобы увидеть как это будет выглядеть.

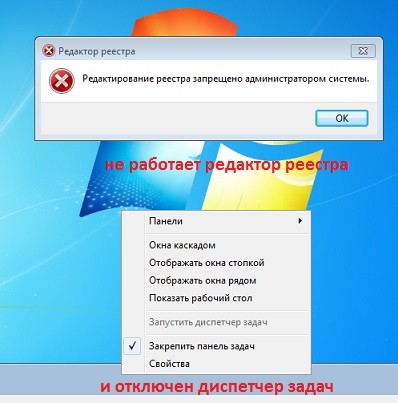

— Также там есть меню Деактивировать диспетчер задач

— Деактивировать реестр

— Деактивировать Firewall (Работает от XP SP3 до Windows 7)

— И ниже там есть даже настройки от XP SP2 и ниже.

! Выставим первые 3 галочки чтобы увидеть как это будет выглядеть.

– Там также есть меню с Keylogger и FTP клиентом

– Host File (Это подмена сайтов, чтобы вместо ВК например открывался “фейк-ВК”)

– Меню для плагинов

– Меню для скрещивания серверной части с каким-либо другим файлом .bat

– Выбор иконки

– Выбор расширения “финиша”.

Нажимаем кнопку Build The Stub и таким образом начинаем запуск нашей склейки и в итоге посмотрим как будет выглядеть сам Вирус.

На рабочем столе (туда я его сохранил) у нас появился файл с расширением .exe . Антивирус кстати отключён.. и при активации у нас появляется.. удалённый доступ.. Что происходит мы узнать не можем так как диспетчер задач отключен.. в итоге остаётся только один вариант. загрузиться в безопасном режиме или попытаться его как-то удалить.

Точно такой же вирус запущен на моей виртуальной машине, посмотрим какие возможности у него открываются. Дважды кликаем на нашу Жертву, под видом которой выступает моя вторая вирт машина. и посмотрим какие забавные штуки можно делать..

Fun Functions:

– Fun Manager (в этом меню можно скрыть часы, скрыть панель управления и т.д.)

– Раздел Piano

– Вывести сообщение с любым текстом

Это самые безвредные функции программы..

А ведь есть ещё диспетчер задач, управление коммандной строкой, открытие и изменение реестра, Добавление скриптов, файловый менеджер. Удалённый доступ, Кейлоггер через который можно увидеть введённые пароли адреса и т.д. Так что, такое вот интересное вредоностное ПО.. Спасибо за прочтение.

ВАЖНО DarkComet RAT адовая тема (1 Viewer)

Кто просматривает этот контент: “Тема” (Всего пользователей: 0; Гостей: 1)

Перейти к странице

![]()

X-Shar

Так-как меня достали уже спрашивать, решил загнать всё в одну тему, с ответами на вопросы.

Итак вопросы:

1. Что такое DarkComet и есть-ли официальная поддержка ?

DarkComet – Это программа, класса удалённого администрирования, но в отличие от легальных программ, имеет возможность скрытой установки, плюс многие сборки имеют достаточно широкий функционалл, например кейлоггер и т.д.

Проект был закрыт в 2012 году, т.к. автор незахотел поддерживать малварьщиков, подробнее здесь:DarkComet-RAT Official Website

Так-что оффициальной поддержки нет и не будет.

2. Где можно скачать сборки программы без вирусов и смс ?

Ответ:

У нас на форуме есть тема DarkComet RAT (все версии) где можно скачать разные сборки.

3. Как настроить сборку ?

Ответ:

В сети есть куча инструкций, да и в целом программа имеет понятный интерфейс, но вот простенький манн для совсем новичков:

Как использовать DarkComet – подробная интсрукция:

Наверно многих интересует как настроить комету, а так же как ее использовать. В этой статье я расскажу и покажу как это делать.

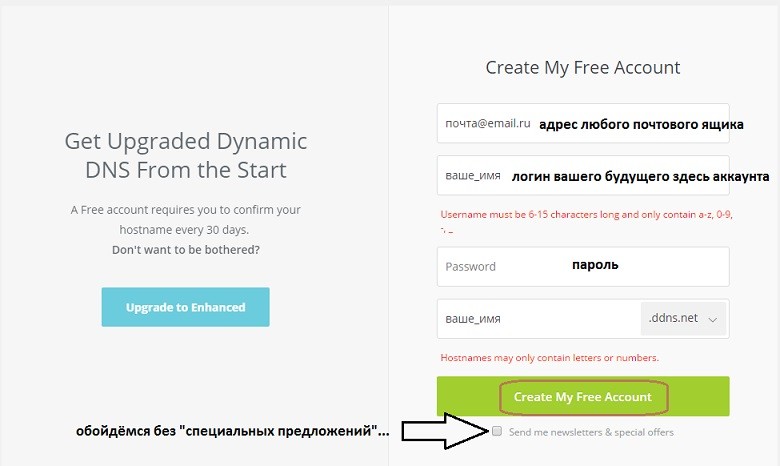

Для начала определяем какой у нас IP, если динамический, то следуем на no-ip.com и регистрируем аккаунт.

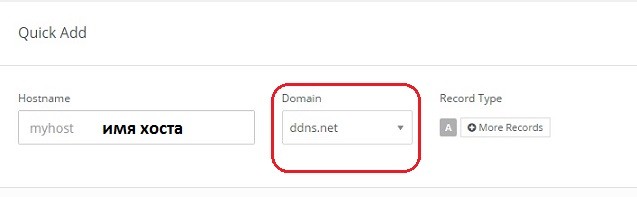

После регистрации нам нужно создать Host

В HostName пишем любой домен, который нравится. Через него будем перенаправляться на наш IP. В поле IP Adress пишем наш IP, Остальное как показано на картинке.

Хост мы создали. Теперь приступим к созданию стаба.

Для начала нужно открыть порты, делается это во вкладочке Scoket/Net. В поле порт указываем любой порт (обычно это 1604). И жмем Listen.

Отлично, теперь уже создаем стаб. Переходим по DarkCometRat -> ServerModule -> FullEditor

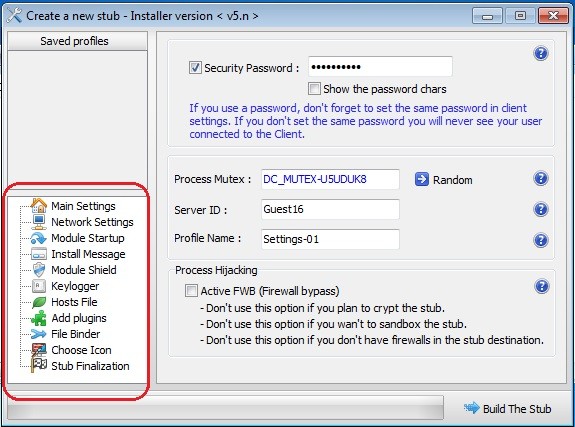

У нас открылось окно создания стаба. Давайте детально рассмотрим вкладочки.

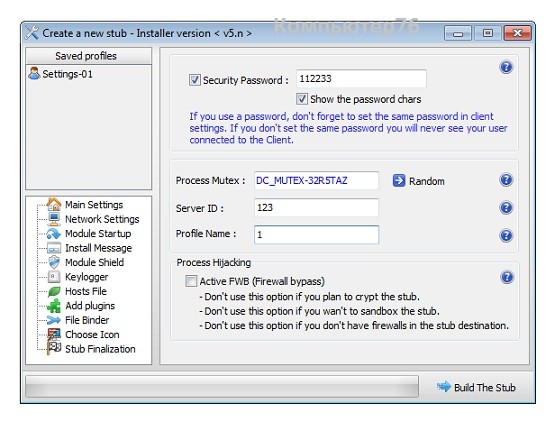

1. MainSettings

Ничего особенного, просто тыкаем пару раз на кнопочку Random и пишем удобный для нас Server Id.

2. Network Settings

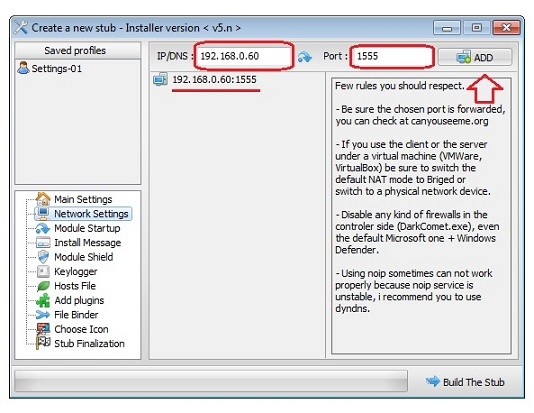

Самые важные настройки в поле IP/DNS указываем свой IP (если IP статичный) или Host (который создали в самом начале) если IP динамический. В поле Port указываем порт, который мы открыли в начале. И жмем ADD.

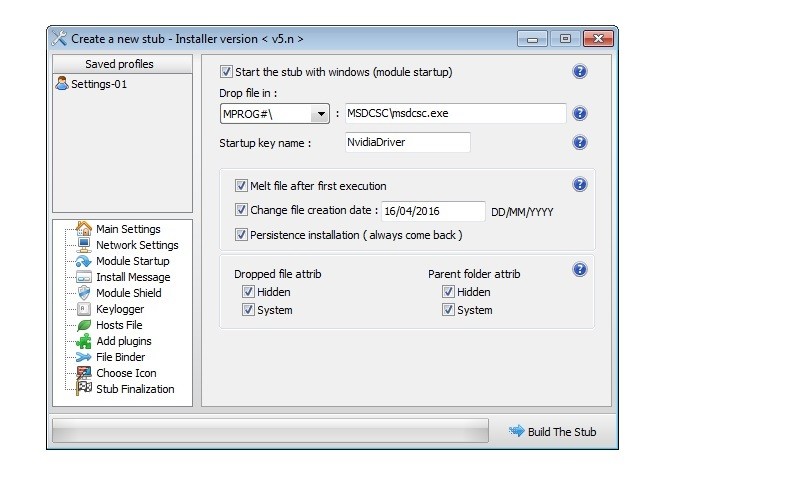

3. Module Startup

Это запуск нашего стаба вместе с WINDOWS, если да, то ставим галочку и выбираем куда сохранять наш сервер. Остальное не трогаем.

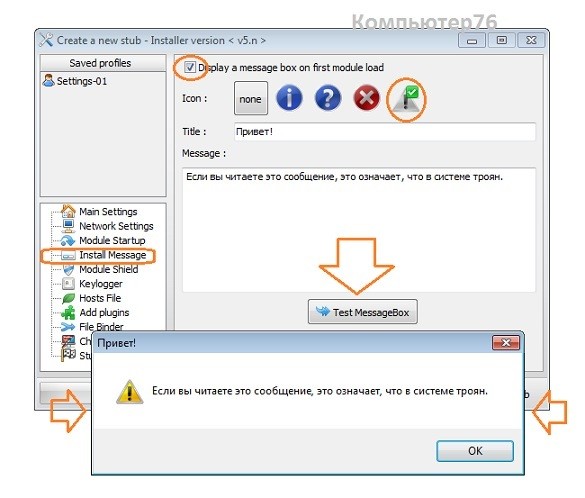

4. Install Message

Можем выбрать сообщение при запуске стаба, лучше не включать.

5. Module Shield

Функции стаба, сами разбирайтесь, я не трогаю.

6. Keylogger

Можно красть пароли и отправлять к себе на FTP. Получить бесплатный фтп можно на http://net2ftp.ru/. Ничего сложного нет.

7. HostFile

Можно прописать значения в файл Hosts

8. File Binder

Отличная функция склейки файлов. Делается все очень просто, выбираем exe и жмем add.

9. Choose Icon

Выбор иконки стаба. Можно загрузить свою или выбрать из предложенных.

10. Stub Finalization

Собственно создание самого exe файла. Можно сжать upx или MPRESS. Я обычно не сжимаю. Жмем Build the stub и сохраняем в любое место. Осталось кинуть этот файл жертве.

4. Будет-ли детектить сборку антивирусы ?

Ответ:

Да-разумеется, т.к. сборки старые. Вам нужны крипторы хорошие, ну и сама сборка должна-быть минимальна, т.е. без всяких там добавление в автозагрузку и т.д.

5. Есть-ли уязвимости в сборках ?

Ответ:

Как работает Dark Comet?

В этой статье рассмотрим вопрос как работает Dark Comet, как выглядит процесс взаимодействия клиента на стороне хакера и сервера на стороне жертвы. Будет рассмотрено, как настроить троян под конкретную машину или вообще для готовности принять информацию с ничего не подозревающих пользователей.

К применению знаний, здесь описываемых, вы должны прийти в некоторой степени подготовленными. Убедитесь, что вами прочитаны и предприняты необходимые настройки далее по тексту и описанные в статьях блога:

- Тёмная комета: Настройка Dark Comet (там же и архив с Dark Comet различных версий)

- Настройка клиента Dark Comet на стороне администратора

Для дальнейшей проверки работы программы нам понадобятся:

Как работает Dark Comet: готовим систему к приёму данных

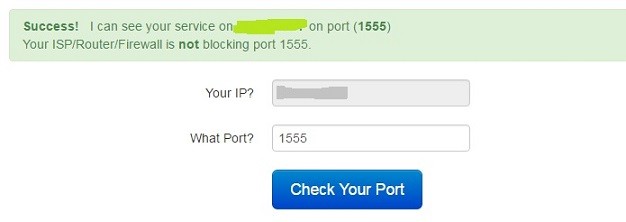

Здесь всё просто: нам необходимо выделить специальный канал передачи данных между сервером и клиентом RAT. После запуска на компьютере жертвы необходимые настройки запустятся автоматически, но и в системе админа тоже нужно кое-что открыть. Для работы с машинами жертв нам нужен отдельный портал, его и нужно проложить, пробросив необходимый порт. Его номер вы вольны выбрать, у меня, как вы увидите, это будет порт 1555. Но до того я пройду настройку сервера и клиента вместе с вами, но без подробностей (они в ссылках в начале статьи).

Антивирус отключаем, отключаем брандмауэр, а также в Windows 8/10 отключаем и Defender (Защитник Windows). Как всё это дело настроить без отключения, рассмотрим позже.

Запускаем DarkComet.exe и соберём сначала сервер трояна:

Выберем расширенный путь настройки сервера:

Выберем расширенный путь настройки сервера:

DarkComet-RAT — Server module — Full editor (expert)

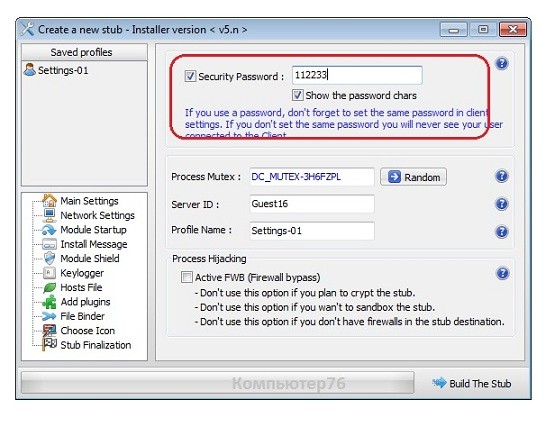

Устанавливаем пароль (в предыдущей статье я указал 112233 – не забудьте его, его придётся ввести в окне настроек клиента) и сразу установлю собственные Server ID и имя профиля (настройки фаервола на стороне жертвы не трогаю):

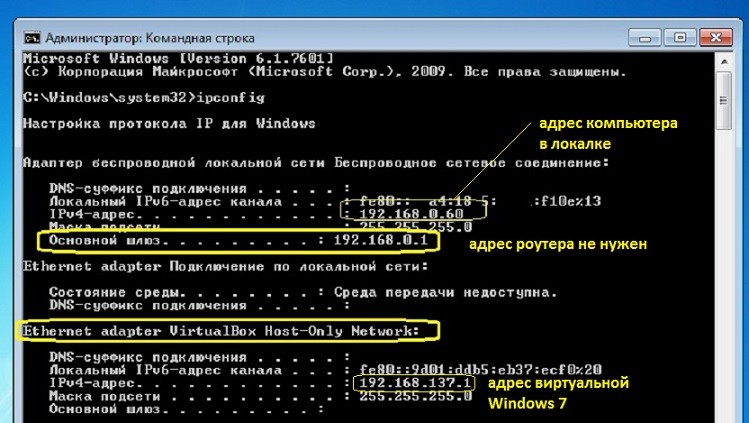

В окне ниже Network Settings проторим дорожку к нашему компьютеру с настраиваемым сейчас клиентом. Укажем порт и адрес, на который будет стекаться информация. С портом всё ясно – 1555. Для того, чтобы узнать свой адрес в локальной сети, откройте cmd и наберите команду:

В окне ниже Network Settings проторим дорожку к нашему компьютеру с настраиваемым сейчас клиентом. Укажем порт и адрес, на который будет стекаться информация. С портом всё ясно – 1555. Для того, чтобы узнать свой адрес в локальной сети, откройте cmd и наберите команду:

ipconfig

У всех нас настройки будут схожи. Вот мои локальные адреса рабочей станции и установленной виртуальной машины с описанием:

Локальный localhost в окне Dark Comet стираем и добавим нам известный по окну консоли локальный по сетке IP адрес и номер порта. Не забудьте нажать кнопку ADD:

Локальный localhost в окне Dark Comet стираем и добавим нам известный по окну консоли локальный по сетке IP адрес и номер порта. Не забудьте нажать кнопку ADD:

Переходим в настройки запуска модуля на будущем сервере. Активируем настройки, выбираем местоположение трояна, его имя с папкой (MSDCSCmsdcsc.exe), название трояна, как его увидит жертва (NvidiaDrivers – обычно такие имена пропускают мимо глаз). Вобщем, хакер знает, где его искать, когда троян скроется от глаз жертвы.

Переходим в настройки запуска модуля на будущем сервере. Активируем настройки, выбираем местоположение трояна, его имя с папкой (MSDCSCmsdcsc.exe), название трояна, как его увидит жертва (NvidiaDrivers – обычно такие имена пропускают мимо глаз). Вобщем, хакер знает, где его искать, когда троян скроется от глаз жертвы.

Спускаемся чуть ниже и активируем все окна настроек. Что они означают, читайте в статье Настройки сервера Dark Comet. Сейчас скорректируйте “дату установки” как их будет видеть пользователь. У меня – середина апреля 2016-го (от головы):

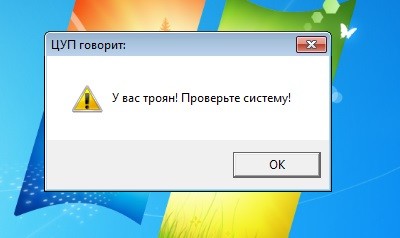

Переходим к окну сообщения. При атаке хакеру оно не нужно, администратору – иногда, а нам, так как советую пока держать процесс под контролем (насколько это вообще возможно), оно необходимо. В этом окне мы настроим диалоговое окно, которое появится после успешной установки трояна. Я ввёл вот такой текст и выбрал вот такой значок (по нажатии на кнопку TestMessageBox вы можете его увидеть прямо сейчас):

Переходим к окну сообщения. При атаке хакеру оно не нужно, администратору – иногда, а нам, так как советую пока держать процесс под контролем (насколько это вообще возможно), оно необходимо. В этом окне мы настроим диалоговое окно, которое появится после успешной установки трояна. Я ввёл вот такой текст и выбрал вот такой значок (по нажатии на кнопку TestMessageBox вы можете его увидеть прямо сейчас):

Следующее окно Защиты модуля. Я поставил вот так, чтобы проверить и показать, что модуль попытается проделать:

Пропускаем остальные окна и переходим к созданию модуля трояна. Ничего не трогаю (троян будет запускаться в виде exe файла и поставляться на компьютер без сжатия); единственное, что сделаю, сохраню профиль настроек: если что-то не сработает, и я, загрузив профиль, смогу быстро сменить настройки где понадобится. Жмём Build the stub. Укажем место создания, ждём пару секунд, и модуль готов (как видите, в настройках Dark Comet появился новый профиль):

Вот он на Рабочем столе:

Запускать его сейчас не нужно – это вы поняли, думаю?

Запускать его сейчас не нужно – это вы поняли, думаю?

Закроем окно настройки модуля и добавим наш порт к настройкам Dark Comet. Перейдите, к примеру, в панели инструментов Кометы по пути Socket/Net и щёлкните правой мышкой по любой из пустых ячеек, выбрав Add port to listen:

Введите номер нашего порта вместо того, что готов для редактирования по умолчанию. Готово:

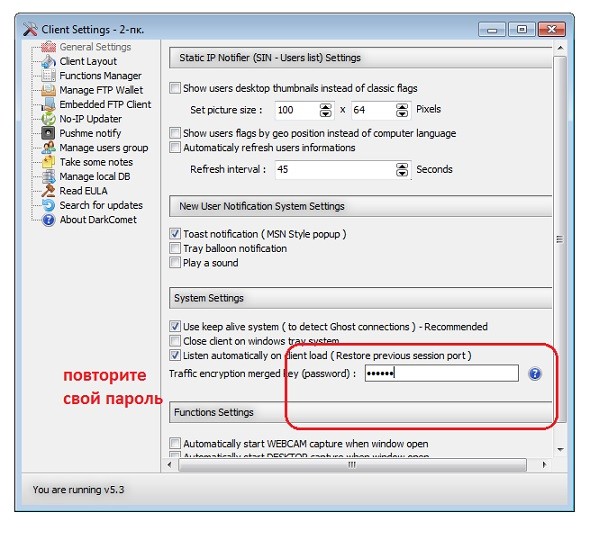

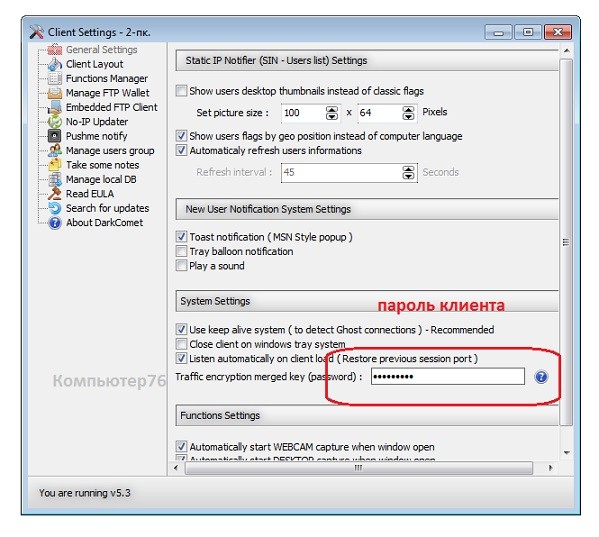

Теперь переходим в настройки клиента Client settings. Нам понадобятся 2 пункта. Сначала настроим клиент на пароль (всё тот же 112233). Вводим его:

Теперь переходим в настройки клиента Client settings. Нам понадобятся 2 пункта. Сначала настроим клиент на пароль (всё тот же 112233). Вводим его:

повторите выбранный пароль в настройках клиента Dark Comet

Далее второй пункт…

Как работает Dark Comet: регистрация в No-IP

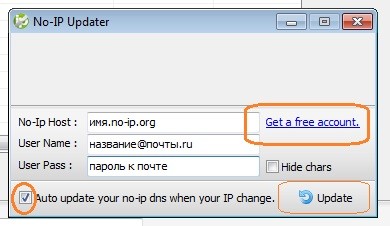

Найдём слева в столбце настройки аккаунта No-IP Updater. Щёлкнем по кнопке и сразу выскочит окно:

если учётная запись есть, вы можете настраивать сервис не покидая Dark Comet

Жмём по Get a free account и попадаем на сайт. Проходим быструю регистрацию:

Завершим регистрацию по кнопке Create My Free Account .

В окне настроек выберем имя виртуальному хостингу, срок действия которого 30 дней с момента создания: то есть каждый месяц адрес DNS придётся обновлять. Не все домены будут доступны в бесплатном аккаунте, но нам предостаточно имеющихся. Виртуальный адрес добавляется в разделе:

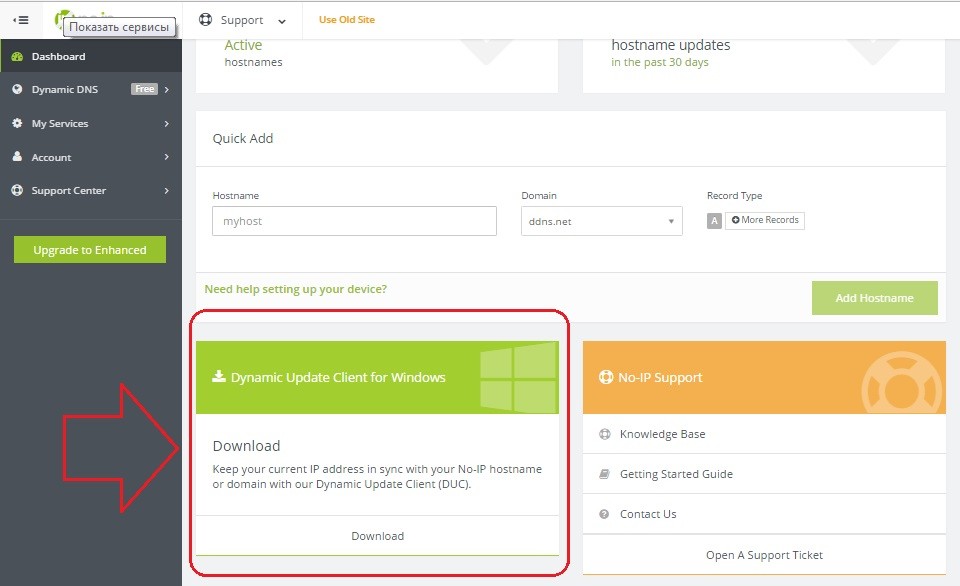

Не закрывайте окно настроек личного кабинета. После завершения процедуры регистрации, процедуры проброса портов проверьте, готов ли порт к приёму информации. Для этого можно скачать маленький модуль с самого No-IP или воспользоваться настройками Dark Comet. Я предлагаю первый вариант. Спуститесь в личном кабинете No-IP чуть ниже и найдите ссылку для скачивания клиента:

Не закрывайте окно настроек личного кабинета. После завершения процедуры регистрации, процедуры проброса портов проверьте, готов ли порт к приёму информации. Для этого можно скачать маленький модуль с самого No-IP или воспользоваться настройками Dark Comet. Я предлагаю первый вариант. Спуститесь в личном кабинете No-IP чуть ниже и найдите ссылку для скачивания клиента:

Переходим по ней и попадаем в окно закачек. Качаем, а затем устанавливаем:

Переходим по ней и попадаем в окно закачек. Качаем, а затем устанавливаем:

В запущенном виде он выглядит так:

И сразу проверим, работает ли порт. В клиенте No-IP пройдите по настройкам:

И сразу проверим, работает ли порт. В клиенте No-IP пройдите по настройкам:

Мы сразу попадаем в окно сетевого сервиса PortCheckTool.com , в строке которого под вашим IP вбейте искомый порт, который нужно проверить:

Мы сразу попадаем в окно сетевого сервиса PortCheckTool.com , в строке которого под вашим IP вбейте искомый порт, который нужно проверить:

Вы должны увидеть вот это сообщение:

Если сервис выдаёт ошибку текстовым сообщением на красном фоне, ещё раз проверьте:

Если сервис выдаёт ошибку текстовым сообщением на красном фоне, ещё раз проверьте:

- правильность проброса портов вашей Windows или на роутере

- выключен ли или верно настроен брандмауэр Windows или антивирусного пакета

- установлен ли нужный порт в Dark Comet

ПРАКТИКА

Как работает Dark Comet: виртуальная Windows (компьютер жертвы)

Идеальный полигон для проверки всего новенького с непредсказуемыми результатами. Если вы можете позволить несколько отдельно стоящих машин в домашних условиях с настраиваемым сетевым оборудованием – это замечательно. Но для того, чтобы оценить масштаб трагедии действия трояна, виртуальной системы вполне хватит. Надеюсь, вы уже установили VirtualBox или что там у вас… Кто совсем только начинает знакомиться с работой виртуальных систем – пишите.

Открываем виртуальную машину и запускаем подопытную Windows 7. Я настроил общую папку для обеих систем и скопировал трояна оттуда, предварительно переместив его в папку из рабочей сборки.

Понеслась…

Запускаем троян. А вот и окно с нашим текстом:

Закройте от имени жертвы окно (его она, впрочем, как вы знаете, не обязательно должны увидеть). Исполнительный файл троянского коня сразу пропадёт. В Windows же администратора cвёрнутый в трей клиент Dark Comet немедленно сообщит, что в сети появилась жертва (если вы не настроили другое). Развернём окно клиента. Точно, появился пользователем с IP адресом и простой информацией по его геолокации:

нажмите, чтобы посмотреть

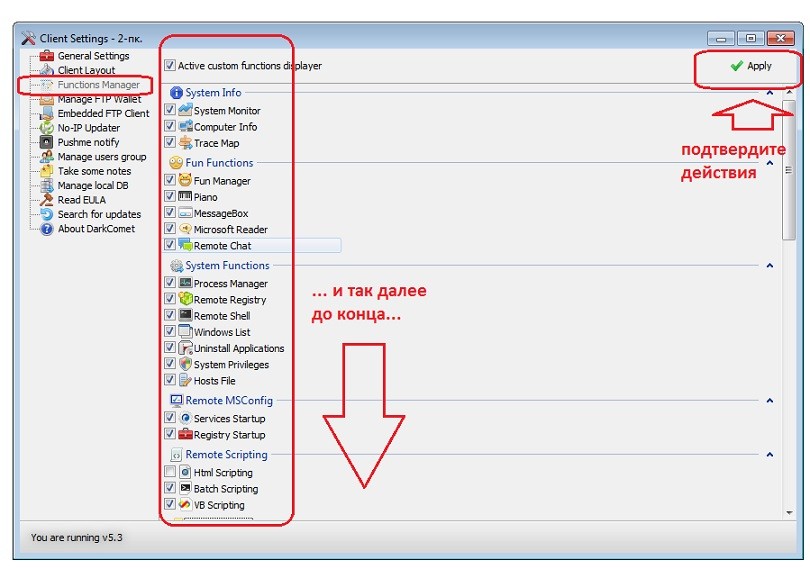

Отправимся в настройки клиента DarkComet-RAT – Client Settings – Function Manager и активируем все настройки окна, не забыв нажать Apply:

Одно мгновение, и Windows жертвы под вашим контролем.

Одно мгновение, и Windows жертвы под вашим контролем.

Как работает Dark Comet. Что может хакер?

Всё, что угодно. Вот как начинаются неприятности на стороне жертвы:

видя такое, насторожится любой пользователь – это атака в лоб

Теперь напишем ему:

Смотрим в виртуалке. Есть контакт:

Смотрим в виртуалке. Есть контакт:

В клиенте в той же Client Settings есть и такая вкладочка:

Но это шутки. Настройки же от System Functions и ниже позволяют разобрать систему жертвы по полочкам, заставив выдать все секреты компьютера. Потренируйтесь, описание функций клиента трояна есть в статьях по ссылкам в начале статьи. В заключительной статье блога Компьютер76 мы разберём, как видит троян сама Windows, что конкретно, и как работает Dark Comet на уровне кода и реестра системы. И как, наконец, от его избавиться.

Но это шутки. Настройки же от System Functions и ниже позволяют разобрать систему жертвы по полочкам, заставив выдать все секреты компьютера. Потренируйтесь, описание функций клиента трояна есть в статьях по ссылкам в начале статьи. В заключительной статье блога Компьютер76 мы разберём, как видит троян сама Windows, что конкретно, и как работает Dark Comet на уровне кода и реестра системы. И как, наконец, от его избавиться.

Тёмная комета для Windows: настройка Dark Comet.

Как производится настройка Dark Comet на стороне жертвы?

Пожалуй, ни одной из современных работ в области удалённого администрирования не посвящено столько исследований и целых мировых конференций, как Dark Comet. Отчасти это связано с объёмом неприятностей, которые троян может доставить безалаберному пользователю, отчасти со якобы “скандалом”, связанным с участием трояна в слежении государственных органов Сирийской Арабской Республики за своими гражданами. Что здесь правда, что – нет, судить не мне, а потому приступаем.

Статьёй начнём серию, где разбираем работу популярного клиента удалённого администрирования в Windows Dark Comet, принцип работы, действия и последствия, а также как от неё – Кометы – избавиться.

Материала получилось много. Позволю себе разбить его на несколько частей. Так что читайте в продолжение:

- Настройка клиента Dark Comet

- Dark Comet против Windows жертвы: что может хакер (пример)

- Как хакер спрячет троян (на примере подделки под изображение)

- Как происходит проникновение трояна Dark Comet и как его удалить

Поправочка. Поисковики все мои ссылки на клиента забанили. Воспользуйтесь поиском по Пиратской бухте через прокси-сервера. Если появится возможность предоставить прямую ссылку, она будет здесь. Пока так…

СРАЗУ

- В том виде, как она скачивается и в каком виде настраивается “прыщавыми хакерами”, она совершенно не подходит: перехватывается ещё на излёте даже Windows Defender-ом, созданный клиент на удалённом компьютере поставляется в виде легко читаемых файлов exe, bat и т.п.: ни о какой высокоорганизованной атаке и речи быть не может.

- Если вам понравятся некоторые возможности программы, не стоит прямо сейчас погрузиться в сеть в поисках программы: 8 из 10 скачиваемых в сети копий Dark Comet заражены троянами, так что, просто распаковав архив, вы рискуете сами оказаться в числе жертв. Ситуация на забугорных сайтах ещё хуже – заражённые версии Кометы предлагаются в ссылках статей, где описываются основные настройки программы: ну как тут не попасться на удочку. С сайта разработчиков также скачать последнюю (проект уже давно заброшен: поговаривают, автору пригрозили расправой) версию не получится: нам предлагают только противоядие. Так что заведите сразу себе виртуальную машинку или вторую операционную систему: если что, никто не пострадает.

- Предлагаемое в сети, в том числе на офсайте, средство удаления скрытого сервера Dark Comet не справляется со своей задачей: при удалении не стоит полагаться только на неё. Качественный способ удаления я предложу в одной из следующих статей.

Dark Comet в сети гуляет в двух видах: с установкой и портативной версиях. Последней и воспользуемся.

Запускаем из папки, настройка Dark Comet начинается.

Настройка Dark Comet: подготавливаем модуль сервера

Проходим по пути:

DarkComet-RAT – Server module – Full editor (expert)

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

- Main Settings – Основные настройки

- Network Settings – Сетевые настройки

- Module Startup – Запуск модуля

- Install Message – Сообщение после успешной установки

- Module Shield – Защита модуля

- Keylogger – Перехватчик клавиатуры

- Hosts File – файл конфигурации hosts

- Add plugins – Добавить плагины

- File Binder – файл-папка ( к нему троян можно приклеить)

- Choose Icon – Выбрать ярлык

- Stub Finalization – Завершение

Main Settings

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит). Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

Network Settings

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов – чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов – заметная операция даже для жертвы-дилетанта. Но при опробывании программы – неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

Module Startup

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее – хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

Повторюсь, это самое “вкусное” окно, в котором можно будет выбрать следующие параметры трояна:

- Melt file after first execution – после запуска файл исчезнет из поля зрения жертвы

- Change the creation date – дата создания файла в его описании будет такой, какой установите – важнейший момент в отвлечении противника

- Persistence Installation option – принудительная установка – обязательная для хакера опция.

Наконец, нижняя часть окна настройки Installed module file attributes устанавливает 2 самых важных атрибута для самого файла и родительской папки: Скрытый, Системный.

Окно Install Message – здесь можно будет вложить сообщение, которое отразится в окне программы после установки программы, если всё прошло как следует:

Module Shield section – также для хакера крайне важно. Это окно позволяет последовательно:

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

Keylogger

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Серьёзная заявка, в которой хакер может направить жертву только на конкретные сайты или, наоборот, запретить посещение других вплоть до полного отключения от интернета.

Пропустим пока плагины Add plugins и File Binder – обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone – они допотопные и бросаются в глаза.

Stub Finalization

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

- .exe файл – троян будет представлен в качестве маленькой утилитки

- .com – в виде DOS утилиты (без значка где бы то ни было)

- .bat – батник (без значка где бы то ни было)

- .pif – ярлык DOS утилиты ( на современных версиях очень уж бросается в глаза)

- .scr – в виде Хранителя экрана

С возможностью сжатия всё ясно: особого смысла я пока не вижу в этих настройках, хотя файл, к которому троян приклеят, может быть и сам невеликих размеров. Так что по усмотрению. Ссылка на подделывание трояна под рисунок вверху статьи.

В генерации патча также отпала надобность – Dark Comet давно больше не обновляется (поговаривают, у создателя появились большие проблемы в связи с созданием программы). Нам осталось сохранение профиля для каждой из настроек – если эти настройки хакером заточены не под какую-то конкретную цель, а испробованы, например, как вариант для многих потенциальных жертв (по принципу “кто попадётся”), хакер попробует трояна в как можно большем количестве случаев и в разных сферах в сети.

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

После того, как модуль трояна будет создан, на своей машине, думаю, ясно, что запускать его не стоит …

В следующий раз рассмотрим настройку сервера для сбора информации о жертвах: без настроек на стороне администратора проделанная работа – игрушки. Ссылки вверху статьи.

Настраиваем клиент Dark Comet: подготовка к управлению сервером

Настраиваем клиент Dark Comet

Продолжаем настраивать троян и готовим клиент Dark Comet к работе на стороне администратора. Суть настроек, вобщем, в этой части такова, чтобы правильно распределить ресурсы и автоматизировать инструменты, имеющиеся в арсенале Dark Comet. Как настроить сервер Dark Comet, читайте в статье Тёмная комета для Windows.

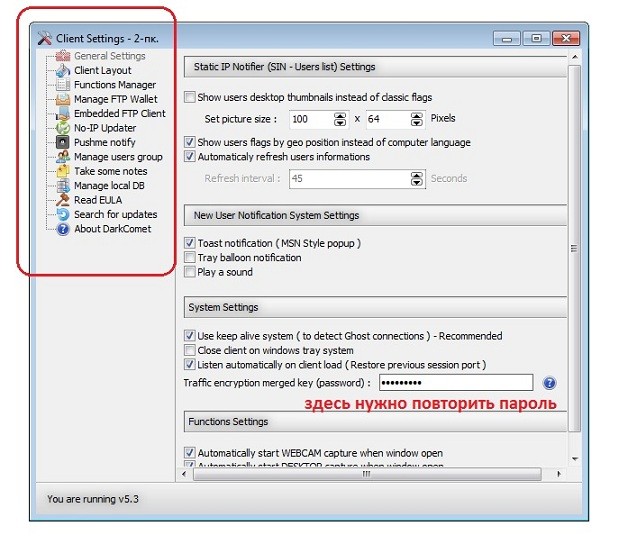

Возможности клиента располагаются в меню:

DarkComet-RAT – Client settings

По нажатии увидите окно настроек, которые можно изменять в левой окна части:

Рассмотрим все пункты меню:

- General Settings – Общие настройки

- Client Layout – Внешний вид клиента

- Functions Manager – Менеджер функций

- Manage FTP Wallet – Управление футляром FTP

- Embedded FTP Client – Встроенный клиент FTP

- NO-IP Updater – обновление учётной записи для No-IP

- Pushme notify – сообщение через мессенджер “Pushme” (не описываю – я им не пользуюсь, о чём писать – не знаю)

- Manage users groups – Управление группами пользователей

- Take some notes – Записки

- Manage local DB – Управление локальной базой данных

- Read EULA – Пользовательское соглашение от Dark Comet-RAT

- Search for updates – Обновления Dark Comet

- About Dark Comet – о команде Dark Comet

Клиент Dark Comet: что нужно настроить?

General Settings

Здесь самое главное не забыть указать (а точнее, повторить) введённый ранее пароль в окне Main settings при настройке сервера Dark Comet (читайте статью “Тёмная комета для Windows: настройка Dark Comet“). Шифрование трафика необходимо, и вводимый пароль по умолчанию 0123456789 нам не нужен. Допустим, меняем его на пароль

112233

Тогда окна настроек клиента и сервера в строках ввода пароля шифрования трафика будут выглядеть вот так:

в настройках сервера

Повторите пароль (его не видно, точки одни):

тот же пароль в настройках клиента

Без сего действа никакую жертву хакер не увидит. Ну, остальные настройки выставляются администратором эмпирическим путём. В них можно выставить размеры появляющихся на стороне клиента (то есть как будете видеть их вы) окошек, их стиль, автоматический видеозахват веб-камеры, Рабочего стола и звуков жертвы (как только хакер запустит эту функцию). Вот они кратенько:

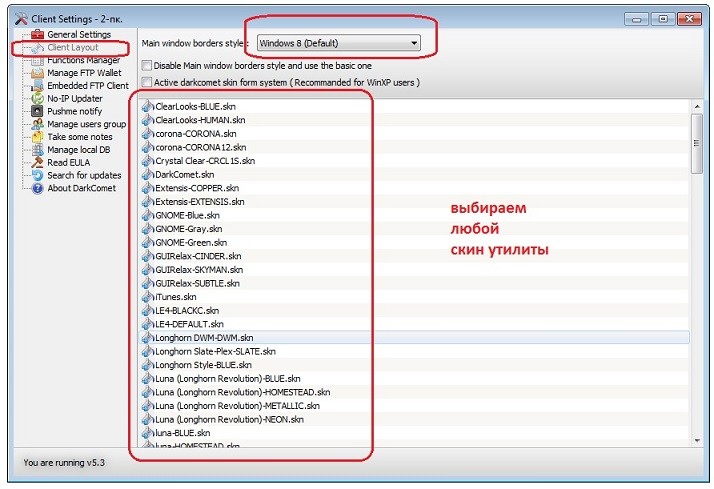

Client Layout – Внешний вид клиента

Вообще никогда не рассматривал этот пункт: как-то побоку, каким образом выглядит у меня клиент Dark Comet. Скины по умолчанию меня абсолютно устраивают. Вы можете выбрать, благо есть из чего:

Functions Manager – Менеджер функций

Вот и интересное окно. В его настройках вы обнаружите всё, что хакер способен сотворить с системой жертвы. Даже беглый осмотр показывает, что, попади троян в Windows, она сразу работает против его, сдавая пользователя с потрохами – ведь она ему уже не принадлежит. Для ознакомления со всеми функциями смело активируйте все пункты огромного меню настроек (“работая” жертву стоит активировать лишь некоторые из них – иначе хакера вычислят мгновенно):

Коротенько об открывшихся возможностях в соответствующих разделах:

- System info. Пункты меню позволят отобразить полную информацию о системе жертвы с местонахождением по картам Google Maps (но губу раскатывать не стоит – работает ни шалко ни валко)

- Fun Functions. Представьте, ничего не подозревающий пользователь вдруг слышит звуки пианино, читает какие-то сообщения, видит призыв к общению в чате… Предусмотрена работа с документами MS Office.

- System Functions. Хакер может видеть запущенные процессы, править реестр, грузить шеллы, удалять программы, редактировать hosts файл.

- Remote Msconfig. Позволит редактировать настройки утилиты msconfig – что это такое, объяснять не нужно: всем известны возможности и предназначение утилиты Конфигурации Windows.

- Remote Scripting. Позволит хакеру исполнять незаметно необходимые скрипты через батники и VBScript -ы. Вот лишь самые безобидные из шуток, которые можно провернуть с их помощью.

- Password/Data. Пароли и закачки. Первое почти не работает в этом виде, как представлено, второе – если торрент-клиент установлен, выдаст всё с лихвой.

MSN Functions. Функции MSN-клиента. Ну… Вы пользуетесь мессенджером от Microsoft? Я никогда этого не делал, но если вам нужно – Dark Comet к вашим услугам - Spy Functions. Шпионские функции позволяют включить веб-камеру жертвы (если драйвер камеры будет корректно обнаружен), услышать проигрываемые системой звуки, посмотреть, что происходит на экране компьютера, включить перехватчик клавиатуры.

- Network Function позволяет хакеру рассказать всё о сетевых настройках компьютера жертвы, выдать пароли к беспроводным соединениям, посмотреть на открытые порты, просканировать сеть компьютера жертвы и др.

- Misc Functions. Работает с принтером сервера и отображает содержимое буфера обмена жертвы (скопировать и вставить пароли он бесследно не сможет)

Computer Power управляет питанием компьютера. Весь спектр действий: от перезагрузки и выключения до блокировки учётной записи. - Restart Socket перезагрузит клиент и серевер

- Server Actions – функции управления сервером Dark Comet на стороне жертвы (заблокировать компьютер пользователя, выключить или перезапустить сам сервер, отредактировать и т.д.)

- Udate Server – забудьте о пункте, если не собираетесь сервер обновлять.

Manage FTP Wallet – Управление футляром FTP

Следующие два пункта я пока опущу – здесь представлены настройки FTP для передачи и обмена данными между клиентом и сервером. Работу и настройку каналов лучше провести на конкретном примере. Статью просто дополню. Чуть позже.

NO-IP Updater – обновление учётной записи для No-IP

Так для корректной работы клиента хакеру требуется облачная система перенаправлений адресов и динамических DNS, в сборку Dark Comet встроена возможность напрямую соединиться с одной из старейших сервис-компаний в этой области No-IP. Так что перед работой необходимо зарегистрироваться и получить аккаунт в службе. Как это сделать, статья пишется. Если владеете английским, легко самому сделать. А пока учтите, что редактировать настройки No-IP аккаунта клиент Dark Comet может прямо отсюда:

Начать регистрацию можно прямо сейчас, щёлкнув по ссылке Get a free account .

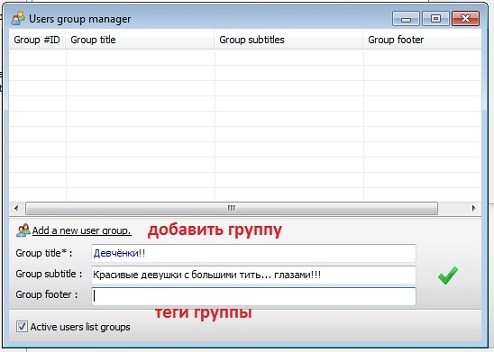

Manage users groups – Управление группами пользователей

Здесь можно сортировать попавшихся на удочку или вполне официально закреплённых пользователей на группы по каким-то признакам:

у меня список жертв пуст…

Manage local DB – Управление локальной базой данных

Здесь будут собраны все “клиенты” хакера. Это позволить переходить от сервера к серверу в режиме онлайн или просто настраивая сервера на компьютерах пользователей по усмотрению.

Ну, а остальные пункты, думаю, особых комментариев не требуют. Обычно эти пункты никто не смотрит.

В следующий раз рассмотрим работу Dark Comet на примере, проведём критический анализ работы и научимся от неё избавляться.