Можно ли восстановить компьютер после вируса петя. Как вернуть доступ к компьютеру после атаки вируса Petya: советы от Киберполиции Украины. Кто менее подвержен вирусам

Вирус Petya: как защититься

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea.

Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Как это происходит и можно ли этот процесс предупредить?

Вирус «Петя» — как работает?

Вирус Petya известен также под другими названиями: Petya.A, PetrWrap, NotPetya, ExPetr. Попадая в компьютер, он скачивает из интернета шифровальщик и пытается поразить часть жесткого диска с данными, необходимыми для загрузки компьютера. Если ему это удается, то система выдает Blue Screen of Death («синий экран смерти»). После перезагрузки выходит сообщение о проверке жесткого диска с просьбой не отключать питание. Таким образом, вирус-шифровальщик выдает себя за системную программу по проверке диска, шифруя в это время файлы с определенными расширениями. В конце процесса появляется сообщение о блокировке компьютера и информация о том, как получить цифровой ключ для дешифровки данных. Вирус Petya требует выкупа, как правило, в биткоинах. Если у жертвы нет резервной копии файлов, она стоит перед выбором — заплатить сумму в размере $300 или потерять всю информацию. По мнению некоторых аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — нанесение массового ущерба.

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

- Для начала нужно разобраться с расширением файлов. Убедитесь, что в окне «Параметры папок» в чекбоксе «Скрыть расширения для зарегистрированных типов файлов» нет галочки.

- Откройте папку C:Windows, прокрутите вниз, пока не увидите программу notepad.exe.

- Кликните по notepad.exe левой кнопкой, затем нажмите Ctrl + C, чтобы скопировать, а затем Ctrl + V, чтобы вставить файл. Вы получите запрос с просьбой предоставить разрешение на копирование файла.

- Нажмите кнопку «Продолжить», и файл будет создан как блокнот — Copy.exe. Кликните левой кнопкой мыши по этому файлу и нажмите клавишу F2, а затем сотрите имя файла Copy.exe и введите perfc.

- После изменения имени файла на perfc нажмите Enter. Подтвердите переименование.

- Теперь, когда файл perfc создан, нужно сделать его доступным только для чтения. Для этого кликните правой кнопкой мыши на файл и выберите «Свойства».

- Откроется меню свойств этого файла. Внизу вы увидите «Только для чтения». Поставьте галочку.

- Теперь нажмите кнопку «Применить», а затем кнопку «ОК».

Некоторые эксперты по безопасности предлагают помимо файла C: windows perfc создать файлы C: Windows perfc.dat и C: Windows perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Вирус Petya: как защититься

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea.

Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Как это происходит и можно ли этот процесс предупредить?

Вирус «Петя» — как работает?

Вирус Petya известен также под другими названиями: Petya.A, PetrWrap, NotPetya, ExPetr. Попадая в компьютер, он скачивает из интернета шифровальщик и пытается поразить часть жесткого диска с данными, необходимыми для загрузки компьютера. Если ему это удается, то система выдает Blue Screen of Death («синий экран смерти»). После перезагрузки выходит сообщение о проверке жесткого диска с просьбой не отключать питание. Таким образом, вирус-шифровальщик выдает себя за системную программу по проверке диска, шифруя в это время файлы с определенными расширениями. В конце процесса появляется сообщение о блокировке компьютера и информация о том, как получить цифровой ключ для дешифровки данных. Вирус Petya требует выкупа, как правило, в биткоинах. Если у жертвы нет резервной копии файлов, она стоит перед выбором — заплатить сумму в размере $300 или потерять всю информацию. По мнению некоторых аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — нанесение массового ущерба.

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

- Для начала нужно разобраться с расширением файлов. Убедитесь, что в окне «Параметры папок» в чекбоксе «Скрыть расширения для зарегистрированных типов файлов» нет галочки.

- Откройте папку C:Windows, прокрутите вниз, пока не увидите программу notepad.exe.

- Кликните по notepad.exe левой кнопкой, затем нажмите Ctrl + C, чтобы скопировать, а затем Ctrl + V, чтобы вставить файл. Вы получите запрос с просьбой предоставить разрешение на копирование файла.

- Нажмите кнопку «Продолжить», и файл будет создан как блокнот — Copy.exe. Кликните левой кнопкой мыши по этому файлу и нажмите клавишу F2, а затем сотрите имя файла Copy.exe и введите perfc.

- После изменения имени файла на perfc нажмите Enter. Подтвердите переименование.

- Теперь, когда файл perfc создан, нужно сделать его доступным только для чтения. Для этого кликните правой кнопкой мыши на файл и выберите «Свойства».

- Откроется меню свойств этого файла. Внизу вы увидите «Только для чтения». Поставьте галочку.

- Теперь нажмите кнопку «Применить», а затем кнопку «ОК».

Некоторые эксперты по безопасности предлагают помимо файла C: windows perfc создать файлы C: Windows perfc.dat и C: Windows perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Как разблокировать зараженный вирусом Petya (Петя) компьютер

Если же ваш компьютер уже оказался заражен вирусом Petya, платить требуемый выкуп в 300 биткоинов бессмысленно Фото: EAST NEWS

В США начато расследование по поводу вчерашней атаки вируса-вымогателя Petya (Петя). По последним данным, он заразил около 300 тысяч компьютеров в России и Украине, также известны отдельные случаи заражения устройств в Польше, Италии, Великобритании, Германии, Франции и США, сообщает Reuters.

Основными жертвами вируса стали крупные фирмы и компании — например, “Роснефть”, “Nivea”, Приват банк, и даже Киевский метрополитен.

– По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода, – комментирует Вячеслав Закоржевский, руководитель отдела антивирусных исследований “Лаборатории Касперского”. – В данном случае речь идет о новом семействе вредоносного ПО с существенно отличающейся от Petya функциональностью. Мы назвали его ExPetr.

Так выглядит экран компьютера, зараженного вирусом Petya Фото: www.symantec.com

В компании рекомендуют всем пользователям Windows установить все обновления для операционной системы и позаботиться о резервном копировании файлов.

– В большинстве случаев продукты «Лаборатории Касперского» успешно блокировали начальный вектор атаки данного шифровальщика, – продолжает Вячеслав Закоржевский. – Сейчас мы работаем над детектированием возможных будущих модификаций этого вымогателя. Также наши эксперты изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные.

Если же ваш компьютер уже оказался заражен вирусом Petya, платить требуемый выкуп в 300 биткоинов бессмысленно, предупреждают специалисты. Электронные адреса, на которые хакеры предлагают сообщать об уплате выкупа, уже заблокированы — так что вы не сможете получить ключ-дешифратор. Поэтому для начала надо попробовать запустить компьютер в безопасном режиме и откатить систему назад, ко времени до скачивания Petya. Далее нужно запустить антивирус и обновить его вирусные базы.

Что делать, если ваш компьютер заражен вирусом Petya:

Если вы пользуетесь продуктами “Лаборатории Касперского”:

– Необходимо убедиться, что защитное решение включено и использует актуальные вирусные базы;

– Удостоверьтесь, что оно подключено к облачной системе KSN и активирован мониторинг системы (System Watcher);

– В качестве дополнительной меры с помощью функции AppLocker можно запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals.

Если вы не пользуетесь продуктами “Лаборатории Касперского”:

– Запретите исполнение файла с названием perfc.dat;

– Заблокируйте запуск утилиты PSExec из пакета Sysinternals с помощью функции AppLocker, входящей в состав ОС Windows.

ЧИТАЙТЕ ТАКЖЕ

Как защитить компьютер от вируса Petya (Петя): найден простой способ обмануть вымогателя

Компания по разработке програмного обеспечения Symantec нашла простой способ защитить компьютер от вируса вымогателя Petya (Петя). Специалисты рекомендуют сделать вид, что устройство уже заражено (подробности)

Новый вирус-вымогатель Petya маскируется под резюме кадровикам

Во вторник, 27 июня, крупнейшие компании России и Украины подверглись атаке вируса-вымогателя Petya. В числе пострадавших оказались компьютеры “Роснефти”, “Башнефти”, Ощадбанка и Приват банка, а также Nivea, Mars и других (подробности)

Как удалить вирус-вымогатель Petya с зараженного компьютера и как его вылечить

Petya вирус – очередной вымогатель, который блокирует файлы пользователя. Этот вымогатель может быть очень опасным и заразить любой ПК, но его основной целью являются компьютеры компаний.

Об этом говориться на сайте Bedynet.ru

Эта вредоносная программа входит в компьютеры жертвы и скрытно осуществляет свою деятельность, и компьютер может оказаться под угрозой. Petya шифрует файлы алгоритмами RSA-4096 и AES-256, он используется даже в военных целях. Такой код невозможно расшифровать без приватного ключа. Подобно другим вимогателям, как Locky virus, CryptoWall virus, и CryptoLocker, этот приватный ключ хранится на каком-то удаленном сервере, доступ к которому возможен только заплатив выкуп создателем вируса.

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает компьютер, и когда он загружается снова, на экране появляется сообщение: “НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!”.

Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме. Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “Нажмите любую клавишу”.

Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. Тем не менее, это цена только за один компьютер; поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы. Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR). Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифрование файлов, а просто удаляет инфекционные файлы. Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером. Мы рекомендуем использовать надежные антивирусные инструменты, как Reimage, чтобы позаботиться о удалении Petya.

Как распространяется этот вирус и как он может войти в компьютер?

Petya вирус обычно распространяется через спам сообщения электронной почты, которые содержат загрузочные Dropbox ссылки для файла под названием “приложение folder-gepackt.exe” прикрепленные к ним. Вирус активируется, когда загружен и открыт определенный файл. Так как вы уже знаете, как распространяется этот вирус, вы должны иметь идеи, как защитить свой компьютер от вирусной атаки. Конечно, вы должны быть осторожны, с открытием электронных файлов, которые отправлены подозрительными пользователями и неизвестными источниками, представляющие информацию, которая не относиться к той, которую вы ожидаете.

Вы также должны избегать письма, относящиеся к “спам” категории, так как большинство поставщиков услуг электронной почты автоматически фильтруют письма, и помещают их в соответственные каталоги. Тем не менее, вы не должны доверять этим фильтрам, потому что, потенциальные угрозы могут проскользнуть через них. Также, убедитесь, что ваша система обеспечена надежным антивирусным средством. Наконец, всегда рекомендуется держать резервные копии на каком-то внешнем диске, в случае возникновения опасных ситуаций.

Как я могу удалить вирус Petya с моего ПК?

Вы не можете удалить Petya с вашего компьютера с помощью простой процедуры удаления, потому что это не сработает с этой вредоносной программой. Это означает, что вы должны удалить этот вирус автоматически. Автоматическое удаление вируса Petya должно осуществляться с помощью надежного антивирусного средства, которое обнаружит и удалит этот вирус с вашего компьютера. Тем не менее, если вы столкнулись с некоторыми проблемами удаления, например, этот вирус может блокировать вашу антивирусную программу, вы всегда можете проверить инструкцию удаления.

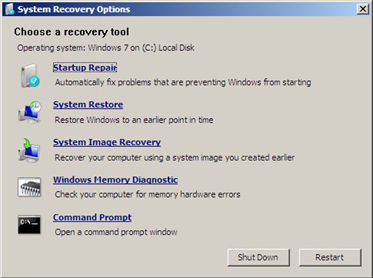

Шаг 1: Перезагрузите компьютер для Safe Mode with Networking

Windows 7 / Vista / XP Щелкните Start → Shutdown → Restart → OK.

Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

В списке выберите Safe Mode with Networking

Windows 10 / Windows 8В окне логина Windows нажмите кнопку Power. Затем нажмите и удерживайте клавишу Shift и щелкните Restart..

Теперь выберите Troubleshoot → Advanced options → Startup Settings и нажмите Restart.

Когда Ваш компьютер станет активным, в окне Startup Settings выберите Enable Safe Mode with Networking.

Шаг 2: Удалить Petya

Авторизируйтесь, используя Ваш зараженный аккаунт, и запустите браузер. Загрузите Reimage или другую надежную антишпионскую программу. Обновите её перед сканированием и удалите вредоносные файлы, относящиеся к программе-вымогателю, и завершите удаление Petya.

Если программа-вымогатель блокирует Safe Mode with Networking, попробуйте следующий метод.

Шаг 1: Перезагрузите компьютер для Safe Mode with Command Prompt

Windows 7 / Vista / XP

Щелкните Start → Shutdown → Restart → OK.

Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

В списке выберите Command Prompt

Теперь введите rstrui.exe и снова нажмите Enter.

После появления нового окна, щелкните Next и выберите Вашу точку восстановления, предшествующую заражению Petya. После этого нажмите Next. В появившемся окне ‘System Restore’ выберите ‘Next’

Выберите Вашу точку восстановления и щелкните ‘Next’

Теперь щелкните Yes для начала восстановления системы. Щелкните ‘Yes’ и начните восстановление системы После того, как вы восстановите систему к предыдущей дате, загрузите и просканируйте ваш компьютер убедитесь, что удаление прошло успешно.

После атаки вируса Petya: в Киберполиции рассказали, как возобновить доступ

27 июня на украинские предприятия напал вирус Petya A (или Not Petya, как его окрестили IT специалисты). Пик атаки уже прошел, однако ее отголоски ощущаются до сих пор.

Информатор предлагает ознакомиться с рекомендациями Киберполиции Украины по поводу возобновления доступа к компьютеру.

В процессе исследования вируса полицейские обнаружили несколько сценариев его вмешательства в работу компютерных систем:

- Компьютеры заражены и зашифрованы (система полностью скомпрометирована). Восстановление содержания требует знания закрытого ключа. На экране компьютеров выводится окно с сообщением о требованиях уплаты средств для получения ключа разблокировки файлов.

- Компьютеры заражены, частично зашифрованы. Система начала процесс шифрования, но внешние факторы (например выключение питания) прекратили процесс.

- Компьютеры заражены, но при этом процесс шифрования таблицы MFT еще не начался.

При первом сценарии почти ничего сделать нельзя. Можно попытаться восстановить файлы способами, которые мы описывали ранее. В двух других случаях есть шанс восстановить доступ и вернуть зашифрованную информацию.

Этапы работы троянской программы Petya

Первый этап: получение привилегированных прав (права администратора). На многих компьютерах в Windows архитектуре (Active Directory) эти права отключены. Вирус сохраняет оригинальный загрузочный сектор для операционной системы (MBR) в зашифрованном виде битовой операции XOR (xor 0x7), а затем записывает свой загрузчик на место вышеуказанного сектора. Остальные коды трояна записываются в первые сектора диска. На этом этапе создается текстовый файл о шифровании, но на самом деле данные еще не зашифрованы.

Описанное выше — это лишь подготовка к шифрованию диска, и оно начнется только после перезапуска системы.

Второй этап: после перезагрузки наступает вторая фаза работы вируса, он обращается уже на свой конфигурационный сектор в котором установлен флаг, что данные еще не зашифрованы и их нужно зашифровать. Начинается процесс шифрования, который имеет вид работы программы Check Disk.

Как проверить и восстановить зашифрованную информацию

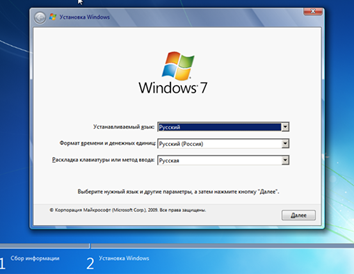

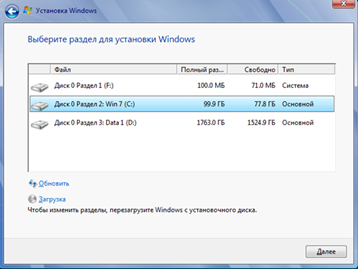

- Загрузиться с установочного диска Windows вашего ПК;

- после загрузки, если жесткие диски не зашифрованы, то загрузочная операционная система увидит их и можно приступать к процессу восстановления MBR;

- провести процедуры восстановления MBR:

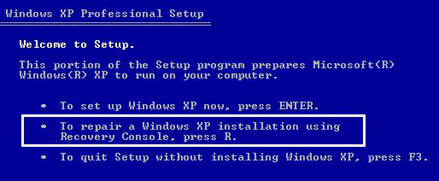

Для Windows XР:

После загрузки установочного диска Windows XP в оперативную память ПК, появится диалоговое окно «Установка Windows XP Professional», содержащее меню выбора, необходимо выбрать пункт «чтобы восстановить Windows XP с помощью консоли восстановления, нажмите R». [R = Восстановить].

Загрузится консоль восстановления.

Если на ПК установлена одна ОС, и она (по умолчанию) установлена на диске C, появится следующее сообщение:

«1: C: WINDOWS В какую копию Windows следует выполнить вход?»

Введите клавишу «1», нажмите клавишу «Enter».

Появится сообщение: «Введите пароль администратора». Введите пароль, нажмите клавишу «Enter» (если пароля нет, просто нажмите «Enter»).

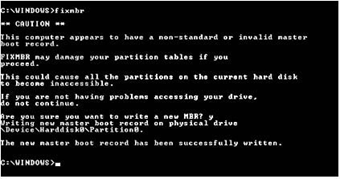

Должно появиться приглашение системы: C: WINDOWS> введите fixmbr.

Появится сообщение: «ПРЕДУПРЕЖДЕНИЕ».

«Подтверждаете запись новой MBR?», Нажмите клавишу «y».

Появится сообщение: «Проводится новая основная загрузочная запись на физический диск Device Harddisk0 Partition0.»

«Новая основная загрузочная запись успешно сделана».

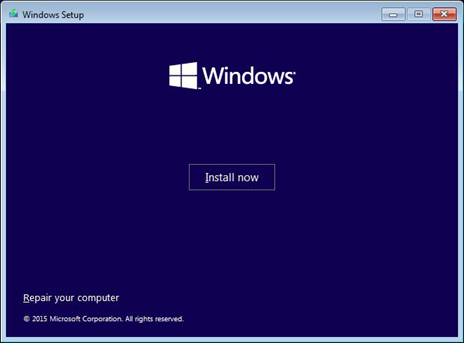

Для Windows Vista:

Загрузите Windows Vista. Выберите язык и раскладку клавиатуры. На экране приветствия нажмите «Восстановить работоспособность компьютера». Windows Vista отредактирует компьютерное меню.

Выберите операционную систему и нажмите кнопку «Далее». Когда появится окно «Параметры восстановления системы», нажмите на командную строку.

Когда появится командная строка, введите эту команду: bootrec / FixMbr

Подождите, пока операция закончится. Если все успешно, на экране появится сообщение о подтверждении. Нажмите клавишу «Enter» и перезагрузите компьютер.

Для Windows 7

Загрузите Windows 7. Выберите язык. Выберите раскладку клавиатуры. Нажмите кнопку «Далее».

Выберите операционную систему и нажмите кнопку «Далее». При выборе операционной системы следует проверить «Использовать инструменты для восстановления, которые могут помочь решить проблемы с запуском Windows».

На экране «Параметры восстановления системы» нажмите кнопку «Командная строка» на экране «Параметры восстановления системы Windows 7».

Когда командную строку успешно загружается, введите команду: bootrec / fixmbr

Подождите, пока операция закончится. Если все успешно, на экране появится сообщение о подтверждении. Нажмите клавишу «Enter» и перезагрузите компьютер.

Для Windows 10

Загрузите Windows 10. На экране приветствия нажмите кнопку «Восстановить компьютер». Выберите «Устранение неисправностей». Выберите командную строку.

Когда загрузится командная строка, введите команду: bootrec / FixMbr

Подождите, пока операция закончится. Если все успешно, на экране появится сообщение о подтверждении. Нажмите клавишу «Enter» и перезагрузите компьютер.

После процедуры восстановления MBR нужно проверить диск антивирусными программами на наличие файлов с трояном.

В Киберполиции рассказали, как восстановить операционную систему после атаки вируса Petya.A

Впрочем, пути для разблокировки компьютеров нашли только для отдельных видов атаки вируса.

Пользователи, чьи компьютеры поразил вирус Petya.A, таки имеют шанс на восстановление операционной системы.

Однако, это возможно лишь в двух случаях, отмечают на сайте Киберполиции.

“В процессе исследования вируса Petya и его повреждающее действие на компьютеры выявлено несколько вариантов его вмешательства. Первый – компьютеры заражены и зашифрованные (система полностью скомпрометирована), восстановление содержания требует знания закрытого ключа. Второй – компьютеры заражены, частично зашифрованные, система начала процесс шифрования, но внешние факторы прекратили процесс шифрования. Третий – компьютеры заражены, но при этом процесс шифрования таблицы MFT еще не начался”, – пояснили правоохранители.

Восстановление операционной системы, по данным полиции, возможно именно в двух последних случаях атаки.

Читайте также:

“Что касается первого сценария – пока не установлено способа, который гарантированно проводит расшифровку данных. Решением этого вопроса совместно занимаются специалисты Департамента киберполиции, СБУ, ДССТЗИ, отечественных и международных IТ-компаний”, – заверили в киберполиции.

Опасный Petya.А: почему Украина пострадала от одной из крупнейших вирусных атак

Компьютерный вирус, атаковал 64 страны мира, больше всего ударил по Украине. Тысячи людей сначала стали в очереди, а потом пострадали в банальных потребностях – остались без продуктов. Спам-атака заблокировала и главные аэропорты страны. В метро автоматические турникеты для банковских карточек тоже на несколько часов закрылись. В ручной режим перешла даже ЧАЭС.

Также правоохранители предоставили рекомендации для возобновления доступа к пораженной вирусом операционной системы при условии, если процесс шифрования выполняется, но внешние факторы (например отключение питания и т.и.) прекратили процесс шифрования; или если процесс шифрования таблицы MFT еще не начался через факторы, не зависящие от пользователя (сбой в работе вируса, реакция антивирусного ПО на действия вируса и т. п).

Пошаговые инструкции по восстановлению операционной системы после атаки вируса можно прочитать на сайте Киберполиции.

Напомним, 27 июня, Украину поразила масштабная хакерская атака. О вирусе Petya.A около 14 часов сообщили банки, государственные и коммерческие предприятия.

В целом вирусом были поражены компьютерные системы “Укрэнерго”, “Киевэнерго”, “Эпицентр”, “Киевстар”, Vodafone, Lifecell, канал ATR, “Укрзализныця”, Киевский метрополитен, Сбербанк, “Новая Почта”, аэропорт “Борисполь”, сеть запровок WOG, “Укргаздобыча” и других. Также “под удар” попал и сайт Киберполиции Украины.