Проверка уязвимости сети

Сетевые сканеры безопасности: возможности, принцип работы и передовые решения

Одним из важнейших этапов обеспечения информационной безопасности является идентификация потенциальных рисков. Большинство ИТ-специалистов знают, насколько может быть опасна «брешь» в ОС и приложениях. И чрезвычайно важно найти эти «дыры», или на языке профессионалов — уязвимости, прежде, чем ими смогут воспользоваться недоброжелатели. Для этой цели и были созданы сканеры безопасности.

Сканер уязвимости сети: зачем он нужен?

Продвинутые специалисты по IT-безопасности используют в своей работе специализированное аппаратное или программное обеспечение, сканирующее сеть и ее устройства на предмет обнаружения слабых мест в системе безопасности. Это и есть сканеры уязвимости, или по-другому — безопасности, сети. Они проверяют используемые приложения, ищут «дыры», которыми могли бы воспользоваться хакеры, и предупреждают администратора о зонах риска системы. Грамотно используя сканер уязвимости сети, специалист может значительно усилить сетевую безопасность.

Таким образом, сетевые сканеры направлены на решение следующих задач:

- идентификация и анализ уязвимостей;

- инвентаризация ресурсов, таких как операционная система, программное обеспечение и устройства сети;

- формирование отчетов, содержащих описание уязвимостей и варианты их устранения.

Сканер локальной сети — жизненно необходимое средство для компаний, чья деятельность напрямую связана с хранением и обработкой уникальных баз данных, конфиденциальной информации, ценных архивов. Без сомнения, сканеры сети необходимы организациям в сферах обороны, науки, медицины, торговли, IT, финансов, рекламы, производства, для органов власти и диспетчерских служб — словом, везде, где нежелательна или даже опасна утечка накопленной информации, имеются базы персональных данных клиентов.

Как сетевой сканер локальной сети обеспечивает ее безопасность?

Сканеры уязвимостей сети при своей работе используют два основных механизма. Первый — зондирование — не слишком оперативен, но точен. Это механизм активного анализа, который запускает имитации атак, тем самым проверяя уязвимость. При зондировании применяются методы реализации атак, которые помогают подтвердить наличие уязвимости и обнаружить ранее не выявленные «провалы».

Второй механизм — сканирование — более быстрый, но дает менее точные результаты. Это пассивный анализ, при котором сканер ищет уязвимость без подтверждения ее наличия, используя косвенные признаки. С помощью сканирования определяются открытые порты и собираются связанные с ними заголовки. Они в дальнейшем сравниваются с таблицей правил определения сетевых устройств, ОС и возможных «дыр». После сравнения сетевой сканер безопасности сообщает о наличии или отсутствии уязвимости.

В общем случае алгоритм работы сканеров следующий:

- Проверка заголовков. Самый простой и быстрый способ на основе сканирования, однако имеющий ряд недостатков. Так, вывод о «провале» делается лишь по результатам анализа заголовков. К примеру, проверяя FTP-сервер, сканер узнает версию обеспечения и на основе этой информации сообщает о возможных уязвимостях. Естественно, специалисты по сетевой безопасности осведомлены о ненадежности этого метода, однако как первый шаг сканирования — это оптимальное решение, не приводящее к нарушению работы сети.

- Активные зондирующие проверки (active probing check). Это сканирование, при котором не проверяется версия ПО, а сравнивается «цифровой слепок» фрагмента программы со «слепком» уязвимости. По тому же принципу действуют антивирусные программы, сравнивая ПО с имеющимися в базе сигнатурами вирусов. Тоже достаточно быстрый метод, хотя и медленнее первого, с большим коэффициентом надежности.

- Имитация атак (exploit check). Это зондирование, которое эксплуатирует дефекты в программном обеспечении. Таким образом подается своеобразный импульс некоторым уязвимостям, которые не заметны до определенного момента. Эффективный метод, однако применить его можно не всегда. Так, вероятна ситуация, когда даже имитируемая атака просто отключит проверяемый узел сети.

Большинство современных сканеров безопасности сети работает по нижеперечисленным принципам:

- сбор информации о сети, идентификация всех активных устройств и сервисов, запущенных на них;

- обнаружение потенциальных уязвимостей;

- подтверждение выбранных уязвимостей, для чего используются специфические методы и моделируются атаки;

- формирование отчетов;

- автоматическое устранение уязвимостей. Не всегда данный этап реализуется в сетевых сканерах безопасности, но часто встречается в сканерах системных. Существует возможность создания резервного сценария, который может отменить произведенные изменения, — например, если после устранения уязвимости будет нарушено полноценное функционирование сети.

Тем не менее каждый сканер из множества представленных сейчас на рынке выделяется своими функциями и возможностями. О них мы и поговорим далее.

Возможности современных программных решений

Одним из главных требований к современным сетевым сканерам уязвимостей, помимо собственно безопасности, является поддержка различных операционных систем. Большинство популярных сканеров — кроссплатформенные (включая мобильные и виртуальные ОС).

Сканеры сети исследуют сразу несколько портов, что снижает время на проверку. И конечно, сканер должен проверить не только операционную систему, но и программное обеспечение, особое внимание уделяя популярным в хакерской среде продуктам Adobe Flash Player, Outlook, различным браузерам.

К полезной функции сканеров нужно отнести и проверку раздробленной сети, что избавляет администратора от необходимости оценивать каждый узел в отдельности и несколько раз задавать параметры сканирования.

Современные сканеры просты в использовании, их работу можно настроить в соответствии с потребностями сети. Например, они позволяют задать перечень проверяемых устройств и типов уязвимостей, указать разрешенные для автоматического обновления приложения, установить периодичность проверки и предоставления отчетов. Получив подробный отчет об уязвимостях, одним нажатием кнопки можно задать их исправление.

Из дополнительных возможностей стоит выделить анализ «исторических» данных. Сохраненная история нескольких сканирований позволяет оценить безопасность узла в определенном временном интервале, оптимально настроить работу программного и аппаратного обеспечения.

Историческая справка

Первый сканер уязвимостей сети появился более 20-ти лет назад, в 1992 году. Он носил имя SATAN и поначалу встретил огромное сопротивление специалистов, не понимающих его истинного предназначения. С тех пор технологии шагнули далеко вперед: сканеры, в отличие от «прародителя», стали кроссплатформенными, менее требовательными к системным ресурсам, более простыми в установке и использовании.

Сравнение сканеров уязвимостей сети

Российский рынок сканеров сейчас огромен, и каждый производитель пытается привлечь на свою сторону большую часть пользователей, обещая широкие возможности при низких ценах. К сожалению, далеко не все ожидания оправдываются. Разберем сильные и слабые стороны сетевых сканеров, возглавляющих экспертные рейтинги.

GFI LanGuard

Одна из компаний-лидеров на рынке информационной безопасности — GFI Software. Компания работает с 1992 года и за это время заслужила репутацию надежной организации, производящей профессиональные продукты для решения широкого спектра ИТ-задач.

GFI LanGuard — программное средство, обеспечивающее централизованную проверку на уязвимости во всей сети. Достоинство сканера в том, что, помимо обнаружения открытых портов, небезопасных настроек и запрещенного к установке ПО, он проверяет обновления и патчи не только ОС (десктопных и мобильных, физических и виртуальных), но и установленного ПО. Сканер уязвимости проверяет все: от серверов до сетевого аппаратного обеспечения, от виртуальных машин до смартфонов.

Закончив сканирование, GFI LanGuard отправляет пользователю полный отчет с характеристиками всех уязвимостей и инструкциями по их ликвидации в ручном режиме. Дружелюбный интерфейс позволяет сразу же закрыть «провал» в защите, исправить настройки, обновить ПО (включая установку недостающих элементов), «снести» запрещенные программы. Сканер сетевой безопасности можно настроить на полностью автономный режим работы, в этом случае он будет запускаться по таймеру, а исправления, разрешенные администратором, будут выполняться автоматически.

Данный сканер уязвимостей сети имеет очень важное отличие от множества конкурентов. Он может автоматически обновлять устаревшее программное обеспечение и устанавливать обновления и патчи на разные операционные системы.

Множество ИТ-специалистов в России выбирают именно GFI LanGuard: не случайно он занимает верхние строчки в рейтингах сетевых сканеров.

Стоимость владения лицензией GFI LanGuard обойдется от 900 рублей на один узел в год. Цена вполне доступна даже для небольшой организации, особенно учитывая, сколько трудовых ресурсов экономит сетевой сканер безопасности.

Nessus

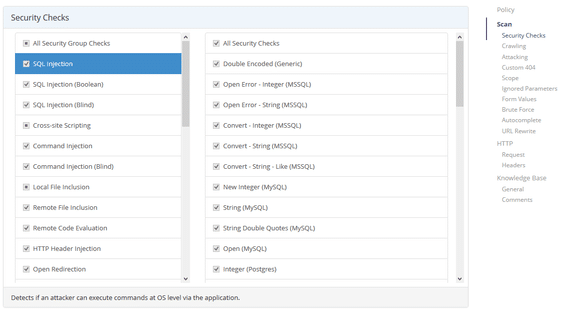

Проект был запущен еще в 1998 году, а в 2003 разработчик Tenable Network Security сделал сетевой сканер безопасности коммерческим. Но популярность продукта не упала. Согласно статистике более 17% пользователей предпочитают именно Nessus. Регулярно обновляемая база уязвимостей, простота в установке и использовании, высокий уровень точности — его преимущества перед конкурентами. А ключевой особенностью является использование плагинов. То есть любой тест на проникновение не зашивается наглухо внутрь программы, а оформляется в виде подключаемого плагина. Аддоны распределяются на 42 различных типа: чтобы провести пентест, можно активировать как отдельные плагины, так и все плагины определенного типа — например, для выполнения всех локальных проверок на Ubuntu-системе. Интересный момент — пользователи смогут написать собственные тесты с помощью специального скриптового языка.

Количество загрузок (а их уже более пяти миллионов) говорит за все отзывы. Nessus — отличный сканер уязвимостей сетей. Но есть у него и два недостатка. Первый — при отключенной опции «safe checks» некоторые тесты на уязвимости могут привести к нарушениям в работе сканируемых систем. Второй — цена. Годовая лицензия может вам обойтись в 114 тысяч рублей.

Symantec Security Check

Бесплатный сканер одноименного производителя. Основные функции — обнаружение вирусов и троянов, интернет-червей, вредоносных программ, поиск уязвимостей в локальной сети. Это онлайн-продукт, состоящий из двух частей: Security Scan, которая проверяет безопасность системы, и Virus Detection, выполняющей полную проверку компьютера на вирусы. Устанавливается быстро и просто, работает через браузер. К сожалению, по итогам многих тестов уступает большинству конкурентов, хотя все свои основные функции выполняет. Согласно последним отзывам, этот сканер сети лучше использовать для дополнительной проверки.

XSpider

Компания Positive Technologies работает на рынке более 10-ти лет и обладает одним из крупнейших исследовательских центров безопасности. У этой корпорации тоже есть свой сетевой сканер — программа XSpider, которая, по заявлению разработчика, может выявить треть уязвимостей завтрашнего дня. Ключевой особенностью этого сканера является возможность обнаружения максимального количества «провалов» в сети еще до того, как их увидят хакеры. При этом сканер работает удаленно, не требуя установки дополнительного ПО. Отработав, сканер отправляет специалисту по безопасности полный отчет и советы по устранению «дыр».

Отдельно отметим систему обновления программных модулей и базы уязвимостей, функции одновременного сканирования большого числа рабочих станций и сетевых узлов, ведение полной истории проверок, встроенную документацию и механизм генерации детализированных отчетов. Также стоит отметить, что XSpider сертифицирован Минобороны и ФСТЭК России.

Стоимость лицензии на этот сканер начинается от 11 тысяч рублей на четыре хоста в год.

QualysGuard

Многофункциональный сканер уязвимостей. Он предоставляет обширные отчеты, которые включают:

- оценку уровня критичности уязвимостей;

- оценку времени, необходимого для их устранения;

- проверку степени их воздействия на бизнес;

- анализ тенденций в области проблем безопасности.

Фирма-разработчик продукта, Qualys, Inc., широко известна в мировой среде ИТ-специалистов, у которых этот сканер пользуется доверием. Достаточно сказать, что около 50-ти компаний из списка Forbes «Global 100» используют данный продукт.

Облачная платформа QualysGuard и встроенный набор приложений позволяют предприятиям упростить процесс обеспечения безопасности и снизить затраты на соответствие различным требованиям, при этом предоставляя важную информацию о безопасности и автоматизируя весь спектр задач аудита, комплекс-контроля и защиту ИТ-систем и веб-приложений. С помощью данного ПО можно сканировать корпоративные веб-сайты и получать автоматизированное оповещение и отчеты для своевременного выявления и устранения угроз.

Итак, при выборе сетевого сканера безопасности учитывайте перечень его возможностей, но не забывайте соизмерять функционал продукта с потребностями своей организации и ее материальными возможностями. Основное, что нужно в работе сканера, — широкий охват сети проверяемых устройств и узлов, простота в использовании и точность настроек, возможность автоматической работы, которая не будет отвлекать специалистов от повседневных задач. Однако, чтобы обеспечить сохранность данных компании, необходим комплекс мер. В частности, владельцам бизнеса стоит обратить внимание и на программы для корпоративного управления паролями, которые не только помогают надежно хранить данные, но и обеспечивают безопасный обмен информацией между сотрудниками.

Какой корпоративный менеджер паролей выбрать

Большинство современных программных комплексов имеют централизованное управление, т.е. у сотрудника-администратора есть доступ ко всей базе данных — это, несомненно, представляет угрозу безопасности компании. Так что стоит обращать внимание на системы, в которых каждому сотруднику доступны только его записи. Таким решением является корпоративный менеджер паролей KeepKeys: при его использовании увидеть записи без разрешения владельца не сможет даже администратор программы. Это минимизирует риск утраты всех ценных доступов по вине одного или нескольких сотрудников.

В отличие от существующих систем, которые ориентированы на индивидуальное использование, KeepKeys дает возможность предоставить пароль другому пользователю на определенное время или позволить ему управлять своими записями.

Защиту данных KeepKeys обеспечивает благодаря мониторингу сложности паролей, отслеживанию истории изменений, к тому же корпоративные данные защищены ассиметричным алгоритмом RSA 3072, симметричным AES 512.

К другим преимуществам KeepKeys относятся:

- удобный доступ к личным данным;

- возможность полной передачи данных от одного сотрудника к другому;

- возможность коллективного использования доступов;

- кроссплатформенность.

WiFi – проверка уязвимостей, подбор пароля, ламер-хакинг. Андроид платформа.

Собстно жил себе никому не мешал, во весь дом провели оптоволоконный турнэт, тута поселился сосед, недавно стал делать ремонт, жужжит , стучит 24 часа в сутки, зовут его димас, курит в подъезде и разбрасывает мусор по этажу, странная особь, недавно стал устраивать всякие ВэПЕСКИ, ФЛЭУТЫ, хз что это, узнал это когда в 1 час ночи стали шуметь и орать, выть как волки, пришел на этаж, позвонил, так и ответил : Вписка, флэт, не на нее- пошел на&ер. ок, ушел.

Ну собстно взбесил он меня дико. Вызвал наряд, приехали, а там я узнал что было 6 подростков , димас лет 21 , 2 телки, хз чем они там занимались, но было явно понятно что очень в хлам, океан блевоты , бухла, накурено.

Все равно тусят, ну я как менял себе модем , выяснил что есть wifi сеть “Dima”

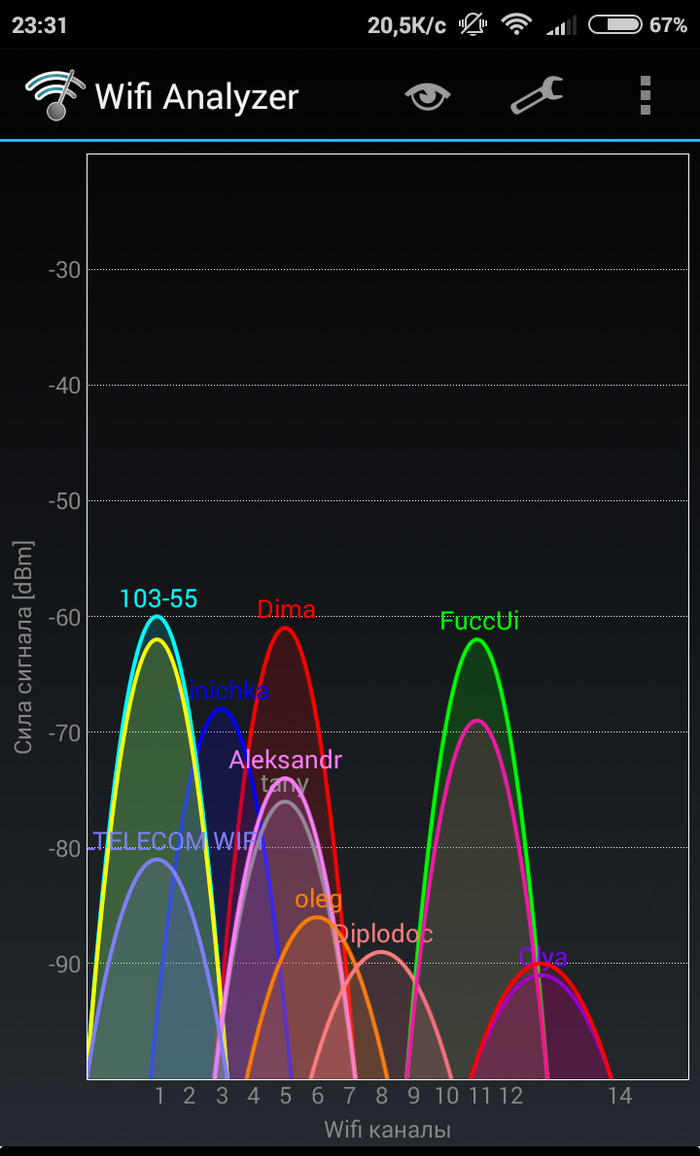

, чтобы удостовериться что это действительно он, я скачал wifi analyzer и пошел к его двери, собстно когда я обнаружил что возле его двери вай фай “dima” имеет силу около 85%(почти так же с моим вай-фай через стену) стало ясно что это именно его сеть(забыл сфотать его этаж и скрин с его этажа)

Но вот так это все выглядело примерно(фото) когда подходил к его этажу, сигнал усиливался.

Хорошо, теперь у нас имеется цель. Вот список необходимых(мне) софтин:

Обязательно нужны рут права!! Можно и без рут прав, но вы будите сильно ограничены(сможете только взломать, то врятле, если юзер не нуб)

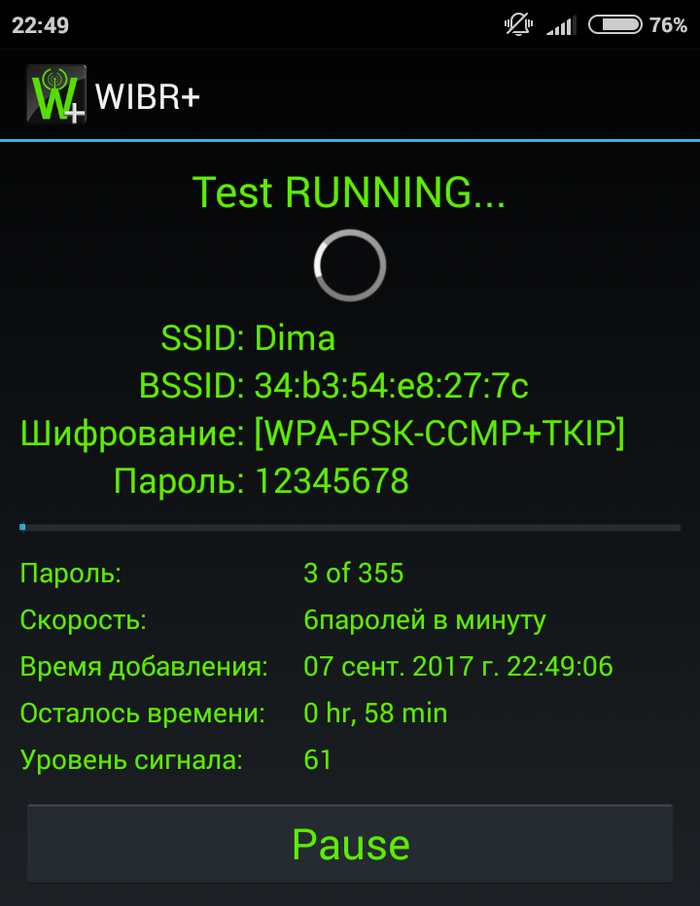

Подбирал пароли к своим соседям уже давно, года два назад, софтина wibr+(no root need)

Пример работы :

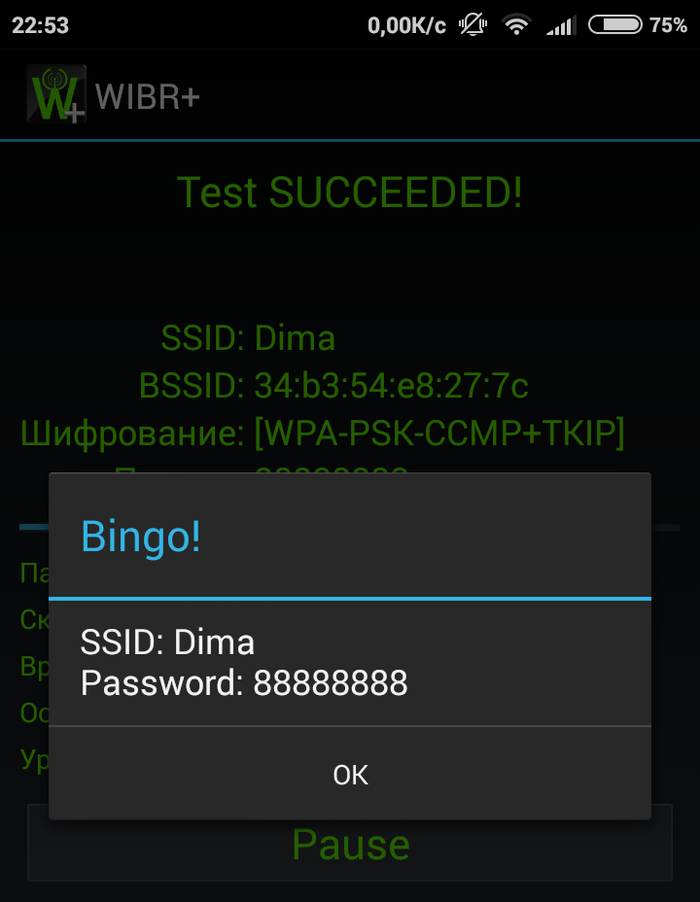

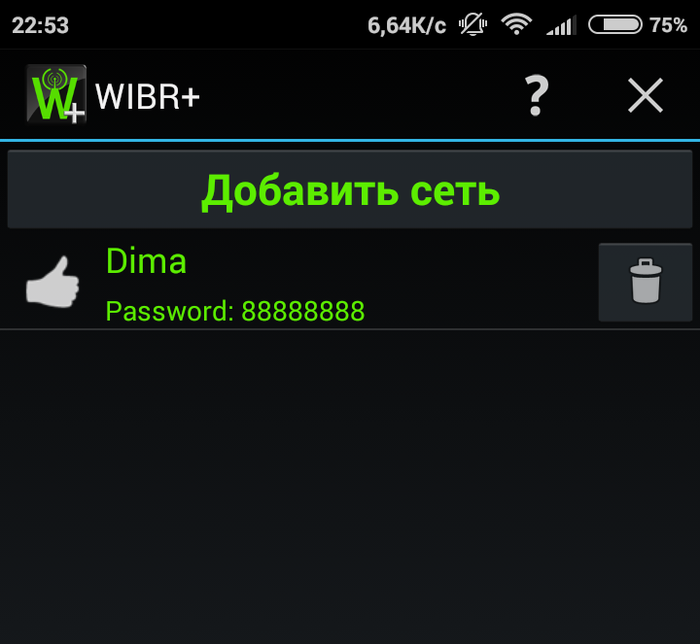

Через время мне выдало его суперпростой пароль(юзер точно профан)

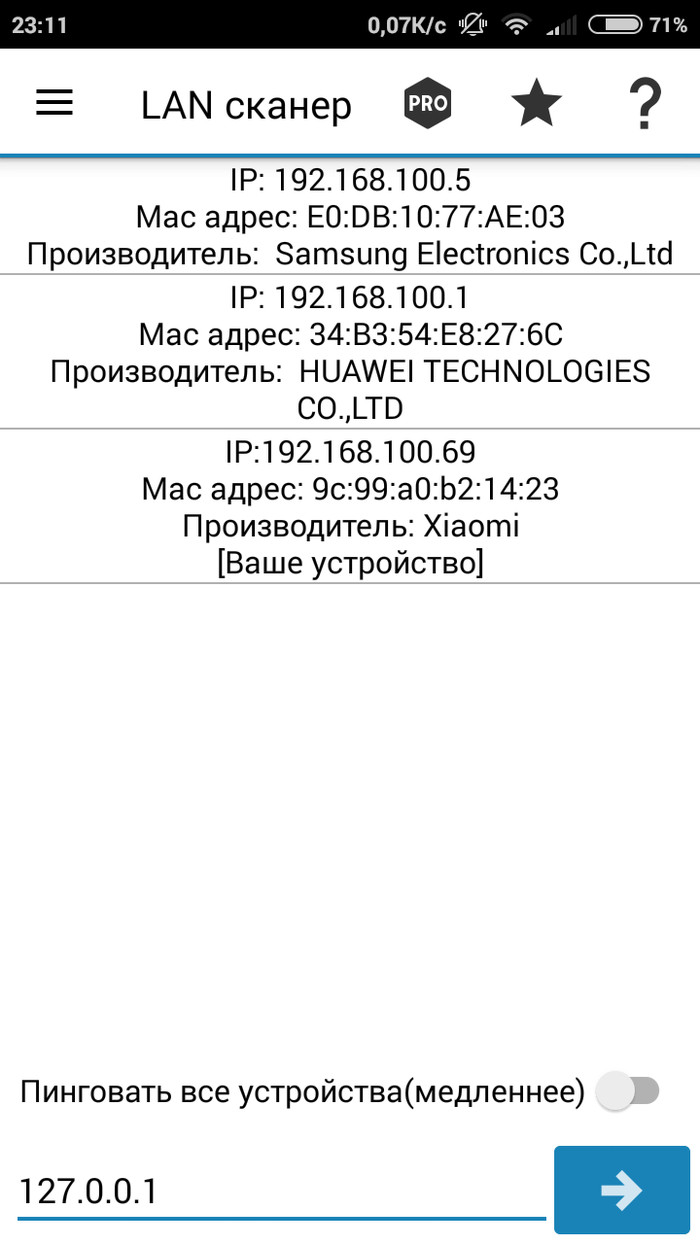

Ну а что, все, теперь самое важное это попасть в его модем. Чтобы не подбирать пароль мы должны узнать модель его модема, для начала пройдемся какой-нибудь прогой по сети

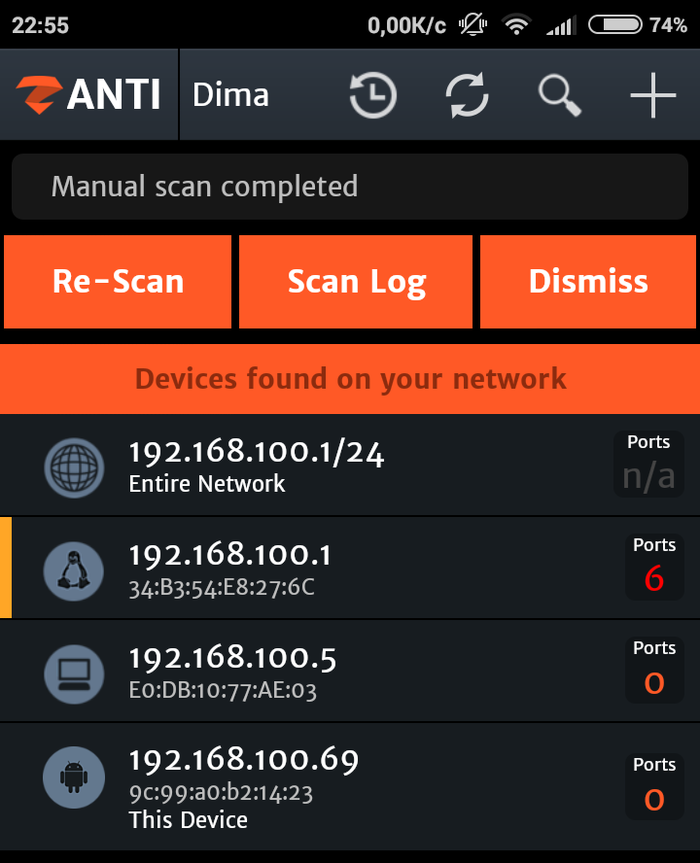

Из трёх основных софтин: ip scanner, dsploid, zanti, первый понравился больше всех , рут не нужен(хоть он у меня и есть) без рута порога тоже позволит это сделать. Ну а две другие проги нужны в основном для поиска дыр, бэкдоров, приколов, вредительства.

Две другие проги подобно отображают тот же запрос.

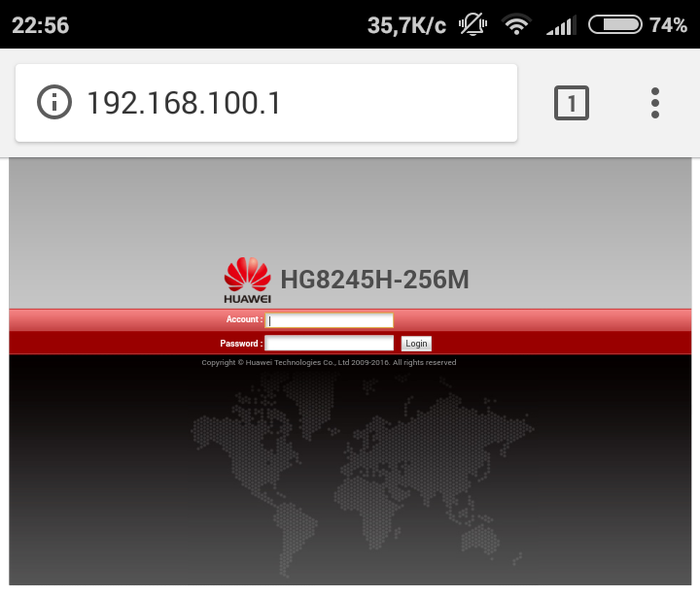

Ну нам всем недавно ставили модемы от провайдера, видим в списке Хуавей тэкнолоджис, знакомый ip адрес модема, проходим на него.

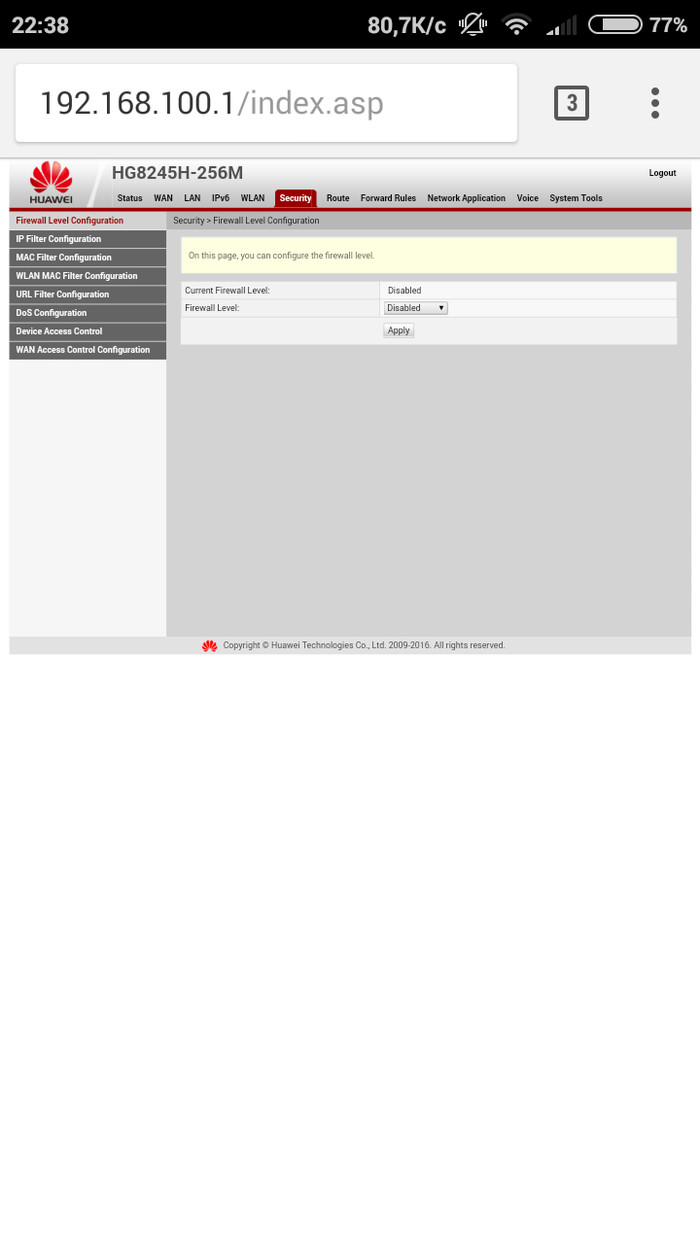

Да, это тот же модем что и у меня, пароль и логин стандартные должны быть(гуглим в нете) я собственно их уже знаю, потому что уже настраивал свой, рекомендую сменить пароли на всех логинах, а лучше оставить один на СВОЕМ роутере, с соседским я это не буду делать. Дальше я полазил по роутеру, меня интересовала защита, которую я благополучно полностью отрубил, за одно проверил на 100% ли мощность работает сеть соседа, для улучшения приёма.

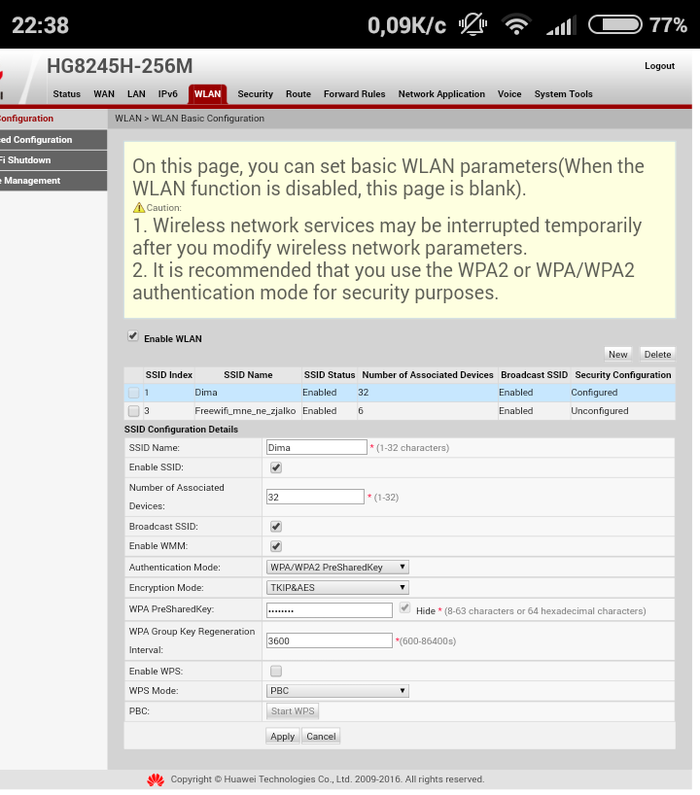

Основной моей задачей стояло навредить ему, собстно я открыл второй ssid (точку доступа) без пароля, чтобы каждый мог им бесплатно пользоваться. Задача выполнена успешно.

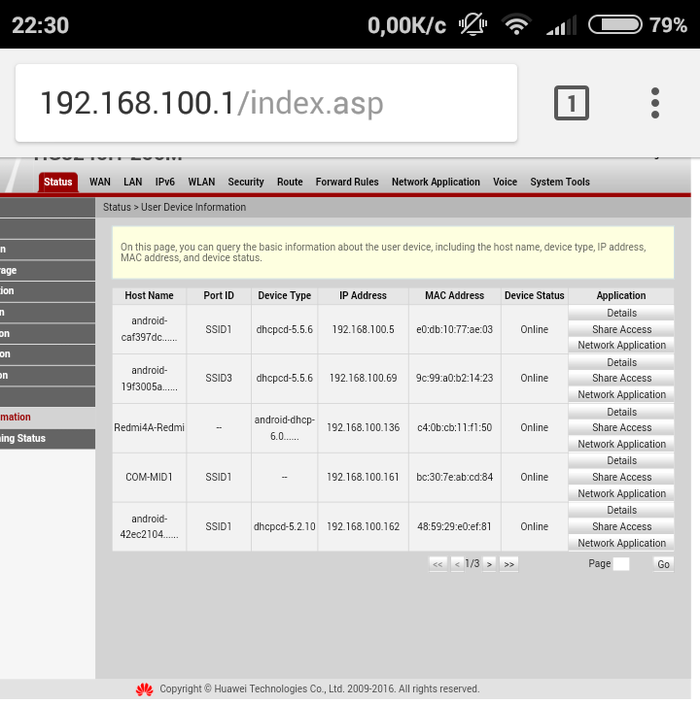

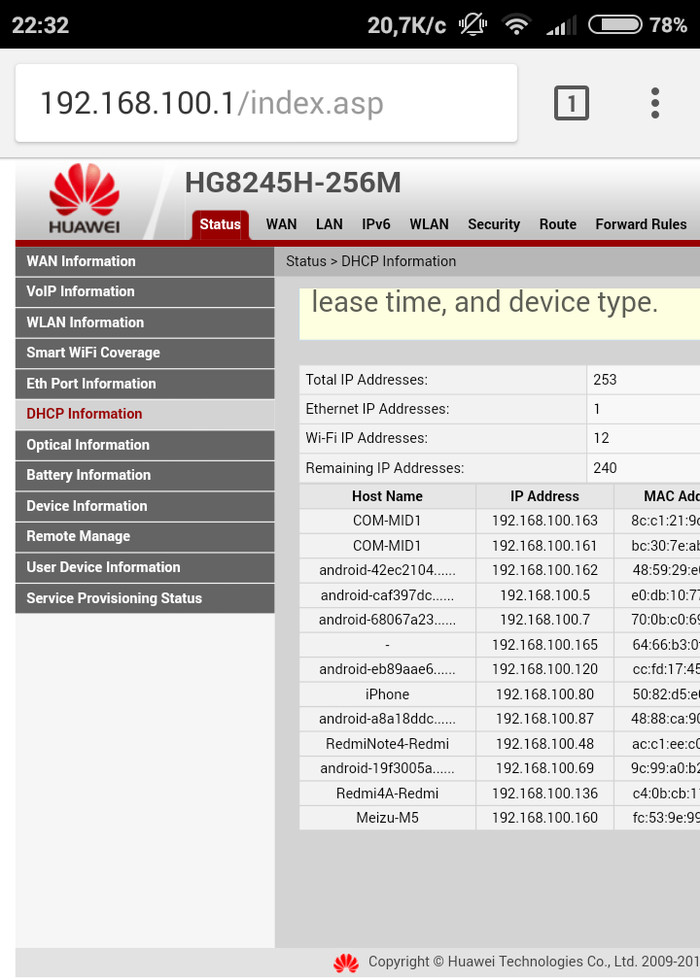

Вот пара фоток с модема:

Тут мы видим что в сети я не один)

А тут мы видим. Что к нему было подключено 253 разных устройств , что говорит о том, что этой сетью уже много раз пользовались, возможно с завода до димки были другие.

Тут и была создана вторая точка.

Ну, все, дальше я буду изучать способы взломать и получения доступа к другим устройствам через эту сеть, к ней подключится много зевак) а незащищённая сеть- рай для воровства аккаунтов, паролей, Логинов, можно просмотреть что в данный момент делает кто то в этой сети, но это уже в другом посте.

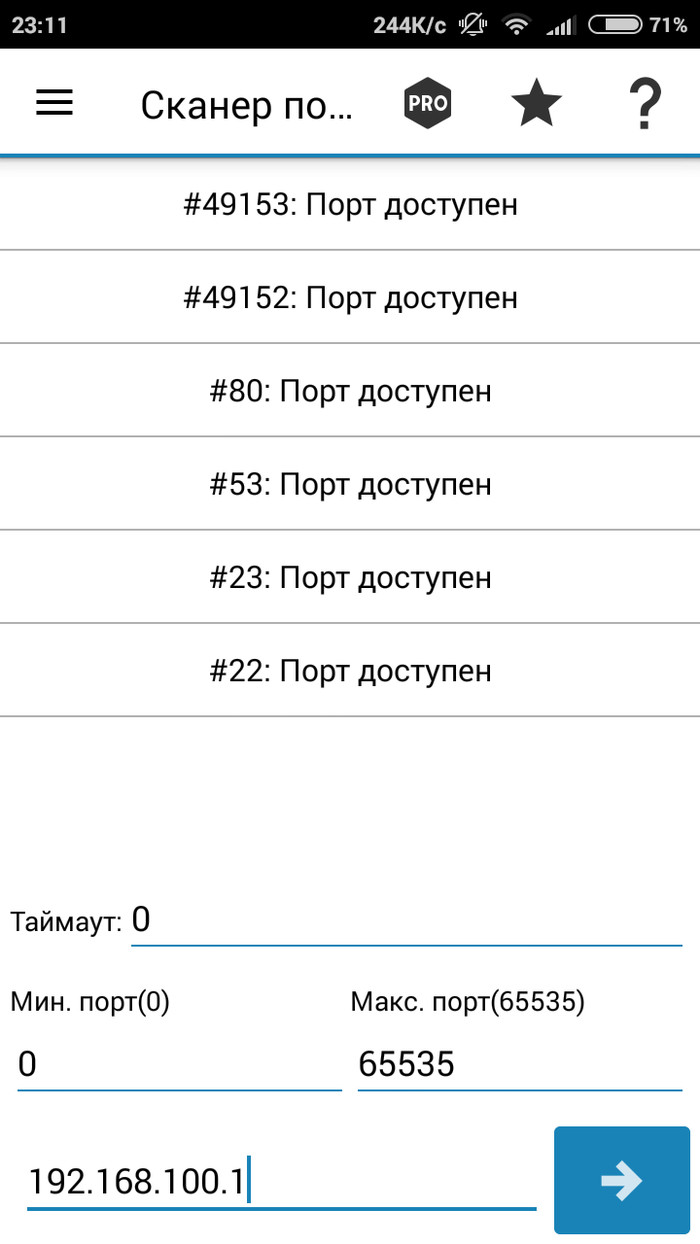

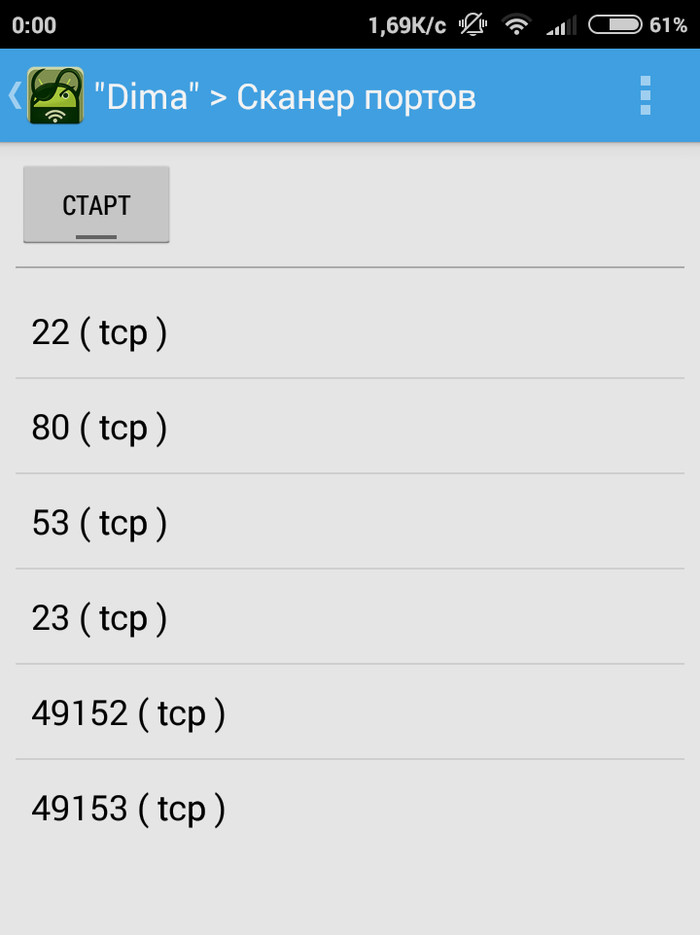

Тут я решил проверить сканер портов(проверял модем соседа)

Обе софтины показывают схожие результаты, это отлично, однако zanti делает это автоматом . Происходило это достаточно долго 40-60 секунд, а вот dsploid отличился и нашел все порты за 2 секунды.

У этих трёх программ свои плюсы и минусы, по этому лучше юзать три сразу.

Показал вам основной и самый простой (по моему мнению) способ получения доступа над соседской точкой доступа и ее мониторингом, в след. посте посмотрим как можно вредить, смотреть чем занят сосед, попробуем на своей точке доступа украсть пароли от аккаунта ВК, подменим картинки, видео, html страницы. Посмотрим такую штуку как nodemcu.. Спасибо за прочтение, удачи. Ваши оценки меня мотивируют , спасибо! #_# жду советов от гуру, у меня есть все необходимое для тестов, так что помогайте для создания годноты, если вам не лень!

И если пароль типа SmackMyBitchUp! то вы сразу идете лесом на первом же пункте.

Денька так через два на скорости 6 попыток в минуту? Мечтай.

У тебя там пишет что скорость подбора 6 паролей в минуту. Скорее пару тысячелетий.

Ну при наличии громадного словаря – да. Но серьезно, неужели есть кто-то кто до сих пор использует комбинации типа 12345678 ?

У меня пасс стоит к примеру: FKG7H-4F3V6

Словарь тут едва поможет.

допиши уже VM38J-4QYPG-M23QY

Я был слишком молод тогда. Да диск с этим кодом конечно был, но не успел так в мозг вбиться как fkg7h

Ну вот зачем палить секретное слово к банковскому счету, ну.

В Маскве у 90% клиентов МГТС дефолтовый пароль (8 последних символов макадреса точки в нижнем регистре, без двоеточий или дефисов).

Но кроме синих яиц есть ещё куча других провайдеров.

1. У большинства – хуйня типа даты рождения, номера телефона или словарных слов, иногда дополненных цифрами.

2. У мамкиных параноиков – WPA2-Enterprise с сертификатом. Тупо потому, что чтобы получить нормальный криптостойкий ключ из PSK – нужен пароль длиной в 30+ символов, который заебёшься вводить во все устройства.

Этого более чем достаточно что вертеть на ую хацкеров со словарями.

по ип меня взломай

>перебирать psk китайфоном, да ещё и тупо методом переподключения (один пароль в 10 секунд как бы намекает на методику).

Мамкины какиры такие какиры. Уже сто лет есть бесплатный сервис, на который льётся хендшейк. Хендшейк получается в два пинка.

Более того, можно устроить соседу вечер уровня НИЕДИНАВАРАЗРЫВА даже не занимаясь взломом точки, а тупо бомбя точку от себя специально обученными пакетами. В результате чего у Димы вафля будет бесконечно переподключаться к сети. Хотя если дима не совсем полный дима, а хотя бы немножко влад или стас – он наверное возьмёт провод и подключится им.

для начала мамкиным хацкерам стоит ознакомиться со статьями 272-274 ук рф 🙂

Жду следующий (обещанный пост) 🙂

буду рад некст постам по этой теме, спс

Не вижу проблем, обычно в роутере в статистике или в логах можно посмотреть и подключенных клиентов и их активность и куда ходили, можно даже сделать сортировку по клиентам, но нужно подключение ssh и не факт, что вы будите видеть www.prn.com 19:19 3 раза подрочил, нет обычно логи идут ввиде ip адресов, и количестве байт принятых и отправленных, что нужно вручную проверять или настраивать прокси и какой-то сервер имён, что повлечет за собой усложнение инфраструктуры вашей сети до минимум 3 серверов. Что ТС и написал

Без больших не прокатит) З.ы Уже давно известно, что самые надежные пароли это фразовые сочетания с кирилицы на латиницу т.е пароль должен выглядить примерно так AhFpjDsTCjXtNfYbZ (ФрАзОвЫеСоЧеТаНиЯ)

Продолжайте, мне всегда был интересен подход к WPA2-PSkPSE

Хорошо, что я на проводе сижу. А если например изменить пароль роутера, то все кирдык? Пост годный, продолжай в том же духе.

а за натом можешь?

мой ип за натом 109.110.88.246

на компе открыт мускль, и рассшарил папку видео

В данный момент на руках у тебя только х*й и отсутствие знания матчасти.

whois никто не отменял

Осень полным ходом.

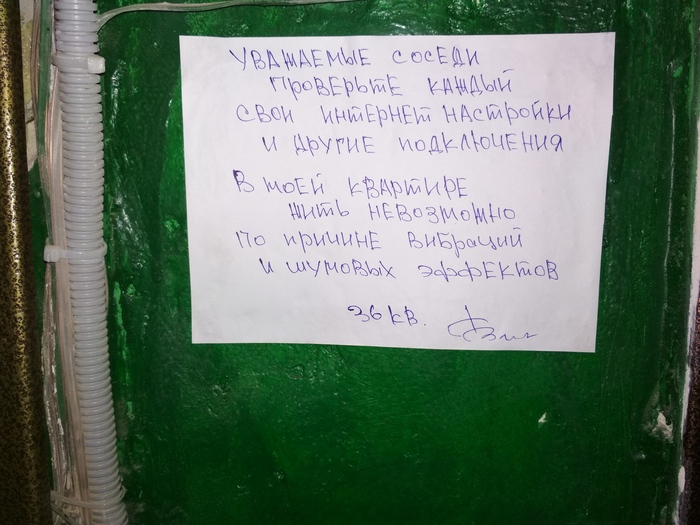

Сегодня обнаружил на каждом из пяти этажей такое объявление.

Ритуал

Больше переводов и другие комиксы в сообществе Ghost Inc. в Контакте 🙂

Эх. соседи.

На волне, как говорится..

Переехали с женой в новую квартиру. Сложилось так, что, почти все, в доме – пенсионеры.

Ну как бы и фиг с ним.

Стали потихоньку обживаться и никого не трогали.

Одним утром при выходе из тамбура заметил небольшую записку на полу со значком Wi-Fi, но как то не придал это значения, мало ли, в тамбуре еще 4 квартиры, поди его знай кому предназначался этот стикер?

Вечером, не мог уснуть и около часа ночи услышал “шорханье” в тамбуре. Я бы и не заметил его, если бы это не продолжалось на протяжении минут 10-15. Мне стало интересно и я выглянул в глазок. Меня ждала удивительная картина. Стоит соседка (на вид 65-70 лет), со старым смартфончиком в руках и ходит вдоль стены О,о

Я вышел поинтересоваться, все ли нормально.

На что получил просто адовое количество децибел и претензии на то, что только от нас исходит мощный сигнал “ви-фи” и это мешает ей спать, пить, есть и жить. Я, честно, постарался ей объяснить, что такое Wi-Fi и как он работает, но она была непреклонна. В этот момент проснулась жена, вышла к нам и выслушав свою порцию децибел ушла в глубь квартиры. Вернулась спустя 1-2 минуты, пока я безуспешно пытался вразумить бабку, с шапочкой из фольги, молча вручила старухе и захлопнула перед ее носом дверь, оставив меня в коридоре в полным недоумения.

Мы потом еще много вели войну с этой старухой, но там был сплошной треш =)

Сканеры уязвимостей

SMBGhost

Сканер для выявления систем, потенциально подверженных уязвимости в протоколе SMBv3 (CVE-2020-0796).

esCLOUD

Решение безопасности для облачных сред.

RiskSense Ransomware Dashboard

Инструмент для предотвращения и отражения атак вымогательского ПО.

METASCAN

Сканер уязвимостей для web-сайтов и сетей.

Arctic Wolf Managed Risk

Решение для поиска уязвимостей и анализа конечных точек.

Kube-hunter

Инструмент для обнаружения проблем безопасности в кластерах Kubernetes/

Nsauditor Network Security Auditor

Nsauditor Network Security Auditor – сетевой сканер, служащий для осуществления диагностики и мониторинга сетевых компьютеров на предмет обнаружения возможных проблем в системе безопасности.

RiskSense Attack Surface Validation for Election Systems

Инструмент для обнаружения уязвимостей в избирательных системах.

ScanOVAL

Инструмент для обнаружения уязвимостей.

Sysdig Secure

Платформа для определения уязвимостей для разработчиков и специалистов по безопасности.

Приложение для проверки устройств в локальной сети на наличие уязвимостей.

Windows Vulnerability Scanner

Небольшая бесплатная утилита, которая сканирует операционные системы Windows на предмет обнаружения возможных уязвимостей в системе безопасности ОС и подбора соответствующих патчей для их устранений.

Android Network Toolkit – Anti

Сетевой сканер уязвимостей для Android.

BBQSQL

BBQSQL – это фреймворк, созданный специально для быстрого проведения SQL-инъекций.

Rapid7 Nexpose

Многофункциональный корпоративный сканер уязвимостей предназначенный для обеспечения информационной безопасности.

sqlmap

sqlmap – это инструмент для проведения тестирования на проникновение.

Core Impact

Автоматизированный продукт для тестирования несанкционированных проникновений в систему.

Nikto

Nikto – мощный perl сканер уязвимостей Web сервера, с поддержкой SSL. Позволяет определять различие между версиями уязвимых компонентов.

Burp Suite

Набор инструментов для атаки web-приложений.

Nessus Scanner

Сканер Nessus является мощным и надежным средством, которое относится к семейству сетевых сканеров, позволяющих осуществлять поиск уязвимостей в сетевых сервисах, предлагаемых операционными системами, межсетевыми экранами, фильтрующими маршрутизаторами и другими сетевыми компонентами.

Acunetix Web Vulnerability Scanner

Acunetix Web Vulnerability Scanner автоматизирует задачу контроля безопасности Web приложений.

MagicTree

Magic Tree – это инструмент для повышения производительности тестов на проникновение.

Сканер уязвимостей от Microsoft.

SAINT

SAINT (Security Administrator’s Integrated Network Tool) используется для обнаружения уязвимостей на удаленных системах.

12 бесплатных инструментов для поиска уязвимостей и вредоносных программ на сайте

Одним из наиболее важных вопросов в области информационных технологий является безопасность. Знаете ли вы, что 96% тестируемых приложений имеют уязвимости?

Ниже приведена диаграмма от Cenzic, на которой показаны различные типы найденных уязвимостей.

В этой статье я расскажу о бесплатных инструментах для сканирования сайта на наличие уязвимостей и вредоносных программ.

В этой статье я расскажу о бесплатных инструментах для сканирования сайта на наличие уязвимостей и вредоносных программ.

Список рассматриваемых инструментов:

- Scan My Server;

- SUCURI;

- Qualys SSL Labs, Qualys FreeScan;

- Quttera;

- Detectify;

- SiteGuarding;

- Web Inspector;

- Acunetix;

- Asafa Web;

- Netsparker Cloud;

- UpGuard Web Scan;

- Tinfoil Security.

1. Scan My Server

ScanMyServer предоставляет один из самых полных отчетов по тестам безопасности: SQL-инъекциям, межсайтовому скриптингу, инъекциям PHP-кода, раскрытию источника, установке HTTP-заголовков и многое другое.

Отчет о проверке отправляется по электронной почте с кратким описанием найденных уязвимостей.

Отчет о проверке отправляется по электронной почте с кратким описанием найденных уязвимостей.

2. SUCURI

SUCURI является самым популярным бесплатным сканером вредоносных программ. Вы можете быстро протестировать сайт на наличие вредоносного кода, SPAM-инъекций и его присутствие в различных черных списках.

SUCURI также очищает и защищает сайт от онлайн-угроз. Инструмент работает на любых CMS, включая WordPress, Joomla, Magento, Drupal, phpBB и т. д.

3. Qualys SSL Labs, Qualys FreeScan

SSL Labs является одним из популярных инструментов для сканирования веб-сервера SSL. Он обеспечивает углубленный анализ https URL-адреса, общий рейтинг, шифр, версию SSL / TLS, имитацию рукопожатий, информацию о протоколе, BEAST и многое другое.

FreeScan проверяет сайты на OWASP Top Risks и вредоносные программы, по параметрам безопасности SCP, а также выполняет другие тесты. Чтобы выполнить сканирование, необходимо зарегистрировать бесплатную учетную запись.

4. Quttera

Quttera проверяет сайт на наличие вредоносных программ и уязвимостей.

Этот инструмент сканирует сайт на наличие вредоносных файлов, подозрительных файлов, потенциально подозрительных файлов, phishTank, а также присутствие в списках безопасного просмотра (Google, Yandex) и списках вредоносных программ.

5. Detectify

Detectify — это сканер сайта, основанный на SaaS. Он позволяет проводить более 100 автоматических тестов безопасности, включая тест OWASP Top 10, наличие вредоносного программного обеспечения и многие другие.

Detectify предоставляет 21-дневную бесплатную ознакомительную версию.

6. SiteGuarding

SiteGuarding позволяет проверить домен на наличие вредоносного программного обеспечения, присутствия в черных списках, инъекций спама и многого другого.

Сканер совместим с WordPress, Joomla, Drupal, Magento, osCommerce, Bulletin и другими платформами.

SiteGuarding также помогает удалить вредоносное программное обеспечение с сайта.

7. Web Inspector

Web Inspector сканирует сайт и предоставляет отчеты — «черный список», «фишинг», «вредоносные программы», «черви», «бэкдоры», «трояны», «подозрительные фреймы», «подозрительные подключения».

8. Acunetix

Acunetix проверяет весь сайт на наличие более 500 различных уязвимостей.

Инструмент предоставляет бесплатную пробную версию на 14 дней.

9. Asafa Web

AsafaWeb предлагает сканирование трассировки, пользовательских ошибок, трассировки стека, патча Hash DoS, журнала EMLAH, HTTP Only Cookies, Secure Cookies, Clickjacking и многого другого.

10. Netsparker Cloud

Netsparker Cloud — это сканер безопасности корпоративных веб-приложений, который способен обнаружить более 25 критических уязвимостей. Он бесплатен для проектов с открытым исходным кодом. Также можно запросить пробную версию инструмента.

11. UpGuard Web Scan

UpGuard Web Scan — это инструмент оценки внешних рисков, который использует общедоступную информацию по различным факторам, включая SSL, атаки Clickjack, Cookie, DNSSEC, заголовки и т. д. Он все еще находится на стадии бета-тестирования, но его стоит попробовать.

12. Tinfoil Security

Tinfoil Security сначала проверяет сайт на наличие 10 уязвимостей OWASP, а затем на другие известные угрозы. В конечном итоге вы получите отчет о действиях и сможете повторно просканировать сайт после внесения необходимых исправлений.

Полная настройка займет около 5 минут. Просканировать сайт можно даже если он защищен или для входа на него требуется регистрация.

Одним из основных факторов безопасности любого сайта является постоянный контроль, поэтому вы получите уведомление, когда он дает сбой или подвергается взлому.

Перечисленные инструменты позволяют сканировать сайт по запросу и запланировать автоматическую проверку безопасности. Надеюсь, что приведенный список специализированных средств поможет вам выполнить проверку безопасности сайта.

Данная публикация представляет собой перевод статьи « 12 Online Free Tools to Scan Website Security Vulnerabilities & Malware » , подготовленной дружной командой проекта Интернет-технологии.ру

7 сервисов для проверки аккаунтов на утечки и взломы

Чтобы в этом убедиться воспользуйтесь специальными сервисами. Быть может ваш сложный и уникальный пароль уже стал достоянием общественности.

Have I been pwned?

Одним из самых известных сервисов для проверки аккаунтов на утечки является Have I Been Pwned. Сайт был создан после одной из крупнейших утечек клиентских аккаунтов в истории – в октябре 2013 года были украдены данные 153 миллионов учетных записей Adobe. Have I been pwned представляет собой реверсивную поисковую систему, которая проверяет наличие вашей электронной почты или пароли в огромной базе данных взломанных паролей. Просто введите свой адрес почты или пароли, и сервис покажет, фигурировали ли ваши данные в известных утечках.

Firefox Monitor

В 2018 году организация Mozilla запустила свой собственный сервис Firefox Monitor для проверки учетных данных на утечки. Вы можете просто использовать поиск по базе данных взломанных паролей или зарегистрироваться, чтобы получать предупреждения при появлении информации о новой утечки. Нарушения конфиденциальности данных происходят, когда личная информация раскрывается, перехватывается или копируется без вашего разрешения. Подобные инциденты безопасности могут быть результатом кибератак на сайты, сервисы и приложения, которые хранят пользовательские данные.

DeHashed

DeHashed – сервис поиска по базе взломанных и украденных персональных данных, который создан для экспертов по безопасности, журналистов, технологических компаний, а также для обычных пользователей, которые хотят защитить свои аккаунты и своевременно узнавать об утечках.

В DeHashed вы можете выполнять поиск по IP-адресам, адресам электронной почты, логинам, телефонным номерам, VIN номерам, домашним адресам др. Сервис предлагает реверсивный поиск по паролями, хеш-суммам и другим типам данных.

GhostProject

GhostProject.fr – бесплатный поиск по базе из 1,4 миллионах скомпрометированных учетных данных. База постоянно обновляется и пополняется новыми данными. Чтобы защитить себя, сервис рекомендует отказаться от повторяющихся паролей и использовать только сложные пароли для различных аккаунтов. По возможности следует использовать специализированные приложения, такие как KeePass и включить двухфакторную аутентификацию.

Password Checkup от Google

Расширение Password Checkup помогает защитить аккаунты, в которых произошла утечка данных. Если Google станет известно об утечке данных, вы получите оповещение при входе в аккаунт с любого устройства. Сбросьте пароль во всех аккаунтах, где используются эти учетные данные.

Расширение Password Checkup было создано в целях безопасности. Оно не передает идентифицирующую информацию, связанную с вашими аккаунтами, паролями или устройством. С недавнего времени функциональность Password Checkup доступна в браузере Google Chrome. Проверить статус функции можно, введя в адресную строку chrome://flags/#password-leak-detection.

BreachAlarm

BreachAlarm является одним из главных конкурентов Have I Been Pwned. Сервис позволяет проверять электронную почту на утечки бесплатно, а на платной основе вы можете подключить автоматическое оповещение об утечках и дополнительные услуги.

Цена в 30 долларов в год будет адекватной для владельцев коммерческих аккаунтов, малого бизнеса или большой семьи. Никаких ограничений на проверку данных для подписчиков не предусмотрено.

Sucuri Security Scanner

Sucuri Security Scanner использует свои собственный подход – сервис позволяет проверять целые сайты на различные уязвимости, наличие в черных списках и на хакерские атаки. Это идеальный инструмент для блогеров и онлайн-бизнеса. Его лучше использовать совместно с другими сайтами по проверки аккаунтов на утечки.

Как работают подобные сайты

Сервисы поиска взломанных логинов и паролей, как правило, обрабатывают информацию из других источников, которые используются для обмена украденной информацией. В качестве таких источников выступают Pastebin, специализированные форумы, ресурсы в Даркнете и другие популярные среди хакеров площадки. Сервисы проверки используют эту информацию в благородных целях – чтобы предупредить пользователя об утечках и порекомендовать ему изменить логин и пароль.

К сожалению, в сети можно найти несколько мошеннических сайтов, которые просто собирают вашу электронную почту и пароли для будущих попыток взломов. Используя непроверенный инструмент, вы подвергаете свои данные дополнительным рискам, что может привести еще к более серьезным нарушениям данных.

К примеру, в мае 2016 года завершил существование сервис PwnedList, который предлагал проверить наличие своих данных в огромной базе скомпрометированных данных, насчитывающей сведения о более 866 миллионах аккаунтов. Как оказалось, сервис имел серьезные уязвимости, позволяющие киберпреступниками выполнять мониторинг новых утечек для любого домена.

Сканер уязвимостей XSpider 7

Сегодня практически все локальные сети имеют доступ к ресурсам глобальной сети интернет. В некоторых локальных сетях может не быть серверов, к которым предоставлен доступ извне и сеть выходит в интернет при помощи технологии NAT, то есть, один компьютер обеспечивает интернетом всю сеть. В некоторых сетях могут работать несколько серверов, к которым предоставлен доступ из интернета, а компьютеры в сети могут иметь глобальные IP-адреса. В любом случае, всегда есть хотя бы один компьютер, имеющий прямое подключение к интернету. Взлом такого компьютера поставит под угрозу информационную безопасность сети и может иметь печальные последствия. Если в сети работает несколько серверов с глобальными адресами и они предоставляют возможность, например, сотрудникам компании получить доступ к своей почте или к корпоративной базе данных из любой точки мира, то обеспечение безопасности такой сети становится достаточно сложной задачей, качественно решать которую сможет лишь сотрудник с высокой квалификацией. Основными обязанностями этого специалиста будет отслеживание новостных лент десятков сайтов, специализирующихся на безопасности, которые публикуют сведения об обнаруженных уязвимостях, немедленном реагировании на такие сообщения и самостоятельный поиск уязвимостей, которые еще неизвестны или уникальны. Учитывая, что между обнаружением уязвимости и до выхода официального исправления от производителя ПО может проходить достаточно много времени, специалист должен оперативно закрывать возможность использования уязвимости. Если сервисы, предоставляемые посетителям, пользуются достаточно большой популярностью, то чем быстрее администратор узнает об обнаружении уязвимости (в идеале, еще до ее опубликования на специализированных сайтах), то тем выше вероятность того, что он успеет закрыть обнаруженную брешь. Некоторые уязвимости могут быть уникальными для определенного сервиса. Например, ошибки в программировании скриптов могут открыть возможность для хакера установить на сервере консоль, используя которую он сможет получить полный контроль над сервером, а затем и над остальными ресурсами сети. Таким образом, обеспечение безопасности сети, в которой работают публичные сервисы, весьма сложное и тяжелое занятие, помочь в котором и призван XSpider.

XSpider может в полностью автоматическом режиме проверять компьютеры и сервисы в сети на предмет обнаружения уязвимостей. База уязвимостей постоянно пополняется специалистами Positive Technologies, что в сумме с автоматическим обновлением баз и модулей программы постоянно поддерживает актуальность версии XSpider.

XSpider может выполнять проверки по расписанию. Таким образом, настроив планировщик XSpider, автоматическое обновление и отправку отчетов о результатах проверки по почте или их сохранение на сетевом диске, можно значительно облегчить процесс обнаружения уязвимостей. Это позволит сконцентрировать свое внимание на борьбе с уже обнаруженными уязвимостями и на донастройке и обновлении программного обеспечения. В этом XSpider оказывает так же неоценимую помощь, выводя в отчет о результатах проверки не только информацию о найденной уязвимости, но и ссылки, например, на статьи на сайте Microsoft, которые описывают обнаруженную XSpider уязвимость и дают рекомендации по её устранению.

Ознакомится с условиями покупки, узнать цены и заказать XSpider можно в разделе Как купить сайта Positive Technologies.

XSpider может быть установлен на любую ОС семейства Windows. Он проверяет все возможные уязвимости независимо от программной и аппаратной платформы узлов: начиная от рабочих станций под Windows и заканчивая сетевыми устройствами Cisco, в том числе, *nix, Solaris, Novell, AS400 и так далее. Сам процесс установки XSpider полностью автоматизирован. После запуска инсталлятора нужно согласиться с условиями лицензионного соглашения, выбрать папку, куда будет установлена программа и ввести имя папки в меню Пуск. После этого файлы XSpider будут скопированы и по окончании копирования XSpider может быть сразу запущен, без перезагрузки компьютера.

После установки и запуска XSpider на экран будет выведено главное окно программы, которое показано на рисунке ниже.

В список сканируемых хостов нужно добавить адреса для сканирования. Можно добавить сразу диапазон адресов. После того, как список хостов сформирован, нужно выбрать профиль проверки либо из существующих, либо создать новый профиль исходя из собственных предпочтений. Существующие профили показаны на рисунке ниже.

Любой из существующих профилей можно настроить или создать новый профиль.

После того, как задача настроена, её можно сохранить, чтобы в дальнейшем не приходилось настраивать все заново.

Запуск созданных и сохраненных задач можно запланировать, настроив Планировщик.

Планировщик XSpider настраивается достаточно просто, по аналогии с планировщиком Windows. Внимания заслуживает последний этап настройки задания, пример которого показан ниже.

На этой вкладке мастера создания нового задания планировщика XSpider можно настроить отправку отчета на почтовый адрес или сохранить его в определенной папке.

Результаты проверки хоста с работающими Web, Mail серверами, системой удаленного администрирования

Каждое настроенное задание сохраняется в файле. Если запланирован запуск задачи по Планировщику, то результат её выполнения будет сохранен в файле .tsk, который может быть открыт в любое время при помощи XSpider. В файле сохраняется результат не только последней проверки хоста или хостов, а вся история проверок. Таким образом, можно контролировать изменения уровня безопасности после ликвидации обнаруженных ранее уязвимостей и обновления операционных систем и сервисов.

Пример загруженной задачи показан на рисунке ниже.

В данном примере на Windows XP SP2 с включенным файрволом был установлен Apache, PHP, mySQL, бесплатный скрипт для подписки на новости, демоверсия почтового сервера MERAK Mail Server (SMTP/ESMTP/POP3/IMAP4) с модулем удаленного управления и настройками по умолчанию, Remote Administrator 2.2 от компании FamaTech. Для этой проверки был создан профиль, в котором было включено сканирование всех портов хоста и поиск всех возможных уязвимостей. В результате аудита было выявлено много нареканий к скрипту подписки на новости и был обнаружен паблик-релей на почтовом сервере (так как настройка сервера после его установки не выполнялась). Все остальные сервисы, работающие на тестовом компьютере, были безошибочно обнаружены и идентифицированы.

В результатах проверки, помимо информации об обнаруженных уязвимостях, были приведены ссылки на описание уязвимости на сайтах, специализирующихся на безопасности и даны ссылки на загрузку обновленных версий программного обеспечения.

Результаты проверки хоста с операционной системой Windows XP без сервис-пака и с отключенным брандмауэром

Во втором тесте аудиту был подвергнут хост с ОС Windows XP без сервис-пака с отключенным брандмауэром. Вкладка Уязвимости главного окна XSpider показана на рисунке ниже.

В ходе сканирования было обнаружено несколько критических уязвимостей. В результатах работы были даны ссылки статьи в Базе знаний Microsoft, которые описывают обнаруженную уязвимость и ссылки для загрузки исправлений, устраняющих эти уязвимости.

XSpider предлагает на выбор несколько стандартных типов отчетов о результатах проверки.

Примеры отчетов приведены по ссылкам ниже.

Примеры отчетов о результатах первого тестирования

Примеры отчетов о результатах второго тестирования

- Отчет для системного администратора: развернутая информация по хостам, сервисам, уязвимостям

- Отчет для руководителя: общая статистика информационной безопасности

- Руководство по устранению уязвимостей: список работ по устранению уязвимостей

Вывод

7-ая версия XSpider, по сравнению с 6-й, вышла на новый уровень развития и приобрела уникальную функциональность. Теперь сканер может работать в полностью автоматическом режиме. Автообновление баз и модулей сканера, созданные и запланированные к исполнению задачи сканирования, автоматическое создание отчетов позволяет сконцентрировать свои усилия на устранении найденных уязвимостей. Запланированные проверки на новые уязвимости будут выполняться вновь и вновь сразу после добавления их описания в базы специалистами Positive Technologies. Профили позволяют гибко настроить сканирование: от регулярного аудита до выполнения комплексных проверок. Настройками каждой задачи можно регулировать загрузку сети во время проведения проверок. XSpider может проверить код, созданный веб-программистами, проверить почтовые, веб-сервера, операционные системы, сервера баз данных и другие сервисы, работающие в сети на наличие в них уязвимостей, простых или пустых паролей, ошибок в настройках и так далее. В ходе анализа безопасности могут быть выполнены сотни проверок неограниченного количества хостов, проведение которых в ручном режиме заняло бы очень много времени, а в некоторых случаях, часть таких проверок никогда не была бы выполнена. Подробные отчеты помогут оперативно устранять обнаруженные недочеты не теряя времени на поиск описаний обнаруженных уязвимостей. Хранимая история проверок позволяет оценить объем проделанной работы и быть в курсе текущей безопасности сети. Справочная система XSpider написана простым языком и дает полное понимание всех настроек и принципов работы сканера. Все это делает XSpider универсальным инструментом для поддержания информационной безопасности сети на высоком уровне.

Благодарим компанию «Positive Technologies» за предоставленную для тестирования копию продукта.