Взлом WiFi при помощи airodump – n Часть вторая

Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

Если вы хотите узнать, как взломать WiFi роутер — просто прочтите эту пошаговую инструкцию по использованию aircrack-ng , выполните ряд проверенных команд и с легкостью взломайте пароль от WiFi.

С помощью этих команд вы сможете взломать WiFi роутер с WPA/WPA2-PSK (pre-shared key) шифрованием.

Основа этого способа взлома WiFi заключается в перехвате WPA/WPA2 рукопожатия во время аутентификации и взломе PSK с помощью aircrack-ng .

Как взломать WiFi — основные шаги:

- Установите последнюю версии aircrack-ng

- Переведите беспроводной сетевой интерфейс в режим мониторинга с помощью airmon-ng

- Запустите airodump-ng для перехвата рукопожатия на канале точки доступа с фильтрацией по BSSID

- [Опционально] Используйте aireplay-ng для де-аутентификации клиента

- Запустите aircrack-ng для взлома WPA/WPA2-PSK с помощью перехваченного рукопожатия

1. Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

Убедитесь что установлена именно последняя версия aircrack-ng :

2. Airmon-ng: Режим Мониторинга

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

Запустите беспроводной интерфейс в режиме мониторинга:

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

3. Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng :

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

Взлом WiFi при помощи airodump – n Часть вторая

Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

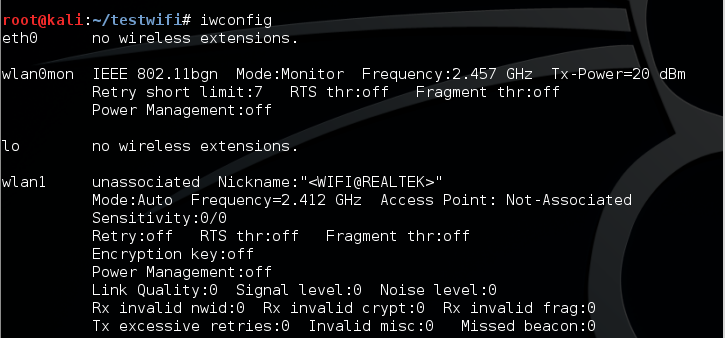

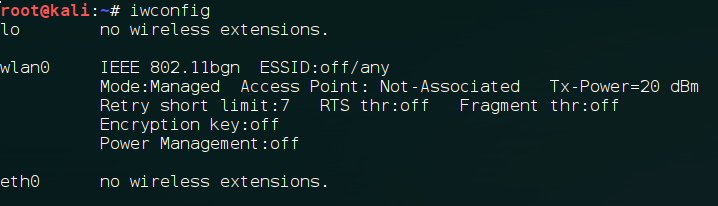

Для начала мы проверим доступные сетевые интерфейсы. Сделать это можно командой:

При этом вы увидите похожую картинку:

В данном случае есть 2 доступных сетевых интерфейса, wlan0mon (о режиме мониторинга чуть позже) и wlan1 (wlan0).

После это шага есть несколько возможных путей:

- Путь попроще и для ленивых: использовать утилиту wifite

- Делать все ручками и сами

В первом случае вам потребуется всего лишь

-выбрать девайc с которого проводить атаку (сетевой интерфейс)

-выбрать атакуемую сеть

-далее утилита все сделает сама: либо захватит хендшейк если вы атакуете WPA сеть без WPS, либо будет производить атаку с помощью Pixie если WPS включен.

-на случай WPA, Wifite можно запустить указав словарь который он будет использовать для взлома хендшейка (wifite –dict wordlist.txt).

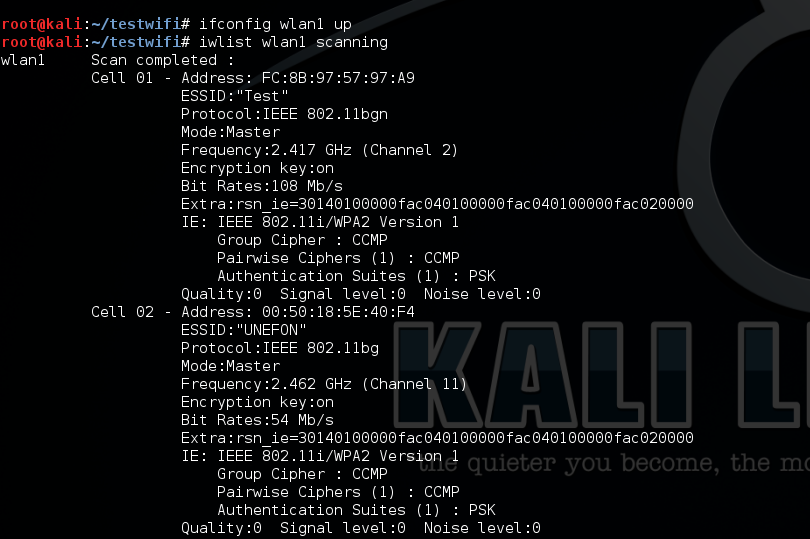

Когда мы убедились, что вайфай адаптер подключен и работает, нужно узнать сигнал каких сетей он ловит, один из вариантов, включить беспроводной интерфейс и произвести сканирование.

Для этого мы воспользуемся следующими командами:

ifconfig wlan1 up – в данном случае wlan1 это имя сетевого интерфейса

iwlist wlan1 scanning – сканирование с использованием интерфейса wlan1

и мы получим приблизительно такой вывод:

Нас интересует сразу несколько параметров:

Имя сети, MAC адрес, канал

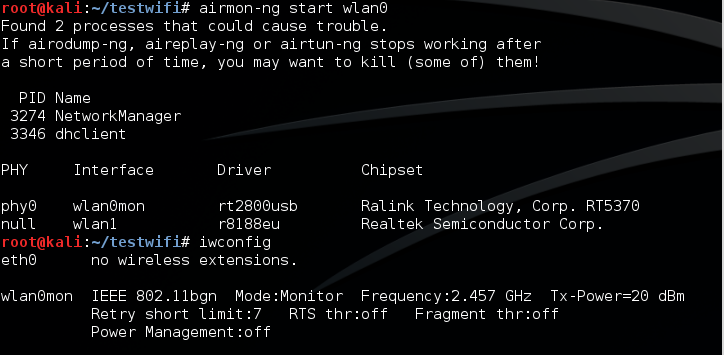

Теперь давайте попробуем захватить хендшейк, для этого нам надо перевести сетевой интерфейс в режим мониторинга и захватить хендшейк.

Для перевода в режим мониторинга используется команда :

airmon-ng start wlan1 – при этом интерфейс поменяет имя на wlan1mon и перейдет в режим мониторинга (проверить это можно при помощи iwconfig), при этом вас может предупредить о том, что какие-то процессы могут этому мешать, не обращайте внимания, это нормально.

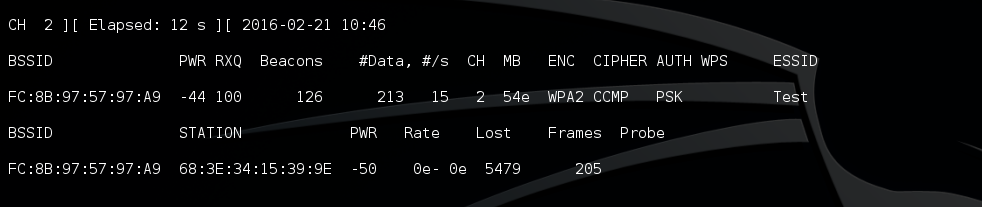

Для более аккуратного захвата хендшейка мы будем использовать информацию, которую мы получили при сканировании:

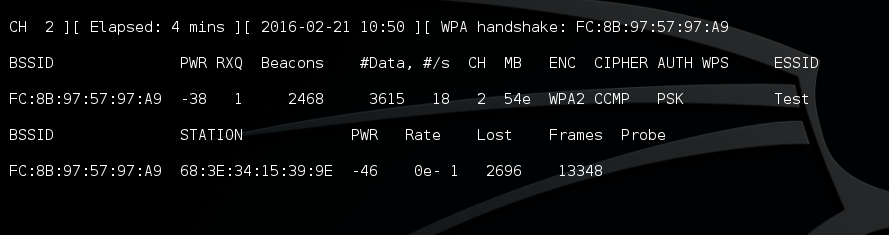

Airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

wlan0mon – имя интерфейса

bssid FC:8B:97:57:97:A9 – MAC адресс роутера который мы взламываем

channel 2 – ограничение по каналу, на роутер который мы взламываем

write handshake – эта команда позволяет нам записать захваченную информацию в файлы с именем handshake

wps – отобразит наличие WPS у точки на случай если вы его упустили.

Вот так выглядит процесс захвата хендшейка.

Учитывая, что хендшейк происходит при подключении клиента к точке доступа, то нам необходимо либо подождать пока клиент подключиться к точке доступа (например придя домой, в офис, или включив ноутбук/wifi) либо помочь клиенту пере подключиться к точке доступа используя деаунтефикацию и поимку хендшейка при последующем подключении. Пример деаунтефикации.

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

-0 — означает деаунтефикацию

10 – количество деаунтефикаций

-a FC:8B:97:57:97:A9 – MAC адрес точки доступа

–c 68:3E:34:15:39:9E – MAC адрес клиента

wlan0mon – используемый интерфейс

Когда вы поймаете хендшейк это отобразиться в правом верхнем углу.

Теперь, когда мы поймали хендшейк желательно его проверить, почистить убрав все лишнее и подобрать пароль.

Проверить можно несколькими способами:

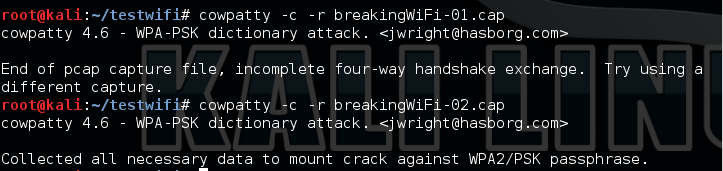

1) с помощью утилиты cowpatty

cowpatty -r handshake-01.cap -c

-r указывает файл для проверки

-с указывает что нам надо проверить хендшейк а не взламывать его

Как мы видим на скриншоте в первом файле у нас не было правильно хендшейка, зато во втором был.

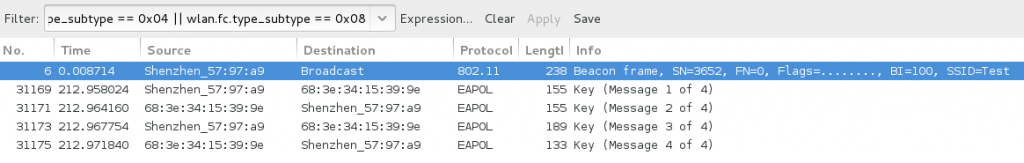

2) С помощью Wireshark

для этого надо открыть файл wireshark’om, это можно сделать как из терминала (wireshark handshake-01.cap) так и в ручную. При этом вы увидите большое количество пакетов. Давайте отфильтруем пакеты хендшейка с помощью фильтра:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

теперь нам требуется оставить броадкаст точки доступа, и первые 2 пакета хендшейка, убрав все остальное. При этом надо следить чтобы у первых 2х пакетов номер не слишком отличались, чтобы они были из одного хендшейка.

При этом можно выделить броадскаст и 2 первых пакета и сохранить их отдельно.

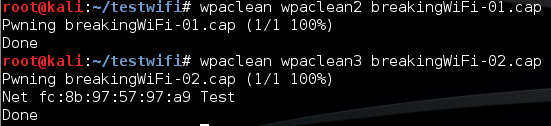

3) самый простой способ — это утилита WPAclean.

wpaclean handshake-01.cap wpacleaned.cap

handshake-01.cap — это файл источник из которого будет браться хендшейк

wpacleaned.cap — это файл куда будет записываться очищеный хендшейк.

Как мы видим вывод программы несколько разный, это связанно с тем что в первом файле не было всей необходимой информации.

Теперь, когда у нас есть правильный очищенный хендшейк, нам остается его расшифровать.

Для получения пароля от Wi-Fi нам потребуется найти пароль, при использовании которого хеши для 2х наших хендшейков совпадут. Для этого можно использовать словарь или подбирать по символам. Если у вас не суперкомпьютер, то этот вариант вам вряд ли подойдет, так как количество вариантов — это количество допустимых символов в степени количества знаков пароля (

130^8 для 8 значного пароля). Применять подбор по символам имеет смысл, если вы знаете кусочек пароля, который сократит количество вариантов, или ограничение пароля (например, что там только цифры, или он совпадает с мобильным телефоном в вашей области). Сейчас мы будем подбирать пароль по словарю.

Мы можем расшифровывать хендшейк при помощи CPU или GPU. Обычно, если у вас мощная видеокарта, то при помощи GPU быстрее.

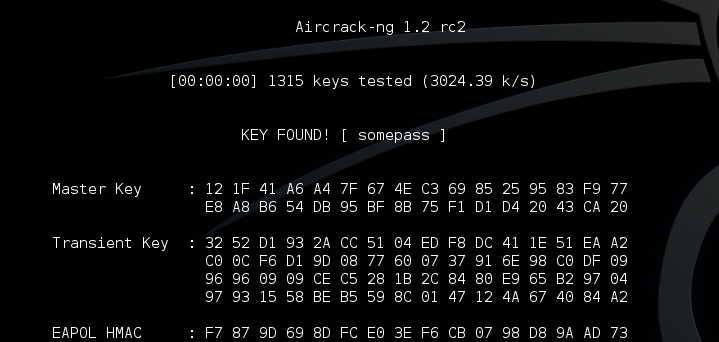

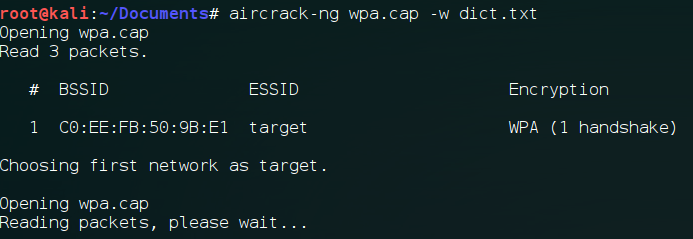

Для расшифровки с помощью CPU мы воспользуемся aircrack

aircrack-ng wpacleaned.cap –w wordlist.txt

wpacleaned – это наш очищенный и проверенный хендшейк

-w wordlist.txt – это наш словарь, по которому мы и будем подбирать пароль

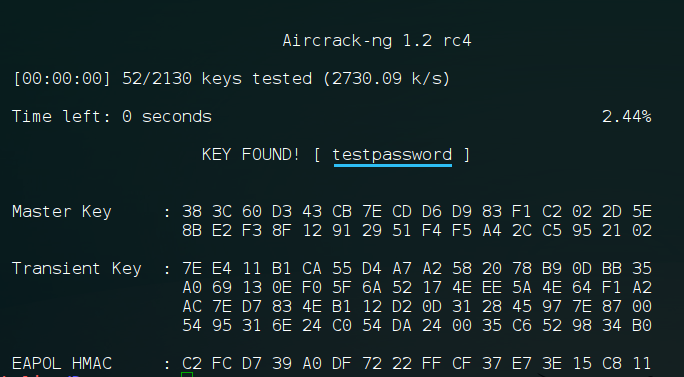

Если пароль будет в словаре, то через некоторое время подбора вы увидите соответствующее сообщение:

В котором будет указан ваш пароль. Или же сообщение о том, что словарь закончился, а пароль так и не найден.

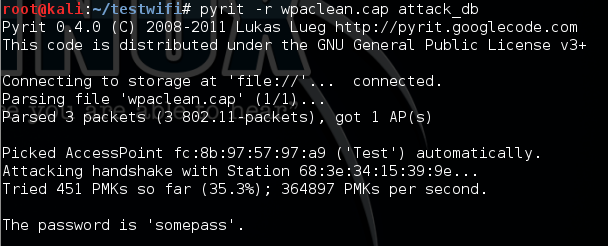

Утилита для взлома через GPU называется pyrit обладает гораздо большими возможностями и тонкой настройкой, но о них как-нибудь в следующий раз, сейчас мы просто попробуем подобрать пароль для хендшейка с нашим конкретным словарем.

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

-r wpaclean.cap – файл хендшейка

-I wordlist.txt – файл словаря

Если это не помогло:

Можно попытаться применить смесь социальной инженерии и атаки на Wi-Fi, для этого есть 2 утилиты:

Для wifiphisher нам понадобиться 2 вайфай адаптера. Вкратце это происходит так:

- С помощью 1 адаптера мы глушим точки цели

- На втором адаптере мы поднимаем открытую точку с таким же именем

- Когда цель не сможет подключиться и использовать свою точку, она возможно подключится к нашей

- У цели выпадет «похожее» на правдивое окошко где попросят ввести пароль от вайфая для того чтобы роутер закончил обновление.

При этом правильность введенного пароля для обновления не проверяется.

Linset осуществляет работу подобным образом. Но ключевая особенность этой утилиты, в том, что она на испанском,

Английской и тем более русской версии нету, к сожалению у меня она не запустилась

Взлом Wi-Fi точки защищенной с помощью WPA2.

Wi-Fi сейчас везде. Достаточно включить поиск в любом населенном людьми месте, как вы получите список запароленных или открытых точек. Но несмотря на такую популярность, протоколы безопасности используемые в Wi-Fi имеют критические уязвимости, взлом которых не требует больших знаний. Эти два факта делают Wi-Fi точки очень вкусной целью для “хакеров” разного уровня подготовки.

Все что вы прочитаете ниже написано в образовательных и целях защиты ваших собственных железок от подобных атак.

Для того, чтобы проследить за действиями, достаточно базовых знаний linux.

Wi-Fi поддерживает несколько разных протоколов безопасности. Мы остановимся на самом популярном, WPA2-PSK. Этот протокол используется на 80% роутеров и обеспечивает аутентификацию по паролю. В процессе, между клиентом и точкой передаются 4 так называемых фрейма рукопожатий, которые устанавливают соединение и генерируют дальнейшие ключи.

Т.к. эти пакеты отправляются в незашифрованном виде, любой Wi-Fi адаптер может их принять и посмотреть, что в них передается:

- MAC-адрес точки доступа (bssid);

- MAC-адрес клиента;

- случайные 32-байтные числа, генерируемые точкой доступа и клиентом (snonce и anonce);

- содержимое фрейма аутентификации;

- ключ целостности сообщения (mic).

Получив эти данные, у нас есть все, чтобы мы могли спокойно перебирать пароль, на нашей машине, сравнивая с mic.

К счастью нам не придется заниматься этим вручную, т.к. все давно автоматизировано. Мы будем использовать Kali Linux, набор утилит aircrack-ng, cowpatty и wpaclean.

Переводим наш Wi-Fi адаптер в режим монитора.

Это даст возможность нашей карточке перехватывать все фреймы, которые пролетают в радиусе покрытия, не смотря на то, что они не предназначены нам.

Сначала узнаем какой интерфейс у нас отвечает за Wi-Fi.

Нас интересует wlan0. Дальше мы используем airmon-ng для того, чтобы перевести его в режим монитора.

Теперь наш адаптер доступен на интерфейсе wlan0mon.

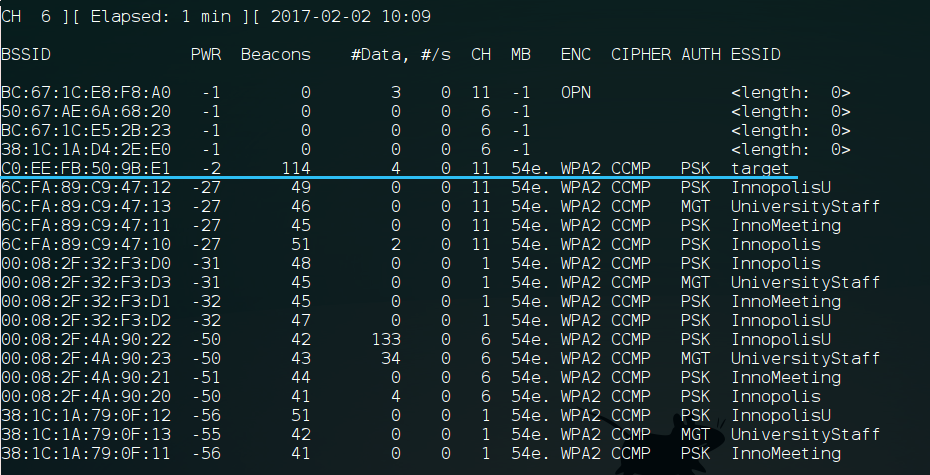

Находим нашу цель

Нам нужно узнать BSSID точки и канал на котором работает атакуемая точка доступа. Для этого используем airodump-ng.

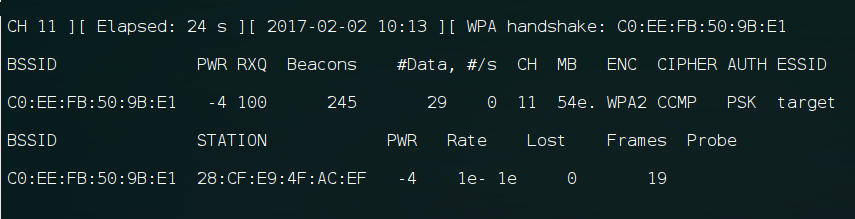

Наша тестовая точка доступа имеет название target и работает на канале 11 c BSSID C0:EE:FB:50:9B:E1.

Перехватываем 4 фрейма handshake

Airodump-ng и это сделает за нас, нужно лишь указать ему какую точку и на каком канале слушать и куда писать собранные фреймы

В результате получим надпиcь WPA handshake и BSSID точки. Handshake фреймы передаются во время подкюлчения клиента и возможно этого момента придется ждать довольно долго. Мы можем воспользоваться aireplay-ng и попробовать принудительно отключить пользователей от сети

После того, как handshake получен, мы можем проверить что все необходимые данные имеются в наличии с помощью утилиты cowpatty.

Последний шаг, очищаем полученные данные и брутим пароль.

Вот и дошли до последней части. Сначала нам необходимо убрать из .cap файла всю лишнюю информацию. С этим нам поможет wpaclean. Что необычно, первым аргументом передается файл куда писать, вторым ваш .cap файл из airodump-ng. Можно перепутать и затереть handshake.

Теперь осталось только достать большой словарь паролей и ждать. В нашем случае словарь тестовый и пароль подберется довольно быстро.

При вычислениях на Intel® Core™ i5-4590 CPU @ 3.30GHz получаем примерно 4500 паролей в секунду. Если добавить сюда видеокарту NVidia GeForce 950M 512/2048 Mb allocatable, 5MCU, то можно выжать в 10 раз больше

45000 паролей в секунду.

Итого протокол уязвим и обычному пользователю остается единственный способ сберечь свою точку от взлома – использовать длинные и не словарные пароли и менять их с некоторой частотой.

Как взломать пароль Wi-Fi WPA2-PSK: взлом WiFi для чайников

Всем примет! Скорее всего вы зашли, чтобы прочесть про взлом WiFi c WPA2-PSK защитой. Начнем, наверное, с самого начала. После создания беспроводной технологии, а уже впоследствии маршрутизаторов, которые могли по воздуху объединять устройства – использовалась технология шифрования AES. Впоследствии её доработали и в свет вышла WPA2-PSK. При это уже внутри стоял более мощный и сложный алгоритм AES.

Но и у него нашлись слабые стороны. Слабая сторона изначально считалась его сильной стороной, а именно в 4 пошаговой аутентификацией. То есть устройство при подключении и при общении с центральным интернет-центром начинает с 1 и заканчивает 4-ым шагом. Вот если поймать и попытаться расшифровать этот пакет данных – то взлом удастся.

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

Нам понадобится специальный внешний модуль, которые работает из-под операционной системы Kali Linux и поддерживает принцип приёма и передачи пакетов «Backtrack». Подобный модуль работает в режиме «promiscuous mode», то есть он принимает весь трафик, которые витает вокруг вас без разбора.

Вот вам пример – если вокруг вас есть 4 соседских Wi-Fi роутера и все они вечером активно работают и передают информацию. То с этим устройством пакеты будут доходить и до вас. Наша же задача перехватить нужный и расшифровать. Можете использовать модель – Panda 300Mbps Wireless N USB Adapter. Но это всего лишь рекомендация, так что встроенный тоже должен пойти.

Также, как вы, наверное, могли заметить вам нужно установить в качестве второй системы Kali Linux. К сожалению, но все хакерские фишки и фичи находятся внутри этой ОС. Инструкция по установке в интернете уйма и все они понятны, так что идём сначала туда. Уже после этого я расскажу – как узнать пароль от WiFi и взломать Security маршрутизатора.

ВНИМАНИЕ! Взлом сетей на территории некоторых стран запрещен законом. Все нижеперечисленные инструкции были предоставлены в ознакомительных целях, для повышения грамотности. Взлом был произведен на примере собственного роутера и не нёс никаких негативных последствий для окружающих. В процессе написании статьи – ни один соседский роутер не пострадал.

Инструкция по подбору пароля

В качестве перехватчика мы будем использовать программу – «aircrack-ng». Также на забудьте скачать её – перед этим убедитесь, что вай-фай адаптер работает, а на него скачены последние драйвера.

- Запускаем терминал и прописываем команду:

airmon-ng start wlan0

- Теперь очень внимательно посмотрите в строку «monitor mode enabled on». В конце этой строке будет переименованное название вашего модуля. У меня это mon0, но у вас может быть другое значение. Так что в последующих программах вместо mon0 ставьте название вашего модуля. Прописываем команду:

- В команде mon0 — это как раз обозначение вашего адаптера, который был переименован вашей программой. Теперь вы должны увидеть вот такую таблицу всех передаваемых пакетов в данное время. В первом столбце идёт MAC- адрес устройства: то бишь маршрутизатора. Далее идёт мощность передатчика, чем меньше значение, тем ближе он находится. Потом значение Beacons и далее размер пакеты данных. В строке CH – определение канала в частоте 2.4 ГГц. Напомню, что каналов всего 13, но используется 11. MB – скорость передачи. ENC – тип шифрования. CIPHER – стандарт шифрования, который используется. ESSID – имя беспроводной сети.

- Теперь нужно выбрать цель для взлома. Нам нужен MAC-адрес — это первый столбец и значение канала (CH).

airodump-ng —bssid *MAC-адрес* –c *канал* —write *имя файла* mon0

- Это маска команды, то есть вместо значений со звездочками вы должны вписать значения:

- *MAC-адрес* – BSSID;

- *канал* – CH;

- *имя файла* – туда куда будет записываться данные, можно обозвать как захотите, но запомните это значения.

- Звездочки вписывать не надо. Вот вам пример моей команды:

airodump-ng –bssid 08:86:30:74:22:76 -c 6 –write WPAcrack mon0

- Я взял третью позицию на скриншоте выше. Теперь система перехватывает пакеты только от этого роутера. Теперь нужно сделать так, чтобы любое авторизованное устройство с этим роутером было отключено и снова попыталось авторизоваться. Именно на этом этапе мы сможет перехватить пакет и позже его расшифровать. Прописываем команду в новом терминале:

aireplay-ng –deauth 100 -a 08:86:30:74:22:76 mon0

- Надеюсь, вы догадались, что MAC-адрес нужно вписывать свой, остальные значение ставьте по умолчанию.

- Теперь в первом терминале вы должны увидеть строку «WPA handshake» с кодом. Вот именно этот пакет нам и был нужен.

- Открываем ещё один терминал и прописываем команду для взлома этого WPA handshake.

aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- WPAcrack-01.cap – это именно то имя файла, которое вы вписывали. Сюда надо просто дописать «-01.cap». После «-w» идёт файл, в котором хранится база всех самых известных паролей. «/pentest/passwords/wordlists/darkc0de», а в частности файл darkc0de – это вшитая база паролей в сам «aircrack-ng». Но вы можете потом попробовать скачать и другую базу данных. Их очень много в интернет, некоторые достигают сотни гигабайт.

Теперь нужно просто ждать, пока система перебором найдет нужный пароль от вай-фай сети. Тут все зависит от скорости вашего процессора. Кстати, некоторые в переборе используют именно GPU, а не CPU, так скорость при этом в несколько раз выше. Если ключ будет найден, то вы увидите надпись «KEY FOUND», а рядом будет заветный пароль.

Статья Взлом Wifi WPA/WPA2 паролей с использованием Reaver

Перейти к странице

![]()

The Codeby

ООО Кодебай

Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры.

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Конечной целью является расшифровка пароля WPA/WPA2. Reaver создан для надёжной и практичной атаки на WPS, он прошёл тестирование на большом количестве точек доступа с разными реализациями WPS. В среднем, Reaver раскрывает пароль WPA/WPA2 в виде простого текста целевой точки доступа (ТД) за 4-10 часов, в зависимости от ТД. На практике, ему обычно нужна половина этого времени на предположение пина WPS и разгадки пароля.

Т.к. оригинальная версия Reaver не обновлялась с января 2012 года, то был сделан форк. Сайт форка —

. Последние изменения в форке датируются январём 2014 года.

Жизнь не стоит на месте. И совсем недавно (в апреле 2015 года) была официально выпущена модифицированная версия форка Reaver. Сайт этой модификации —

. Главное её отличие в том, что она может использовать атаку Pixie Dust для нахождения верного пина WPS. Эта атака применима ко многим точкам доступа Ralink, Broadcom и Realtek. Атака, используемая для этой версии, разработана Wiire.

Запускается модифицированная версия Reaver точно также, как и форк. О новых ключах форка и какие нововведения он нам несёт будет рассказано ниже.

Перед тем, как мы начнём, заинтересованных в теме анализа и взлома Wi-Fi сетей перенаправляю также к статье «Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux». Там используется метод перехвата рукопожатия (программой Wifite) и предлагается очень быстрый метод расшифровки пароля. Скорость достигается за счёт применения техники значительного ускорения перебора паролей.

Основные векторы взлома Wi-Fi сетей:

- перехват рукопожатий (хендшейков) и последующий их брутфорсинг

- подбор пина на ТД с включённым WPS.

Данная статья посвящена второму способу.

Если вы перехватили рукопожатия и вы хотите применить атаку брут-форсинг, то у меня есть ещё пара ссылок для вас. Во-первых, статья, которую я рекомендовал чуть выше, рассказывает, как произвести быстрый перебор по словарю. А в статье «Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)», как следует из её названия, рассказано о переборе по маске. Это значительно ускорит процесс, если нам известны некоторые символы из пароля, либо мы знаем правила, в соответствии с которыми этот пароль генерировался. Вообще Hashcat мощная программа, которая может взламывать не только пароли Wifi WPA/WPA2, но и пароли MD5, phpBB, MySQL, SHA1 и многие другие.

Суть метода атаки Reaver — подбор WPS

Главное, что нам нужно от атакуемой точки доступа, это включённость на ней WPS. В случае правильного введения пина, ТД сама предоставит нам необходимые данные для аутентификации (в т.ч. WPA PSK).

Как уже было сказано, нужно ввести правильный пин. Думаю, все уже догадались, что Reaver занимается тем, что перебирает пины, пока не найдёт верный. Об этом пине известно следующее: это восьмизначное число. Вводить его можно в любое время — каких-либо действий со стороны владельца ТД не требуется. Нам не нужна никакая больше информация: ни о настройках ТД, ни о шифровании или конфигурации. Для восьмизначных чисел возможно 10^8 (100,000,000) вариантов. Но последняя цифра не является случайно, она рассчитывается по алгоритму, т. е. говоря простым языком, последнюю цифру мы всегда знаем, и количество возможных вариантов сокращается до 10^7 (10,000,000).

Ну и будто бы специально, чтобы нам было проще брутфорсить, пин делится на две половины, и каждая из этих половин проверяется индивидуально. Это означает, что для первой половины 10^4 (10,000) возможных вариантов, а для второй — всего 10^3 (1,000), т. к. последняя цифра не является случайной.

Reaver подбирает первую половину пина, а потом вторую. Общее число возможных вариантов, как мы только что посчитали, равняется 11,000. Скорость, с которой Reaver тестирует номера пинов полностью зависит от скорости с которой ТД может обрабатывать запросы. Некоторые достаточно быстрые — можно тестировать по одному пину в секунду, другие — медленнее, они позволяют вводить только один пин в 10 секунд.

Установите Kali Linux, там уже всё встроено. (Reaver, libpcap и libsqlite3).

Взлом WiFi при помощи airodump – ng . Часть вторая.

Взлом WiFi при помощи airodump – ng .

Продолжаем доламывать начатое. В предыдущей статье хакер подобрался вплотную к расшифровке пароля беспроводной точки доступа жертвы. Посмотрим, как в дешифрировании будет работать программа airodump-ng .

CРАЗУ ПРО НЮАНСЫ.

Укажу только одно слово – словари. Это место – самое уязвимое в методике взлома пароля доступа по методу брутфорс. Подробности в ссылке.

Указанные программы также вшиты в сборку Кали Линукс , если используете другую версию Линукса, придётся обратиться к репозиториям. Скачать обновлённые версии программ труда не составит.

Как я указывал в предыдущей статье, заветная мечта хакера в случае с попыткой присовокупиться к точке доступа жертвы на данном этапе – результативная работа утилиты airodump-ng . Запущенная через команду в терминале против mac адреса жертвы (на моём конкретном примере):

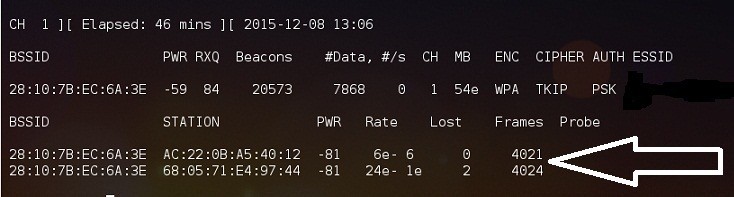

терминал, опять же, выведет окно:

Обратите внимание, нижняя часть интерфейса утилиты (см. по стрелочке на рисунке) содержит в себе 2 строки, из которых следует, что в данный момент к беспроводной точке доступа жертвы подключены два устройства. Что это: смартфоны, планшеты или ноутбук, нам неизвестно, да и незачем.. Но airodump-ng показывает нам их mac адреса. Это-то хакеру и нужно.

Взлом WiFi при помощи airodump – ng. Перехват.

Всё, что теперь необходимо взломщику – терпение (70%) и удача (30%). Основное условие на этом этапе – находиться поблизости от роутера жертвы, так как придётся “немного обмануть” одно из устройств жертвы без его, само собой, согласия. Чуть ниже объясню, почему это важно. Этот процесс называется деидентификация.

Утилита запущена, но всматриваться в окно терминала смысла пока нет.

заветное поле пусто…

А теперь ключевой момент – нужно ждать появления в верхней строке утилиты записи:

WPA handshake: mac адрес-жертвы

Ждать очень часто приходится долго. Количество пакетов должно быть достаточным, но самое главное это именно вот такой результат:

Это и есть промежуточная (но не конечная) цель проекта.

Рассмотрим типичные проблемы (об этом знают лучше сами изобретатели утилиты, я расскажу про известные мне).

Окно терминала перехвата пакетов не выключать до появления WPA handshake !

Все дополнительные команды вводятся в новом окне терминала!

- Запущенной airodump мешают некоторые запущенные службы в самой кали линукс . Их список появляется на одном из этапов взлома при запуске утилиты перевода модема в режим мониторинга (см. статью Перехват пакетов), причём на список этих служб можно взглянуть, не отходя от кассы. Откройте ещё одно окно терминала и наберите уже известную команду

Утилита выведет список служб на экран. Самая “вредная” в нашем случае, это сетевая служба. Она иногда любит изменять режим работы модема на своё усмотрение. В списке первая с соответствующим числовым идентификатором. Остановим процесс командой (его номер будет постоянно меняться):

Если не получается и после, остановите остальные.

- Отсутствие подключённых к ТД жертвы устройств. Это главная причина неудачи. Что перехватывать-то? Устройства должны общаться… Есть вариант поймать и без них (клиентов), но не в нашем случае.

- Компьютер хакера далеко от передатчика жертвы. Вследствие слабого сигнала наблюдаются большие потери в качестве принимаемых данных. Подбирать ТД нужно поближе. Как это узнать? Столбец PWR при выборе атакуемых точек доступа и статья Снифер airodump в кали линукс хакеру в помощь.

- Хакер не должен использовать другое беспроводное соединение на своём же компьютере. Некоторые умудряются использовать тот же канал, что роутер атакуемого… О какой чистоте эксперимента может идти речь?

- Чтобы взлом WiFi при помощи airodump проходил удачно, а сниферу не приходилось терять большое количество важных пакетов, иногда приходится просто перемещаться в пространстве с целью угадать оптимальное расстояние и угол приёма сигналов роутера жертвы. Это только в учебнике волны распространяются равномерно в пространстве…

- Используя метод деидентификации устройства, не перегружайте канал связи множеством пакетов на отключение устройства-клиента.

- Идеальный вариант перехвата WPA handshake – МОМЕНТ ПОДКЛЮЧЕНИЯ к точке доступа устройства-клиента (жертва включила ноутбук, планшет, смартфон). И вот последние два пункта позволят хакеру успешно справиться с поставленной задачей. Чтобы не загромождать эту статью, выделю объяснение работы отдельно в заметку Как отключить от WIFI неприятеля с помощью кали линукс . А сейчас просто повторите команду из следующего абзаца в новом окне терминала.

Взлом WiFi при помощи airodump – ng . Как это работает на примере?

Вся суть работы деидентификатора в следующей команде (опять же применимо к моему случаю, открывается в новом окне терминала; обратите внимание,что mac адреса роутера и клиента жертвы в этом примере уже другие и взяты из следующей статьи):

aireplay-ng – сама утилита

-0 – “ноль” – команда на прерывание соединения клиента (смартфоном или чем там…) по принципу “я отключаюсь”; следующее за ним число – количество прерываний (то есть в нашем случае один (1) раз). Чем оно меньше, тем менее заметно будет отключение для жертвы, одновременно заставляя смартфон повторно запросить доступ к своему роутеру, передавая в числе прочего ключ доступа – а хакер тут как тут!). Лучший способ – повторно, с течением времени вводить команду деидентификации с числом прерываний 1 или 2. Ключ обязательно себя проявит.

-a – mac адрес точки доступа

-c – mac адрес одного из подключённых устройств (клиента)

wlan0mon – карта хакера.

Итак, WPA handshake на месте, четыре файла в указанной вами папке или папке по умолчанию (в Домашней). Выведем список файлов на экран. В новом окне терминала откройте список сохранённых файлов командой ls . Ключ в файле под названием имя-файла.cap (у меня 22-01.cap, если вы помните по предыдущей статье) в папке root (по умолчанию):

тут же введите команду:

aircrack-ng – команда подбора паролей

/root/22-01.cap – путь к файлу с ключом (у вас может быть другим). Жмём ввод.

Возможно сейчас вас встретит ошибка

Please specify a dictionary (option -w)

Она означает, что версия aircrack-ng в вашей кали своего словаря не содержит, либо, при быстром окончании работы утилиты, с малым по объёму. Укажите к скачанному словарю путь на манер (если он сохранён, допустим, на Рабочем столе) более полной командой:

где dic – условное название словаря с парольными комбинациями.

Запускаем. Ждём… В зависимости от сложности пароля и производительности системы времени на взлом WiFi при помощи airodump потребуется немало. Теперь всё зависит от качества вашего словаря. Попейте чайку. Людям приходилось пить чаёк от 50 мин. до 500 часов, так что терпения вам и терпения:

Вот как это выглядит в идеале взлом WiFi при помощи airodump и aircrack:

Однако никто, даже по истечении многих часов ожидания в предвкушении результата, не застрахован от того, что часы протекли напрасно и “парольная комбинация” в выбранном словаре не обнаружена.:

Что ж… Переходим к следующему варианту действий.