Что такое тихое сканирование программой Nma?

Простыми словами о современных эхолокационных технологиях, или что такое BroadBand, DownScan, StructureScan, CHIRP

Принцип работы эхолота прост. Датчик излучает в воду ультразвуковой сигнал. Тот доходит до препятствия и отражается от него. Датчик принимает отраженный сигнал и фиксирует время, которое прошло между излучением и приемом t. Зная скорость распространения звука в воде v, можно посчитать расстояние до препятствия по формуле S=v*t/2. Почему делим на два? Потому что сигнал прошел двойное расстояние, туда и обратно.

Однако рыболову, желающему в наше время впервые приобрести эхолот, приходится сталкиваться с большим количеством непонятных терминов. 2D сонар с чирпом, даунскан, SideVü, голова идет кругом, и жалко тратить время для перелопачивания большого количества интернет-ресурсов, чтобы во всем разобраться. Поэтому мы решили написать статью, в которой простым языком, в одном месте и по возможности кратко будет рассказано обо всех этих чудесах эхолокации.

Старая добрая классика: Broadband, 2D Sonar

Начнем мы сначала, с классического эхолота. То, что теперь называется BroadBand, 2D, эхолот, широкополосный эхолот, сонар, классический сонар. Технология старая, но не потерявшая своей актуальности! В чем ее особенность?

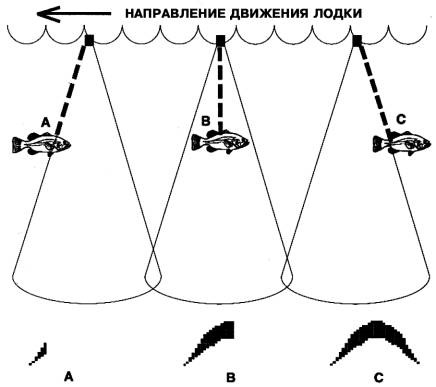

Особенность в том, что датчик излучает сигнал в форме конуса. Выглядит это примерно так:

Рис.1 Классический двухлучевой эхолот

Здесь показан пример двухлучевого эхолота с лучами 20 и 60 градусов. Более широкий луч просвечивает больший объем воды и видит больше рыбы. Зато в этом луче не видеть ничего на дне, кроме плавного изменения глубины, все детали дна замываются. Узкий луч рисует дно более подробно, чем широкий, но рыбу ищет хуже.

Рыба на экране классического эхолота показывается в виде дуг. На рисунке ниже показано, почему так происходит.

Рис.2 Как формируются дуги

Пусть лодка движется, а рыба неподвижна. Рыба попадает в край луча в точке А, затем проходит через центр В и затем выходит из луча в точке С. В моменты А и С рыба находится дальше от датчика, чем в момент В, когда рыба близка к оси конуса излучения (в этот момент расстояние от рыбы до датчика минимально). Так и образуется дуга на экране.

Преимущества классического эхолота: большой объем просвечиваемой датчиком воды, легче найти рыбу, светит глубоко (несколько сотен метров – не проблема).

Недостатки классического эхолота:

- Низкая детализация дна. Все выделяющиеся объекты, размеры которых меньше размера пятна, “подсвечиваемого” на дне, будут видны на экране как плавный холм с размерами около размера пятна. Вся детализация потеряется.

- Невозможно понять, в каком направлении находится рыба или любой объект, от которого отразился сигнал, известно только расстояние до нее.

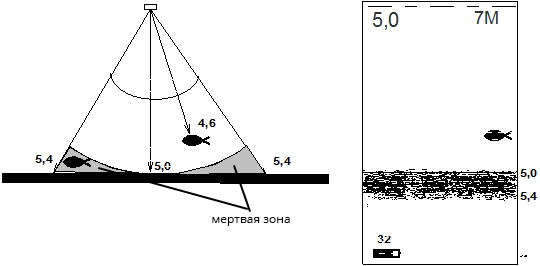

- Кроме того, недостатком классического эхолота является наличие мертвых зон. Если, например, глубина начинает резко увеличиваться, то сигнал отражается от верхней бровки, а ниже бровки все объекты не показываются. Если на ровном дне стоит высокий узкий камень, то сигнал отражается от вершины камня, и рыба, стоящая на дне у камня, не видна.

Рис.3 Мертвая зона

Мертвая зона существует даже при ровном дне. На рисунке показано, какая рыба будет видна на экране эхолота, а какая сохранит свое присутствие в тайне, потому что находится в мертвой зоне.

Что такое нижнее сканирование

Мысль конструкторов не стояла на месте, и несколько лет назад появились принципиально другие эхолоты, форма луча которых напоминает не конус, а дольку лимона.

Рис.4 Форма луча классического эхолота и эхолота нижнего сканирования DownScan

На рисунке представлен пример эхолота, совмещающего в себе один классический луч, и один луч нижнего сканирования. Здесь необходимо сказать, что разные производители по-разному называют эту технологию. У Garmin это СlearVü (Vü – видимо, от View), у Lowrance это DownScan, у Humminbird – DownImage. Но суть везде одна: датчик излучает луч не в форме конуса, а в очень узком в продольном и широком в поперечном направлении. Что получает при этом рыболов, и что он теряет?

Проще начать с того, что теряется. Объем просвечиваемой воды гораздо меньше, чем в случае классического эхолота. Поэтому, если вы ловите с якоря, в луч будет попадать гораздо меньше рыбы. В продольном направлении угол раствора луча составляет буквально несколько градусов, шаг вперед-назад, и рыба в луч не попадает. При ловле с якоря DownScan ничего не дает, и в этом случае лучше пользоваться обычной классикой.

Совсем другое дело при ловле в движении или во время поиска рыбы. Тут преимущества DownScan проявляются во всей красе. За счет того, что луч в направлении движения лодки очень узкий, разрешение картинки у DownScan гораздо выше, чем у классического эхолота.

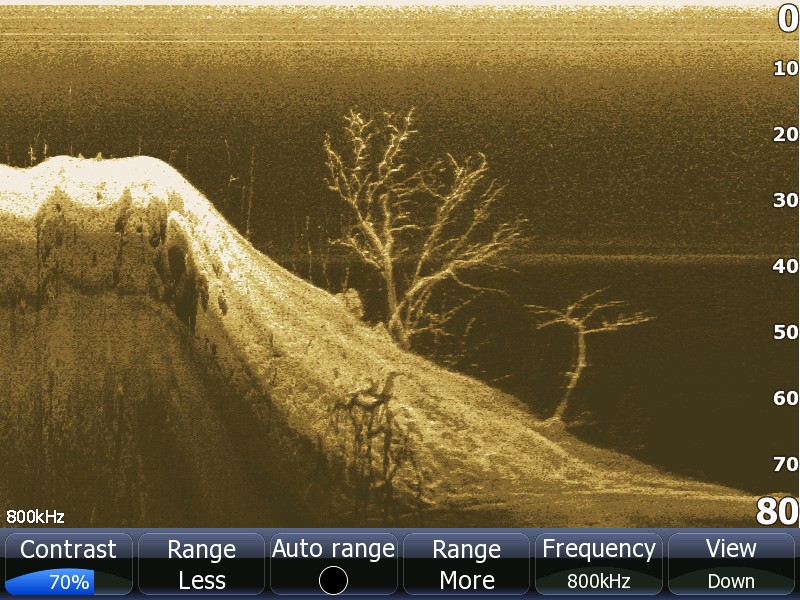

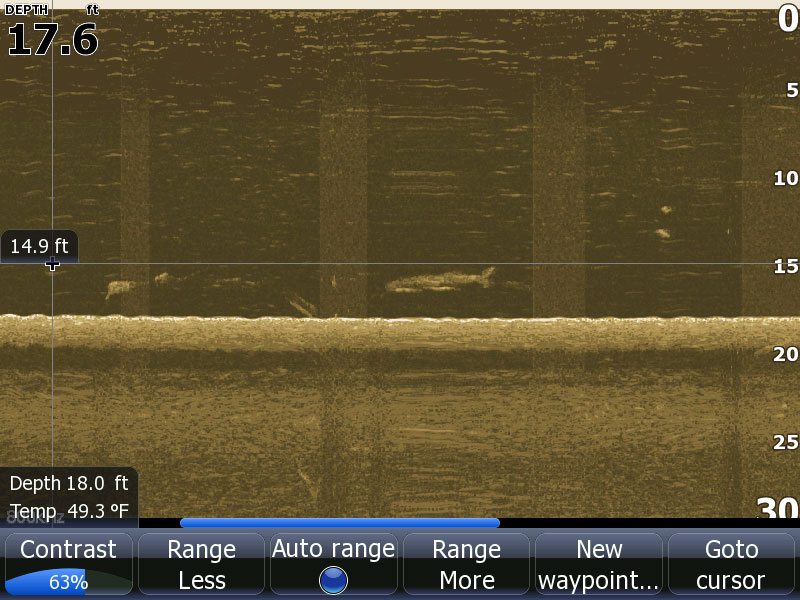

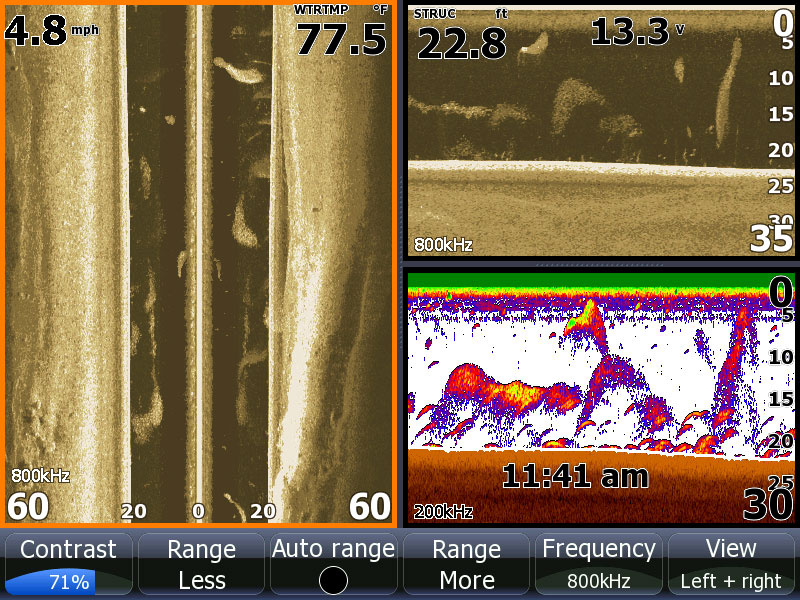

Рис.5 Пример картинки с DownScan

Пример картинки с Lowrance Elite DSi. Детализация, при которой на затопленных деревьях видна каждая веточка. Для классического эхолота такая детализация недостижима в принципе. Вместо дерева на экране был бы размытый бугор.

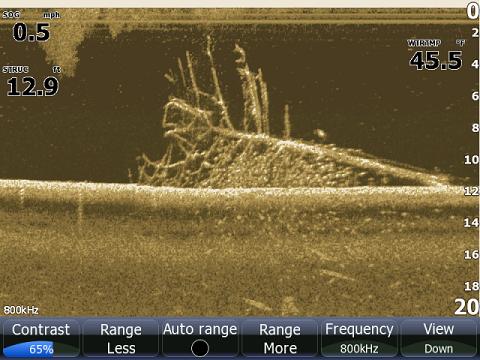

Рис.6 Еще один пример картинки с DownScan

Еще один пример – упавшее дерево на DownScan. А под ним стоит стая рыб. Но о рыбах чуть ниже.

Не будем перегружать статью красотами подводного мира, любой желающий может самостоятельно набрать в строке поиска браузера DownScan Imaging и насладиться видами затопленных кораблей, автомобилей, мостов, деревьев, камней и прочего.

Но как же DownScan отображает рыбу? В случае классического эхолота рыба показывалась дугами. Рыба входила в конус, проплывала его за довольно продолжительное время (или конус проходил через рыбу), за это время рисовалась дуга. Теперь конуса нет, луч узкий, при движении лодки рыба попадает в луч на короткое время и тут же выходит из него. И на экране эхолота она видна не как дуга, а как пятно. Стая малька может выглядеть как облачко. Пример ниже.

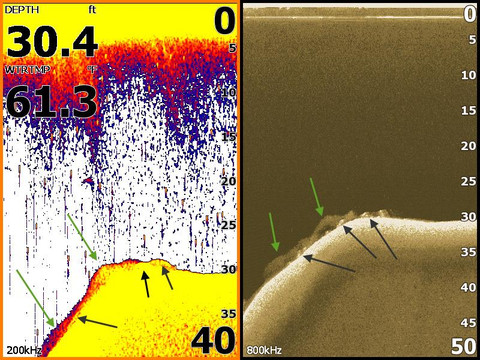

Рис.7 Рыба на классическом эхолоте и на DownScan

Слева на экране панель классического эхолота, справа – DownScan. Видно, что классический эхолот даже не отделил рыбу от дна, возможно из-за того, что рыба находится в мертвой зоне. Однако DownScan при проходе поперек бровки четко показал как стайку мелочи (показана зелеными стрелками), так и отдельных более крупных рыб (показаны черными стрелками).

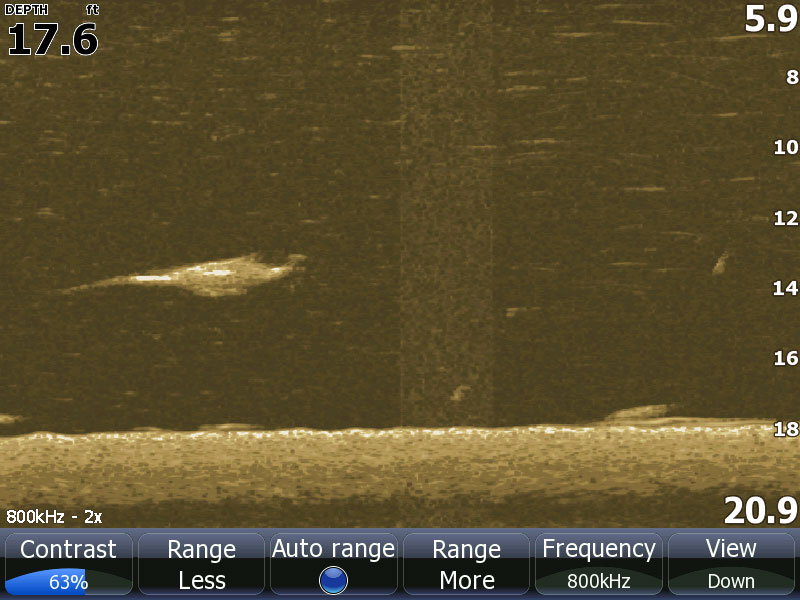

Если рыба крупная, и удачно сориентирована по отношению к лучу, то можно наблюдать и такую картинку:

Рис. 8 Примеры отображения крупных рыб на DownScan

Размер пятна рыбы на экране зависит от времени пересечения рыбой луча DownScan. Чем крупнее рыба, и чем медленнее она движется относительно лодки, тем след крупнее.

Как видите, качество изображения по сравнению с классикой отличается как день от ночи. Необходимо отметить, что для наилучших результатов при использовании технологии DownScan лодка должна двигаться медленно и равномерно, чтобы луч DownScan работал как оптический сенсор копировального аппарата.

Преимущества DownScan:

Недостатки DownScan:

- Просвечивает меньший объем воды по сравнению с классическим эхолотом.

- Луч DownScan не проникает так глубоко, как луч классического эхолота, всего до 90-100 метров. Для нашей страны и рыбалки в реках и озерах это не очень актуально.

Пример приборов, совмещающих классический сонар и нижнее сканирование: Garmin Striker Plus 4cv и эхолот-картплоттер Garmin Echomap UHD 63cv.

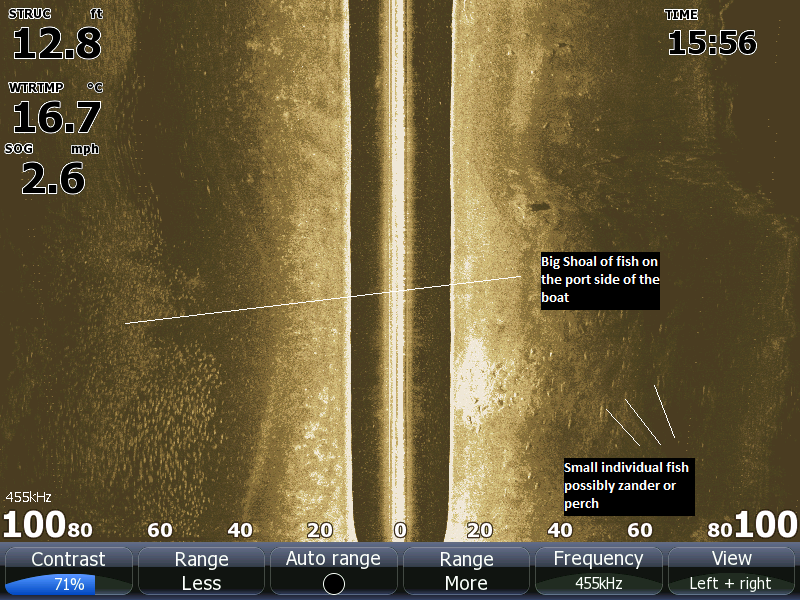

Что такое боковое сканирование

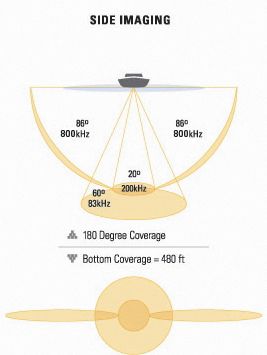

Возьмем два луча DownScan и направим их не вниз, а направо и налево. Мы получили боковое сканирование. И снова необходимо сказать, что разные производители по-разному называют эту технологию. У Garmin это SideVü, у Lowrance это StructureScan, у Humminbird – SideImage. Названия разные, суть одна.

Рис.9 Форма лучей эхолота с боковым сканированием StructureScan

На рисунке показан пример эхолота, имеющего в арсенале двухлучевую классическую часть и два луча бокового сканирования. На самом деле датчики бокового сканирования обычно включают в себя и нижнее сканирование, но сейчас это неважно. Итак, мы видим два узких луча, светящих в стороны от лодки. Как показать на экране все богатство информации, которую получает теперь эхолот? Для этого придется сменить точку зрения. 🙂 Если в случае классики и нижнего сканирования мы смотрели на толщу воды сбоку, то теперь смотрим на воду сверху. Если раньше лодка на экране находилась вверху справа, а развертка осуществлялась справа налево, то теперь лодка находится в верхней части экрана посередине, а развертка идет вниз.

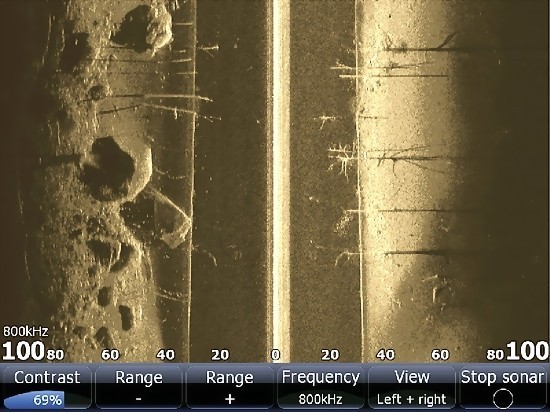

Рассмотрим подробнее, что показывает нам экран эхолота, работающего в режиме StructureScan.

Рис.10 Пример картинки с экрана эхолота с боковым сканированием StructureScan

Вот пример такой картинки. Развертка, напоминаем, сверху вниз, лодка наверху посередине экрана. Формируется такая картинка следующим образом. Столб воды вместе с дном по обе стороны от лодки развертывается в одну плоскость и показывается на экране.

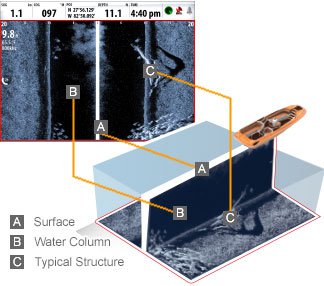

Рис.11 Как формируется картинка на экране StructureScan – что чему соответствует

В результате от середины (A) экрана в обе стороны до точки (С) показан столб воды (B) под лодкой. Он отображен темной полосой посередине экрана. Полуширина этой полосы равна глубине. На нашем примере на рис. 10 глубина составляет примерно 30 футов. Дальше к краям экрана уходит дно. Обратите внимание, что стоящие на нем объекты отбрасывают тени, как будто мы светим фонарем в стороны от лодки. Собственно, мы им и светим, только фонарь у нас не оптический, а ультразвуковой. Более светлые места на экране – это участки, от которых луч отразился сильнее. Темные участки – это тени от возвышающихся объектов, от них луч отразился слабее. Получается будто мы смотрим на осушенное дно сверху, подсвечивая его сбоку, видим все объекты на дне с отбрасываемыми ими тенями, а вода куда-то исчезла. На нашем примере на рис. 10 слева от лодки мы видим крупные валуны и стволы деревьев, а справа – отдельно стоящие затопленные деревья с ветками.

Как и в случае с DownScan, отсылаем читателя в поиск по интернету для ознакомления с другими красивыми картинками со StructureScan, здесь лишь кратко остановимся на том, как StructureScan показывает рыбу.

Рис. 12 Стаи рыбешки на StructureScan

Стаи рыбьей мелочи прямо под лодкой на StructureScan (слева), DownScan (справа наверху) и классический эхолот (справа внизу). Автор снимка предполагает, что форма этих стай в виде полумесяцев прямо указывает на то, что на мелкую рыбу охотится крупная рыба, и мелочь старается увернуться. Помним видео охоты марлинов на стаю мелкой сельди, и как стая изменяет форму при атаках хищника? Вот тут тоже самое.

Рис.12 Рыба в боковых лучах StructureScan

На рис.12 глубина около 15 футов. Слева в боковом луче видна стая рыбы в толще воды (в толще, потому что теней не видно, они за границей экрана). Справа видны светлые черточки с тенями – более крупная рыба у дна.

Как видно из приведенных примеров, идентификация рыбы на DownScan и StructureScan более сложна, чем на классическом эхолоте. Тут вам нет никаких четких дуг, и тем более режима Fish ID. Интерпретация картинки требует определенного опыта. Здесь я не буду распространяться далее на эту тему, желающим узнать больше советую познакомиться со статьями Сергея Никулина “Видовая идентификация рыб с помощью рыбопоисковых технологий Lowrance” и “StructureScan: next level”.

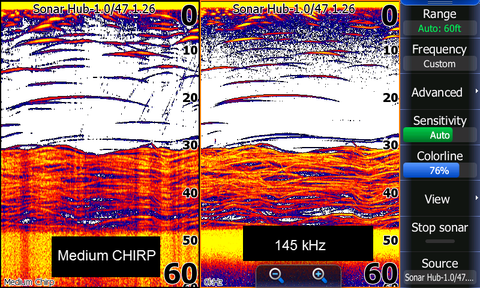

Что такое CHIRP?

Ну и наконец последнее, о чем мы поговорим в этой статье, это технология CHIRP. Предыдущие технологии отличались друг от друга формой и направлением луча. CHIRP же – это не про луч, а про частоту излучения сигнала. CHIRP расшифровывается как Compressed High-Intensity Radiated Pulse – сжатый высоко-интенсивный излученный импульс. Эхолот без CHIRP излучает короткие импульсы на одной частоте. Эхолот CHIRP излучает более длинный сигнал в диапазоне частот (частотно-модулированный сигнал).

Что это дает рыболову? Прибор обрабатывает отраженный сигнал сразу на нескольких частотах и извлекает из него больше информации. По утверждению производителей при этом улучшается шумоподавление, растет чувствительность, становится возможным различать рядом стоящих отдельных рыб (улучшается разделение целей). На практике же разница между эхолотами без CHIRP и с ним невелика, особенно на небольших глубинах. По крайней мере нам не удалось найти источники, в которых ясно демонстрируется безоговорочное преимущество CHIRP в сравнительном анализе с эхолотом без CHIRP.

Рис. 13 Сравнение CHIRP и не CHIRP

На рис. 13 показан пример сравнения . Слева – картинка с CHIRP, справа – с обычного эхолота на частоте 145 кГц. Никакой разницы не видно. У дна стоит стая некрупной рыбы.

В настоящее время практически все эхолоты используют технологию CHIRP, причем как в классическом сонаре, так и в нижнем и боковом сканированиях.

Тихое сканирование, или что нужно знать про Nmap.

Привет всем, сегодня продолжаем разбирать по полочкам сканер Nmap, и попробуем выяснить, почему так часто сканирование заканчивается неудачей, и что обязательно нужно знать тому, кто впервые набирает команду nmap в терминале Кали. И, наконец, что такое тихое сканирование, и почему оно так важно.

Так или иначе вопрос удачного сканирования лежит в плоскости обхода систем защиты от того же сканирования, и их появилось немало. Времена, когда простым пингованием и выбором подходящего скрипта можно было вытрясти из хоста всю информацию, давно канули в лету. Так что пентестеру приходится изрядно изощряться для того, чтобы получить хоть какой-то результат.

Работа в глобальной сети тем и отличается от сети локальной, что в последней можно скорректировать линию защиты подопытной ОСи для достижения максимальных результатов сканирования. Однако зачем себя же и обманывать?

Однако основная проблема начинающих тестеров в том, что они просто забывают о том, что программы, подобные Nmap – это не инструмент вторжения в чужое пространство. Это именно инструмент тестирования на безопасность. А потому большинство опций, здесь представленных, не пригодны для IT-ниндзя: они рассчитаны на производительность в условиях бесконечных прав на проверку безопасности. А глобальная сеть – это устройства, которые нужно “преодолеть” перед тем, как вы настигнете конечный компьютер-жертву. Что и где настроено на стороне пассивной защиты – основная цель пентестера. Однако практически ни один из его шагов незамеченным не останется – ведь многие техники сканирования предназначена именно для достижения оптимального результата с чёткими ответами. И в случае несанкционированного проникновения в сеть жертвы выход видится один – максимально тихое сканирование.

Далее. Все действия по пингованию и сканированию производятся от имени привилегированного пользователя. У Nmap есть отличительная особенность: она следит за регистром команд и флагов, а одинаковые команды с одними флагами обрабатываются у разных пользователей по-разному. Хотите чистоту полевых испытаний – работайте из-под root.

Что предлагает Nmap?

По умолчанию, как вы знаете, Nmap запускает сканирование по типу TCP SYN (это флаг -sS в команде nmap ). Оно (ТиСиПи СИН сканирование) никогда не откроет сессию ни одного из приложений и, значит, не сильно с ними конфликтует, но теоретически способно обнаружить открытые порты (равно как фильтруемые и закрытые). Это относительно тихое сканирование, но пассивная защита (далее просто защита) может его зафиксировать по необычному – относительно остального потока интернет-трафика – числу попыток соединений (подключился-отключился) к различным портам системы. Отсюда вывод первый :

незаметное и тихое сканирование с флагом -sS возможно лишь при сканировании отдельного или ограниченного набора портов .

Казалось бы, наиболее подходящим в случае разведки стали бы следующие виды скана по типу FIN (-sF) и Xmas-tree (-sX). Сюда же можно добавить и Null-сканирование (-sN). Отличительная особенность их (ФИН, ИксМАС-три и Нулл) сканирования – в сторону жертвы уходит единичный блок (фрейм) TCP протокола, один же блок и возвращается. Никаких рукопожатий или дополнительных фреймов: всё ограничивается этой парой. А значит:

- администратор жертвы в логах ничего не увидит

- пропускная способность сети не меняется (провайдер и админы) ничего предрассудительного не обнаружат

- если слепое сканирование натыкается на не-Windows ОС, о ней такие сканы рассказать могут многое

НО. Вывод второй :

Сканирование портов систем под управлением Windows с флагами -sN, -sX и -sF бессмысленно: система просто не отзовётся, выдав сообщение о закрытых портах.

Какие варианты?

Остаётся ACK (-sA) АК-скан – идеальный до недавнего времени вариант сканирования. Умеет перепрыгивать через фаероволлы, и, также как и предыдущие, способен экономить сетевой трафик, не выказывая подлинных намерений атакующего компьютера. Отсюда и некоторые ограничения в результатах:

Сканирование с флагом -sA не скажет, открыт ли порт или закрыт: оно способно оперировать лишь с показаниями FILTERED или UNFILTERED (фильтруется или нет) – речь только о доступных портах системы.

А вот это уже не тихое сканирование.

В Nmap существует целый ряд техник, применять которые не рекомендуется, если вы собираетесь остаться неузнанным системами безопасности и не бросаться в глаза в логах. Это не означает, что их их нужно похерить: просто у них есть ряд серьёзных ограничений.

- Сканирование TCP connect (-sT) отправляет хендшейки (рукопожатия) вслед за FIN-пакетами и открывает сессию с приложением на стороне удалённого сервера. Как вы понимаете, это сразу обнаруживается в логах, и сетевое соединение мгновенно заполняется кучей протокольных фреймов типа “подключение-проверил_работает_ли-отключение”. Какая тут тишина…

- Ping (-sP) сканирование не такой перфоратор в стенку сервера, однако, если сканирование включает в себя большой диапазон IP адресов, это подразумевает, что с вашего адреса в сторону подсети пойдёт огромное количество echo-запросов ICMP. Дело в том, что у таких эхо-запросов есть ряд выдающихся черт, выделяющих этот протокол из числа остальных. Возьмите к тому же сам факт того, что в объёме интернет-трафика количество запросов ICMP мизерно, а значит процесс сканирования с флагом -sP с любого IP выдаст его намерения мгновенно. Хотите тихое сканирование? Работайте одновременно только с двумя-тремя устройствами.

- Сканирование IP протокола (-sO) и Ping (-sP) на первый взгляд вполне подходяще: в сторону жертвы идёт один фрейм, вероятно, один же и вернётся. Ширина канала для него крайне узка и потеряется в общем потоке трафика. Однако этот факт, скорее всего, и выдаст тестера в файле трассировки в логах сервера, чей IP будет немедленно забанен внимательным админом.

- RPC сканирование. Имеет явные черты громкоговорителя из-за попытки открыть сессии с приложениями. Как-то столкнулся с термином RPC-шлифовка: и правда, сканирование флагом (-sR) чем-то напоминает бесконечное перемалывание сервисов пакетами на основе того же RPC. Сеть, которая не привыкла видеть большое количество таких пакетов, должна насторожиться.

Тихое сканирование: незаметный пинг.

С типами сканирования более-менее разобрались. Обратим внимание на утилиту отправителя пакетов PING. Не лишним стало бы напомнить, что по умолчанию Nmap пытается пинговать все устройства, на которые утилита наткнётся. Так что, вероятно, есть смысл В КАЖДОМ ИЗ ТИПОВ СКАНИРОВАНИЯ использовать обнулённый пинг, добавив в команду nmap флаг -P0. Если уж нам понадобилось пропинговать цель перед сканированием, помните, что:

- пинг самой Nmap – это крохи трафика

- никакой пинг ни с одним из приложений на стороне жертвы не будет взаимодействовать

- и пусть пинг будет всё-таки отдельной командой

Тихое сканирование: отключаем обратный DNS запрос.

Когда мы вводим в команду nmap нужный нам IP адрес, скрипт обязательно попытается преобразовать IP адрес в имя DNS. Для случаев корректной отправки почтовых сообщений с собственного сервера это просто необходимо, а в нашем случае зачем? Согласен, способ попахивает паранойей, и вы ощутите потерю в скорости работы. Если же вы определяете цель по доменному имени вместо IP, способность воспроизвести разрешение имени может дать сбой. А потому возьмите на заметку:

- запрещаем реверс DNS с помощью флага -n

- используем в качестве целей только адреса в формате 111.111.111.111. Никаких сайт.com или какое там устройство явилось вашей целью…

- если использования именно имени удалённого хоста не избежать никак или, действительно, приходится работать устройство по его имени, как вариант можно добавить пару “IP адрес – имя” ( XXX.XXX.XXX.XXX www.сайт.com ) в файле hosts. Поиск DNS будет производиться не где-то там, а у вас на компьютере. Так что разведка и ещё раз разведка.

Следующую статью я посвящу очередной порции полезных настроек короля сканеров Nmap: мы рассмотрим Тайминги сканирования, которые придадут многим, казалось бы, простеньким командам остроту и конкретность в результатах.

Как проводится сканирование домашнего ПК?!

Понятие «сканирование» пришло от переплетения английского и латинского. Гибрид подразумевает просмотр каждого элемента из множества.

В компьютерной сфере встречается в 2 вариантах толкования: сканировать документ (делать цифровую копию, «фотографию») и сканировать компьютер – просматривать каждый элемент специализированной программой с целью нахождения чего либо.

Чаще всего сканирование ПК совершают для обнаружения вирусов. Что такое сканирование компьютера антивирусом и как его сделать – рассмотрим подробнее.

Сканирование это…

Любая программа-антивирус – сканер. Ее первоочередная задача регулярно «прогонять» весь компьютер через базу, вычислять вирусы и бороться с ними.

Программы антивирусы пополняют «базу» посредством обновления, для которого необходим интернет. Сканирование и очистка не нуждаются в подключении к мировой паутине.

В процессе сканирование «мозг» антивируса просматривает каждую папку, каждый файл, забирается в самые дальние закоулки, в поисках вредителей. Процесс ловли заключается в простом сравнении: вот этот похож на то, что есть у меня в базе? Нет? Свободен. Да? Очистить/удалить.

Естественно, что для масштабной и полной проверки требуется много времени. К счастью, пройдя процедуру единожды, нужды повторять ее часто, в жестких условиях, нет. Программа один раз отфильтрует паразитов, а затем не будет их впускать на ПК.

- полным – просматривается все, до чего антивирус может дотянуться;

- выборочным – просматриваются только те участки, которые указал пользователь;

- быстрое – просматриваются закоулки, которые вирусы посещают чаще всего, согласно статистическим данным.

Когда сканировать?

Какие ситуации воспринимать «сигналом тревоги»:

- Компьютер работал быстро и уверенно, а в один не счастливый день стал тормозить.

- Антивирус был отключен/удален некоторое время. В этот период ПК оставался подсоединен к интернету и/или к нему подключали съемные носители (флешки, диски).

- Загрузка центрального процессора (ЦП) составляет 100% по показаниям диспетчера задач.

- Установленные программы перестали работать или работают некорректно.

- Пользователь видит на своем ПК программы, которые он не устанавливал, выпрыгивающие из ниоткуда окна с рекламой/порно и прочие события, которых раньше не было.

Периодически сканировать компьютер можно и нужно. Масштабную чистку проводят по возможности, не чаще раза в месяц и не реже раза в год.

Как правило, качественные антивиры проводят ежедневный скан. Его можно отследить по «торможению» системы.

В процессе прогона, оперативная память и процессор испытывают высокие нагрузки, что приводит к заметным отставаниям – долго грузиться видео, медленно открываются папки, игры притормаживают в прямом смысле слова.

Чем сканировать?

Для поиска вирусов используют антивирусы. В настройках каждого есть большая кнопка или надпись крупными буквами – «Сканирование…». Не заметить ее невозможно.

Антивирусы очень «вкусные» и удобные, но и они имеют изъяны. Базы данных каждого отдельно взятого антивируса – дело сугубо индивидуальное. Обновляются в разное время, из разных источников.

Сами программы занимают место на ПК, в оперативной памяти, блокируют входы на сайт, установку программ и т. д.

Альтернативный вариант – признанный всем миром ТОП-1 Dr. Web. И это не реклама, а закрепленное многолетней практикой мнение пользователей.

Dr. Web – ход конем. Это утилита, которую не нужно устанавливать. Маленький файл, скачиваемый с официального сайта, занимает минимум места на компьютере, всегда обладает свежайшими базами, включает все функции полновесных антивирусов.

Несомненный плюс – отсутствие конфликта с установленной и работающей программой-антивирусом.

Dr. Web скачивается отовсюду, но самое надежное место, без вирусов и смс – официальный сайт.

Как воспользоваться Dr. Web

Зайти на официальный сайт:

- навести курсор мышки на закладку «скачать»;

- в столбце «Утилиты» выбрать Dr.Web CureIt;

- не пугаться слова «Купить…», пролистать колесиком мышки вниз до появления кнопки «Скачать Dr.Web CureIt бесплатно для дома», кликнуть на кнопку;

- оставить галочки где они стоят, кликнуть по «Скачать Dr.Web CureIt»;

- сохранить файл со странным названием из набора символом и расширением .ехе куда угодно. Проще всего – на рабочий стол;

- открыть то место, куда сохранен файл, дважды кликнуть по нему левой клавишей мышки, тыкнуть в кнопку «Запустить»;

- поставить «галочку», нажать «Продолжить»;

- либо нажать на строку «Выбрать объект для проверки» и покопаться в настройках, отладив по собственным требованиям, либо кликнуть на кнопку «Начать проверку», доверившись стандартным настройкам;

- изменения в настройках существенно не изменят ситуацию тем, кто не знает, что настраивать, но если есть желание слышать все пищания или удалить навсегда сомнительные файлы – настройки нужны;

- по завершению сканирование компьютер обязательно перезагружают.

Повторно использовать установочный файл Доктора Вэба можно, но не рационально. Весь его смысл заключается в свежести баз данных.

Другие представители семейства

Не типичным представителем сканера компьютера можно назвать AIDA64. Программа показывает техническое состояние компьютера, его аппаратную составляющую. Для того, что бы отобразить пользователю, чем забит его компьютер, AIDA64 просматривает (сканирует, в некотором смысле) все комплектующие и на основе своей базы выдает систематизированную информацию.

На основе AIDA64 разработан ряд сканеров, с аналогичными функциями и задачами.

CCleaner – еще один не типичный представитель сканеров. В его задачи входит очистка системы от мусора и освобождение места. Для выполнения своих задач, программа проводит сканирование определенных участков ПК, включая браузеры и занимаемое ими место, после чего выдает пользователю перечень данных, которые можно безболезненно удалить.

Скрытое сканирование Nmap

Почти 6 лет назад исследователь в области безопасности Antirez опубликовал новую технику сканирования TCP портов. Idlescan (скрытое сканирование) позволяет полностью просканировать порты компьютера-цели. При чем для этого атакующему не надо посылать ни одного пакета к компьютеру-цели с реального адреса атакующего! При этом системы обнаружения вторжений (IDS) не смогут определить истинного адреса атакующего. Вместо этого источником атаки будет считаться абсолютно “невинный” компьютер.

Техника IdleScan

Для понимания процесса скрытого сканирования вам не надо быть экспертом в области компьютерных технологий. Вам надо учесть следующее:

Осознав эти особенности становиться возможным сканировать сеть, прикрываясь чужим адресом. Эта техника описана на рисунке ниже. Атакующий A сканирует цель Target прикрываясь хостом-зомби Z. Прямоугольники представляют компьютеры, стрелки – пакеты.

Как видно, “жертва” по разному отвечает хосту-зомби на якобы пришедшие от него пакеты. Если проверяемый порт открыт, “жертва” посылает пакет SYN|ACK хосту-зомби. Хост-зомби не ожидает никаких пакетов от “жертвы” и отвечает RST пакетом (сброс). Отвечая пакетом RST, хост-зомби увеличивает значение номера IPID (номер фрагмента). Настоящий атакующий определяет это в 3-м пункте рисунка. Если порт закрыт, “жертва” посылает хосту-зомби пакет RST, на который хост-зомби не отвечает (зачем отвечать, если вас послали? ;)), при этом IPID хоста-зомби не меняется. Атакующий проверяет на шаге 3 состояние счетчика IPID: если он увеличился на 2 (пакет RST и проверочный пакет) – порт открыт. Если на 1 – порт закрыт.

Преимущества IdleScan

Техника IdleScan предоставляет атакующему массу преимуществ по сравнению с классическими медодами сканирования, такими, как SYN или FIN-сканирование. Вот почему мы настоятельно рекомендуем обратить внимание на главу “Меры по защите от IdleScan”. Ниже мы приводим причины, по которым хакеры могут воспользоваться этим методом:

Использование IdleScan в Nmap

Первым делом необходимо найти подходящий хост-“зомби”. Хост не должен гнать большой трафик (отсюда и название – сканирование “вхолостую”) и должен иметь предсказываемые значения IPID. Принтеры, ОС Windows, старые Linux-хосты, FreeBSD и MacOS обычно превосходно работают. Последние версии Linux, Solaris и OpenBSD имунны как зомби, однако любой хост может использоваться в качестве жертвы. Один из методов определить уязвимость хоста – это запустить Nmap с параметрами IdleScan. Nmap сам проверит хост-“зомби” и сообщит о его пригодности.

Выполнить эту операцию очень просто. Необходимо лишь указать имя “зомби” после опции -sI – и Nmap сделает все остальное. Вот пример:

# nmap -P0 -p- -sI kiosk.adobe.com www.riaa.com

Starting nmap V. 3.10ALPHA3 ( www.insecure.org/nmap/ )

Idlescan using zombie kiosk.adobe.com (192.150.13.111:80); Class: Incremental

Interesting ports on 208.225.90.120:

(The 65522 ports scanned but not shown below are in state: closed)

Port State Service

21/tcp open ftp

25/tcp open smtp

80/tcp open http

111/tcp open sunrpc

135/tcp open loc-srv

443/tcp open https

1027/tcp open IIS

1030/tcp open iad1

2306/tcp open unknown

5631/tcp open pcanywheredata

7937/tcp open unknown

7938/tcp open unknown

36890/tcp open unknown

Nmap run completed — 1 IP address (1 host up) scanned in 2594.472 seconds

Из приведенного листинга видно, что RIAA не так уж хорошо защищен (заметьте – открыты порты PC Anywhere, Portmapper и Legato nsrexec). Поскольку судя по всему файрволла они не имеют, не похоже, чтобы они имели и какой-нибудь IDS. Но если бы и имели, они бы увидели зомби “kiosk.adobe.com” в качестве источника сканирования. Опция -P0 указывает Nmap не посылать PING-запроса машине RIAA. Это замедляет процесс сканирования, но зато ни один пакет с реальным IP-адресом атакующего не проходит на атакуемую машину. Сканирование проходило очень долго, поскольку были опрошены все 65535 портов. Попустите опцию -p-, чтобы сканировать только первые 1024 порта и остальные известные. И еще: найдите своего “зомби” – “kiosk” не очень подходит для этой цели, он очень часто пропадает, и, похоже, постоянно контролируется.

Защита от IdleScan

К счастью, существует несколько способов защиты от атак с использованием предсказания значения IPID:

Поставщики услуг Интернет (Internet Service Providers – ISPs):

Самая основная защита для ISP – это запрет исходящих пакетов с поддельными IP-адресами. Это не только обезопасит Вас от запуска Вашими клиентами IdleScan, но и от использования ими многих других вредоносных программ. Кроме помощи Интернету вцелом, Вы избавите себя и от излишних трат на расследование инциндентов с Вашими клиентами.

Разработчики ОС (OS Vendors):

Один хороший подход к решению проблемы – это использование соединения с условно-постоянными значениями IPID. Solaris сделала это, и несколько ограничила атакующих при сборе информации об остальных соединениях. Linux 2.4 также использует условно-постоянные IPID (см. net/ipv4/inetpeer.c). В добавок ко всему, Linux 2.4 обнуляет IPID в пакетах с флагом DF (Don’t Fragment). После этого значение IPID критично лишь при дефрагментации IP-пакета. Другое решение (используется в OpenBSD) – генерация IPID случайным образом. Трудно реализовать правильно – будьте уверены, что последовательность не повторяется и отдельные значения не используются дважды за короткий промежуток времени.

Проблемы IdleScan

А сейчас давайте обсудим проблемы, могущие возникнуть (и возникшие перед нами) при разработке быстрого и точного Idle-сканера. Лишь немногие из вас пробовали сделать сканер сами, поэтому статья будет еще интересна и тем, кто может читать исходный код Nmap и других сканеров. Итак, мы выделим лишь некоторые основные моменты.

Быстродействие. Последовательное сканирование портов (как показано на диаграмме) – крайне медленный процесс для тысяч портов. В Nmap мы решили отсылать параллельно до 100 тестов. Обычно все порты “жертвы” закрыты и IPID “зомби” не увеличивается. Если Nmap обнаружил, что IPID увеличился, он незамедлительно снижает скорость сканирования.

Активные “зомби”. IdleScan основан на подсчете числа пакетов, посланных “зомби”, предполагая, что эти пакеты – ответы на пакеты, сгенерированные “жертвой”. Таким образом, посторонние пакеты, посланные “иммунным” зомби, могут вызвать существенные нарушения в работе алгоритма. Nmap пытается решить эту проблему путем сверки ретрансмиссии пакетов и некоторых других методов для определения ложных результатов. Например, Nmap знает, что алгоритм нарушен в случае, если при проверке 6 портов IPID увеличился на 10 или 20. Nmap пытается настроить временные параметры сканирования и паралеллизм для компенсации времени при использовании активных хостов или при обнаружении “потерянных” пакетов. Обычно, Nmap не работает с очень активными “зомби”. Один из методов работы с высоко активным “зомби” – отсылка большого числа (десятков или сотен) тестов на один порт. Эта техника “грубой силы” может скрыть некоторое число “белого шума” трафика. К сожалению, это выливается в значительное увеличение ширины канала и снижение скорости сканирования, кроме того, существует вероятность SYN-флудинга (переполнение буфера и отказа в обслуживании) “жертвы”.

Фильтрация исходящих пакетов. Если Вы не можете отправить пакеты с поддельным IP-адресом ввиду наличия у Вашего ISP фильтра исходящего трафика, смените провайдера или (для продвинутых пользователей) попробуйте IP-туннелинг.

Мертвые “зомби”. Иначе их никак не назовешь. Некоторые хосты просто не могут работать в качестве “зомби”. На них может стоять слишком умная операционная система, либо проходить солидный трафик. В большинстве случаев необходимо просто выбрать другого “зомби”.

Еще о технике предсказания IPID

В этой статье описано использование техники IdleScan для сканирования портов. Тем не менее, существует множество других вещей, где можно использовать эту технику. Вот лишь некоторые из них:

Анализ трафика. Последовательные значения IPID определяют число пакетов, отправленных хостом за данный период времени. Таким образом, IPID может использоваться для вычисления веб-трафика и т.д.

Определение алиасов хоста. Иногда один хост имеет несколько IP-адресов или сетевых интерфейсов. Вы можете определить, какой IP-адрес соответствует данному хосту путем поиска идентичных значений IPID.

Демультиплексирование балансирующего канального оборудования. Это почти что реверсивная к IdleScan техника. Большие сайты часто используют оборудование балансировки загрузки, так что один адрес соответствует небольшому числу серверов. При помощи IPID Вы можете определить, сколько машин входят в группу балансировки и к какой из них Вы подключены. Например, поле ID в следующем листинге программы hping2 отчетливо показывает, что beta.search.microsoft.com поддерживается двумя машинами под балансировщиком (207.46.197.115):

# hping2 -c 10 -i 1 -p 80 -S beta.search.microsoft.com.

HPING beta.search.microsoft.com. (eth0 207.46.197.115): S set, 40 headers + 0 data bytes

46 bytes from 207.46.197.115: flags=SA seq=0 ttl=56 id=57645 win=16616 rtt=21.2 ms

46 bytes from 207.46.197.115: flags=SA seq=1 ttl=56 id=57650 win=16616 rtt=21.4 ms

46 bytes from 207.46.197.115: flags=RA seq=2 ttl=56 id=18574 win=0 rtt=21.3 ms

46 bytes from 207.46.197.115: flags=RA seq=3 ttl=56 id=18587 win=0 rtt=21.1 ms

46 bytes from 207.46.197.115: flags=RA seq=4 ttl=56 id=18588 win=0 rtt=21.2 ms

46 bytes from 207.46.197.115: flags=SA seq=5 ttl=56 id=57741 win=16616 rtt=21.2 ms

46 bytes from 207.46.197.115: flags=RA seq=6 ttl=56 id=18589 win=0 rtt=21.2 ms

46 bytes from 207.46.197.115: flags=SA seq=7 ttl=56 id=57742 win=16616 rtt=21.7 ms

46 bytes from 207.46.197.115: flags=SA seq=8 ttl=56 id=57743 win=16616 rtt=21.6 ms

46 bytes from 207.46.197.115: flags=SA seq=9 ttl=56 id=57744 win=16616 rtt=21.3 ms

— beta.search.microsoft.com. hping statistic —

10 packets tramitted, 10 packets received, 0% packet loss

round-trip min/avg/max = 21.1/21.3/21.7 ms

Определение ОС. Как уже говорилось ранее, операционные системы совершенно по-разному генерируют последовательность IPID. Nmap использует эту информацию для определения, какая из версий ОС работает на сканируемой машине. Детальное описание приведено здесь.

Определение правил файрволла. IPID может оказать существенную помощь в определении набора правил файрволла. Вот простой пример:

- Получаем IPID “жертвы”, находящейся под защитой файрволла.

- Отправляем PING-пакет “от хоста” той же сети на эту же “жертву”.

Эта техника может быть расширена поистине до неограниченных пределов. Заметим, что все эти действия могут выполнены при помощи Hping.

Заключение

В заключении мы хотели бы привести некоторые ссылки на ресурсы по данной тематике:

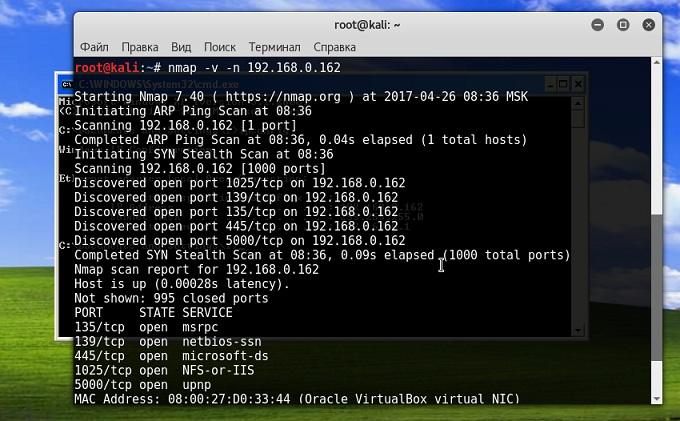

Сканирование сети с помощью nmap

Сканирование сети с помощью nmap – немного теории

nmap – свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети.

nmap была написана с помощью C, C++, Python, Lua и предустановлена в Kali Linux, который мы с вами уже обозревали.

Изначально утилита была разработана для систем UNIX, сейчас же не составляет проблем установить её и на Windows.

nmap используется злоумышленниками для сканирования сетей WiFi, LAN и обнаружения открытых портов на подключенных устройствах для проведения различных атак.

Если на подключенном устройстве открыты порты, то оно считается уязвимым и легко поддаётся атакам с помощью различных X-sploits. Одним из самых распространнёных является Metasploit.

Metasploit Project – проект, посвящённый информационной безопасности. Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплойтов.

Также вы можете прочитать о скрипте для Termux, с помощью него можно легко установить Network Mapper на ваш смартфон.

Возможности nmap и примеры сканирования

Синтаксис Network Mapper

В качестве целевой спецификации может быть имя хоста, IP-адрес, сеть и т.п.

Список параметров можно получить написав в терминале команду nmap.

Как вы знаете, роутеры сами раздают IP-адреса в диапазоне 192.168.0(1).0 – 192.168.0(1).255, это функция DHCP.

Для сканирования всего радиуса нам необходимо написать команду:

-sL – параметр, запускает сканирование списка

24 в IP-адресе – это 24-битная подсетка, которая имеет нужный нам радиус в 256 символов. То есть сканирование пройдёт от 10.0.0.0 – 10.0.0.255.

Для сканирования подключенных устройств мы использует параметр -sn, в таком случае -sL нам не требуется.

Как вы можете увидеть, в моей сети из было просканировано 256 хостов и 3 из них используются. Важно, что 192.168.0.1 – это роутер. Далее идёт мой телефон и ПК.

Теперь давайте просканируем устройства на наличие открытых портов следующей командой:

Мой компьютер не имеет открытых портов, что хорошо для меня и плохо для злоумышленника, так как он не сможет провести атаку.

Однако просканировав роутер, мы видим, что 2 порта открыто, 80 и 1900.

Также можно просканировать и все 256 хостов, однако это займет намного больше времени.

Узнаем версию ОС нашего ПК и роутера. Сканирование на операционную систему требует root привелегий и наличия открытых портов. В случае если порты закрыты, конкретного результата не будет и об этом будет предупреждение. С роутером проблем не возникло и все вывелось корректно, также мы видим MAC-адрес роутера.

Выводы и рекомендации по использованию nmap

В заключение хочется сказать, что утилита nmap нередко используется злоумышленниками и я не в коем случае не призываю к действию, данная статья написана в образовательных целях и автор не несет ответственности за ваши действия.

Network Mapper имеет также и графическую оболочку, об этом нужно упомянуть, однако я ей не пользовался и советую сразу работать с терминалом.

Все открытые порты могут использоваться для проведения атак, следовательно стоит закрывать их по возможности на вашем устройстве, особенно в публичных местах и офисах.

Расширение файла NMA

В таблице ниже предоставляет полезную информацию о расширение файла .nma. Он отвечает на вопросы такие, как:

- Что такое файл .nma?

- Какое программное обеспечение мне нужно открыть файл .nma?

- Как файл .nma быть открыты, отредактированы или напечатано?

- Как конвертировать .nma файлов в другой формат?

Оглавление

- ✅ NMEA GPS Log Data

- 🔄 Конвертеры файлов .nma

- 🚫 Ошибки, связанные с файла .nma.

Мы надеемся, что вы найдете на этой странице полезный и ценный ресурс!

0 расширений и 1 псевдонимы, найденных в базе данных

✅ NMEA GPS Log Data

Другие типы файлов могут также использовать расширение файла .nma.

🚫 Расширение файла .nma часто дается неправильно!

По данным Поиск на нашем сайте эти опечатки были наиболее распространенными в прошлом году:

Это возможно, что расширение имени файла указано неправильно?

Мы нашли следующие аналогичные расширений файлов в нашей базе данных:

🔴 Не удается открыть файл .nma?

Если дважды щелкнуть файл, чтобы открыть его, Windows проверяет расширение имени файла. Если Windows распознает расширение имени файла, файл открывается в программе, которая связана с этим расширением имени файла. Когда Windows не распознает расширение имени файла, появляется следующее сообщение:

Windows не удается открыть этот файл:

Чтобы открыть этот файл, Windows необходимо знать, какую программу вы хотите использовать для его открытия.

Если вы не знаете как настроить сопоставления файлов .nma, проверьте FAQ.

🔴 Можно ли изменить расширение файлов?

Изменение имени файла расширение файла не является хорошей идеей. Когда вы меняете расширение файла, вы изменить способ программы на вашем компьютере чтения файла. Проблема заключается в том, что изменение расширения файла не изменяет формат файла.

Если у вас есть полезная информация о расширение файла .nma, напишите нам!

🔴 Оцените нашу страницу NMA

Пожалуйста, помогите нам, оценив нашу страницу NMA в 5-звездочной рейтинговой системе ниже. (1 звезда плохая, 5 звезд отличная)