Что такое социальная инженерия

Социальная инженерия, или Как «взломать» человека

Слабое звено любой системы защиты – это люди, а социальные инженеры перекрасно умеют «взламывать» людей.

20 декабря 2013

Социальная инженерия, иногда называемая наукой и искусством взлома человеческого сознания, становится все более популярной в связи с повышением роли социальных сетей, электронной почты или других видов онлайн-коммуникации в нашей жизни. В сфере информационной безопасности данный термин широко используется для обозначения ряда техник, используемых киберпреступниками. Последние имеют своей целью выманивание конфиденциальной информации у жертв либо побуждают жертв к совершению действий, направленных на проникновение в систему в обход системы безопасности.

Даже сегодня, когда на рынке доступно огромное количество продуктов для обеспечения информационной безопасности, человек все еще владеет ключами от всех дверей. Будь то комбинация учетных данных (логин и пароль), номер кредитной карты или данные для доступа к онлайн-банку, самое слабое звено в системе обеспечения безопасности — это не технологии, а живые люди. Таким образом, если злоумышленники применяют к пользователям манипулятивные психологические техники, очень важно знать, какие приемы наиболее характерны в данной ситуации, а также понимать принцип их работы, чтобы избежать неприятностей.

Социальная инженерия — понятие совсем не новое, оно появилось давным-давно. Известными специалистами-практиками в этой науке стали, например, Кевин Митник и Фрэнк Абаньяле, которые на сегодняшний день являются ведущими консультантами по безопасности. Они живая иллюстрация того, что преступники могут превращаться в уважаемых экспертов. К примеру, тот же Фрэнк Абаньяле был одним из самых знаменитых и виртуозных мошенников: он умел создавать множество личностей, подделывать чеки и обманывать людей, вытягивая из них конфиденциальную информацию, необходимую для работы мошеннических схем. Если вы смотрели фильм «Поймай меня, если сможешь», вы имеете представление о том, на что способен специалист по социнженерии, если он имеет перед собой ясную цель. Вам просто следует помнить, что для получения от вас нужной информации социнженер может использовать различные мошеннические схемы, не ограничивающиеся приемами, связанными с технологиями или компьютерами, так что лучше пользователям с осторожностью относиться к подозрительным действиям, даже если они кажутся обычными. Классическим приемом, например, является выманивание пароля в телефонном звонке. Кажется, что никто в здравом уме не сообщит свой пароль постороннему, но звонок «с работы» в 9 утра в воскресенье, требующий приехать для какой-то мелочевой технической операции над вашим компьютером, несколько меняет дело. Когда «ваш администратор» предложит просто сказать ему пароль, чтобы он все сделал за вас, вы не только сообщите пароль, но и поблагодарите его за заботу! Ну, может, не лично вы, но примерно половина ваших коллег поступит так гарантированно.

Большинство киберпреступников не станут тратить время на осуществление технологически сложных приемов взлома, если необходимые сведения можно получить, используя навыки в области социнженерии. Более того, существует множество сайтов, где описаны принципы работы подобных техник и причины их успеха. Один из этих сайтов называется SocialEngineer.org, и он предлагает весьма полезную основу для теоретического изучения принципов социнженерии, дополняя ее большим количеством реальных примеров.

Мы используем речь каждый день, влияя на действия друг друга, хотя часто не замечаем этого. Но язык с точки зрения социнженерии имеет несколько недостатков, так как он связан с нашим субъективным восприятием фактов, при котором мы можем опустить некоторые части истории, исказить смысл или сделать некоторые обобщения. НЛП, или нейролингвистическое программирование, которое изначально было создано для лечебных целей, сегодня считается «мутировавшей» формой гипноза, используемой социнженерами как инструмент манипуляции жертвами и оказания на них влияния с целью побудить их выполнить действия, ведущие к успеху атаки. В результате данной тактики жертва может сообщить свой пароль, разгласить конфиденциальную информацию, отказаться от какой-либо меры обеспечения безопасности, то есть, может сделать все что угодно, чтобы убрать препятствия на пути злоумышленников.

Хотя связь между психологией и хакингом кажется чересчур натянутой, на самом деле онлайн-атаки основаны на тех же принципах, которые лежат в основе «офлайнового» мошенничества. Принцип возвратности («если я окажу тебе услугу, ты окажешь услугу мне»), принцип социальной проверки (вы оцениваете свое поведение как правильное, если наблюдаете такое же поведение у большинства), преклонение перед авторитетами (проявление большей степени доверия к сотруднику полиции, врачу, сотруднику технической поддержки, кому-либо более «высокого ранга») — это универсальные для всех способы выстраивания общения в социуме и удовлетворения наших базовых социальных инстинктов. Социнженер знает, на какие кнопки нажимать, чтобы получить желаемый ответ, создавая контекст (канву) для формирования правдоподобной легенды, которая смогла бы создать ощущение срочности. Для опытных специалистов в сфере социнженерии не составит труда обойти рациональное мышление человека, и им понадобится только доля секунды, чтобы добиться преимущества и получить от жертвы необходимые данные.

Однако в данной статье мы в большей степени обратим внимание на различные техники, используемые онлайн-мошенниками для незаконного получения информации и прибыли от жертв, которые «хотели как лучше». Как мы уже упомянули, принципы, используемые для мошеннических схем в Интернете, похожи на те, которые используются в реальной жизни, но так как Интернет — это огромная машина распространения информации, одно фишинговое сообщение может быть отправлено миллионам получателей в течение самого короткого времени. То есть в таких условиях данный тип атак может превратиться в беспроигрышную лотерею: даже если только небольшая часть от общего числа потенциальных жертв попадется на удочку, это все равно означает огромную прибыль для организации или человека, стоящего за атакой.

Сегодня одним из самых распространенных методов получения конфиденциальной информации является фишинг (термин образован от игры слов password harvesting fishing — «ловля паролей»). Фишинг можно охарактеризовать как тип компьютерного мошенничества, который использует принципы социальной инженерии с целью получения от жертвы конфиденциальной информации. Киберпреступники обычно осуществляют свои действия при помощи электронной почты, сервисов мгновенных сообщений или SMS, посылая фишинговое сообщение, в котором напрямую просят пользователя предоставить информацию (путем ввода учетных данных в поля сайта-подделки, скачивания вредоносного ПО при нажатии ссылки и т.д.), благодаря чему злоумышленники получают желаемое при полном неведении со стороны жертвы.

Мы наблюдали процесс развития вредоносного ПО, который во многом использовал принципы социнженерии. Раньше факт заражения компьютера вирусом был весьма очевиден: пользователь видел странные сообщения, иконки, картинки — одним словом, все, что обнаруживало участие злоумышленника. Сегодня нас уже не удивляют примеры вредоносного ПО, которое получает доступ к системам жертв путем применения трюков, характерных для социнженерии, и остается невидимым для пользователя до того момента, как выполнит свою задачу. Бесконечная игра в кошки-мышки между хакерами и компаниями, создающими средства информационной безопасности, подтверждает: образование и информирование — это ключевой защитный механизм, необходимый для пользователей. Они должны следить за новостями и новыми веяниями в мире информационной безопасности, а также знать о ключевых тактиках мошенников.

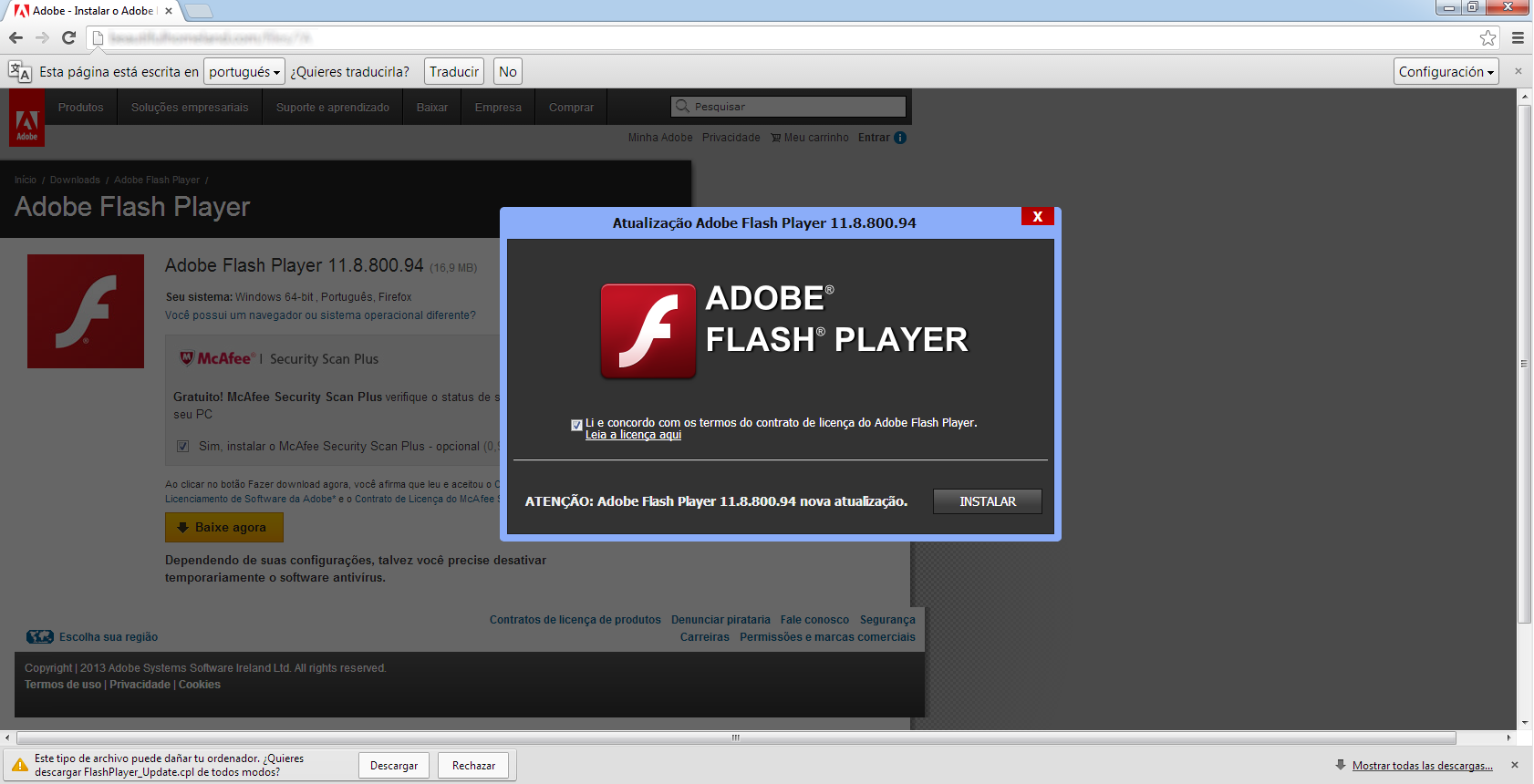

Множество интересных примеров взлома основаны на техниках социнженерии, которые, в свою очередь, помогают злоумышленникам доставить вредоносное ПО жертвам. Среди наиболее популярных — фальшивые обновления Flash Player и других популярных программ, вшитые в документ Word исполняемые файлы и многое другое.

Большинство описанных выше методов проведения атаки направлены на жителей Латинской Америки, так как технологические угрозы такого типа не до конца понятны или распространены в регионе, а если еще и принять во внимание, что большинство компьютеров работают с устаревшим ПО, это дает киберпреступникам отличную возможность заработать. Только недавно некоторые банки усилили меры обеспечения информационной безопасности для пользователей онлайн-банкинга, но до сих пор множество уязвимостей в системе безопасности способствуют успеху тактик социнженерии. Интересно, что многие особенности этого региона перекликаются с российскими, поэтому киберпреступники СНГ и Латинской Америки весьма активно обмениваются опытом и перенимают друг у друга удачные находки.

Популярны другие типы атак, которые даже не всегда попадают в категорию компьютерного мошенничества. Схема, известная как «виртуальное похищение«, использует практики социнженерии, а в качестве средства связи выступает телефон. Злоумышленники обычно звонят жертве и говорят, что член семьи был похищен и для его освобождения требуется незамедлительно заплатить выкуп. Преступник создает ощущение срочности и страха, жертва выполняет требования мошенника, даже не убедившись, на самом ли деле похищен кто-то из родственников. Похожая схема популярна при атаках на пожилых людей и может быть названа «виртуальной болезнью» — когда жертве звонят якобы из поликлиники, говорят, что в недавних анализах есть признаки опасного заболевания и нужно незамедлительно лечь на операцию для спасения жизни, разумеется, платную. После оплаты, конечно, никого не оперируют, потому что болезни никакой и не было.

В свете этого очень важно помнить, что любая публично доступная информация, появляющаяся в соцсетях («ВКонтакте», Instagram, Facebook, Twitter, Foursquare и так далее), может также помочь преступникам сложить два и два и понять, где вы находитесь, либо узнать некоторые персональные сведения. Направленная целевая фишинг-атака — это не столь частое явление, но, если вы готовы предоставлять ценную информацию, даже не задумываясь о предполагаемых последствиях, вы только облегчаете мошенникам задачу. Даже виш-листы на Amazon могут стать хорошим подспорьем для взлома при использовании тщательно отобранных трюков из арсенала социнженеров.

Как мы уже сказали, сегодня установка комплексного решения для обеспечения безопасности — это необходимость, особенно если вы пользуетесь Интернетом (весьма вероятно, что так оно и есть). Более того, ознакомление с новостями и тенденциями в мире онлайн-угроз и социальной инженерии поможет вам избежать атак такого типа (как онлайн, так и в реальной жизни). Помните, что все гаджеты и технологии защиты ничего не стоят, если вы не знаете, как их правильно использовать, и не осведомлены о том, на что способны злоумышленники. Технологии, которыми пользуются преступники, развиваются, и вам не следует отставать, поэтому немного параноидальности в наше время не повредит.

«Полиция не сможет защитить пользователей. Людям нужно быть более осведомленными и больше знать о таких вещах, как кража личности. Нужно быть немного умнее, немного сообразительнее… Нет ничего плохого в том, чтобы быть скептиком. Мы живем в такое время, что, если у вас легко украсть, кто-нибудь обязательно воспользуется возможностью», — говорит Фрэнк Уильям Абаньяле.

Социальная инженерия

Социальная инженерия — это совокупность психологических и социологических приемов, методов и технологий, которые позволяют получить конфиденциальную информацию. Кибермошенников, которые используют эти приемы на практике, называют социальными инженерами. Пытаясь найти доступ к системе или ценным данным, они используют самое уязвимое звено — человека, который считается наименее устойчивым к внешнему воздействию. Почему так происходит?

Предпосылки для появления социальной инженерии

«Миром правят данные», «данные — новая нефть». Эти выражения отражают сегодняшнюю картину отношения к информации. У бизнеса — как в IT-сфере, так и любой другой — информация часто имеет очень высокую ценность и от нее зависит успешность компании, ее развитие, безопасность клиентов и репутация. Но в любой системе, которая связана с получением, хранением, обработкой данных, всегда участвует человек. И пока другие методы защиты справляются с сохранением конфиденциальных данных в тайне, человеческий фактор становится тем ключом, который открывает двери мошенникам.

В social engineering все строится вокруг слабостей человека. С одной стороны, это личностные качества: сопереживание, наивность, доверчивость, лояльность к чужим слабостям, страх. С другой — качества профессиональные: недостаток знаний, неумение применять их на практике, игнорирование инструкций и должностных обязанностей. Поэтому социальную инженерию часто называют «взломом» человека. На практике каждый взлом может иметь серьезные последствия, в первую очередь, для компании, в которой работает человек.

Ежегодный ущерб от киберпреступников, которые используют приемы социальной инженерии, оценивается в десятки миллиардов долларов США. Одним из самых первых громких дел с применением social engineering’а стало дело Кевина Митника. Его начинания продолжили другие: Братья Бадир, хакер по имени Архангел, Питер Фостер. Некоторые истории легли в основу сценариев для художественных фильмов — например, кинолента «Поймай меня, если сможешь» с Леонардо ди Каприо в главной роли основана на реальных фактах.

Основные приемы социальной инженерии

Фишинг

Это сбор пользовательских данных для авторизации (логинов и паролей) в различных онлайн-сервисах. Фишинг популярен, о нем многие знают, но, тем не менее, попадаются на его «удочку». Обычно он представляет собой массовые рассылки спама по электронной почте. Потенциальным жертвам приходят письма якобы от сервисов, которыми они пользуются: платежных систем, онлайн-магазинов и т. п. Эти письма — поддельные, их задача в том, чтобы заставить пользователя перейти по ссылке или кнопке, а затем оставить мошенникам авторизационные данные. Чтобы вызвать больше доверия, мошенники придумывают серьезные причины для перехода по ссылке: например, просят жертву обновить пароль или подтвердить какое-то действие в системе.

Претекстинг

Методика психологической манипуляции по заранее подготовленному сценарию. Сценарий реализуется во время голосового общения, в ходе которого жертва сообщает киберпреступнику нужную ему информацию или выполняет действие, которое приведет его к желанной цели. Часто социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или других служб, которым человек по умолчанию доверяет. Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счета, реальную проблему, с которой она обращалась в эту службу ранее.

Плечевой серфинг

Проще говоря, это подглядывание из-за спины. Так легко получить пароли и логины для входа в местах общественного пользования: кафе и ресторанах, парках и залах ожидания в аэропорту или на вокзале.

Сбор данных из открытых источников

Это не только соцсети (хотя сегодня они особенно актуальны), но и информация в поисковых системах, блогах, на форумах, в профессиональных сообществах и сообществах по интересам, на сайтах с частными объявлениями, на офлайн-мероприятиях: конференциях, докладах, мастер-классах.

«Кви про кво»

Второе название — «услуга за услугу». Эта техника атаки предполагает общение по электронной почте или телефону. Мошенник представляется сотрудником, например, техподдержки, и предлагает жертве помочь ему устранить определенные неполадки в онлайн-системе или на рабочем месте. Жертва, выполняя его указания, лично передает ему средства доступа к важной информации.

Троянский конь/дорожное яблоко

Метод предполагает подбрасывание «приманки», которая с высокой вероятностью заинтересует потенциальную жертву. Такой приманкой обычно становится носитель информации — например, флеш-карта, CD-диск или карта памяти к телефону. Жертве станет любопытно, что находится на носителе, она вставит их в ноутбук или телефон, а мошенник с помощью специальной программы получит доступ к информации. Приманкой может быть и email-сообщение, которое сулит получение быстрой прибыли, выигрыша, наследства и других вещей, которые точно заинтересуют многих получателей письма и заставят выполнить содержащиеся в нем инструкции.

Обратная социальная инженерия

Методика направлена на то, чтобы жертва сама обратилась к социальному инженеру и выдала ему необходимые сведения. В этой ситуации мошенники часто прибегают к диверсиям: подстраивают поломку компьютера, проблемы с авторизацией и делают так, чтобы сотрудник попросил их помочь с устранением проблемы.

Что такое социальная инженерия, уже понятно по перечисленным методам. Но это далеко не все, чем пользуются кибермошенники. В мире популярен мобильный банкинг, и социальные инженеры применяют свои знания, чтобы получить доступ к карточным счетам жертвы. Так выделилось отдельное направление, которое называют кардингом. За этим определением скрываются махинации с банковскими картами. Если раньше использовались физические способы получения информации (специальные устройства считывали пароли прямо на терминалах), то теперь это проще сделать с помощью методов социальной инженерии, психологическими приемами заставляя жертву раскрыть номер карты, срок ее действия, CVV-код и получить полный контроль над банковским счетом.

Мошенники активно пользуются социальными сетями, в которых пользователи делятся событиями из личной жизни и увлечениями. Чтобы получить доступ к аккаунту (любому, не только в соцсети), хакеры изучают страницу потенциальной жертвы: когда и где она родилась и живет, кто ее родители, ее хобби, какие мероприятия посещает, с кем дружит. Взломав профиль друга жертвы, легко будет установить с ней контакт и получить нужные сведения, прикрываясь благими намерениями.

Еще один инструмент социальных инженеров — СМС-рассылки. В них обычно сообщают о выигранных автомобилях и крупных суммах, об угрозе немедленной блокировки банковской карты и попавших в беду родственниках. Человек, у которого таким способом вызвали интерес, сочувствие или страх, способен на многое, в том числе поделиться секретной информацией, не подозревая, что передает ее в руки мошенников.

Методы работы социальных инженеров

Опытный социальный инженер редко использует одну технику сбора данных. Обычно методы социальной инженерии — это комплекс инструментов, которые применяются в зависимости от обстоятельств. Он:

- представляется сотрудником сервисных служб, проверяющим или руководителем;

- подглядывает из-за плеча, чтобы узнать логин и пароль;

- отправляет фишинговые электронные письма и сообщения в мессенджеры;

- тайно записывает нажатия клавиш, пока жертва работает за компьютером;

- записывает голосовые сообщения, похожие на сообщения роботов;

- просит о помощи, где жертва раскроет важны данные.

Атака методами социальной инженерии

- Сбор информации о потенциальном объекте. Чтобы эффективно применить методы социальной инженерии, нужно знать, с чем и кем имеет дело кибермошенник. В компании преступника может заинтересовать количество сотрудников, графики их работы, перемещения, страхи, конфликты на рабочем месте и другое, что делает их уязвимыми.

- Выбор жертвыи сбор данных о ней. Наибольший интерес представляют данные для авторизации, аккаунты в социальных сетях, сообщения на форумах, в чатах, сведения о перемещении, личный адрес, связи с другими людьми (родственниками, коллегами, друзьями), общедоступная информация из поисковых сервисов.

- Информационная атака. Получение физического или онлайн-доступа к ценной информации, сбор базы логинов/паролей, документы или другая цель, которую преследует кибермошенник. Атака осуществляется после контакта мошенника с жертвой. Установить контакт можно разными способами: в реальном или телефонном разговоре, онлайн (отправив письмо на e-mail или написав в соцсети).

- Использование полученных данных. Информацию, которая попала в руки киберпреступнику, можно использовать для доступа к банковскому счету, чтобы скомпрометировать компанию, попросить выкуп за возврат доступа или нераспространение украденного.

Что такое тест на проникновение

Когда упоминается социальная инженерия, определение ее предполагает, что по ту сторону от жертвы всегда стоит кибермошенник. Это не так. Сегодня инструменты социального инжиниринга используются для повышения информационной безопасности предприятия через тесты на проникновение.

Специалисты, которые занимаются тестированием на проникновение, точно также используют психологические и социологические приемы для получения ценной корпоративной информации. Но их цель — закрыть слабые места, выявить пробелы в знаниях сотрудников и повысить сознательность там, где речь идет о конфиденциальных данных и способах обращения с ними.

Как защитить компанию от социальной инженерии

Так как самым уязвимым элементов в системе безопасности остается человек, мероприятия по защите будут затрагивать именно его. Исключением будет установка последних обновлений для антивирусных приложений и надежного брандмауэра на рабочие машины сотрудников.

Инструкции по работе с информацией

Информация, с которой работает сотрудник, является собственностью компании. То же касается авторизационных данных в корпоративных системах. Некоторые компании уже перешли на регулярную смену прав доступа, но некоторые сотрудники продолжают оставлять логины и пароли на виду, не скрывая их от потенциальных мошенников или легко передаю их третьим лицам без должных оснований.

Инструкции по общению с клиентами/посетителями/техподдержкой

Не важно, кем является человек, который хочет прямо или косвенно получить от сотрудника ценные данные или доступ к ним. Главное, чтобы сотрудник имел четкие инструкции, какую информацию он вправе передавать и на каких основаниях. Третьи лица, которые не связаны с компанией, но интересуются процессами в ней, должны вызывать подозрение и ответную реакцию: о них следует доложить службе безопасности компании.

Повышение осведомленности

Регулярно появляются новые способы информационных атак, методы взлома, в том числе, социальной инженерии. Значит, компании необходимо регулярно обучать персонал принципам работы с корпоративными данными и напоминать об ответственности, которая на них возложена. Сотрудники обязаны знать, к каким последствиям может привести раскрытие конфиденциальных данных с помощью социальной инженерии. Помимо этого, руководству компании следует разработать регламенты и инструкции, касающиеся вопросов хранения, использования, распространения и передачи авторизационных и других данных третьим лицам.

Что такое социальная инженерия? Принцип работы и методы влияния

Социальная инженерия – это искусство манипулирования, которое включает в себя обман человека, применяя методы воздействия с помощью ошибок мышления (когнитивных искажений). Злоумышленники пытаются обмануть Вас, чтобы заполучить конфиденциальную информацию (пароли или банковские данные), или получить технических доступ к системе, чтобы установить вредоносное ПО, с целью, корпоративного шпионажа. Атака социальной инженерией, в основном, использует доверие человека, потому что, это намного легче для преступника, чем взломать Ваше программное обеспечение. Мошенники могут представляться, в качестве должностного сотрудника компании, личности, которая осуществляет внеплановую проверку, коллеги, друга или босса.

Само по себе понятие “социальная инженерия” существует крайне давно и активно применяется, как раньше, так и сейчас. Еще в 90-х годах, специалист в области взлома и защиты информации Кевин Митник помог популяризировать данный термин написав ряд книг посвященных теме социальной инженерии и методам воздействия на человека. В 2001 году была выпущена под его авторством книга «Искусство обмана» (англ. «The Art of Deception»), где он рассказывает о реальных историях, как с точки зрения мошенника, так и жертв. Объясняет, почему каждая атака имела свой успех и как ее можно было бы предотвратить.

Техники и методы социальной инженерии

Прежде, чем приступить к действиям, злоумышленник, проведет полную подготовку, которая может занять неделю и месяц, чтобы узнать, как организована работа в компании, или узнать, как живет человек и чем он предпочитает заниматься в свободное время. Подготовка может включать в себя множество факторов, в частности поиск списка телефонных номеров компании и сотрудников, сбор информации через интернет, что сейчас актуально, как никогда. Только после того, как будет собрано достаточное количество данных они смогут прийти и постучать в дверь или сделать телефонный звонок, или принять другие меры для достижения желаемого.

Человеческий фактор и эмоциональная реакция – основа для социальной инженерии. Существует множество способов, с помощью которых злоумышленник может обмануть Вас, как в реальной, так и виртуальной среде. К наиболее популярным методам социальной инженерии относится:

- Фишинг;

- Претекстинг:

- Квид про кво («Услуга за услугу»);

- Троянский конь («Дорожное яблоко»);

- Обратная социальная инженерия;

- Сбор информации из открытых источников;

- Серфинг через плечо;

- Впритык;

- Наживка.

Давайте рассмотрим более подробно, в чем заключается и, что представляет собой каждый из методов.

Фишинг («Рыбная ловля»)

Данный вид воздействия наиболее из распространенных сегодня. Вы регулярно с ним встречаетесь. Главная цель: получить доступа к персональным данным пользователя (логину, паролю, имени, адресу, банковским данным). Чаще всего, атака подразумевает под собой отправку жертве электронного письма на почту, которое выглядит точно так же, как и письмо от официального представителя (игрового аккаунта, платежной системы, социальной сети, банка). Письмо будет содержать в себе элементы, которые будут воздействовать на эмоции человека и требовать решительных действий «здесь и сейчас». Сообщение может содержать в себе тему, например: «Ваш аккаунт пытались взломать, необходимо изменить пароль», «Поздравляем! Вам начислено 1000$ в честь дня Рождения проекта, остался 1 день, спешите» и т.п.

Подделку отличить от оригинала крайне сложно. Всегда стоит обращать внимание на такие детали, как:

- ссылки (не стоит переходить по ссылкам в сообщение, если не уверены, что оно является подлинным. Лучше всего перейти на подлинный ресурс и получить доступ непосредственно через него);

- угрозы (сообщения о том, что аккаунт взломали, средства с банковской карты были сняты и т.п. – не стоит сразу реагировать и пытаться что-либо предпринимать. Удостоверьтесь в том, что письмо является действительным);

- текст (в нем могут содержаться банальные орфографические, грамматические и пунктуационные ошибки);

- дизайн (если Вы уже ранее получали письма от этого ресурса, посмотрите, соответствует ли структура оригиналу: сравните расположения отдельных блоков, элементов, текста, ссылок);

- имя и адрес отправителя (скорее всего адрес будет соответствовать оригиналу, т.к. подделать его не вызывает никаких трудностей, тем не менее, возможно электронная почта отличается одним или нескольким символом, цифрой или же вовсе не соответствует – обратите внимание).

Претекстинг

Еще одна форма социальной инженерии, где злоумышленник действует по заранее сфабрикованному сценарию, чтобы получить конфиденциальную информацию от своей жертвы. Атака совершается при предварительной подготовки и с базовыми знаниями (кода агента, номера паспорта, даты рождения, последних цифр банковской карты и т.п.). Преступник, например, может выдавать себя за внешнего ИТ-специалиста и манипулировать сотрудниками фирмы через мобильный телефон или же при физическом присутствии, чтобы получить доступ в желаемую комнату.

В отличие от фишинговых писем, использующих эмоции человека в своих интересах, здесь атаки основана на создании ложного чувства доверия с жертвой. Мошенник придумывает «достоверную» историю, которая не оставляет практически никакого места для сомнения жертве и таким образом получая желаемое.

Посмотрите короткий фрагмент видео из фильма “Кто Я”, чтобы иметь более полное представления о том, как работает данная техника:

Претекстинг, в свою очередь имеет две категории:

Квид про кво («Услуга за услугу»)

Мошенник осуществляет подобный вид атаки социальной инженерии, например, путем звонка в компанию через внутренний телефон или пишет на электронную почту, где он выдает себя за сотрудника ИТ-отдела и говорит, что в системе были обнаружены критические сбои, которые необходимо срочно устранить. В свою очередь, ничего не подозревающий сотрудник компании начинает следовать «рекомендациям» специалиста, тем самым предоставляя мошеннику доступ к внутренней системы, а в последствие и к конфиденциальным сведениям.

Троянский конь («Дорожное яблоко»)

Помните историю про троянского коня, который был представлен в качестве подарка, а по факту оказался коварным замыслом? Данный техника атаки переставляет его адаптацию, поскольку жертва не получает «подарок», а находит его сама. Заключается метод в использование физического носителя (дискета, диск, флешка) содержащей на себе вредоносное программное обеспечение. Предварительно злоумышленник подготавливает одну или несколько копий носителя вирусного ПО, оформляет его в фирменном стиле компании или же помечает его каким либо текстом вызывающим интерес, например: “Список сотрудников под сокращение” и т.п. Разбрасывает носители на территории компании, там, где их будет легко найти, у входа в здание, коридорах, туалетах, столовых и ждет.Человек, который обнаружит «яблоко» вероятнее всего захочет удовлетворить свое любопытство и узнать, что на нем находится.

Фрикинг

Впервые о понятие фрикинга стало известно в начале 60-х годов в Америке. Компания Bell, покрывающая на тот период основную часть территорию ранее указанной страны, для своей сети использовала сигналы импульсные, а для передачи сигналов служебных применялся тоновый набор. Разумеется, находчивость людей не знает границ и были такие, которые использовали служебные команды для своих целей. Подавая тоновый сигнал в сеть, по определенному алгоритму можно было позвонить бесплатно, организовать конференцию между несколькими абонентами, получить доступ к управлению сетью, блокировать и перенаправлять звонки. Вскоре Bell сменила свою технологию осуществления звонков.

Обратная социальная инженерия

В данной технике, жертва ничего не подозревая, передает необходимую информацию мошеннику самостоятельно. Как такое может произойти? Примером такой ситуации может служить подобный сценарий. Жертва обращается в ИТ-службу компании с целью восстановить доступ к системе («Я что-то нажала и все пропало»), однако, телефон по которому она позвонила не принадлежит ИТ-отделу, т.к. за неделю до этого злоумышленник сменил контактные номера у сотрудника. Соответственно, жертва ничего не подозревая, думая о том, что разговаривает с подлинным специалистом, предоставляет ему удаленный доступ и сообщает все, что он будет запрашивать. Множество людей, для устранения ошибок или проблем, готовы, как можно скорее передать всю необходимую информацию, в том числе и конфиденциальную.

Сбор информации из открытых источников

В данном случае не требуется от социального хакера специальных навыков и знаний в области психологии или социологии, достаточно умения искать информацию о человеке в интернете. Данная техника стала актуальна с появлением интернета, сетей, форумов и прочих открытых источников, где пользователь самостоятельно загружает свои фотографии, информацию о себе, как общего характера, так и личного. При должном внимание к своей безопасности, можно избежать распространения важных факторов для потенциального преступника.

Серфинг через плечо

Данный метод, сложно организовать специально, тем не менее он имеет место быть. Заключается он в банальном и просто подглядывание за информацией отображаемой у человека на экране смартфона, планшета или ноутбука. Можно осуществить находясь в общественных местах (общественном транспорте, ВУЗах, кафе, парках, аэропортах).

Впритык

“Подождите, не закрывайте дверь” – как часто слышите подобные просьбы и видите человека, который торопится попасть в помещения следом за Вами? Уверены, что он является сотрудником компании? Как Вы уже поняли, для получения доступа в помещение или другой охраняемой территории злоумышленник ждет (курит сигарету или просто стоит в стороне) пока кто-то из сотрудников будет заходить или выходить, чтобы просто на просто проскочить пока дверь открыта.

Противодействие методам социальной инженерии

Безопасность – когда у Вас есть четкое представление о том, кому можно доверять. Вы должны однозначно понимать и знать – кому можно предоставлять данные и доступ на территорию, а кому – категорически нет. Любой специалист в области обеспечения безопасности, скажет Вам, что человеческий фактор является самым слабым звеном во всей цепочке безопасности. Не имеет никакого значения, сколько дверей и какие замки Вы поставите, имеется у Вас заборы с колючей проволокой и вооруженный персонал с собаками на территории, подключена ли системы сигнализации, прожекторы и камеры видеонаблюдения. Если доверяете первому встречному человеку у ворот, который говорит, что он не может попасть домой, т.к. его обокрали,. При этом Вы позволяете ему без какой-либо предварительной проверки пройти на охраняемую территорию, Вы обрекаете все обеспеченные меры защиты на провал.

Чтобы защитить себя и не стать жертвой атаки социальной инженерии:

- изучайте и собирайте, как можно больше информации о способах и методах воздействия злоумышленниками, что позволит Вам всегда быть готовым;

- относится с осторожностью и скептично к человеку, запрашиваемому внутренние организационную сведения или персональные данные;

- дайте однозначное понятие – кому можно дать доступ к конфиденциальной информации и при каких условиях. не предоставляйте сведения о своей организации, логин и пароль по телефону, и электронной почте;

- при чтении электронной почты обращайте внимание на подлинность сообщения, обращайте на стиль его оформления, ссылки и адрес отправителя;

- установите соответствующие ПО (антивирусы, спам-фильтры, брандмауэры).

Обрести практические и теоретические навыки

Тема является для Вас интересной и актуальной? Прочтите список весьма содержательных книг по социальной инженерии, которые Вы можете скачать на Ваш электронный гаджет или купить и, тем самым изучить тему еще больше:

- Максим Кузнецов, Игорь Симдянов – «Социальная инженерия и социальные хакеры»;

- Кевин Д. Митник, Вильям Л. Саймон – «Искусство обмана»;

- Кевин Д. Митник, Вильям Л. Саймон – «Призрак в Сети. Мемуары величайшего хакера»;

- Кевин Д. Митник, Вильям Л. Саймон – «Искусство вторжения»;

- Крис Касперски – «Секретное оружие социальной инженерии»

Так как книги читать мало кто любит, есть небольшая подборка фильмов и сериалов про социальную инженерию, где можно увидеть, в той или иной мере, методы ее применения:

Фильмы:

- «Кто я», 2014 – Баран бо Одар

- «Хакеры», 1995 – Иэн Софтли

- «Взлом», 2000 – Джо Чаппелль

- «Кибер», 2015 – Майкл Манн

- «Пароль Рыба-Меч», 2001 – Доминик Сена

- «Чужими глазами», 2012 – Седрик Жименес, Арно Дюпрей

- «Враг государства», 1998 – Тони Скотт

- «Крепкий орешек 4», 2007 – Лен Уайзман

Сериалы:

- «Мистер робот», 2015 – Сэм Эсмейл, Джим МакКэй, Триша Брок и др.

- «Охота на Унабомбера», 2017 – Грег Яйтанс

Быть уверенным в сегодняшнем и завтрашнем дне Вы можете только с безопасностью. Статья является ознакомительного характера и не призывает Вас к злоупотреблению техниками социальной инженерии. Здесь собраны сведения о том, какие существуют методы и как они работают, узнав их Вы сможете избежать влияния со стороны мошенника и не станете его жертвой, тем самым сохраните конфиденциальную информацию.

Социальная инженерия: что это и как она появилась?

«Прекрасно! – скажете вы, – дело в шляпе!», но окажетесь неправы, ведь этого недостаточно. Почему? Да потому что пользу от любой компьютерной системы можно получить лишь при участии пользователей, т.е. людей. И как раз это взаимодействие между компьютером и человеком несет в себе серьезную опасность, и человек зачастую оказывается наиболее слабым звеном в цепи мер безопасности. К тому же он сам и является причиной, по которой безопасность оказывается неэффективной.

В информационный век манипулировать людьми стало проще, ведь есть Интернет и мобильная связь, которые позволяют взаимодействовать без непосредственного контакта. Существуют даже специальные методы, помогающие злоумышленникам «оперировать» людьми так, как им хочется. Их комплекс называется социальной инженерией, и в этой статье мы попробуем выяснить, что же это такое.

Социальная инженерия: что это и как она появилась?

Несложно догадаться, что даже самая навороченная система безопасности уязвима, когда ей управляет человек, тем более, если этот человек доверчив, наивен и психологически неустойчив. И когда на машину (ПК) совершается атака, ее жертвой может выступать не только компьютер, но и человек, который за ним работает. Именно такая атака на сленге социальных хакеров называется социальной инженерией. В традиционной форме она выглядит как телефонный звонок, где звонящий выдает себя за кого-то другого, желая выудить у абонента конфиденциальную информацию, чаще всего – пароли. Но в нашей статей мы рассмотрим явление социальной инженерии в более широком понимании, подразумевая под ним любые возможные методы психологических манипуляций, такие как шантаж, игра на чувствах, обман и т.п.

В этом понимании социальная инженерия является методом управления действиями людей без применения технических средств. Чаще всего он воспринимается как незаконный метод получения разных ценных сведений. Используется же он преимущественно в Интернете. Если вам интересны примеры социальной инженерии, то вот один из самых ярких:

Как ни странно, но даже в наше время есть люди, которые клюют на такие удочки, и доверчиво рассказывают социальным хакерам, все, что им нужно. А в арсенале последних может быть немало техник и приемов. О них мы тоже расскажем, но чуть позже.

Социальная инженерия – наука (направление), появившаяся сравнительно недавно. Ее социологическое значение состоит в том, что она оперирует специфическими знаниями, направляющими, систематизирующими и оптимизирующими процесс создания, модернизации и применения новых социальных реальностей. В некотором смысле она дополняет социологическое знание, преобразуя научные знания в алгоритмы деятельности и поведения. В определенной форме люди использовали социальную инженерию с древних времен. Например, в Древнем Риме и Древней Греции очень уважали специально подготовленных риторов, способных убедить собеседника в его «неправоте». Эти люди участвовали в дипломатических переговорах и решали государственные проблемы. Позже социальную инженерию взяли на вооружение спецслужбы, такие как ЦРУ и КГБ, агенты которых с успехом выдавали себя за кого угодно и выведывали государственные тайны.

К началу 1970-х годов стали появляться телефонные хулиганы, нарушавшие покой разных компаний ради шутки. Но со временем кто-то сообразил, что, если использовать техничный подход, можно достаточно легко получать разную важную информацию. И уже к концу 70-х бывшие телефонные хулиганы превратились в профессиональных социальных инженеров (их стали называть синжерами), способных мастерски манипулировать людьми, по одной лишь интонации определяя их комплексы и страхи. Когда же появились компьютеры, большинство синжеров сменило профиль, став социальными хакерами. Теперь понятия «социальная инженерия» и «социальные хакеры» синонимичны. А с мощным развитием социальной инженерии стали появляться ее новые виды и расширился арсенал методик. Посмотрите это небольшое видео, чтобы узнать, как социальные хакеры манипулируют людьми.

Методы социальной инженерии

- «Троянский конь»

- Претекстинг

- «Дорожное яблоко»

- Фишинг

- Кви про кво

«Троянский конь»

Претекстинг

«Дорожное яблоко»

Фишинг

Кви про кво

Обратная социальная инженерия

- Создаются ситуации, вынуждающие людей обращаться за помощью

- Рекламируются услуги по решению проблем (сюда же входит опережение помощи настоящими специалистами)

- Оказывается «помощь» и воздействие

В случае с этим видом социальной инженерии злоумышленники изначально изучают человека или группу людей, на которых планируется оказать влияние. Исследуются их пристрастия, интересы, желания и потребности, и влияние оказывается именно через них с помощью программ и любых других методов электронного воздействия. Причем программы должны сначала работать без сбоев, чтобы не вызывать опасений, а уже потом переключаться на вредоносный режим.

Примеры обратной социальной инженерии – тоже не редкость, и вот один из них:

Социальные хакеры разрабатывают программу для конкретной компании, исходя из ее интересов. В программе заложен вирус замедленного действия – через три недели он активируется, а система начинает давать сбои. Руководство обращается к разработчикам, чтобы они помогли устранить проблему. Будучи готовыми к такому развитию событий, злоумышленники присылают своего «специалиста», который, «решая проблему», получает доступ к конфиденциальной информации. Цель достигнута.

В отличие от обычной социальной инженерии, обратная более трудоемка, требует особых знаний и навыков и используется для воздействия на более широкую аудиторию. Зато эффект от нее потрясающий – жертва без сопротивления, т.е. по своему собственному желанию раскрывает перед хакерами все карты. Таким образом, любой вид социальной инженерии практически всегда используется со злым умыслом. Некоторые люди, конечно, говорят о ее пользе, указывая на то, что с ее помощью можно разрешать социальные проблемы, сохранять социальную активность и даже адаптировать социальные институты к меняющимся условиям. Но, несмотря на это, успешнее всего ее применяют для:

- Обмана людей и получения конфиденциальной информации

- Манипулирования и шантажа людей

- Дестабилизации работы компаний для последующего их разрушения

- Воровства баз данных

- Финансовых махинаций

- Конкурентной разведки

Защита от социальной инженерии

Сегодня в крупных компаниях систематически проводят всевозможные тесты на сопротивляемость социальной инженерии. Почти никогда действия людей, подпавших под атаку социальных хакеров, не носят умышленного характера. Но тем они и опасны, ведь если от внешней угрозы защититься сравнительно легко, то от внутренней – намного сложнее.

Чтобы повысить безопасность, руководство компаний проводит специализированные тренинги, контролирует уровень знаний своих сотрудников, а также само инициирует внутренние диверсии, что позволяет установить степень подготовленности людей к атакам социальных хакеров, их реакцию, добросовестность и честность. Так, на E-Mail могут присылать «зараженные» письма, вступать в контакт в Skype или соцсетях.

Сама же защита от социальной инженерии может быть как антропогенной, так и технической. В первом случае привлекается внимание людей к вопросам безопасности, доносится суть серьезности данной проблемы и принимаются меры по привитию политики безопасности, изучаются и внедряются методы и действия, повышающие защиту информационного обеспечения. Но у всего этого есть один недостаток – все эти способы пассивны, и многие люди просто пренебрегают предупреждениями.

Что же касается технической защиты, то сюда относятся средства, затрудняющие доступ к информации и ее использованию. Учитывая то, что самыми «популярными» атаками социальных хакеров в Интернете стали электронные письма и сообщения, программисты создают особое ПО, фильтрующее все поступающие данные, и это касается как частных почтовых ящиков, так и внутренней почты. Фильтры анализируют тексты входящих и исходящих сообщений. Но здесь есть трудность – такое программное обеспечение загружает серверы, что может тормозить и сбивать работу системы. К тому же невозможно предусмотреть все вариации написания потенциально опасных сообщений. Однако технологии совершенствуются.

А если говорить конкретно о средствах, препятствующих использованию полученных данных, они делятся на:

- Блокирующие использование информации везде, кроме рабочего места пользователя (аутентификационные данные привязываются к электронным подписям и серийным номерам комплектующих ПК, физическим и IP-адресам)

- Блокирующие автоматическое использование информации (сюда относится всем нам знакомая Captcha, где паролем служит картинка или ее искаженная часть)

Оба этих способа блокируют возможность автоматизации и смещают баланс между ценностью сведений и работой по их получению в сторону работы. Поэтому даже при наличии всех данных, выданных ничего не подозревающими пользователями, социальные хакеры сталкиваются с серьезными трудностями в их практическом применении.

А любому обычному человеку для защиты от социальной инженерии мы советуем просто сохранять бдительность. Получая на электронную почту письмо, обязательно внимательно читайте текст и ссылки, старайтесь понять, что находится в письме, от кого оно пришло и зачем. Не забывайте пользоваться антивирусами. Если же неизвестные звонят по телефону с незнакомого номера, никогда не называйте своих личных данных, тем более тех, которые касаются ваших финансов. Кстати, в этом видео, пусть и коротко, но интересно рассказано о том, как защититься от социальной инженерии.

И, напоследок, мы хотим познакомить вас с некоторыми из книг по социальной инженерии, в том числе как области социологического знания, чтобы при желании вы могли познакомиться с темой подробнее. В этих книгах есть множество практических рекомендаций о том, как овладеть распространенными манипулятивными техниками и приемами. Также вы узнаете о наиболее эффективных методах социальной инженерии и научитесь распознавать их и защищаться от атак. Книги по социальной инженерии:

Социальная инженерия – как не попасться на удочку мошенникам?

В век технологий и интернета управлять людьми стало проще и этому можно научиться. Существуют методы, которые существовали и успешно использовали на заре человечества, которые полностью основываются на психологии и поведении людей в критических ситуациях. Они помогают направлять оппонента в то русло, которое необходимо манипулятору.

Что такое социальная инженерия?

Под термином социальная инженерия (СИ) подразумеваются сразу несколько понятий. Первое относится к социологии и обозначает совокупность методов, изменяющих человеческое поведение, обеспечивающих контроль над окружающими, их действиями. Эти подходы ориентированы на изменение организационных структур, так как самым уязвимым местом любой системы является человеческий фактор.

В каком-то роде социальная инженерия – это наука, а в сфере информационной безопасности под термином подразумевается незаконный метод получения информации. На сегодняшний день известными приемами пользуются мошенники, пытаясь добраться до «лакомого куска» – конфиденциальной или ценной информации. В начале 21 века понятие было популяризировано, хотя методы для сбора фактов и манипуляции людьми были известны задолго до века компьютерной эры.

Чем занимается социальная инженерия?

Методология управленческой деятельности может быть использована не только в корыстных целях (для мошенничества и хакерства). Социальная инженерия в жизни применяется для решения проблем на производстве, в сфере общественного взаимодействия. Конструируя различные ситуации, специалисты в этой области предугадывают возможные ошибки и варианты поведения людей. Деятельность включает в себя такие процедуры, как:

- анализ объекта деятельности;

- оценка его состояния в настоящем и будущем;

- разработка проекта нового состояния объекта;

- прогнозирование вариантов развития внутренней и внешней среды;

- реализация плана.

Как наука, социнженерия развивается по нескольким направлениям: занимается строительством социальных институтов (здравоохранения, образования и пр.), формированием региональных и местных сообществ, целевых групп и команд, строительство организаций. Социальную действительность можно изменить, пользуясь методами предвидения и прогнозирования, планирования и программирования.

Социальная инженерия – психология

Методики и техники СИ заимствуются из практической психологии. Если говорить об использовании науки в обманных целях, очень важно понимать людям, которых затронула социальная инженерия, что это направление неотделимо от психологии и НЛП. Жертва может быть гораздо умнее и образованнее атакующего, но это не поможет ей избежать обмана. Приемы всегда направлены на рефлекторное и шаблонное поведение; они действуют в обход разума, интеллекта и осуществляются на уровне эмоций и подавлении внимания.

Методы социальной инженерии

Техники и приемы социальной инженерии основаны на ошибках и отклонениях поведения, мышления и восприятия. В основном они перешли в пользование манипуляторов из богатого арсенала спецслужб. Хитрость, игра на слабостях и психологии – все это и многое другое используется для получения от человека необходимой информации. Можно назвать базовые методы социнженерии «на все времена»:

- спешка, создание дефицита времени, чтобы лишить оппонента времени на размышление и проверку данных;

- провоцирование и ирония (с то же целью);

- подозрительность и безразличие (чтобы у оппонента появилось желание оправдываться).

Мошенники, использующие методы СИ, постоянно их совершенствуют. Самая популярная схема обмана на сегодня носит имя фишинг (от англ. «рыбная ловля»). Это практика отправления электронных сообщений с целью выудить необходимые данные. Другие известные техники, которые применяет социальная инженерия: троянский конь (когда эксплуатируются алчность и любопытство объекта), перевоплощение или кви про кво (обманщик выдает себя за другого человека), претекстинг (разговор по подготовленному сценарию).

Виды социальной инженерии

В зависимости от способа воздействия на объект обмана СИ делится на два основных вида: прямая и обратная социальная инженерия. Приемы первой были описаны выше, а во втором случае жертва сама обращается за помощью к атакующему. К этому человека вынуждают такие действия злоумышленников, как диверсия (создание обратимой неполадки), вовремя предложенная реклама услуг и оказание помощи. Главная цель обманщиков: вынудить объект поделиться своими данными, предоставить необходимую информацию, но для этого нужно быть немножко психологом.

Социальная инженерия для начинающих

В последнее время социальная инженерия как наука динамично развивается, позволяя регулировать человеческое поведение и осуществлять контроль, но гораздо дольше она существует как методология атак. Профессионалы в этой области успешно обманывали людей на протяжении нескольких десятилетий, и всегда ставка делалась на человеческий фактор: любопытство, лень, страх. Чтобы не попасться в ловушку мошенников, нужно уметь распознавать основные приемы хакеров и понимать, что сведения, которые появляются в открытом доступе, могут быть использованы против тех, кто ими поделился.

Социальная инженерия в социальных сетях

С повышением роли социальных сетей в жизни людей в них успешно применяются методы СИ. На личных страничках люди добровольно сообщают факты о себе и своих близких, охотно вступают в контакт даже с посторонними людьми, особенно если те представляются не тем, кем являются на самом деле. Мошенникам легко создать поддельную страницу любой влиятельной организации или известной фирмы и расставлять там свои «капканы». В открытом доступе все на виду, но ничего нельзя проверить.

Социальная инженерия и фейки с целью наживы и обмана распространены в социальных сетях. Здесь работают и другие приемы, основанные на любопытстве (желание зайти на интересную страницу, попытаться узнать больше о другом пользователе) и страхе (мошенники представляются сотрудниками органов и требуют доступ к аккаунту или просто предлагают установить антивирус). Атака социальной инженерии успешна, если мошенник действует смело и дерзко.

Социальная инженерия и НЛП

Нейролингвистическое программирование (НЛП) представляет собой способ использования знаний, полученных из различных областей: лингвистики, нейрологии и психологии – с целью склонить оппонента к принятию «нужного» решения. Управление нервными процессами происходит с помощью языковых средств. Принципы социальной инженерии, базовые техники и убеждения взяты из НЛП. На жертву воздействуют «в реальном времени», требуя немедленного принятия решения, обращаются к подсознательным установкам индивида.

Социальная инженерия – заработок

Использование техник приносит результат, и на манипуляции другими людьми можно неплохо подзаработать, но эти способы будут нелегальными, связанными с обманом граждан, несанкционированным получением информации и доступа к чужому кошельку. Социальная инженерия профессия – имеет место быть, но как разновидность социологии. «Продвинутые» инженеры нужны в бизнесе, органах управления и правопорядка, сферах общественной и хозяйственной жизни. Их задачи: оптимизировать управление, взаимодействие, решать возникающие проблемы.

Социальная инженерия – книги

В наши дни социальная инженерия вызывает большой интерес в обществе. Цели могут быть разными, но интерес к методологии управления постоянно подогревается. Чтобы научиться манипулятивным приемам и техникам, можно прочесть книги про социальную инженерию, написанные Кевином Митником, бывшим хакером, который взломал информационные системы крупнейших мировых компаний. Это такие издания, как:

- «Искусство обмана» – сборник историй, раскрывающих секреты социальной инженерии.

- «Искусство вторжения» – вторая книга серии об атаке через компьютеры.

- «Призрак в сети». Мемуары величайшего хакера» – невыдуманная история, демонстрирующая опыт Митника.

Каждый может научиться управлять действиями других людей и использовать свои знания в добрых целях. Направлять собеседника в «правильное» русло – безусловно, удобно и выгодно, иногда для обеих сторон, но важно различать других потенциальных хакеров, манипуляторов, обманщиков и не попасться на их удочку. Многолетний опыт СИ должен быть использован на благо общества.

Статья Социальная инженерия в примерах

![]()

denez

Well-known member

Социальная инженерия – это своеобразное искусство. И овладевание им означает профит для злоумышленника и потерю денег, личной информации, и много чего ещё для жертвы социального инженера.

Обычно, соц инженерия используется вместе с техническими средствами. Однако, как доказал Кевин Митник, это не всегда так. Кто не слышал про Кевина Митника, тот, видимо, живёт на луне, и для того я объясню. Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности. Консультант по компьютерной безопасности, писатель, бывший компьютерный хакер. В конце XX века был признан виновным в различных компьютерных и коммуникационных преступлениях. В 12 лет Кевин от одноклассника узнал множество способов мошенничества с телефоном, в частности, о том, что, действуя от имени другого человека, можно выпытать нужную информацию. Кевин научился перенаправлять сигнал домашнего телефона на таксофон, веселясь от того, что владельцев домашних телефонов перед разговором просили опустить 10 центов. Он совершал огромное количество взломов просто по телефону. Разумеется, одним телефоном он не ограничивался, в 17 лет он совершил свой первый взлом, он взломал школьную локальную сеть, но эта статья не о Кевине,поэтому про него закончим

Где-то год назад можно было зайти на любой вопрос на сервисе ответов mail ru и увидеть там около 2-3 ответов с текстом – “ответ здесь” и ссылкой на якобы запись на стене в вк. Приложил бы скрин, да видимо всех горе социальных инженеров забанили и эти ответы удалили.

Приёмы социальной инженерии

- Провоцирование

- Влюблённость

- Безразличие

- Спешка

- Откровенность

Теперь подробнее…

Провоцирование, оно же троллинг, это способ, при котором жертву выводят из себя, и в порыве гнева она не способна сдерживать информацию, соответственно, получить необходимую информацию тогда гораздо проще.

Ну это, как в сказке иван царевич и серый волк. Главный злодей был разозлён и из-за этого совершил грубейшую ошибку, сказал, что будет делать всё назло заложникам. Далее ему сказали, что-то вроде я буду очень зол если ты меня развяжешь. Пример грубоват, зато понятен будет всем.

Влюблённость, это способ когда социальный инженер влюбляет в себя свою жертву, после чего аккуратно выуживает из неё всю информацию, а в особо “тяжёлых” случаях спрашивает напрямую.

Нечто подобное было описано в видео overbafer1, там он показывал, как создал страницу от имени девушки, нашёл потенциальную жертву, начал с ней переписку и через несколько аудиозаписей (ясно какого содержания) и некоторое время переписки, он уже мог получить очень многое, будь то 50 рублей на телефон или практически любую частную информацию.

Приём, при котором атакующий симулирует безразличие к какой либо теме, важной для жертвы. Нужно понимать, что не всегда человек будет переубеждать вас, а если вы скажете, что вам это не важно, а потом проявите интерес, это будет как минимум странно. Поэтому важно, чтобы жертва сама захотела вас переубедить!

У главы охранной компании банка есть подруга, и однажды этот глава разговорился с ней о своей работе, но она этот разговор прекратила, сказав, что ей неинтересна его работа, он же, любя и уважая свю работу, начал её переубеждать. Там как повезёт, либо он будет доказывать только на словах, либо и в банк проведёт, и коды от системы безопасности ей покажет.

В этом способе манипулятор изображает, якобы нужно сделать всё быстро , тем самым отнимает у жертвы последнее время на раздумья. И она под гнётом спешки делает то, что нужно манипулятору.

Такое случается очень часто. Приходит СМС с текстом – “Мам, срочно, нужно 1000 рублей на этот номер”. Разумеется, если вы мужчина, вы не можете быть чьей либо матерью, вы посмеётесь и закроете сообщение. Но если вы мать, так ещё и немолодая, то вы , не раздумывая, отправите, скорее всего. А свою ошибку вы осознаете позже.

Здесь, всё проще некуда. Согласитесь, если вы долгое время (2-3 месяца) общаетесь с человеком, и знаете о нём всё, как вам кажется, вы доверяете ему. Если он у вас что-либо попросит вы, конечно, спросите, зачем ему это, однако в итоге скорее всего отправите ему то, что от вас требуется, будь то деньги (в адекватных пределах) или какая-либо информация.

У вас есть знакомый, с которым вы общаетесь около полугода, знаете где он живёт, как его зовут, его номер, говорили с ним по телефону, знаете его голос, даже видели несколько его фото, и тут он пишет, что ему нужно 1000 рублей, вам не сложно, но возникает вопрос – зачем? Ответ получен – нехватает на оплату кредита, притом он ранее говорил, что он взял кредит. Всё сходится, ему действительно нужны деньги – отправлю! Деньги отправлены, ровно также, как и вы в чёрный список. Конечно, не думаю, что злоумышленник за свои полгода времени потребует всего 1000 рублей, но смысл ясен.

Думаю, ясно, что не нужно доверять людям без какой либо проверки, даже если вы общаетесь с ним несколько месяцев. Также не стоит злится из-за каждого тролля в сети.

Доверяй, но проверяй

Что ж, за сим я откланяюсь, а вам желаю хорошего дня, железных нервов и головы на плечах.

праведник

![]()

denez

Well-known member

![]()

grayuser

![]()

denez

Well-known member

вчерашний праведник

![]()

![]()

ghostphisher

гарант codeby

![]()

denez

Well-known member

![]()

SearcherSlava

Здрав будь, друже! Камо грядеши? Ты, как всегда, прав, все дело в точке приложения сил и нашем восприятии, сформированном многими факторами с самого детства, откуда все мы родом, те, кто хочет быть обманутыми, будут обманутыми, те, кто хочет обмануть обманутых, их обманут, помимо МММ, сколько было разводил пожиже типа гербалайфа, орифлейма и т.д, и сейчас на манеже все те же только под другими вывесками, самое грустное во всем этом то, что постоянная константа таких дел была, есть и будет есть, потому что в любой выборке людей найдутся те, кто “захочет и поверит”, и тут же будут обработаны теми, кто профессионально разбирается во всех тонкостях и делает на этом свой гешефт, не заморачиваясь моральной стороной вопроса, возможно, со временем, на основании причинно-следственных связей, и этих разводил разведут пожиже, но это уже совсем другая история, а что касаемо учащихся на своих и чужих ошибках, то, как гласит народная мудрость, скупой платит дважды, глупый трижды, а кто-то всю жизнь.

Valkiria

Нет, он не прав !

Он в своём сообщении играет краплёной колодой.

Он зачем-то приводит в пример Анжелину Джоли и как-то связывает её жизнь с социальной инженерией.

Тут не только нет правды, тут логики нет.

Комментари излишни.

Такими вещами, как социальная инженерия, нейро-лингвистическое программирование, нужно играть осторожно.

Далеко не каждый человек умеет управлять своими чувствами, не то что контролировать чувства посторонних.

Нужно представлять, что делаешь и к каким последствиям могут привести итоги инженерии.

Физическая травма заживает быстро. Человек привыкает и приспосабливается к жизни, какой-бы тяжёлой она не была.

Психологические травмы – могут иметь намного более тяжёлые последствия.

Они заживают дольше. Порою – всю жизнь.

Если мои слова кому-то не доходят, я постараюсь растолковать на более понятном языке.

![]()

SearcherSlava

Нет, он не прав !

Он в своём сообщении играет краплёной колодой.

Он зачем-то приводит в пример Анжелину Доли и как-то связывает её жизнь с социальной инженерией.

Тут не только нет правды, тут логики нет.

Комментари излишни.

Такими вещами, как социальная инженерия, нейро-лингвистическое программирование, нужно играть осторожно.

Далеко не каждый человек умеет управлять своими чувствами, не то что контролировать чувства посторонних.

Нужно представлять, что делаешь и к каким последствиям могут привести итоги инженерии.

Физическая травма заживает быстро. Человек привыкает и пориспосабливается к жизни. какой-бы тяжёлой она не была.

Психологические травмы – могут иметь намного более тяжёлые последствия.

Они заживают дольше. Порою – всю жизнь.

Если мои слова кому-то не доходят, я постараюсь растолковать на более понятном языке.

Здрава будь! Давай сменим гнев на милость и разрешим Глюку быть неправым на этот раз, а там, глядишь, и нам зачтется по жизни.

Он зачем-то приводит в пример Анжелину Джоли – предположительно, тут два момента, первый – она кому-то тайно или явно нравится и по этому поводу у каждого из этих граждан свои половые перверсии, опять же на основании сформированных стереотипов кем-то извне и тд и т.п, о стереотипах сознания блестяще изложено у У.Липпмана, так сказать, классика жанра, второй момент – аватарка, это образ, который растиражирован и показываем в миру для формирования стандартов и общественного мнения в какой-то мере, а вот что, а точнее, кто стоит за всем этим стоит и что там происходит и для чего, зачем, для каких целей и какими средствами все это делается, об этом стараются не упоминать и не распространяться на эту тему, и, если что, то это обычно подается как “это его проблемы”.

СИ и НЛП в большинстве своем изучают и применяют только лишь для извлечения собственной выгоды, до неофитов и еже с ними никому нет никакого дела, у многих людей, скажем так, от природы, не заполнен один из секторов на жестком диске, и, когда они приходят сами, по своему любопытству, или их кто-то приводит, как клиент клиента для своего %, то опытные товарищи на семинарах заполняют этот сектор и далее работают уже с локальной группой, дело очень быстро сводится к жесточайшей дисциплине и подчинению, управлению сознанием, далее возможны различные варианты, на усмотрение старших товарищей, самое печальное, что это можно показать на любой выборке, независимо от социального положения, пола, возраста, и т.д, многовариантные возможности.

Психологические травмы – могут иметь намного более тяжёлые последствия. Они заживают дольше. Порою – всю жизнь.

Очевидно, много пережила и повидала, если так пишешь, тема очень глубокая и у каждого своя.

Если мои слова кому-то не доходят, я постараюсь растолковать на более понятном языке. Есть ньюанс, заключающийся в том, что если потерпевший – жирный котик, то расследованием будут заниматься, а если это обычный человек, то шансы найти правду равны нулю и стремяться к максимальной бесконечности, скажут, не выдержал жизненных невзгод и самостоятельно перешел на другую частоту, хотя и в том и другом случае могут просто найти идеального кандидата на позицию виновного, в зависимости от чьих-то интересов.