Что такое сетевая разведка? Основные положения о сборе данны?

Боевой OSINT. Разбираем современные методы сетевой разведки

Содержание статьи

По словам представителей американской разведки, около восьмидесяти процентов полезной информации приходит из общедоступных источников. И лишь небольшая часть — это разведданные, добытые непосредственно агентурой. Разница огромна, но нельзя забывать, что именно полученные разведкой детали позволяют подтвердить и верифицировать общую картину.

Это хорошо иллюстрирует история о том, как в ЦРУ в советское время восстановили на основе фотографии из журнала схему электрификации Урала и предприятий ядерной промышленности. Аналитики разведки зацепились за одно заретушированное изображение панели мониторинга, а потом проделали огромную работу, собирая данные из советских газет, журналов и отчетов дипмиссий. Но решающими оказались снимки местности с разведывательных аэростатов, потому что иначе невозможно было подтвердить правомерность выводов о расположении линий энергопередач и заводов.

Не менее важно уметь достать «разведданные», когда речь заходит про сбор информации о людях. Это может быть расследование заражения и поиск виновника или идентификация личности для уточнения поверхности атаки. Далее рассмотрим неординарные случаи получения информации тогда, когда сбор из открытых источников не дает нужного результата.

Пробиваем бота Telegram

Как ты знаешь, у Telegram широкая функциональность для работы с ботами. Ничего не стоит создать нового, получить токен для управления и использовать в готовом скрипте с GitHub. Так же легко токены от ботов и утекают: найти их можно по элементарным доркам. А иногда в руки просто попадается малварь, которая использует функции Telegram как пульт управления, — знал бы ты, сколько архивов стиллеров хранится в облаке мессенджера!

Что останавливает от вытаскивания всей информации бота через утекший токен? Конечно, это API Telegram, в котором ограничиваются множественные подключения для ботов из разных мест. А даже если бот не работает или его владелец проигнорирует ошибки подключения, то мы все равно сможем получать только новые, не обработанные ранее сообщения. Наконец, бот не обладает знанием о том, с кем он общался в прошлом. Таким образом, прочитать историю не получится — нужно тихо ждать, пока кто-то напишет, чтобы перехватить сообщение.

К счастью, HTTP API для работы с ботами — это только надстройка над оригинальным MTProto API, который позволяет взаимодействовать с ними, как с человеческими аккаунтами. А для работы с этим протоколом уже есть готовые библиотеки! Лично я советую Telethon, в котором не так давно была реализована прослойка для управления ботами.

Как ты понимаешь, возможности при таком способе увеличиваются на порядок. Теперь мы можем подключиться незаметно для владельца бота и вытащить историю сообщений. А первый диалог, очевидно, будет с его хозяином. Я написал простой скрипт, который тащит переписки, сохраняет медиаконтент, имена и фотографии собеседников.

И кстати, ты наверняка помнишь, что недавно в Telegram добавили функцию удаления своих сообщений у собеседника. Так вот, если удалить сообщение из диалога с ботом, то у него оно останется.

Узнаем номер телефона в ноль касаний

Представь, что тебе нужно узнать номер телефона, лежащего в кармане другого человека. И при этом не привлекать внимания! Конечно, для этого есть масса способов, начиная от брутального перехвата через IMSI catcher и заканчивая социальной инженерией. А до 2018 года Wi-Fi в московском метро легко отдавал по MAC номер телефона и рекламный профиль его владельца.

Исследователи из Hexway недавно опубликовали информацию о том, как устройства Apple общаются между собой через Bluetooth LE. Для взаимной идентификации они используют хеши от данных аккаунта человека: три байта от SHA-256 номера телефона, Apple ID и почтового ящика. Да-да, айфоны, макбуки и даже наушники буквально кричат в радиоэфир вокруг, кто они и в каком режиме работы находятся.

К счастью, хеши отсылаются не всегда, а только в конкретных случаях: например, при открытии экранов ввода пароля от беспроводной сети. Но этого достаточно: предложи человеку подключиться к Wi-Fi — и хеши от его данных у тебя.

Кроме того, вспомним, что российский номер состоит из одиннадцати цифр и по трем байтам фактически будет лишь несколько десятков коллизий. И даже еще меньше, если мы точно знаем регион и оператора. Авторы исследования сделали удобный скрипт, который позволяет сгенерировать хеши по нужным диапазонам. Отдельные энтузиасты уже создали готовую базу, вычистив несуществующие коды операторов. Так что после получения списка номеров остается только сузить количество «подозреваемых» с помощью запросов HLR для пробива активности абонента и проверки наличия у него аккаунтов мессенджеров. Пара итераций — и у тебя в руках номер нужного мобильника.

Также не стоит забывать об Apple ID и почтовом ящике! Теперь у тебя есть все данные для проверки информации об аккаунтах человека, которую ты найдешь в открытых источниках.

Поиск email через сетевой ханипот

А теперь предположим, что мы находимся в противоположной ситуации: можем контактировать с человеком только через сеть, например мессенджер Jabber. Мы знаем, что он занимается разработкой малвари, но ведет двойную жизнь и имеет официальную работу. Нам бы очень хотелось выяснить его личность, но использует он исключительно Tor и VPN. За что мы можем зацепиться в этом случае?

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Сетевая разведка

Сетевая разведка — получение и обработка данных об информационной системе клиента, ресурсов информационной системы, используемых устройств и программного обеспечения и их уязвимостях, средств защиты, а также о границе проникновения в информационную систему.

Сетевая разведка проводится в форме запросов DNS, эхо-тестирования (ping sweep) и сканирования портов. Запросы DNS помогают понять, кто владеет тем или иным доменом и какие адреса этому домену присвоены. Эхо-тестирование адресов, раскрытых с помощью DNS, позволяет увидеть, какие хосты реально работают в данной среде. Получив список хостов, хакер использует средства сканирования портов, чтобы составить полный список услуг, поддерживаемых этими хостами. И, наконец, хакер анализирует характеристики приложений, работающих на хостах. В результате добывается информация, которую можно использовать для взлома.

Современная сетевая разведка в зависимости от целей деятельности, масштаба, и характера, поставленных для выполнения задач делится на:

- стратегическую.

- тактическую (оперативную);

Тактическая разведка обеспечивает действия атакующих. К ним относятся как злоумышленники, так и специалисты, проводящие тестирование информационной системы. Тактическая разведка выявляет данные о:

- технической оснастке,

- программном оснащении,

- уязвимости почтовых серверов,

- сервисах и почтовых клиентах,

- границах сегментов сети,

- используемых каналах связи (тип, пропускная способность),

- государственной (географической, коммерческой) принадлежности сети и/или сервера, что облегчает принятие оптимальных решений по планированию и проведению атаки на информационные системы.

Эти сведения добываются перехватом информации, передаваемой радиоэлектронными средствами.

Содержание

Этапы для несанкционированного взлома

- Выбор исследуемой сети/сервера/информационного пространства;

- Сканирование, тестирование, сбор информации о цели.

- Обработка данных, выбор уязвимой точки для проникновения.

- Эксплуатация уязвимости, проникновение в систему.

Далее действия хакера зависят от задачи, поставленной им, будь то изменения информации, кража, повышение полномочий и удержание системы.

Сетевая разведка сервиса электронной почты

Возможные пути получения данных:

- получение информации от whois-серверов;

- просмотр информации DNS серверов исследуемой сети для выявления записей, определяющих маршруты электронной почты (MX записи);

- информация об электронной почте, представленные на сайте исследуемой компании. К ней относятся адреса электронной почты для связи, опубликованные вакансии для системных администраторов и администраторов электронной почты, в которых зачастую есть информация о типах используемых почтовых серверов;

- информация об электронной почте (адресах) и вакансиях сохранившиеся в поисковых системах (google.com, yandex.ru), так и в базах компаний, запоминающих состояния веб-ресурсов на определенный срок.

После определения границ атаки атакующие переходят к получению данных о целевой почтовой системе. Для этого используются чаще всего: сканирование портов (сервисов) на выявленных внешних серверах. Проводится с целью определить:

- доступность сервиса из различных подсетей, расположенных по всему миру;

- выявление почтовых сервисов на нестандартных портах;

- получение и анализ информации, выдаваемой почтовыми сервисами при соединении. Banner grabbing – так этот метод принято называть среди специалистов по сетевой разведке;

- активная проверка сервиса (SMTP, POP3, POP3pw, IMAP) для определения типа и версии, допуская возможность что администратор системы изменил информацию, выдаваемую сервисами, или сервис не выводит информацию о своем типе и версии;

- отправка писем на несуществующие почтовые адреса для получения NDR (non delivery report) и информации о пути прохождения письма.

Противодействие

Полностью избавиться от сетевой разведки невозможно. Если, к примеру, отключить эхо ICMP и эхо-ответ на периферийных маршрутизаторах, можно избавиться от эхо-тестирования, но при этом теряются данные, необходимые для диагностики сетевых сбоев. Кроме того, сканировать порты можно без предварительного эхо-тестирования. Этой займет больше времени, так как сканировать придется и несуществующие IP-адреса. Системы IDS на уровне сети и хостов обычно хорошо справляются с задачей уведомления администратора о ведущейся сетевой разведке, что позволяет лучше подготовиться к предстоящей атаке и оповестить провайдера (ISP), в сети которого установлена система.Из всего сказаного можно сделать вывод что должна присутствовать техническая защищенность информационных ресурсов.

См. также

Литература

- Запечников С. В., Милославская Н. Г., Толстой А. И., Ушаков Д. В. Информационная безопасность открытых систем. В 2-х тт.

- Том 1. Угрозы, уязвимости, атаки и подходы к защите. М.: Горячая Линия — Телеком, 2006. — 536 с. — ISBN 5-93517-291-1, ISBN 5-93517-319-0.

- Том 2. Средства защиты в сетях. М.: Горячая Линия — Телеком, 2008. — 560 с. — ISBN 978-5-9912-0034-9.

- Щербаков А. Ю. Современная компьютерная безопасность. Теоретические основы. Практические аспекты. — М.: Книжный мир, 2009. — 352 с. — ISBN 978-5-8041-0378-2.

- Журнал “Хакер” 14.04.2008

Wikimedia Foundation . 2010 .

Смотреть что такое “Сетевая разведка” в других словарях:

Электронная разведка — Электронная разведка совокупность методов и организационных структур для ведения разведывательных действий с помощью радиоэлектронных средств (РЭС) и другой электронной техники. Содержание 1 Методы электронной разведки … Википедия

Электронные методы и средства разведки — Электронные методы и средства разведки совокупность методов и организационных структур для ведения разведывательных действий с помощью радиоэлектронных средств (РЭС) и другой электронной техники … Википедия

Хакерская атака — в узком смысле слова в настоящее время под словосочетанием понимается «Покушение на систему безопасности», и склоняется скорее к смыслу следующего термина Крэкерская атака. Это произошло из за искажения смысла самого слова «хакер». Хакерская… … Википедия

Крэкерская атака — Хакерская атака в узком смысле слова в настоящее время под словосочетанием понимается «Покушение на систему безопасности», и склоняется скорее к смыслу следующего термина Крэкерская атака. Это произошло из за искажения смысла самого слова «хакер» … Википедия

Ср — Ср или СР многозначная аббревиатура Ср или стер стерадиан ср. или СР среда ср., с. или ср. р. средний род СР спектральное разделение СР Совет рынка (некоммерческое партнёрство, организация) СР … … Википедия

СР — сырая рыба СР СР судно размагничивания морск. СР Источник: http://www.navalcollection.ru/gallery/AOdaynik/vmsu/fotos4.html СР Пример использования СР 568 … Словарь сокращений и аббревиатур

СР — Содержание 1 Государства 2 Коммерция 3 Наука и техника … Википедия

Учебный воздухоплавательный парк — В данной статье или разделе имеется список источников или внешних ссылок, но источники отдельных утверждений остаются неясными из за отсутствия сносок … Википедия

Буряк, Дмитрий Аркадьевич — Президент Компании “Visiоn Intеrnаtiоnаl Реорlе Grоuр”; родился 12 декабря 1957 г. в г. Москве; окончил Московский геологоразведочный институт им. Серго Орджоникидзе по специальности “Разведка редких и радиоактивных минералов” … Большая биографическая энциклопедия

Уфа — У этого термина существуют и другие значения, см. Уфа (значения). Город Уфа башк. Өфө Флаг Герб … Википедия

Сетевая разведка

Сетевой разведкой называется сбор информации о сети с помощью общедоступных данных и приложений. При подготовке атаки против какой-либо сети хакер, как правило, пытается получить о ней как можно больше информации. Сетевая разведка проводится в форме запросов DNS, эхо-тестирования и сканирования портов. Запросы DNS помогают понять, кто владеет тем или иным доменом и какие адреса этому домену присвоены. Эхо-тестирование адресов, раскрытых с помощью DNS, позволяет увидеть, какие хосты реально работают в данной среде. Получив список хостов, хакер использует средства сканирования портов, чтобы составить полный список услуг, поддерживаемых этими хостами. И наконец, хакер анализирует характеристики приложений, работающих на хостах. В результате он добывает информацию, которую можно использовать для взлома.

Полностью избавиться от сетевой разведки невозможно. Если, к примеру, отключить эхо ICMP и эхо-ответ на периферийных маршрутизаторах, то вы избавитесь от эхо-тестирования, но потеряете данные, необходимые для диагностики сетевых сбоев. Кроме того, сканировать порты можно и без предварительного эхо-тестирования — просто это займет больше времени, так как сканировать придется и несуществующие IP-адреса. Системы IDS на уровне сети и хостов обычно хорошо справляются с задачей уведомления администратора о ведущейся сетевой разведке, что позволяет лучше подготовиться к предстоящей атаке и оповестить провайдера (ISP), в сети которого установлена система, проявляющая чрезмерное любопытство.

- * пользуйтесь самыми свежими версиями операционных систем и приложений и самыми последними коррекционными модулями (патчами);

- * кроме системного администрирования, пользуйтесь системами распознавания атак (IDS) — двумя взаимодополняющими друг друга технологиями IDS:

- – сетевая система IDS (NIDS) отслеживает все пакеты, проходящие через определенный домен. Когда система NIDS видит пакет или серию пакетов, совпадающих с сигнатурой известной или вероятной атаки, она генерирует сигнал тревоги и/или прекращает сессию;

- – хост-система IDS (HIDS) защищает хост с помощью программных агентов. Эта система борется только с атаками против одного хоста.

В своей работе системы IDS пользуются сигнатурами атак, которые представляют собой профили конкретных атак или типов атак. Сигнатуры определяют условия, при которых трафик считается хакерским. Аналогами IDS в физическом мире можно считать систему предупреждения или камеру наблюдения. Самым большим недостатком IDS является их способность генерировать сигналы тревоги. Чтобы минимизировать количество ложных сигналов тревоги и добиться корректного функционирования системы IDS в сети, необходима тщательная настройка этой системы.

Сетевая разведка: базовые принципы

Сетевая разведка – это самый первый шаг при подготовке к тестированию на проникновение или атаке на сайт жертвы. Обнаруженное при проведении разведки снабдит хакера информацией, в каком направлении необходимо проводить дальнейшие изыскания и какими инструментами взлома есть шанс воспользоваться.

Далее. Статья будет дополняться ссылками; не все они доступны одномоментно, так что прошу потерпеть.

Работу по получению разведданных я разделил бы на следующие этапы:

Сетевая разведка: пассивный этап изысканий

Сетевая разведка: пассивный этап изысканий

Пассивная разведка не подразумевает прямых мер воздействия на сайт жертвы или её сеть. IP адрес хакера не засвечен, его активность в логах компьютера-хоста нигде не отображается. Этот этап, если его правильно проводить, хорош именно тем, что данные получены, а жертва и ухом не ведёт: все действия хакера тонут в общем потоке обычной деловой активности сайта.

Обычно действия в пределах пассивной разработки крутятся вокруг деловой или, что называется, регулятивной стороны сайта или сети: названия фирмы или предприятия, её работников, Понятно, что эту информация компания нередко сама выкладывает в сеть, где все желающие могут лично познакомиться с “приятными и отзывчивыми лицами нашей компании”. Известны случаи, когда любой пользователь, лишь зарегистрировавшись и посмотрев несколько страниц или скачав на компьютер, мог у же в спокойной обстановке получить информацию о тех отделах и даже конкретных людях, с которыми можно было продолжить работу дальше. В том числе и через социальные сети в гораздо более комфортной и непринуждённой обстановке, выуживая информацию по переписке в соцсетях, заражая личные компьютеры, полные конфиденциальной информации а-ля “поработаю в выходные” и т.д. Так что в последнее время наученные горьким опытом или просто запуганные руководители серьёзных организаций строжайше запрещают ответственным работникам “светиться” в социальных сетях под своими настоящими фамилиями, требуют удалить личную информацию, отредактировать фотографии, следят за движением служебных документов и т.п. И дело здесь не только в том, что кто-то где-то случайно обнаружит фотографию высоко-и не очень -поставленных сотрудников и начнёт подбивать к ним клинья. На сегодняшний день существует большое количество автоматизированных средств из состава OSINT (читай – свободно скачиваемых программ) для работы с загруженными в соцсети изображениями, документами и извлечения из них метатегов, содержащих порой очень даже конфиденциальную информацию. Среди таких:

СПРАВКА

OSINT – Open Source INtelligence Tool – программный инструментарий по сбору данных с открытым исходным кодом. Представляет собой оформленные или нет в графическую оболочку программные или скриптовые утилиты, которые используют в качестве рабочей базы ТОЛЬКО общественные источники информации. А это всякие публикации, информация в соцсетях, личные блоги и сайты-одностраничники, СМИ во всех проявлениях. Несмотря на общедоступность крайне активно используется даже специальными службами.

Также умелое пользование простыми командами и операторами поисковых систем может извлечь на свет плохо прикрытые администраторами сайтов базы данных телефонов, адресов электронной почты, личных страниц аутентификации зарегистрированных и пользующихся доверием пользователей с личными данными. Подробнее в серии статей про Google и Яндекс дорки.

Плохую шутку может сыграть и поэтапная работа над безопасностью сайта компании, которая проводилась с течением времени без особого энтузиазма под давлением собственных ошибок. Дело в том, что глобальная сеть имеет историю, которая, в отличие от человеческой, плохо стирается. Это означает лишь то, что только появившись на свет, ваш сайт или личная страница оставила там отпечаток, да ещё и в первоначальном своём (иногда девственном) виде. Хотите увидеть, как выглядел ваш сайт в период, когда он был ещё “зелёный”? Обратитесь к статье Как долго хранится информация в сети.

Открытые источники информации – это первое, с чего начинает взломщик, нацелившийся на какой-либо ресурс или конкретную личность.

Открытые источники информации

Что такое открытые источники информации? Можно обобщить это определение как любые, доступные каждому сведения, изучение и добыча которых не приведёт к санкциям со стороны закона или объекта информации.

Источники информации, на которые будет нацелен хакер, зависят опять же от целей, что тот перед собой поставил. Например, если нас заинтересует финансовая информация, можно будет навести справку о менеджменте компании, её составе; финансовых документах из общедоступных отчётов. Легко провести анализ сотрудничающих с ней организаций. Нетрудно найти информацию о проводимых и выигранных тендерах, возможных проблемах с законом и т.д. В конце концов сложит вполне ясная картина о положении дел в организации и даже о взаимоотношениях между отдельными руководителями.

С чего начинается сетевая разведка?

- Официальный сайт компании рассказывает многое. Ещё больше расскажет Яндекс и Гугл. Чтобы не “шерстить” глобальную сеть целиком, просто набирая имя фирмы, можно воспользоваться специальными операторами и командами поисковых систем, которые ЗАМЕТНО сузят поиск вплоть до определённых типов документов. Прочтите об этом в статье Секреты поиска в сети. Так, расхваливая расширение технических возможностей , компания раскрывает карты о имеющемся техническом и программном обеспечении, поставляемом партнёрами. А вот здесь хакеру могут показаться знакомыми детали и уязвимости в применяемом ПО. Нередко серьёзные производители сами об этом сообщают (в смысле установки заплаток в безопасности ПО, используемого на их оборудовании), призывая своих потребителей немедленно применить обновления.

- Гугл и Яндекс дорки никто не отменял. Огромное количество брешей в системе безопасности программного обеспечения серверов скрыть невозможно. К тому же поиск дорков с недавнего времени стал автоматизирован. Это, в том числе, достигается простым скриптом в виде команды в терминале Кали Линукс.

- Социальные сети порой представляют настоящий кладезь данных, где через личностные отношения легко выудить практически любую информацию. Втеревшись в доверие к жертве, можно атаковать компьютер уже конкретного человека

Сетевая разведка: активная фаза.

Активная фаза разведки будет включать действия, направленные напрямую на жертву. Здесь хакер будет действовать более аккуратно, так как его действия могут послужить спусковым крючком для активации защитной функции со стороны жертвы, если о таковой системные администраторы компании позаботились. И если один глупец начал действовать в открытую против опытных админов компании, он просто рискует пополнить ряды оштрафованных или получивших срок за умышленные уголовно наказуемые действия. Активная фаза поэтому включает в себя инструменты по завуалированию преступника самого и, если требуется, следов присутствия взлома. Потому информацию о таких средствах я вынесу в отдельную статью.

Сетевая разведка: технические инструменты

Если говорить о возможностях, которыми обладает потенциальный взломщик, то из общедоступных средств можно выделить те инструменты, которые присутствуют в сборке Кали Линукс. Они бесплатны, информативны, да к тому же не стоят на месте. Приведу самые из них популярные:

- Nmap с модулем vulscan

- Recon-ng

- Maltego

Изначально Nmap была представлена в виде маленького скрипта, задачей которого было обнаружить готовый к взаимной работе компьютер и проверить, какие на нём открыты для того порты. Ну, плюс ещё пару дополнительных возможностей (некоторые данные, по которым можно было судить о типе операционной системы удалённого хоста).

Однако с течением времени разрабы раздвинули границы возможностей скрипта, автоматизировав его функции. Lua язык, на котором Nmap написана, позволял многим разбавлять свою копию скрипта, превращая его в серьёзный инструмент. Что он сейчас умеет (c основными командами вы можете ознакомиться в статье Сканирование с Nmap):

- работа с IPv4 и IPv6 DNS данными

- определяет присутствие фаерволла, IDS, IPS и других систем, оберегающих систему от вторжения и мешающих хакеру

- тестирует фаер на предмет установленных пользователем правил (автоматически предпринимая попытку на обход фаерволла)

- забирает всю возвожную информацию об именах зарегистрированных в системе пользователей (компьютера или сайта)

- предусмотрена атака типа брутфорс против целого набора служб и приложений

- исследует сеть на предмет общих сетевых ресурсов

- вынимает метаданные из расположенных на сервере изображений

- географическая локализация IP адреса (условная – далее, чем на адрес юрлица вашего провайдера, не рассчитывайте)

- сетевой флуд

- и даже сканирование на уязвимость, в том числе тестирование на SQL инъекцию

На базе скрипта Nmap можно встретиться с неплохими его вариациями. Так, вы можете познакомиться с vulscan, которая удачно комбирирует возможности Nmap по изучению отпечатков системы (флаги -sV скрипта) с поиском уязвимостей типа MITRE, OSVDB и SecurityFocus. Этот модуль расширяет Nmap до полноценного сканера уязвимостей. Работа в связке с этим модулем достойна отдельной статьи.

Виды разведки, их цели и задачи

Работа разведчиков трудна, опасна и требует недюжинных способностей. Как правило, деяния этих людей остаются тайной для обывателя, но их вклад в национальную безопасность огромен. Разведывательные службы РФ по праву находятся в ряду лучших в мире. Уважение и страх перед советской и принявшей эстафету российской разведкой – результат десятилетий успешной деятельности сотен профессионалов, проводивших блестящие операции.

Несмотря на то что сегодня все большую роль играют разнообразные виды технических средств разведки, без участия высококлассных специалистов передовые технологии теряют эффективность. Поэтому превосходство современных разведывательных служб достигается объединением технических средств и хорошо обученных и преданных делу профи.

Что такое разведка?

Под разведкой понимается целенаправленный сбор и анализ информации о противниках, конкурентах или даже союзниках с помощью агентов и всевозможных видов технической разведки. Объектами разведывательной деятельности становятся государства, политики, вооруженные силы, иностранные корпорации и финансовые институты, коммуникации и объекты управления, технологии и научные секреты.

В настоящее время все чаще разведывательные службы разных государств тесно сотрудничают, борясь против глобальных грозящих миру проблем: международного терроризма, распространения опасных ядерных технологий, наркобизнеса. Условно можно назвать три основных вида разведки: агентурная, техническая и войсковая.

Агентурная

Агентурная разведка осуществляется засланными или завербованными агентами, цель которых собрать ценную информацию, получить доступ на важные объекты, проникнуть во властные структуры потенциального или явного противника. Именно этому виду разведки посвящено множество книг и фильмов. Романтический образ разведчика, который работает в окружении врагов, ежедневно подвергаясь опасности и постоянно совершая подвиги, нередко приукрашен, но суть отражает верно.

Далеко не всегда работа разведчика сопряжена с геройством, но всегда связана с напряжением, опасностью быть раскрытым. Он добывает информацию разными, но как правило, мирными способами: получает ее от осведомителей, подслушивает, наблюдает, делает копии попавших к нему документов и файлов, крадет образцы техники и важные технологии. Особо обученные агенты способны при необходимости на более радикальные мероприятия: подрывные акции, захват важных пленных.

Агентура делится на нелегальную и легальную. Нелегал – это либо завербованный гражданин чужой страны, либо живущий по чужим документам разведчик. Легальные агенты занимают дипломатические должности-прикрытия в торговых миссиях, посольствах и представительствах.

Войсковая

Вид разведки, которая участвует непосредственно в военных действиях, обеспечивая армию и войсковые соединения актуальной информацией о противнике: о его дислокации, численности, технической мощи, уязвимых местах, возможных планах. Разведчики совершают вылазки в тыл врага, захватывают и допрашивают пленных, опрашивают местных жителей, изучают добытую технику и документы. Кроме того, крупные войсковые соединения оснащены современными техническими разведывательными средствами.

Техническая

Главными достоинствами технических российских и иностранных видов разведки являются, во-первых, снижение риска для разведчиков, которые действуют либо в полной безопасности со своей территории, либо дистанционно. Во-вторых, возможности человека во многом пасуют перед возможностями техники, которая способна подглядывать из космоса, перехватывать приватные разговоры, влезать в компьютер, следить, записывать, хранить и обрабатывать немыслимое количество информации.

По типу носителя технические разведки делятся на космическую (спутники), воздушную (самолеты, вертолеты), морскую (подводные лодки, корабли) и наземную (машины, поезда, специальные сооружения на земле и под ней). Российские и иностранные виды технической разведки одинаковы и включат в себя следующие типы разведывательных технологий:

- компьютерную;

- акустическую;

- оптическую;

- радиоэлектронную;

- фотографическую;

- радиационную;

- химическую;

- сейсмическую;

- биологическую;

- магнитометрическую.

Российская разведка: цели и полномочия

Служба внешней разведки РФ (СВР) – засекреченное и очень важное подразделение в общей системе сил, обеспечивающих безопасность страны. Цели СВР включают не только сбор, анализ и предоставление руководству России достоверной информации о вероятных противниках, но и продвижение российской политики в мире, а также содействие научному прогрессу и экономическому развитию РФ.

В полномочия службы входит вербовка пожелавших сотрудничать зарубежных граждан, зашифровка личных данных агентов и кадрового состава, негласное использование любых средств и методов, не наносящих урон природе и людям. Хотя обстоятельства порой заставляют разведчиков превышать полномочия во благо страны.

В отличие от советской разведки, которая противостояла капиталистическому Западу буквально во всех точках планеты, СВР отошла от глобализма в деятельности. Современная доктрина российской разведки – локальная, точечная работа в регионах, в которых у России есть подлинные, злободневные интересы. Это позволяет разумно использовать людские и технические ресурсы, при этом не теряя эффективность при обеспечении национальных интересов.

Структура

Непосредственное, стратегическое руководство разведывательными органами России лежит на президенте страны, он же назначает директора СВР.

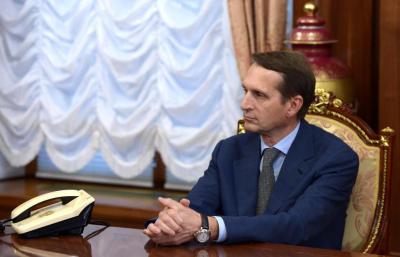

На эту должность Владимиром Путиным был назначен в октябре 2016 года Сергей Нарышкин, который руководит внешней разведкой до сих пор.

Нарышкин и его заместители несут перед президентом ответственность за достоверность и своевременность информации, которую добывают и обрабатывают оперативные, функциональные и аналитические подразделения. Несколько раз в год проходят собрания коллегии, на которой руководство государства и СВР (до уровня начальников отделов) обсуждают текущие проблемы, координируют деятельность разных видов разведки, занимаются вопросами разведывательной политики.

Как попасть в СВР?

Многих молодых людей привлекает в профессии разведчика романтика и реальная возможность быть полезным Родине. Однако попасть в эту службу сложно, слишком суровые условия отбора. Претендент должен:

- быть гражданином РФ;

- иметь высшее образование и соответствующую определенным видам разведки профессиональную подготовку;

- соответствовать медицинским нормам, требуемым для работы в СВР;

- пройти специальную психологическую проверку, оценивающую интеллектуальные способности претендента, его психологическую устойчивость, скорость мышления, готовность к воинской службе;

- пройти проверку на благонадежность, достоверность сведений, чистоту перед законом и возможность к допуску к секретной информации.

Не может стать сотрудником СВР человек:

- не имеющий российского гражданства;

- с родственниками за рубежом или сам постоянно проживающий в другом государстве;

- оформляющий бумаги на ПМЖ в другую страну или имеющий таких близких родственников;

- который не прошел психологические и медицинские проверки или не соответствует критериям отбора по возрасту или профессиональным навыкам;

- имеющий неснятую судимость или находящийся под следствием;

- который предоставляет ложные сведения и документы.

Виртуальная разведка

☣ Внимание! Много букв! ☣

Всем привет! Думаю, многие из вас слышали о поправках, внесенных в Закон о статусе военнослужащих, запрещающий последним делиться информацией о себе в СМИ и социальных сетях?

Это давно уже не новость и не раз обсуждалось в Интернете. Сами военнослужащие (вероятно, большинство из них) восприняли это как очередную попытку «закрутить гайки». Однако, давайте взглянем в корень проблемы и попробуем разобраться в том, что побудило наше Правительство пойти на такие меры?

В статье будут рассматриваться такие вопросы, как роль спецслужб в структуре геополитического противостояния России и США; информационная безопасность в сети; разведка открытых источников информации против вооруженных сил РФ.

На сегодняшний день военно-политическое руководство США продолжает продвигать в массы идею о том, что Россия является агрессором и угрозой мировому порядку, обвиняя Москву в бряцании оружием и вмешательстве во внутренние дела суверенных государств. Дело в том, что Запад видит в лице Кремля своего основного соперника на пути к роли гегемона мировой политической арены. Для противодействия растущему влиянию России оказываются все виды воздействия: дипломатические методы, экономические санкции, попытки расколоть единство государства путем оказания поддержки оппозиции и сепаратистким движениям, демонстрация военной силы. В ход идут методы и средства информационной войны XXI века: дезинформация, провокация, психологические операции, сетевая война. Особую роль в структуре геополитического противостояния между Россией и США играют спецслужбы .

В общем смысле, разведывательная деятельность – это целенаправленная деятельность одного государства против другого государства по добыванию с помощью средств разведки соответствующих сведений в целях обеспечения военно-политического руководства своевременной информацией по разведываемым странам и их вооруженным силам (Бабурин А., «Физические основы защиты информации от технических средств разведки»). Стоит отметить, что разведывательную деятельность ведут не только спецслужбы, но также и научные работники, журналисты, политики и дипломаты, эксперты и аналитики. Результатами их работы являются информационные документы, на основе которых руководством страны принимаются политические решения. В конечном итоге, уровень организации разведывательного аппарата государства оказывает непосредственное влияние на эффективность как внутренней, так и внешней политики страны.

Разведывательная деятельность по способам и методам ведения разведки условно делится на агентурную и техническую. Под агентурной разведкой понимается использование агентов (представителей разведки, которыми могут быть как штатные сотрудники – военные атташе, так и неофициальные лица – осведомители) для проникновения к интересующему источнику информации на расстоянии доступности его органов чувств или используемых технических средств для копирования и передачи информации ее потребителю.

Техническая разведка – это разведка, которая ведется при помощи специальных технических средств, добывающих информацию из любых физических полей, в том числе акустических, электромагнитных и других; химических или радиационных выбросах в воздух, воду или почву, возникающих или сопутствующих собственно функционирующим объектам разведки, а также объектам из окружающей обстановки. Считается, что на долю технических видов разведки приходится более 50% всей добываемой информации. Поэтому проблема защиты от технической разведки ставится в ряд государственных.

С развитием информационных технологий и ЭВМ, появляется новый вид технической разведки – виртуальная разведка, которая ведется в информационных потоках, в огромных количествах производимых государственными и частными организациями, а также отдельными индивидуумами.

Три основных направления виртуальной разведки:

1) разведка в информационно-вычислительных сетях ПЭВМ;

2) разведка в бумажных и электронных носителях СМИ;

3) разведка источников, не предназначенных для массового распространения, но не имеющих грифа секретности (отчетах о НИР, деловой переписке, аналитических справках и др.).

Таким образом, виртуальная разведка ведется как в открытых, так и закрытых источниках информации. При чем в последние годы широкое развитие получает разведка открытых источников информации (англ., Open Source Intelligence – OSINT). По разным утверждениям, от 80 до 90 % всех добываемых разведданных приходится именно на открытые источники.

1. Информационная безопасность. Незащищенность данных в социальных сетях и Интернете.

Информационная безопасность – практика защиты информации от несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации. Другими словами, это предотвращение утечки охраняемых сведений по каналам передачи, хранения и обработки информации. Такими каналами могут быть информационные сети, базы ПЭВМ, электронные и бумажные носители, субъекты, которым предоставляется доступ к информации, телефонные линии и прочее. Установление определенных ограничений, правил доступа к охраняемым сведениям и строгого контроля за их выполнением позволяет минимизировать возможность утечки данных и предотвратить попытки злоумышленников завладеть интересующей информацией.

Однако, в наше время все не так просто: каналы утечки данных могут быть совершенно неочевидными. И одной из задач разведки является поиск таких неочевидных, а потому и незащищенных каналов.

Размещая персональные данные в сети, фотографии или видеозаписи, пользователь Интернет должен понимать, что тем самым предоставляет к ней доступ не только друзьям, родным и знакомым, но также и злоумышленникам, сотрудникам зарубежных разведок. Анализируя эту информацию можно получить доступ к сведениям, к которым эта информация, на первый взгляд, отношения не имеет. В этом кроется один из основополагающих принципов работы разведки: факты сами по себе не значат ничего, но при сопоставлении нескольких фактов в процессе аналитической работы можно обнаружить совершенно неожиданные выводы.

Например, проанализировав персональные данные пользователя можно без труда установить факт принадлежности его к военной службе, а далее – установить за ним слежение, определить характер его служебной деятельности, куда военнослужащий ездит в командировки и на какой срок, на каких военных объектах несет службу и многое другое.

Анализ фотографий позволяет выявлять детали местности на фоне, определять координаты места, где была сделана фотография и время, объекты и сооружения, представляющие интерес для зарубежных разведок и многое другое.

2. Использование методов разведки открытых источников в отношении деятельности ВС РФ.

В мае 2017 года в городе Портсмут (Великобритании) проходила конференция посвященная вопросам подводной войны и противолодочной обороны. На конференции присутствовали высокопоставленные офицеры НАТО, журналисты, представители оборонной промышленности, военные эксперты и ученые. Темой одного из докладов стало строительство российской атомной подводной лодки (АПЛ) Белгород проекта 09852. Автор доклада – признанный эксперт по вопросам разведки открытых источников информации, автор ряда аналитических статей и публикаций – мистер H. I. Sutton .

Автор в одном из своих выступлений приводит примеры использования OSINT для доступа к охраняемым сведениям интересующих объектов: конструктивные особенности корпуса подводной лодки, предполагаемые ТТХ, назначение, состав вооружения и радиоэлектронных систем, программа испытаний и многое другое. Производя мониторинг социальных сетей, автор в 2018 году обнаружил фотографии подводной лодки специального назначения «Подмосковье» с установленным на ее надстройке устройством, предназначение которого ему удалось установить из материалов опубликованного ранее в Интернете патента: стыковка и транспортировка спасательных глубоководных аппаратов.

Еще ранее мистер H.I.Sutton сумел раздобыть некоторые конфиденциальные сведения об атомной глубоководной станции АС-12: фамилия, инициалы, воинское звание командира станции и ее тактический номер. Это стало возможным, когда один из участников экспедиции «Севморгео» 2012 года выложил в социальной сети «Одноклассники» памятное свидетельство, которое ему вручили на борту АС-12.

Примеров удачного применения OSINT множество: спутниковые снимки, на которых остаются запечатленными военные объекты с любопытными деталями, объекты военного строительства, сведения о перемещениях военных кораблей и судов, фотографии в социальных сетях и т.д. и т.п.

В заключение, хочется добавить, что проблема информационной безопасности для вооруженных сил РФ еще долго будет оставаться актуальной. Первые шаги в ее решении уже сделаны. Однако, максимального эффекта можно будет добиться только тогда, когда каждый военнослужащий российской Армии поймет реальность этой угрозы и осознает, что службу ему приходится нести в условиях постоянного и пристального внимания со стороны иностранных разведок.